buuctf reverse [SCTF2019]Strange apk

安卓题,直接将apk拖进jeb分析,看不到东西,可能是加壳了

利用xposed模块和反射大师将程序内存数据dump出来,这里要

感谢web1n老师的帮忙。

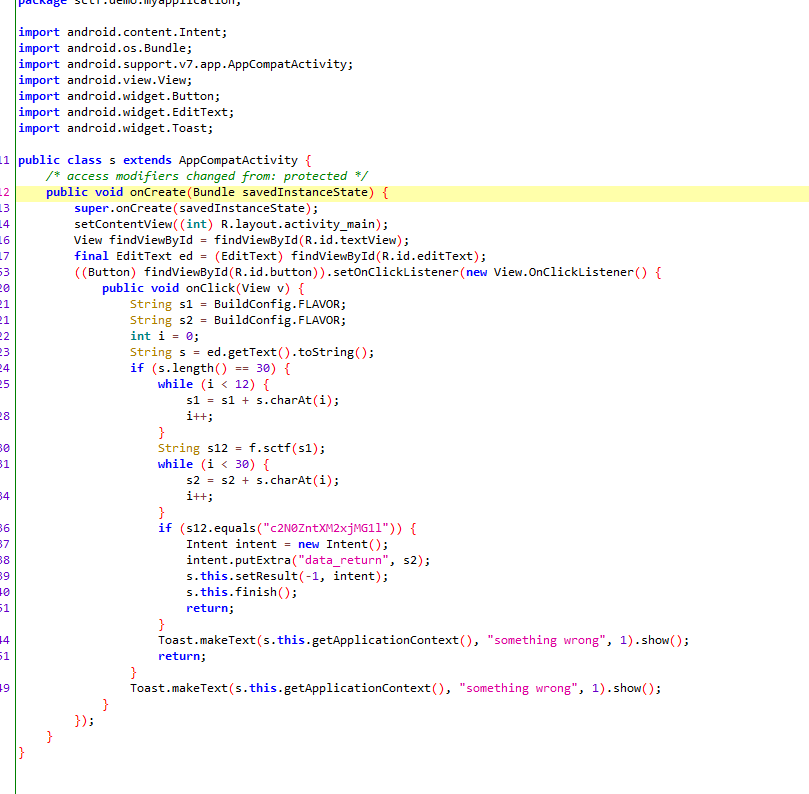

分析dump出来的数据

第一段flag比较简单,直接进行base64解密,得到前半段flag sctf{W3lc0me

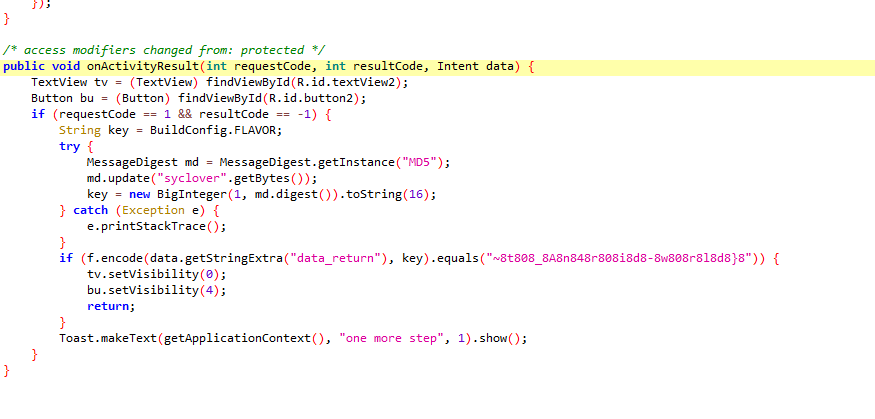

后半段的逻辑是,将sycloverMD5加密,然后进行索引,由于索引的时候f/c为0所以每次取到的数字都是8,然后和flag进行穿插,数字8在奇数位,flag在偶数位。

直接去除掉8就可以得到后半段flag了。

浙公网安备 33010602011771号

浙公网安备 33010602011771号