tomcat白名单(六)方案二,SNI侵入

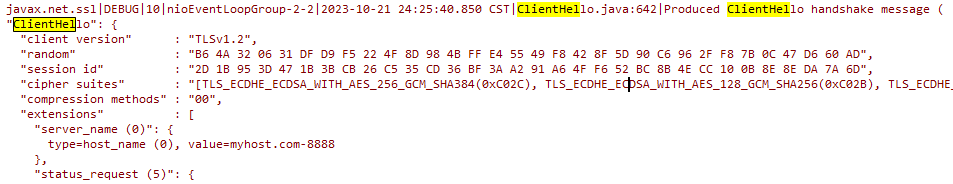

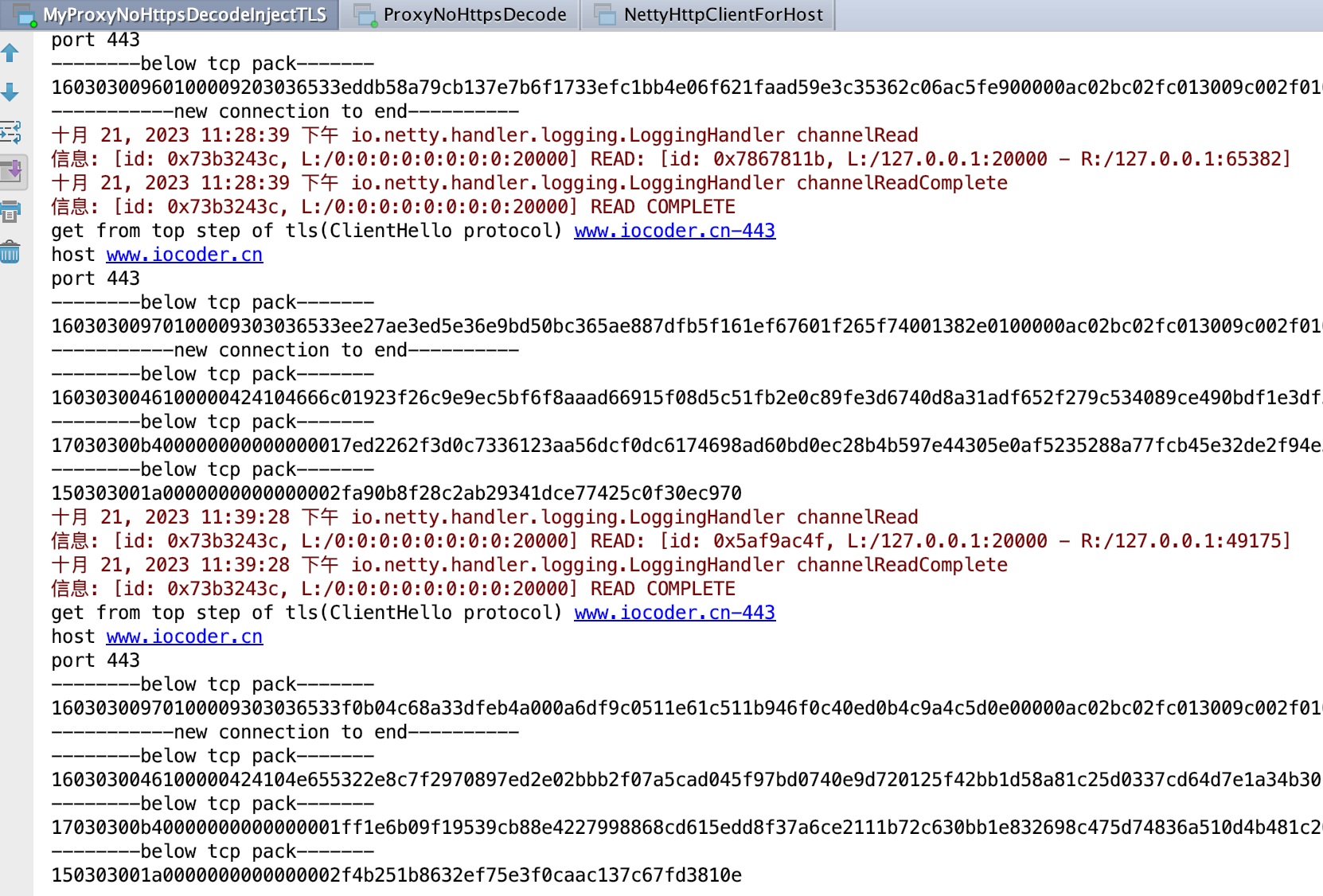

侵入ClientHello协议

1

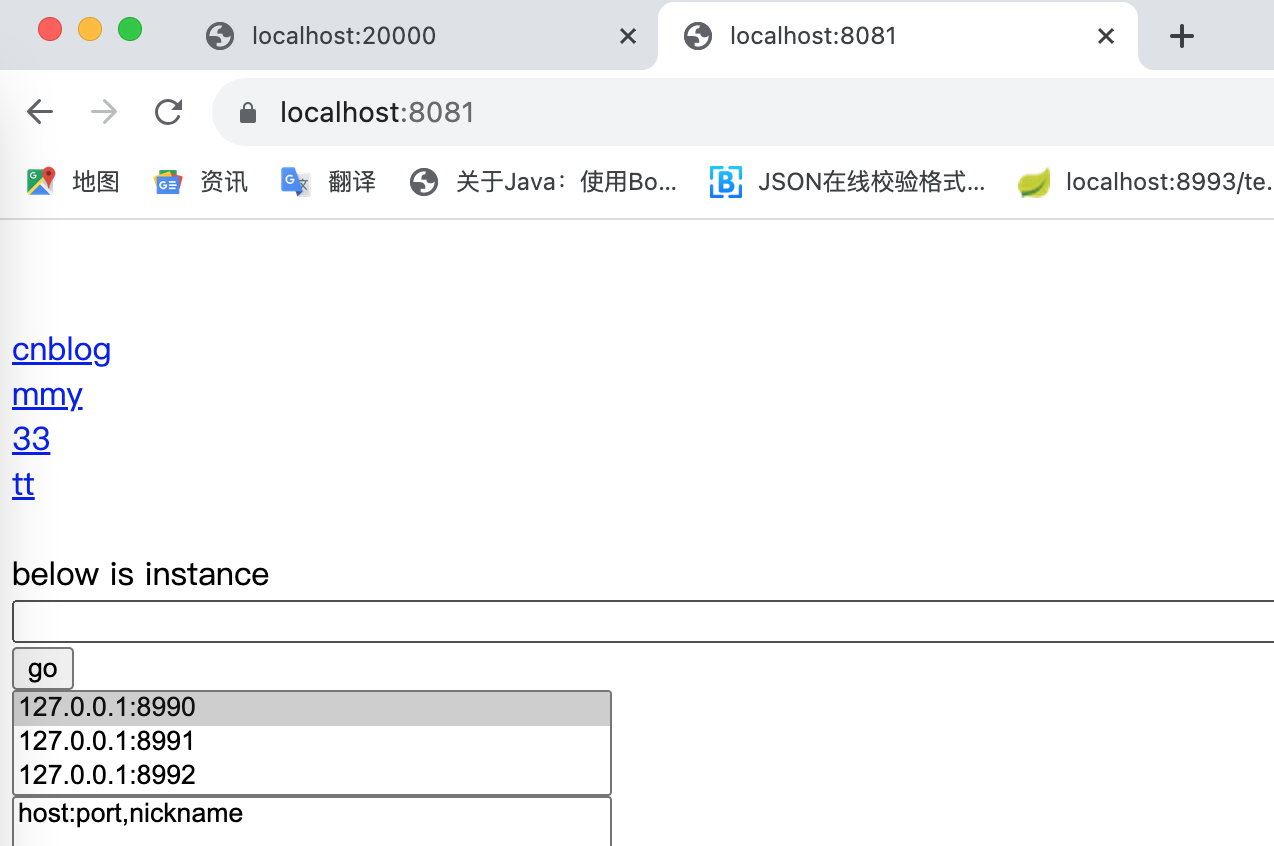

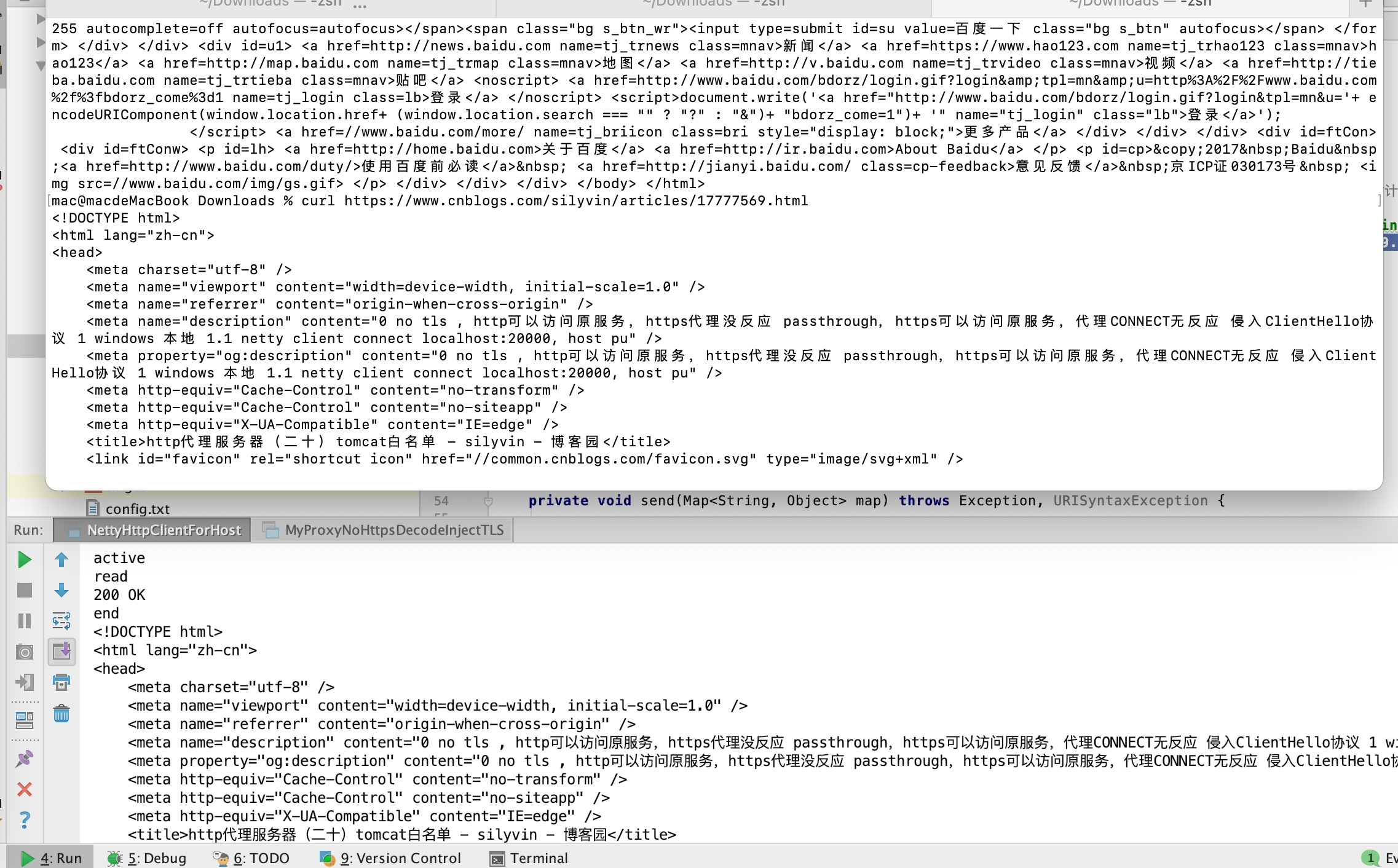

windows 本地

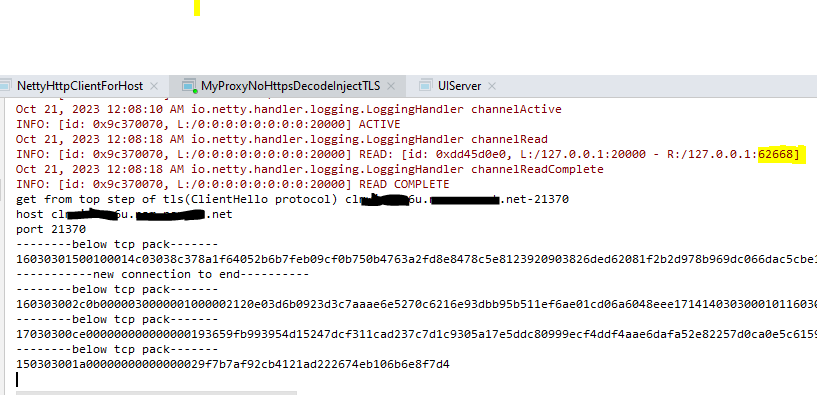

1.1 netty client connect localhost:20000, host put in 6u-21370

通过

1.2 打开UIServer,开ssl,8081

浏览器输入https://localhost:20000/ 通过

2

openshift haproxy

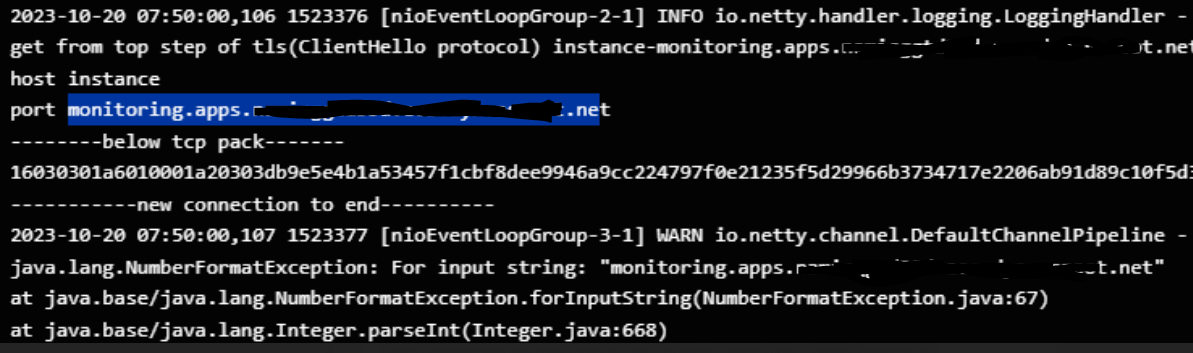

2.1 netty client connect openshift.ecs.com:80, host put in 6u

fail

尼玛第一个包就被他改了;HAProxy本来就是根据SNI来转发passthrough下的tcp流量,怎么会让你用?

本地是发出去的

内容通过 tcpdump 抓包也能得到,但如果能增加 -Djavax.net.debug=all 这个配置的话还是打印出来会更方便一点。

2.2 no need

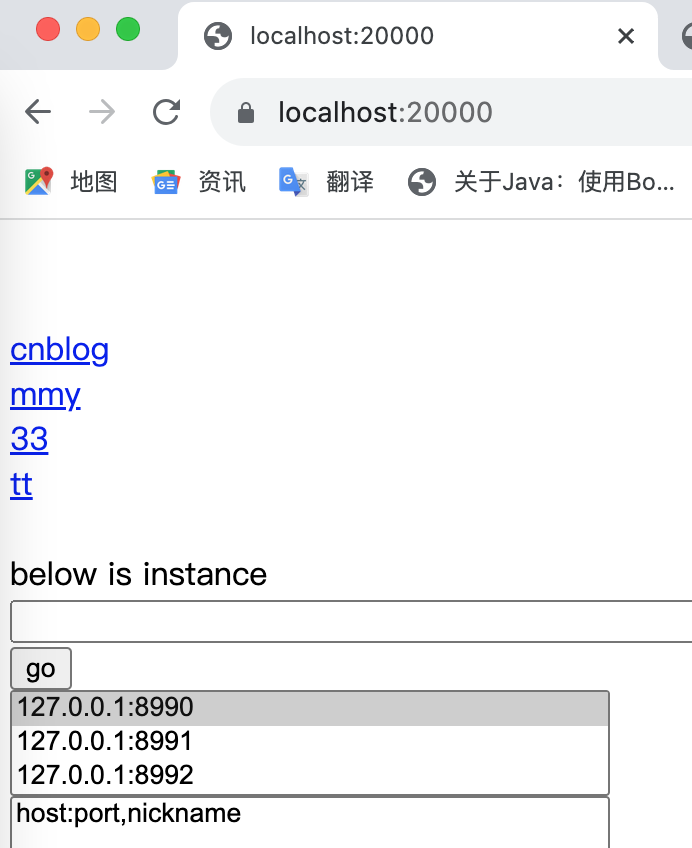

3 mac 本地

3.1

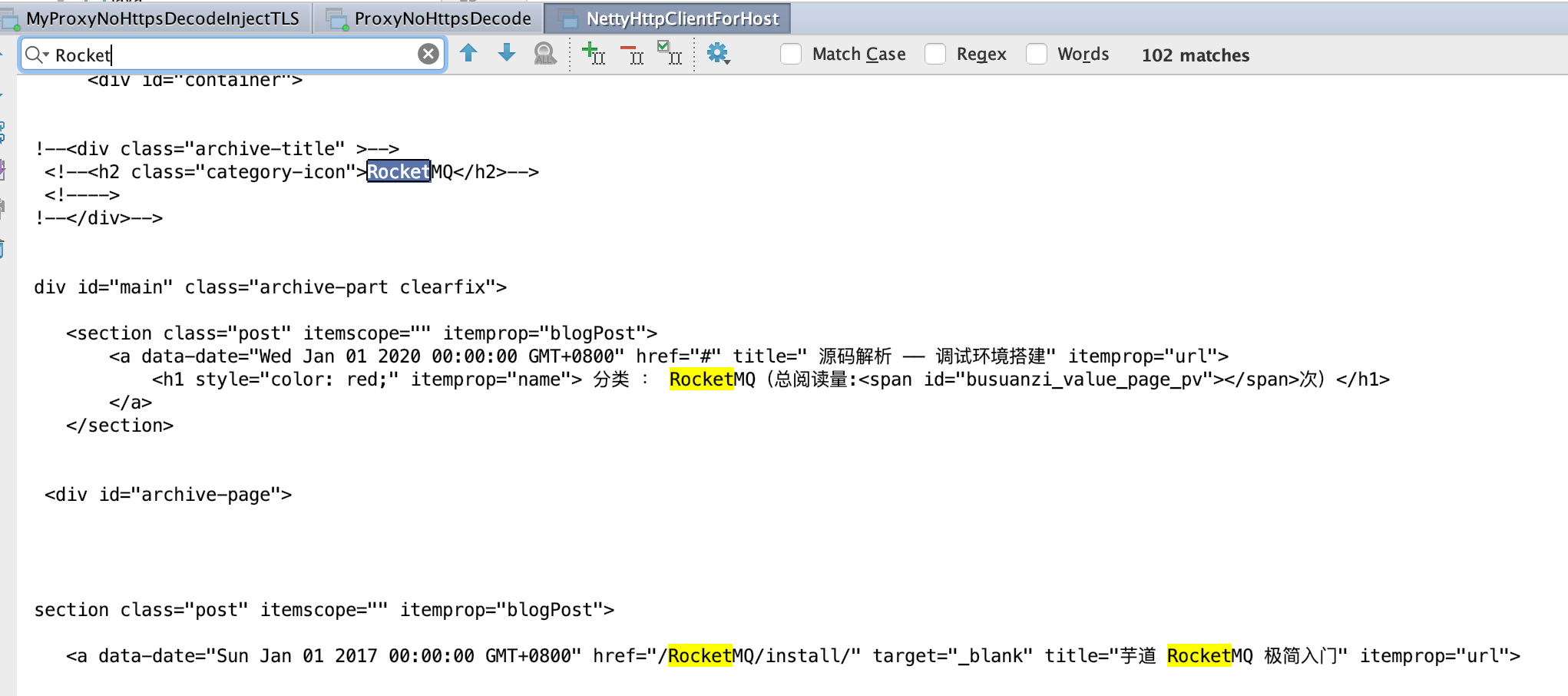

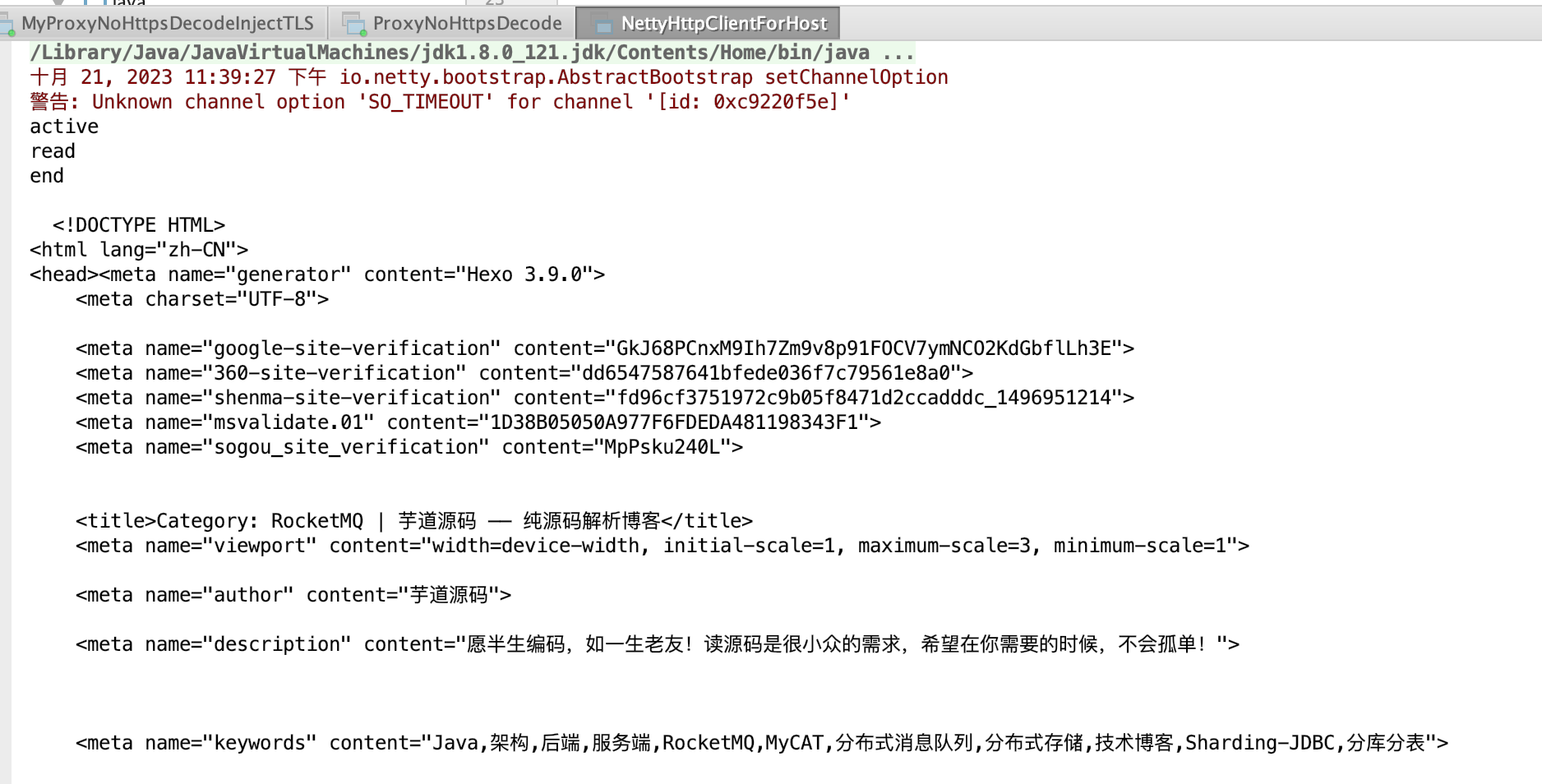

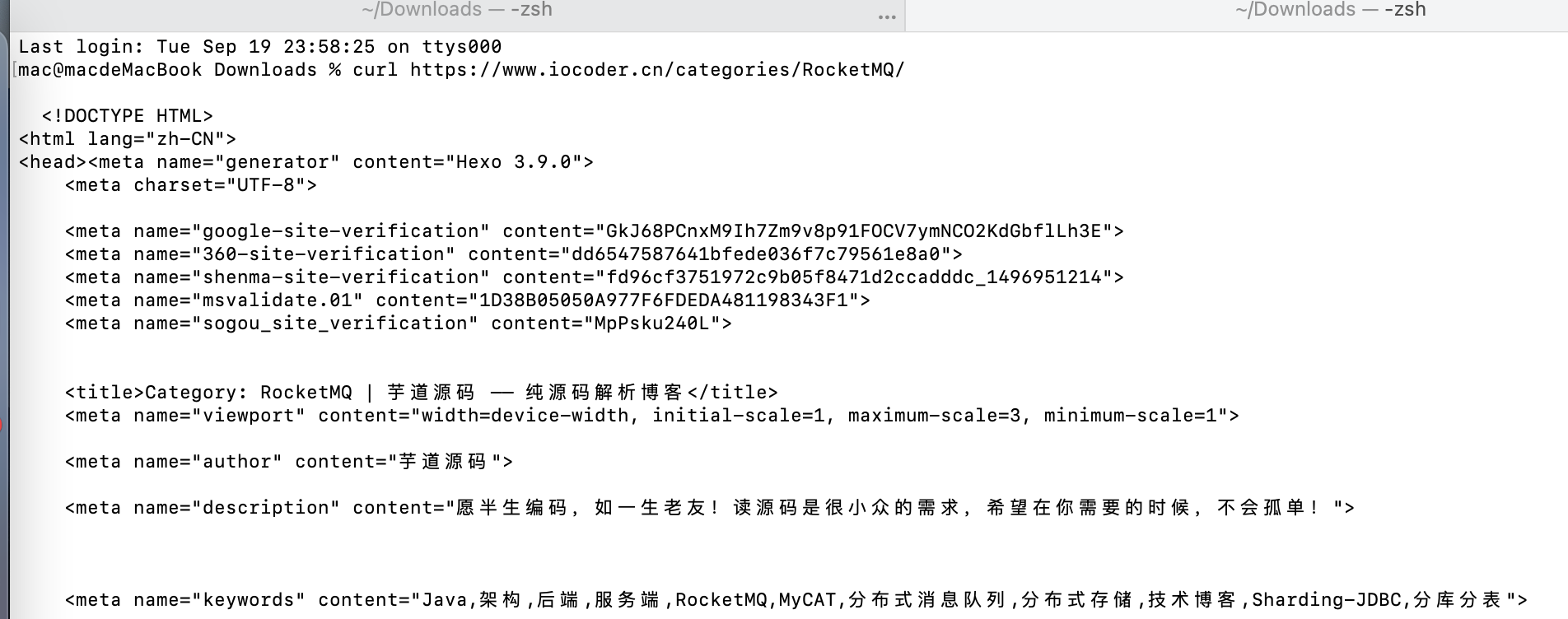

===curl https://www.iocoder.cn/categories/RocketMQ/?oschina&49

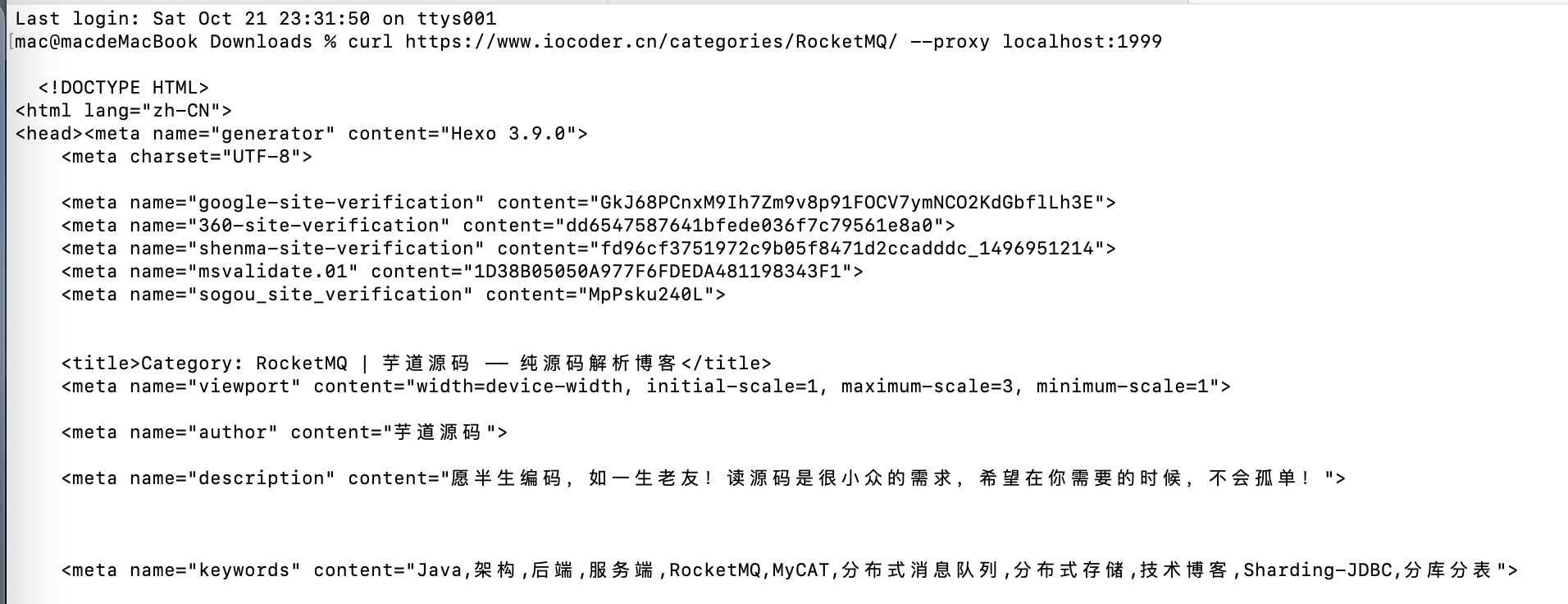

===curl https://www.iocoder.cn/categories/RocketMQ/ --proxy localhost:1999 (CONNECT透明代理)

3.2

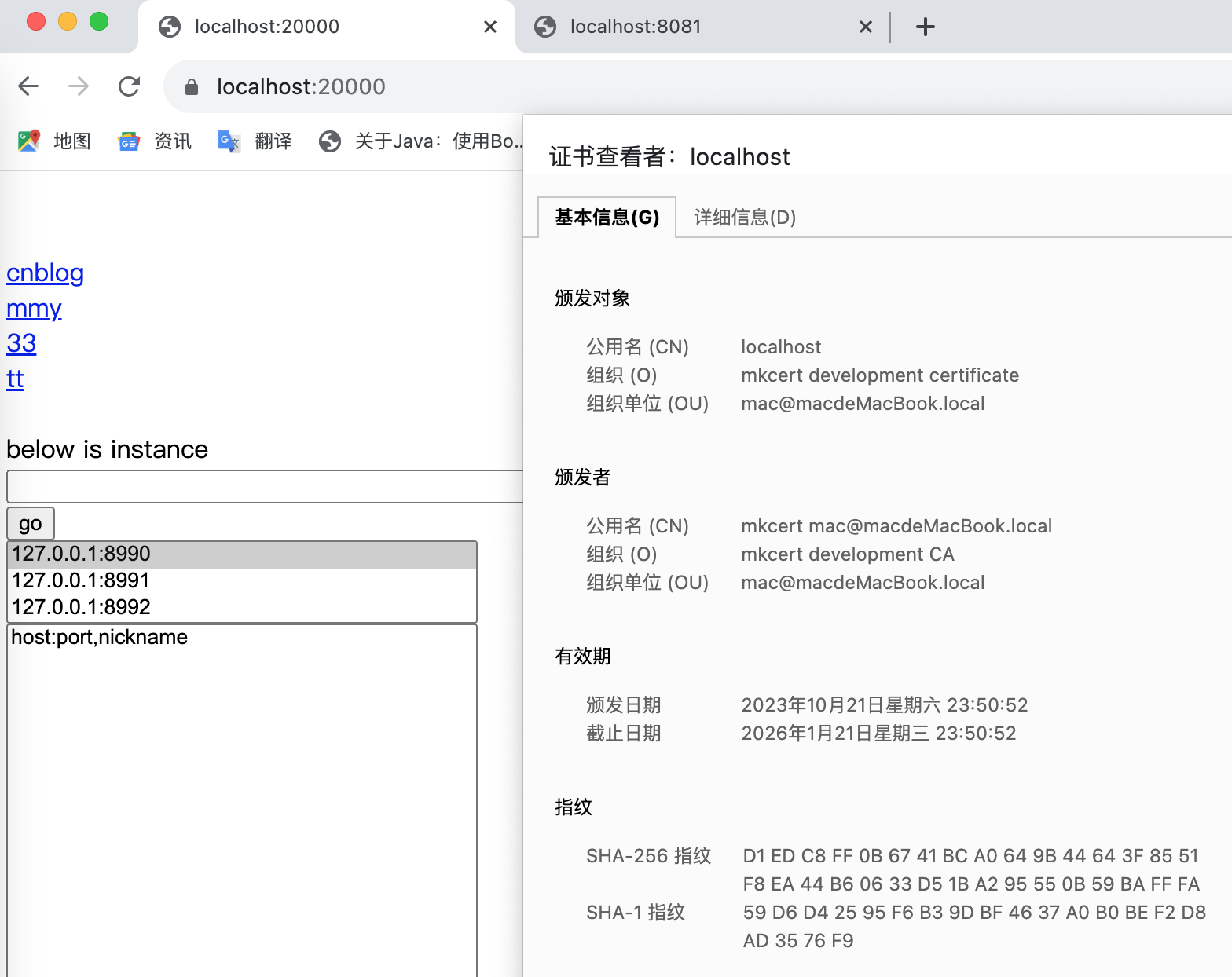

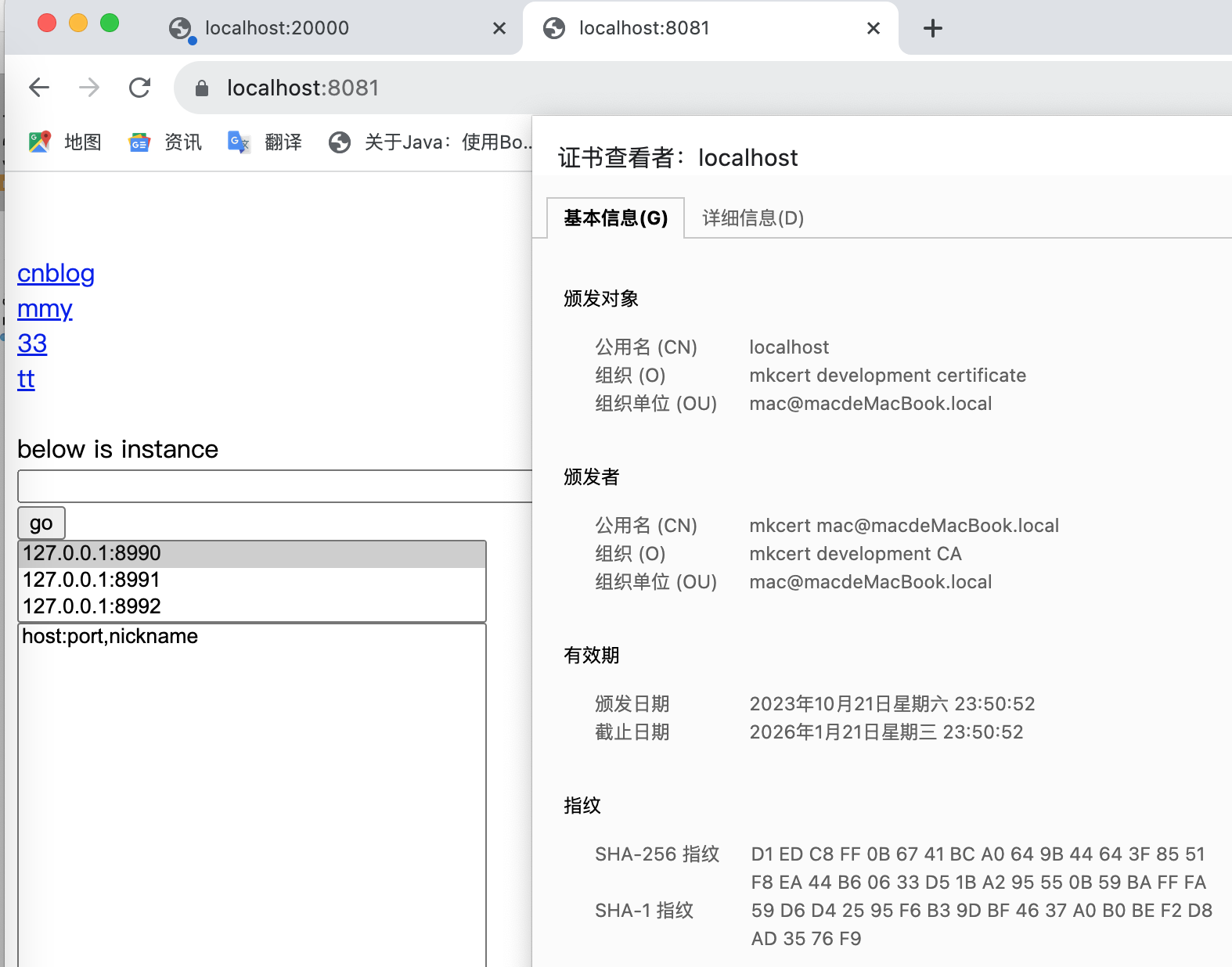

打开UIserver,开ssl(用myfiddler中mkcert的factory),8081

chrome浏览器输入https://localhost:20000

证明tcp传输证书

3.3 百度 博客园

浙公网安备 33010602011771号

浙公网安备 33010602011771号