2022.7.1日报

1. sqltest

流量分析盲注题,导出http对象

可以用tshark -r sqltest.pcapng -Y "http.request" -T fields -e http.request.full_uri > data.txt导出为文件

-r 读取文件

-Y 过滤语句

-T pdml|ps|text|fields|psml,设置解码结果输出的格式

-e 输出特定字段

http.request.uri http请求的uri部分

可以写脚本导出ascii码,可惜,别人的拿过来报错,不会改,只好肉眼读文件了

102 108 97 103 123 52 55 101 100 98 56 51 48 48 101 100 53 102 57 98 50 56 102 99 53 52 98 48 100 48 57 101 99 100 101 102 55 125

然后把这些ascii码转换为字符

f=open('test.txt','r').readlines()

for i in f:

print(chr(int(i)),end="")

别人的脚本拿过来跑一下,然后flag就出来了:flag{47edb8300ed5f9b28fc54b0d09ecdef7}

2. [SWPU2019]你有没有好好看网课?

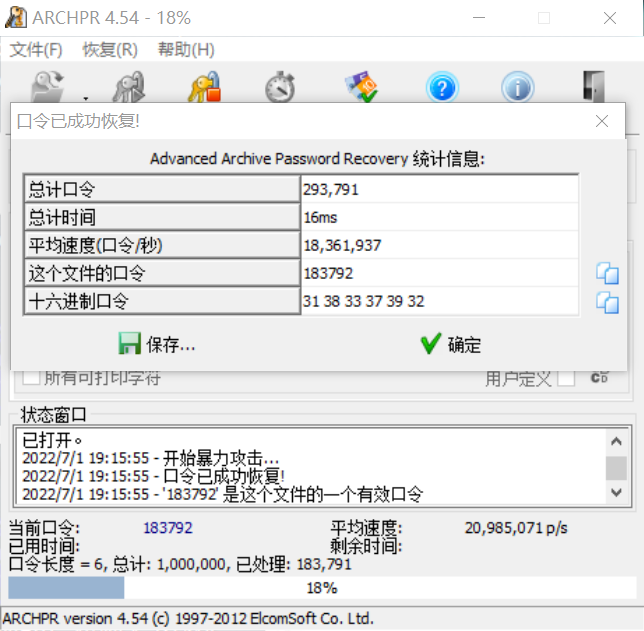

是两个真加密的压缩包,第二个用根据提示6位数字,用archpr暴力破解了一下,得到密码:183792

一个word文档里面有两个数字,分别对应视频的祯数,用剪映找到

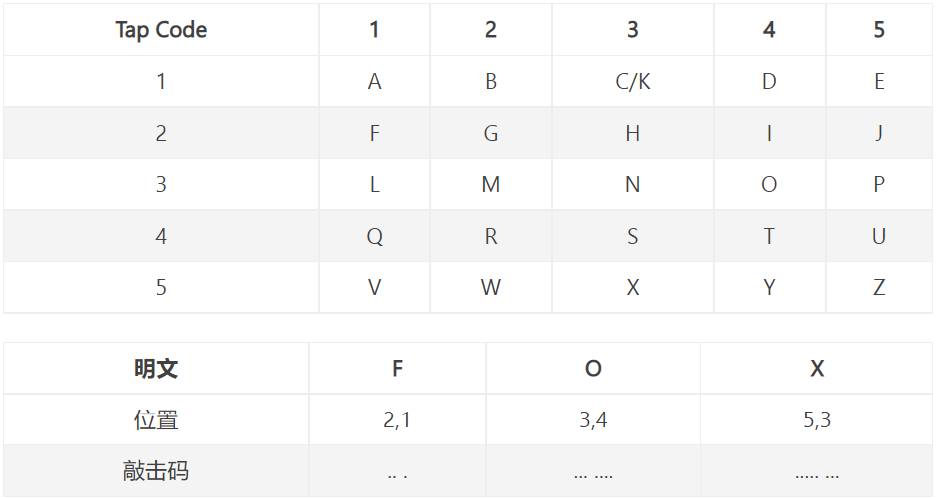

第一个是敲击码,第二个是base64编码

敲击码表:

得到编码 WLLM

base64解码:up_up_up

把这两个密码连起来,得到WLLMup_up_up,尝试解flag2,失败,把WLLM改为小写,成功,得到一张图片

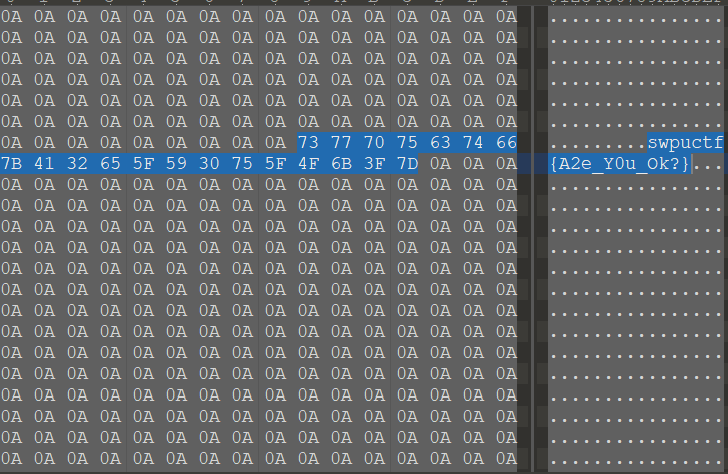

用010打开,搜索flag没有,搜索“{”找到了

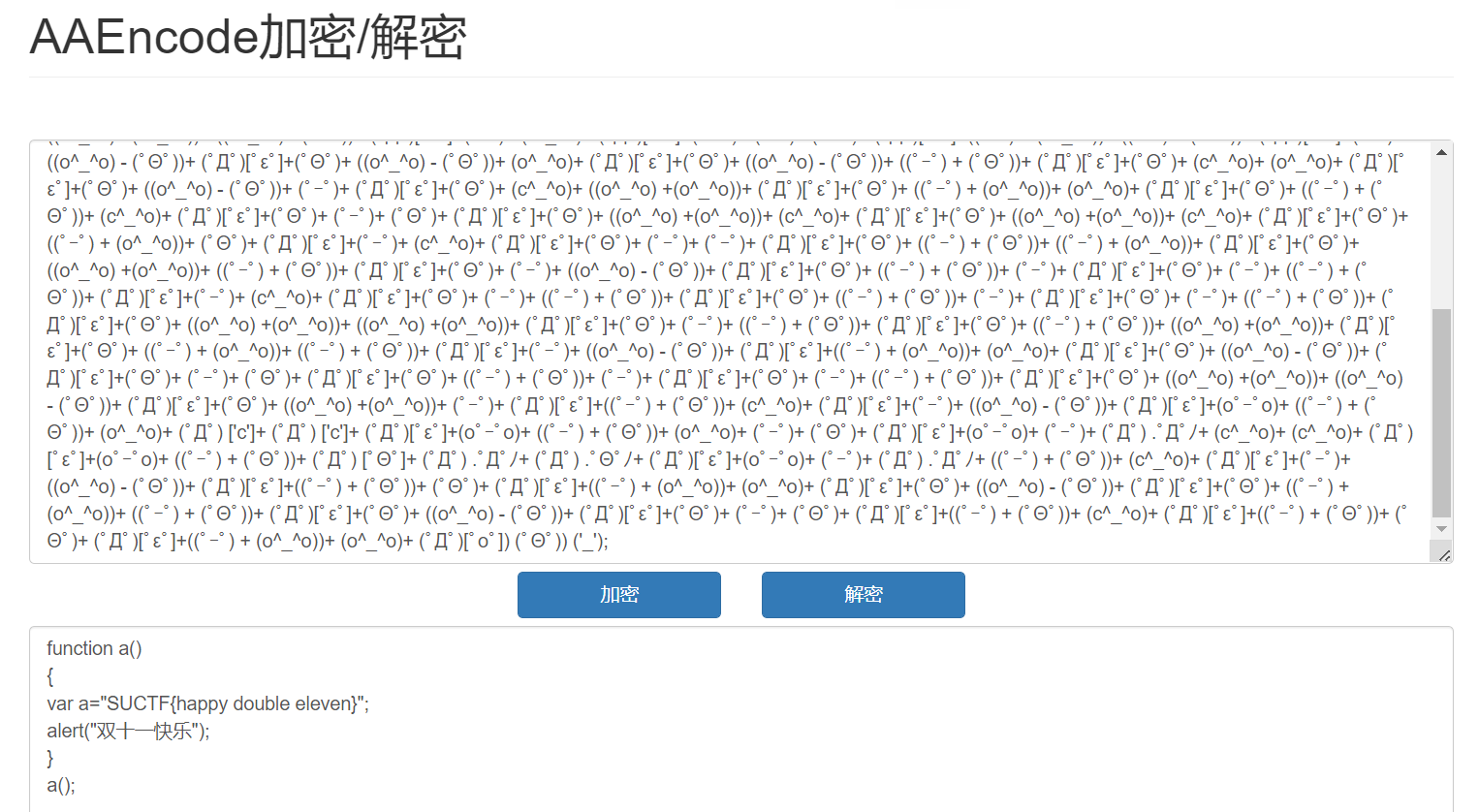

3. [SUCTF2018]single dog

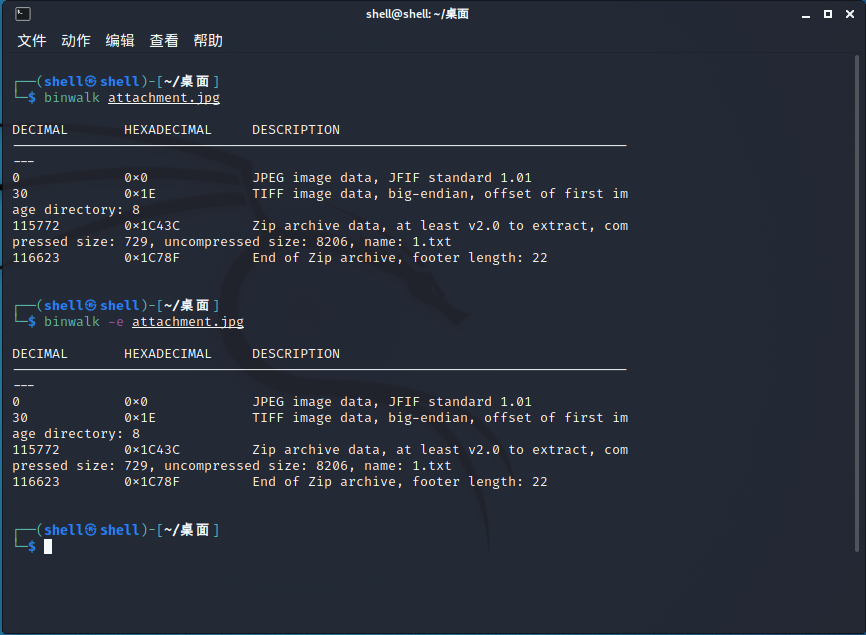

一张图,拖到kali里面分析,里面藏了一个txt,用binwalk -e分离出来

AAEncode编码,用http://www.atoolbox.net/Tool.php?Id=703解密

flag就有了

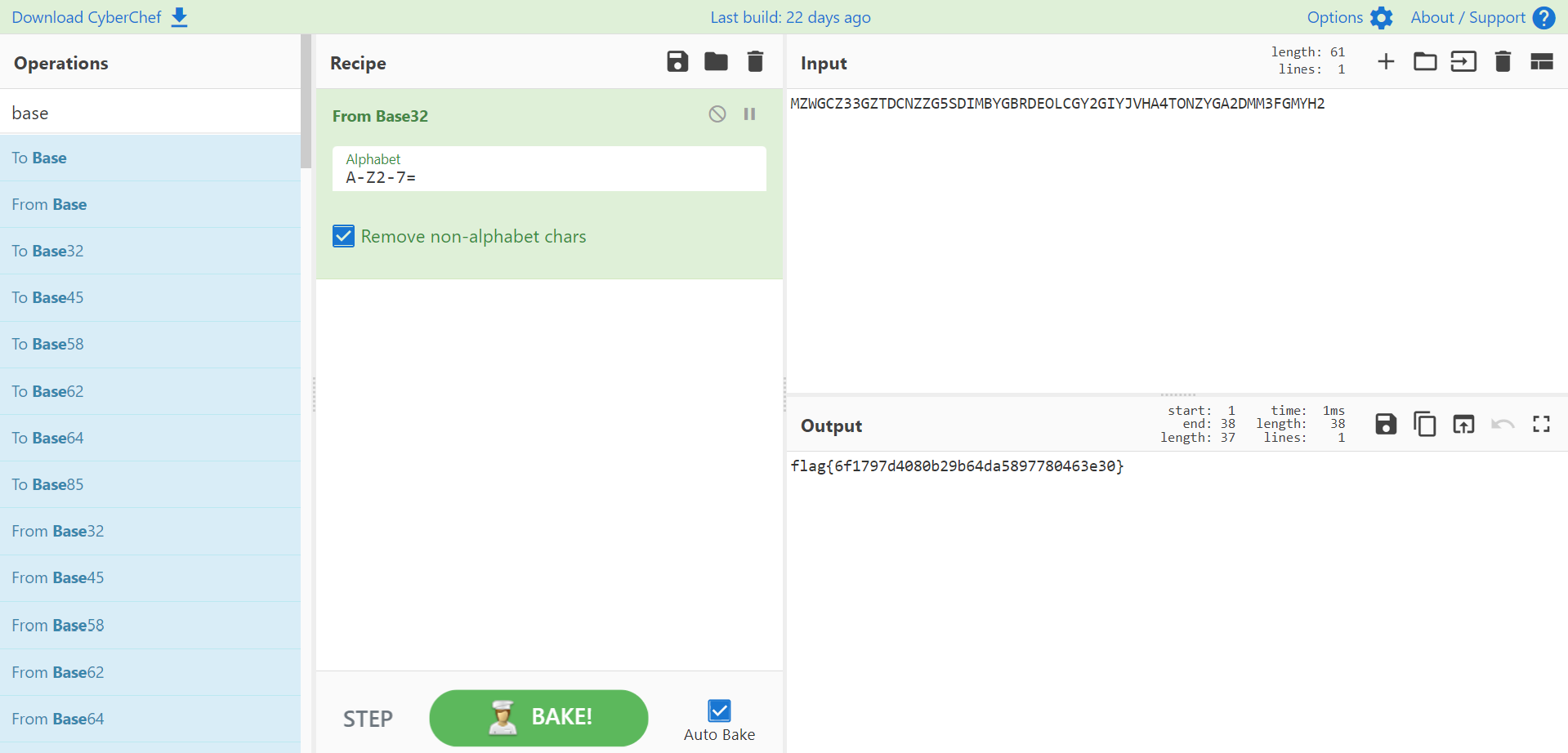

4. 我吃三明治

把图片扔进kali,发现是两张图片拼在一种,但是尝试用binwalk -e分离的时候失败了

于是尝试用010手撕文件,然后发现FFD8和FFD9之间夹了一串编码,似乎是base32

用cybercher解码

得到flag

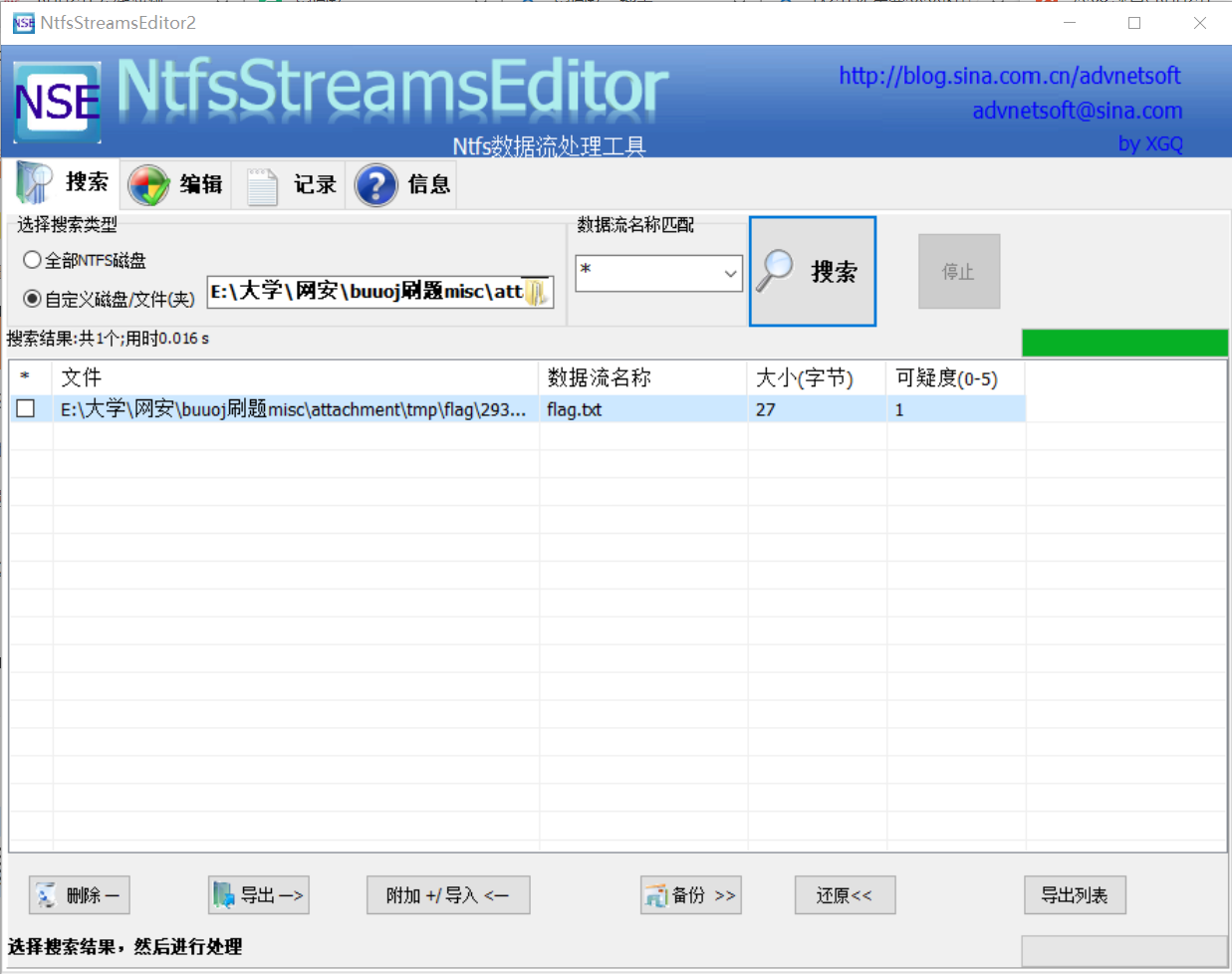

5. [ACTF新生赛2020]NTFS数据流

用ntfstreamseditor扫描,然后导出文件,就有flag了

浙公网安备 33010602011771号

浙公网安备 33010602011771号