buuoj刷题misc 27~33题

buuoj刷题misc 27~33题

题目链接:https://buuoj.cn/challenges

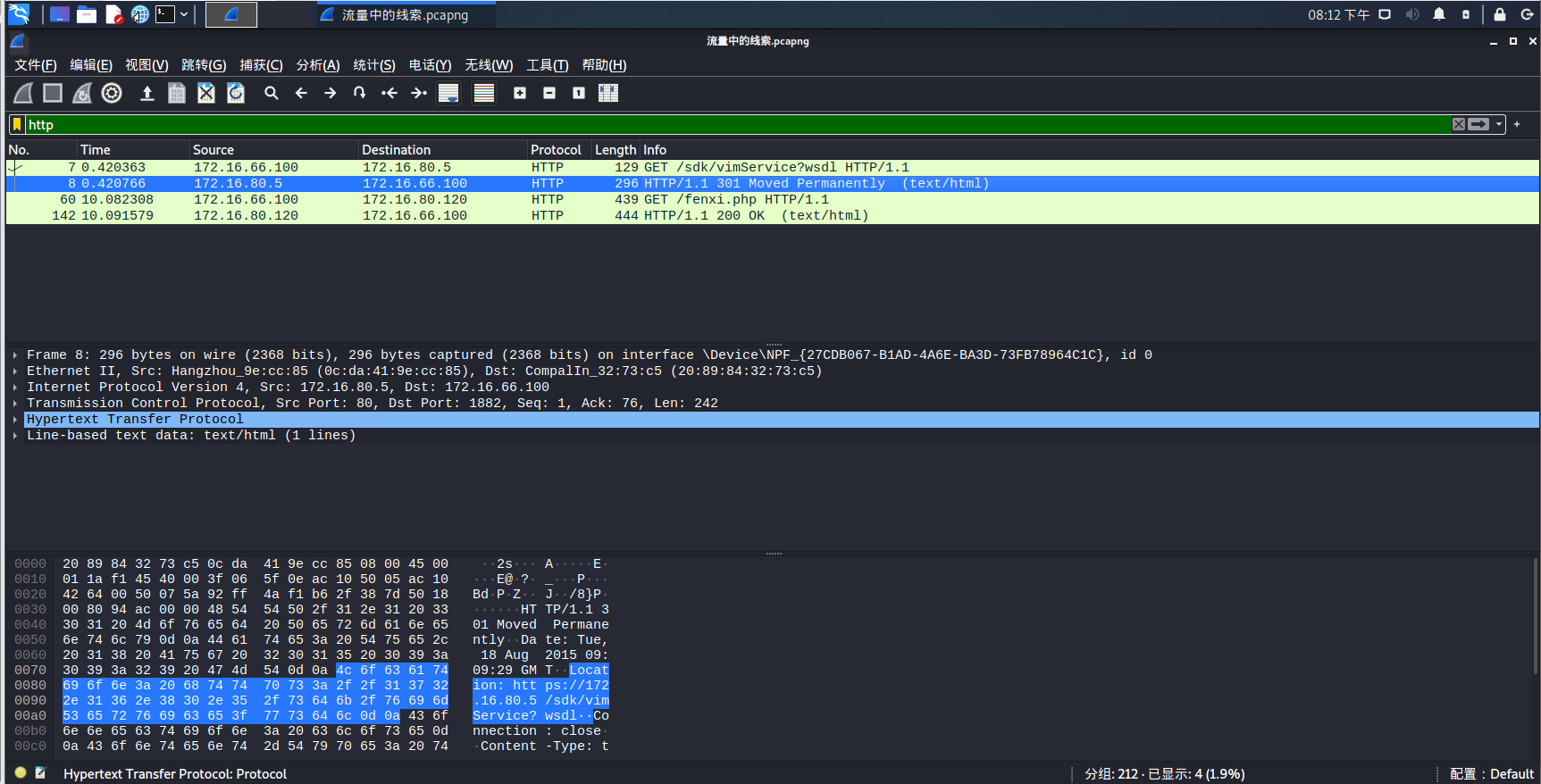

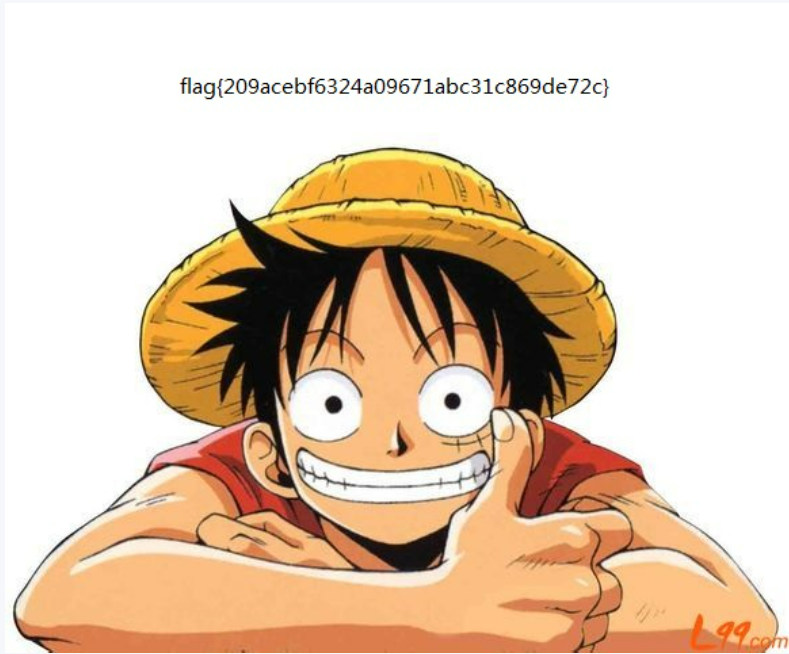

27.数据包中的线索

打开文件,先过滤http流

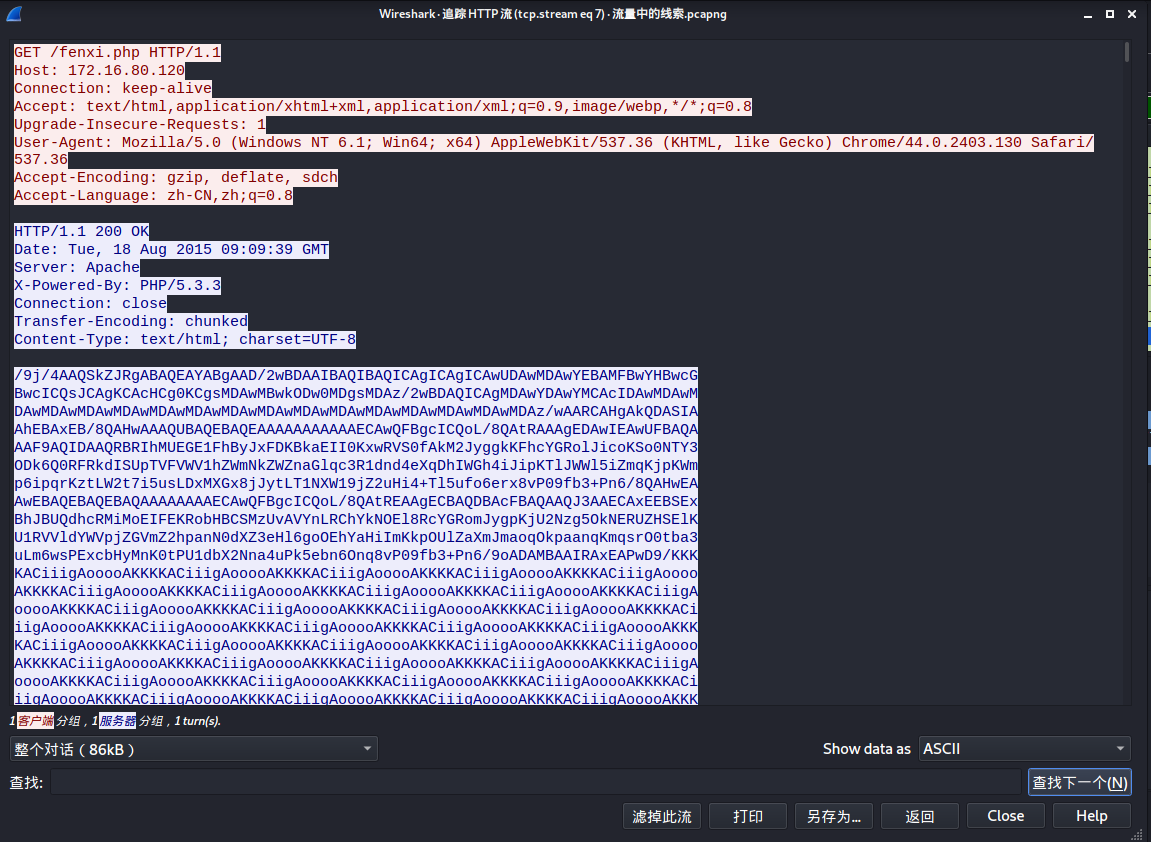

再追踪http流

p2后面部分看起来是一串base64编码,试图转码后保存为jpg,然而打不开,后来得知是不可见字符在复制的过程中被替代,文件发生了变化 后来重新找了个网站把base64直接转换成图片,找到了flag

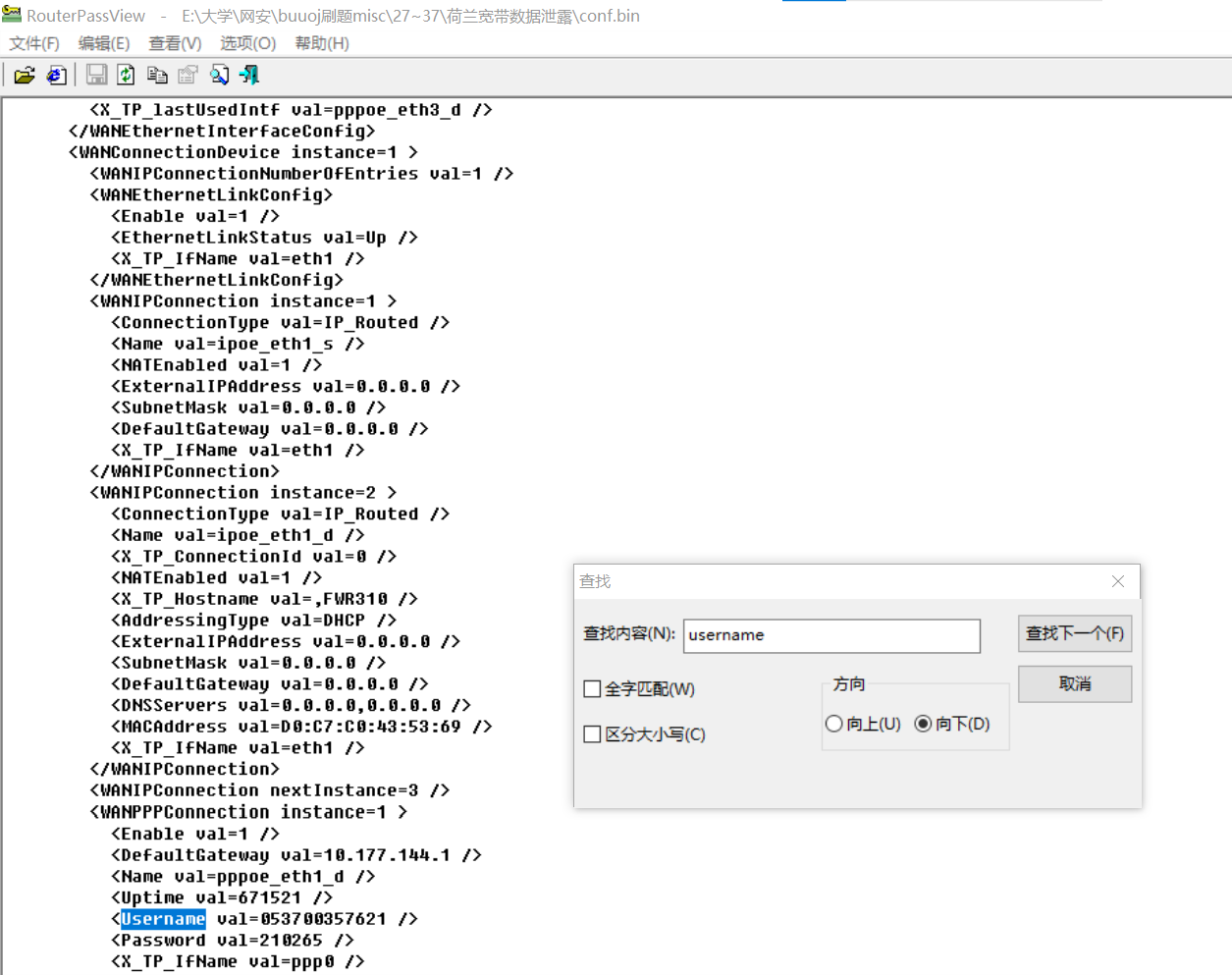

28.荷兰宽带数据泄露

尝试用记事本和写字板打开bin文件,结果是乱码。。。 后来经过学习和题设,了解到这个是宽带数据文件,要用RouterPassView打开

根据题目,经过多次尝试,盲猜泄露的数据是用户名,包上flag提交,正确

29.来首歌吧

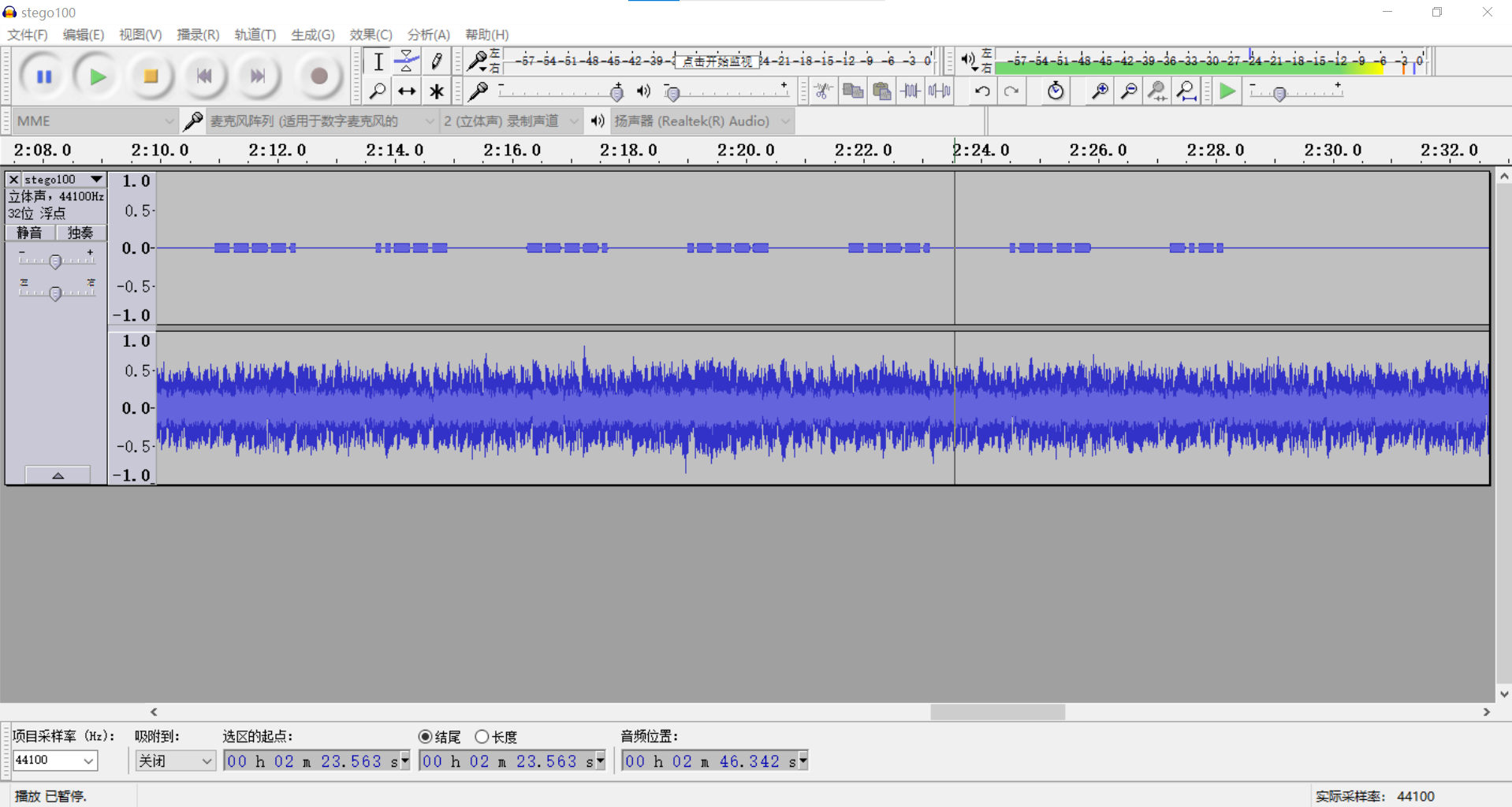

题目是一个wav文件,用Audacity打开

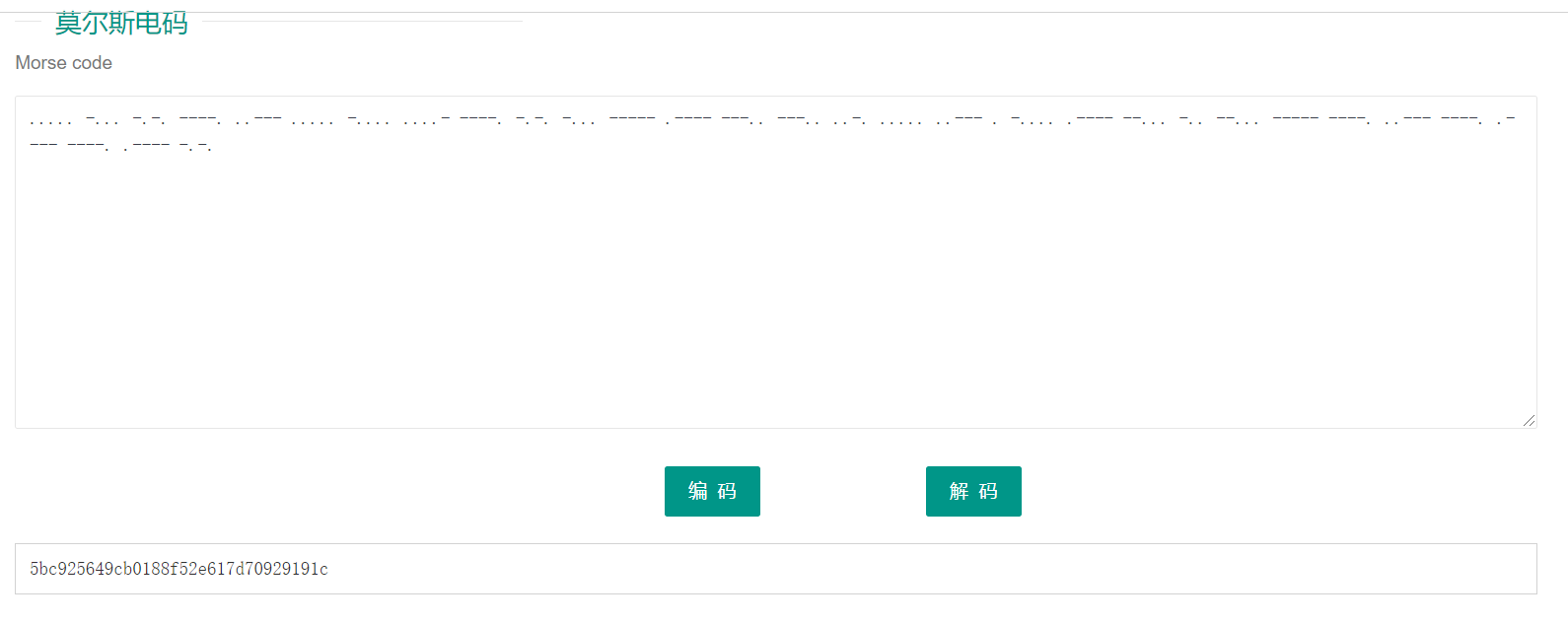

经过波形图,频谱的多次查看,猜测波形图的上面的音轨是摩斯电码,记录一下然后解码,提交,结果错了

后来经过学习,摩斯电码转换的字符一般为大写字母,改一下,提交,对了

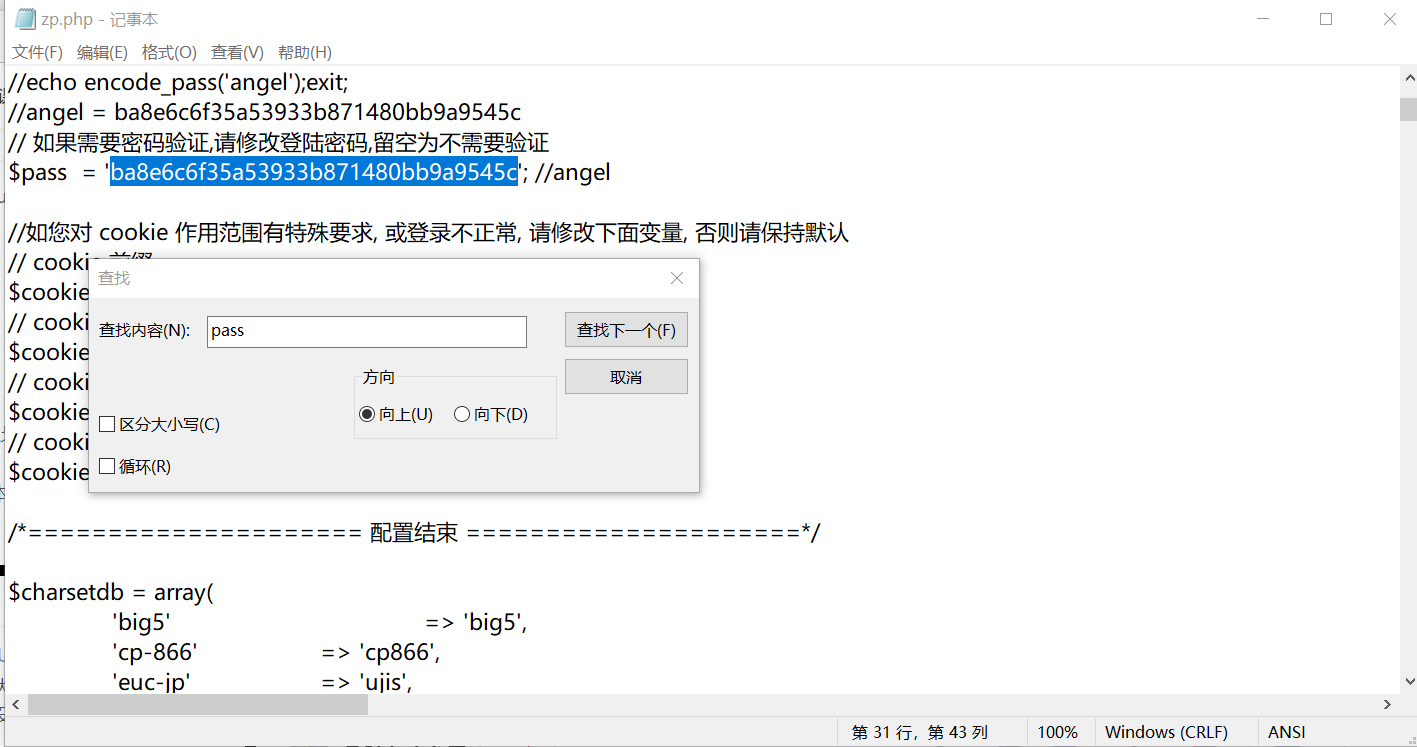

30.webshell后门

首先用火绒扫描,找到这个后门文件

然后根据题目提示,输入password查找密码,然而没找到,然后输入pass查找,找到了,包上flag提交,正确

31.面具下的flag

这题好难。。。不过学会了很多新东西

首先是一张图片,扔到stegsolve里面看了一下,没发现什么问题

然后扔到kali里面用binwalk分析了一下,发现有zip被放到了这张图片里,用binwalk -e分离,把分离出的文件拖回Windows

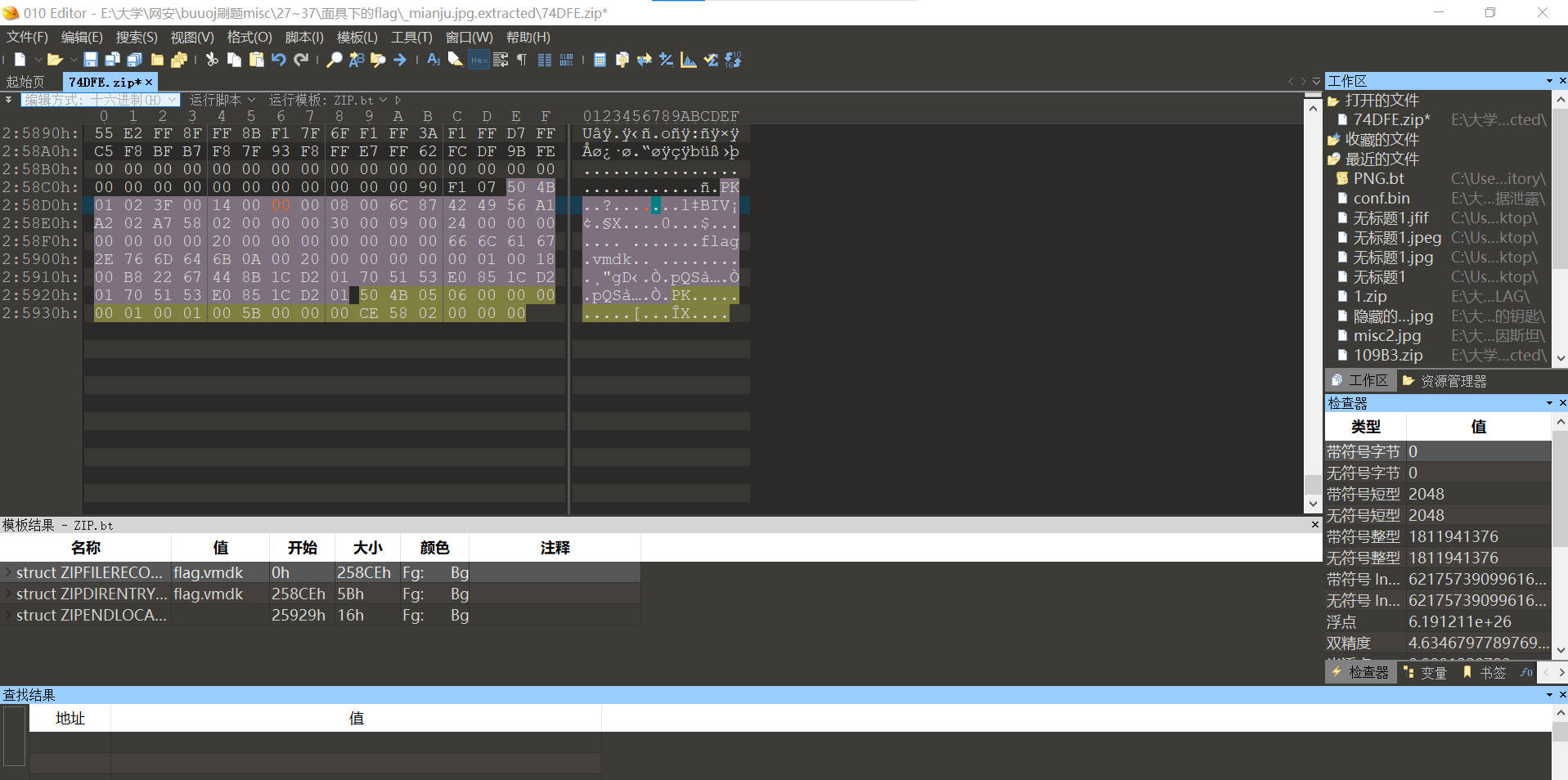

是一个加了密的压缩包,试图用archpr解密,发现找不到密码,而且速度非常快,因此怀疑是伪加密

更改了加密点后保存,再次点开,发现加密没了,得到一个vmdk文件

用记事本打开看了一下,啥也看不出

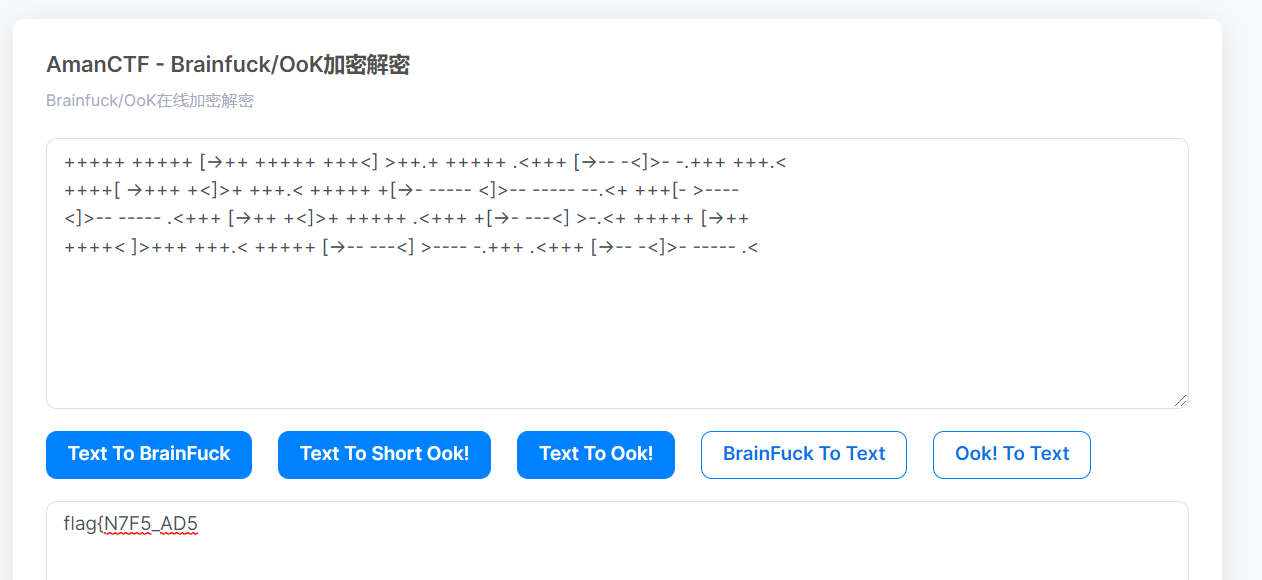

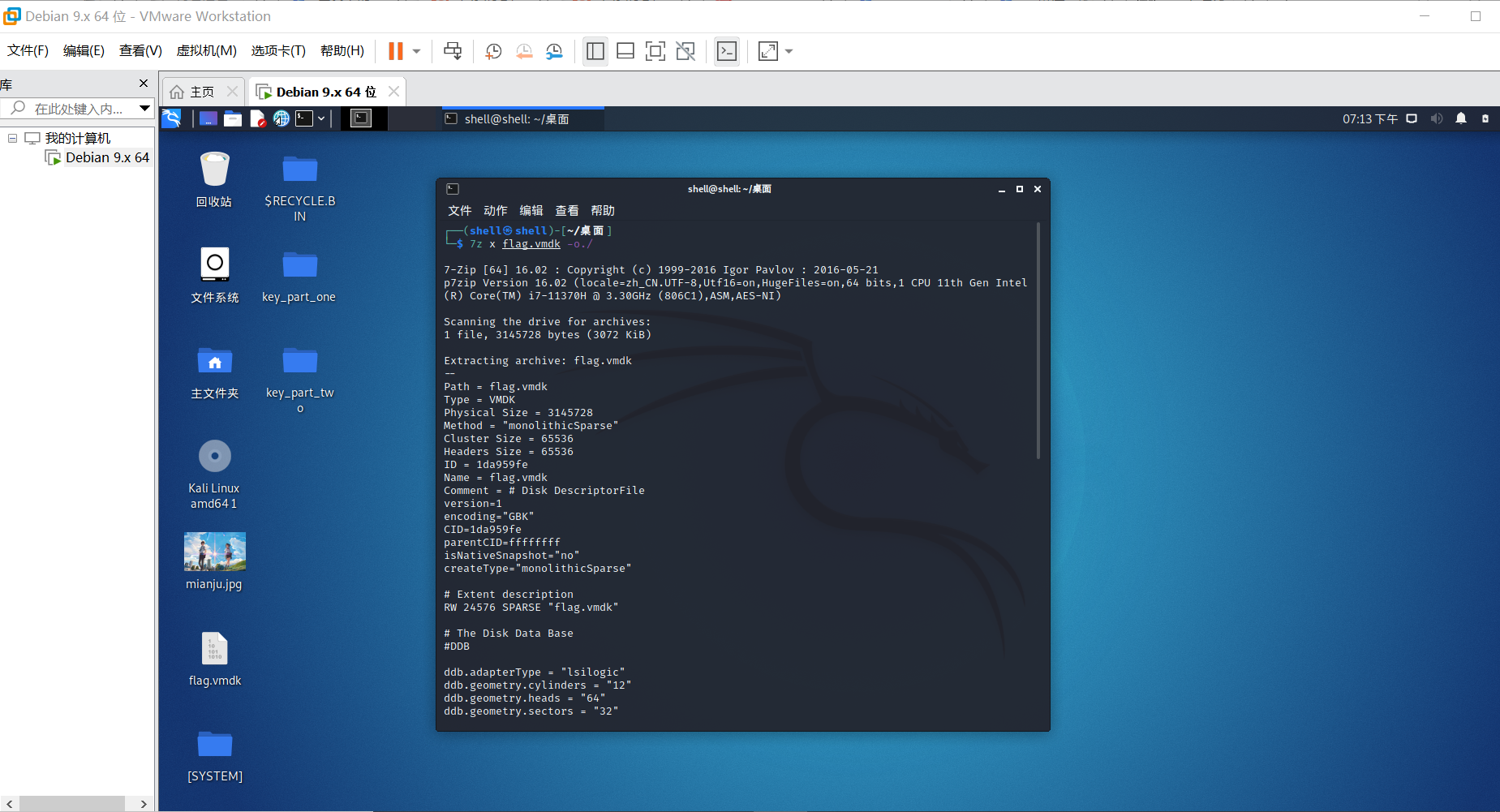

然后经过学习,得知vmdk可以用7-zip解压,在flag.vmdk\key_part_one\nul路径发现了一串brainfuck代码,解码,得到前半个flag

然而后半个flag找不到,后来又经过查询,得知在Linux环境下用7-zip解压才会有

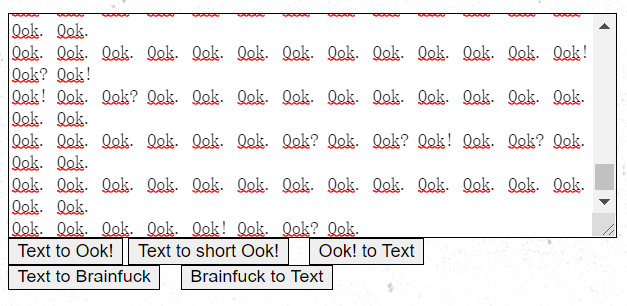

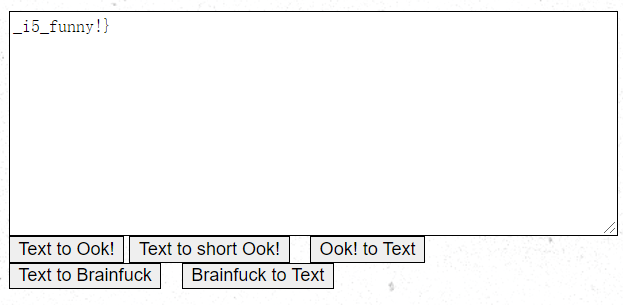

在key_part_two目录下找到一个ook编码的txt,解码

得到后半个flag

32.九连环

首先用stegsolve看了一下,感觉图有问题,然后扔到kali里用binwalk分析了一下,发现果然里面有文件,然后用binwalk -e分离出来

得到一张图片和一个加了密的zip,一开始用4位暴力破解,速度极快,误以为是伪加密,后来才知道如果压缩源文件数据区的全局加密(即第一行第六列)为奇数,那就是真加密,且压缩源文件目录区的全局方式位标记也为奇数,若压缩源文件目录区的全局方式位标记为奇数,压缩源文件数据区的全局加密为偶数,则是伪加密,把压缩源文件目录区的全局方式位标记改为偶数即可去除伪加密

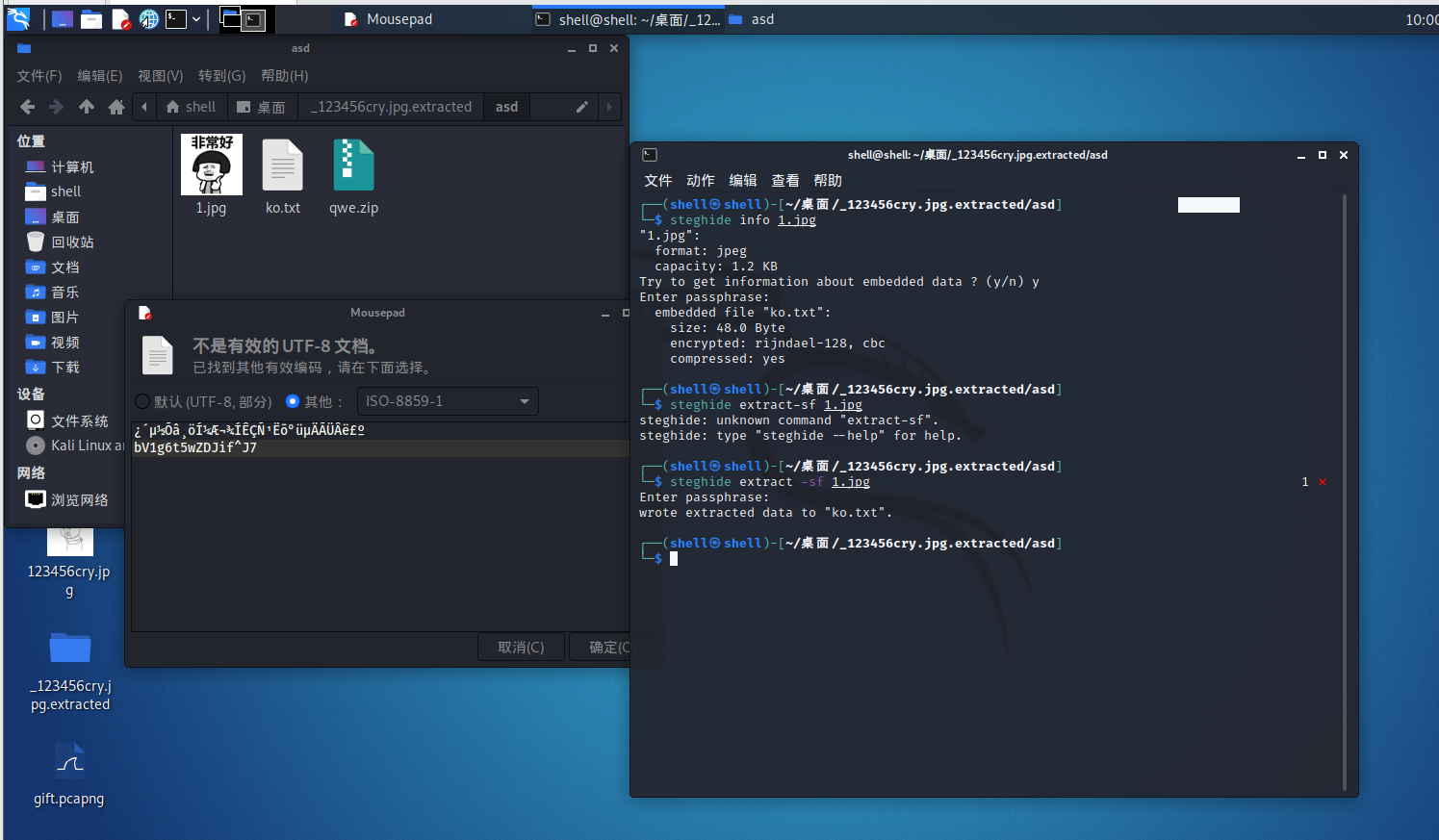

密码可能在图片里,然后经过学习,得知了steghide隐写,下载的时候遇到了一些困难,得先用sudo apt update命令跟新一下,然后用sudo apt-get install steghide命令下载

用steghide info分析,发现确实有文件在图片里,然后用steghide extract -sf提取文件,打开新得到的txt,得到密码,输入zip,最后得到flag

33.被解除的神秘礼物

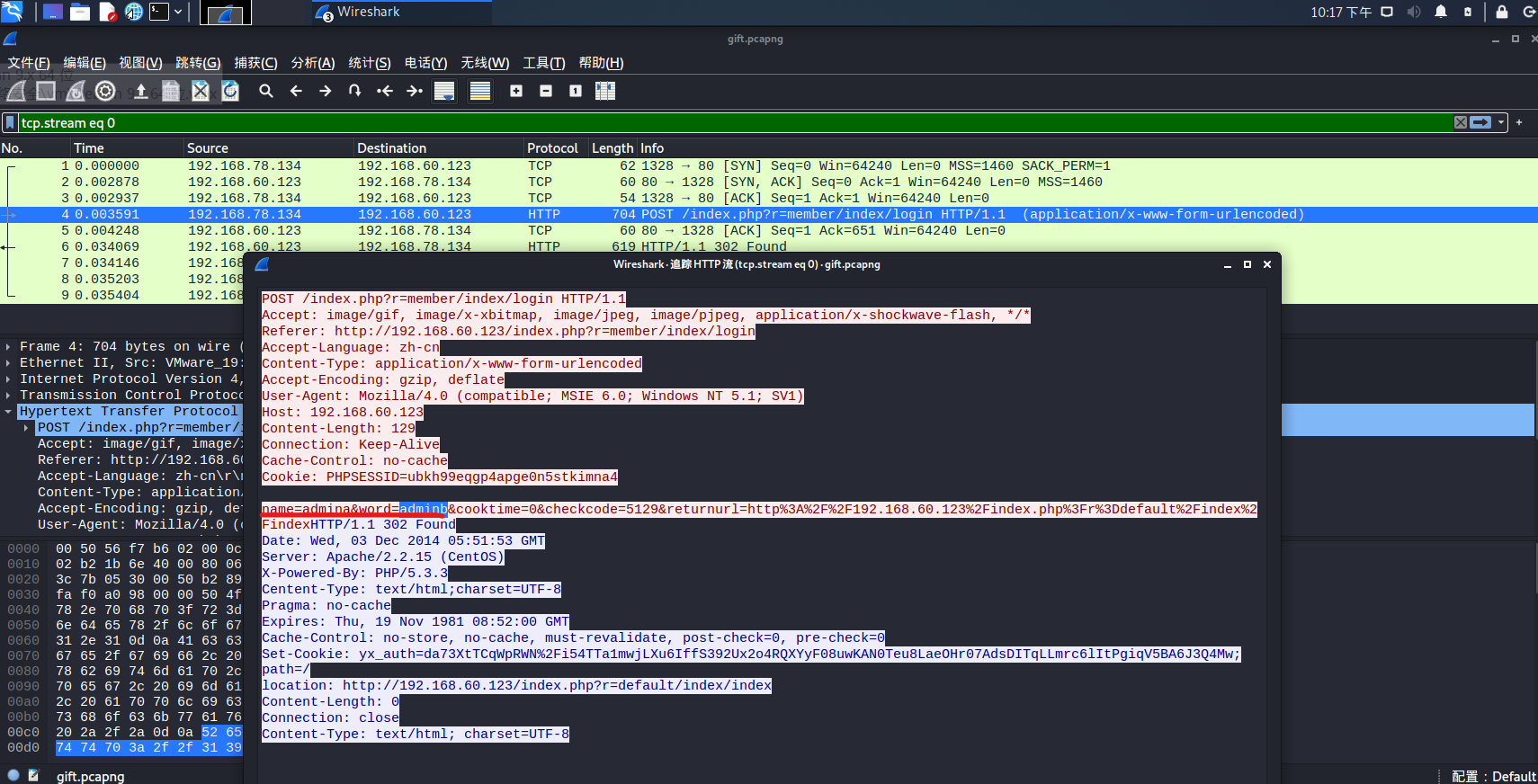

用wireshark打开这个文件,过滤http流,因为题目提到登录名和密码,肯定是post方式,追踪一下那个包的http流

找到登录名和密码,根据题目提示,把登录名和密码连起来,再用32位小写md5解码一下,就得到flag了

浙公网安备 33010602011771号

浙公网安备 33010602011771号