kali渗透测试日记 - 主动信息收集

主动信息收集

特点

直接与目标交互

无法避免留下访问痕迹

ping探测

探测目标是否连通

ping target.cn -c 1

traceroute探测

路由跳转路径

traceroute taget.cn

被屏蔽的会显示*

ARP - 内网

ARP协议:地址解析协议,将IP地址转化为MAC地址。

广播 - 询问目标IP地址的MAC地址

使用arping命令查看局域网中的IP是否有冲突(如果存在冲突,一定伪造者,从而可能存在ARP攻击)

arping 192.168.1.1 -c 1

#-c 参数表示发送的次数,我们只需要 1 次即可

使用Netdiscover进行主动/被动方式探测局域网中存活的机器,检查ARP请求。

主动模式

主动模式顾名思义就是主动的探测发现网络内主机,但是这种方式往往会引起网络管理员的注意。

netdiscover -i eth0 -r 192.168.1.0/24

参数:

-i device: your network device

-r range: scan a given range instead of auto scan. 192.168.6.0/24,/16,/8

被动模式

不发送数据包

被动模式的方法更加隐蔽,但是速度会比较慢,网卡被设置为混杂模式来侦听网络内的arp数据包进行被动式探测,这种方式就需要网络内设备发送arp包才能被探测到。

netdiscover -p

参数:

-p passive mode: do not send anything, only sniff

HPING3

hping3是一个命令行下使用的TCP/IP数据包组装/分析工具,通常web服务会用来做压力测试使

用,也可以进行DOS攻击的实验。同样Hping3只能每次扫描一个目标。

hping3 -c 1000 -d 120 -S -w 64 -p 80 --flood --rand-source xuegod.cn

-c 1000 = 发送的数据包的数量。

-d 120 = 发送到目标机器的每个数据包的大小。单位是字节

-S = 只发送SYN数据包。

-w 64 = TCP 窗口大小。

-p 80 = 目的地端口(80是WEB端口)。你在这里可以使用任何端口。

--flood = 尽可能快地发送数据包,不需要考虑显示入站回复。洪水攻击模式。

--rand-source = 使用随机性的源头IP地址。这里的伪造的IP地址,只是在局域中伪造。通过路由器后,还会还原成真实的IP地址

FPING

使用 FPING 查看局域中运行了哪些机器

Fping 就是 ping 命令的加强版他可以对一个 IP 段进行 ping 扫描,而 ping 命令本身是不可以对网段进行扫描的。

fping -ag 192.168.1.0/24 > fping.txt

fping -ag 192.168.1.1 192.168.1.254 > fping.txt

-a 表示只显示存活主机

-g 表示对地址段进行扫描如果不加可以对某个IP进行扫描

Nmap

Nmap,也就是 Network Mapper,最早是 Linux 下的网络扫描和嗅探工具包。

nmap -sn 192.168.1.0/24 # 扫描192.168.1.0网段

nmap -sn 192.168.1.1-254

-sn 参数说明:表示只 ping 扫描,不进行端口扫描

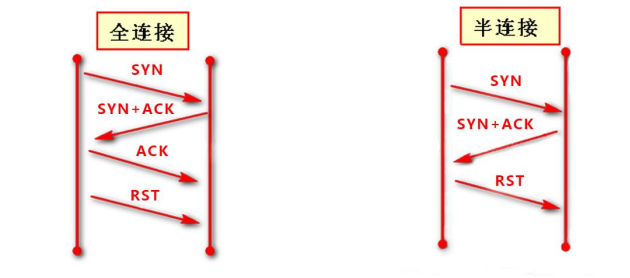

半连接扫描不会留下记录,TCP的全连接扫描会被扫描机器留下记录。

nmap -sS 101.200.128.35 -p 80,81,21,25,110,443 # 半连接扫描

-sS 表示使用 SYN 进行半连接扫描

使用nc扫描端口

nc 是 netcat 的简写,有着网络界的瑞士军刀美誉。因为它短小精悍、功能实用,被设计为一个简单、可靠的网络工具。

nc 的作用:

- 实现任意 TCP/UDP 端口的侦听,nc 可以作为 server 以 TCP 或 UDP 方式侦听指定端口

- 端口的扫描,nc 可以作为 client 发起 TCP 或 UDP 连接

- 机器之间传输文件

- 机器之间网络测速

nc 参数:

-nv 表示我们扫描的目标是个 IP 地址不做域名解析

-w 表示超时时间

-z 表示进行端口扫描

nc -nv -w 1 -z 192.168.1.1 1-100

浙公网安备 33010602011771号

浙公网安备 33010602011771号