kali渗透测试日记 - 被动信息收集

被动信息收集(防发现)

被动信息收集:利用第三方服务对目标进行访问了解,比如google搜索。不与目标系统直接交互

主动信息收集:将流量流经网站的行为,比如nmap扫描端口。

被动信息收集利用公开渠道获得目标信息,不直接交互,避免留下痕迹

收集内容

- IP地址

- 域名信息

- 邮件地址

- 文档图片数据

- 公司地址

- 公司组织架构

- 联系电话、传真号码

- 人员姓名、职务

- 目标系统使用的技术架构

- 公开的商业信息

信息用途

发现目标、信息描述目标、社工、物理缺口

DNS信息收集

域名解析

A记录Address - 主机名和IP地址关联起来(正向解析)

PTR记录Pointer - IP地址对应到主机(反向解析)

CNAME记录 别名 - 多个名字映射到同一个IP地址(一个域名解析到另一个域名)

MX记录 - 邮件交换记录指向邮件服务器

NS记录 - 域名服务器记录,用来指定由哪个服务器解析

DNS缓存服务器 - 不负责解析域名,只是缓存域名解析结果

通过域名得到IP地址

ping target.cn

nslookup target.cn (安装:apt install dnsutils)

主动收集DNS信息

Dig是一个在类Unix命令行模式下查询DNS包括NS记录,A记录,MX记录等相关信息的工具。

dig target.cn @114.114.114.114 any

dig (选项) target.cn @<DNS服务器地址,指定进行域名解析的域名服务器> any

any:显示所有类型的域名记录,默认只显示A记录

反向DNS查询

dig -x 114.114.114.114

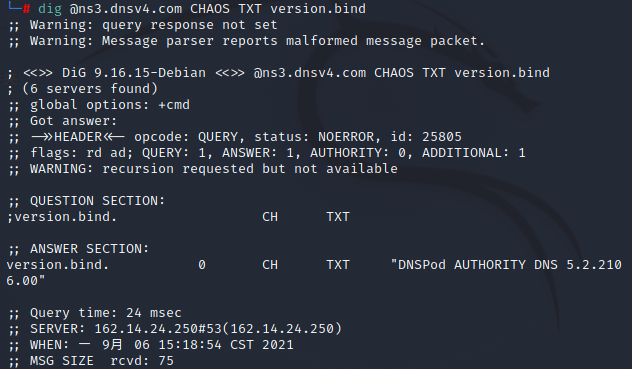

查询DNS服务器bind版本信息

目的:根据版本查询对应的漏洞

dig @${server} TXT CHAOS version.bind

dig @8.8.8.8 CHAOS TXT version.bind

bind版本信息为5.2.210.6.00

查询域名注册信息和备案信息

获取企业名称、联系方式

域名信息

利用whois命令查询

whois target.cn

或者利用站长之家 http://whois.chinaz.com/

备案信息

Web接口查询:beianbeian.com

天眼查:tianyancha.com

利用Maltego收集子域名信息

http://example.com

顶级域:.com

子域名:example.com

挖掘子域名的重要性

在主域名防御严密时,攻击子域名可以迂回靠近主域名

www.xxx.com防护严密

www.edu.xxx.com可能防护措施松散

子域名挖掘工具

- Maltego子域名挖掘

- 搜索引擎查询,在搜索框中输入 site:target.com,查询结果全部输入该域名的子域名

- 第三方网站查询:站长之家 https://tool.chinaz.com/subdomain 以及 https://dnsdumpster.com/

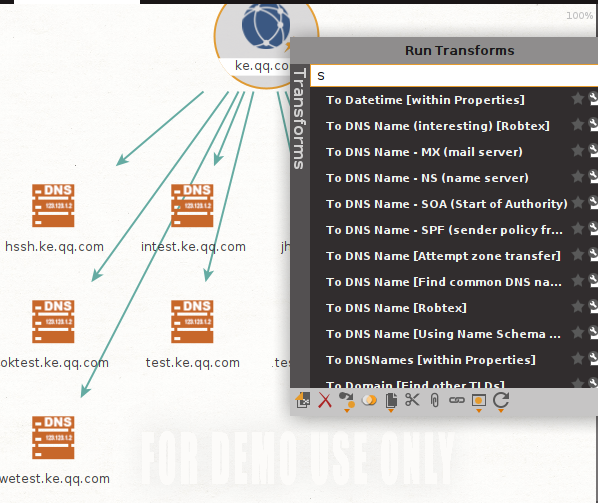

利用Maltego

Kali预装了Maltego工具,使用免费的CE版本即可。

注册和登录需要fq,建议挂代理进行相关操作。

由于当前的2021.2版本kali代理似乎不能全局设置,可以使用proxychain工具打开Maltego。

新建-左侧工具栏搜索Domain并拖入中间的空白区域

双击输入对应的主域名,这里右击选择To DNS Name(interesting)[Robtex]并等待。

如图即可获得Maltego检索到的子域名DNS,右键可以进一步查询IP等信息。

Maltego的其他功能可以自行挖掘。

Shodan信息收集

https://www.shodan.io

查询IP地址对应的信息:

net: [IP]

指定端口

port:80

其他搜索技巧自行领悟

Google等搜索引擎的使用技巧

常用语法(提高效率),并且可以组合使用!

site 指定域名

inurl URL存在的关键字

Filetype 指定文件类型

intext 网页内容关键字

intitle 网页标题关键字(intitle:index.of 表示网站目录是开放状态)

link 返回你所有的指定域名链接

info 查找指定站点信息

cache 搜索引擎的内容缓存(被删除的页面可能cache中还有)

很多搜索引擎的案例技巧都存在于谷歌黑客数据库中:

https://www.exploit-db.com/google-hacking-database

常见最新漏洞公布网站

美国著名安全公司 Offensive Security 的漏洞库 http://www.exploit-db.com [比较及时]

赛门铁克的漏洞库 http://www.securityfocus.com (国际权威漏洞库)

国家信息安全漏洞共享平台 http://www.cnvd.org.cn/

国内安全厂商——绿盟科技 http://www.nsfocus.net

俄罗斯知名安全实验室 https://www.securitylab.ru/vulnerability/

CVE 常见漏洞和披露 http://cve.mitre.org

信息安全漏洞门户 http://vulhub.org.cn/index

安全客 https://www.anquanke.com/

美国国家信息安全漏洞库 https://nvd.nist.gov/

知道创宇漏洞库 https://www.seebug.org

浙公网安备 33010602011771号

浙公网安备 33010602011771号