小柏实战学习安卓图文教程-第十一课-Frida静态脱壳3

本节课主题:实战演示脱壳CrackMe.apk

经过前期的环境搭建和样本分析,我们终于迎来了最关键的实战环节。本节课将手把手带你完成对CrackMe.apk的动态脱壳,提取出被加密保护的核心代码。

一、实战脱壳

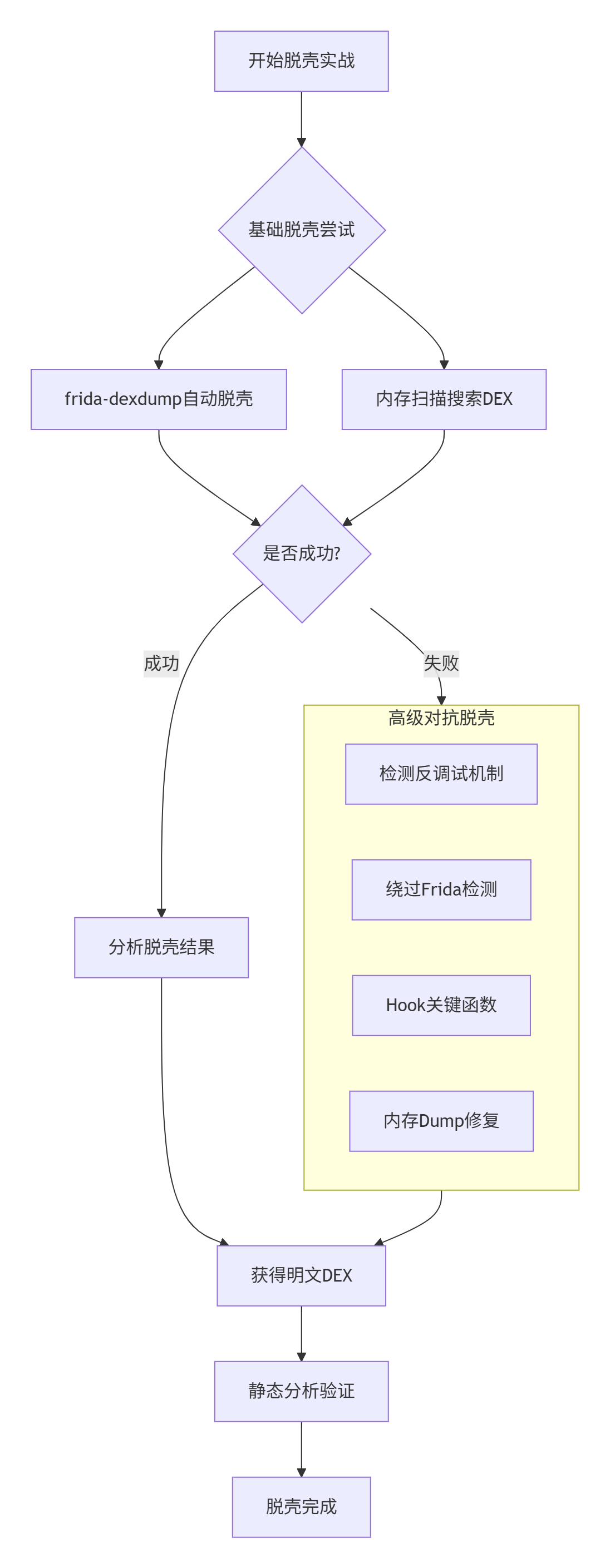

下面是针对CrackMe.apk的完整脱壳作战流程图,清晰地展示了从基础尝试到高级对抗的完整路径:

1.1 基础脱壳尝试

首先模拟器安装这个样本app,我就不展开讲了;

首先使用自动化工具进行快速尝试,这是最简单的起点。

方法一:使用frida-dexdump自动脱壳

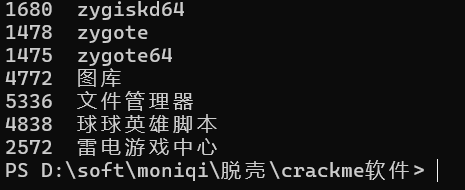

# 启动雷电模拟器并运行CrackMe应用 # 新开CMD执行以下命令 # 查看进程是否正常 frida-ps -U

找到了 他是 4838

# 直接使用 PID 脱壳(最准确)frida-dexdump -U -p 4838

#使用前台应用模式(如果这是当前活跃应用)

frida-dexdump -FU

#深度搜索模式(推荐,效果最完整) frida-dexdump -U -p 4838 -d # 或 frida-dexdump -FU -d

命令参数说明

-

-U: 连接到USB设备(你的模拟器) -

-p 4838: 指定目标进程的PID -

-FU: 转储当前前台应用 -

-d: 深度搜索模式(会搜索更完整,但耗时更长)

预期结果

如果脱壳成功,你应该会看到类似这样的输出:(脱壳后的DEX文件会保存在当前目录下,文件名会包含应用名称和内存地址。)

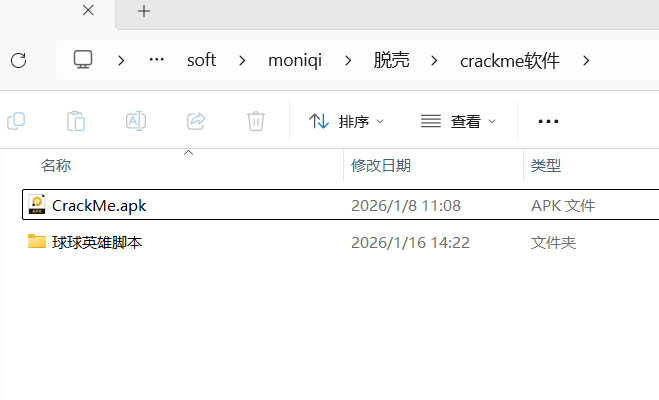

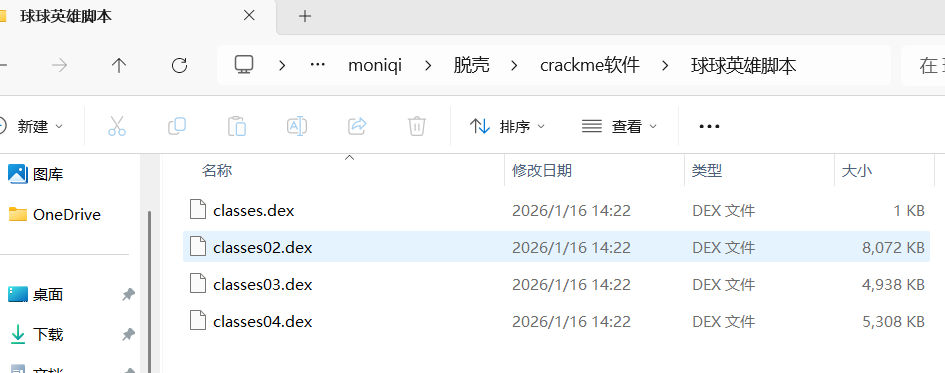

进入球球英雄脚本目录:

二、常见问题与解决方案 (没问题,可跳过)

问题1:Frida连接失败

解决方案:

# 1. 检查设备连接 adb devices # 2. 检查frida-server状态 adb shell ps | grep frida-server # 3. 重启frida-server adb shell su pkill -9 frida-server /data/local/tmp/frida-server & # 4. 重新端口转发 adb forward tcp:27042 tcp:27042 adb forward tcp:27043 tcp:27043 # 5. 检查防火墙设置

问题2:应用检测到Frida闪退

症状:注入Frida后应用立即崩溃

解决方案:

// 1. 重命名frida-server adb shell su mv /data/local/tmp/frida-server /data/local/tmp/fs chmod 755 /data/local/tmp/fs /data/local/tmp/fs & // 2. 使用反检测脚本 // 参考上面的bypass_antidebug.js // 3. 非标准端口启动 frida-server -l 0.0.0.0:8888

问题3:脱壳出的DEX不完整

症状:脱壳文件无法正常反编译或缺少关键类

解决方案:

-

多时机尝试:在应用启动、界面加载、功能触发等不同时机进行脱壳

-

多次脱壳对比:进行多次脱壳,比较结果差异

-

手动修复:使用dex修复工具处理不完整的DEX文件

三、脱壳结果验证与分析(重要)

成功脱壳后,有了这些DEX文件, 现在需要验证结果的完整性:

3.1 验证方法

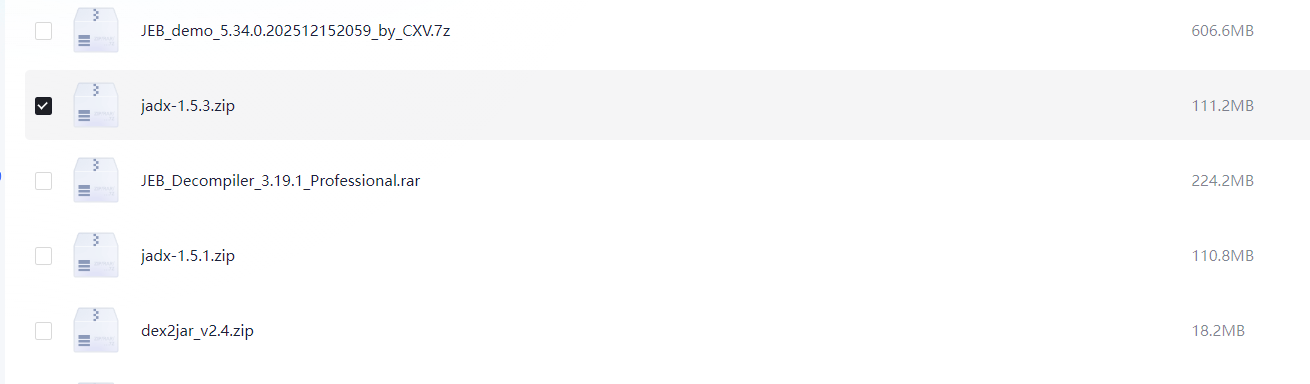

下载jadx包: 链接:https://pan.quark.cn/s/627213183cbb

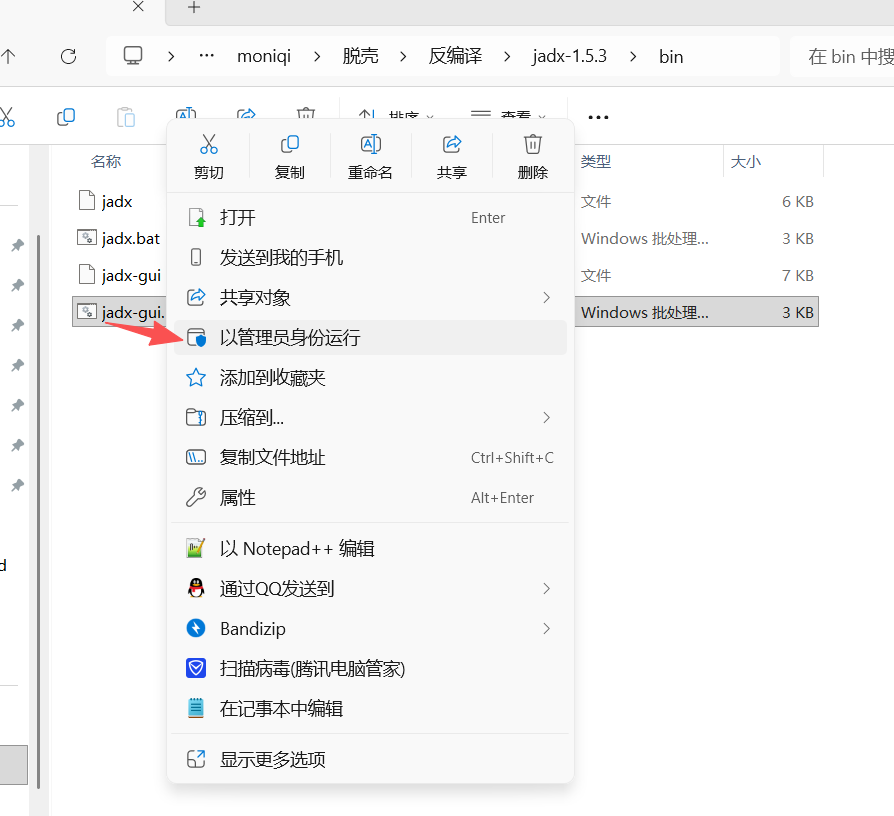

解压,右键管理员运行:jadx-gui.bat

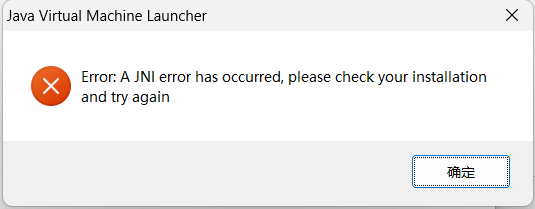

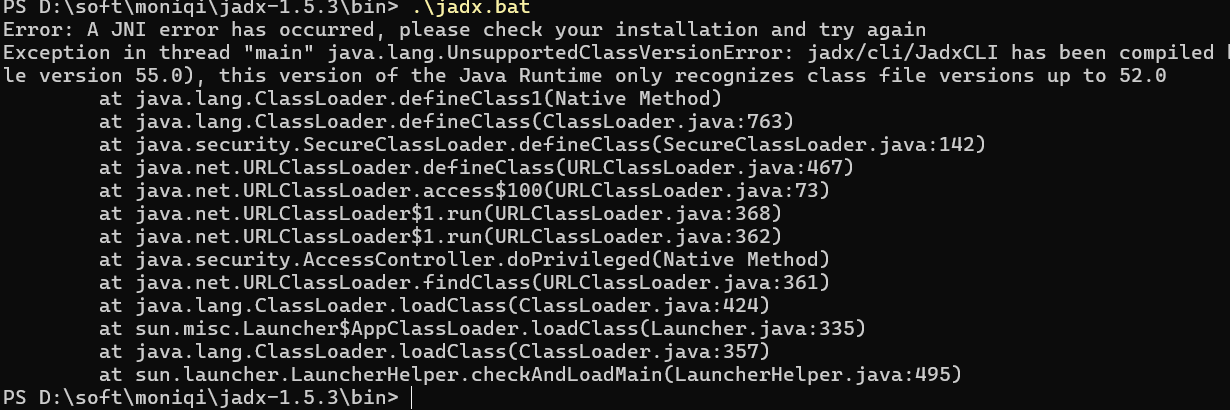

报错了,

哦哦,java 版本太老了;

那就再装一个jdk21吧,教程链接:https://www.cnblogs.com/shaun88/articles/19492975

装好21之后,我们再次双击打开:jadx-gui.bat 这个文件(还报错,那就换到纯英文目录)

还还报错,可恶!

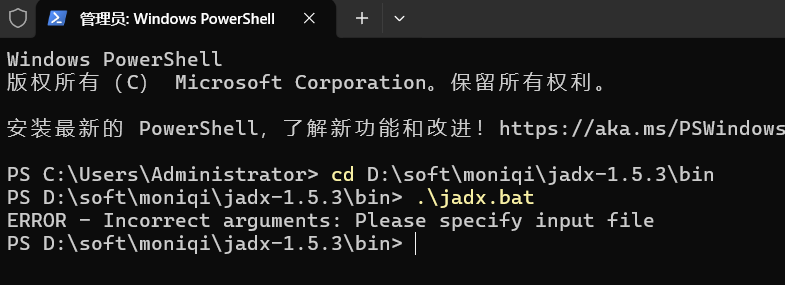

那就先不用gui ,命令行启动试一下:

打开powershell:

cd D:\soft\moniqi\jadx-1.5.3\bin

.\jadx.bat

哦哦哦,报错信息出来了,多个java 环境,但是用的还是java1.8的环境;

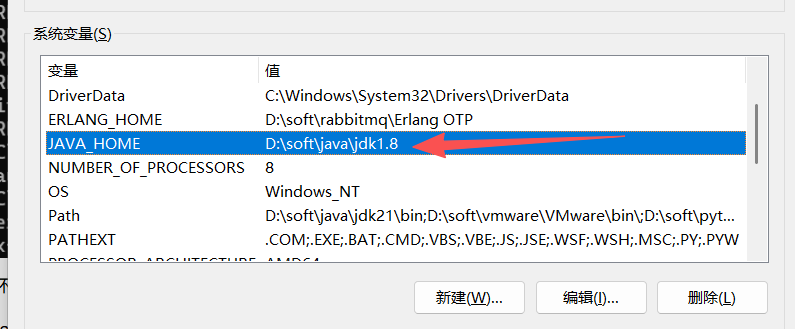

好吧,那就修改一个环境变量,保证java_home 指向21

找到java_home,双击它,直接1.8改成21,再确定,再确定;

再次新开一个powershell: 上面的命令再次执行一遍,可以看到OK 了,它让我执行文件了;

完美解决;

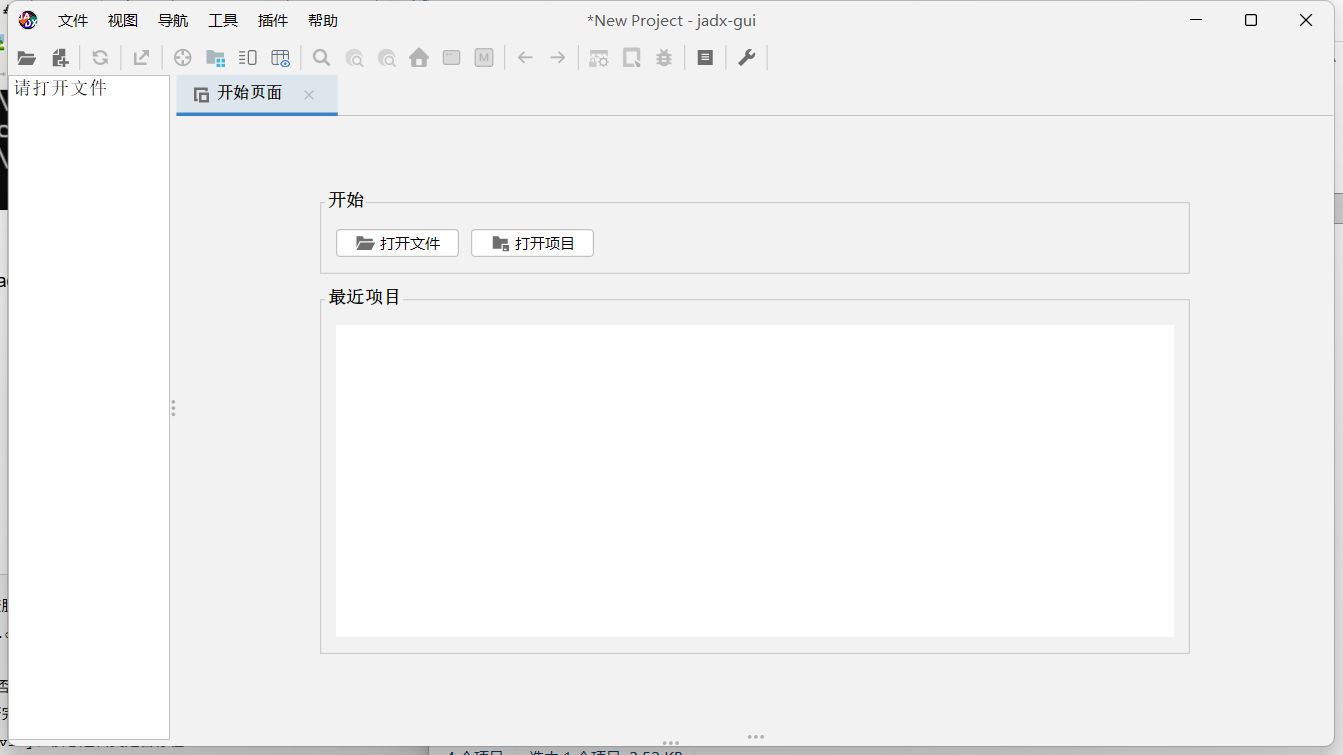

回到gui的使用,双击 jadx-gui.bat , 打开了如下画面

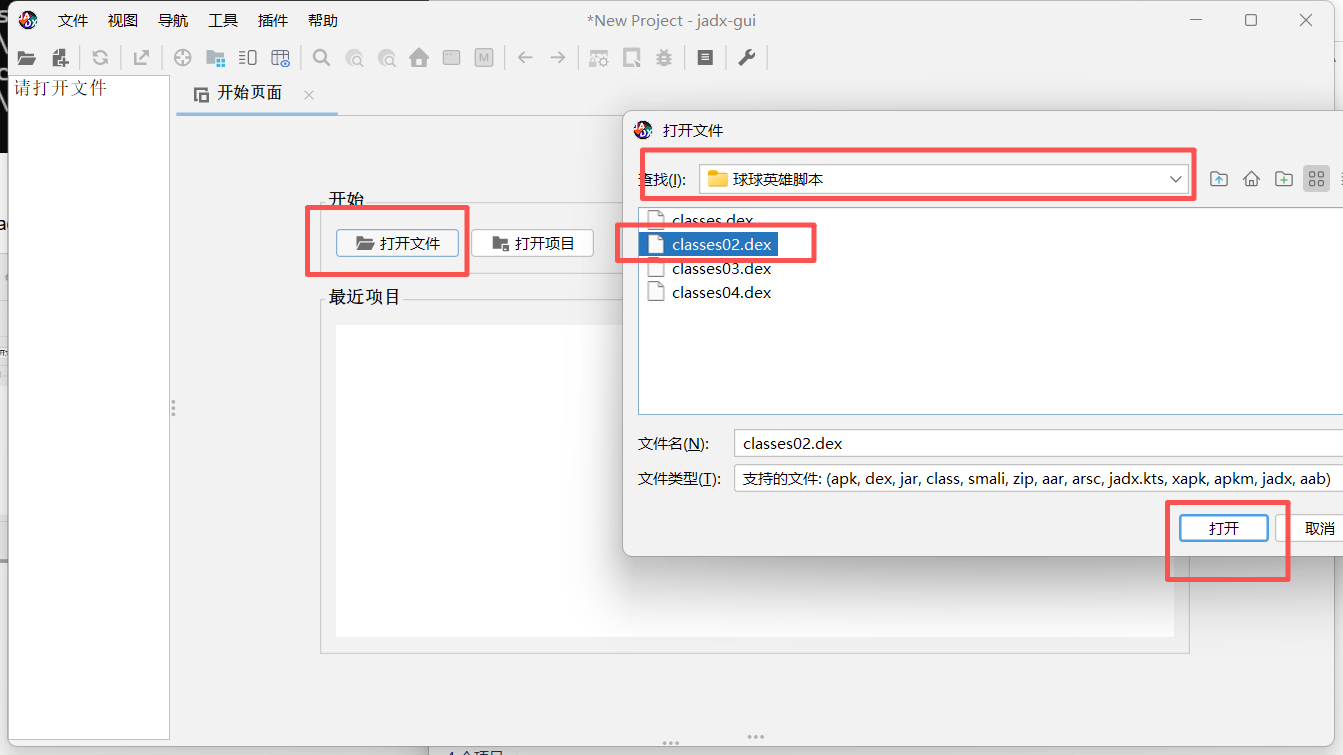

打开文件,选择反编译后的文件;

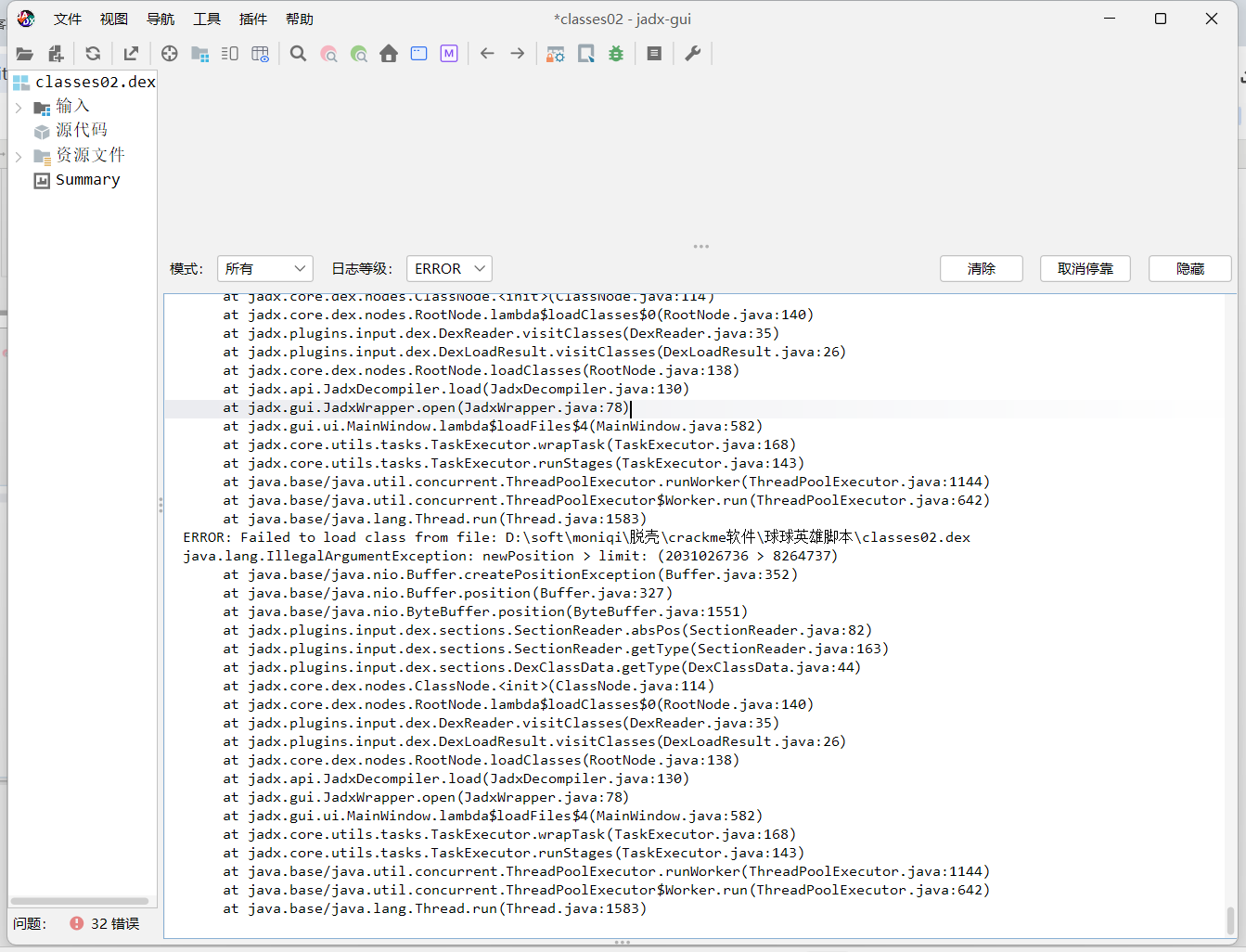

先挑一个02 最大的一个文件,看看里面是什么东西

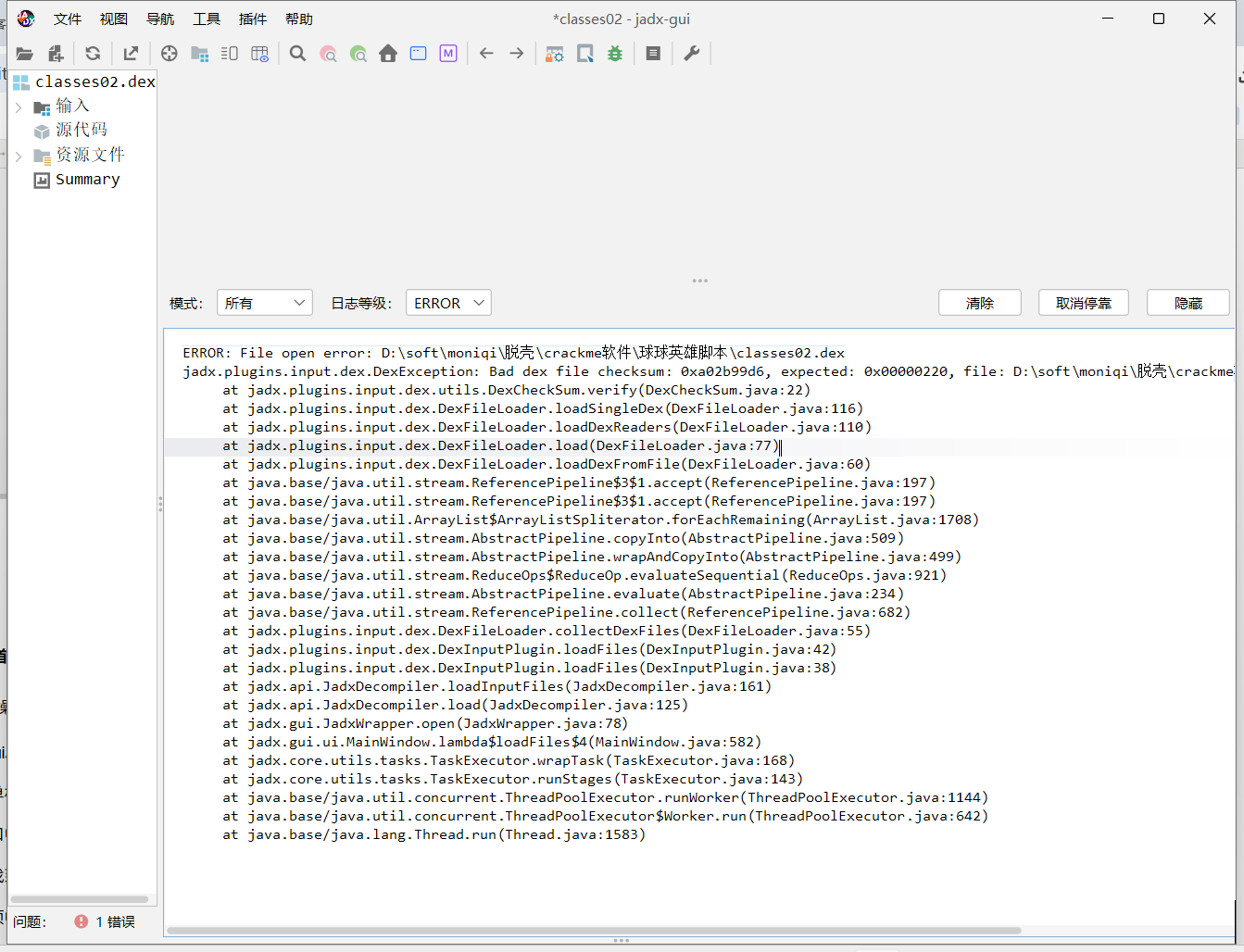

哦,报错了,那么先关闭校验:

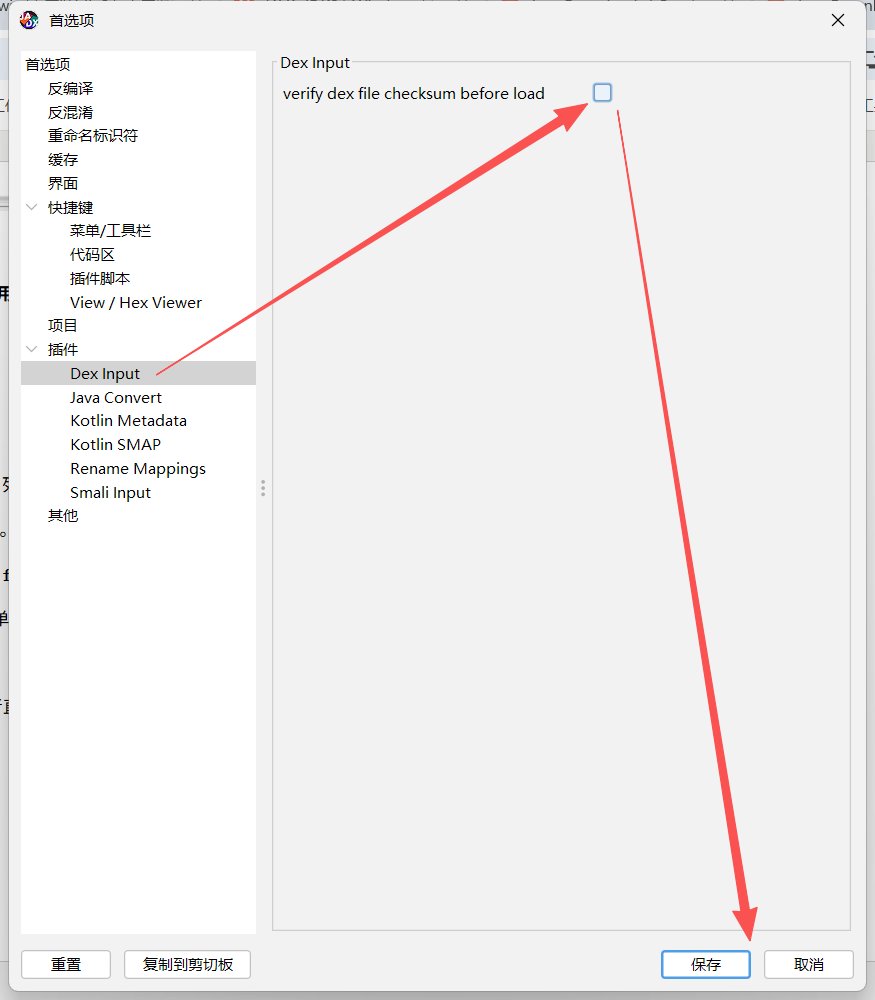

方法一:通过 Jadx 首选项关闭校验(最常用)

这是最推荐的方法,操作简单:

-

打开 Jadx-gui。

-

点击顶部菜单栏的 文件 -> 首选项。

-

在首选项窗口中,找到左侧的 插件 列表。

-

展开列表,找到并点击

Dex Input。 -

在右侧的选项中找到

Verify dex file checksum before load。 -

取消勾选此选项,或者在其下拉菜单中选择 否。

-

点击 应用 或 确定 保存设置。

-

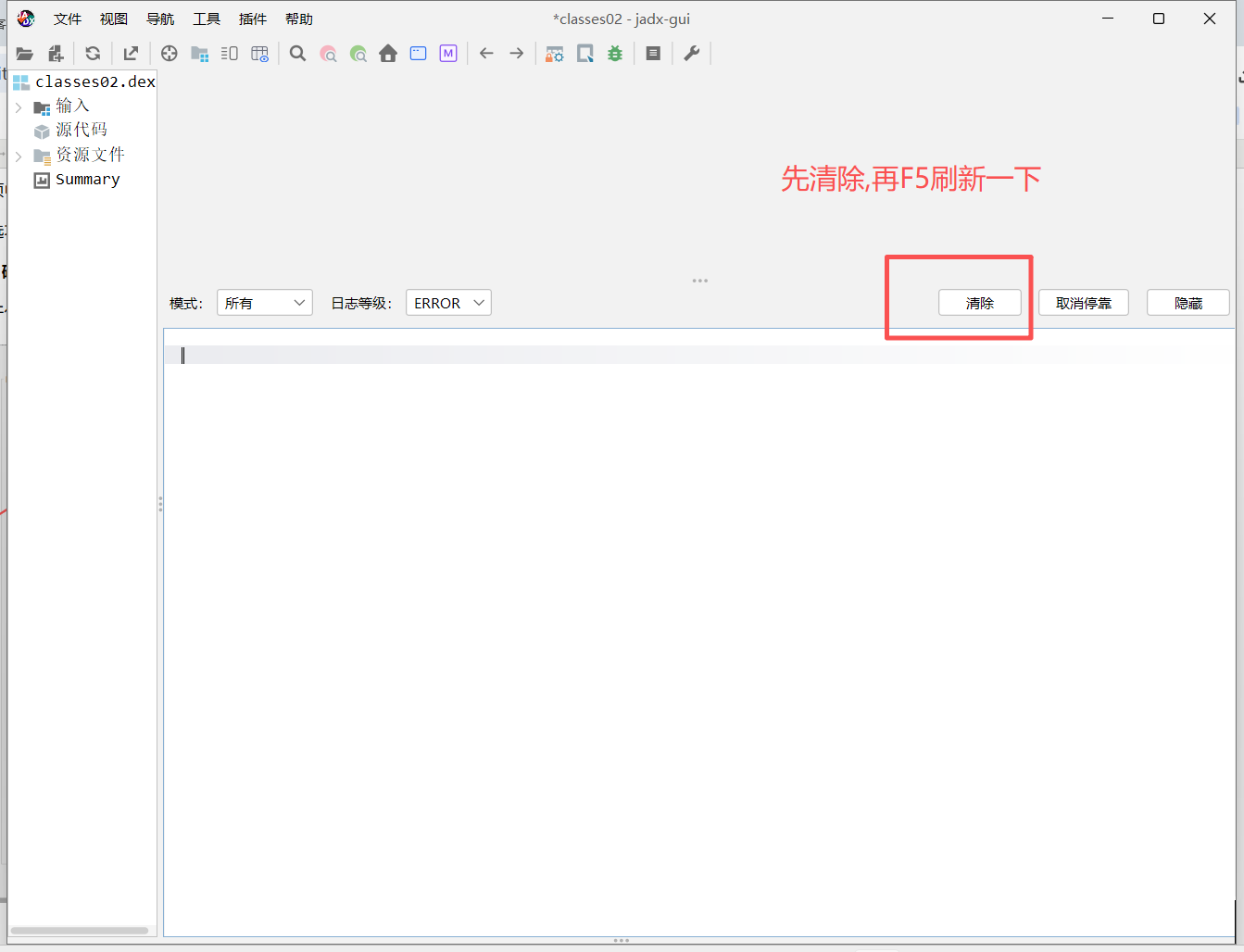

重新尝试打开你的 DEX 文件,或者直接在当前项目界面按 F5 刷新一下

还是报错,现阶段猜测可能 深度加密或混淆了

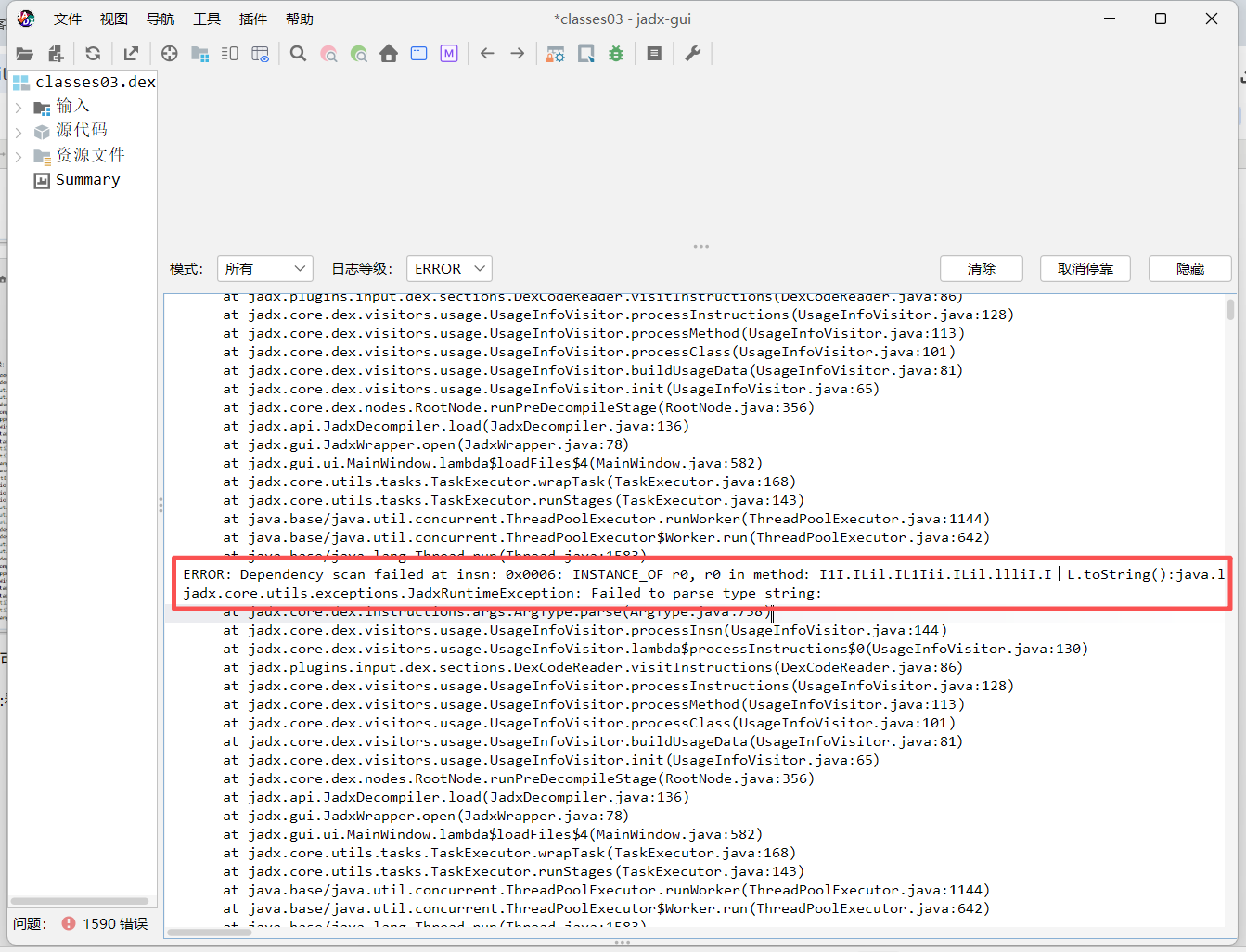

再验证一下其他文件:看看03,04这些文件;

还是报错: 所以只有两种情况,一是脱壳的时候损坏了文件,二是加固和混淆了;

分析如下:

这一连串错误,特别是 Bad dex file checksum和 Failed to parse type string,

强烈表明分析的 DEX 文件经过了特殊的加固或混淆处理。这类保护措施会故意破坏或修改 DEX 文件的标准结构,以阻碍静态反编译工具(如 Jadx)的正常工作。

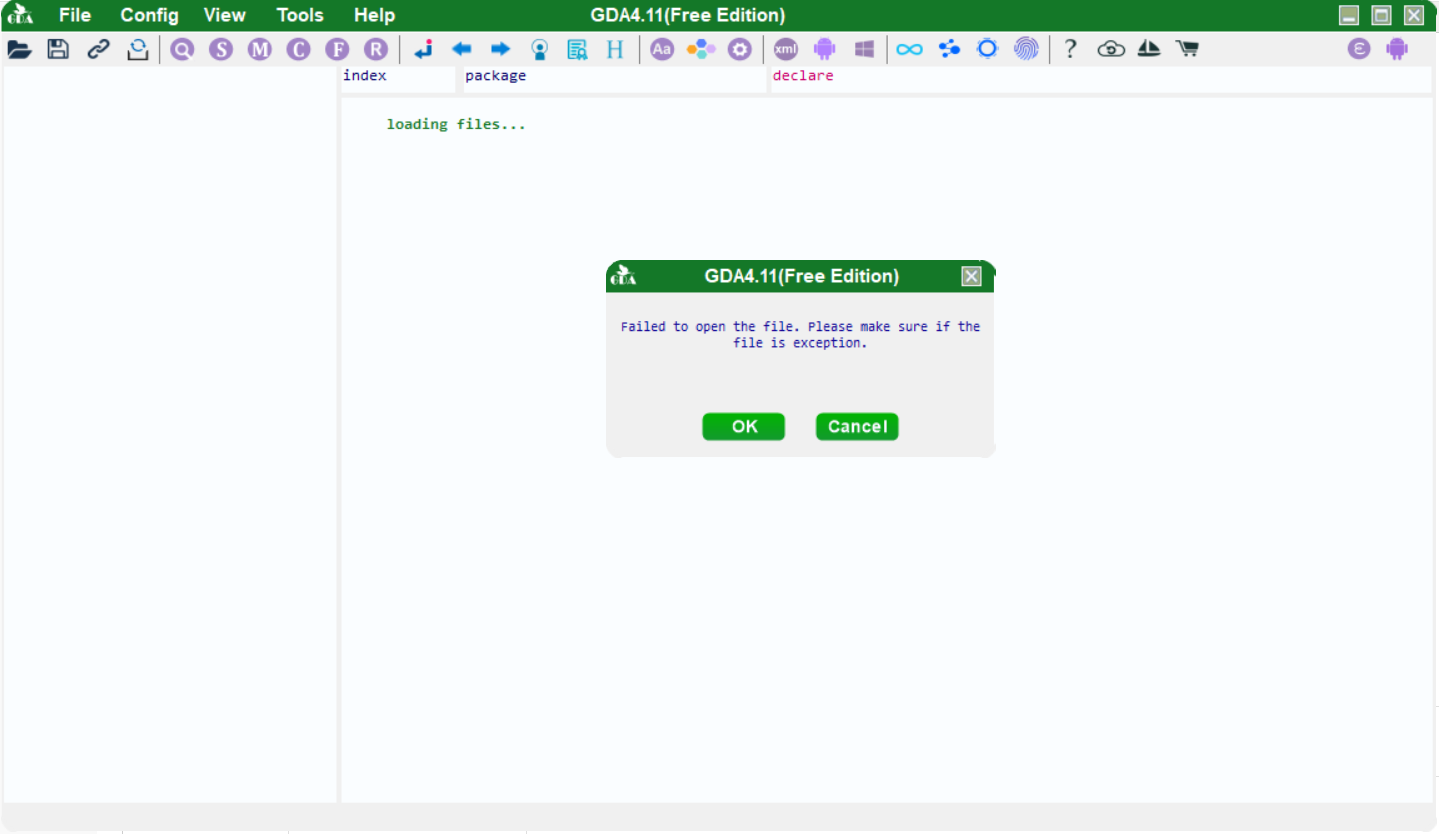

另一款国产软件再验证一下: (打不开,更加说明加固混淆了)

GDA:链接:https://pan.quark.cn/s/9559d0310420

🛡️ 为什么说是加固/混淆?

这些错误并非偶然的文件损坏,而是加固技术故意为之的结果,具体对应关系如下:

|

错误现象 |

加固技术的可能目的 |

|---|---|

|

Bad dex file checksum |

修改了 DEX 文件的校验和或头部结构,使其不符合标准格式,导致工具在第一步校验时就失败。 |

|

newPosition > limit |

加固工具可能对代码或数据进行了加密、压缩或插入无效数据,导致反编译工具在解析时计算出的内存位置远远超出了文件的实际大小。 |

|

Failed to parse type string |

对字符串常量池、类名、方法名等关键元数据进行了混淆、加密或破坏,使其不再是工具能识合法语法结构 |

3.2 预期结果

成功的脱壳应该能够获得:

-

完整的Java包结构

-

可读的源代码(可能仍有混淆)

-

核心业务逻辑类

-

资源引用关系

小结: 基础脱壳失败,实战确实不容易;

四、实战技巧与经验分享

4.1 时机选择

根据样本特性选择合适的脱壳时机:

-

早期脱壳:在Application初始化时脱壳,获取完整代码

-

按需脱壳:在特定功能触发时脱壳,目标更明确

4.2 样本特性利用

利用CrackMe.apk的已知特性:

-

双APK结构:重点关注assets/main.apk的加载时机

-

Lua脚本引擎:注意script.lr的解密和执行时机

-

OCR功能:关注OpenCV库的初始化过程

4.3 持续监控策略

// 持续监控脚本 function continuousMonitoring() { setInterval(function() { // 定期检查内存变化 checkMemoryPatterns(); }, 5000); } function checkMemoryPatterns() { // 检查特定的内存模式或特征值 }

好了到这里,我们先阶段想小结一下现在的情况:

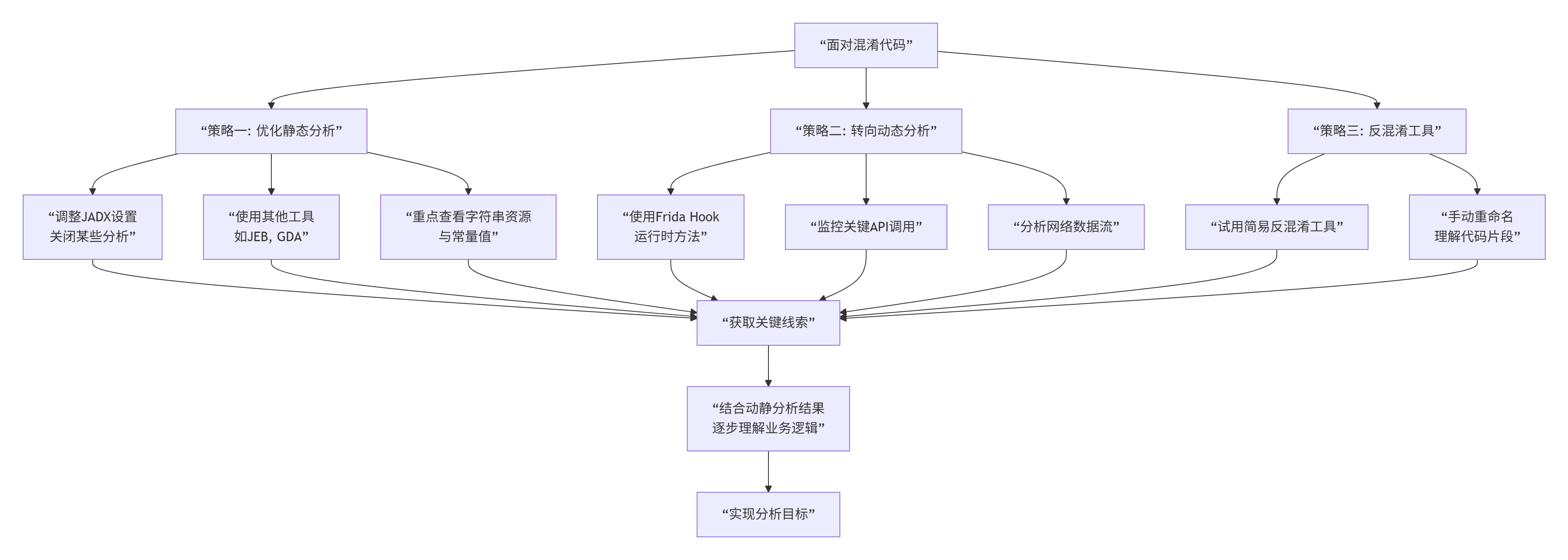

我们现在遇到的情况非常典型:成功脱壳,但代码被严重混淆。这是商业级加固的常见手段,并不意味着失败,而是进入了逆向工程的下一阶段——反混淆分析。

现在正确的方向是学习如何处理和分析被混淆的代码。

当前问题分析

从JADX的错误日志可以看出:

-

代码被标识符混淆:类名、方法名被重命名为无意义的字符(如

I1I.ILil.IL1Iii) -

可能包含抗分析技术:导致JADX的某些分析阶段(如

UsageInfoVisitor)出现异常 -

但这不代表代码完全不可读:业务逻辑本身通常保持完整,只是可读性大大降低

下一步行动方案

下图梳理了面对混淆代码时的完整分析策略与升级路径:

策略一:优化静态分析环境

-

调整JADX设置,绕过崩溃点

在JADX中,尝试关闭导致崩溃的分析功能,让至少部分代码能被加载:

-

在设置中 (

Preferences->Decompilation) 勾选"Skip resources decoding"和"Skip broken methods" -

或尝试使用更低版本的JADX(如v1.4.5),有时对混淆代码兼容性更好。

-

-

换用/辅用其他反编译工具

-

GDA:一款国产工具,对国内厂商的混淆兼容性有时更好。

-

JEB:商业软件,功能强大,反混淆能力出色(可寻找试用版)。

-

Bytecode Viewer:提供多种反编译器后端,可以切换尝试。

-

-

聚焦于“字符串”和“常量”

混淆不会加密所有字符串(尤其是硬编码的URL、关键词、错误提示)。在JADX中使用全局搜索 (

Ctrl+Shift+F),搜索以下关键词,它们能为你指明方向:-

http/https/.com/.cn(网络请求) -

error/success/fail/token(状态提示) -

main/proxy/nx(我们之前猜测的模块名) -

lua/opencv/tesseract(功能关键词)

-

注意:所有技术仅用于学习和安全研究,请遵守相关法律法规

浙公网安备 33010602011771号

浙公网安备 33010602011771号