【Hack The Box】Editor Write Up

前言

这个靶机是较为简单的,但是从开始打靶到完成这篇博客却拖了三个月,中间打靶的过程也是断断续续。因此,文中可能会有部分步骤不够详细。

信息收集

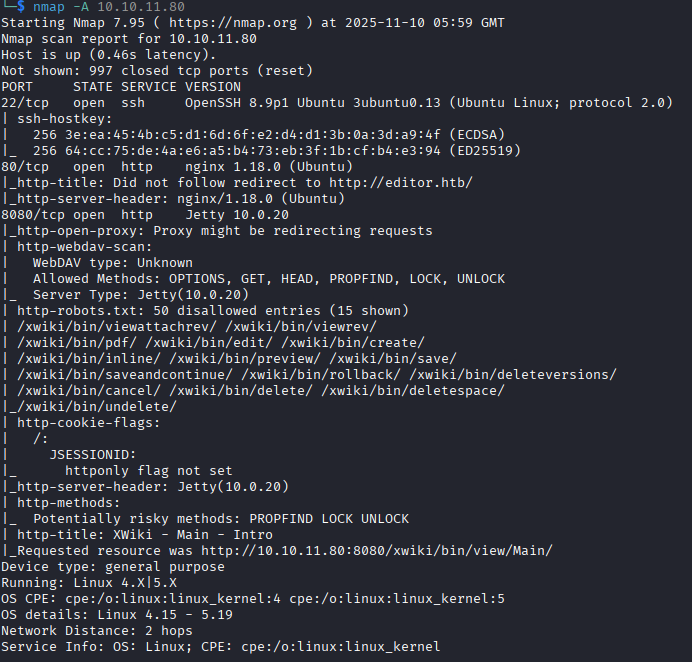

Nmap

nmap -A 10.10.11.80

发现开放了80端口和8080端口。

获得立足点

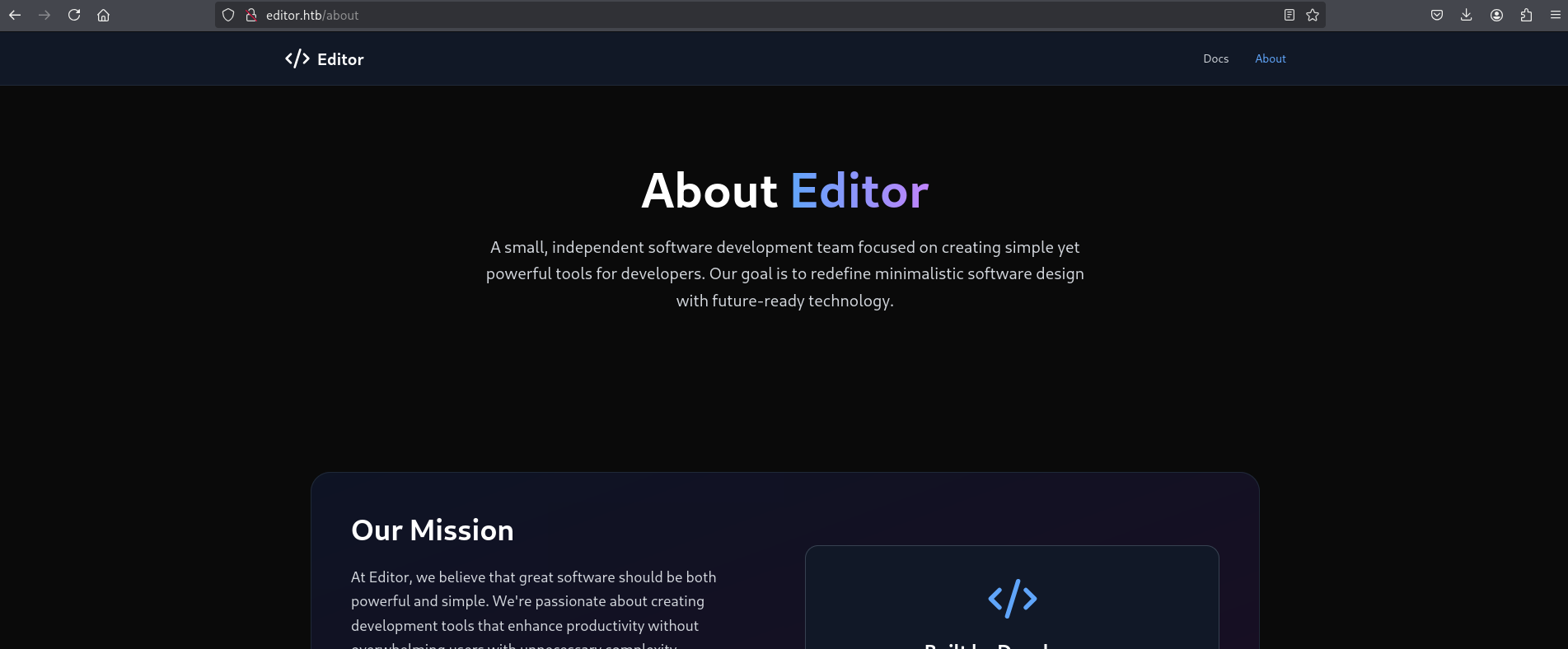

访问80端口,发现是一个web页面。

访问服务之前需要添加相应的hosts。

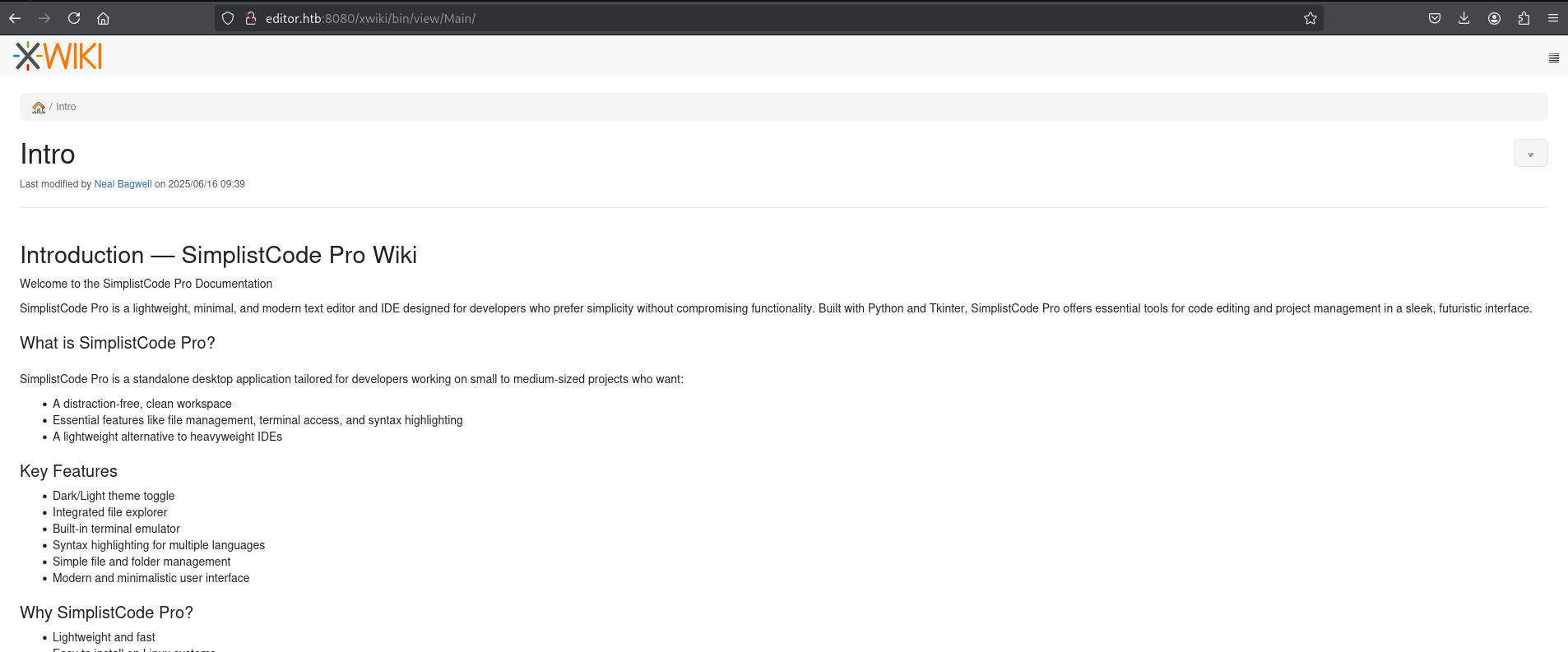

再访问8080端口,发现是一个在线文档。

在页尾发现了XWiki Debian 15.10.8 的字样。搜索框架名称,发现了CVE-2025-24893这个漏洞。

稍微研究了一下这个漏洞,发现只需要发送特定构造的请求即可利用漏洞。不过,尝试手动构造并未成功。

找一个大佬做好的POC吧。

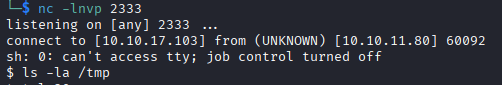

先启动一个nc监听。

nc -lnvp 2333

执行脚本。

python3 CVE-2025-24893-dbs.py

填入相关的信息。

成功获取到shell。

提权

user

这里花费了比较长的时间。网上的文章都写的是手动安装的目录,我在文章写的目录中没有找到任何有用的信息。

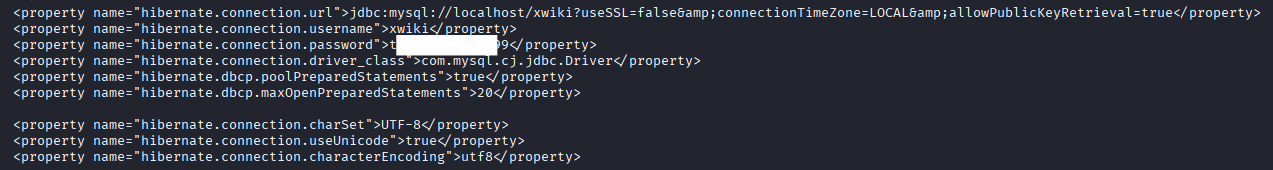

后来终于找到一篇文章,说到可以使用apt安装,并且给出了配置目录。在配置目录中果然找到了配置文件(/etc/xwiki/hibernate.cfg.xml)。

在配置文件中找到了mysql的配置密码。

本来以为信息是存储在数据库中的,但是试了好多种方式都没连接成功。

后来,突然想到,是密码复用呀!!

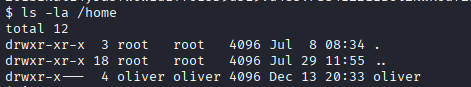

查看一下,用户名有哪些。

使用用户名和密码登录。

ssh oliver@10.10.11.80

成功登录。

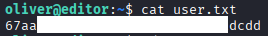

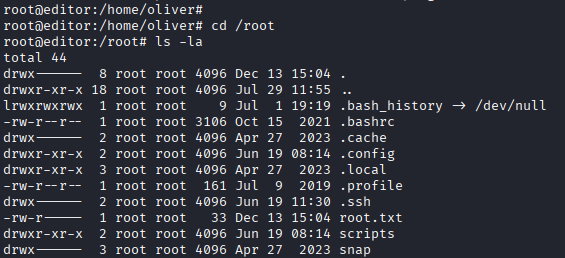

查看User Flag。

root

使用常规方式,没有发现可以提权的线索。

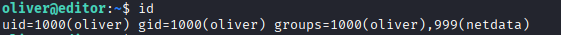

查看一下用户信息。

看到有一个netdata的分组,感觉是有用的信息。

查了一下netdata,刚好发现CVE-2024-32019这个漏洞。

找到了一个POC。

按照说明,编译执行POC。成功提权。

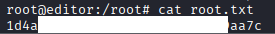

查看Root Flag。

这里需要说明的是,root提权部分因为猜中了需要利用的漏洞而直接提权成功了。按照正常流程,应该是通过代理访问只开放给本地访问的web服务,从而确定漏洞利用的信息。具体流程可以参考这篇博客。

后记

由于猜中了利用的漏洞,这个靶机相对来说比较简单。这也说明了关注细节的重要性。

浙公网安备 33010602011771号

浙公网安备 33010602011771号