张晓涵组《课程设计》结题报告

实验一 Testd数据恢复

实验环境

-

由实验室的xp系统,改为在自己电脑上的win7系统进行实践。首先对win7进行分区,可以点击“压缩卷”通过计算进行手动分区,也可下载分区软件进行分区,尝试了手动分区。

-

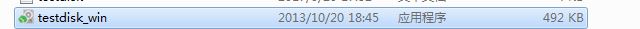

Testdisk软件,Testdisk_win.exe

实验原理

- Testdisk软件用来在使用有缺陷的软件,病毒或人为误操作(如不小心删除分区表)导致的分区丢失后,帮助用户恢复丢失分区,或修复不能启动的磁盘

实验过程

- 在本地磁盘新建一个数据恢复20145240.txt文本文档并保存

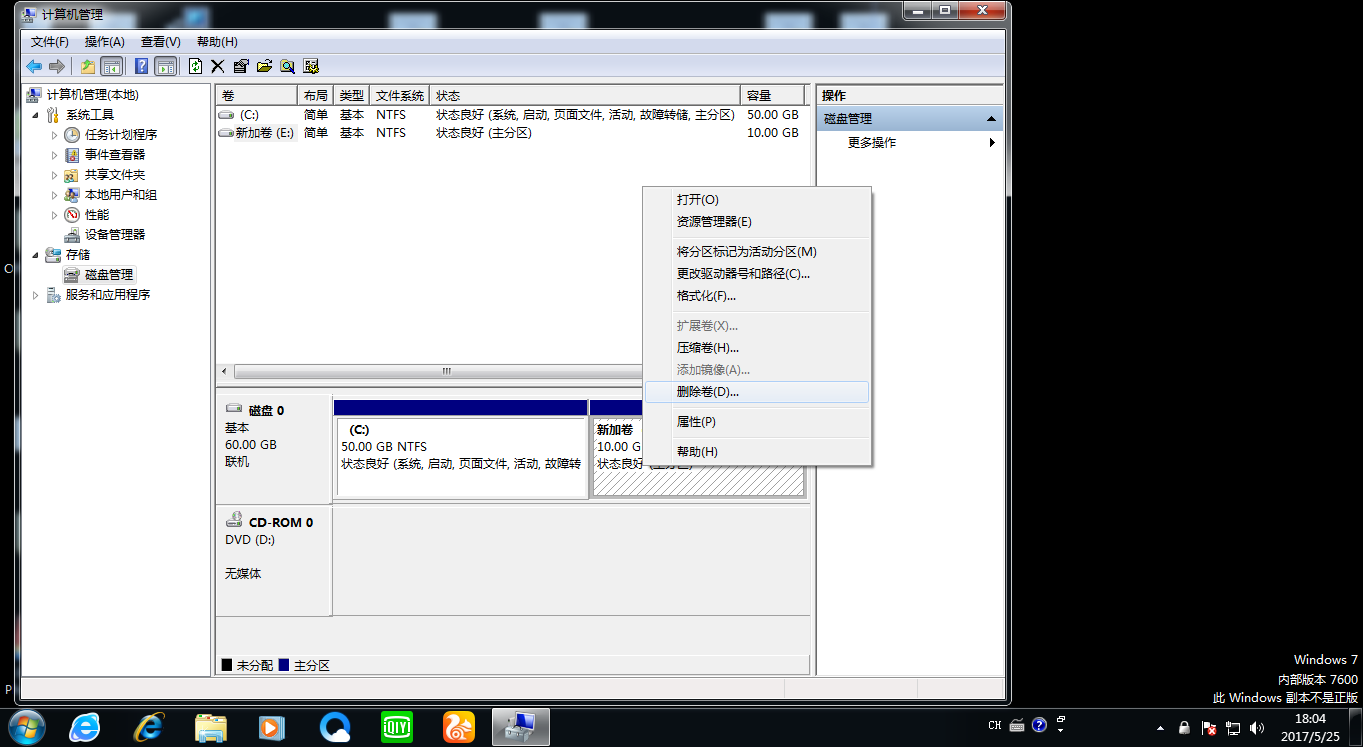

- 计算机-> 右键“管理”-> 删除卷

- 删除 成功

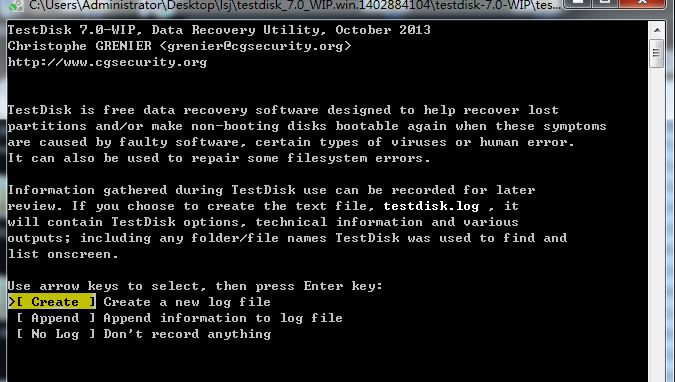

- 打开Testdisk_win.exe

- 选择 Create 来让 Testdisk 新建一个日志文件( log file) ,里边包含了一些技术信息和消息,创建文件存储运行TestDisk时的信息

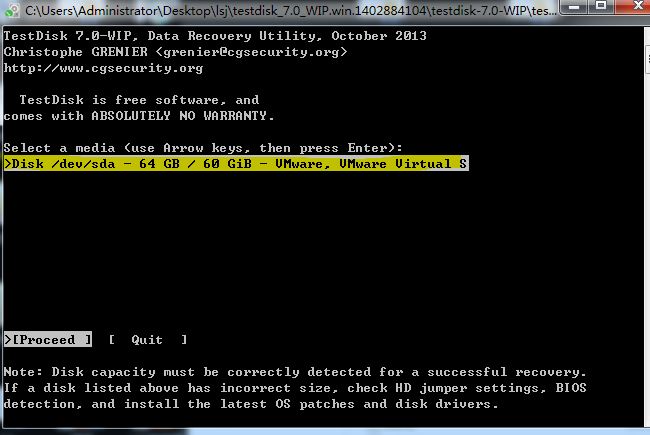

- 选择要恢复数据的分区,回车

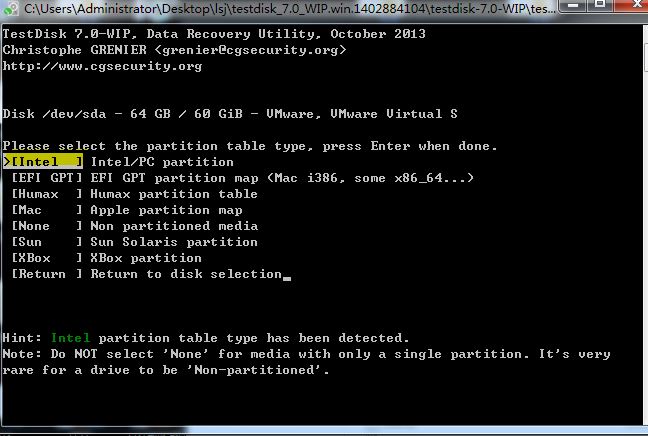

- 选择正确的分区表类型 ,在 TestDisk 自动检测分区表类型之后,一般预设的那个值是正确的,我们使用的Personal Computer都是”Intel”或者”Mac”,选择好后按回车

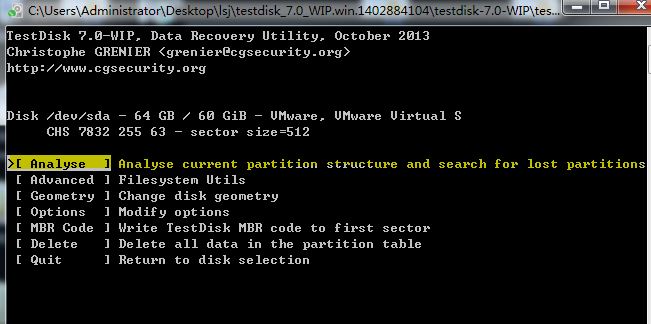

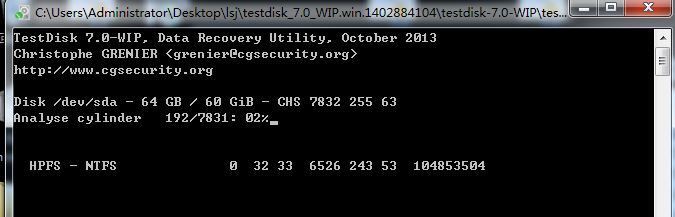

- 选择”Analyse”选项,TestDisk对当前分区的结构进行分析,检查当前的分区结构并搜索丢失的分区,按回车键确认。

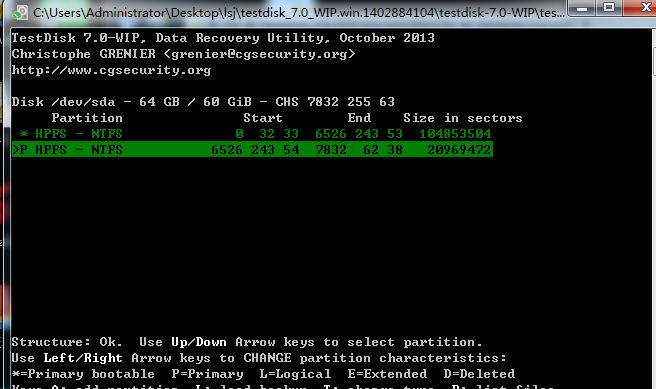

- 选择”Quick Search”进行下一步,在 Quick Search(快速搜索)的过程中, TestDisk 找到了两个分区,包括那个不见的逻辑分区

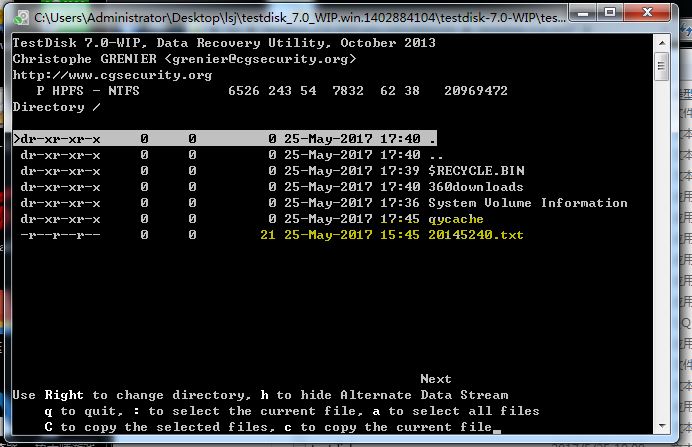

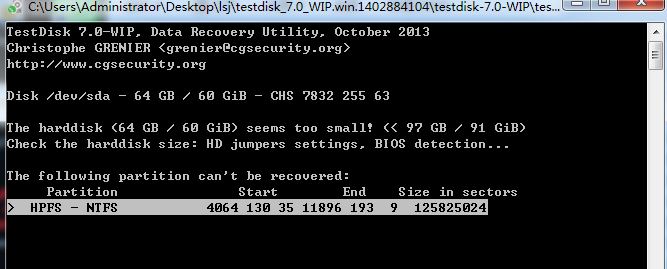

- 选择你要恢复数据的分区。按”p”(小写)查看分区下的具体文件,按回车进行下一步,如果还存在丢失的分区。继续选择”Deeper Search”等待分析结束

- 如果还存在丢失的分区。继续选择”Deeper Search”等待分析结束

- 实深度分析比较慢,需要多等一会

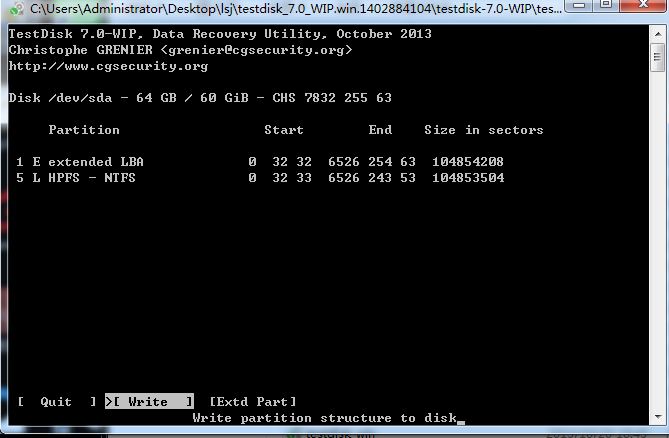

- q退出,选定write,恢复分区,回车继续,这里所有的目录和文件都正确列出来了。

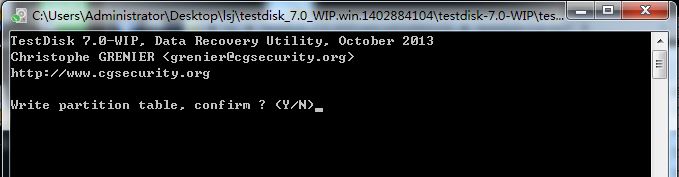

- 输入大写Y,ok,回车

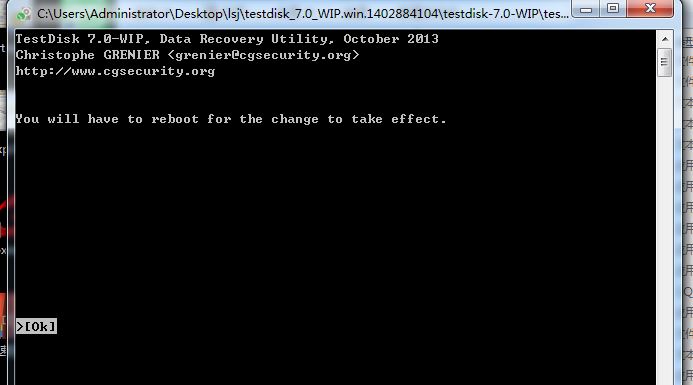

- 出现以下提示界面,“您需要重新启动您的计算机以使修改生效”

- 重启电脑即可发现成功恢复了删除的盘

实验二 foremost在Kali Linux下的使用

实验环境

- 由实验室的虚拟机,改为在自己电脑上的Kali Linux中进行实践。

实验原理

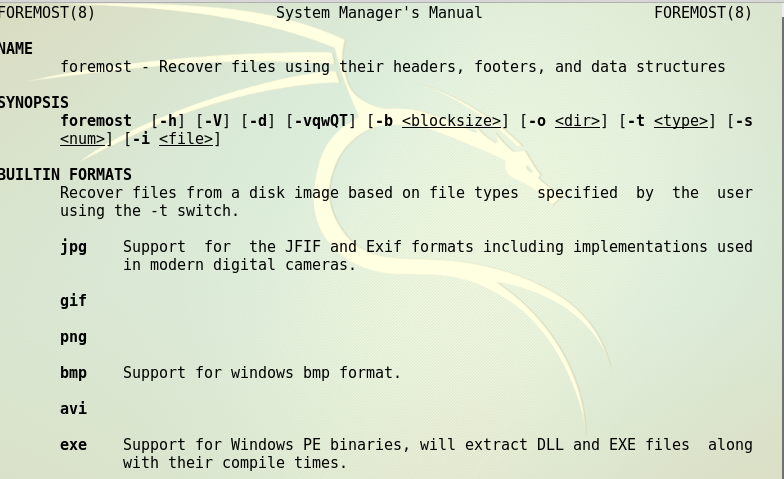

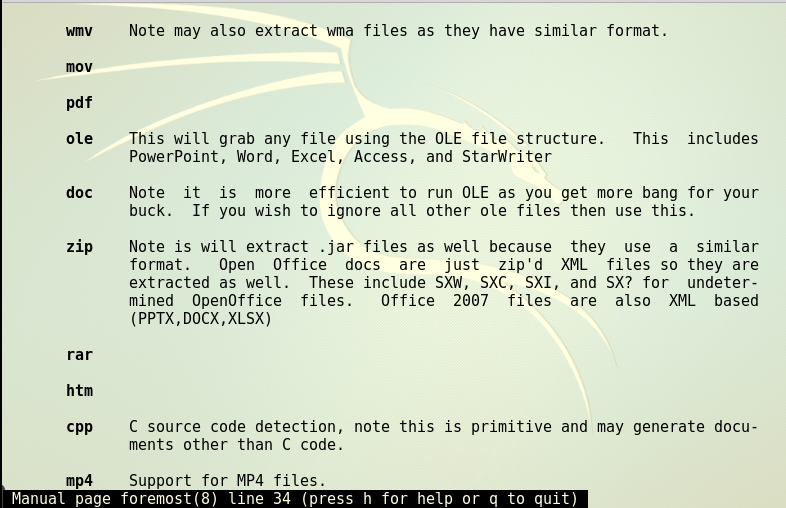

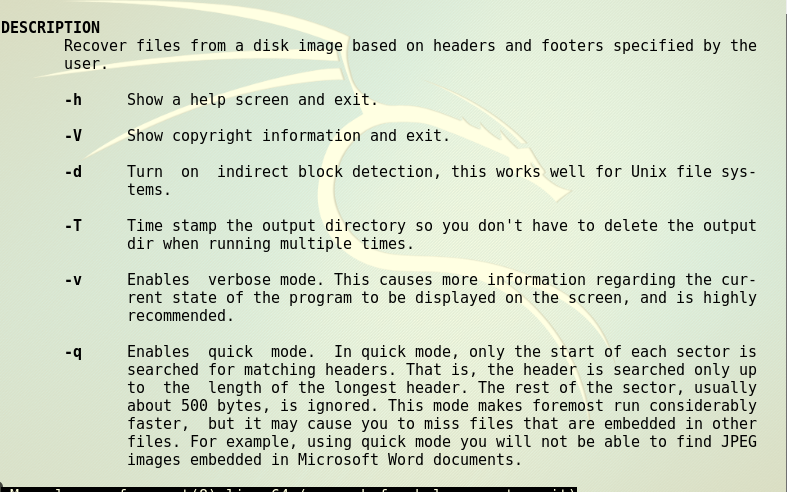

- formost 是一个基于文件头和尾部信息以及文件的内建数据结构恢复文件的命令行工具。这个过程通常叫做数据挖掘(data carvubg)。formost 可以分析由 dd、Safeback、Encase 等生成的镜像文件,也可以直接分析驱动器。文件头和尾可以通过配置文件设置,也可以通过命令行开关使用 formost 内建的文件类型。formost 最初是由美国空军特别调查室(Air Force Office of Special Investigations)和信息系统安全研究中心(The Center for Information Systems Security Studies and Research)开发的,现在使用 GPL 许可。Foremost 支持恢复如下格式:avi, bmp, dll, doc, exe, gif, htm, jar, jpg, mbd, mov, mpg, pdf, png, ppt, rar, rif, sdw, sx, sxc, sxi, sxw, vis, wav, wmv, xls, zip。

实验步骤

- 关于foremost的信息,可以查看帮助:

man foremost - 下面的图片显示了foremost可以恢复的文件格式:

- 下面的图片显示了foremost基本输入的指令:

恢复单个类型文件

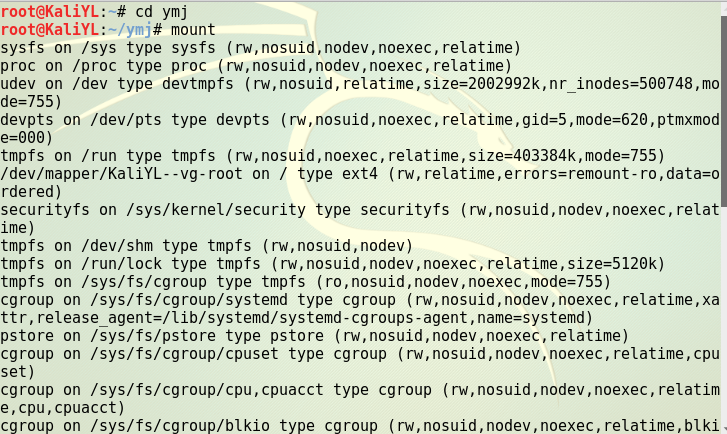

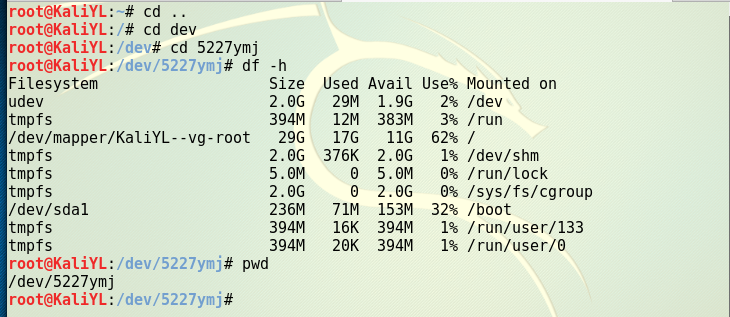

- 使用mount指令查看当前文件夹所在的分区:

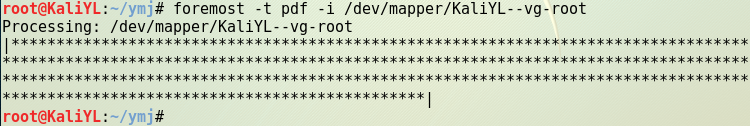

- 使用foremost命令恢复单个类型文件:

foremost –t 文件类型的后缀 –i 要还原的存储设备路径

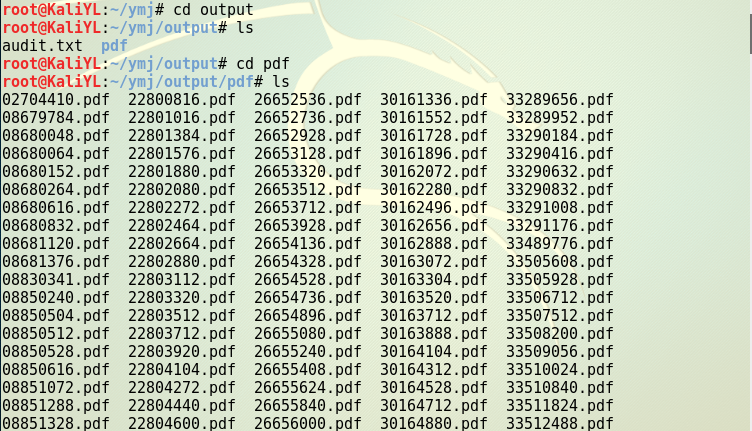

- 恢复完成后会在当前目录建立一个 output 目录,在 output 目录下会建立恢复的文件子目录下会包括所有可以恢复的 pdf 格式的文件。output 目录下的 audit.txt 文件是恢复文件列表。此时pdf 子目录下会包括的 pdf 格式的文件名称已经改变。

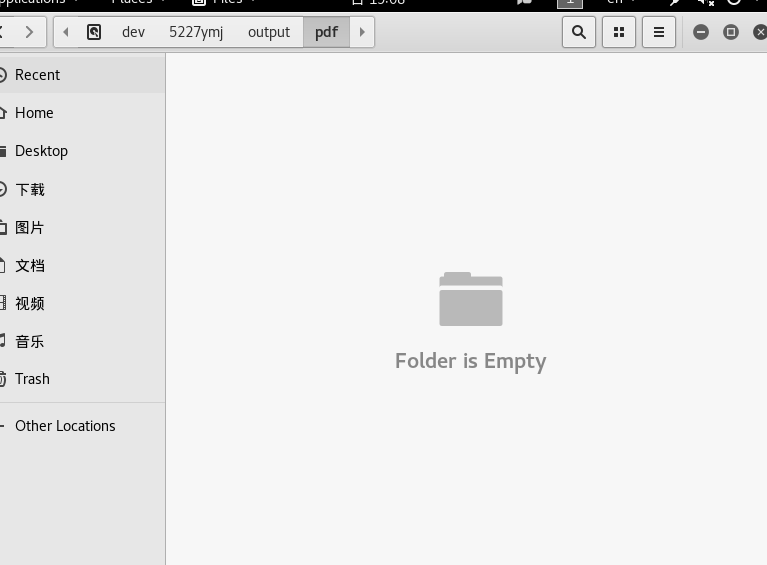

- 可以查看pdf目录下面是还原的所有的pdf文件。

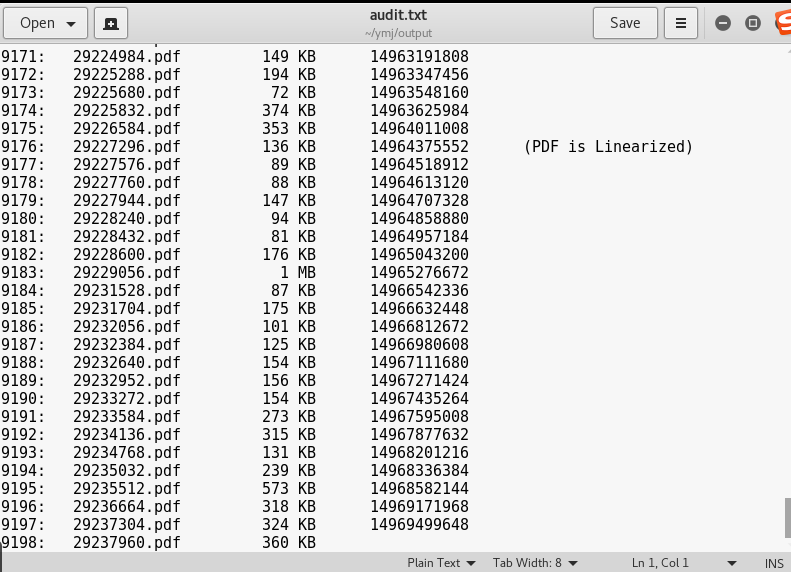

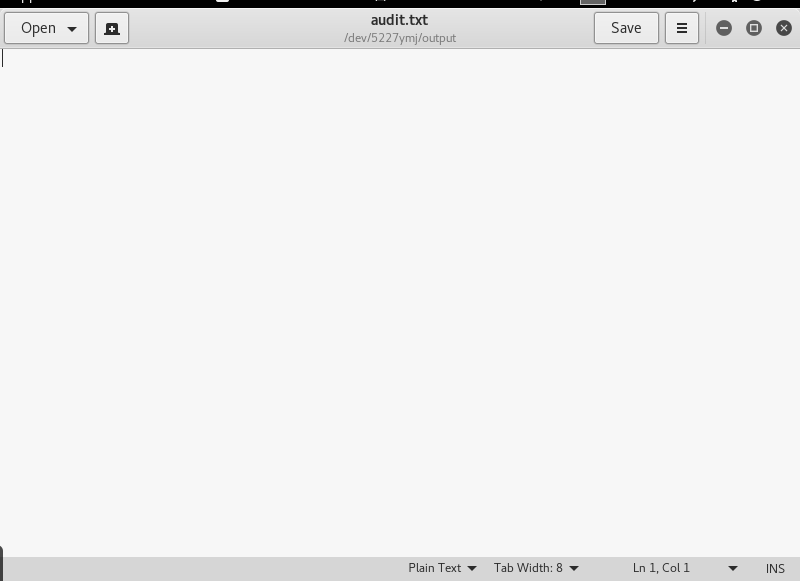

- audit.txt恢复文件列表有详细的信息,如恢复时间、恢复设备路径、恢复文件大小等:

恢复多个类型文件

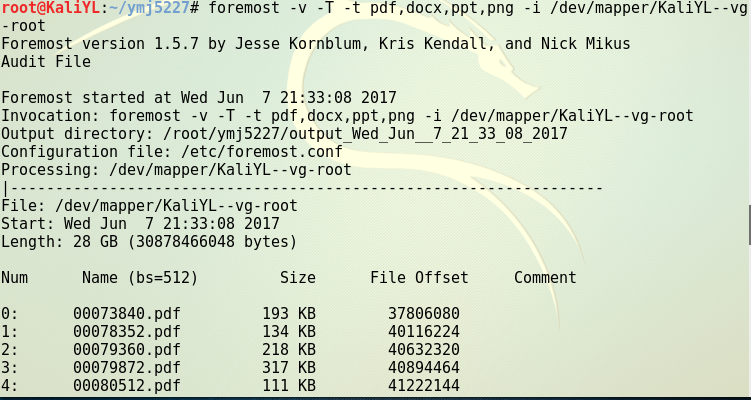

- 输入指令:

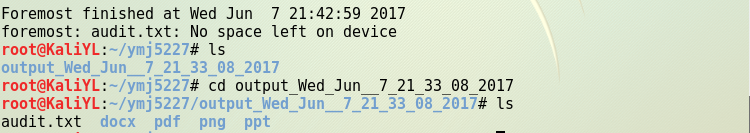

foremost -v -T -t 文件类型 -i 要还原的存储设备

- 恢复完成后会在当前目录建立一个 output 目录,在 output 目录下会建立多个子目录(删除过多少类型的文件就会有多少个子目录),分别包括各种类型的文件。此次恢复的所有文件中包括docx文件、ppt文件、pdf文件、png文件,所以output目录下有与之对应的四个子目录。

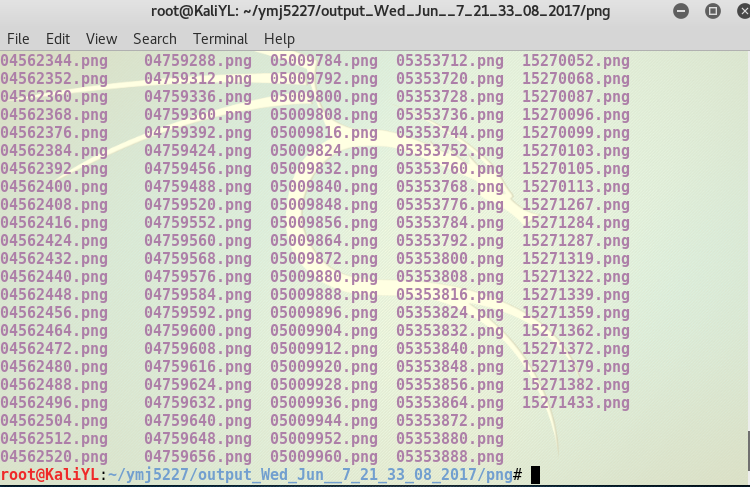

- 每个子目录下都有各自对应的恢复文件。比如png文件夹:

遇到的问题

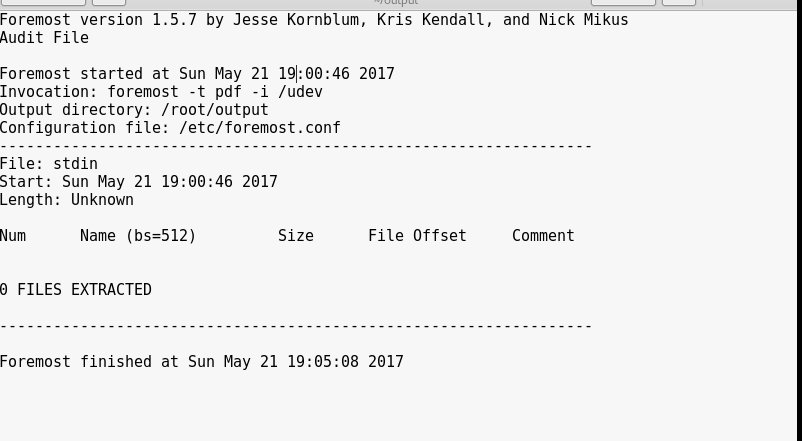

- 一开始输入恢复文件的指令时,出现了一些问题。我先是选择了一个虚拟机自带的文件夹进行文件恢复,输入指令后就卡住了,没有任何反应。然后我打开audit.txt发现恢复的文件信息为0,但是有恢复的时间和相关信息:

- 我又试了几个文件夹,发现都是这种情况。应该是系统自带的文件夹并没有删除过东西。于是我就把各种类型的文件都删除了一些,再试着来进行文件恢复。

- 然后又出现了另一个问题。就是输入指令后依然没有反应,而且output目录下的audit.txt是完全空白的,连恢复时间以及相关信息都没有了。如下图:

- output目录下的PDF文件夹也是完全空白:

-

然后我又自己新建了文件夹,删除了相关文件,然后进行恢复。结果和上面的一样,output目录下的audit.txt和pdf文件夹都是完全空白的。

-

去网上查询了很多资料之后终于在一篇很偏的新浪博客发现了可能的原因,就是这个指令里的要还原的存储设备路径并不是文件夹的名字,而应该是文件夹所在的分区。然后输入指令来查询当前文件夹所在的分区:

- 然后又按照教程进行了文件恢复,成功恢复了文件,解决了问题。

实验三 photorec 数据恢复

实验环境

-

由实验室的xp系统,改为在自己电脑上的win7系统进行实践。

-

Testdisk软件,Testdisk_win.exe

实验原理

- PhotoRec 是一款用于恢复硬盘、光盘中丢失的视频、文档、压缩包等文件,或从数码相机存储卡中恢复丢失图片的数据恢复软件(因此,该软件命名为Photo Recovery这个名字)。 PhotoRec忽略文件系统,能直接从介质底层恢复数据,因此,在介质的文件系统严重破坏或被重新格式化后,它也能进行数据恢复。

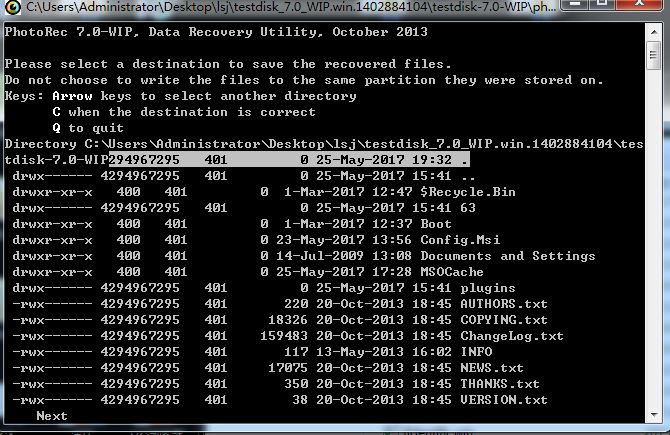

实验过程

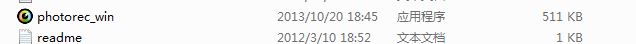

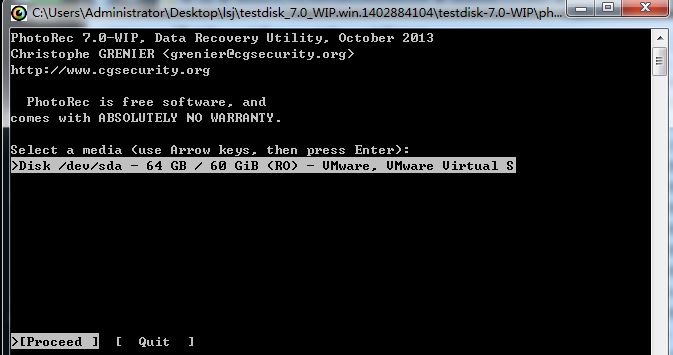

- 解压Testdisk程序包后,进入win目录找到photorec_win.exe,双击运行。

- 然后选择正确的磁盘。

-

选择分区表类型,选择要全盘搜索,还是针对某个分区进行搜索恢复,回车

-

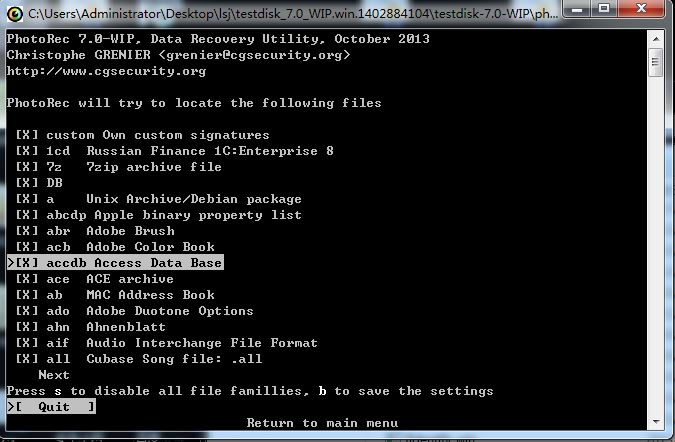

设定File Opt (文件选项),设置需要恢复的文件类型

注:如果只是根据某些文件签名要恢复部分文件类型,那么可以按s取消全部勾选,然后移动光标到要恢复的文件类型,可按空格来选择高亮选中的类型。

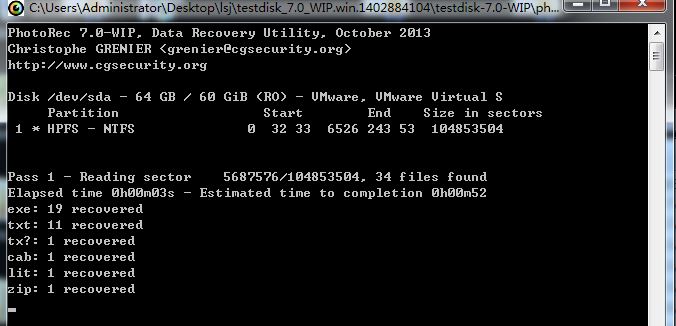

- 执行搜索,即可根据选定的文件签名来搜索指定的分区,然后自动恢复。

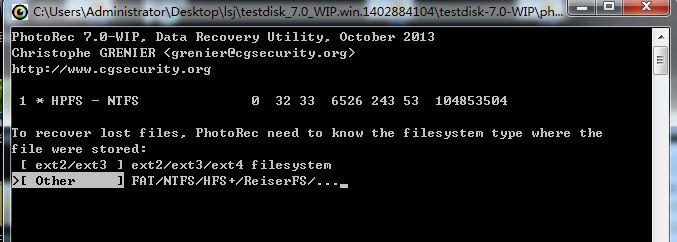

- 选择分区所使用的文件系统类型

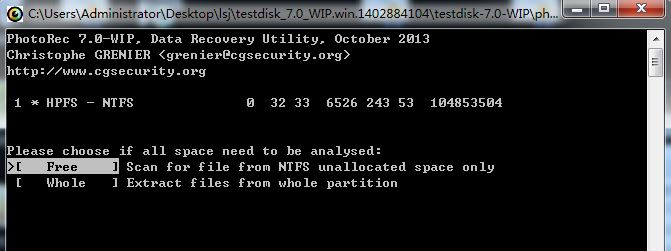

- 设定要分析的磁盘空间区域,可整个分区搜索,也可只搜索自由空间(相当于未分配簇)

- 进入如图界面,C进行恢复

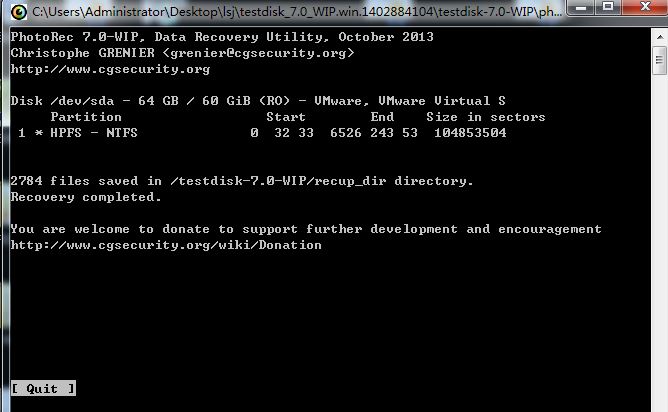

- 恢复过程,时间较久

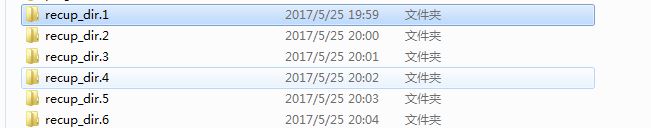

- 恢复出来的文件一般存储在photorec_win.exe的当前目录下,发现多出了以下文件夹,其中存储了恢复的文件

实验四 cmospwd使用

实验环境

- 由实验室的xp系统,改为在自己电脑上的winxp虚拟机中进行实践。

- cmospwd.exe

实验原理

- CMOS密码是启动电脑后的第一道安全屏障,属于硬件级密码设置方法,要恢复忘记的CMOS密码,可以借助一款功能强劲的免费CMOS密码恢复工具——CmosPwd。CmosPwd是 DOS下的工具,并可运行于Windows系统的MS-DOS窗口下。与同类工具相比较,CmosPwd支持的CMOS类型最为齐全,不仅包括常见的 AMI和Award系统,还包括Phoenix以及许多品牌机的CMOS系统,如ACER、IBM、Compaq、DELL、Toshiba等。

实验过程

-

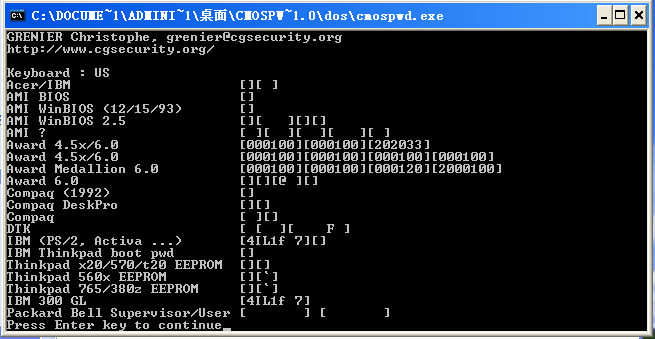

CmosPwd功能强,而使用并不复杂。首先,将下载的压缩包解压到目录中,其中“dos”目录中即是在纯DOS下运行的版本,直接运行“cmospwd.exe”即可。

![]()

-

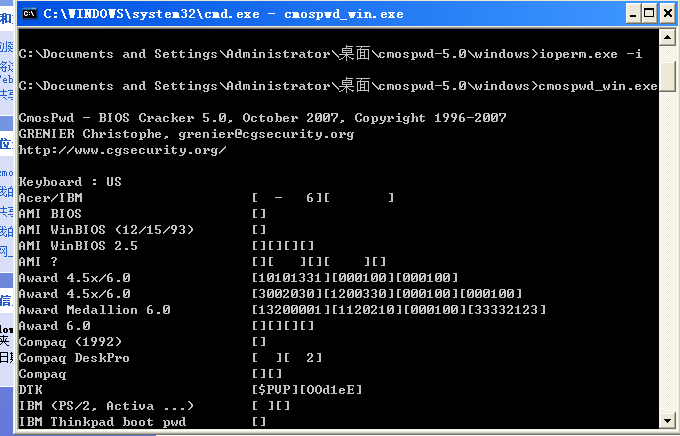

而 “windows”目录中则包含在MS-DOS窗口下运行的版本,启动前需要先运行“ioperm.exe -i”加载驱动程序,然后再运行“cmospwd_win.exe”即可;成功启动CmosPwd工具后,在MS-DOS窗口中会显示出密码列表,只要找到自己电脑对应的CMOS类型,其后面方框内的字符就是需要的CMOS密码了。

![]()

-

自己电脑对应的cmos类型,可以用专用硬件检测软件检测出来,比如aida。

-

CMOS与BIOS

- BIOS是主板上的一块可读写的EPROM或EEPROM芯片,里面装有系统的重要信息和设置系统参数的设置程序(BIOSSetup程序);

- CMOS是主板上的一块可读写的RAM芯片,里面装的是关于系统配置的具体参数,其内容可通过设置程序进行读写。CMOSRAM芯片靠钮扣电池供电,即使系统断电后信息也不会丢失。CMOSRAM既是BIOS设定系统参数的存放场所,又是BIOS设定系统参数的结果。

- CMOS,即:Complementary Metal Oxide Semiconductor——互补金属氧化物半导体(本意是指互补金属氧化物半导体存储器,是一种大规模应用于集成电路芯片制造的原料),是微机主板上的一块可读写的RAM芯片。CMOS RAM芯片由系统通过一块钮扣电池供电,因此无论是在关机状态中,还是遇到系统断电情况,CMOS信息都不会丢失。

- BIOS是一组设置硬件的电脑程序,保存在主板上的一块EPROM或EEPROM芯片中,里面装有系统的重要信息和设置系统参数的设置程序——BIOS Setup程序。而CMOS即:Complementary Metal Oxide Semiconductor——互补金属氧化物半导体,是主板上的一块可读写的RAM芯片,用来保存当前系统的硬件配置和用户对参数的设定,其内容可通过设置程序进行读写。CMOS芯片由主板上的钮扣电池供电,即使系统断电,参数也不会丢失。CMOS芯片只有保存数据的功能,而对CMOS中各项参数的修改要通过BIOS的设定程序来实现。CMOS RAM既是BIOS设定系统参数的存放场所,又是 BIOS设定系统参数的结果。因此,完整的说法应该是“通过BIOS设置程序对CMOS参数进行设置”。由于 BIOS和CMOS都跟系统设置密切相关,所以在实际使用过程中造成了BIOS设置和CMOS设置的说法,其实指的都是同一回事。

实验五 cupp在Kali Linux下的使用

实验环境

- 由实验室的虚拟机,改为在自己电脑上的Kali Linux中进行实践。

- cupp.py

实验原理

-

cupp是强大的字典生成脚本。它是一款用Python语言写成的可交互性的字典生成脚本。尤其适合社会工程学,当你收集到目标的具体信息后,你就可以通过这个脚本来智能化生成关于目标的字典,认证的最常用格式就是用户名和密码的组合。如果这两项都与存储的用户和密码相匹配的话就允许连接。密码强度是用来衡量通过密码技术和字典自动检测来猜测或者破解密码的难易程度。弱密码可能会比较短或者仅仅包含一些字母,这使破解变得更加容易。弱密码常会有另外一个特点,可以根据一个人的资料,例如生日,昵称,地址,姓名宠物名等,或者一些大众化的词例如god,love,money,password等等。

-

py文件是使用python写的一种脚本语言,在Linux系统下py文件会自动使用内置python运行。

实验步骤

- cupp是使用python编写的,kali默认不集成,所有我们需要在github上下载安装。输入指令:

git clone https://github.com/Mebus/cupp.git

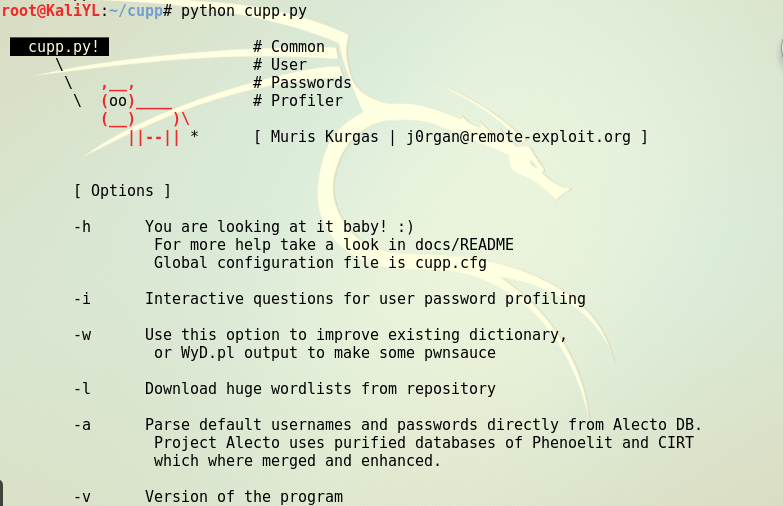

- 可以输入

python cupp.py,查看cupp选项。可以看到有很多不同的选项,分别可以实现不同的功能。

- 输入指令:

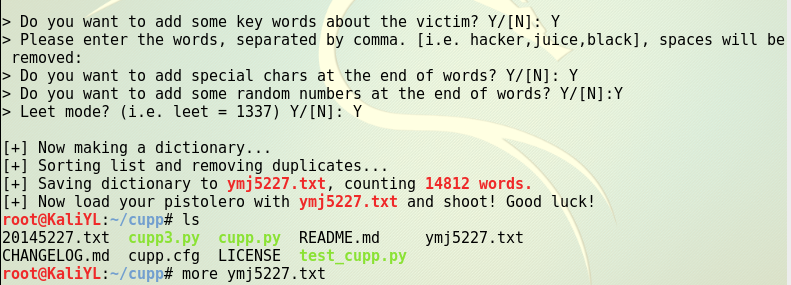

python cupp.py -i此命令功能是添加目标的一些基本信息,用于生成密码字典。 - 下面将例举一个目标并且已经获取器家人的相关信息。可以提供名字、姓氏、昵称、生日、还有亲戚朋友的信息,甚至还有你的宠物的信息。

- 输入指令后会先出现两行指令:

[+] Insert the informations about the victim to make a dictionary //插入受害者的个人信息制作字典

[+] If you don't know all the info, just hit enter when asked! ;) //如果不知道的信息,按回车跳过

-

根据我们输入的特定的个人信息,我们可以看到程序已经生成了一个名为ymj5227.txt的个人信息字典,其中该字典包含了14812个单词!

-

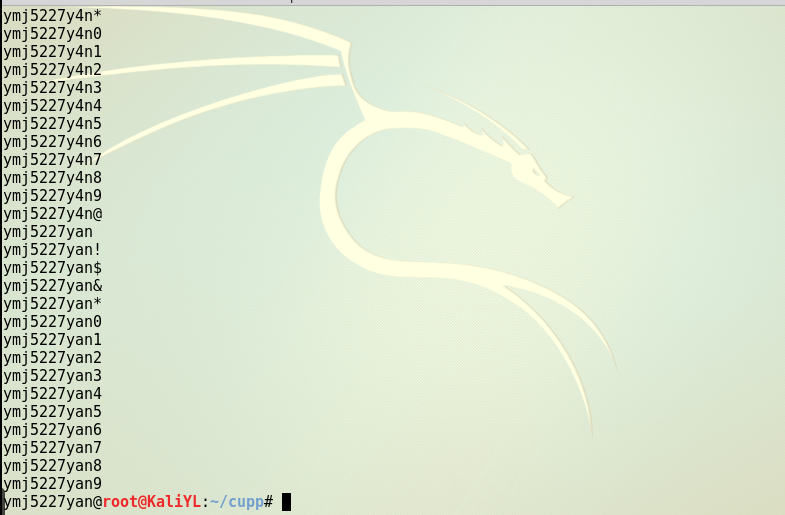

用more命令查看生成好的字典

more ymj5227.txt

- 输入指令:

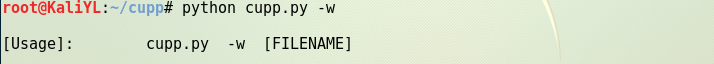

python cupp.py -w此命令功能是:改善现有字典。

- 输入指令:

python cupp.py -l此命令功能是:从库中下载巨大的生词.

- 输入指令:

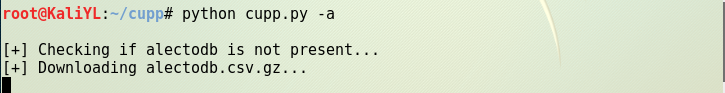

python cupp.py -a此命令功能是:直接从纯化的数据库解析默认的用户名和密码。

- 输入指令:

python cupp.py -v此命令功能是:查看程序版本.

浙公网安备 33010602011771号

浙公网安备 33010602011771号