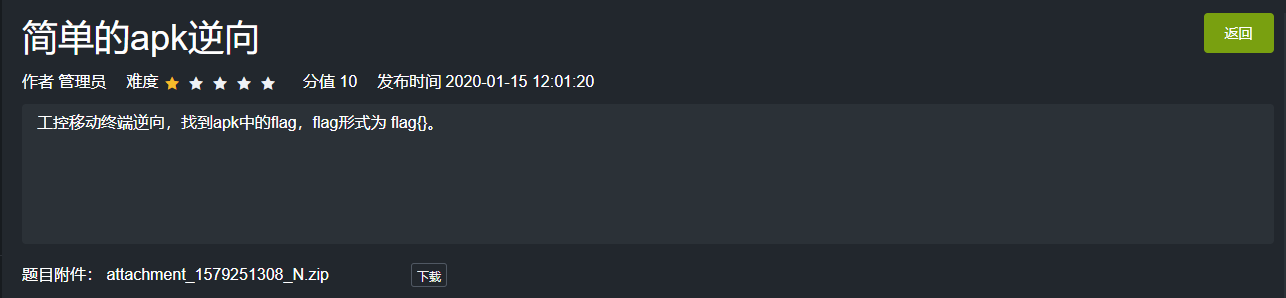

简单的apk逆向

题目

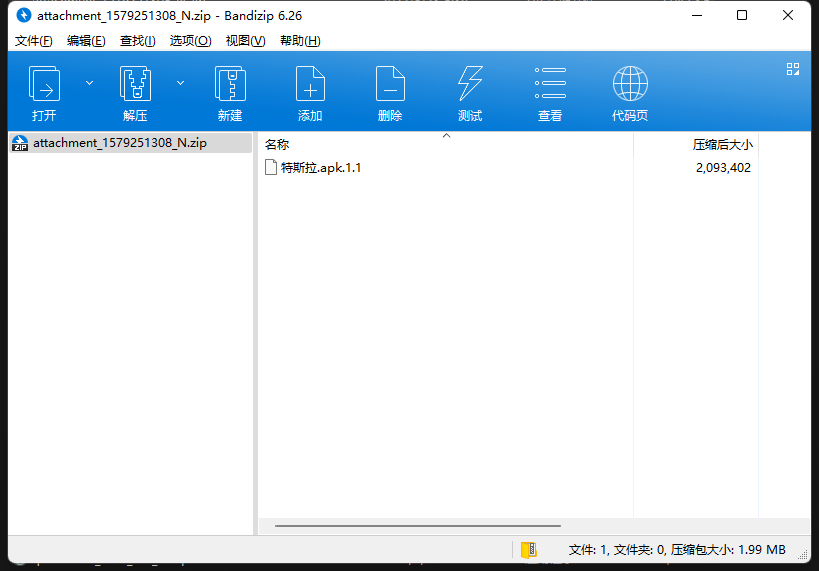

文件

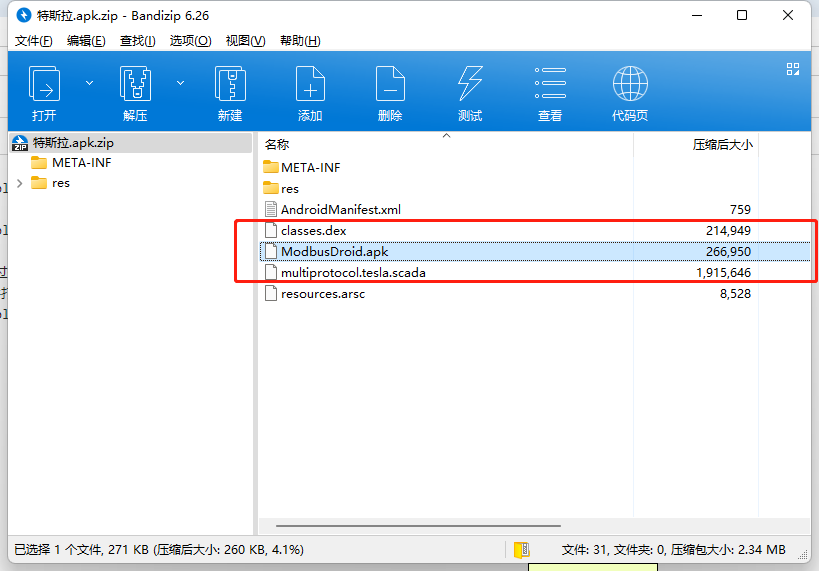

流程

这是我第一次做安卓逆向的题,以前只写过安卓,今天试着拆一下安卓的包-_-

1. 先把扩展名改成zip用解压软件打开看看内部结构

2. 哎!发现里面还有一个安装包,拖出来看看

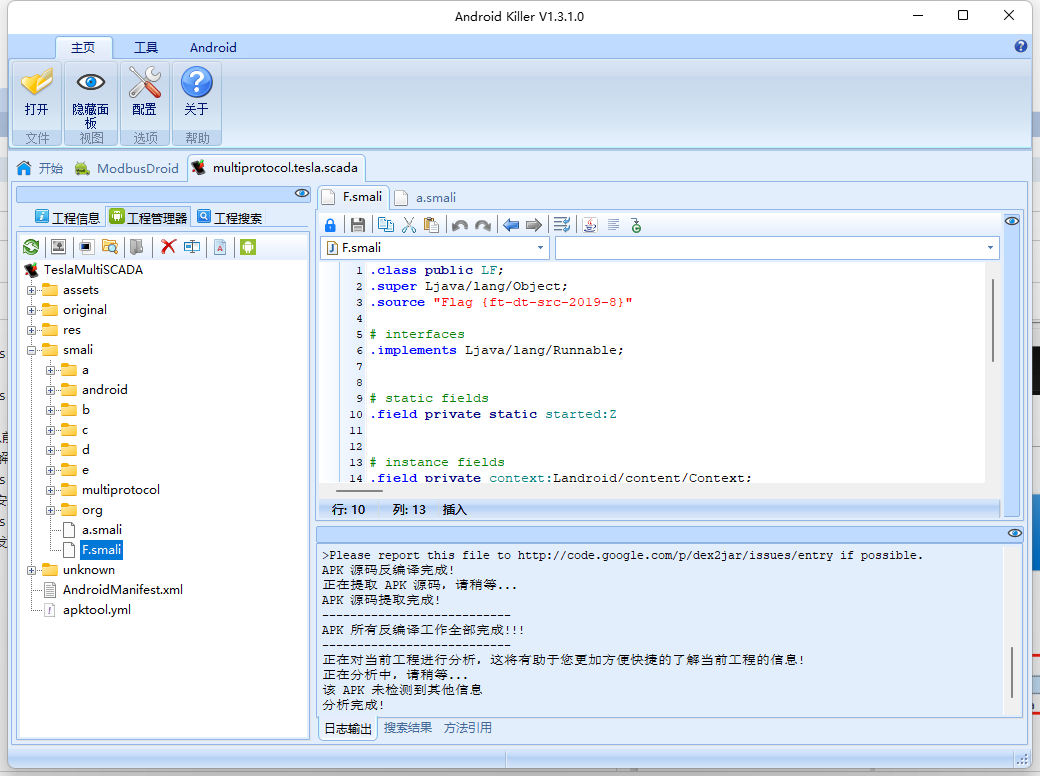

3. 花不少时间找了一下,发现一无所获,然后我又发现下面有一个大小不对劲的文件,拖出来把扩展名改成APK放进了android killer里面看了一下

没想到这样就给找到了

补充

没明白这个multiprotocol.tesla.scada文件是干啥的,特别去搜了一下

发现是一个用于实时监控基于工业PLC的系统的组件-_-

浙公网安备 33010602011771号

浙公网安备 33010602011771号