会员

周边

新闻

博问

闪存

众包

赞助商

Chat2DB

所有博客

当前博客

我的博客

我的园子

账号设置

会员中心

简洁模式

...

退出登录

注册

登录

scarecr0w7

首页

新随笔

联系

订阅

管理

2023年6月3日

MISC|[DDCTF2018]流量分析

摘要:

评论(0)

推荐(0)

2023年6月2日

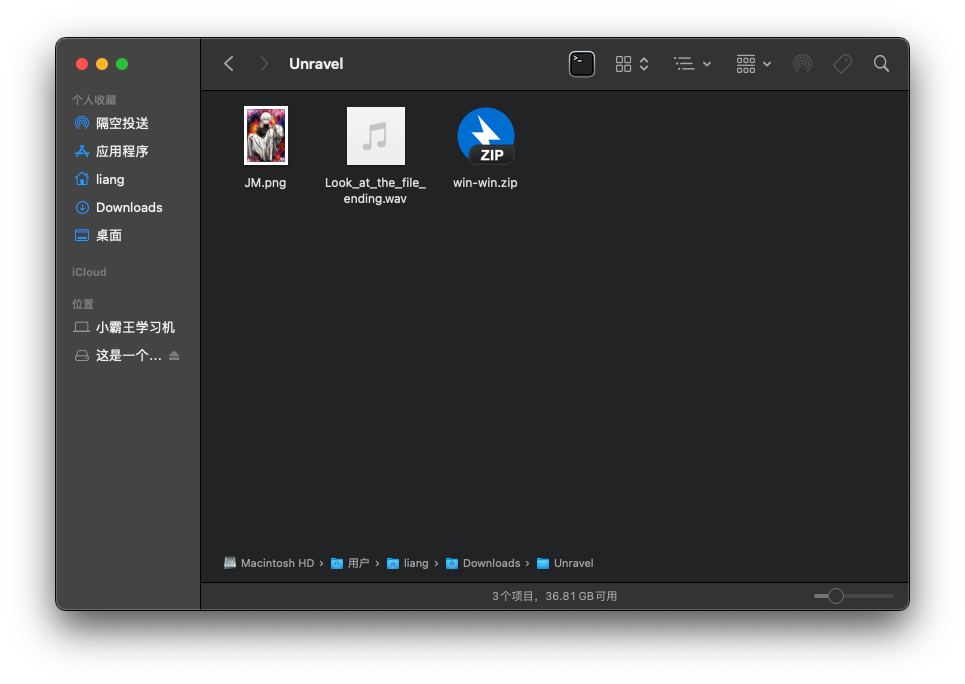

MISC|[MRCTF2020]Unravel!!

摘要: 解压得到三个文件  其中有一个音频叫Look_at_the_file_ending.wav,暗示看文件尾部 ,使用

阅读全文

posted @ 2023-06-02 22:11 scarecr0w7

阅读(203)

评论(0)

推荐(0)

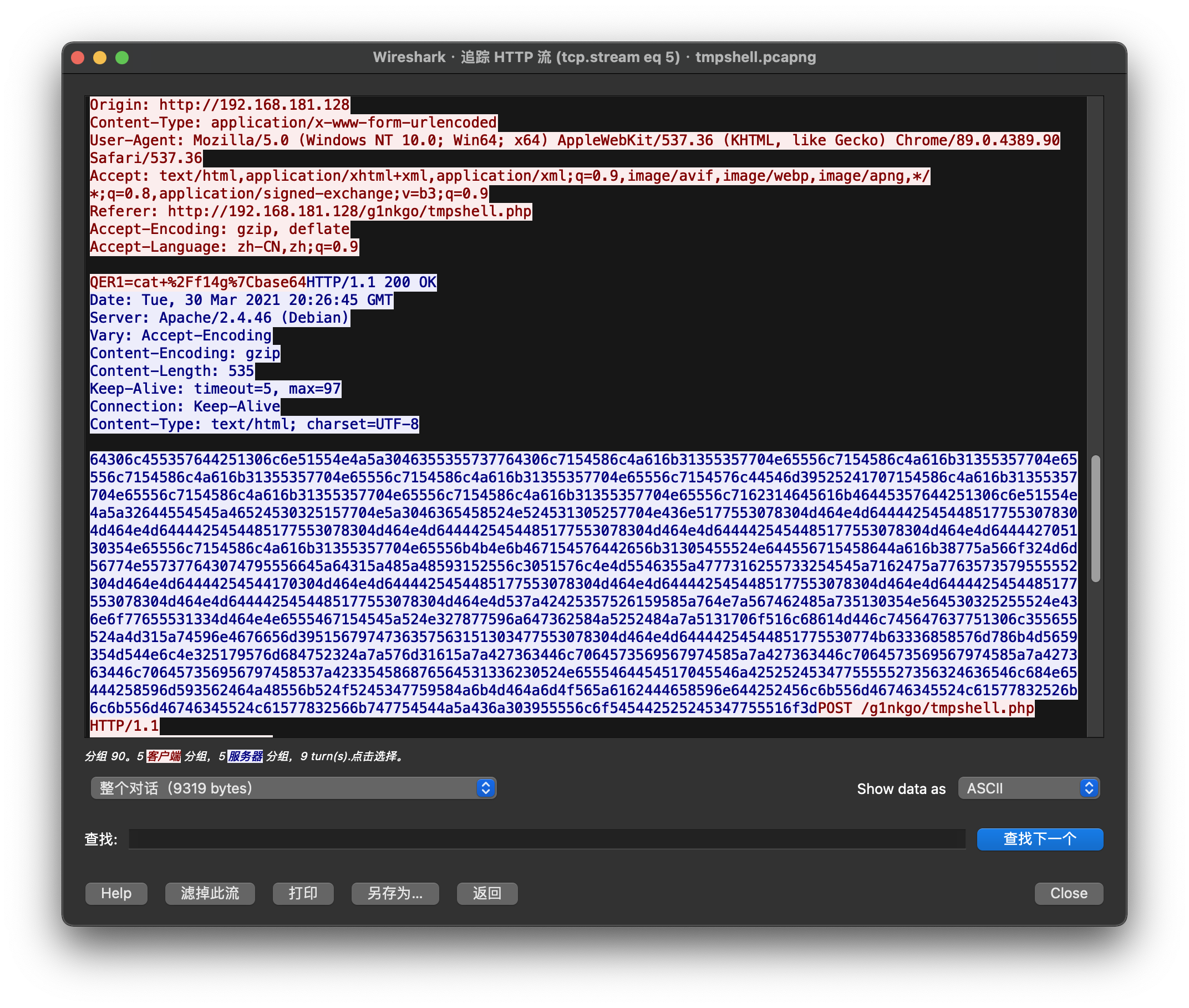

MISC|[GKCTF 2021]签到

摘要: 流量分析题 追踪http流量,在tcp.stream eq 5处发现与flag相关字符  从QER1=cat+%2F

阅读全文

posted @ 2023-06-02 21:26 scarecr0w7

阅读(168)

评论(0)

推荐(0)

MISC|[ACTF新生赛2020]music

摘要: 解压文件后得到vip.mp4文件,但是无法正常打开文件 使用010 Editor打开发现文件异常,并且存在大量A1字符,猜测对整个原文件进行了异或

评论(0)

推荐(0)

2023年5月6日

WEB|[BJDCTF2020]EasySearch

摘要: 扫描发现为index.php.swp源码泄漏 <?php ob_start(); function get_hash(){ $chars = 'ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789!@#$%^&*()+-'; $

阅读全文

posted @ 2023-05-06 16:01 scarecr0w7

阅读(80)

评论(0)

推荐(0)

WEB|[BSidesCF 2019]Futurella

摘要: 页面英文提示:阻止外星人!我们在垃圾箱里发现了这张纸条。我们认为它来自入侵的外星人!你能读一下吗? 使用翻译可以翻译部份内容,也没发现什么规律 查看源码发现flag flag{ddc88d97-0505-4a91-b442-e7bd74b02358} 最后还发现,直接将所有内容复制到其他地方会看到原

阅读全文

posted @ 2023-05-06 15:57 scarecr0w7

阅读(260)

评论(0)

推荐(0)

WEB|[0CTF 2016]piapiapia

摘要: 页面有登录框判断有注入,测试后并不存在注入,查看源码也没发现什么东西,只有扫描目录备份文件 扫描目录 dirsearch -u http://0d5ebc7e-401c-4d89-8efe-c7a79a9b0086.node4.buuoj.cn:81/ -w /tools/Blasting/dict

阅读全文

posted @ 2023-05-06 15:55 scarecr0w7

阅读(18)

评论(0)

推荐(0)

WEB|[b01lers2020]Welcome to Earth

摘要: 网页提示AMBUSH!(伏击)You've gotta escape!(你得逃脱),只有按任意键就会跳转页面 抓包发送请求看到/chase/目录 访问/chase/,页面提示 You managed to chase one of the enemy fighters, but there's a

阅读全文

posted @ 2023-05-06 15:53 scarecr0w7

阅读(115)

评论(0)

推荐(0)

WEB|[BSidesCF 2019]Kookie

摘要: 页面提示需要以admin身份登录,并且给出了cookie的密码,看到这里应该是越权漏洞 登录cookie帐户抓包 看到数据包中有Cookie: username=cookie,尝试更改username=admin重新发包 登录成功,获得flag flag{febe78bb-526f-4c90-8b2

阅读全文

posted @ 2023-05-06 15:51 scarecr0w7

阅读(41)

评论(0)

推荐(0)

WEB|[CISCN2019 华北赛区 Day1 Web1]Dropbox

摘要: 注册帐号登录 存在文件上传点,抓包上传文件,修改Content-Type后可以上传代码文件,但是后缀会变为图片后缀 上传文件后有文件下载功能 抓包发现filename直接曝露在内容中,试试下载其他文件,发现存在任意文件下载漏洞 将已知文件都下载下来 文件源码 login.php <?php sess

阅读全文

posted @ 2023-05-06 15:49 scarecr0w7

阅读(193)

评论(0)

推荐(0)

WEB|[CISCN2019 华北赛区 Day1 Web2]ikun

摘要: 访问页面注册帐户登录,提示要买到lv6,翻了好几页发现没得lv6的商品,写个脚本跑看看lv6商品在第几页 import requests i = 0 while True: i += 1 url = 'http://40902fee-e0e5-4d7a-8b38-b16b5f97549b.node4

阅读全文

posted @ 2023-05-06 15:47 scarecr0w7

阅读(79)

评论(0)

推荐(0)

WEB|[CISCN2019 华北赛区 Day1 Web5]CyberPunk

摘要: 看到有登录框想到可能存在注入,但是对每个页面都测试了并没有结果,看有提交订单页面和查询订单页面猜测可能会有二次注入,但是没有源码不好测试,然后查看网页源码也没发现什么 看了下别人的wp,源码最后有提示<!--?file=?-->,可能存在文件包含,这个确实没有想到 </body> </html> <

阅读全文

posted @ 2023-05-06 15:45 scarecr0w7

阅读(101)

评论(0)

推荐(0)

WEB|[CISCN2019 总决赛 Day2 Web1]Easyweb

摘要: 有登录框可能有注入,查看源码有一个图片链接id直接曝露出来也了可能有注入 查看robots.txt文件,提示有备份文件,尝试已知php文件,得到image.php.bak备份文件 image.php源码 <?php include "config.php"; $id=isset($_GET["id"

阅读全文

posted @ 2023-05-06 15:44 scarecr0w7

阅读(227)

评论(0)

推荐(0)

WEB|[CSCCTF 2019 Qual]FlaskLight

摘要: 查看网页源码提示GET方式传入search,结合网页内容显示有搜索内容和搜索结果处,应该是搜索内容然后显示,因为题目提示是flask想到flask模版的ssti 测试是否存在ssti {{5*4} 返回40说明存在ssti 解法一:基于config的payload 测试config,回显成功,说明没

阅读全文

posted @ 2023-05-06 15:42 scarecr0w7

阅读(160)

评论(0)

推荐(0)

WEB|[FBCTF2019]RCEService

摘要: 页面提示输入json格式的命令 {"cmd": "ls"} 输入ls命令查看当前目录文件,当前目录仅有index.php文件 读取index.php文件,发现被检测到 {"cmd": "cat ./index.php"} 经过测试发现很多命令和符号都被过滤,自己是没有做出来,在看别人的wp时发现他们

阅读全文

posted @ 2023-05-06 15:39 scarecr0w7

阅读(92)

评论(0)

推荐(0)

下一页

公告