西电CTF平台——2023 网安竞赛基地暑期集训 WriteUP

古典密码

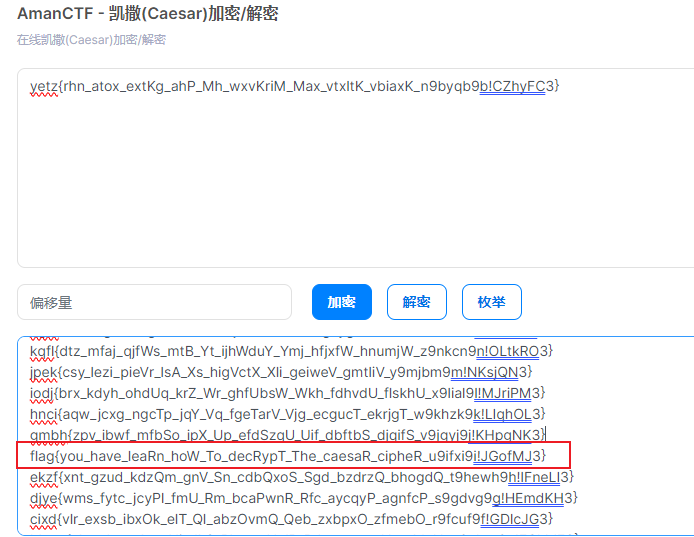

Caesar Cipher

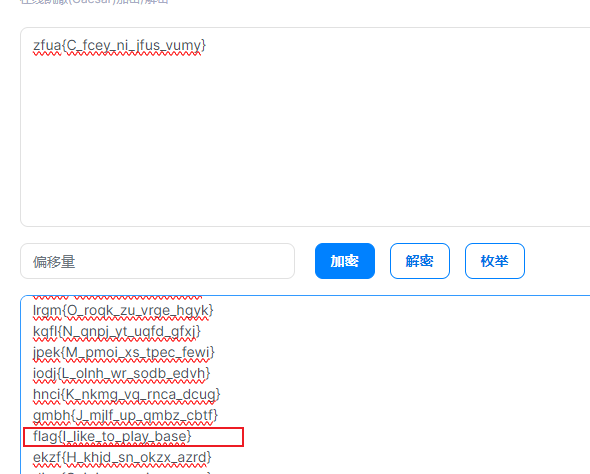

直接凯撒枚举解密拿到flag。

安全杂项

其他隐写

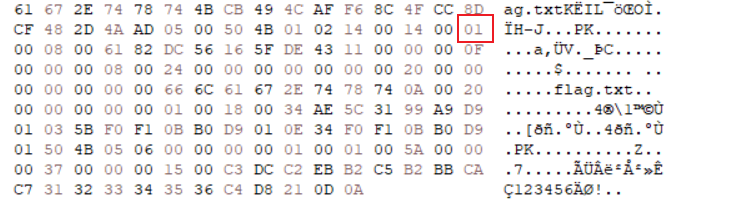

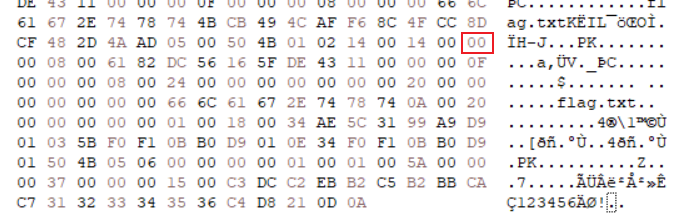

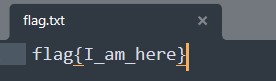

加密压缩包,16进制打开是个伪加密,将01改为00即可解压拿到flag。

图片隐写1

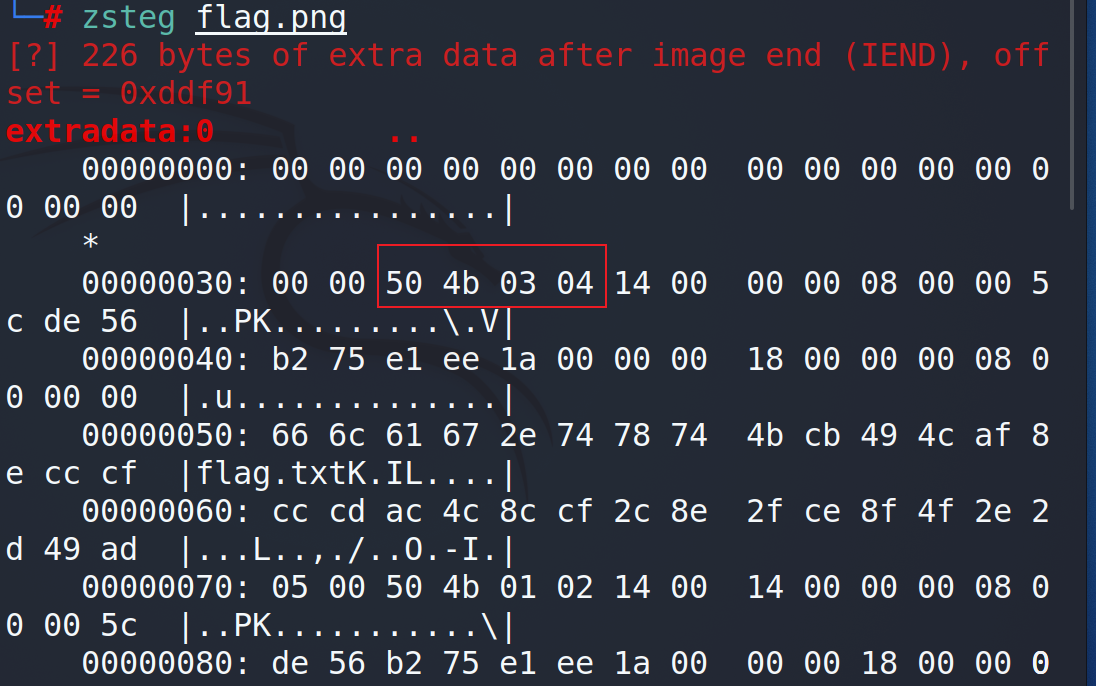

图片隐写不管三七二十一,丢到kali里一顿命令试,zsteg命令看到有隐藏包。

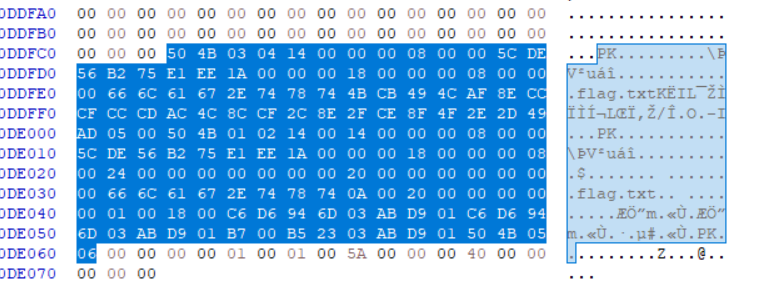

16进制打开图片,搜索504b0304,有发现,截取到504b0506,保存为zip文件。

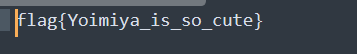

解压拿到flag。

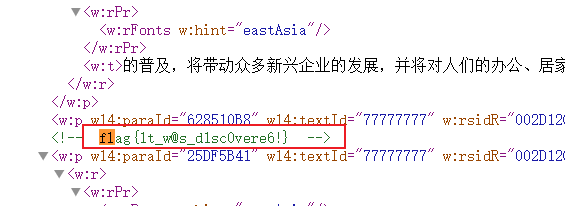

文档隐写

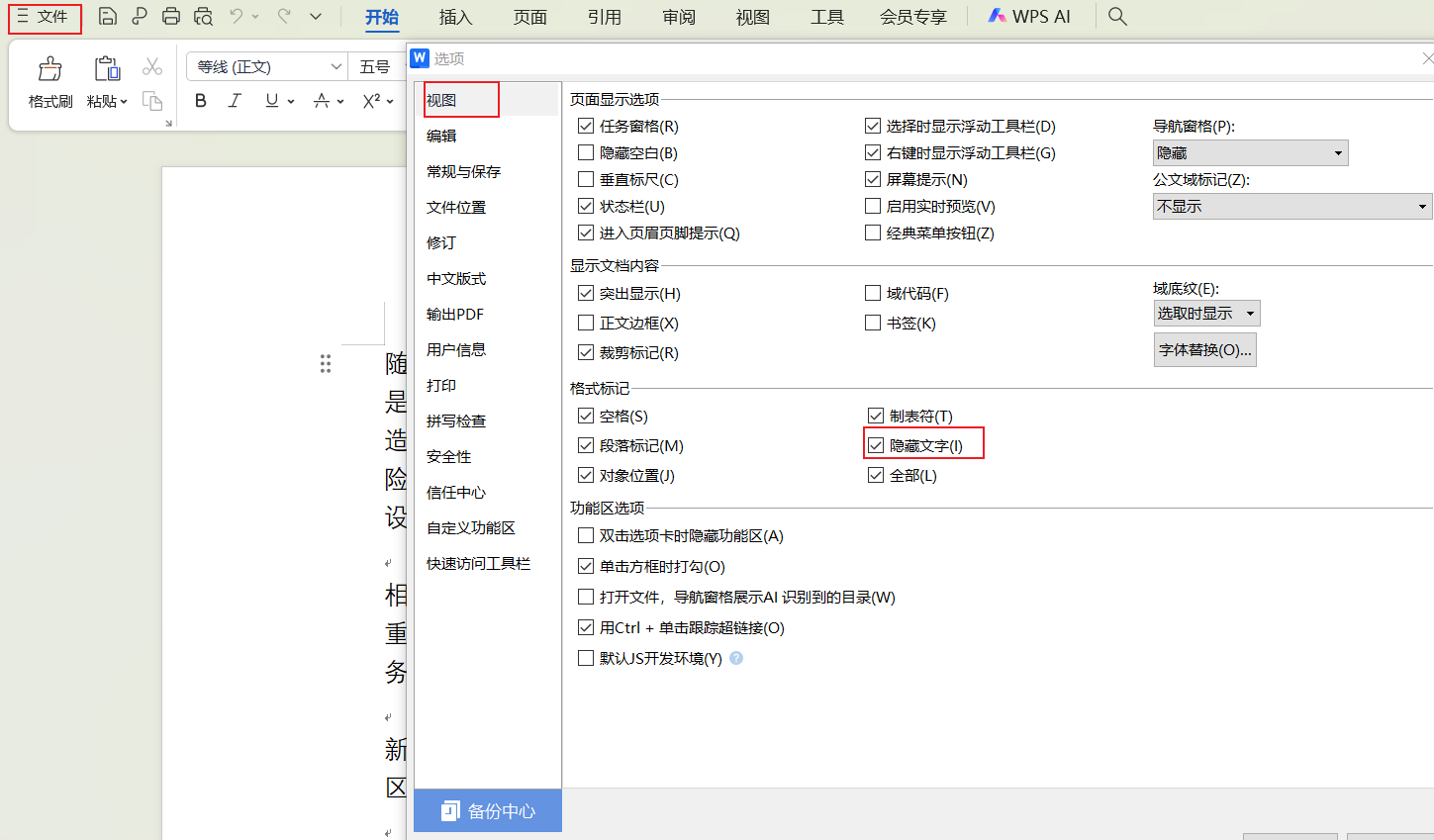

doc文件,一开始以为是有隐藏字符,在文件选项中可以看到隐藏文字是勾选上的,如果有隐藏字符是可以看到的,但是全选文字后没有发现。

丢到kali里用strings命令看,也没有内容。想到doc文件的本质是zip,修改后缀为zip。

一个一个网页查看,搜索flag关键词,在document.xml文件中找到flag。

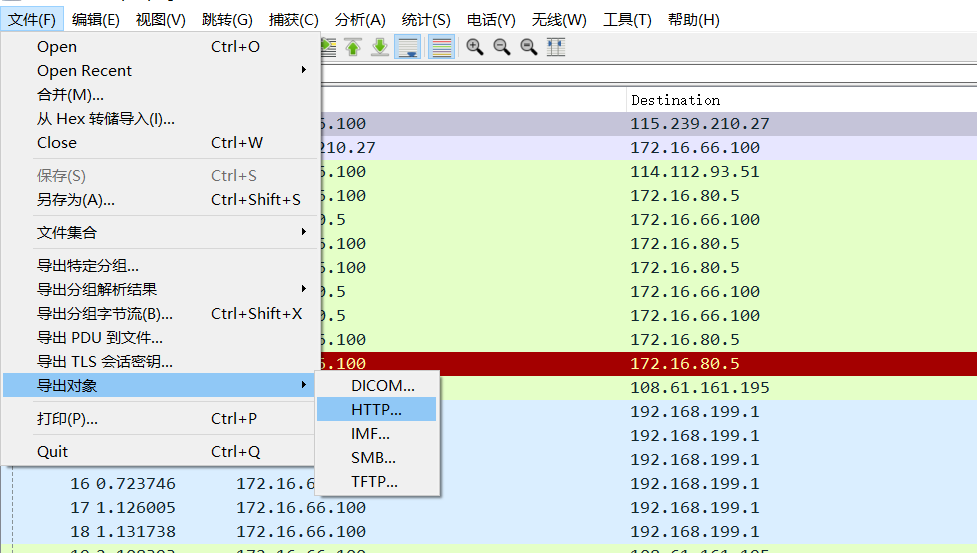

流量分析

wireshark打开,按照如图路径导出对象。

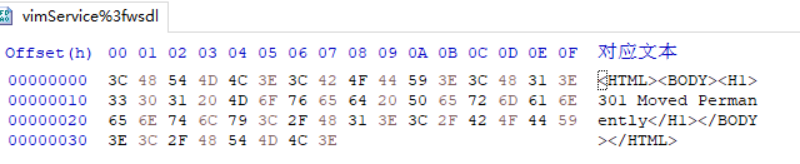

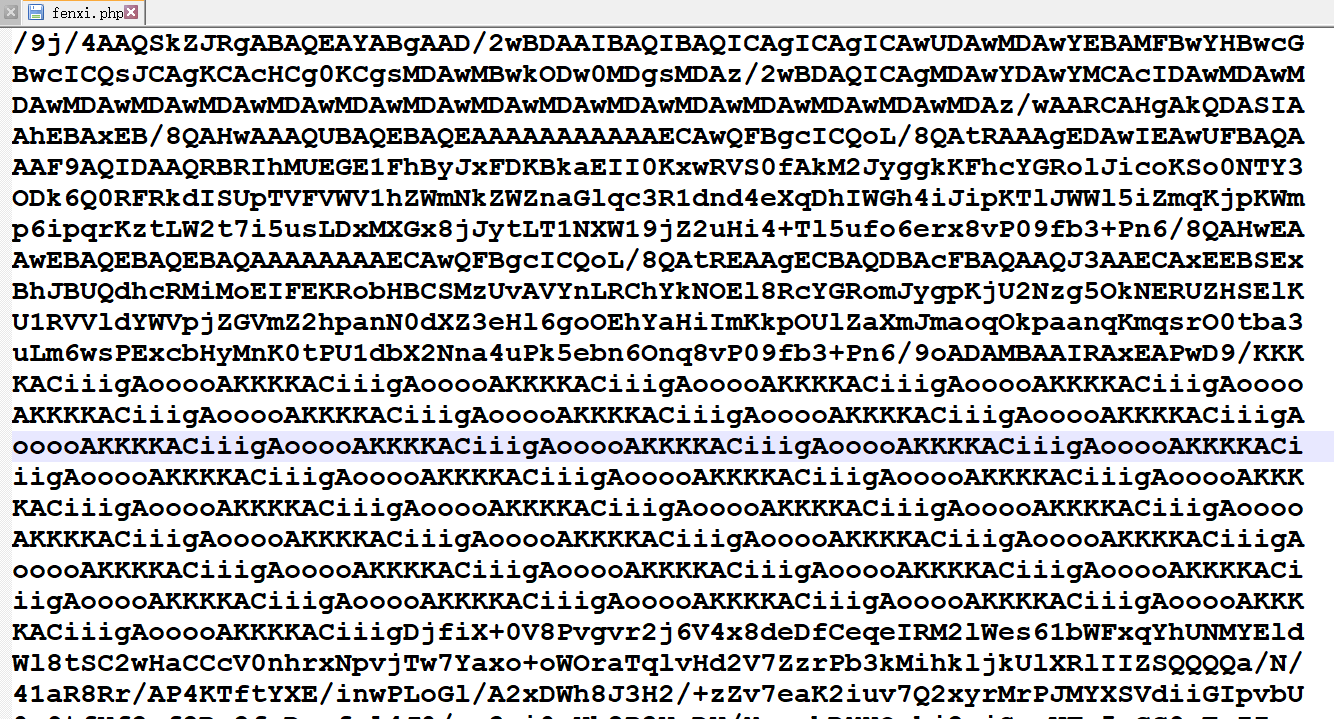

得到vimService%3fwsdl和fenxi.php两个文件,vimService%3fwsdl里的状态码是301,某个文件被永久移动,没用,fenxi.php里是base64编码。

用base64解码得到一张图片拿到flag。

编码

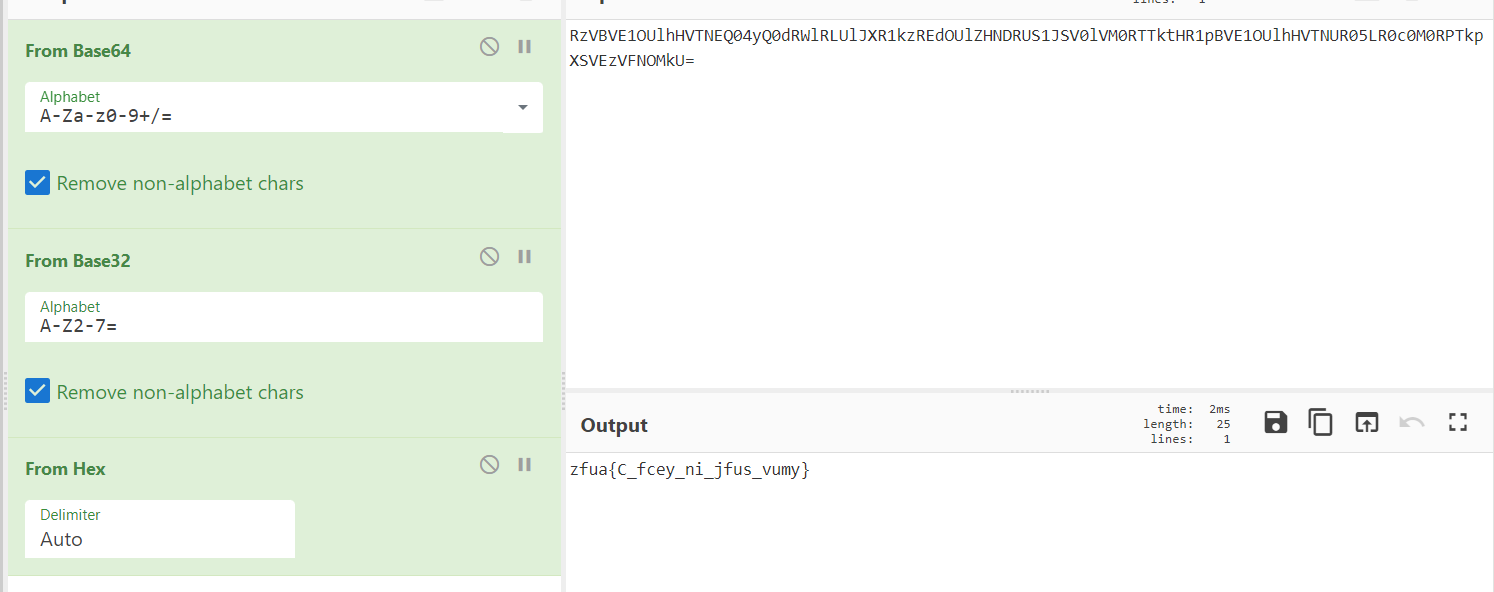

先base64,然后base32,再16进制转换,最后凯撒。

ez operation

暂无思路,等想到再补上。

浙公网安备 33010602011771号

浙公网安备 33010602011771号