20192420 任文朗 2021-2022-2 《网络与系统攻防技术》实验七实验报告

实验七 网络欺诈与防范

目录

一、实践内容

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站

二、实践目的

2.1 实践目的

· 理解常用网络欺诈背后的原理

· 掌握具体的防范方法

2.2 实验所涉及的知识点

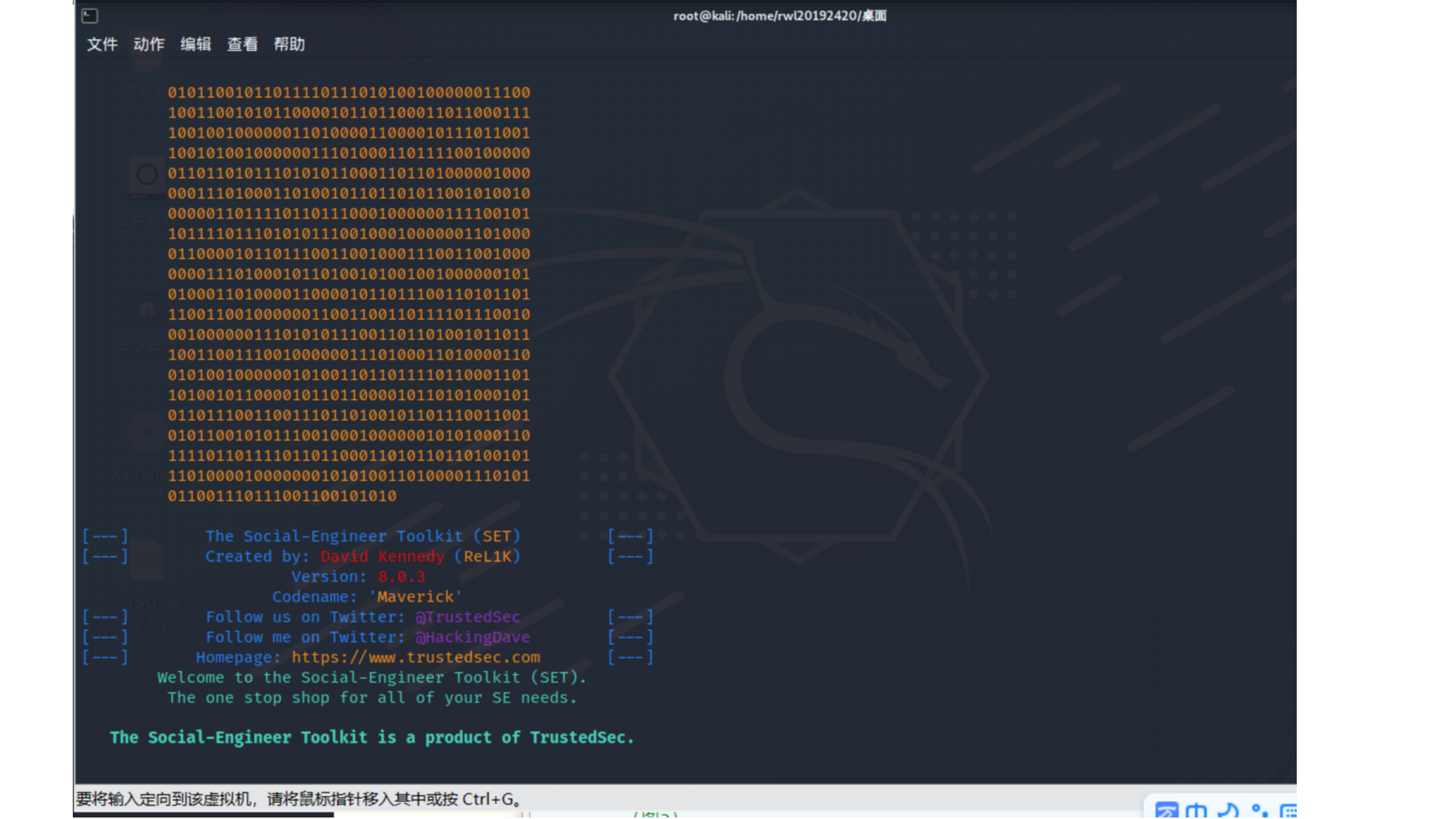

· setoolkit介绍

开源的社会工程学利用套件,通常结合metasploit来使用。Social-Engineer To

olkit专门用于社会工程的高级攻击包。SET由 David Kennedy(ReL1K)编写,并在社区人

员的大量帮助下,它包含了以前从未见过的攻击工具集。渗透测试期间,工具包中内置的攻击工

具可以进行有针对性地集中攻击。SET 的主要目的是自动化并改进社会工程学攻击。它能够自动

生成隐藏了EXP的网页或电子邮件、木马文件、消息,同时还能使用Metasploit 的 payload,

例如网页一旦被打开便会连接shell。该版本的 SET 可植入多种 powershell 并进行任意端

口的转发,同时SET不会触及硬盘且使用已经进入白名单的进程,因此不会触发杀毒软件的报警

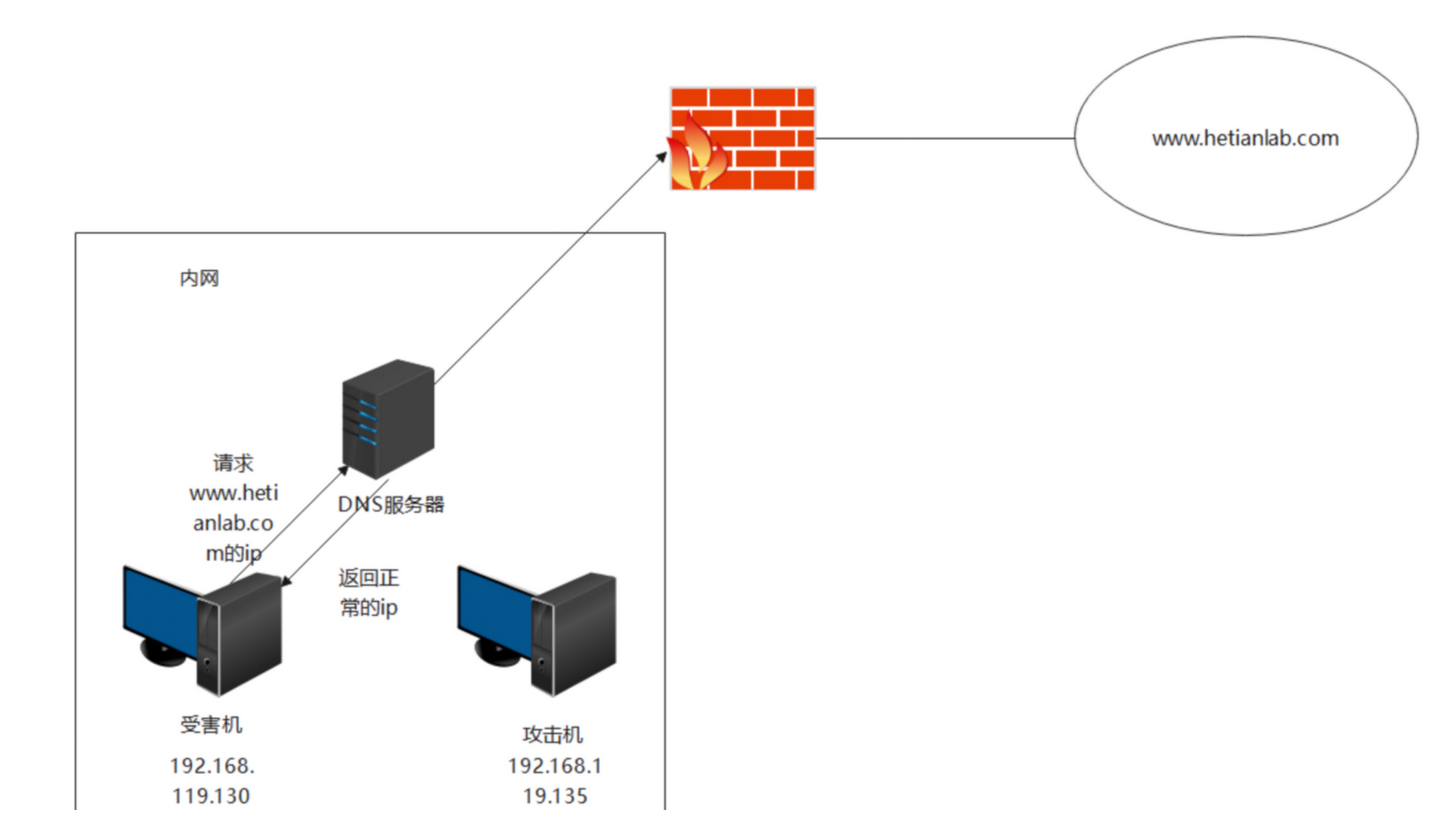

· DNS欺骗原理

介绍:冒充域名服务器,将查询的IP地址设置为攻击者的IP地址,这样用户上网就只

能看到攻击者主主页,而不是用户访问的真实的页面。下两幅图为正常情况与异常情况下的用户

请求网页的过程

· ARP欺骗原理(举例)

1.主机A要和主机C通信,主机A发出ARP包询问谁是192.168.1.3?请回复192.168.1.1

2.这时主机B在疯狂的向主机A回复,我是192.168.1.3,我的地址是0A-11-22-33-44-02

3.由于ARP协议不会验证回复者的身份,造成主机A错误的将192.168.1.3的MAC映射为0A-11-

22-33-44-02

· Ettercap介绍

EtterCap是一个基于ARP地址欺骗方式的网络嗅探工具,主要适用于交换局域网络。

借助于EtterCap嗅探软件,渗透测试人员可以检测网络内明文数据通讯的安全性,及时采取措

施,避免敏感的用户名/密码等数据以明文的方式进行传输。ettercap几乎是每个渗透测试人员

必备的工具之一

三、实践过程

3.1 任务一 简单应用SET工具建立冒名网站

· step1:将SET工具的访问端口改为80端口

因为我们要建立一个冒名网站(钓鱼网站),然后把这个网站挂在本机的http服务下,

所以我们要将SET工具的访问端口改为80端口

在root身份下输入命令 vi /etc/apache2/ports.conf ,修改Apache的端口文

件,如下图所示(一般情况下监听端口默认为80,所以可以不需要修改)

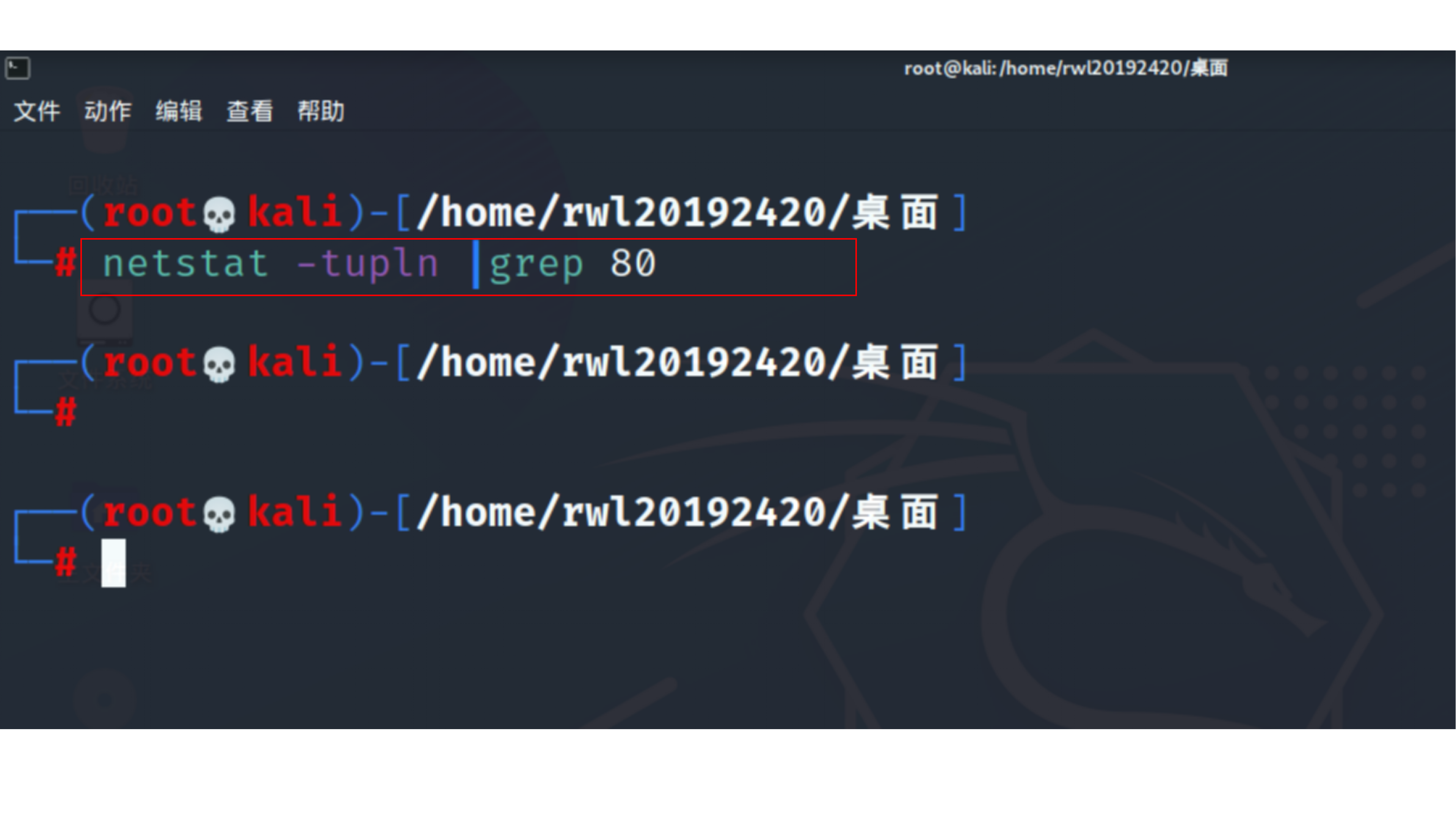

· step2:查看本机的80端口是否被其他进程占用

输入命令 netstat -tupln |grep 80 ,可以查看80端口是否被其他进程占用,如

下图结果所示,我们可以发现该端口并未被其他进程占用(如果其他进程占用,可以使用 kill+

进程号 结束该进程)

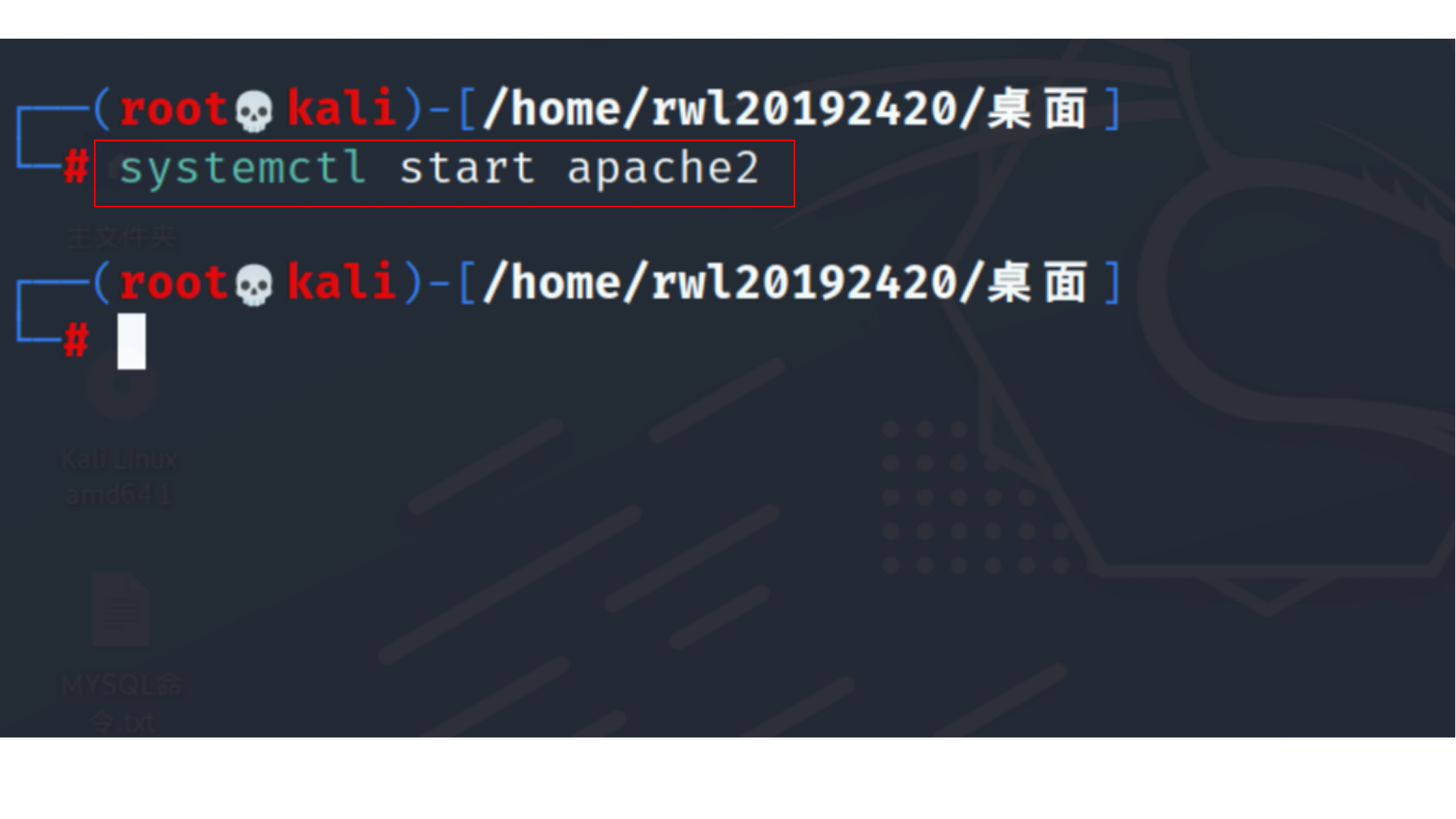

· step3:开启Apache服务

输入命令 systemctl start apache2 ,开启Apache服务,如下图所示

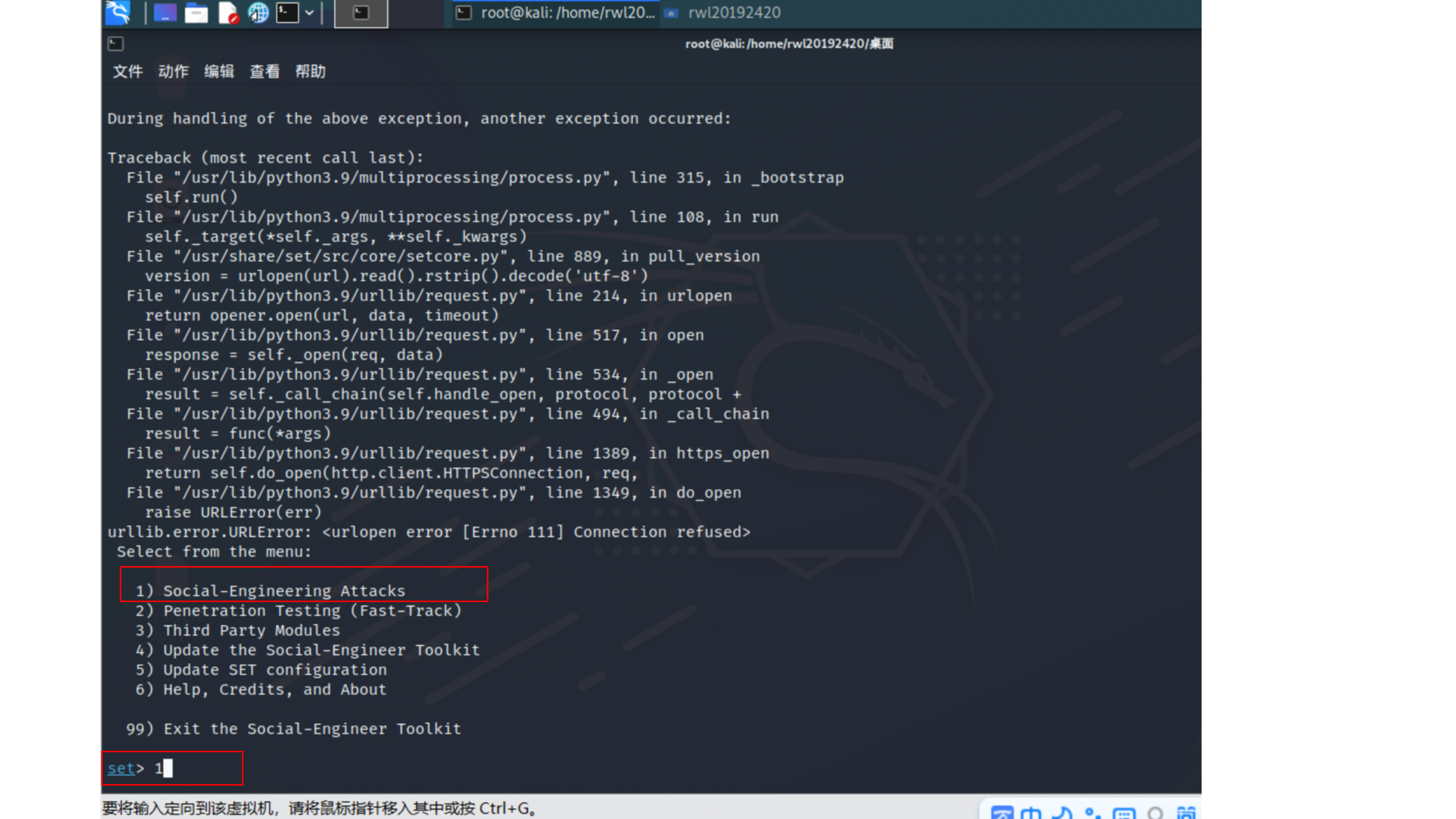

· step4:启动set工具

输入命令 setoolkit ,启动set工具服务,如下图所示

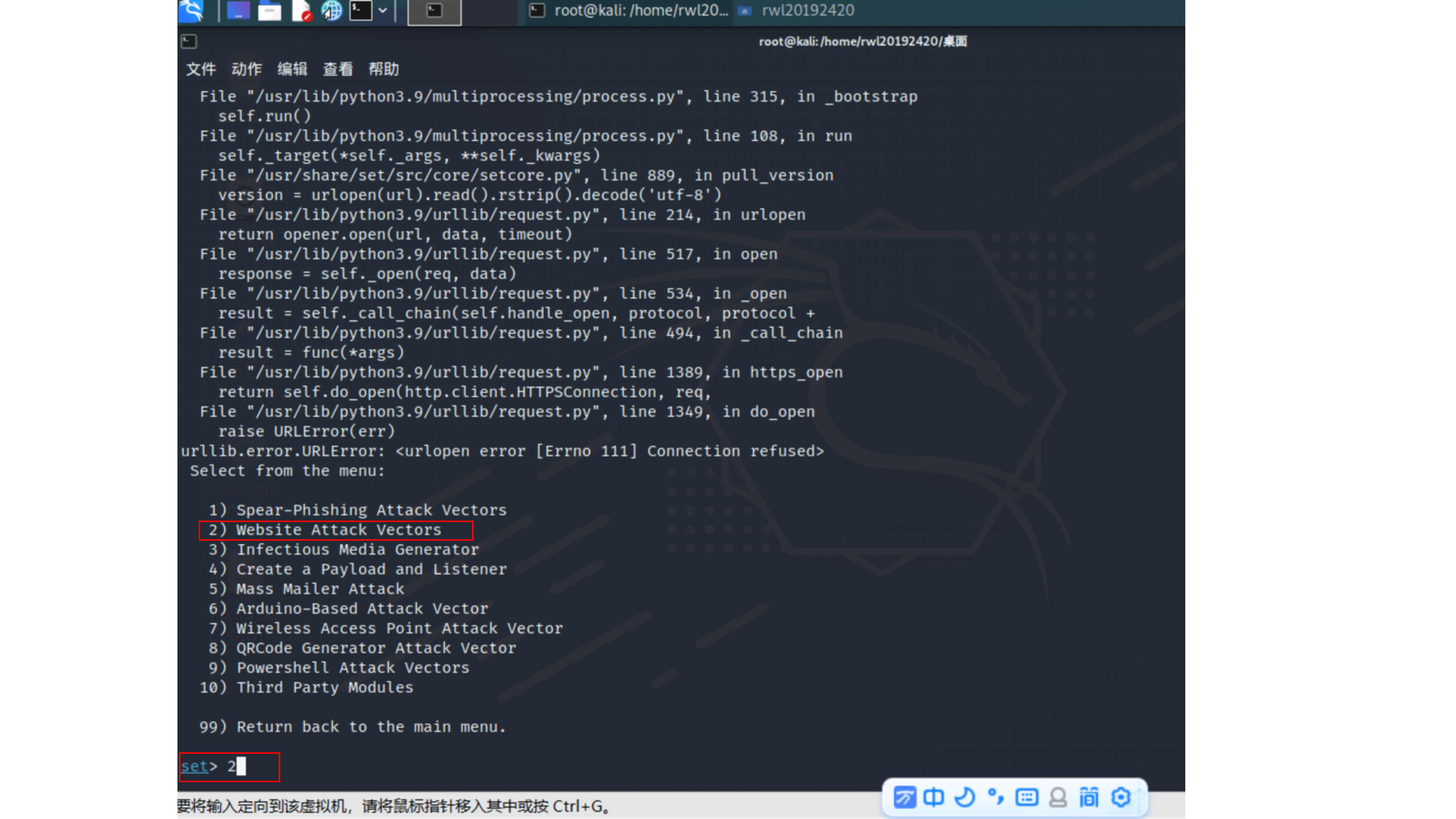

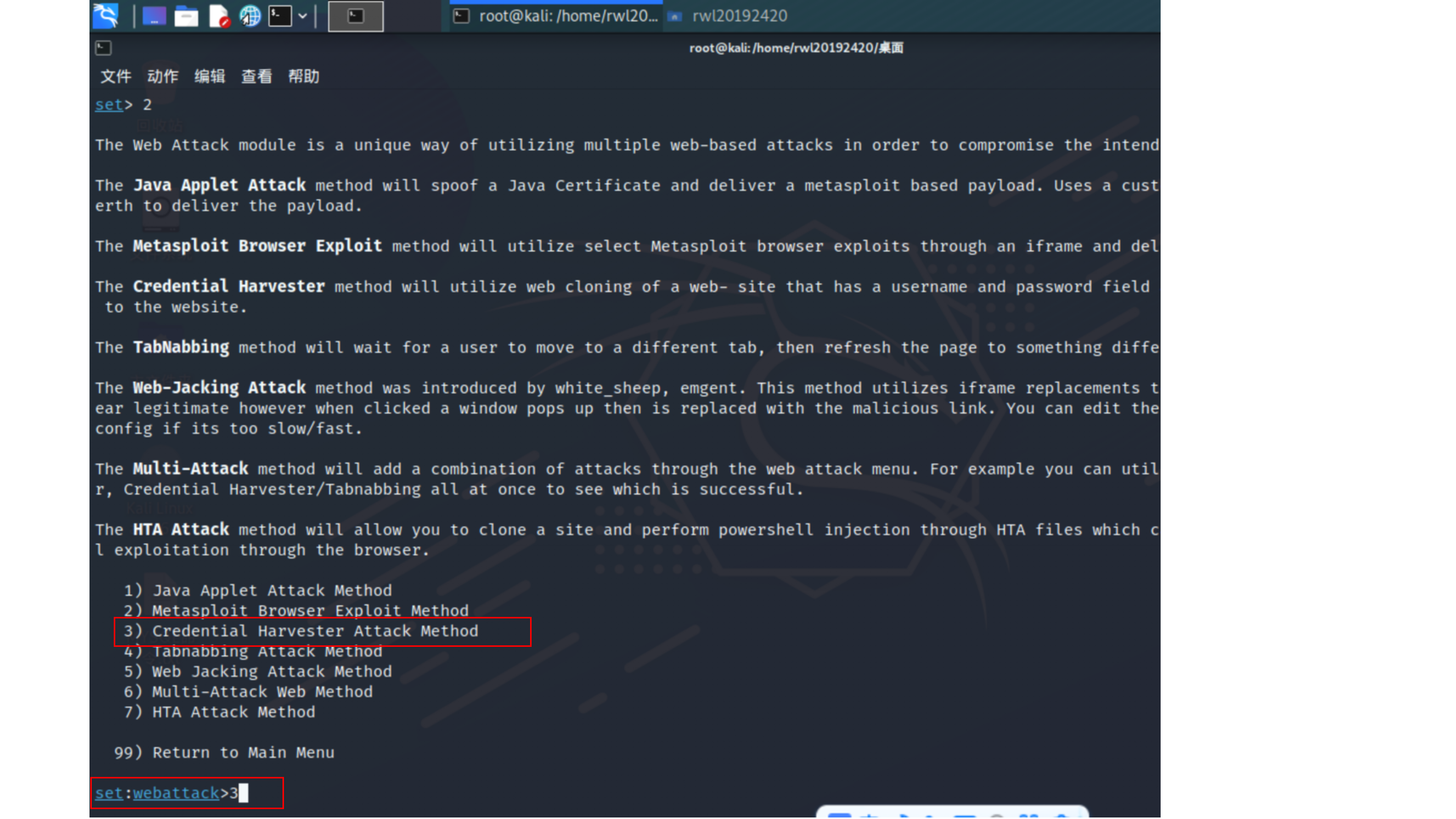

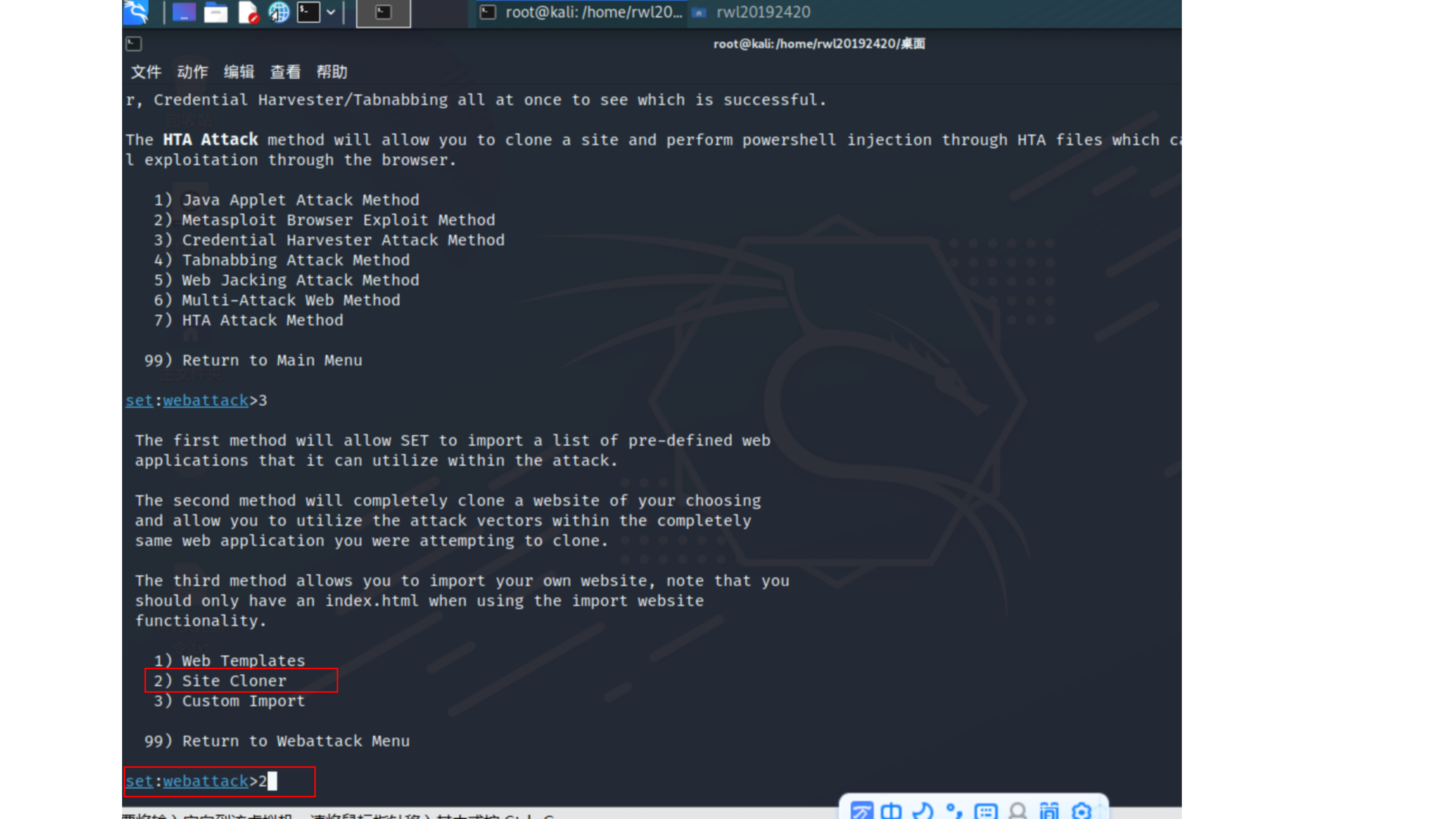

· step5:选择攻击方式

选择1,社会工程学攻击

选择2,钓鱼网站攻击向量

选择3,认证获取攻击

选择2,站点克隆

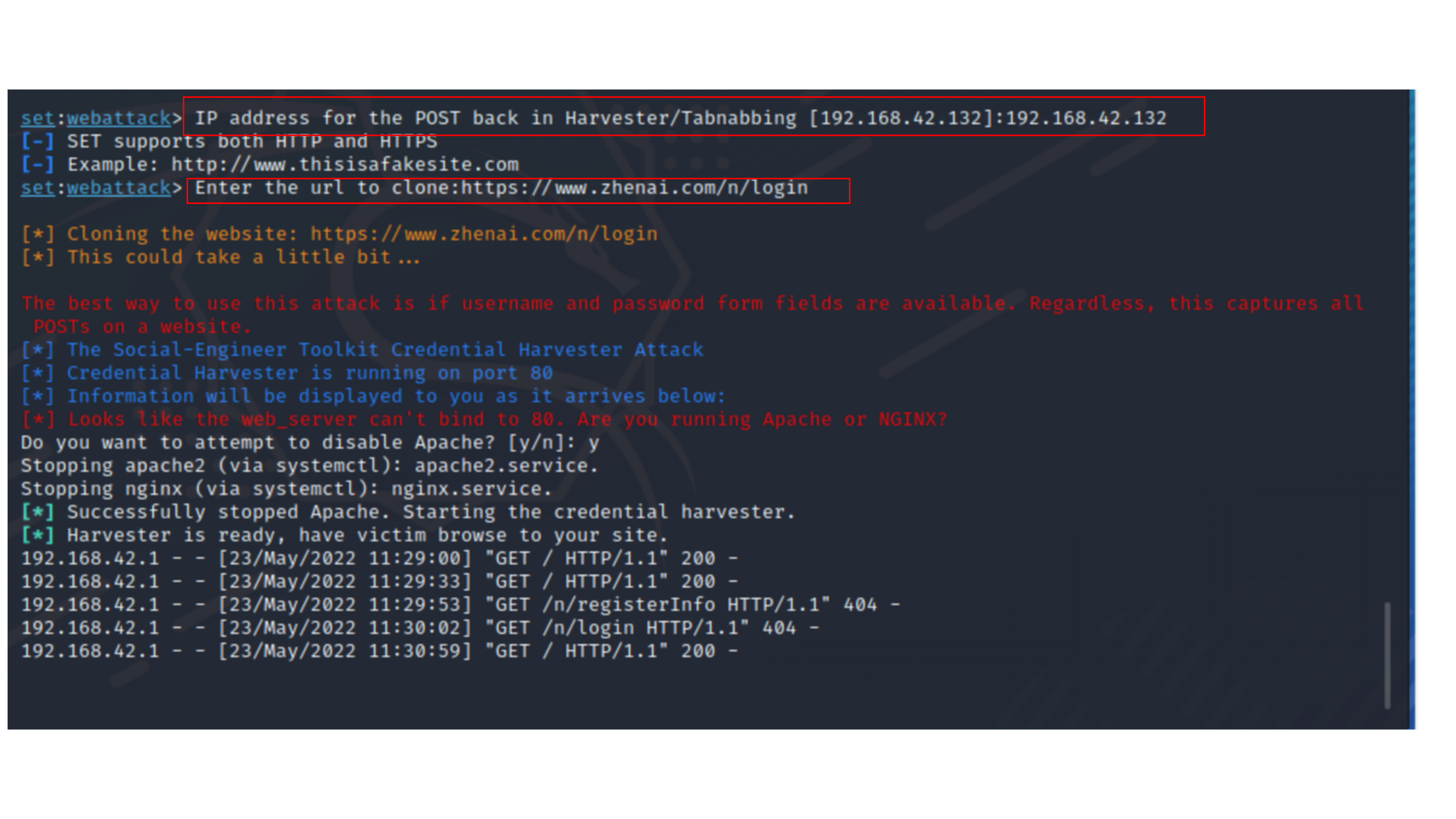

然后输入kali的IP地址,并输入想要克隆的网址(这里我们选择的是珍爱网)

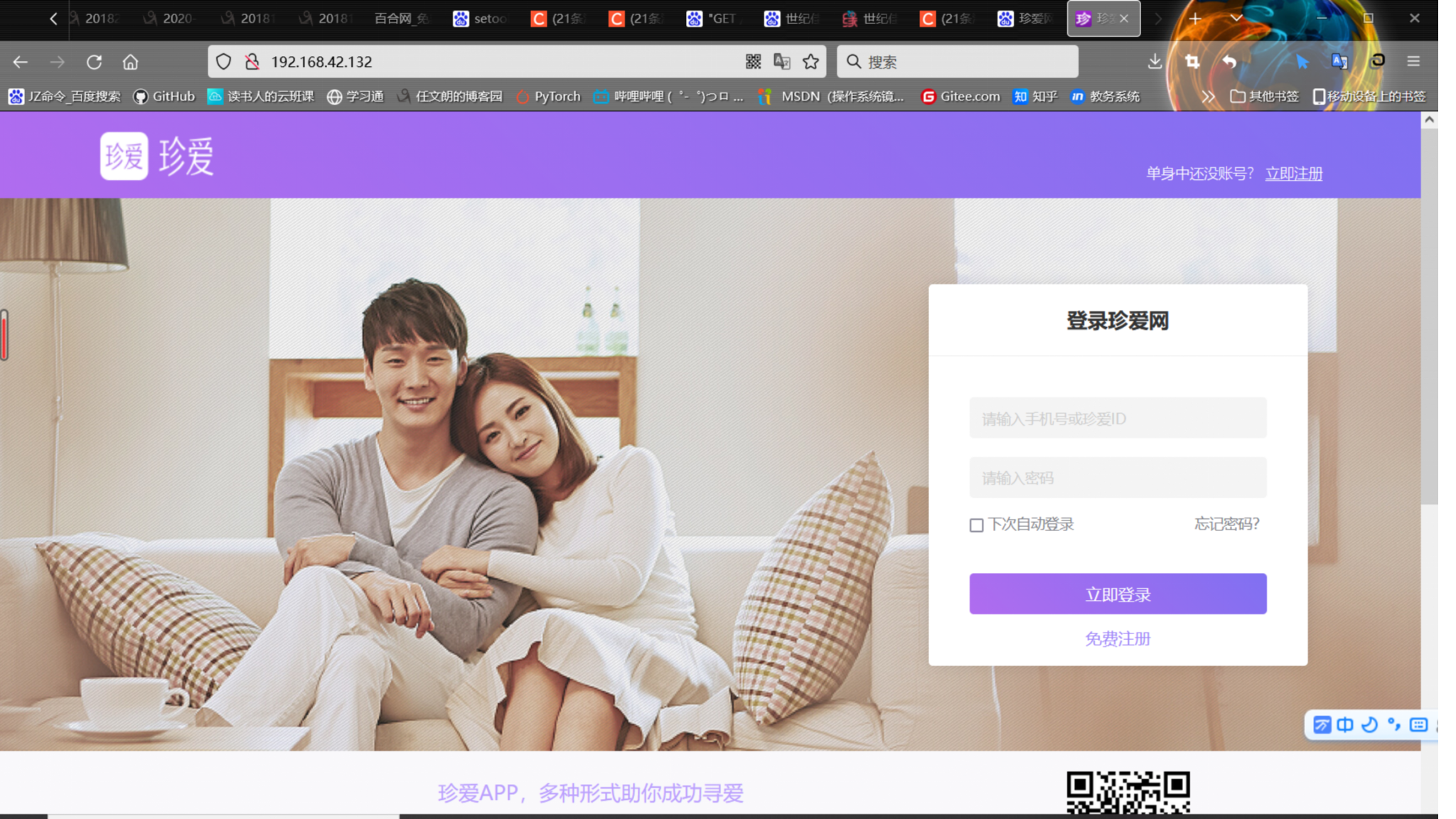

在我们的主机上输入kali的ip地址(192.168.42.132)之后,我们就可以打开我们

的克隆网页了

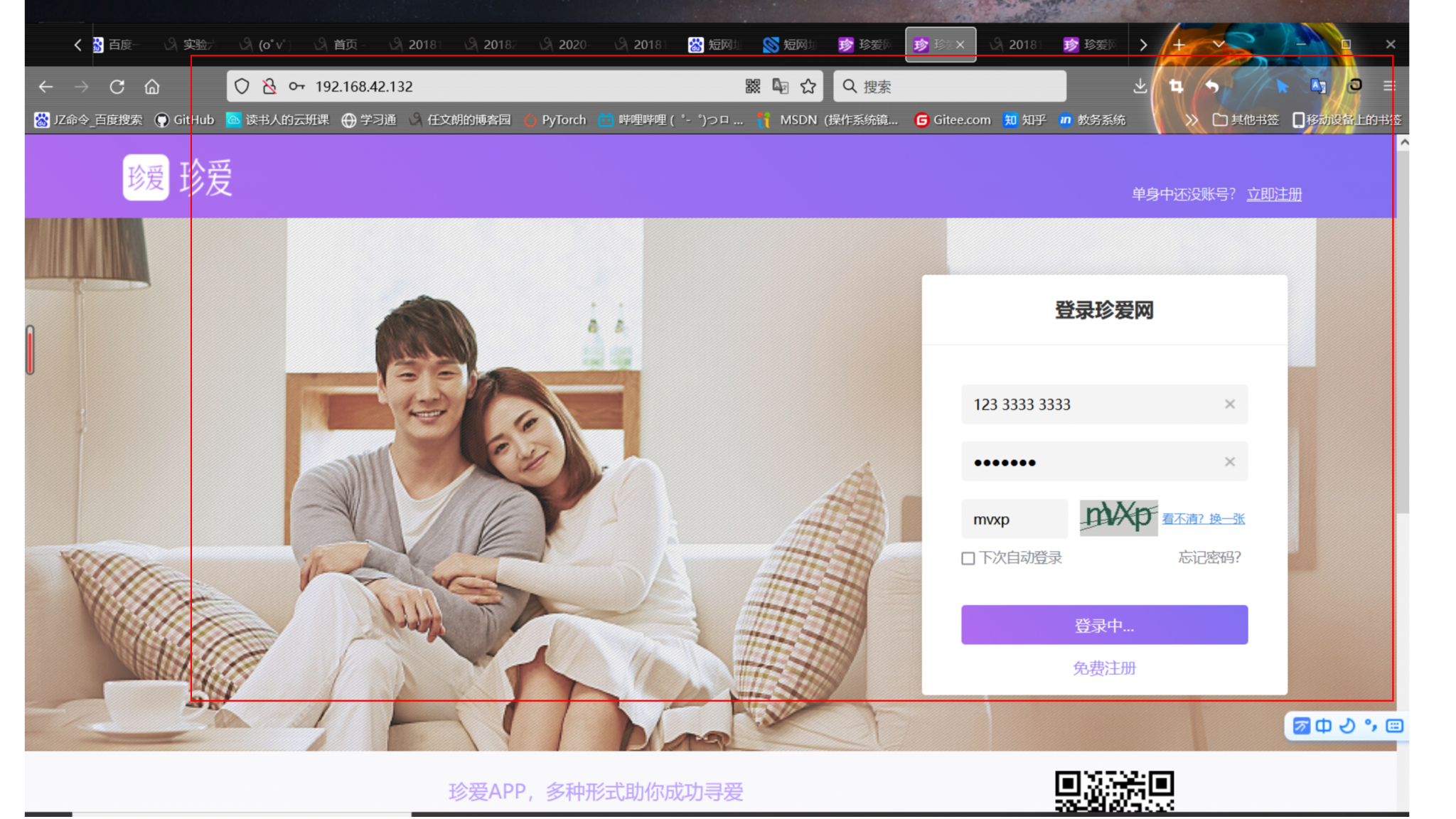

ps:如果用户在靶机上输入用户名密码登录,还可以获取输入的用户名和密码。

· step6:伪装操作

一般我们不能直接让用户访问我们的IP地址,所以我们需要使用短网址生成器伪装一下

我们的网址,如下图所示

接着在主机上输入这个网址,我们可以发现仍然能够跳转到我们克隆的那个页面

3.2 任务二 ettercap DNS spoof

· step1:将kali中的网卡设置为混杂模式

我们需要输入命令 ifconfig eth0 promisc ,将网卡设为混杂模式,这样就能接

收所有经过它的数据流,如下图所示

接下来我们使用命令 ifconfig eth0 进行检查,如下图所示,我们可以看到已经设

置成功,如下图所示

· step2:修改kali中的DNS缓存表

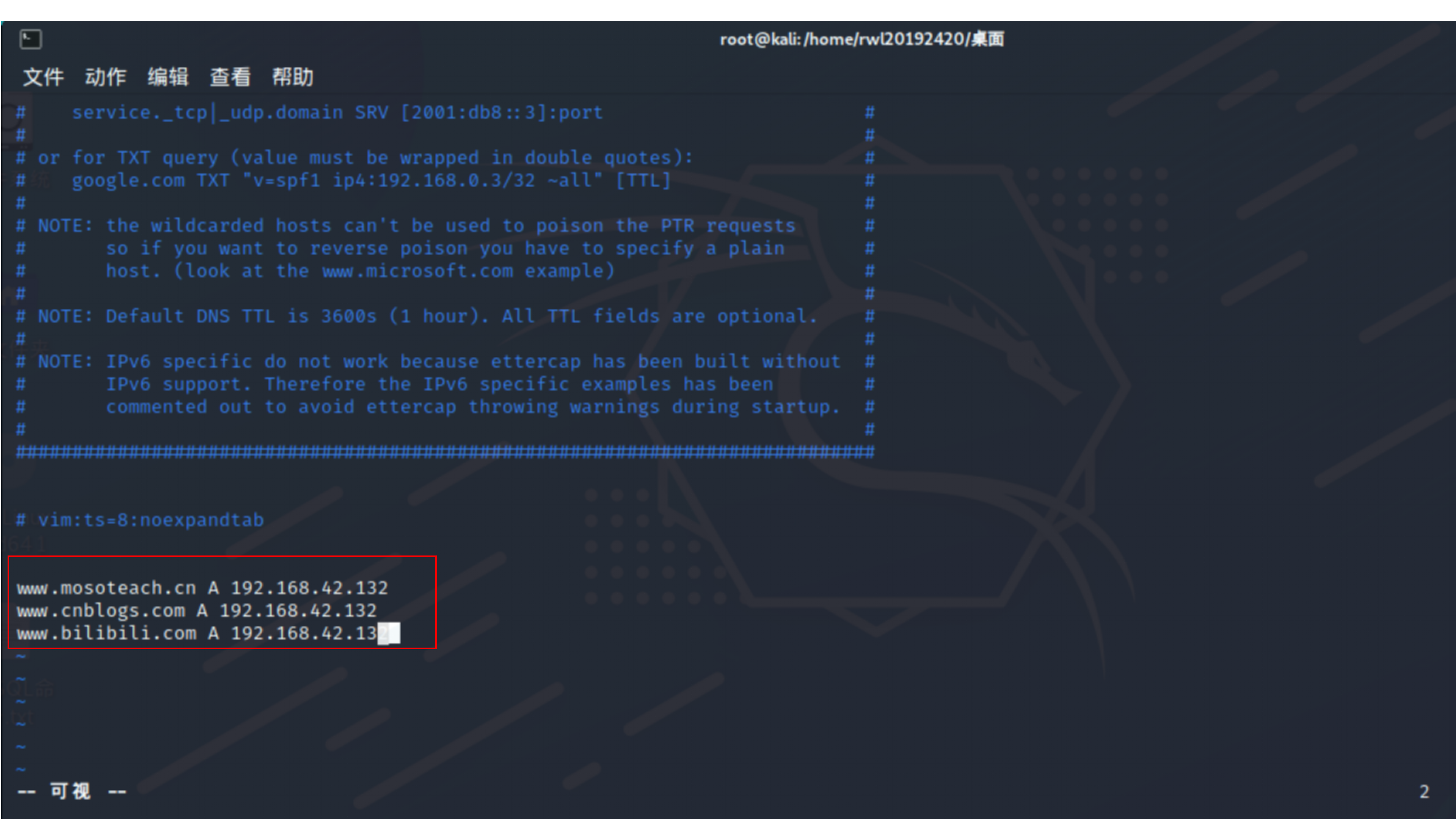

我们可以输入命令 vi /etc/ettercap/etter.dns 对kali的DNS缓存表进行修改

在这里一共添加了三条记录,如下图所示:

www.mosoteach.cn A 192.168.42.132

www.cnblogs.com A 192.168.42.132

www.bilibili.com A 192.168.42.132

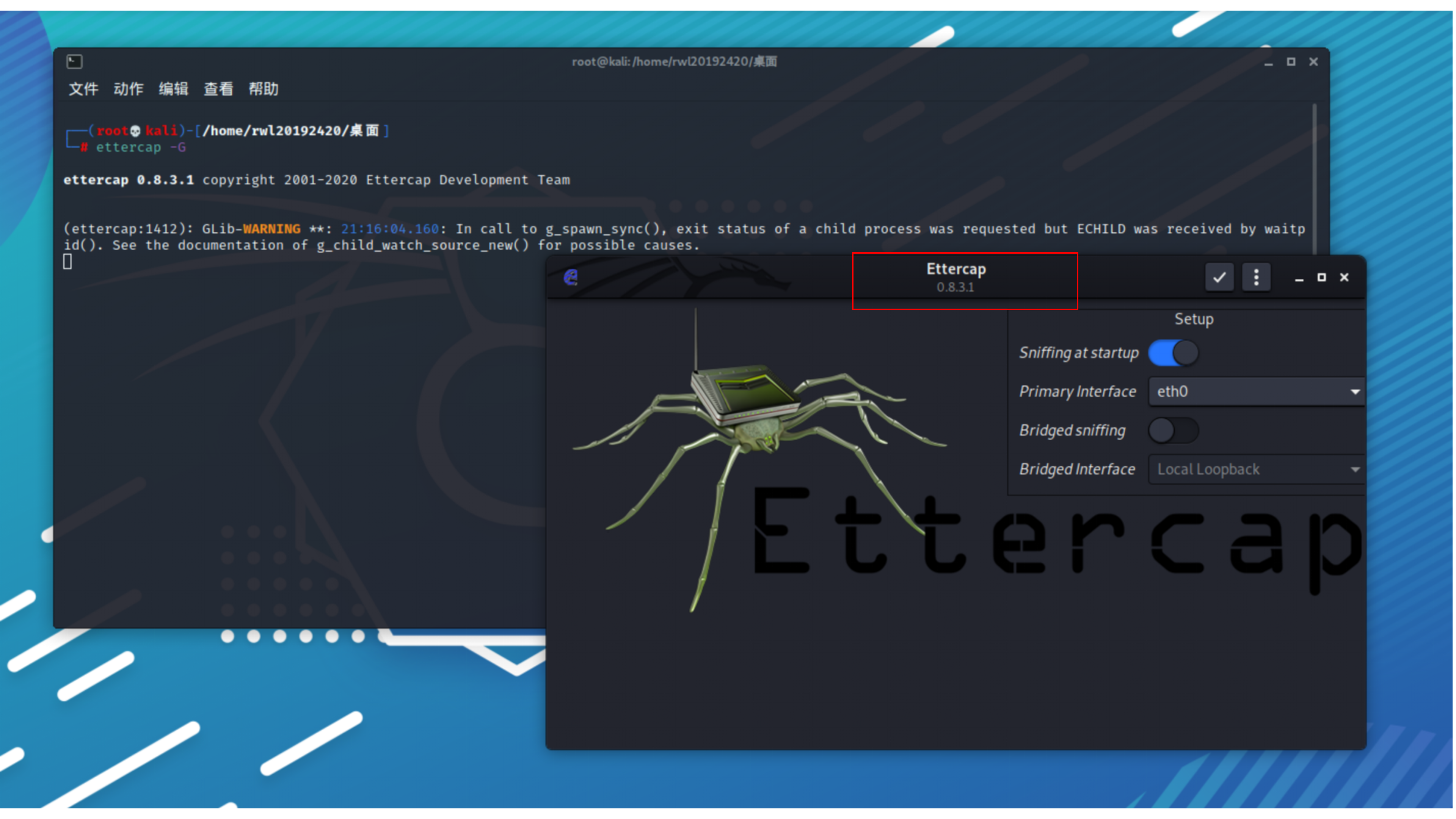

· step3:启动ettercap可视化界面

我们可以输入命令 ettercap -G 启动ettercap可视化界面,效果如下图所示

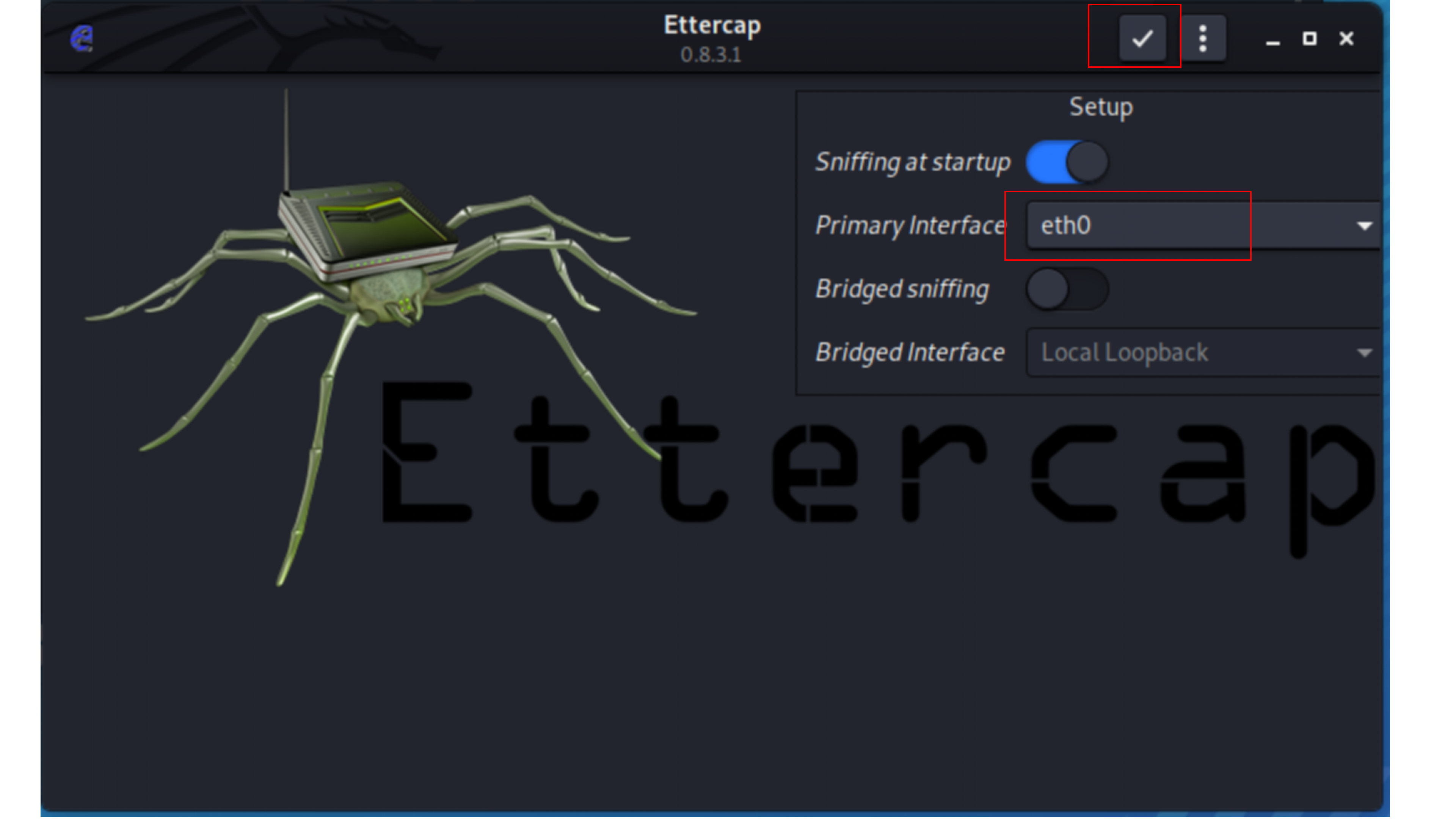

我们选择之前配置好的网卡eth0,并且点击 √ 开始监听,如下图所示

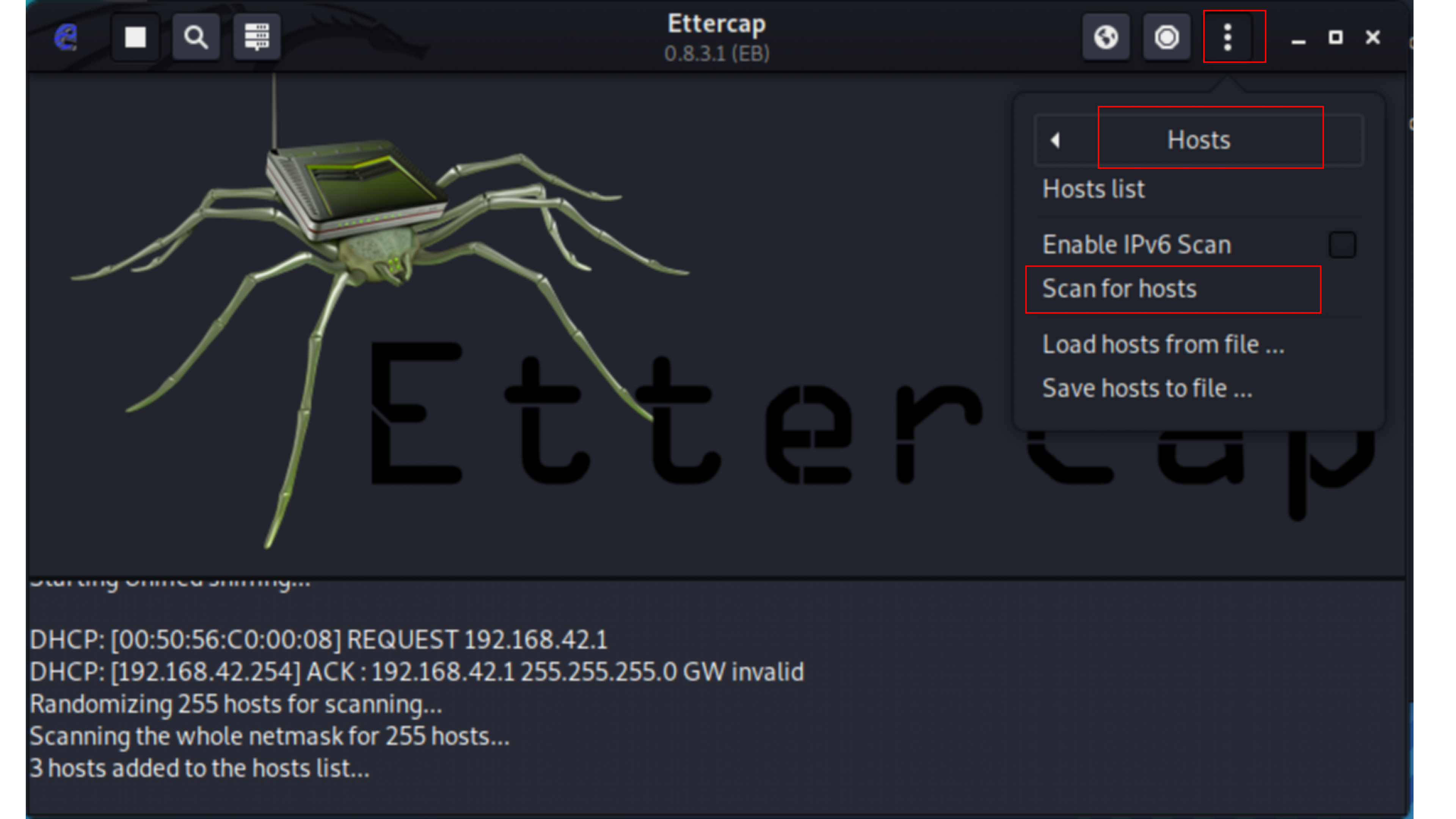

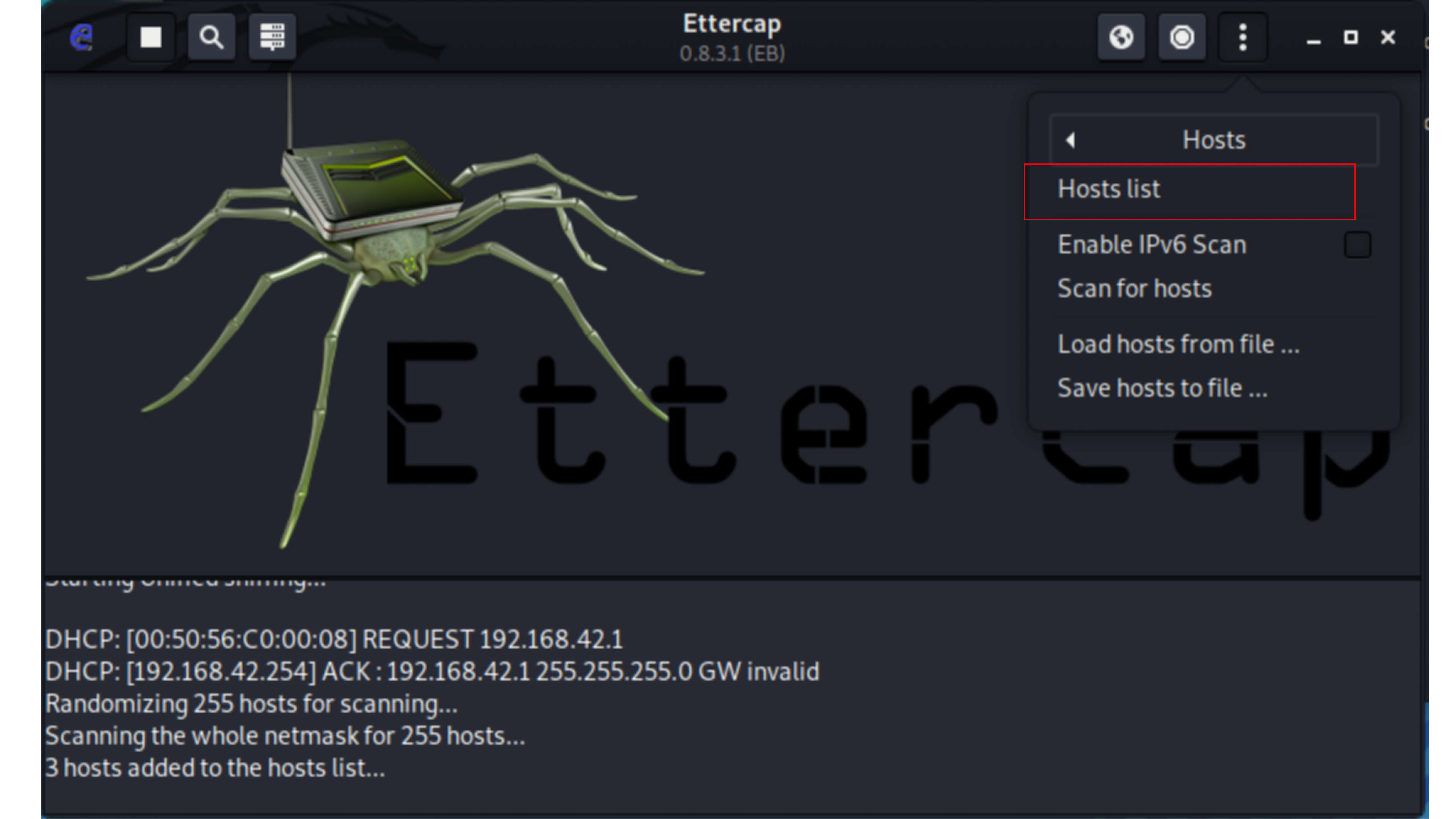

在ettercap的操作界面右上角点击工具栏,选择 Hosts——>Scan for hosts 扫描

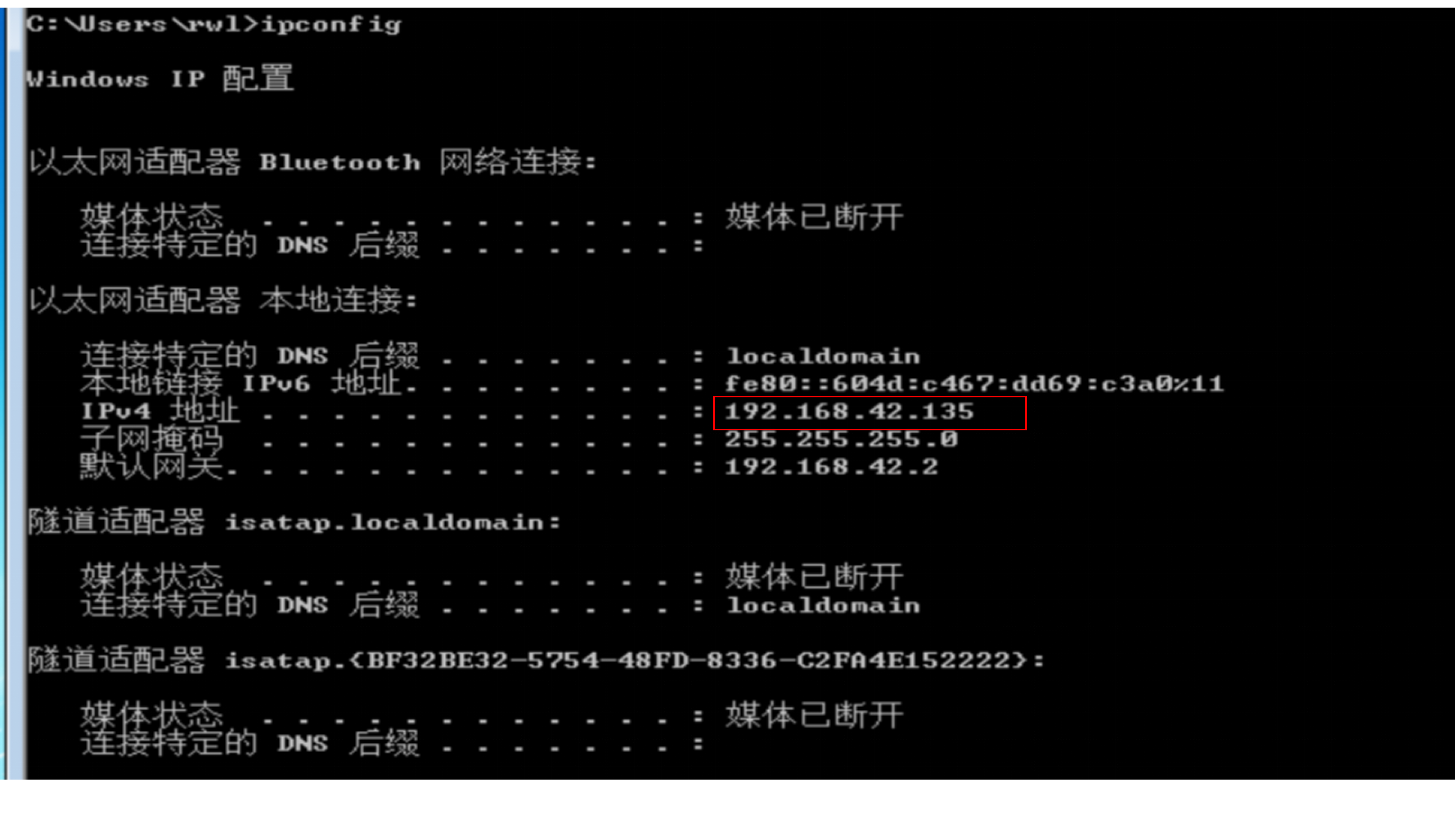

子网(扫描之前需要打开一个靶机,这里我们选择的是Windows 7(64位)),如下图所示

接下来再点击 Hosts——>Hosts list,查看存活的主机,如下图所示

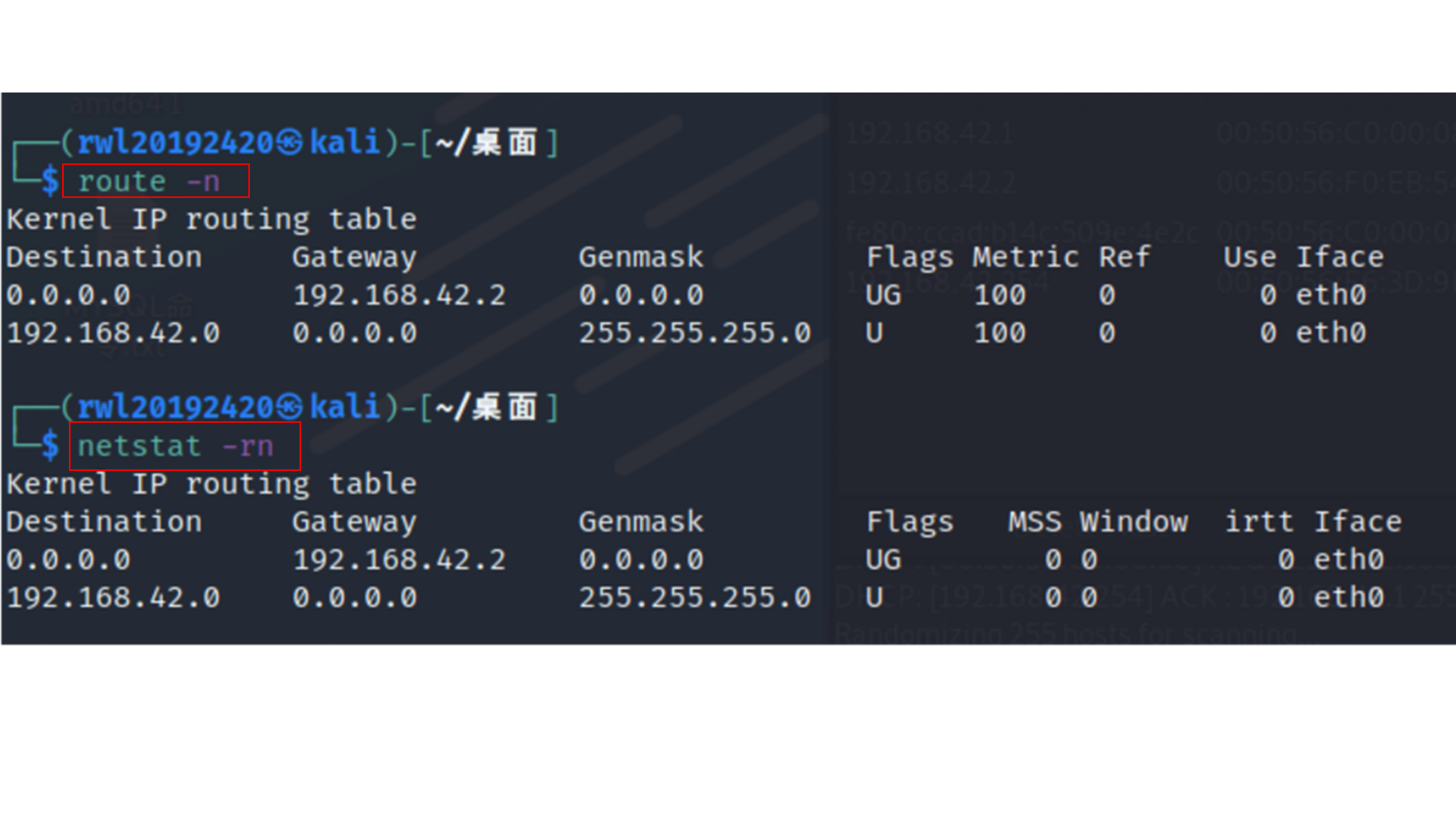

输入命令 route -n 或者是命令netstat -rn ,可以查看kali虚拟机的网关地址

(192.168.42.2),如下图所示

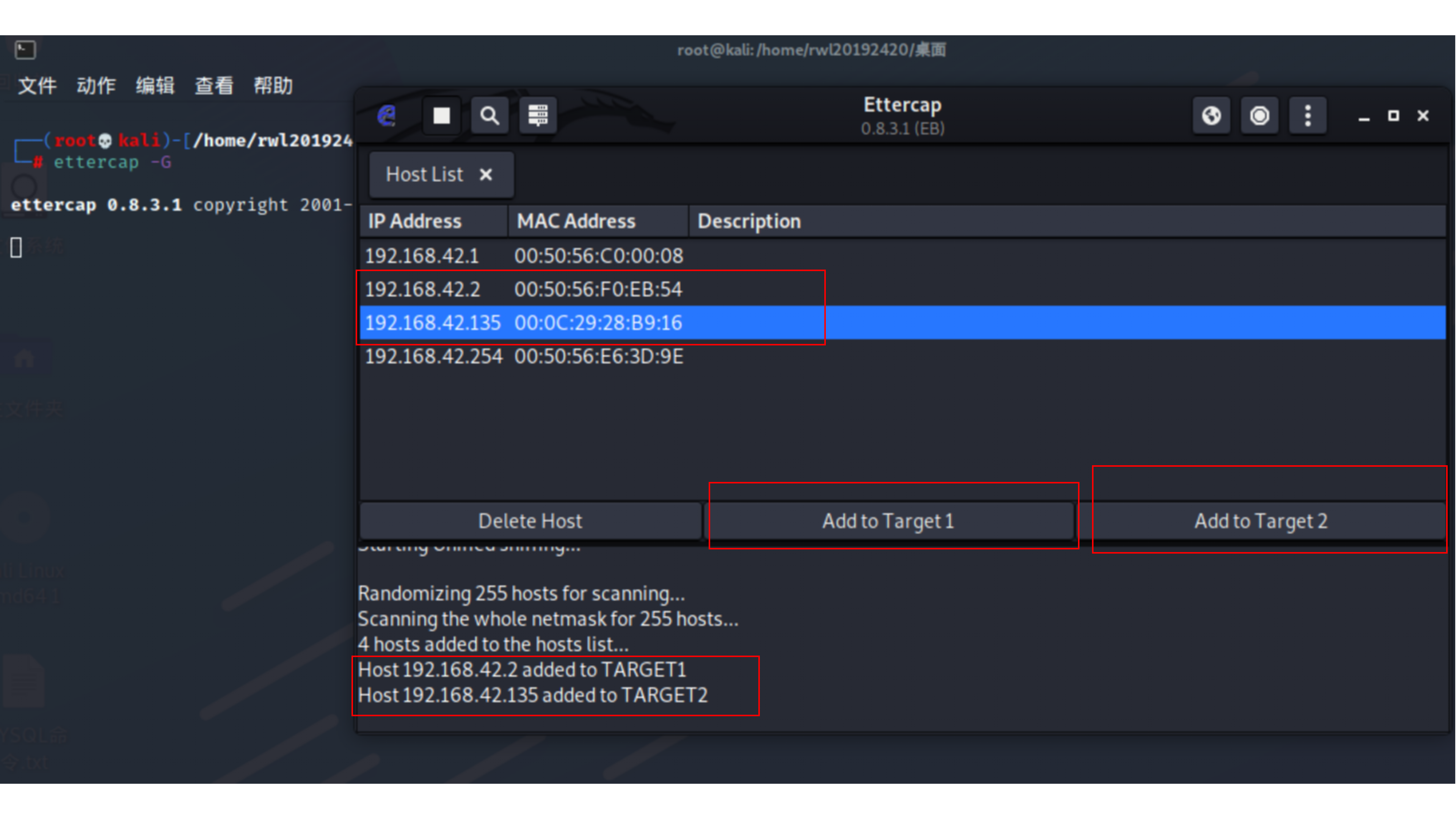

从扫描子网的结果来看,我们可以发现有攻击机kali的网关地址 192.168.42.2 ,

也有我们靶机Windows 7的IP地址 192.168.42.135 ,将攻击机网关的IP添加到target1,

将靶机IP添加到target2,如下图所示

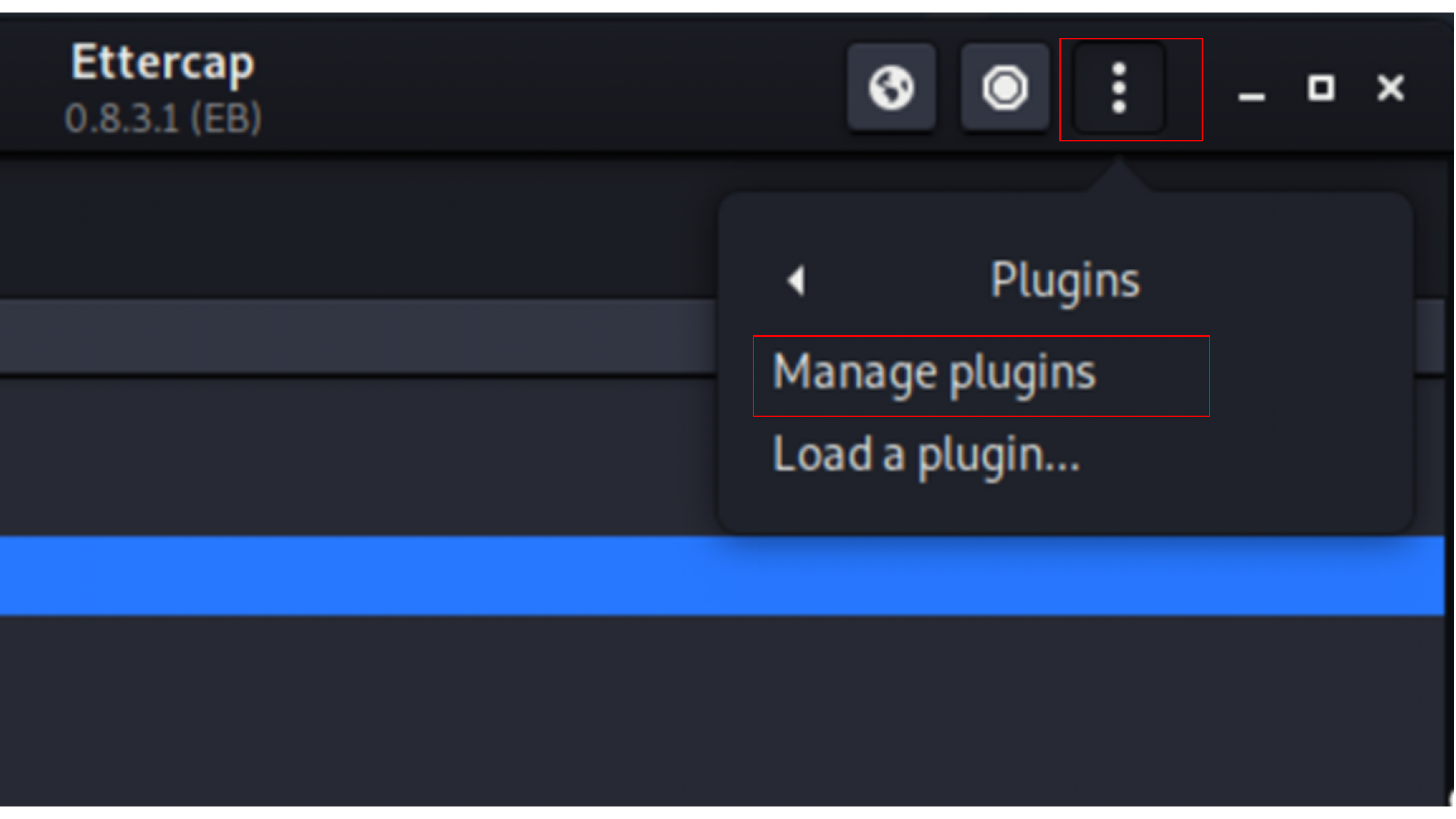

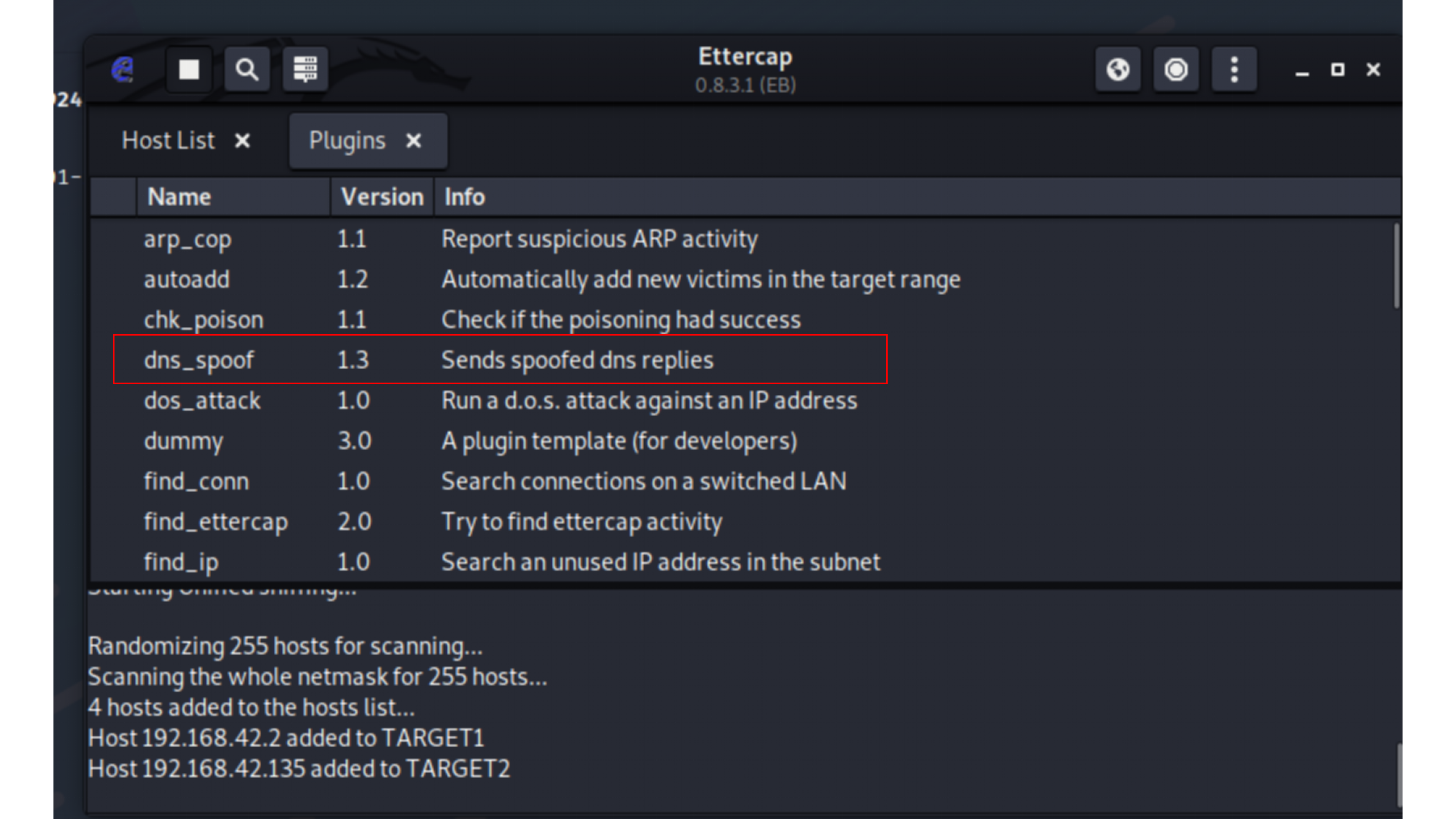

然后点击右上角工具栏的Plugins——>Manage the plugins,如下图所示

双击开启 dns_spoof,如下图所示

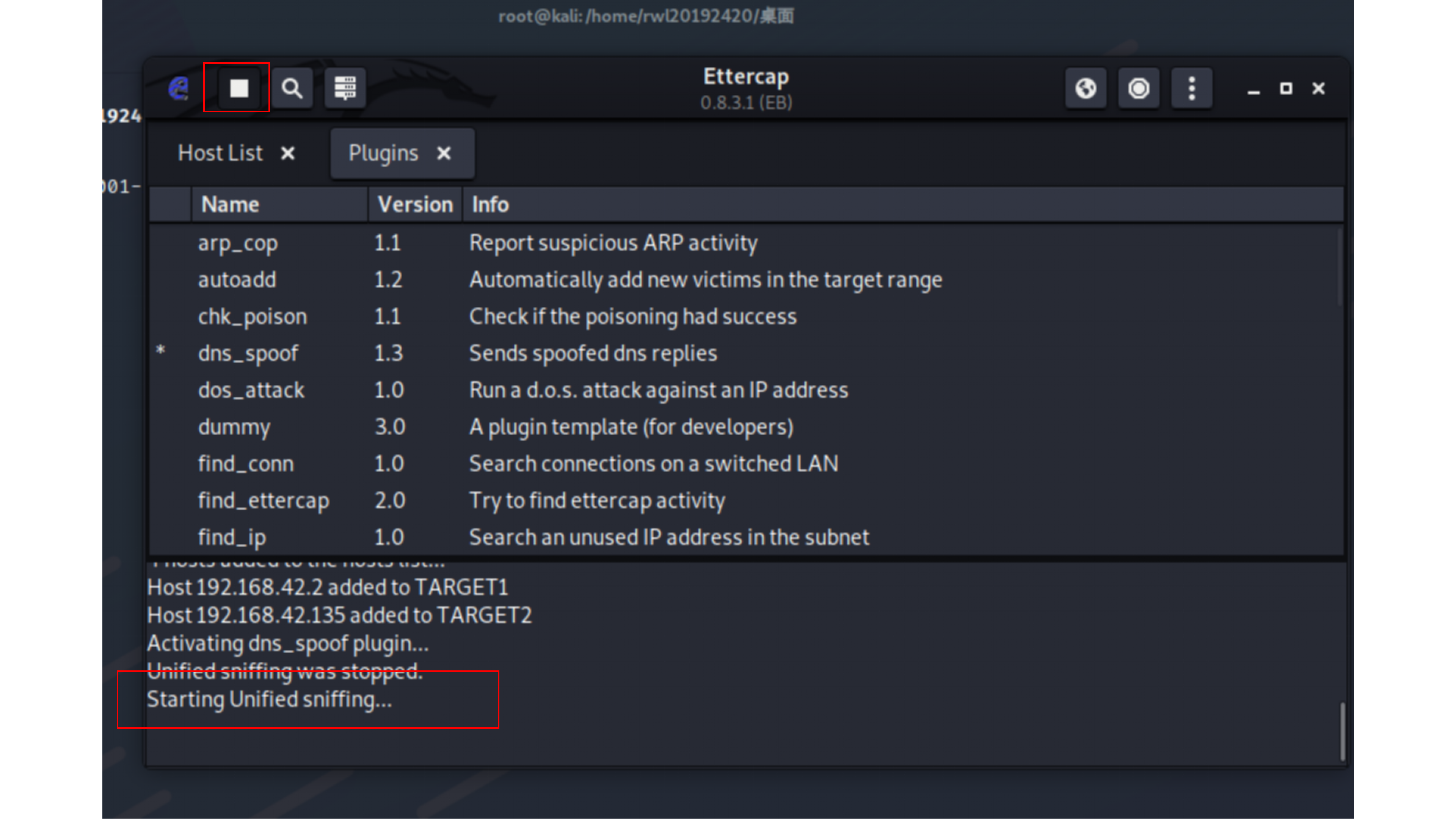

点击左上角的方框开始,此时ettercap处于嗅探模式下工作,如下图所示

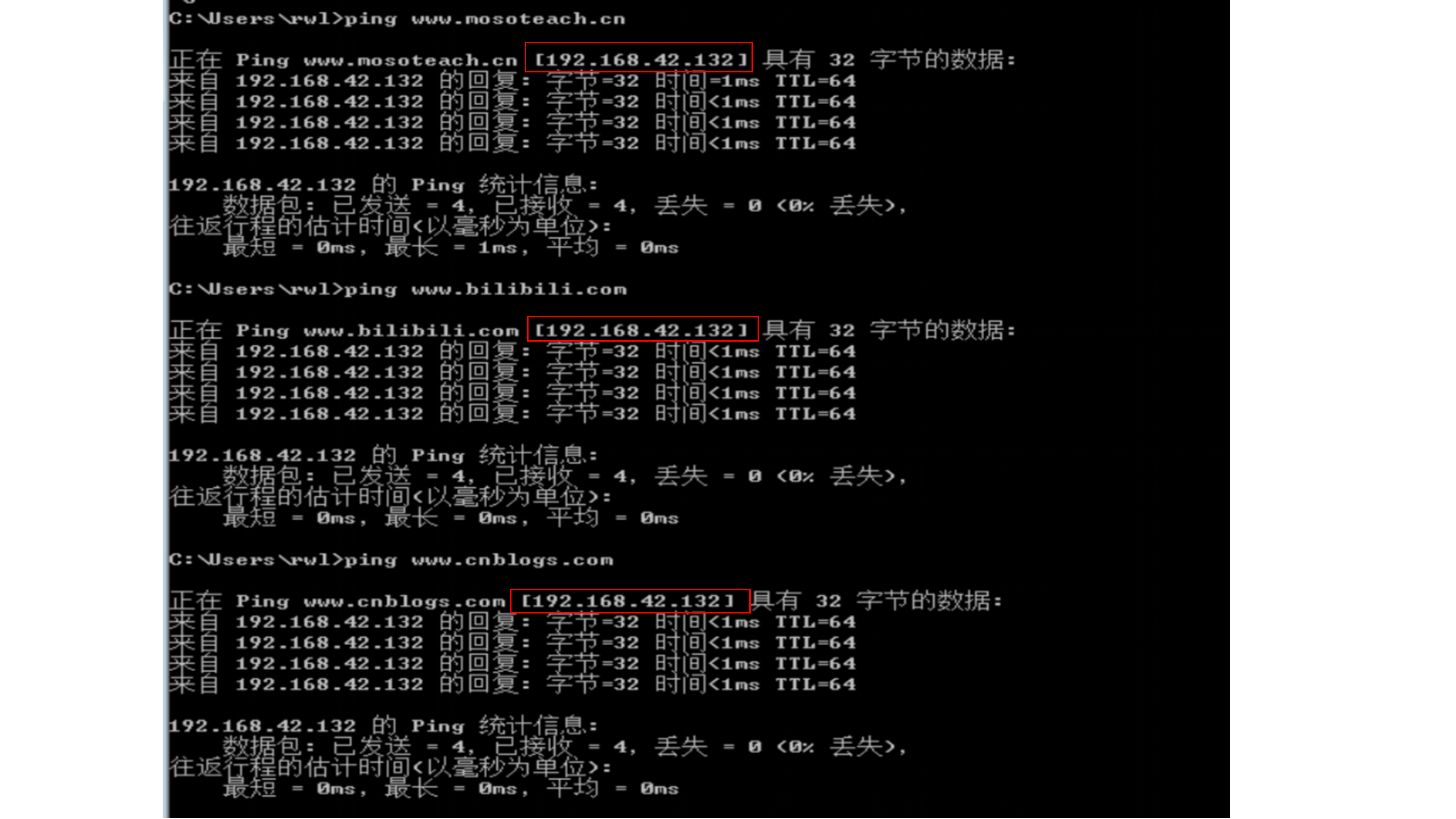

在靶机中对刚刚在DNS缓存表中添加的网站执行ping命令操作,观察这些网站返回的IP

地址,可以看到这三个网站的ip地址都变成了kali的IP地址了,结果如下图所示

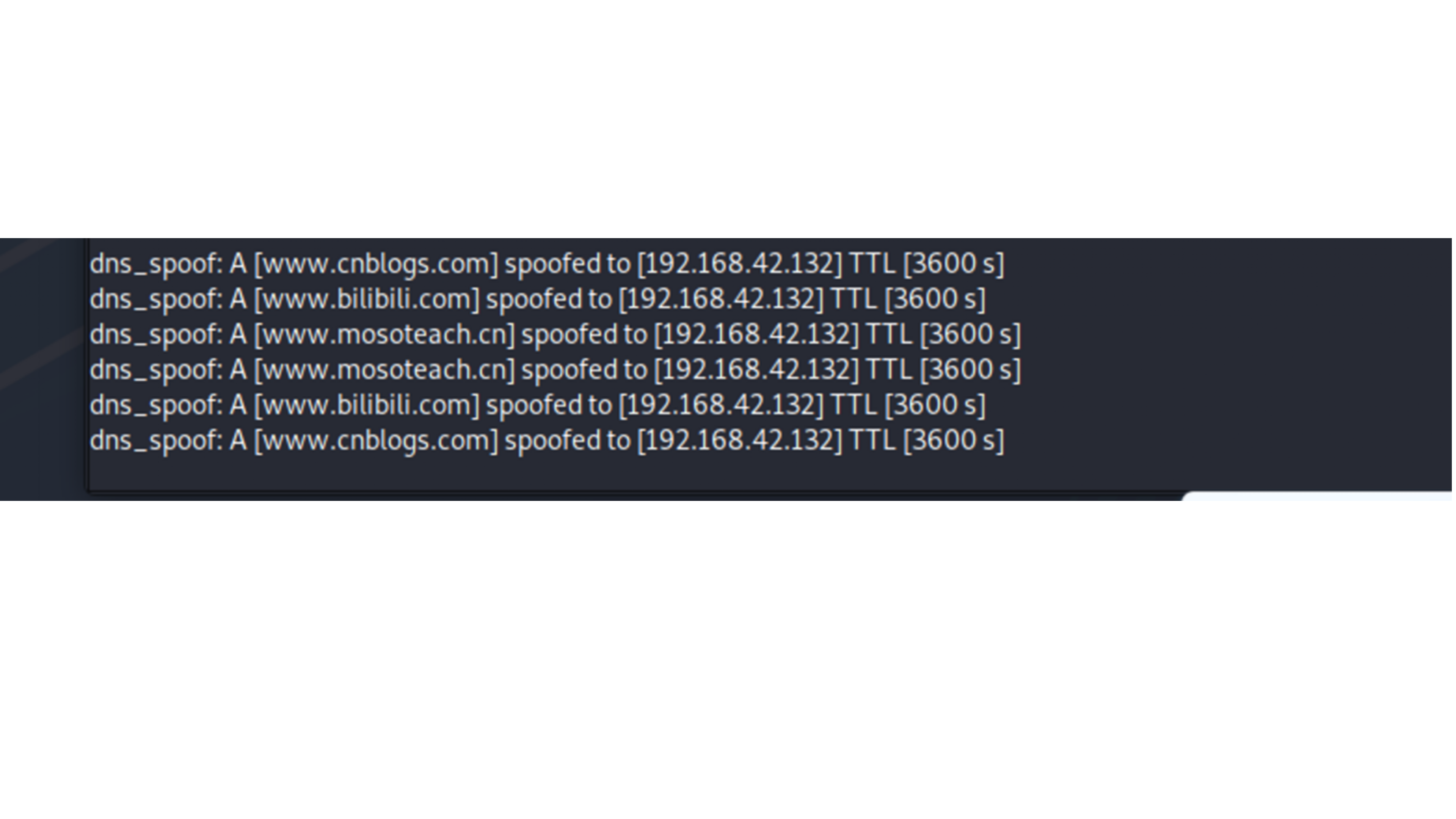

我们再看看kali端收到的反馈信息,如下图所示

3.3 任务三 结合应用两种技术,用DNS spoof引导特定访问到冒名网站

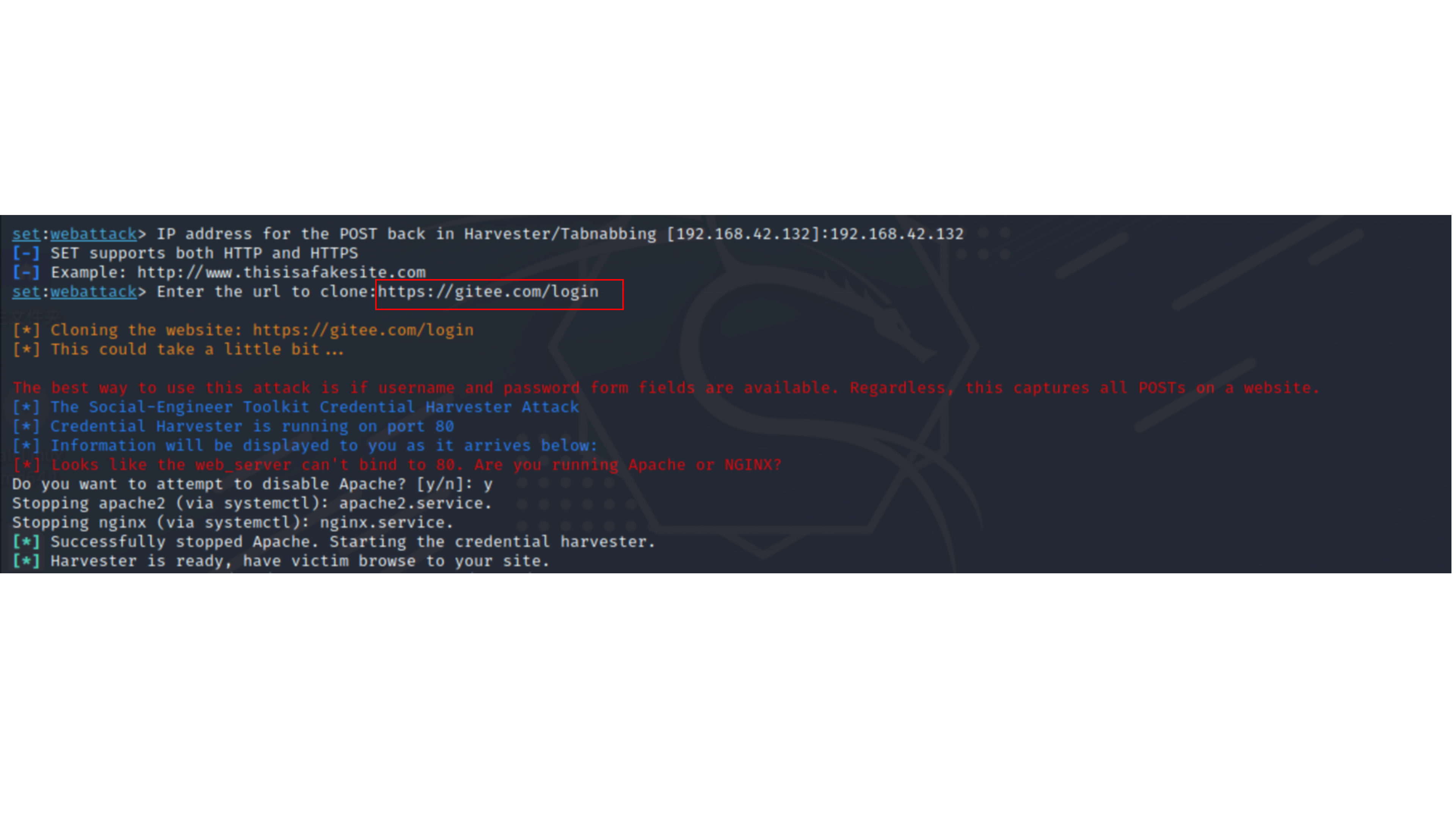

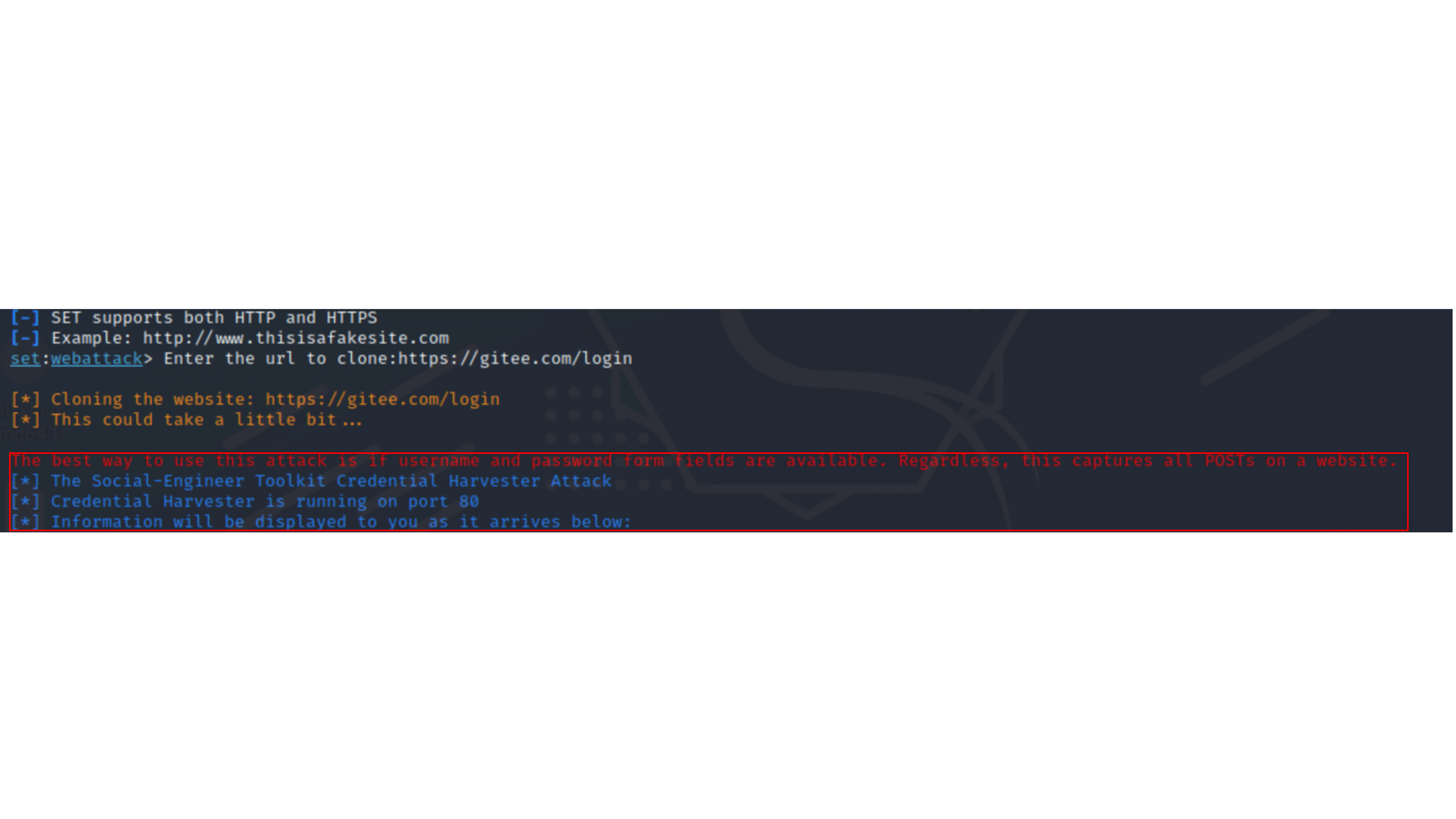

· step1:按照任务一的实践步骤克隆一个登录页面

这里我选择的是码云的登录界面(gitee.com/login)

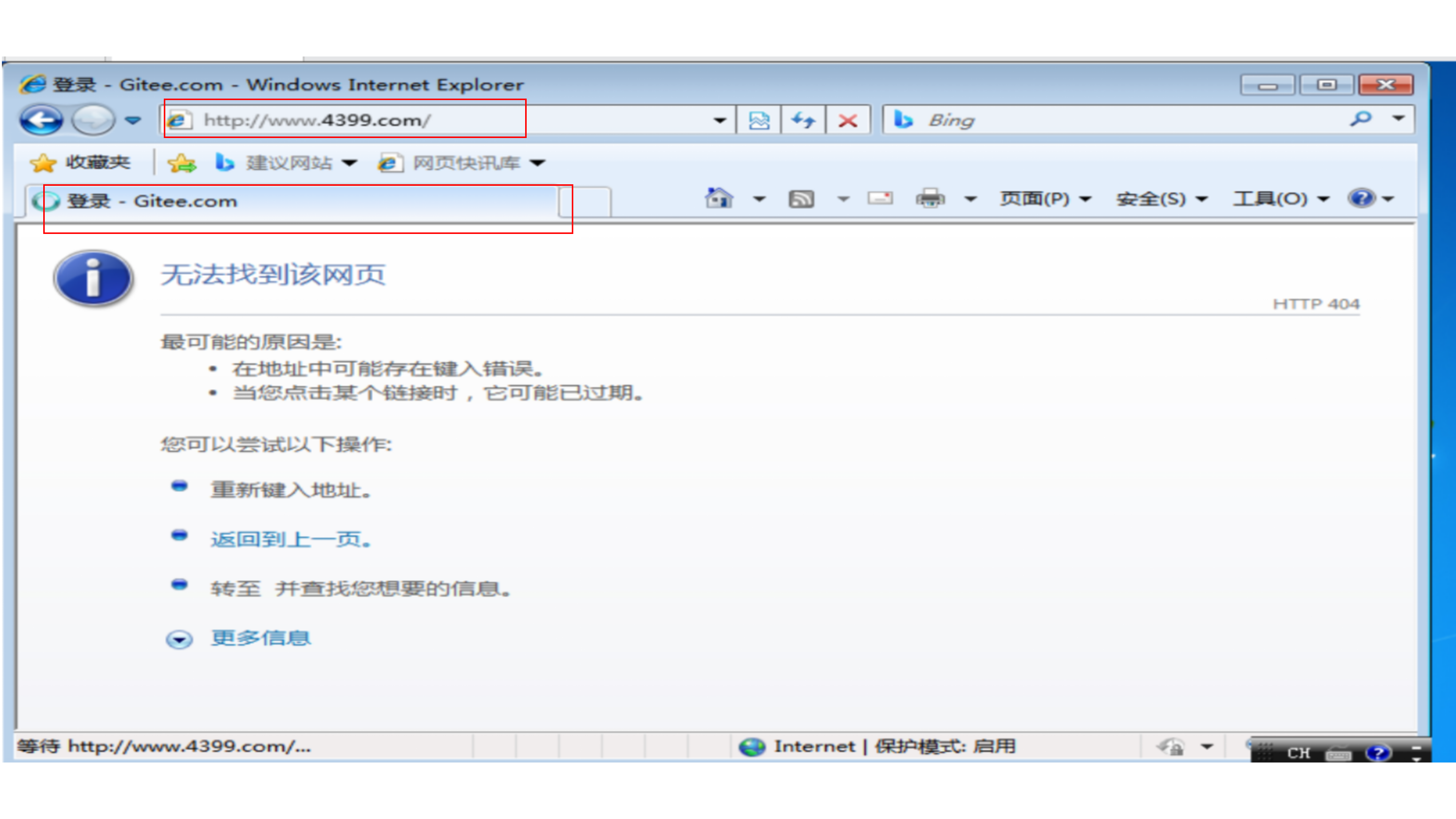

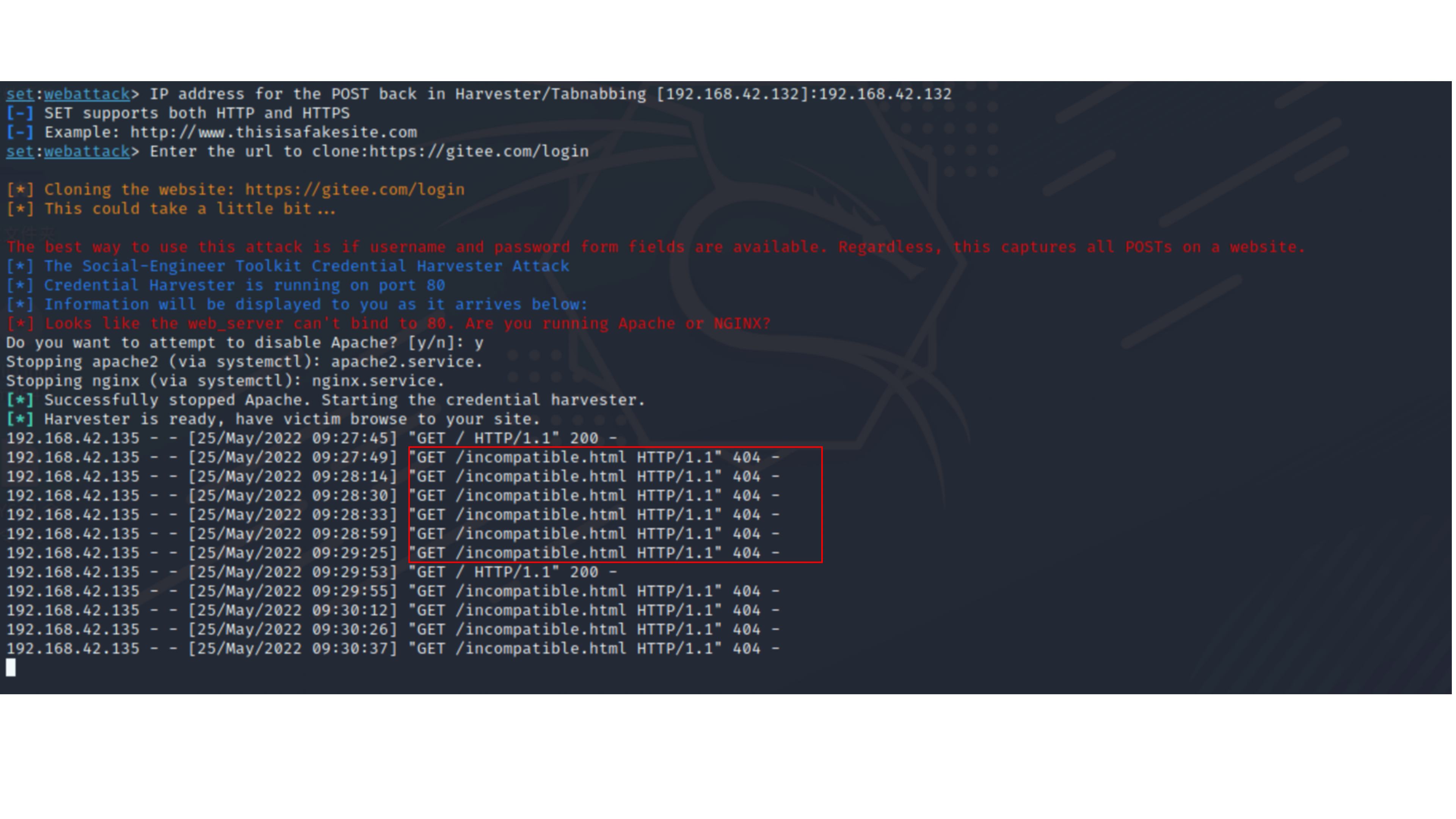

· step2:使用ettercap DNS spoof技术进行DNS欺骗

使用set工具通过kali攻击机的地址,跳入克隆后的冒名钓鱼网站,这里我

输入的是www.4399.com,会弹出gitee.com/login的页面(由于浏览器版本原因暂时不支持4

399网页的http传输),所以会出现如下图所示的结果

四、问题及解决方案

4.1 问题一

· 问题描述

在进行克隆网站实践操作时,输入想要克隆的网址后set工具并没有正常放回,而是一

直卡在这个界面

· 解决方案

重启虚拟机,再次通过调整端口信息,启动apache服务和启动set工具即可解决该问题

4.2 问题二

· 问题描述

在进行DNS欺骗实践操作时,在ettercap完成配置后,在靶机首次输入ping命令时,

返回的IP地址并不是kali攻击机的地址,但是再次输入后就能成功返回kali攻击机的地址

· 解决方案

暂时猜测是不是跟缓存表的更新有关

五、学习感悟及思考

这是本学期网络攻防课的第七次实验,本次实验的目的是实现简单的网络欺骗手段。本次实验相较于前几次实验来说更加简单,但简单归简单,我还是通过这次实验学到了很多知识。在这次实验中我能够灵活运用相关的欺骗工具,还学到了很多相关的欺骗原理等。虽然在其中不免遇到了很多困难,但是在老师和同学的帮助下我还是一一解决了这些问题,实现了自我的进步。

通过这次实验,我也明白了当我们处在同一局域网下很容易受到DNS spoof攻击,所以要在日常生活中做好防范工作,(1)首先就是不要连接来路不明的网络链接,(2)访问网站的时候要注意网址信息是否正确,(3)不在来源不明的网页上输入个人信息以及密码口令这种重要的信息,(4)在平时选择网站时选择可靠的大网站(大网站安全方面做的较好)

通过这次实验,我也意识到了学好网络攻防课的核心在于实践,虽然老师课上讲的东西很多,但是通过自己的实践将这些知识灵活运用,却是对知识的最好把握,相信在之后的实验课中能够学到更多的东西,提升自己的能力。

六、参考资料

· set工具集的基础使用 https://blog.csdn.net/whoim_i/article/details/102674167

· EtterCap概述及使用 https://zhuanlan.zhihu.com/p/136556322

· ARP欺骗原理及实现 https://zhuanlan.zhihu.com/p/374650070

浙公网安备 33010602011771号

浙公网安备 33010602011771号