文件上传漏洞的补充

文件上传漏洞的补充(一)

**

1.看是否存在文件解析漏洞

**

比如说IIS6.0的文件解析漏洞

(1)建立*.asa .asp格式的文件夹时,文件夹下的任意文件都被当作asp文件解析

(2)文件.asp;1.jpg ,IIS也会将其当作asp解析

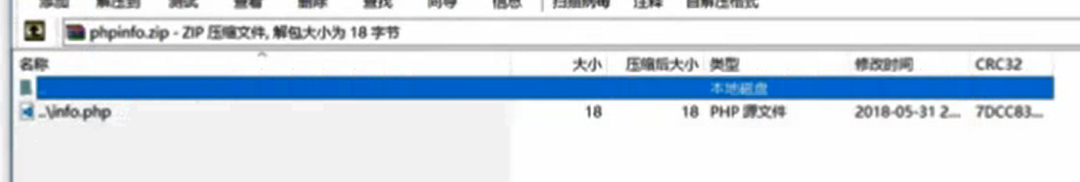

2在线解压缩

存在上传压缩包并解压的上传点,可使用以下方式利用

(1)将webshell打包到压缩包中

1.模板上传处常用压缩包上传后进行自动解压

1.1部分此类有检测压缩包内容的,建立目录进行压缩

2使用目录穿越(../)的方法向上一级目录进行上传

文件被上传到了上一级

3将文件软链接打包到压缩包中,达到任意文件读取

ln -s /etc/passwd a

zipo --symlinks -r photos.zip a

3

文件参数多filemname属性

文件上传过程中,如果存在WAF拦截一些拓展名,可以尝试多i个filename属性

目录可控时,尝试使用目录穿越的方法 ../

4编辑器漏洞

常见的文本编辑器FCKEditor Ewebeditor...,他们的功能类似,一般有图片上传,远程下载等功能

(1)通过搜素引擎等方式获取网站是否使用FCKEditor编辑器

(2)获取或猜测FCKEditor的安装 目录

(3)上传webshell,配合解析漏洞

浙公网安备 33010602011771号

浙公网安备 33010602011771号