DNS欺骗+BeeF小实验

DNS欺骗

DNS欺骗就是攻击者冒充域名服务器的一种欺骗行为。 原理:如果可以冒充域名服务器,然后把查询的IP地址设为攻击者的IP地址,这样的话,用户上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页了,这就是DNS欺骗的基本原理。

实验:

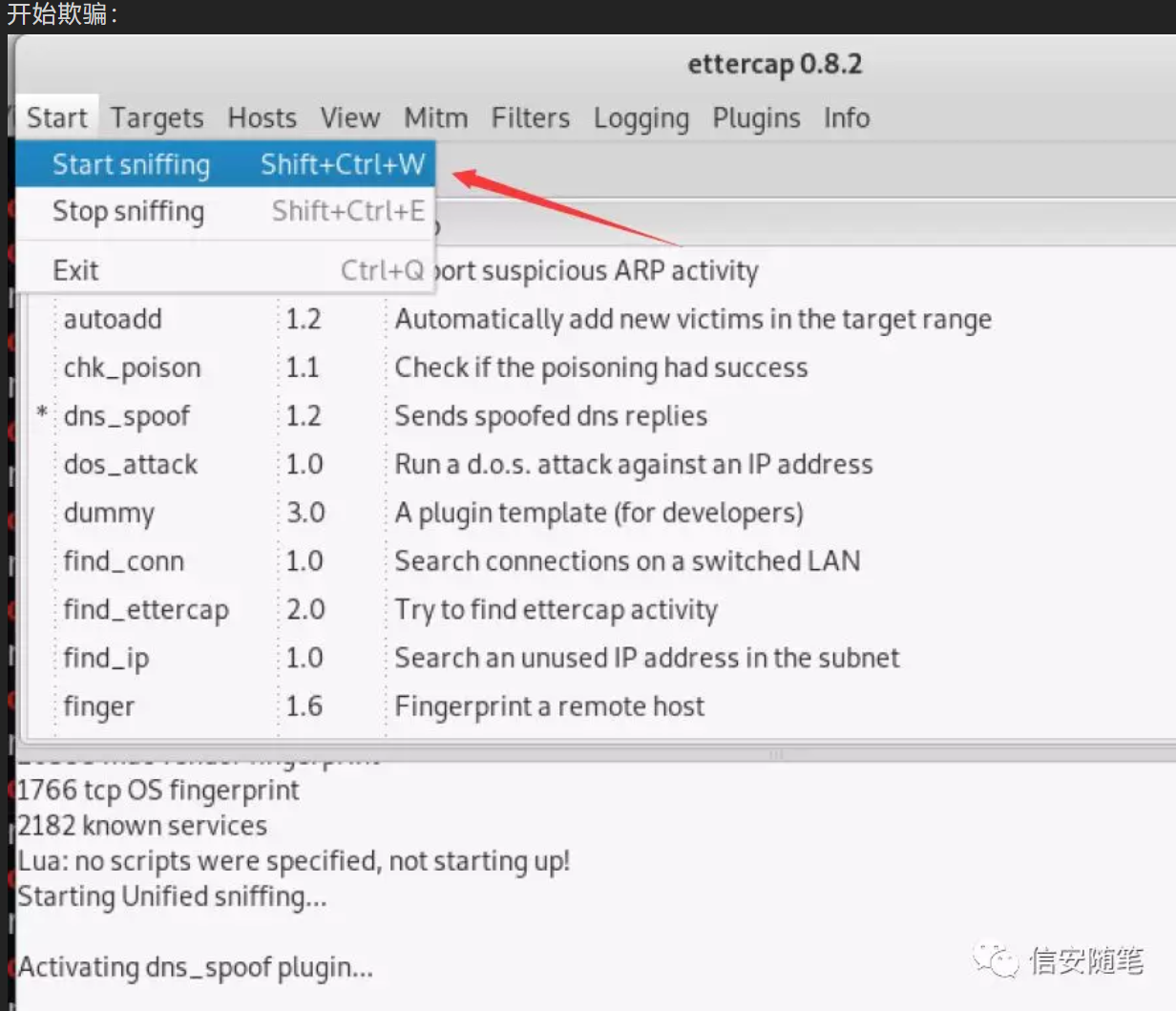

首先,使用ettercap进行DNS劫持。

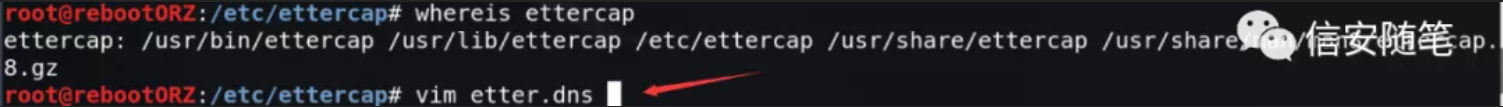

1.修改etter.dns:

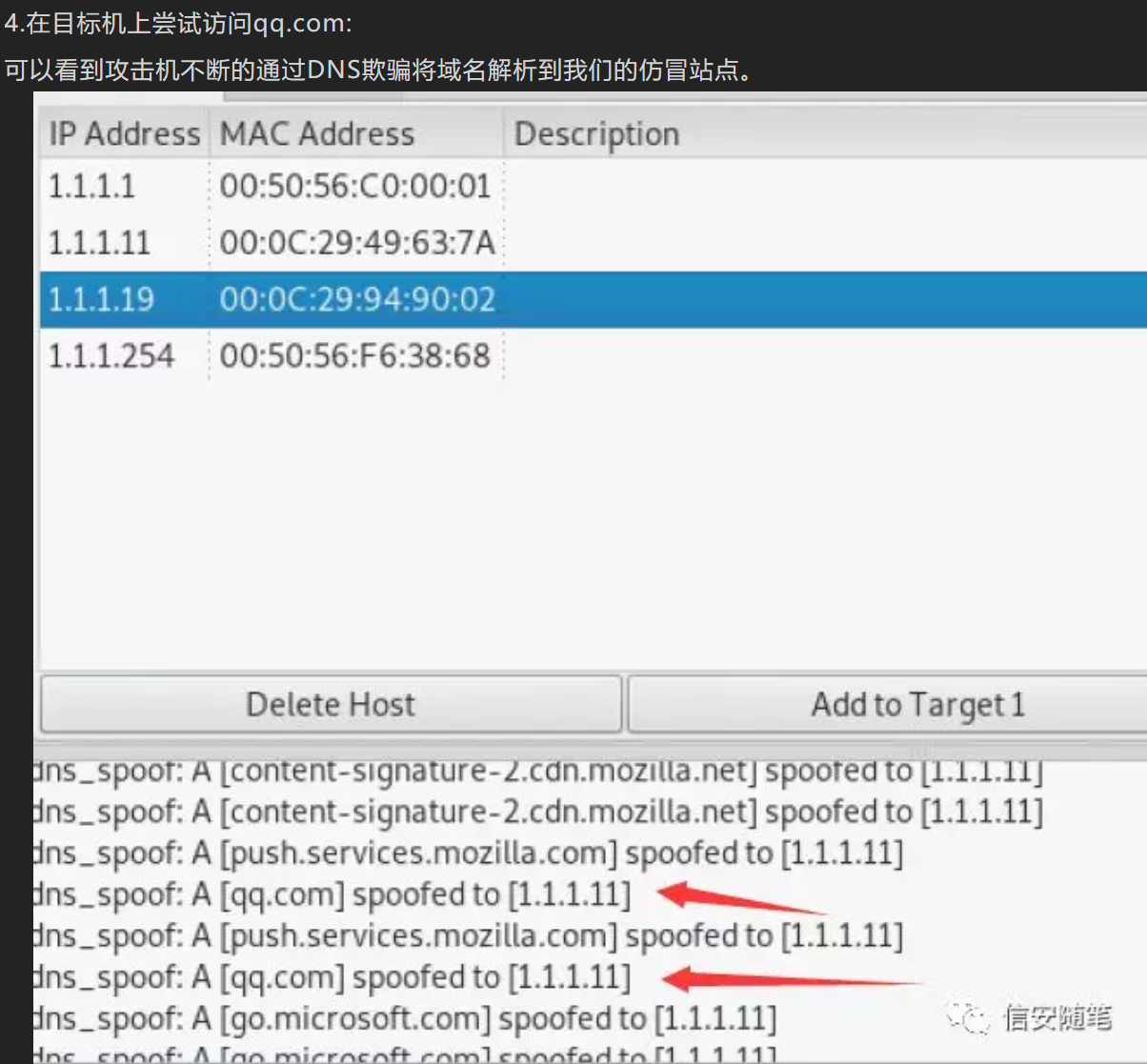

前面的*所在的位置代表需要访问的网站的域名,后面是将其欺骗到哪里,例如我们需要让对方访问任何站点都进行重定向就用*

我们将访问的所有域名都指向我们的仿冒站点:

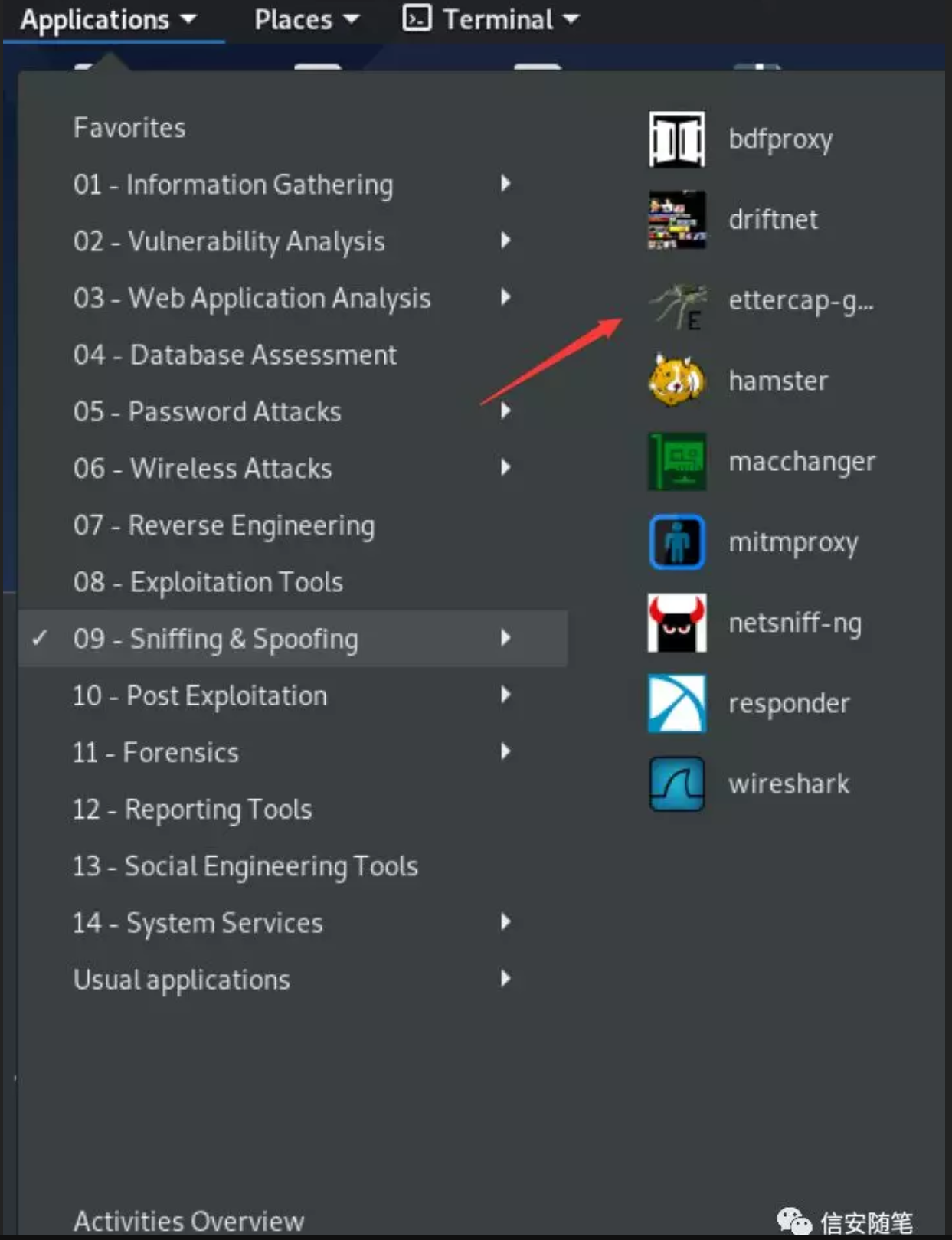

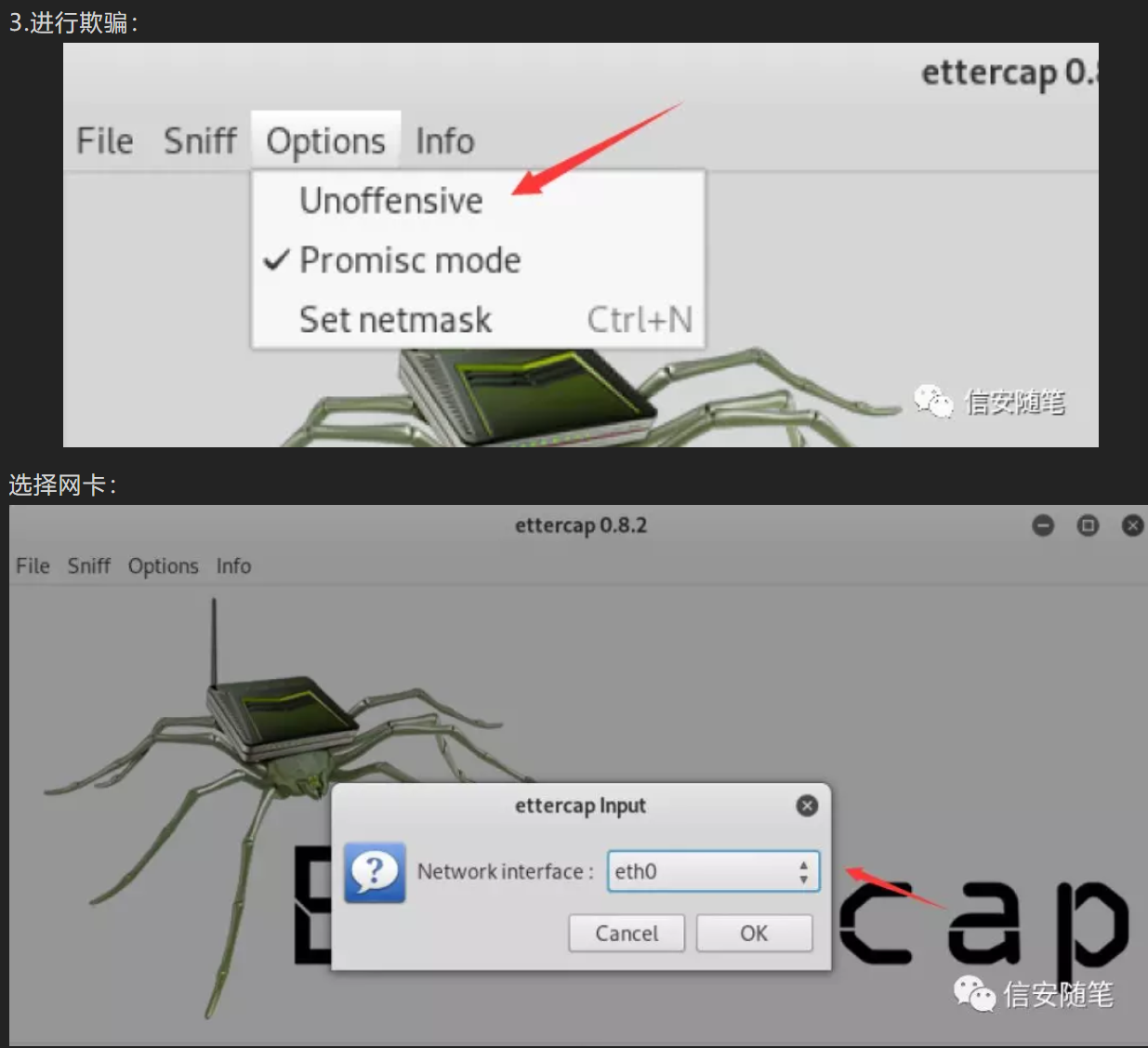

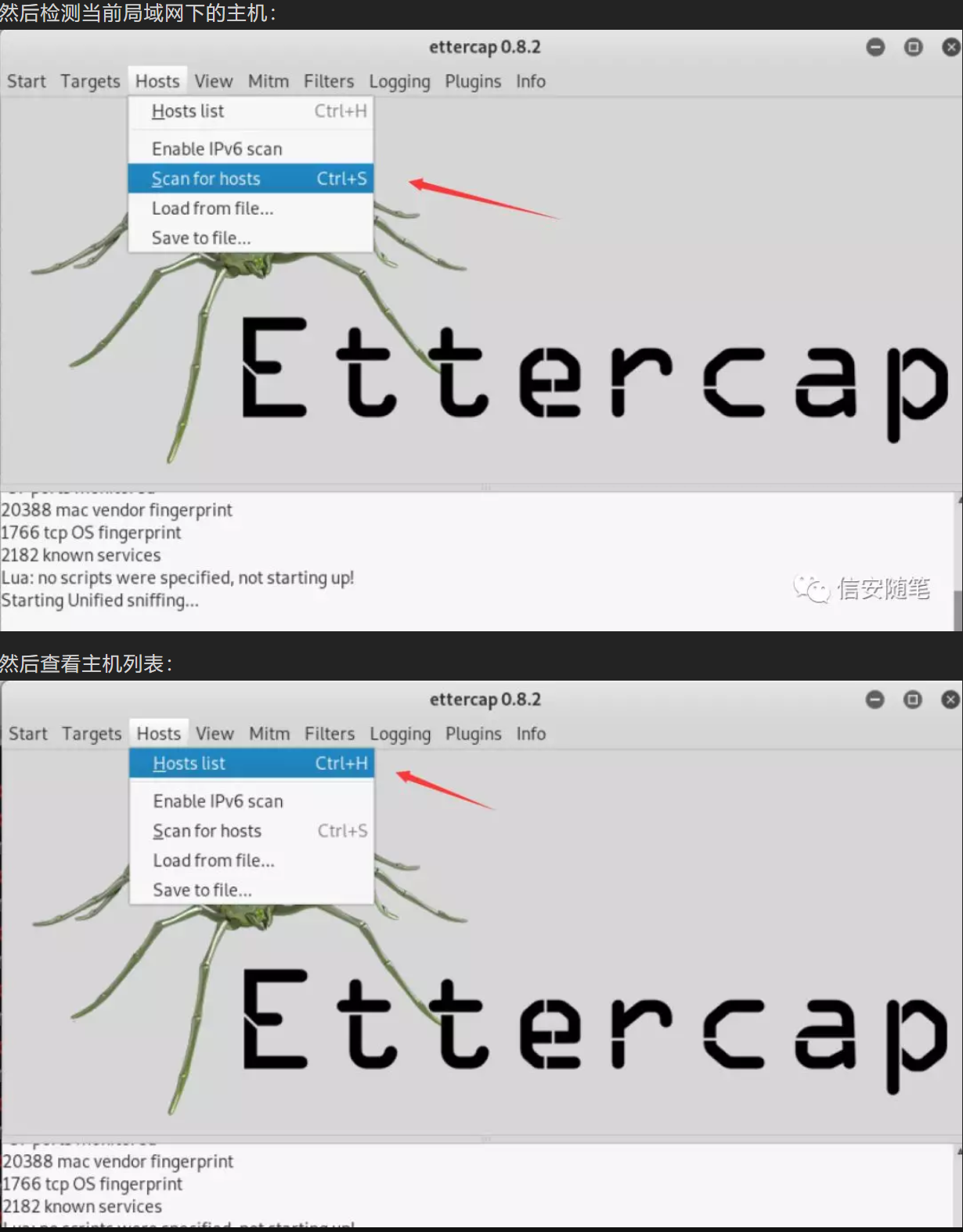

2.启动ettercap

Beef进行攻击

而我们代码中的URL也在不知不觉中触发了:

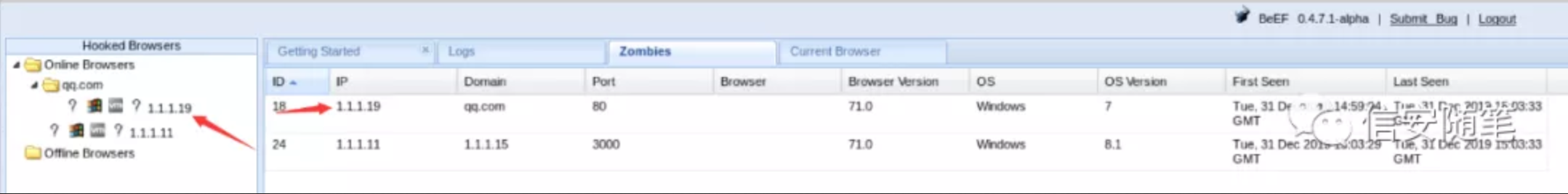

可以看到鱼儿上钩了:

这里BeeF的钩子挂上后就可以使用上面的很多功能进行攻击了,这里就不进一步介绍了。

当然前面进行劫持的时候也可以是web目录伪造成falsh文件更新的页面,然后提示用户进行下载,然后我们将下载的文件链接替换为我们的后门文件即可。

------------------------------------------------------------------------------

欢迎分享转发。

(信安随笔)

免责声明:本文中提到的漏洞利用Poc和脚本仅供研究学习使用,请遵守《网络安全法》等相关法律法规。

浙公网安备 33010602011771号

浙公网安备 33010602011771号