bugku web 前女友

打开靶场

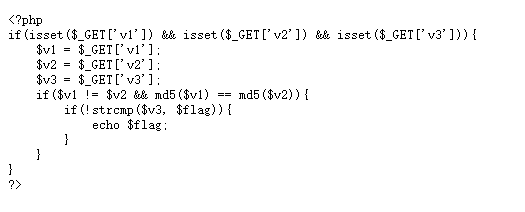

在源代码出可以发现存在文件code.txt

审计完代码后发现是一个比较简单的绕过题

首先要使v1不等于v2,但是md5值相等,有两种绕过方式

①因为比较使用的是==而非===,只要是以0e开头的MD5值,PHP都会将其解析成0,以此来实现绕过

②MD5不能处理数组,当MD5(数组)时会返回NULL

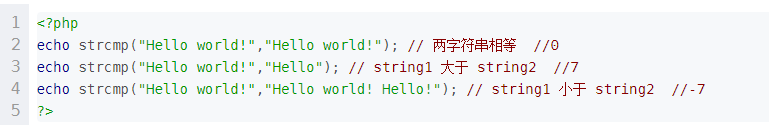

再就是strcmp函数,字符串1和字符串2相等时会返回0

当strcmp()函数报错时,也会返回0,我们可以传一个数组让其报错

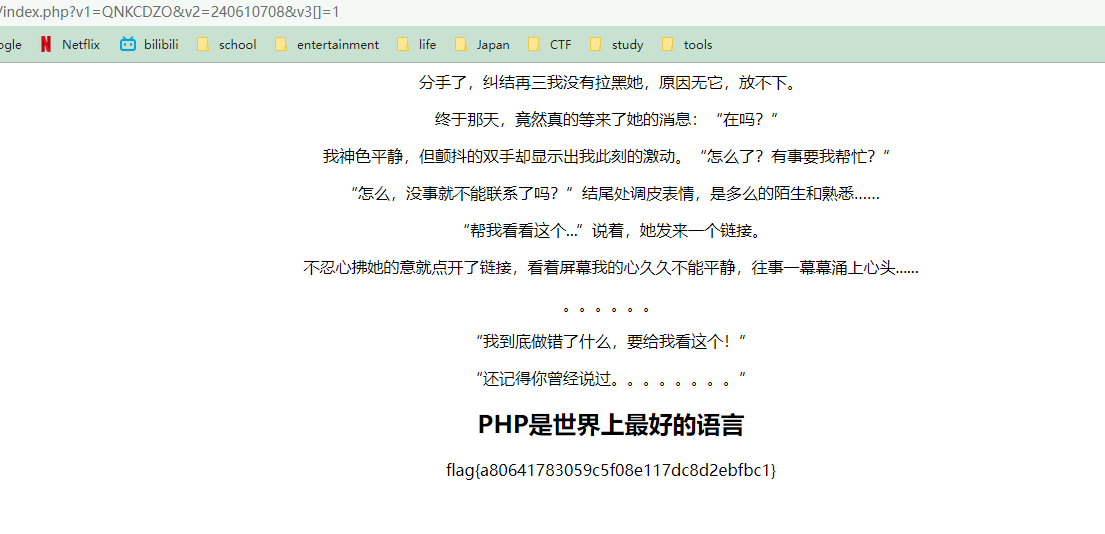

综上,可构造payload:v1=QNKCDZO&v2=240610708&v3[]=1

浙公网安备 33010602011771号

浙公网安备 33010602011771号