20212904 2021-2022-2 《网络攻防实践》实践三 第五周作业

20212904 2021-2022-2 《网络攻防实践》第五周作业

1.实验内容

(1)使用TCPDump对访问网站过程中传送的数据包进行嗅探,并对数据包进行分析。

(2)在kali_ubuntu上使用自带的Wireshark软件对在本机上以TELNET方式登录BBS进行嗅探,并分析端口、用户名和口令的传送和获取等。

(3)对给定的listen.cap文件进行取证分析,得到一系列攻击机和靶机的之间的信息。

2.实验过程

(1)动手实践tcpdump:使用tcpdump开源软件对在本机上访问www.tianya.cn网站过程进行嗅探。

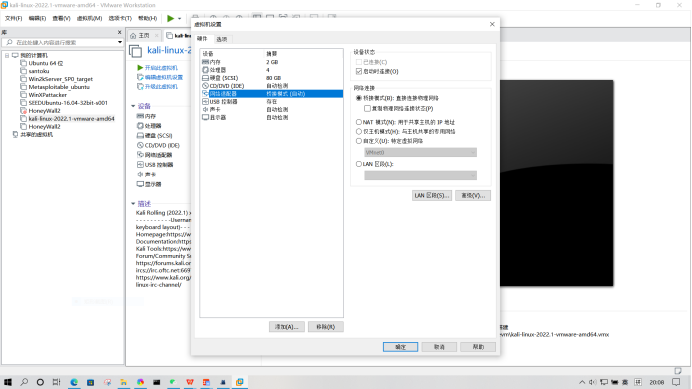

1)将虚拟机的网络连接改成桥接模式,开启虚拟机。

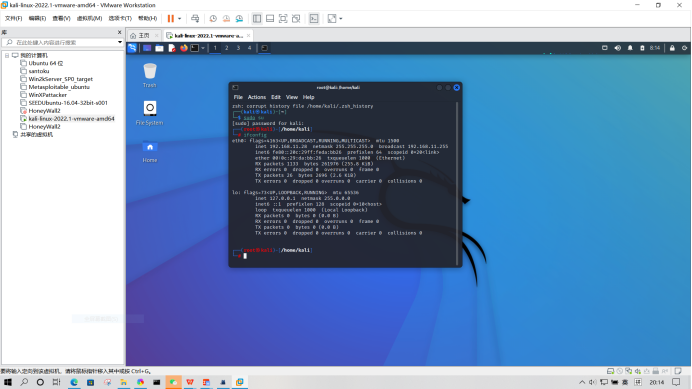

2)在kali虚拟机终端查询本机IP地址为192.168.11.28。

3)在kali虚拟机的终端输入sudo tcpdump -n src 192.168.11.28 and tcp port 80 and "tcp[13] & 18 =2",然后浏览器访问网站:www.tianya.cn,tcpdump,嗅探到的结果如下:

4)分析:在访问www.tianya.cn网站首页时,浏览器将访问多少个Web服务器?他们的IP地址都是什么?

分析上述截图可知浏览器访问了以下7个Web服务器,他们的IP分别是:117.18.237.29.80,124.225.206.22.80,124.225.69.77.80,124.225.135.230.80,104.18.31.182.80,23.48.149.40.80,18.65.199.111.80

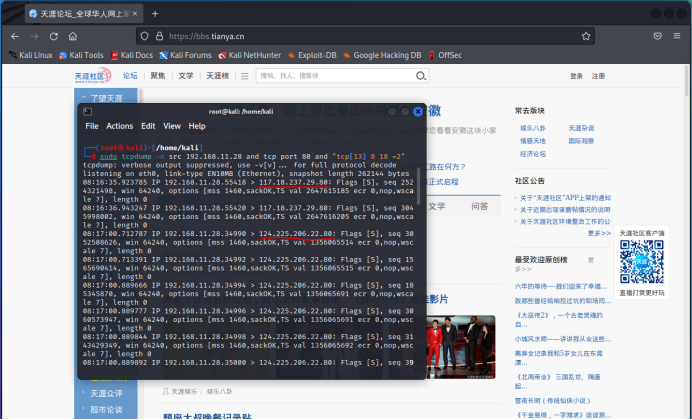

(2)动手实践Wireshark:使用Wireshark开源软件对在本机上以TELNET方式登录BBS进行嗅探与协议分析。

1)在虚拟机终端输入luit -encoding gbk telnet bbs.fudan.edu.cn 访问复旦大学BBS服务器,结果如图,发现其IP地址为202.120.225.9。

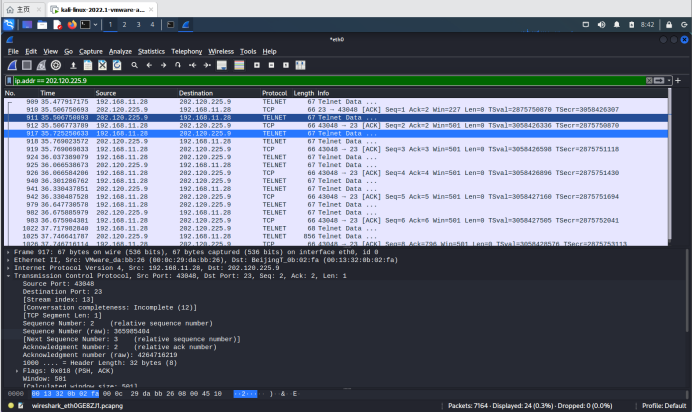

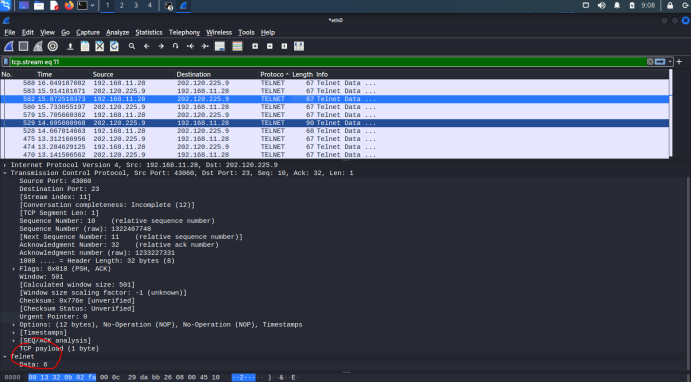

2)本地打开wireshark,开启捕获,如图所示,我所登录的BBS服务器的IP地址是202.120.225.9,端口是23

3)TELNET协议在传输用户名和口令的时候,通过明文传送我们输入的用户名及登录口令。如图,当我们以游客Guest身份访问时,只有用户名,没有口令。

4)当我们以新用户进行登录时,通过分析数据包可以获得用户名和口令。具体过程如下:

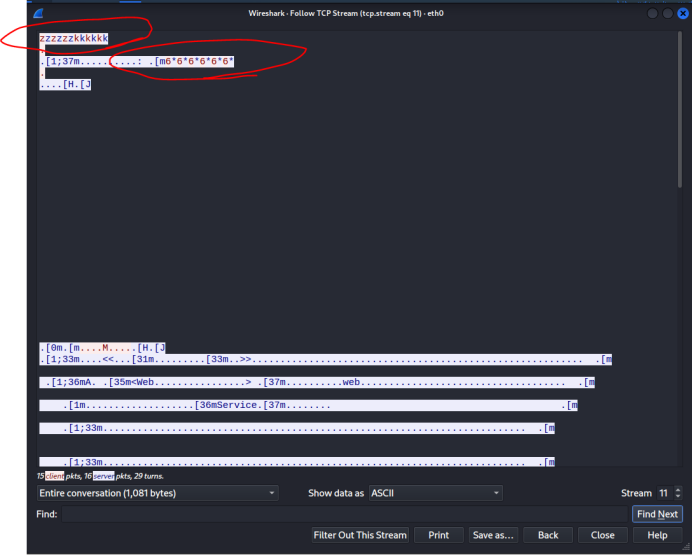

首先,在终端继续输入new,用账户“zzzkkk”和密码“666666”进行注册,然后重新连接bbs.fudan.edu.cn,打开Wireshark,输入账户“zzzkkk”与密码“666666”进行登录,下图为登录进入服务器之后的界面。

然后,返回WireShark,暂停抓包,开始分析嗅探的数据包。我们打开一个TCP数据流便可以得到账号:zzzkkk,口令666666。

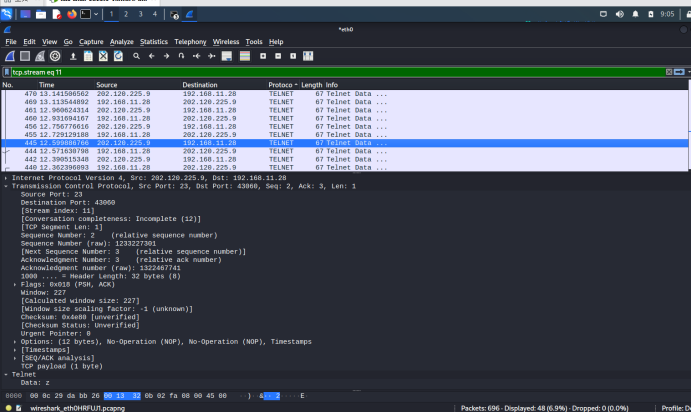

或者,我们可以用如下方式获取用户名和口令,只不过比较麻烦:wireshark的info列显示TELNET数据是主机与服务器之间传输的数据包,点击进去可以看到数据包的内容,最后一行显示的Data:z,这是我的用户名的第一个字符。

同理,可以获得我用户名的第四个字符:k,依次点开,从而获得整个用户名为zzzkkk。

同理,获取密码如下图所示,密码第1位是“6”,往下分析可得密码为666666。

(3)取证分析实践,解码网络扫描器(listen.cap)

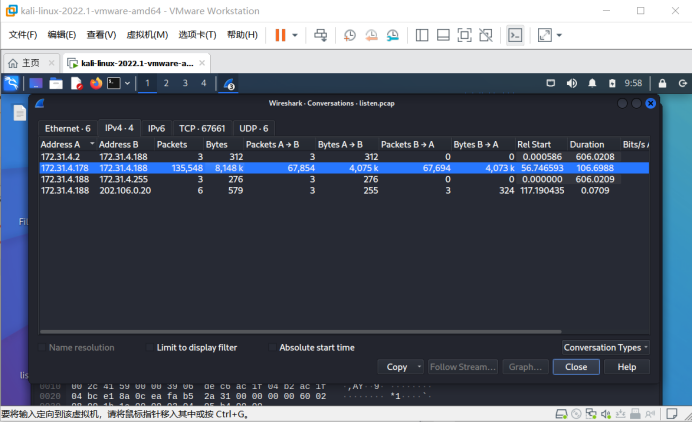

1)下载云班课上的资源文件listen.pcap,打开,使用菜单栏中Statistics(统计)下的Conversation(会话),选择IPV4,发现172.31.4.178和172.31.4.188之间有大量的双向数据包,可初步确定两者为攻击主机IP为172.31.4.178和目标主机IP为172.31.4.188。

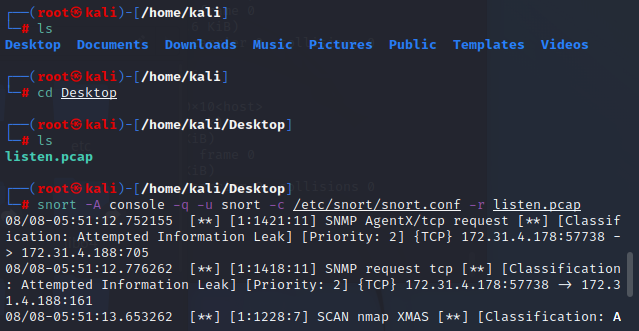

2)下载snort之后,终端输入命令sudo snort -A console -q -u snort -c /etc/snort/snort.conf -r listen.pcap

其中参数意义:

-A 设置报警模式

-q 安静模式,不显示标志和状态报告

-u 初始化后改变Snort的UID

-c 使用配置文件,这会使得snort进入IDS模式,并从中读取运行的配置信息

-r 从pcap格式的文件中读取数据包

如图可知本次攻击是nmap发起的端口扫描,通过snort工具可以得知。

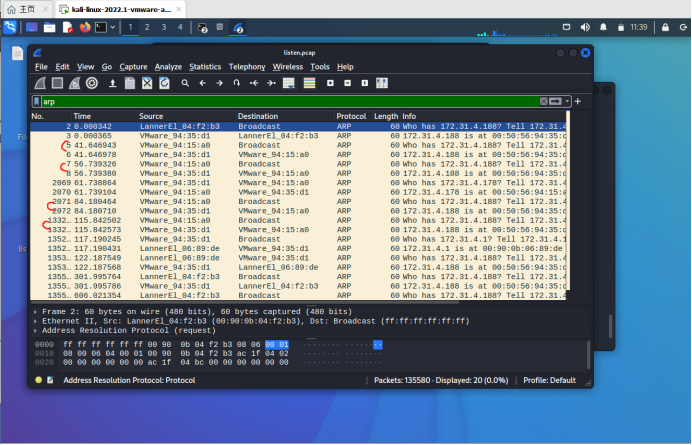

3)以ARP条件进行过滤,出现四个攻击开始的标志,因为在每次扫描之前,nmap会通过ARP更新目标MAC地址,可以看到攻击机和靶机之间有4组数据包,所以进行了4次扫描。

4)以ICMP为条件过滤发现,有攻击机和靶机之间的双向数据包,说明进行了ICMP ping扫描,即 nmap -sP 172.31.4.188。

5)以TCP条件进行过滤,观察到进行了大量的TCP扫描,如图可以看到攻击机向靶机发送SYN请求包,靶机返回SYN,ACK确认连接,攻击机响应,说明该端口开放,所以攻击机进行了nmap -sS 172.31.4.188 扫描。

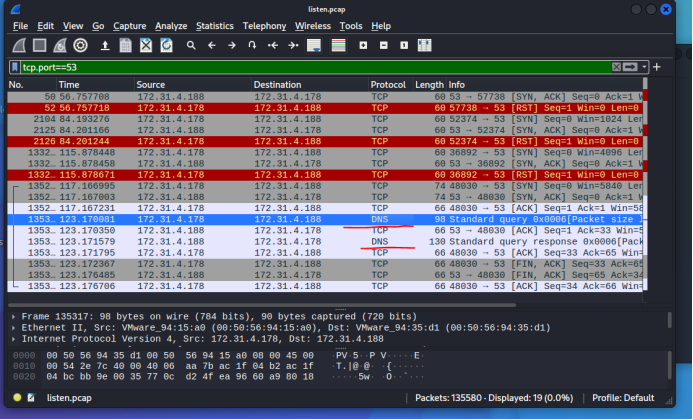

6)过滤端口53,观察该端口的数据包发现攻击机和靶机之间建立了TCP和DNS连接用以探测网络服务,所以攻击机对靶机进行了nmap -sV 172.31.4.188的版本检测扫描。

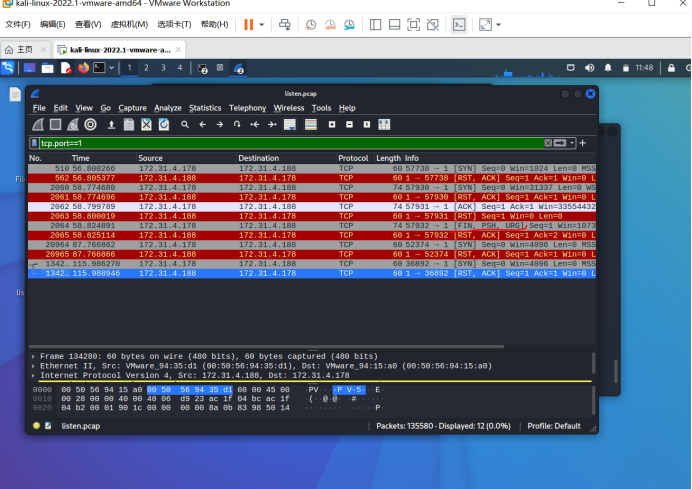

7)过滤端口1,观察发现攻击机发送了大量的SYN触发响应包,目的是探测靶机操作系统。攻击机使用nmap -o 172.31.4.188探测靶机操作系统,原理是发送探针数据包获取目标主机的响应数据包,分析操作系统的"指纹"从而确定操作系统,这些探针数据包可以利用TCP、UDP、ICMP等协议发现操作系统之间的差别。

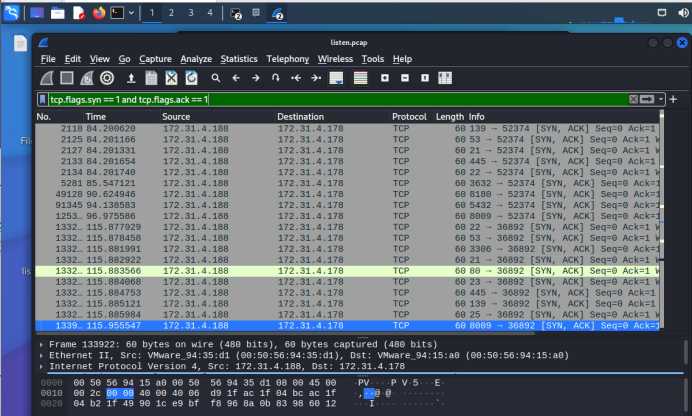

8)输入tcp.flags.syn == 1 and tcp.flags.ack == 1进行过滤,得到SYN,ACK数据包,即攻击机扫描后即靶机反馈的端口活跃相关信息。如图,可以确定21,22,23,25,53,80,139,445,3306,3632,5432,8009,8180这几个端口是活跃的。

9)终端输入apt-get install p0f 安装P0f,安装完毕后输入命令p0f -r /home/kali/Desktop/listen.pcap 探测到攻击机的操作系统为:linux 2.6.x ,如图:

3.学习中遇到的问题及解决

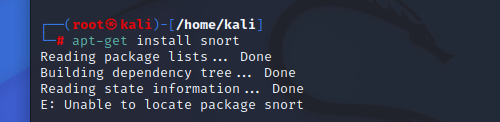

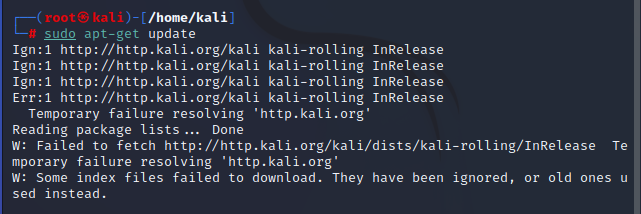

- 问题1:在安装snort时没有找到相应的本地包,原因是需要更新源。

- 问题1解决方案:输入apt-get update更新源后,直接安装就可以了。

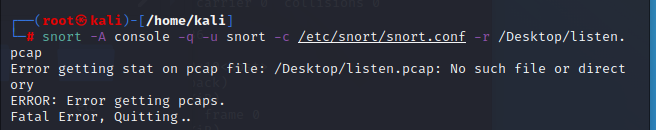

- 问题2:在分析的时候显示找不到Listen.pcap,原因是当前目录子目录下不需要加/。

- 问题2解决方案:进入Desktop目录后,输入命令即可。

4.学习感悟、思考等)

本次实验我学习了如何分析嗅探协议以及如何对攻击行为进行取证分析,对攻击行为有了更全面和细致的认识。在跟着教程做的过程中,还是会出现一些问题,但是在同学的热心帮助下,以及搜索解决方案之后,慢慢积累了经验,当同一个问题再次出现的时候,就可以试着自己解决。总之,在出现问题的时候,一定要耐心和细心,能自己解决的就自己解决,这也是对自己解决问题能力的锻炼。

浙公网安备 33010602011771号

浙公网安备 33010602011771号