20212904 2021-2022-2 《网络攻防实践》第四周作业

20212904 2021-2022-2 《网络攻防实践》第四周作业

1.实验内容

(1)通过DNS域名查询,获取域名信息、注册信息等。

(2)使用QQ与某位好友通话,使用Wireshark获取好友IP地址和地理位置。

(3)在攻击机上使用nmap开源软件扫描靶机环境,获取靶机一系列信息。

(4)在攻击机上安装Nessus开源软件扫描靶机环境,获取靶机一系列信息。

(5)使用搜索引擎查看自己是否有隐私信息泄露问题。

2.实验过程

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

·DNS注册人及联系方式

·该域名对应IP地址

·IP地址注册人及联系方式

·IP地址所在国家、城市和具体地理位置

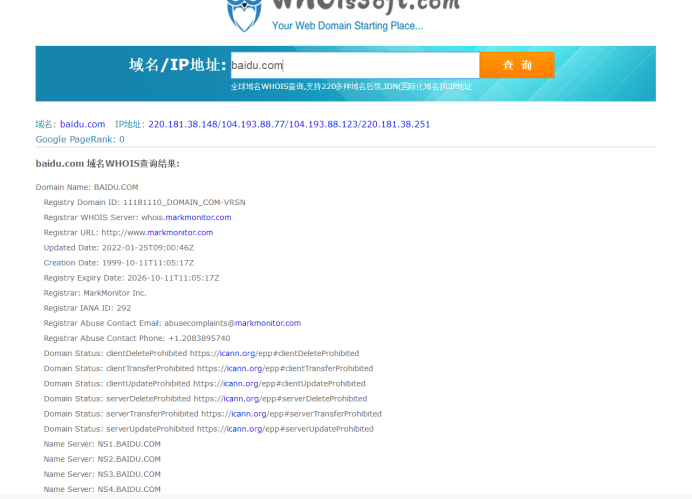

①访问whoisSoft.com网址查询baidu.com的相关信息。我们可以得到DNS注册人及联系方式等内容。

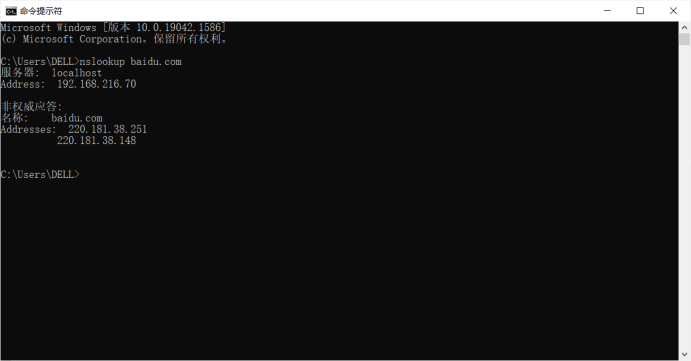

②利用本机的cmd输入nslookup baidu.com查询baidu.com IP地址。

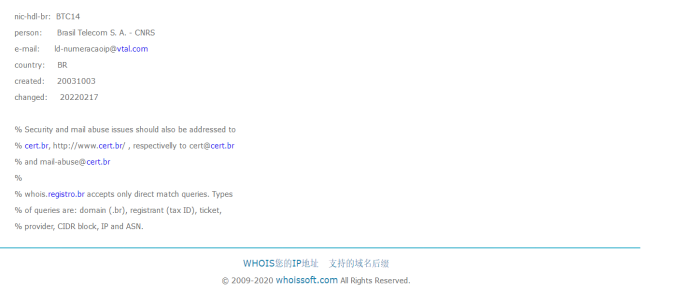

③在whoisSoft.com网址输入IP(220.181.38.148),得到具体的国家城市位置信息。

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

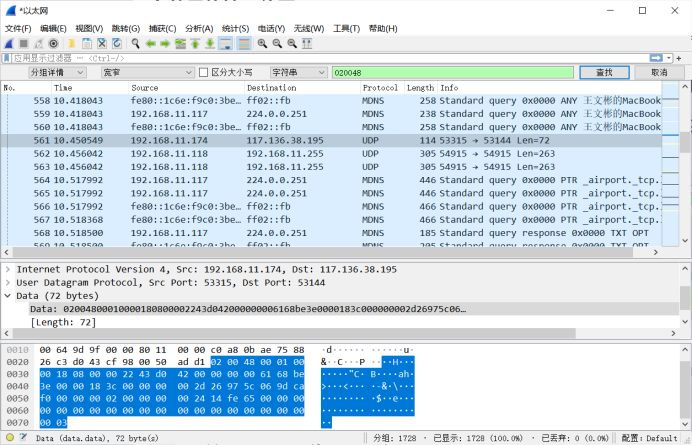

①打开Wireshark,选择以太网,选择分组详情,选择字符串并输入020048。利用电脑的QQ给好友打电话。然后wireshark就能够得到对方的IP地址,如下图所示。

②搜索IP位置查询,可以精确查询IP地址对应的地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

·靶机IP地址是否活跃

·靶机开放了哪些TCP和UDP端口

·靶机安装了什么操作系统,版本是多少

·靶机上安装了哪些服务

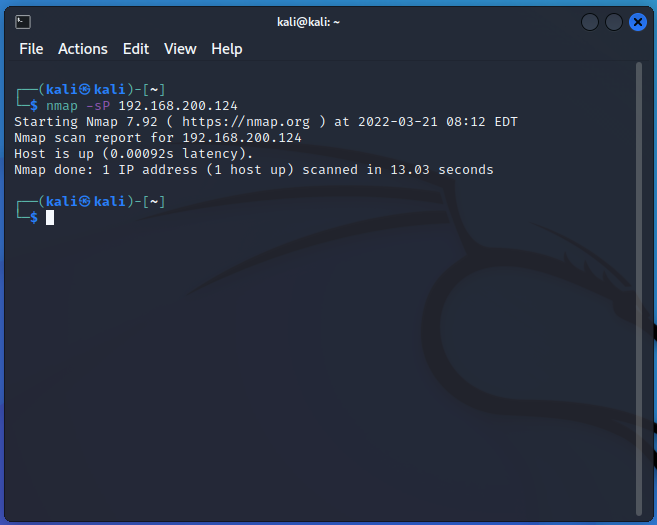

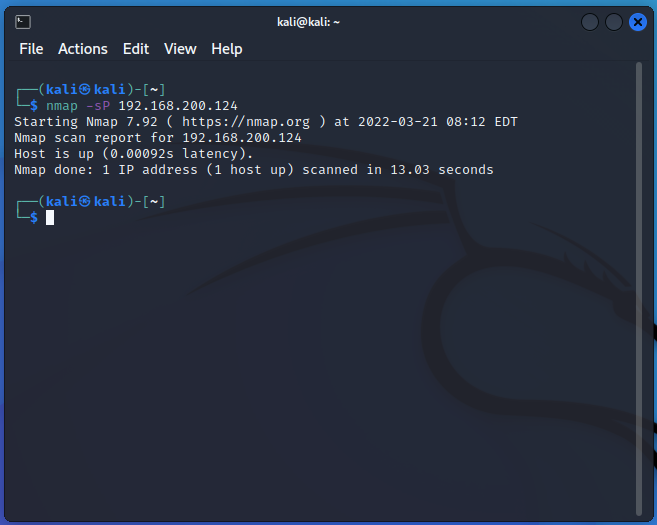

①使用命令 nmap -sP 192.168.200.124可以查询靶机的IP地址是否活跃。 返回提示Host is up代表靶机处于活跃状态,返回提示Host seems down表示靶机不活跃。

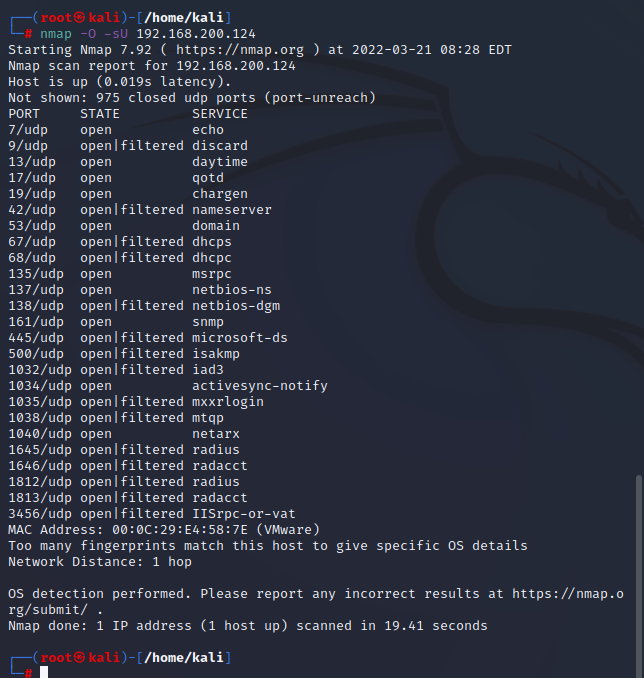

②使用命令 nmap -O -sU看靶机开放了哪些UDP端口。

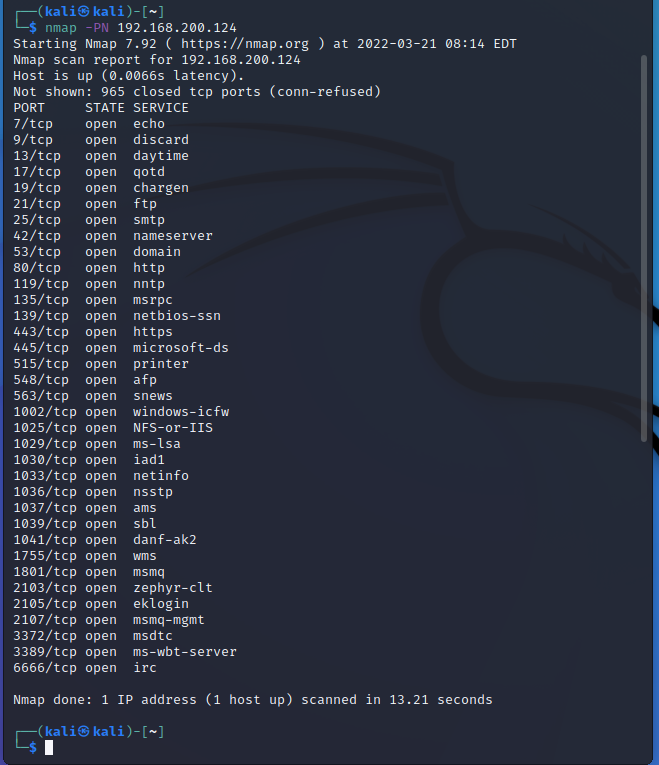

③使用命令nmap -PN 可以对靶机的TCP进行扫描,可以查询到各个端口处于开启状态。

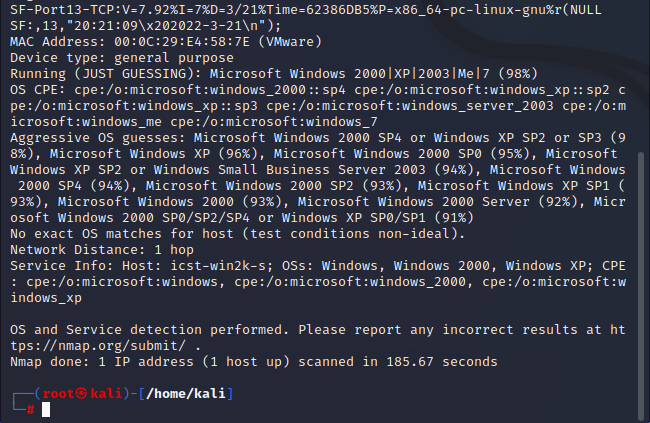

④使用命令 nmap -O -sV可以对操作系统类型和网络服务进行扫描。

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

·靶机上开放了哪些端口

·靶机各个端口上网络服务存在哪些安全漏洞

·你认为如何攻陷靶机环境,以获得系统访问权

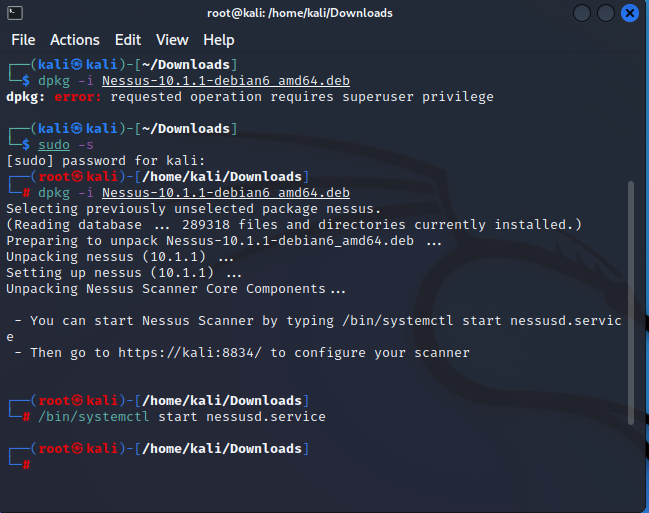

①安装Nessus,官网下载Nessus压缩包,放到kali的Downloads目录下安装。

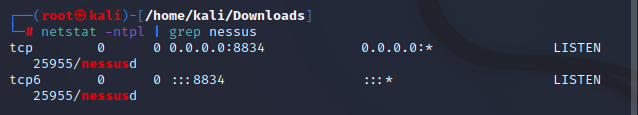

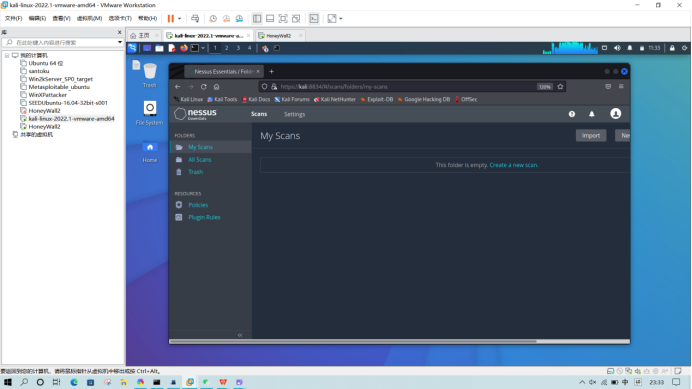

根据提示打开浏览器进入https://kali:8834,设置账号等基本信息。

根据提示执行以下命令启动Nessus,/etc/init.d/nessusd start。

安装插件再次进入https://guet:8834/,即可开始扫描靶机。

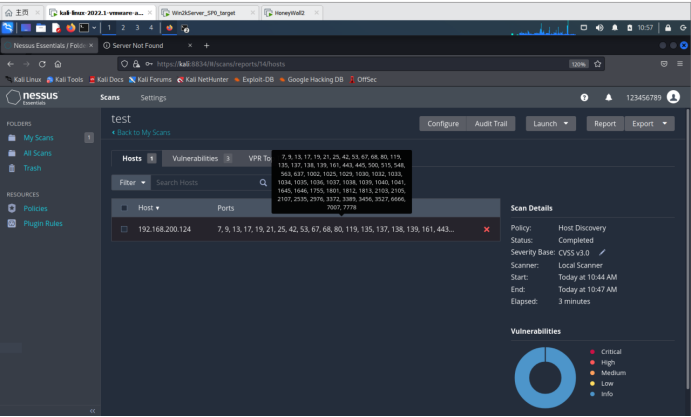

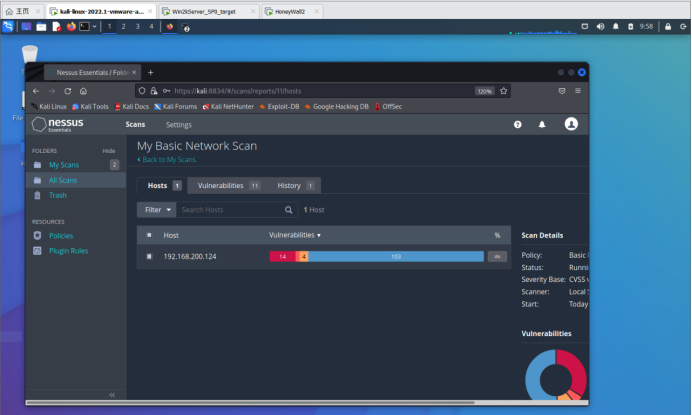

②扫描靶机(IP:192.168.200.124)上开放了哪些端口。

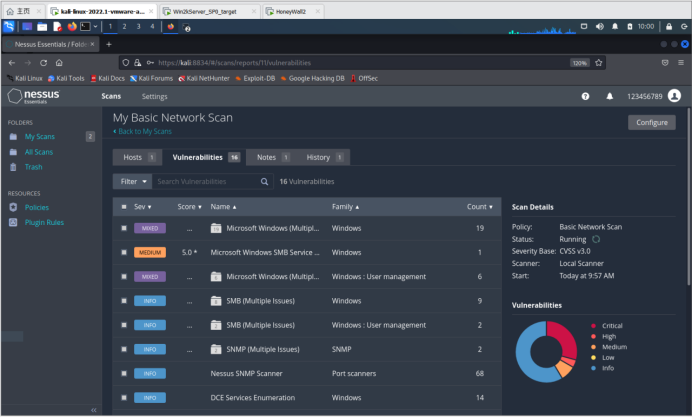

③通过扫描可以发现靶机(192.168.200.124)的安全漏洞情况。

查看漏洞列表明细。

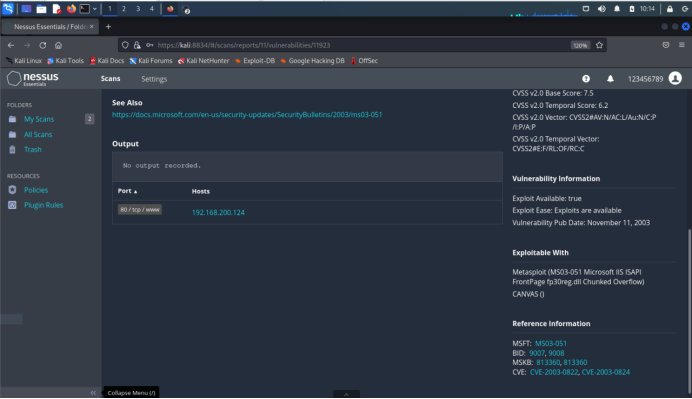

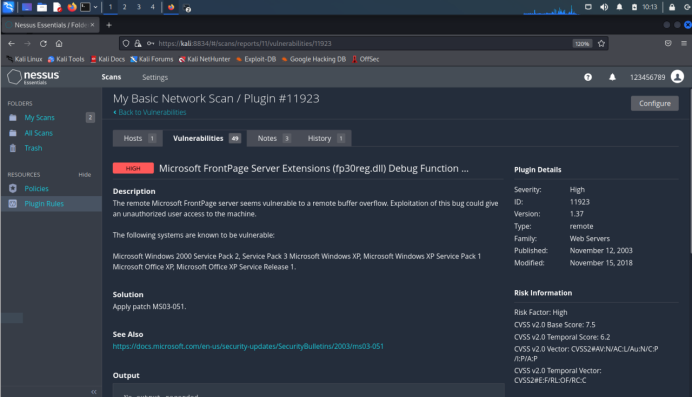

点开一个漏洞,有端口号和漏洞编号等信息。

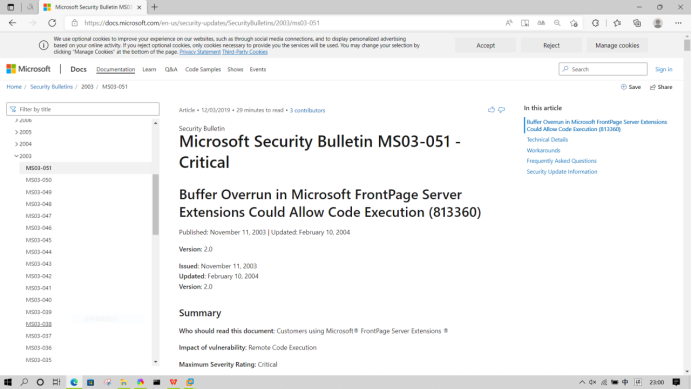

④攻陷靶机漏洞可以获得系统访问权。例如MS03-051,这是漏洞编号,将漏洞编号输入搜索引擎可以查找到漏洞公布时间,漏洞等级等一系列信息,最重要的是可以查找到对该漏洞进行有效攻击的一系列手段,从而快速攻破一台机器。

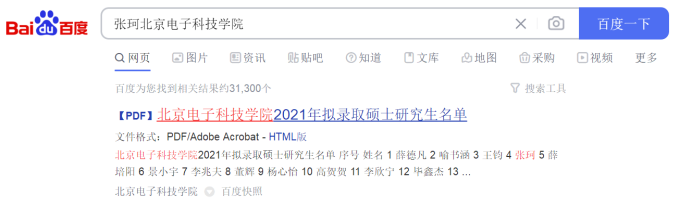

(5)通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

搜索名字加学校,可以在网上发现自己的相关信息。

搜索名字和学号,名字和手机号等,都搜不出来相关信息。

3.学习中遇到的问题及解决

-

问题1:使用命令 nmap -sP 192.168.200.124可以查询靶机的IP地址是否活跃,显示不活跃。

-

问题1解决方案:打开蜜网网关,重新操作攻击机即可查询到靶机活跃。

-

问题2:使用命令 nmap -O -sV对操作系统类型和网络服务进行扫描,发现需要root权限

-

问题2解决方案:输入命令sudo -s进入最高权限模式

4.学习感悟、思考等

通过这次实验,我学习了网络信息收集的一些途径和方法,在上次实验的基础上对于虚拟机之间的关联关系也有了进一步的认识。在实验过程中,我发现自己还有诸多不足,比如,对于linex的操作还不是很熟练,这说明我在这方面还有欠缺,在以后的学习生活中要加强练习。

浙公网安备 33010602011771号

浙公网安备 33010602011771号