20211919 刘宁 2021-2022-2 《网络攻防实践》第1周作业

一.知识点梳理与总结

1、实验内容

- 利用提供的虚拟机镜像和VMWare Workstations软件,在自己的笔记本电脑上部署网络攻防实践环境,包括两台攻击机、两台靶机和蜜网网关。

- 进行网络连通性测试,确保各个虚拟机能够正常联通。

- 撰写实验报告。

2、实验目的

搭建后期所需搭建网络攻防环境。

二.攻防环境搭建详细过程

1、VM拓扑结构图

2、VM环境配置

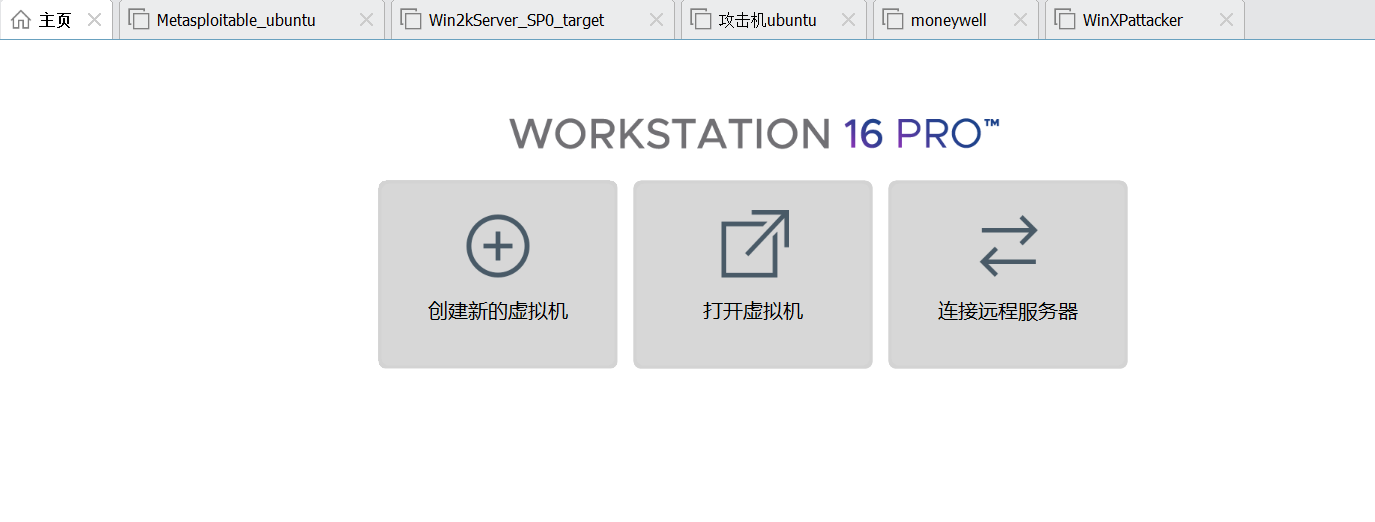

打开VMWare Workstations软件,在编辑-->虚拟网络编辑器中对VMnet1和VMnet8进行配置。

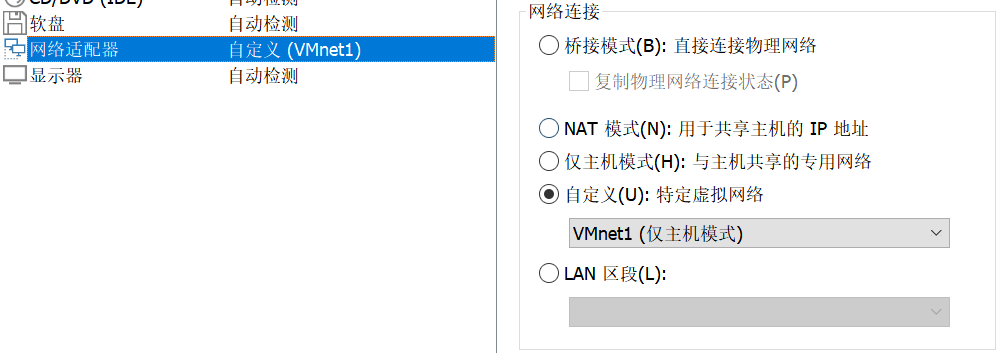

VMnet1设置为仅主机模式,对子网、子网掩码分布进行配置,取消使用本地DHCP

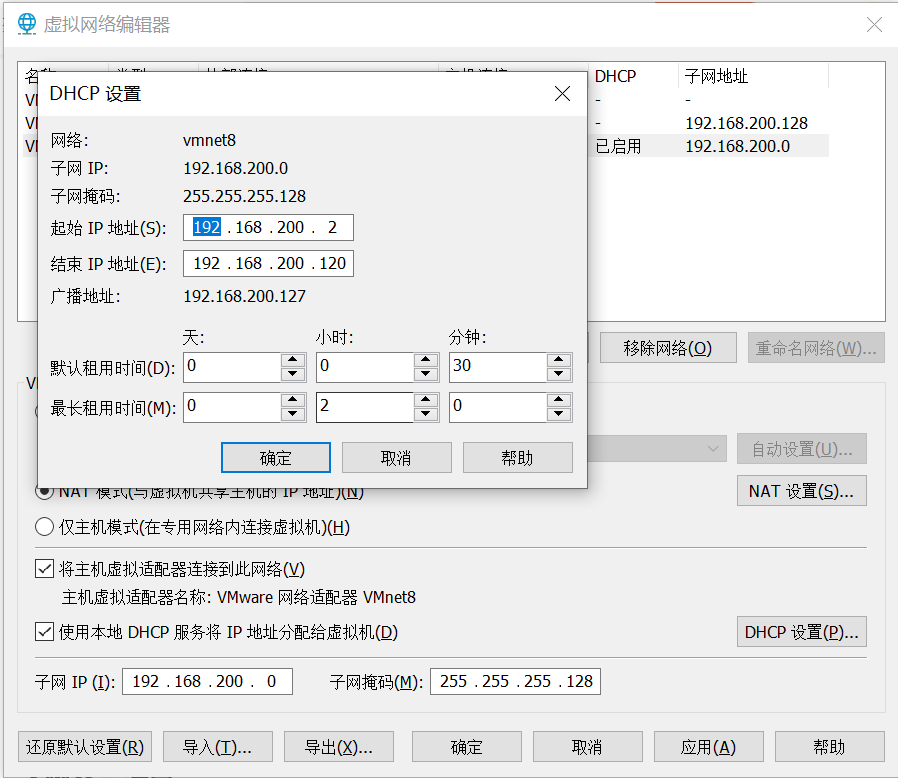

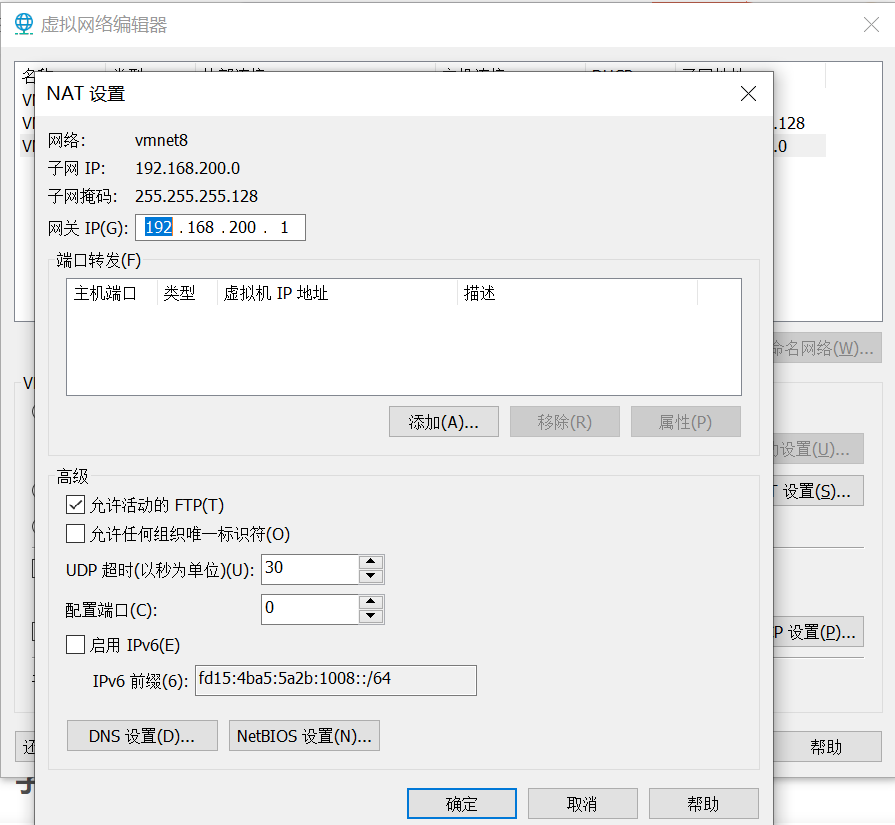

VMnet8设置为NAT模式,并对其子网、子网掩码分布进行配置,注意对VMnet8要设置NAT和DHCP。

3、靶机配置

靶机的ip后更换为192.168.200.133和192.168.200.134,也测试已联通。

3.1 Win2kServer_SP0_target靶机配置

Win2kServer_SP0_target通过已给虚拟机镜像直接打开,点击主页的打开虚拟机,直接导入已准备好的镜像即可。

在开机前对Win2kServer_SP0_target进行设置,将网络适配器设置为VMnet1。

安装之后通过VM的快捷键ALT+CTRL+DEL进入系统(直接发送会被主机拦截),账号administrator,密码mima1234。

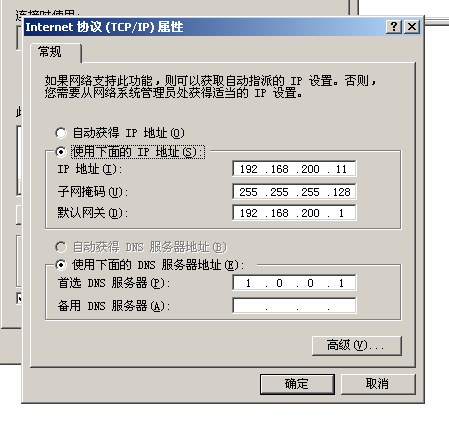

进入虚拟机后,点击我的电脑-->网络和拨号连接-->本地连接右键属性,下滑找到Internet协议,双击进入设置相应IP地址和DNS。

win+R-->cmd进入,输入ipconfig检测是否设置成功。

至此,Win2kServer_SP0_target靶机设置完毕。

3.2 Metasploitable_ubuntu靶机配置

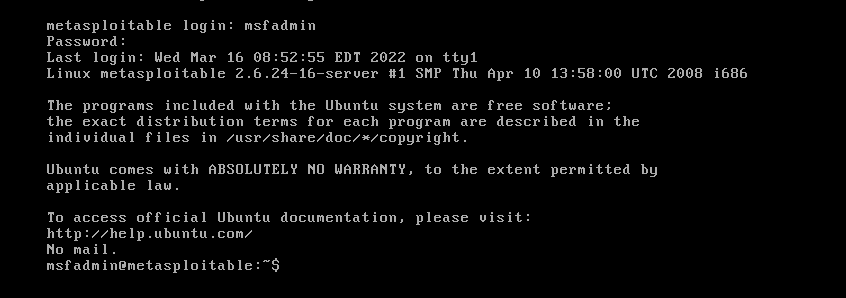

和3.1一样,直接打开准备好的Metasploitable_ubuntu虚拟机,并使用用户名msfadmin和密码msfadmin进行登录:

在命令行界面使用sudo vim /etc/rc.local命令进行IP地址配置,在文件中添加ifconfig eth0 192.168.200.12 netmask 255.255.255.128 route add default gw 192.168.200.1,保存退出。(注:进入编辑后,输入i进行编辑,编辑完毕后,输入esc和:wq进行保存退出)。

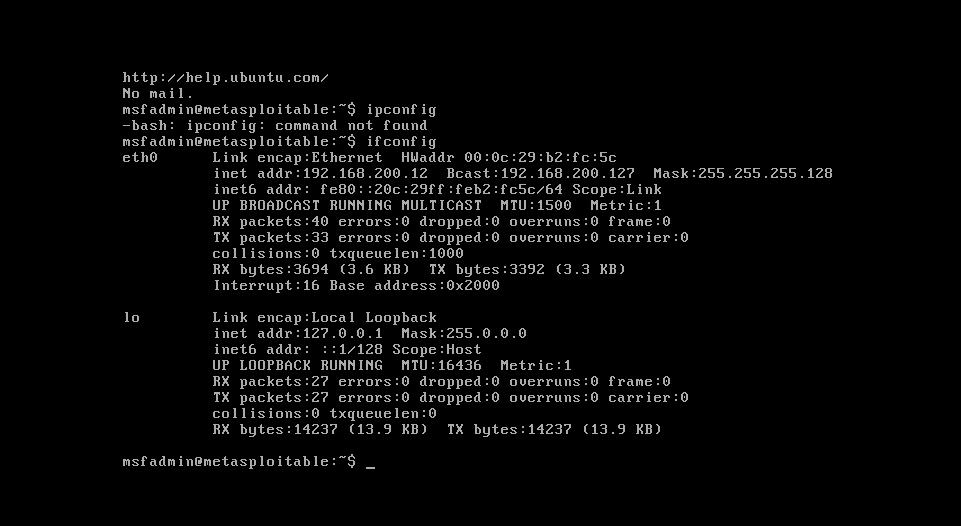

输入sudo reboot重启虚拟机,再次输入用户名密码进入,然后输入ifconfig对ip地址进行检测。

4、攻击机配置

4.1 WinXPattacker攻击机配置

和3.1、3.2一致,直接打开准备好的 WinXPattacker虚拟机,将网络适配器配置为VMnet8。

打开虚拟机,通过win+R-->cmd进入,输入ipconfig查看随机分配的IP具体值。

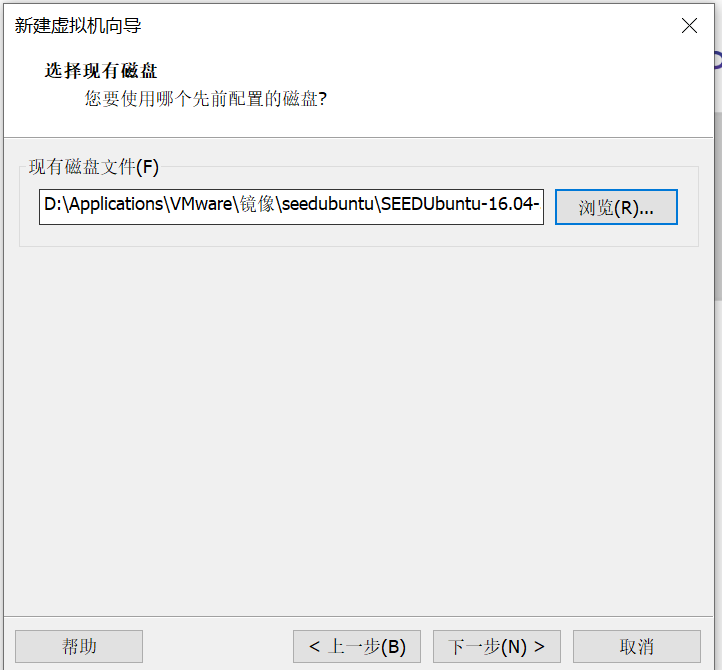

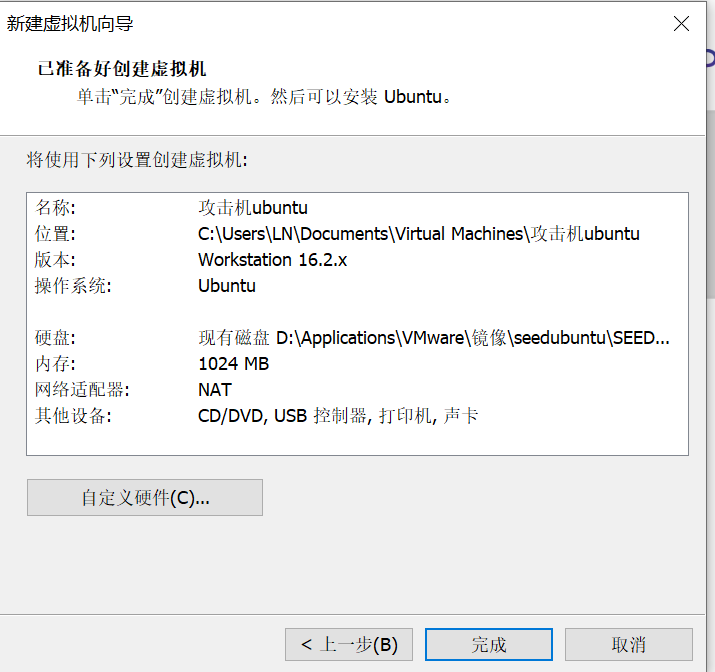

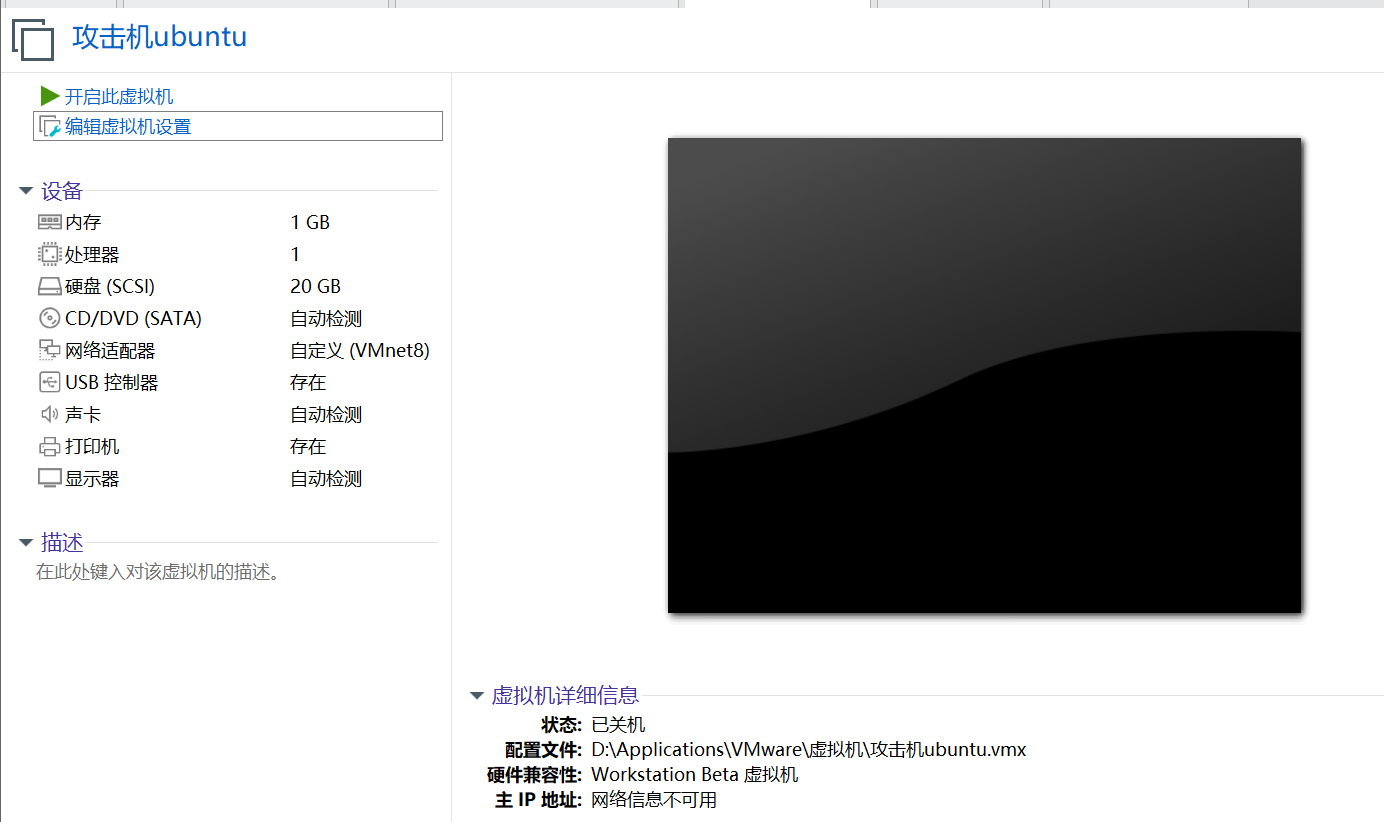

4.2 SEEDUbuntu攻击机配置

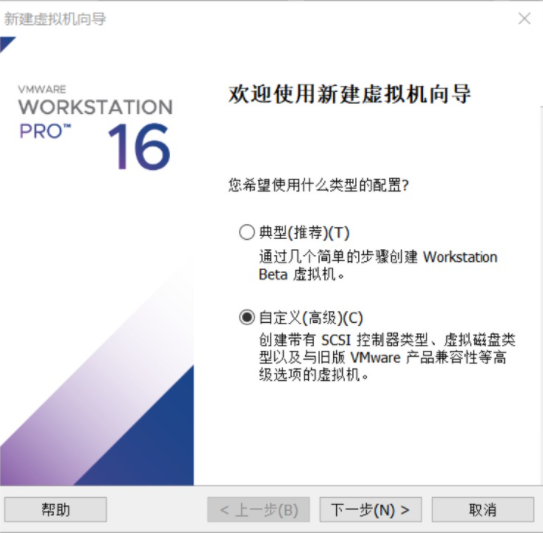

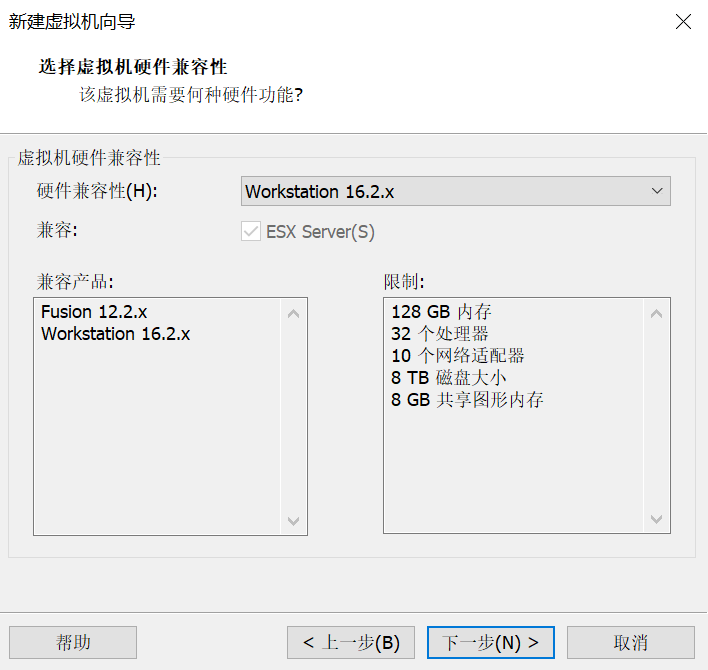

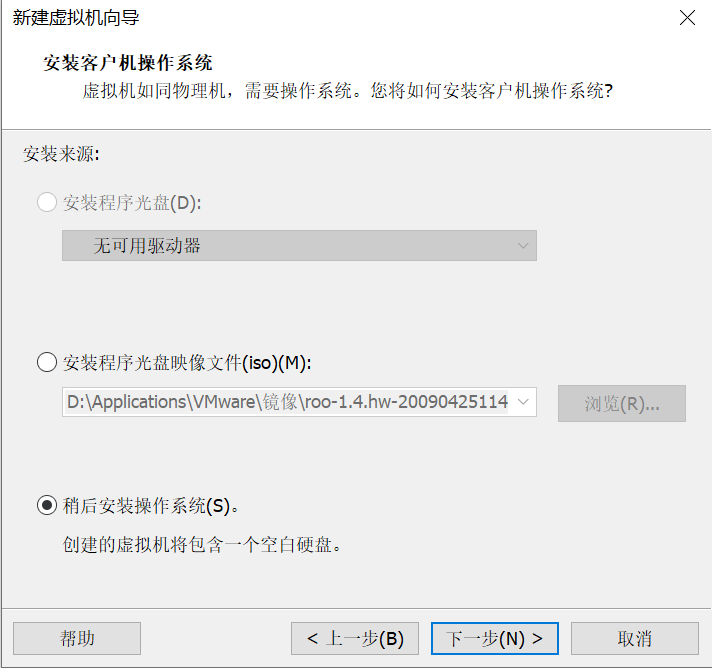

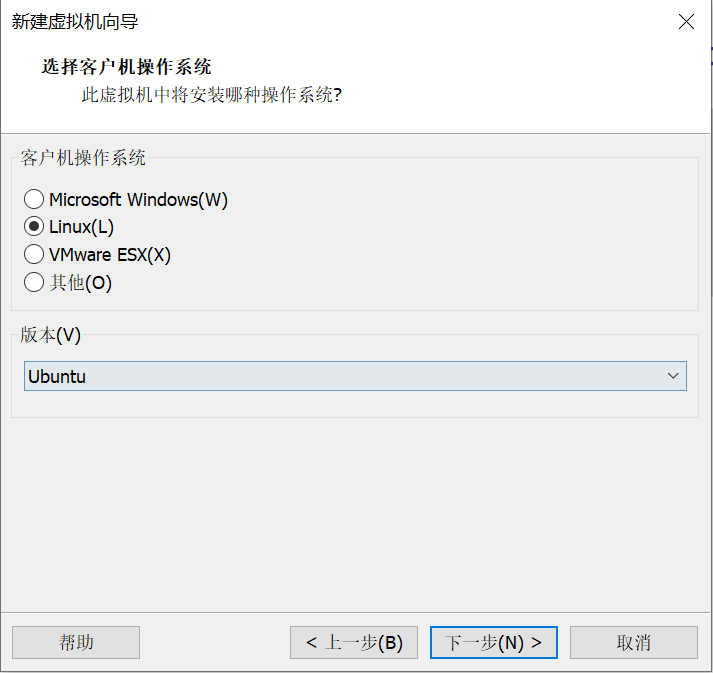

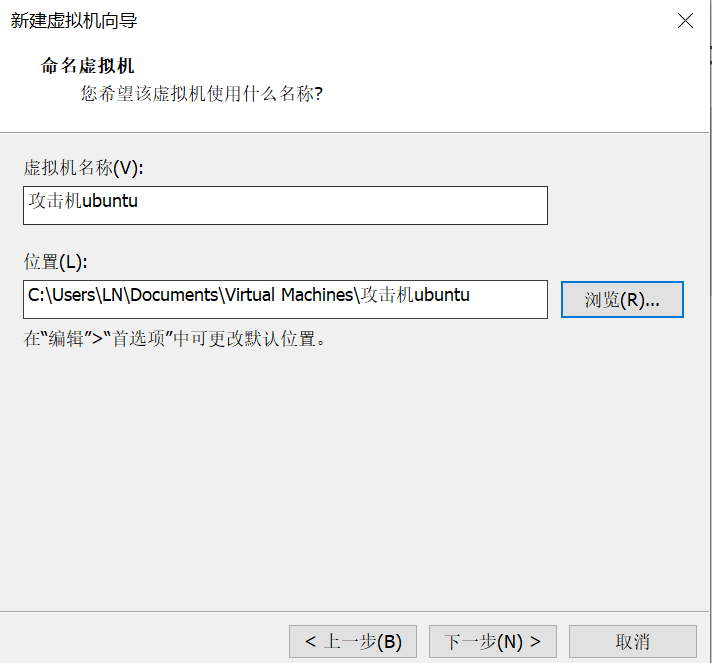

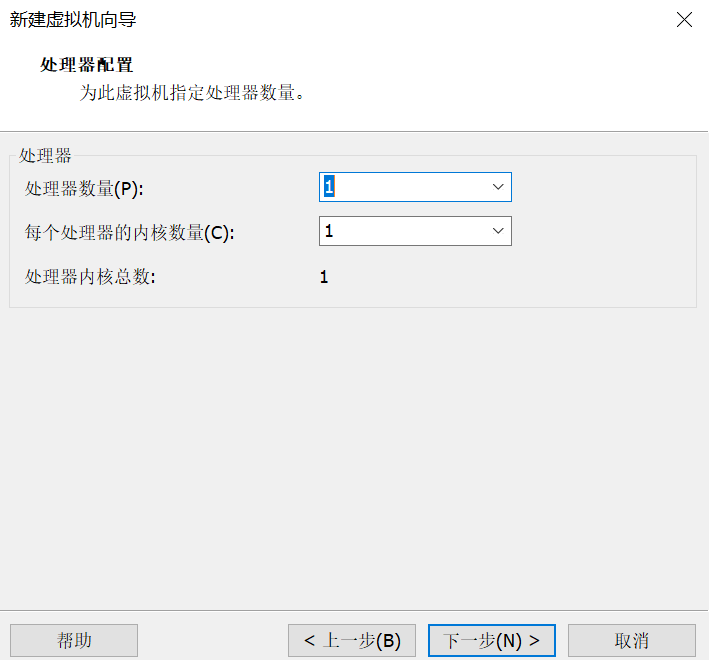

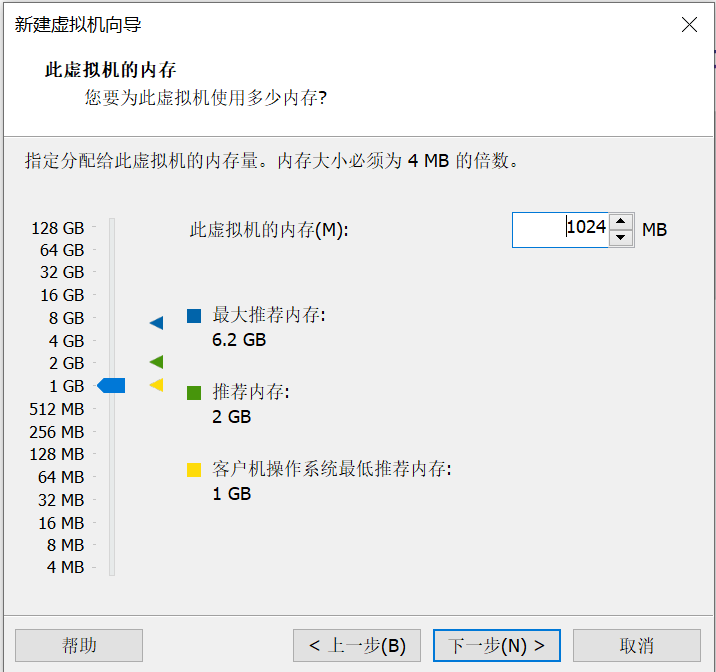

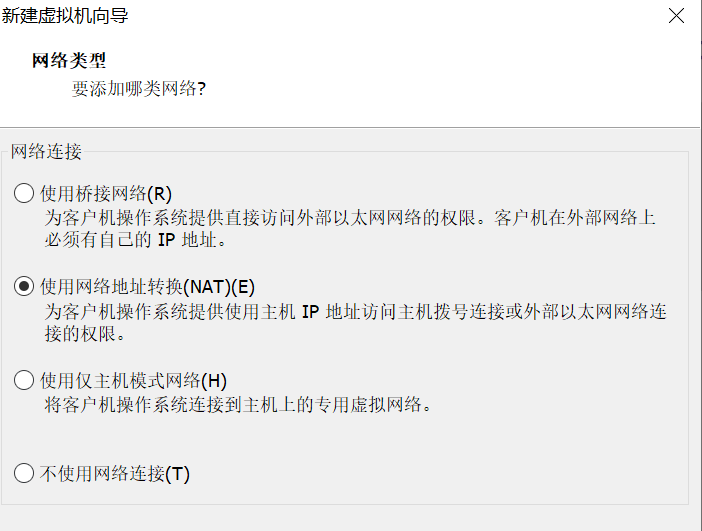

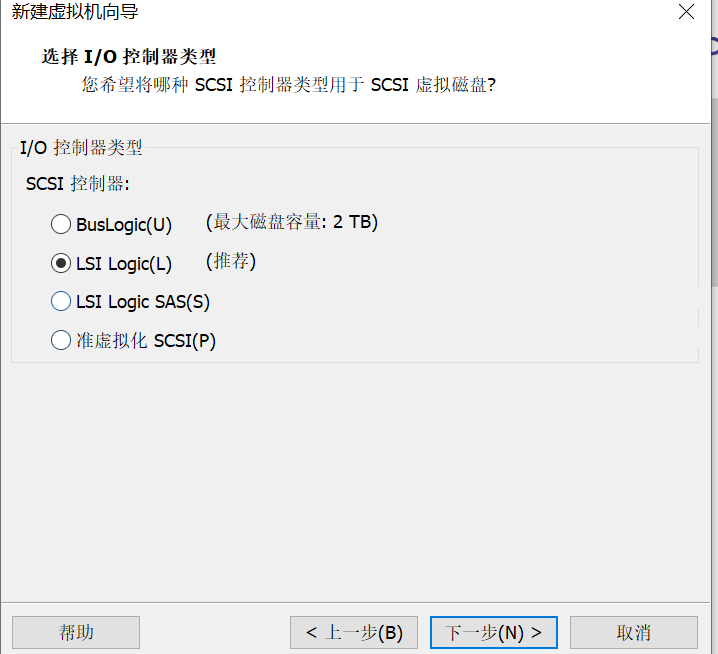

由于SEEDUbuntu提供的是磁盘文件,需要创建新的虚拟机。(开始创建时忘记截图,以下为最后模拟过程,截图中的虚拟机下载位置与实际不符)

uploading-image-360750.png

注意,该虚拟机也需要将网络适配器配置为VMnet8。

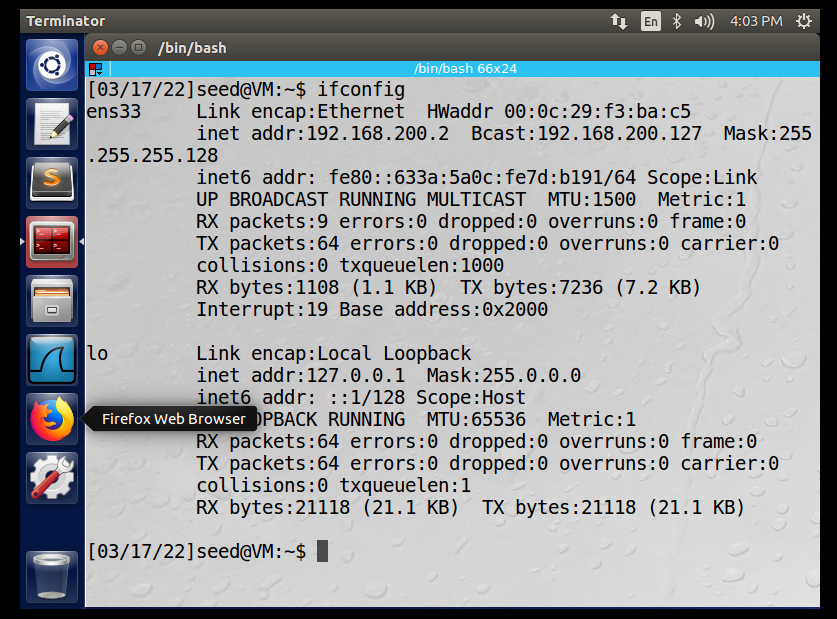

然后将该虚拟机开机,通过ifconfig查看相应地址ip。

5、蜜网网关配置

5.1 安装蜜网网关

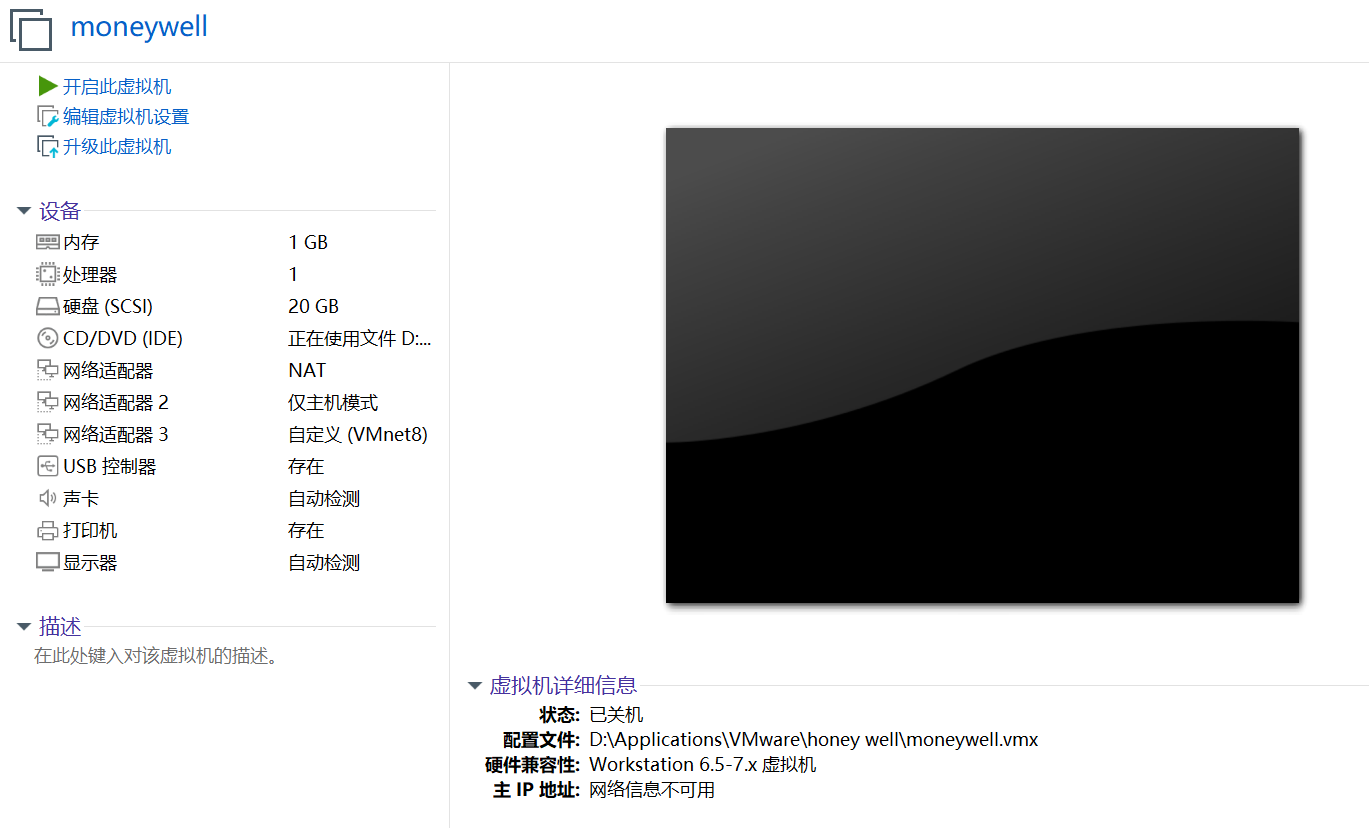

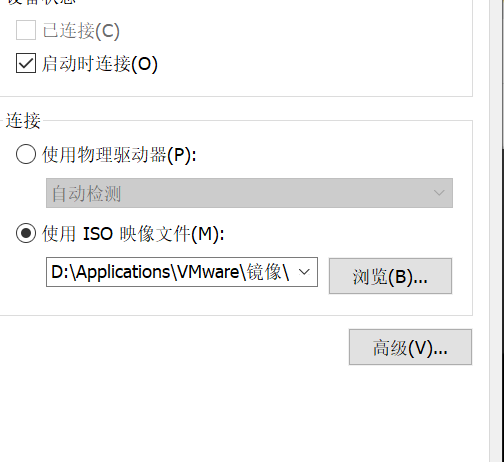

由于蜜网网关提供的是磁盘文件,需要创建新的虚拟机。具体安装过程与4.2SEEDUbuntu攻击机配置雷同,此处不再赘述。

5.2 配置网络适配器

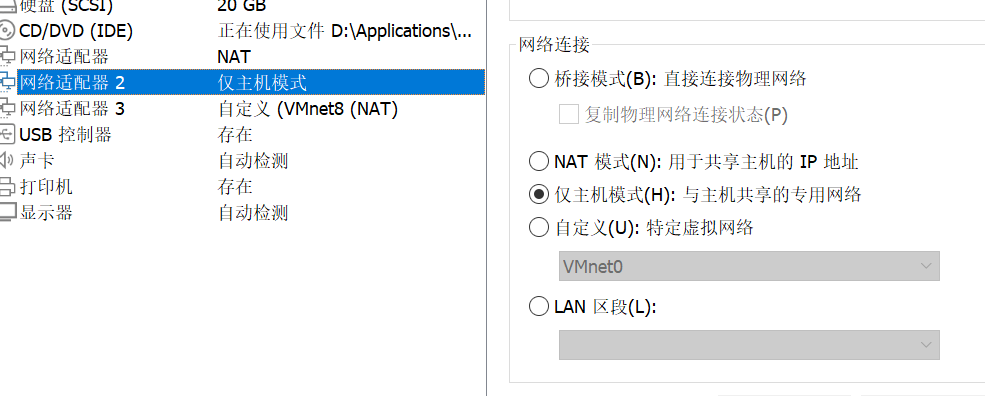

编辑虚拟机设置,其中镜像使用已经准备好的对应镜像,出了要将已有的网络适配器改成NAT模式,还需额外添加两个网络适配器,适配器2为仅主机模式,主要用于链接靶机网段,适配器3为自定义VMnet8模式,主要用于链接攻击机网段。

5.3 设置蜜网网关

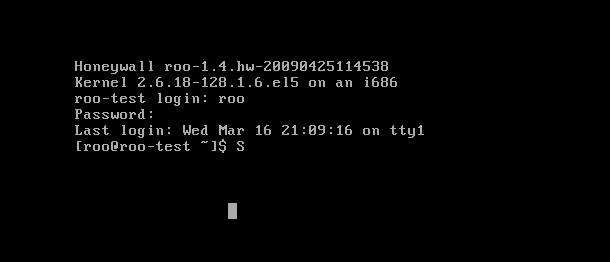

将虚拟机开机,等待其完成相关安装.

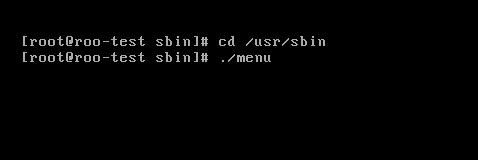

使用用户名roo,密码honey进入页面,利用su -(密码honey)进行提权后,如果不是第一次配置无法直接进入配置页面的话,使用cd /usr/sbin 和./menu进入配置页面

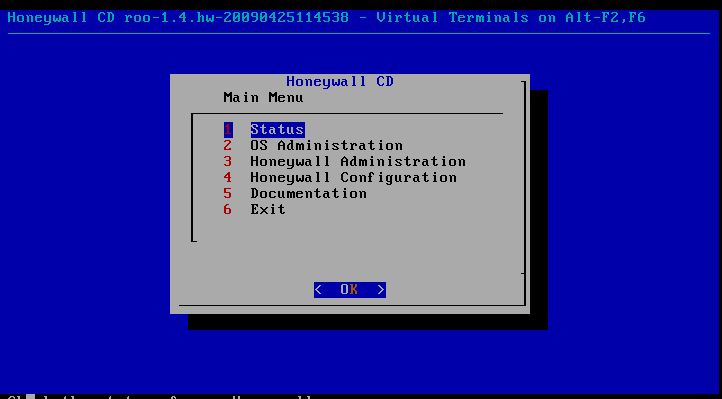

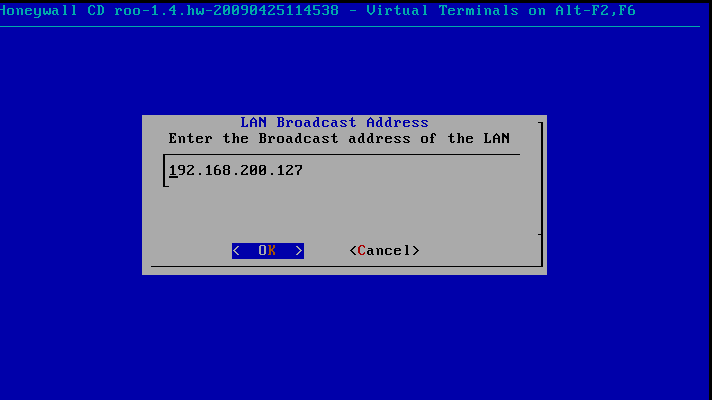

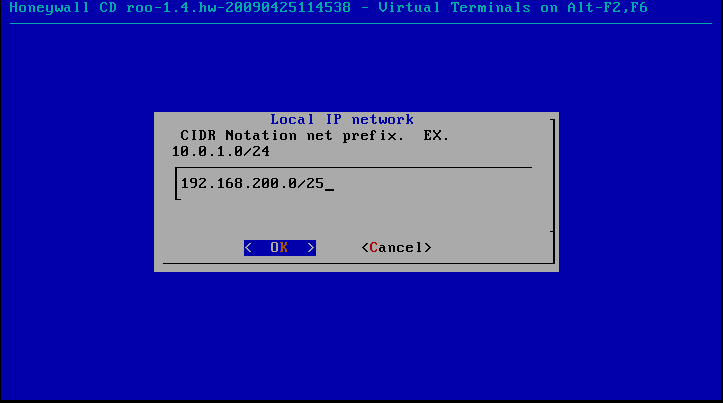

接下来依次进行相关配置:

Honeypot IP Address:将前面配置的两个靶机的IP输入

LAN Broadcast Address:查看虚拟网络编辑器的广播地址

Local IP network:同上

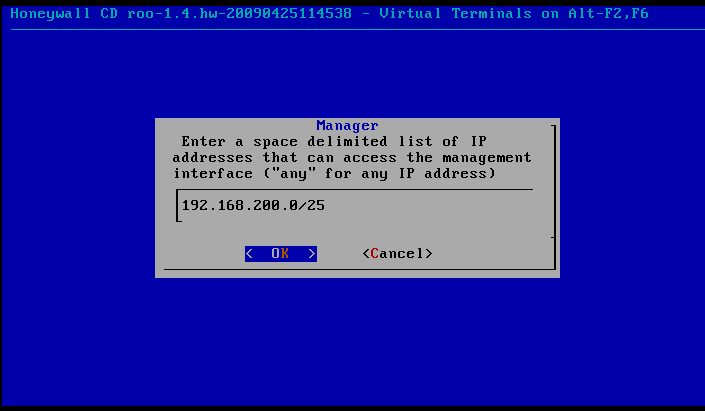

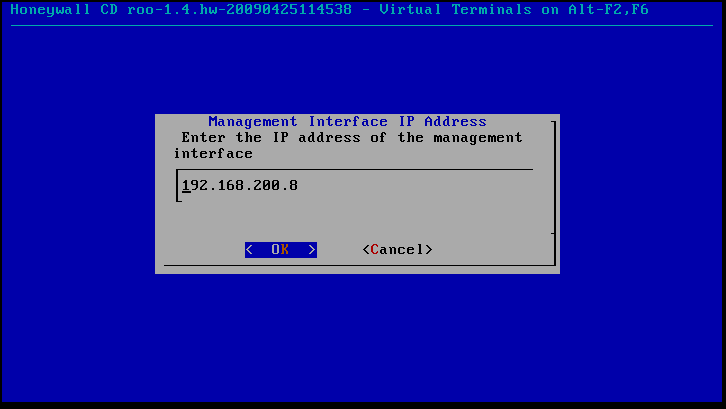

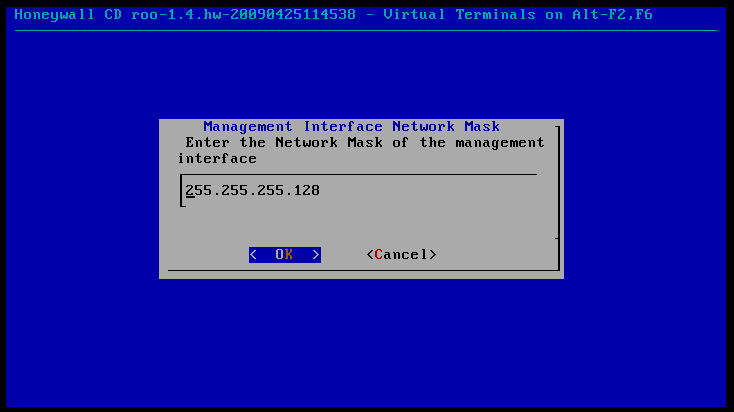

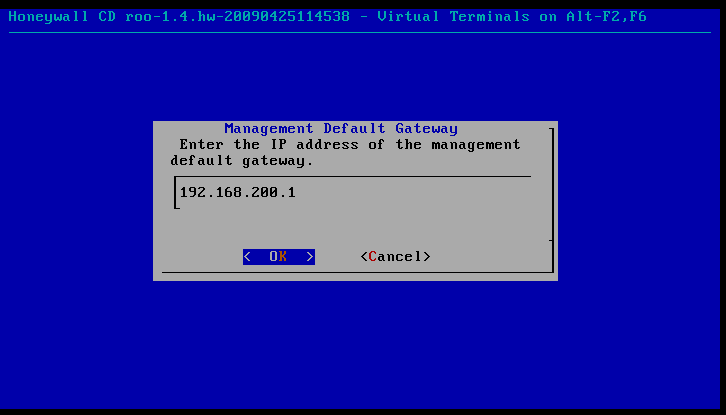

完成上述配置后,Honeywall Configuration->Remote Management进入配置其余ip

Manager:可进行管理的ip地址范围

Management IP:HoneyWall的IP地址

Management Netmask:IP地址对应子网掩码

Management Gateway****:网关地址

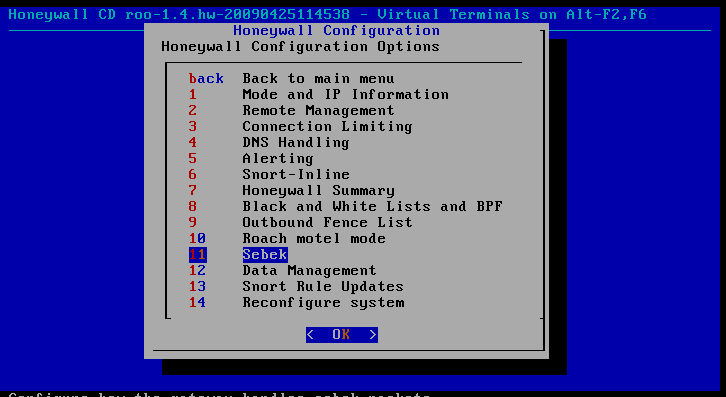

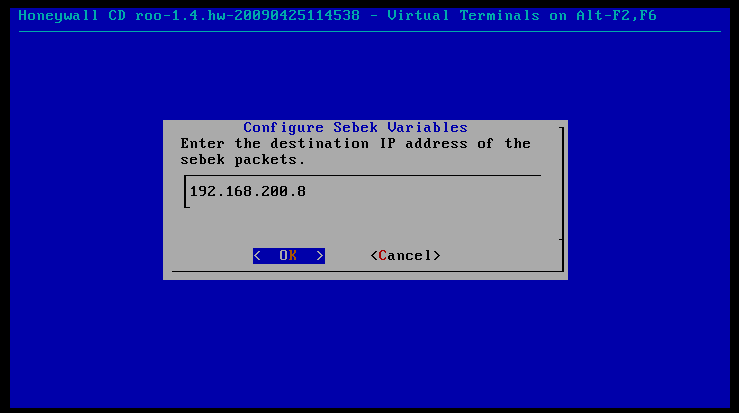

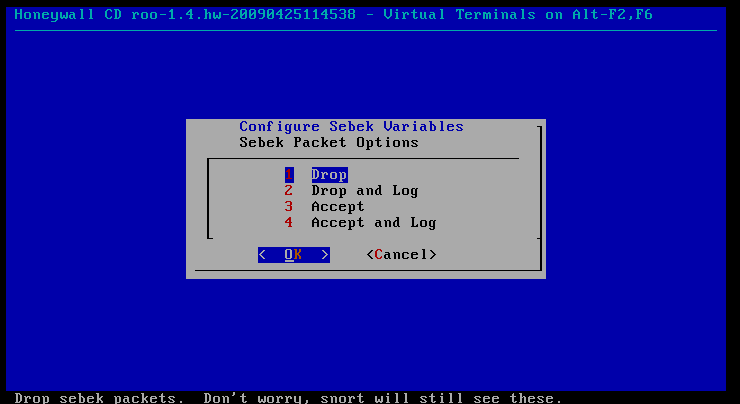

返回上层,进入Sebek,设置对应值

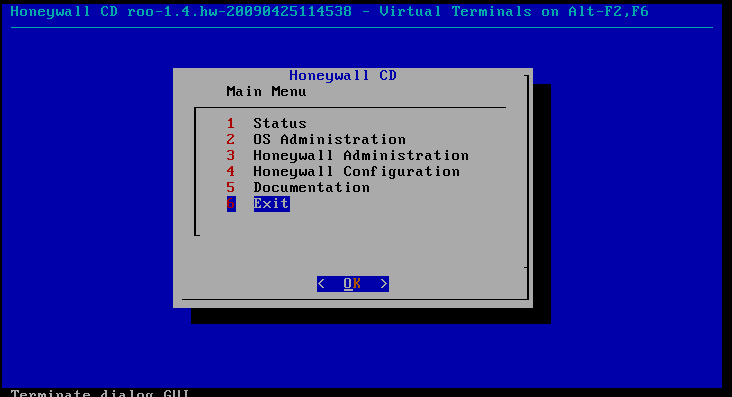

配置完毕,退出

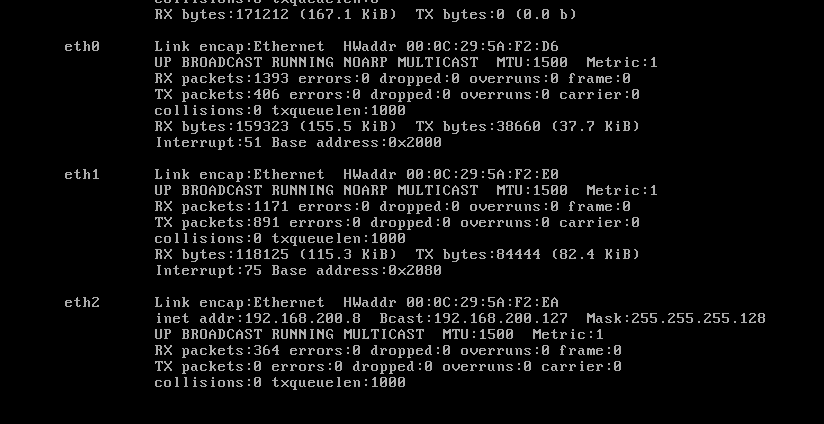

5.4 检测

使用ifconfig进行检测,应当有eth0,eth1,eth2。

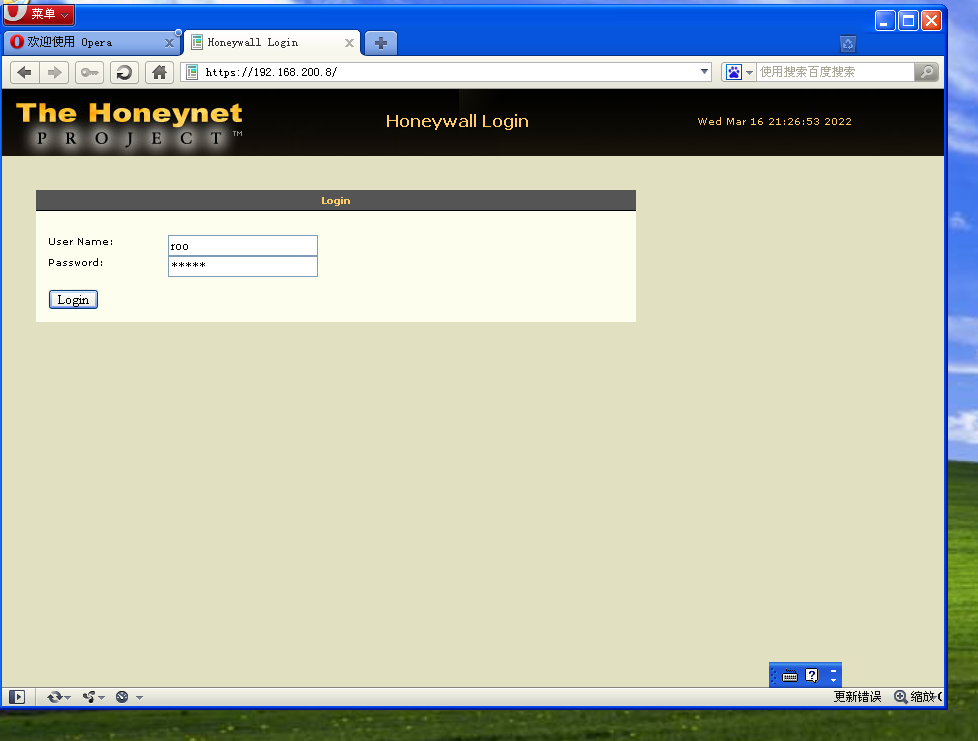

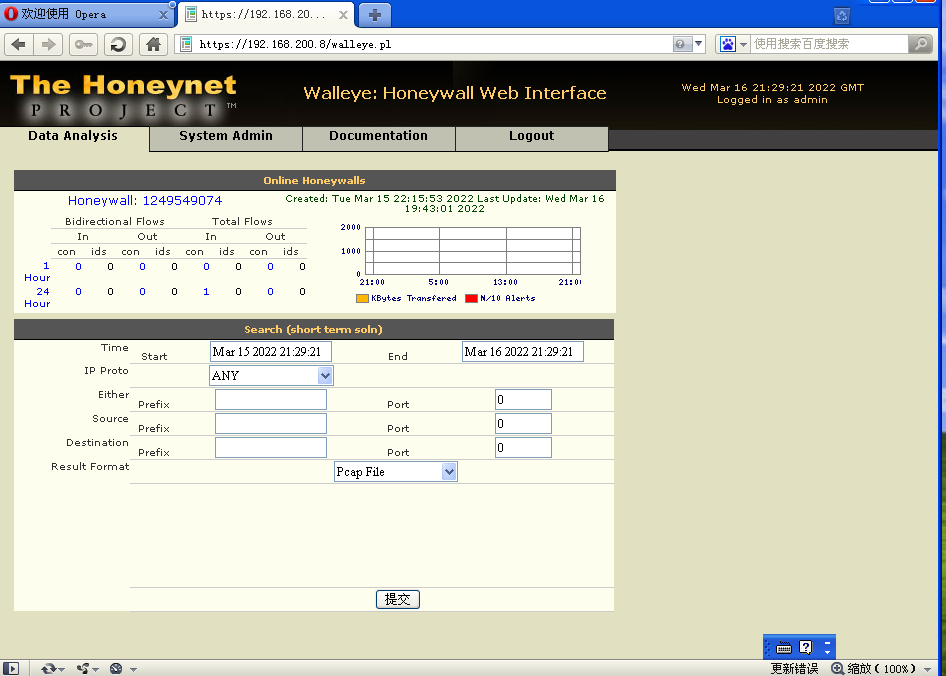

接着在WinXPattacker攻击机上,随意打开一个浏览器,输入https://192.168.200.8对蜜网网关进行管理。注:此处出现证书过期提示,直接打开即可。

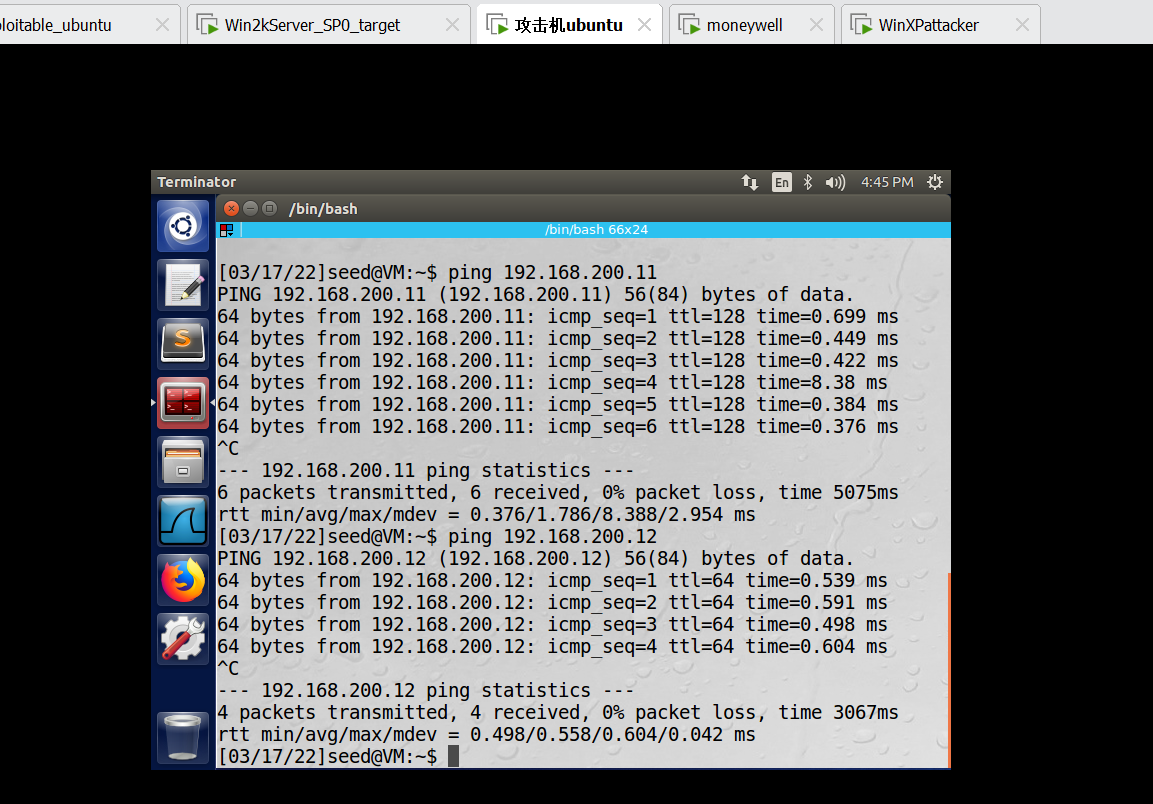

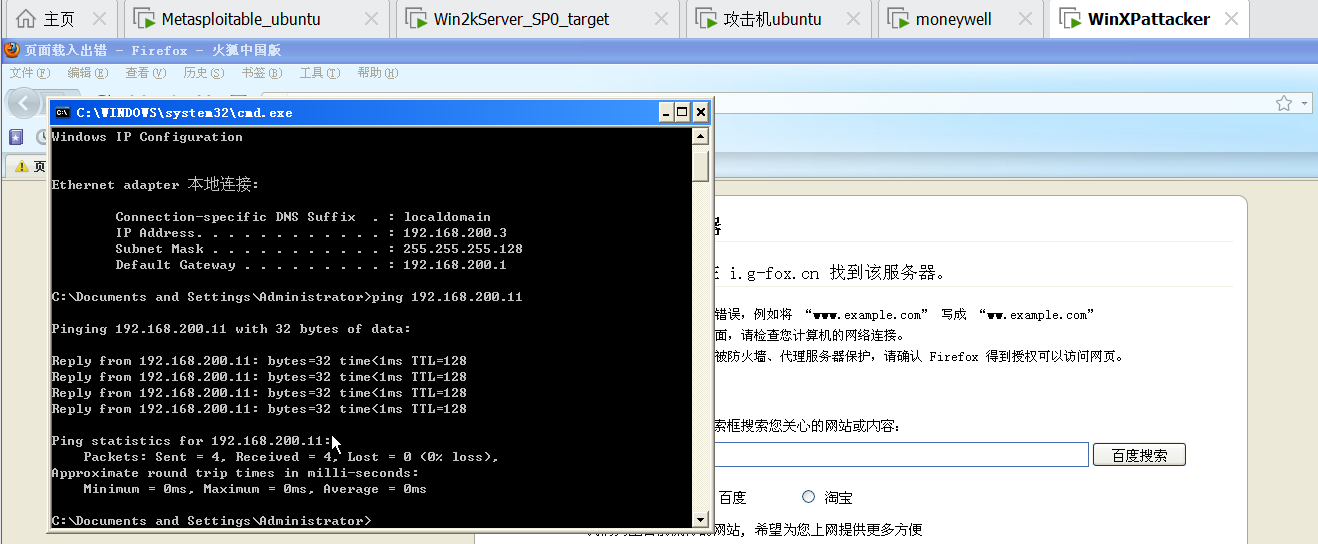

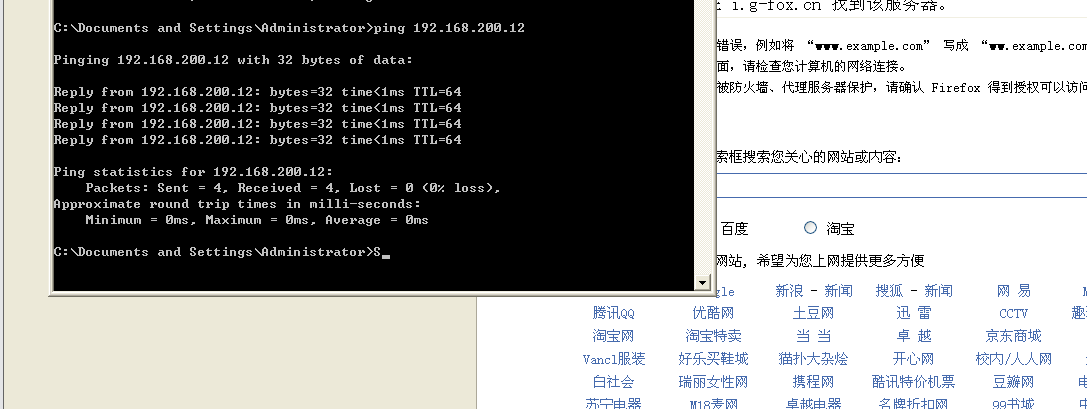

6、联通测试

接下来分布在靶机和攻击机上进行ping,检测是否联通。

攻击机ubuntu分布ping两个靶机:

WinXPattacker攻击机 分布ping两个靶机:

蜜罐开始监测:输入tcpdump -i eth0 icmp

三.学习中遇到的问题

- 在配置蜜罐时,中途退出无法再次进入配置页面。通过百度才找到方法,即通过使用

cd /usr/sbin和./menu进入配置页面。 - 由于没有将WinXPattacker网络适配器配置为VMnet8,开始无法ping通,改为VMnet8后ping通。

四.学习感悟、思考

在整个安装配置过程中,对虚拟机以及ip地址,子网掩码等有了进一步了解,也对VM拓扑结构图有了更深一步的认识,动手能力也得到了锻炼。

五.参考文献

云班课第二单元视频

浙公网安备 33010602011771号

浙公网安备 33010602011771号