HCNA Routing&Switching之vrp远程管理

在聊远程管理前,我们先来说说远程管理的原理;

简单讲远程管理就是通过网络连接对方服务器或网络设备上的远程服务进行一系列操作;类似我们在本地操作一样;主要是通过网络和远程服务实现;其原理就是客户端访问服务端的远程服务,从而实现远程管理;其核心就是网络和服务;对于不同的系统,其后端的远程服务各不相同;比如Linux默认就是跑的openssh(sshd)服务,默认远程端口是22;windows系统默认跑的mstsc服务,默认远程端口是3389;除了ssh和mstsc远程服务,还有最原始的telnet服务;不管跑那种远程服务,要想实现远程管理首先得网络互通,所谓网络互通是指客户端和服务端能够正常通信,中间没有任何阻拦;除此之外,服务端的远程服务得运行正常;只要满足这两个条件,我们就可以实现远程管理;

对于网络设备,通常常用的远程方式有ssh或telnet;telnet和ssh最明显的区别是ssh数据是加密的,telnet是明文的;相比来讲ssh要比telnet更加安全;

华为路由器配置telnet远程服务

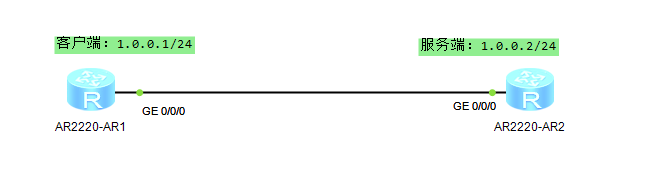

实验top

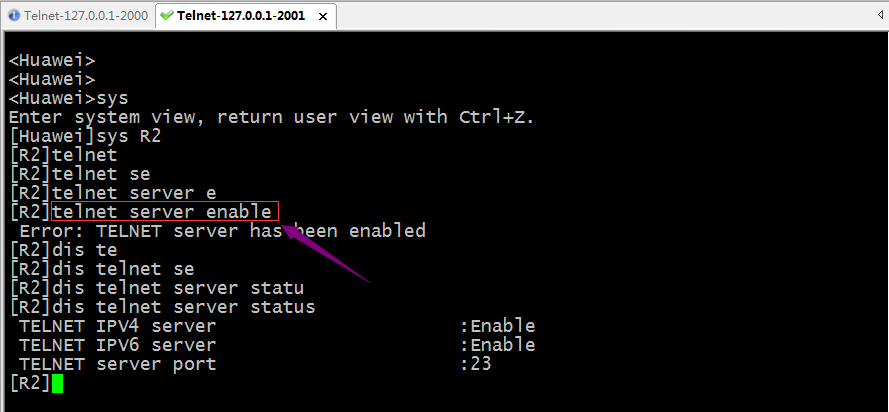

在R2上开启Telnet服务

提示:华为ensp模拟器中的路由器默认开启了telnet服务,所以在此开启服务会提示我们Telnet服务已经开启;

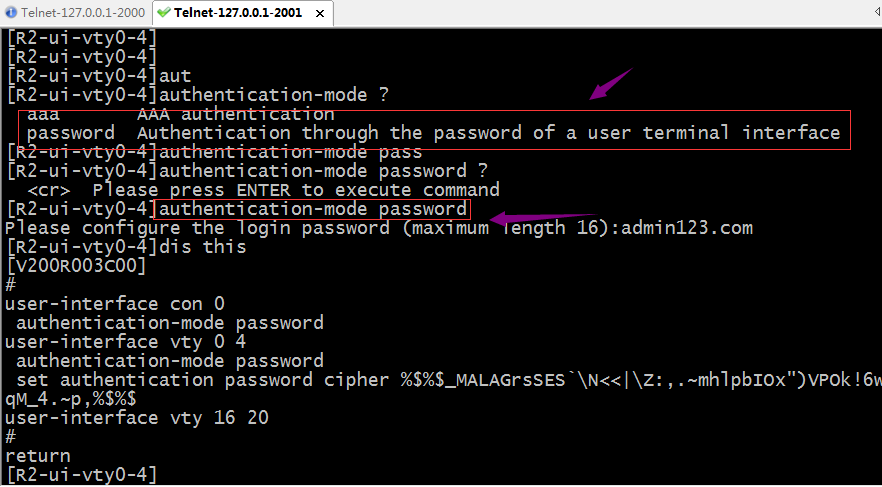

进入vty

提示:远程默认用到的都是虚拟终端,所以我们配置telnet都需要进入到vty视图中进行配置;

选择认证模式

提示:认证模式有两种,一种是password,一种是aaa;这两种认证模式的区别是aaa认证需要认证用户名和密码,而password只认证密码即可;推荐使用aaa认证;上述命令中选择了模式以后,它会提示我们输入密码,密码最大长度不能超过16个字符;

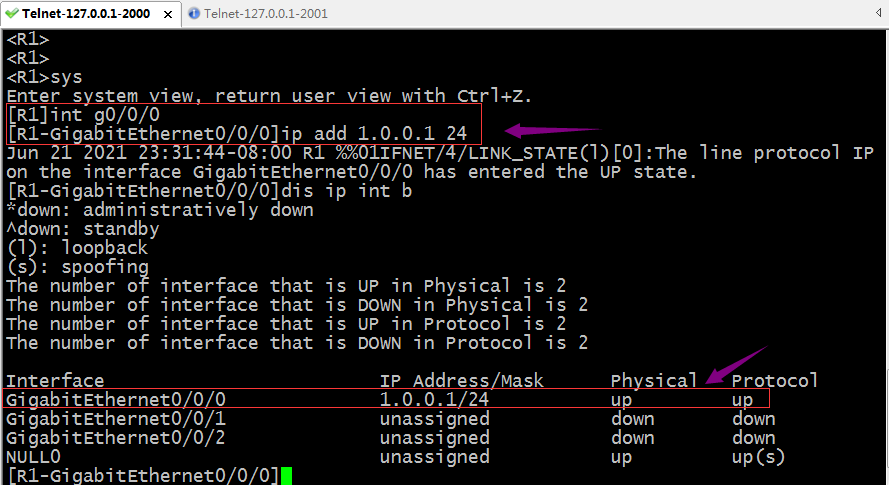

在R1的相关接口上配置上ip地址

提示:telnet服务是应用层服务,默认工作在tcp的23号端口,所以我们在配置telnet服务时,一定要给接口配置ip地址;

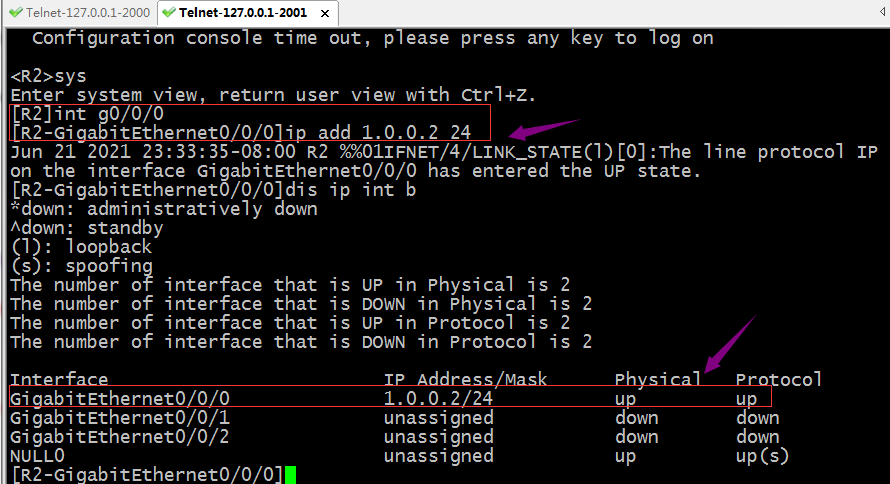

在R2的相关接口上配置上ip地址

提示:配置ip地址一定要看下对应的接口是否都up起来了,通常physical up起来表示线已经接上,配置好ip地址以后对应的protocol 才会up;只有两者都up后直连路由才会生成,R1才能正常访问R2;到此Telnet服务就基本配置完成,接下来我们就可以在R1上用telnet访问R2了;

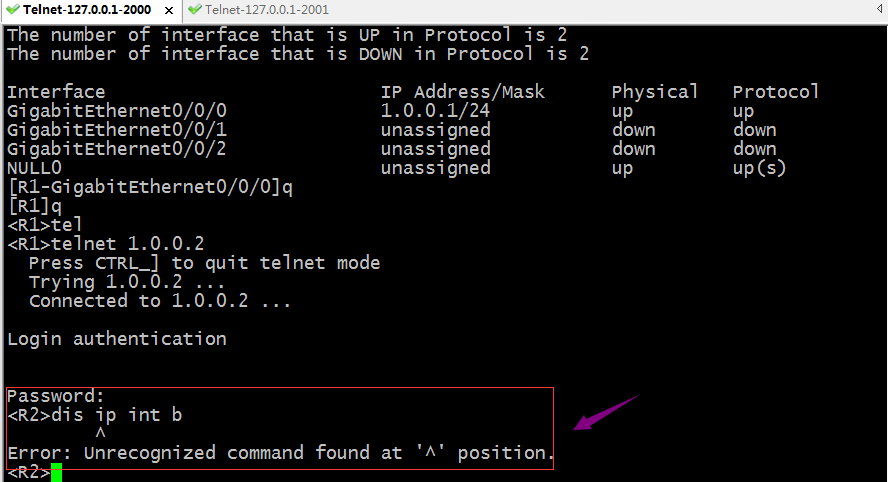

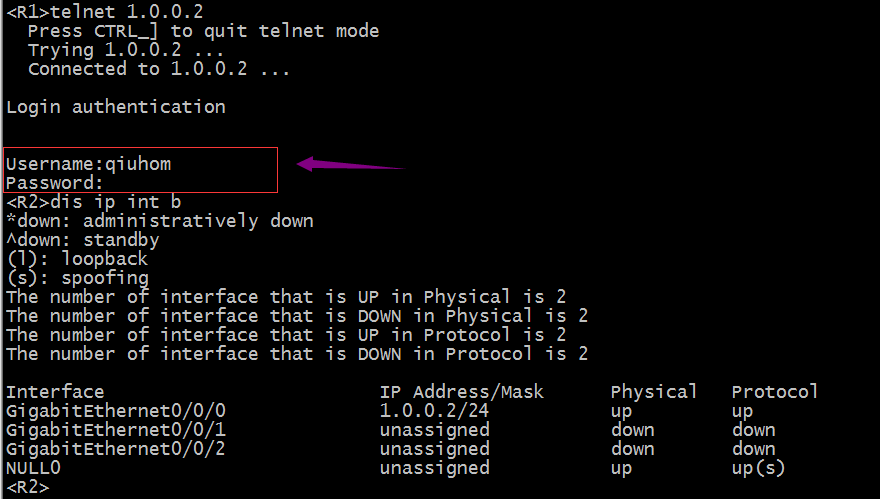

验证:用R1访问R2

提示:虽然R1能够正常远程R2,但是远程过去的权限很小,导致我们查看接口的命令都不能正常执行;

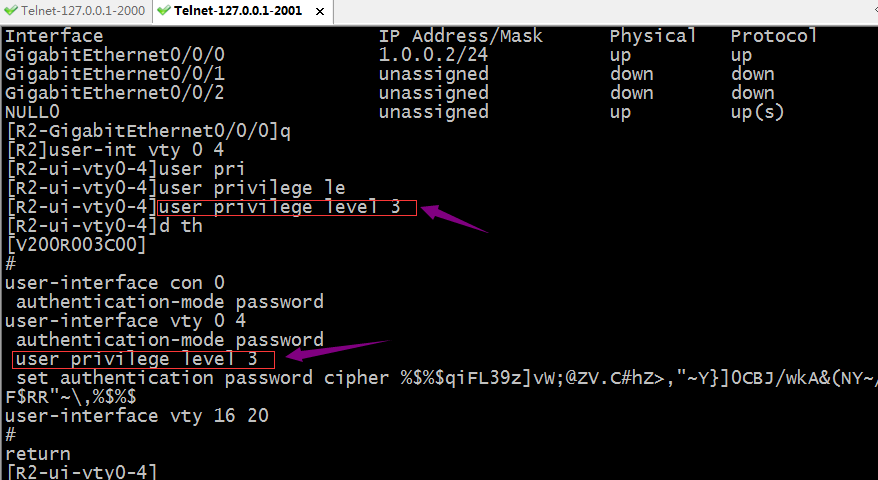

给telnet用户授权为3级别

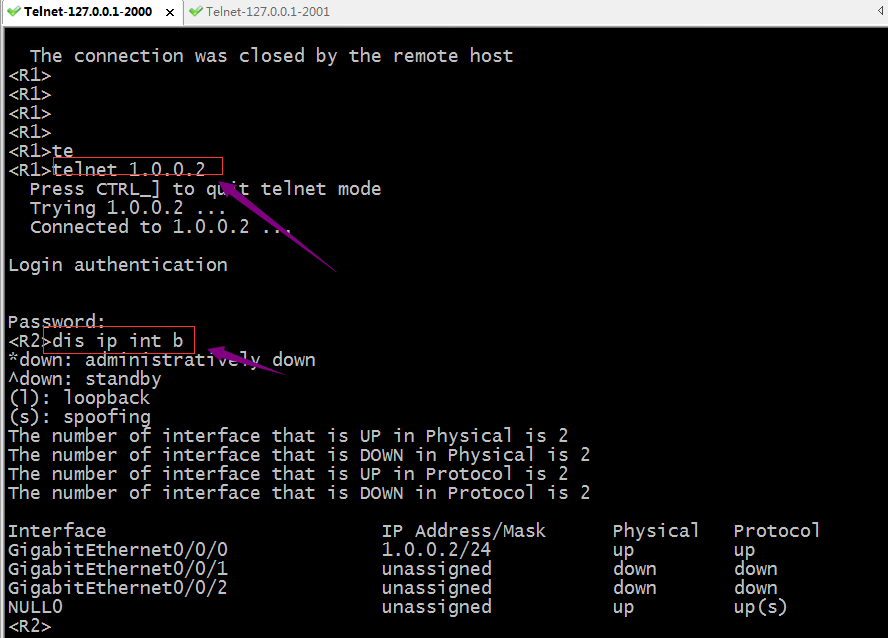

验证:现在用R1远程R2,看看是否权限提升了?

提示:可以看到现在R1就可以正常执行查看接口简要信息的命令了;

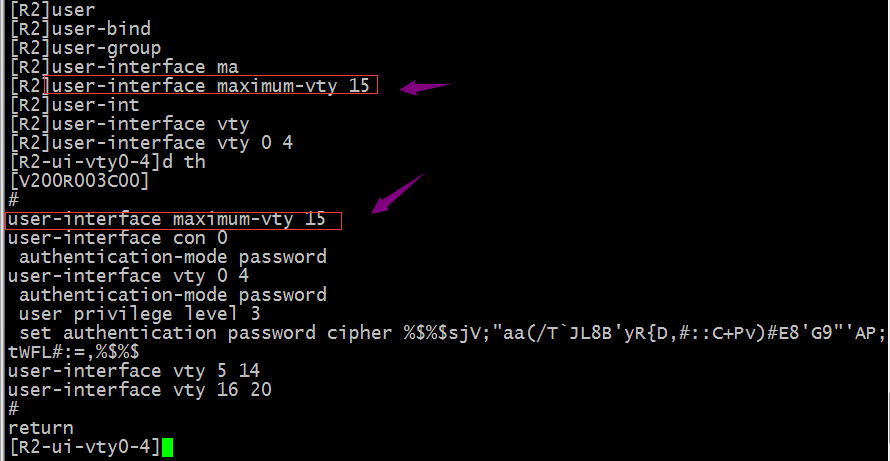

更改最大VTY会话数量

提示:默认情况最大支持5个虚拟终端远程设备;

以上是使用password认证模式,接下来我们使用aaa认证模式

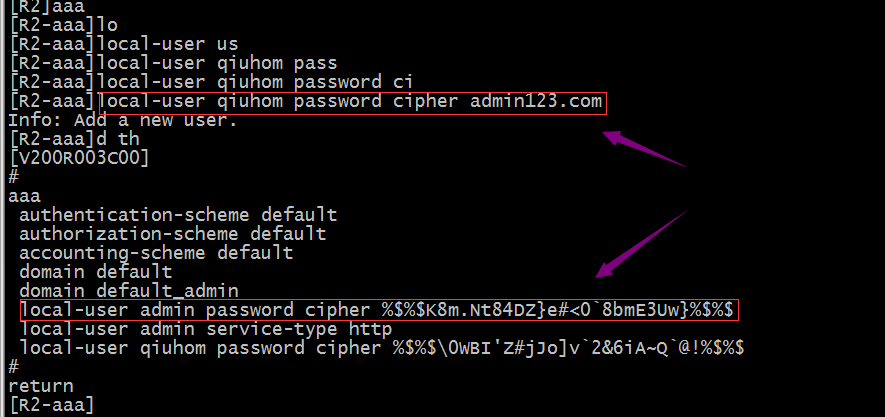

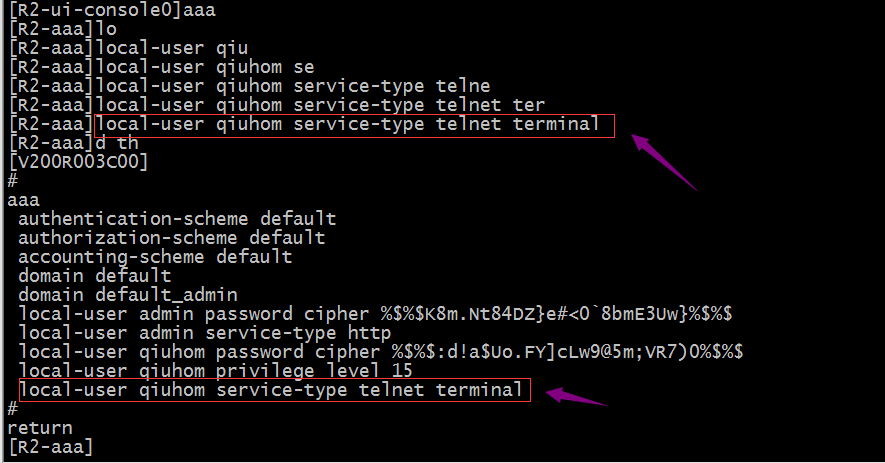

在R2上进入aaa视图,创建用户和密码

配置用户的访问权限级别

提示:3-15级别都是管理级别;它相当于Linux里面的root;

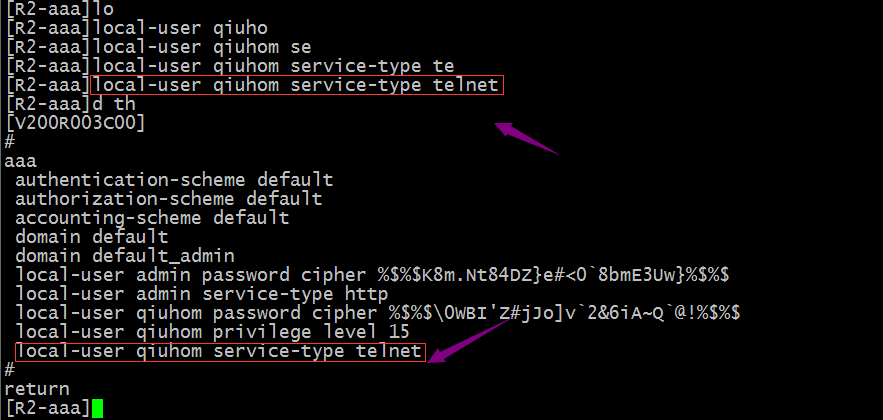

关联用户和对应的服务类型

提示:以上命令表示qiuhom这个用户的只能用于telnet服务做认证,如果还有其他服务,我们可以在后面用空格隔开;

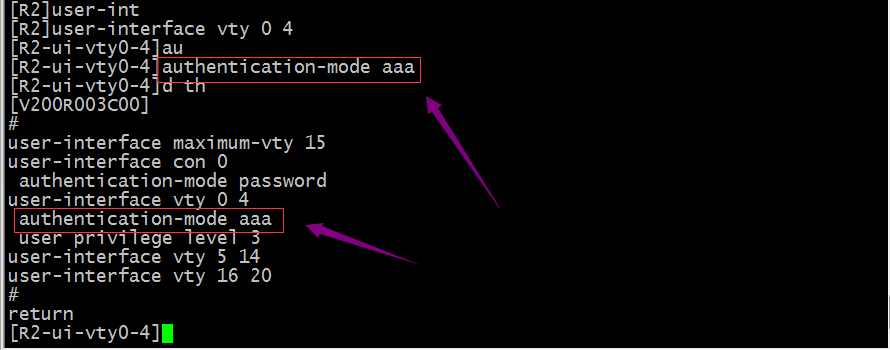

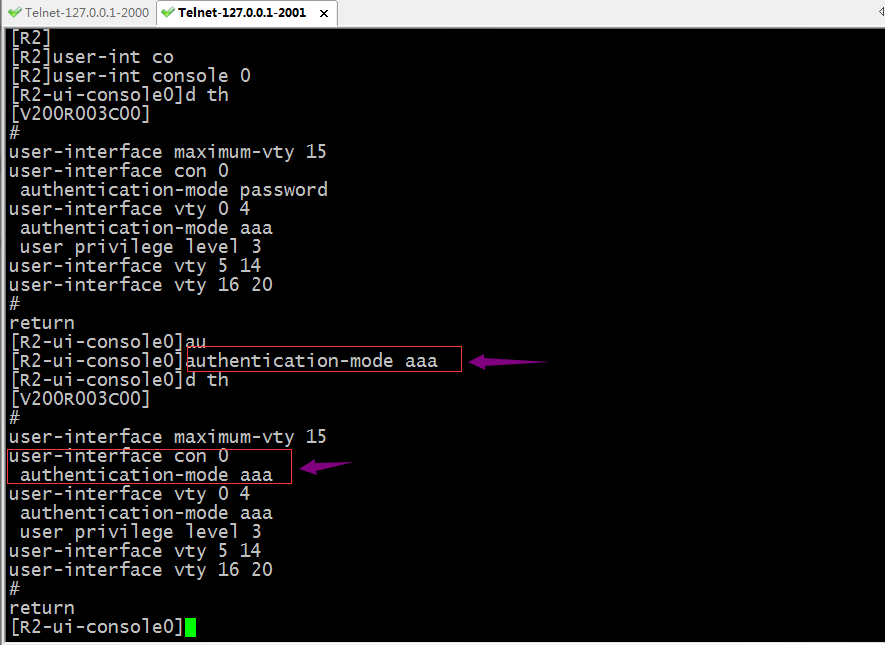

更改vty认证模式为aaa

提示:只要认证模式更改成aaa模式以后,之前配置的权限都会失效;到此基于aaa认证模式telnet服务就配置好了;

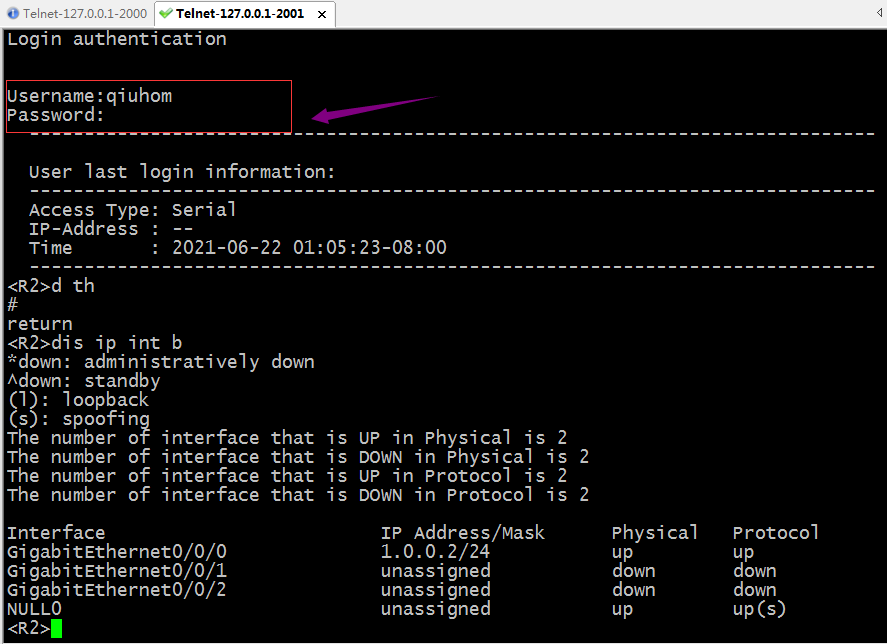

验证:在R1上使用telnet远程R2

提示:可以看到现在R1远程R2时就需要提供用户名和密码了;

示例:设置console口使用aaa认证模式

提示:默认console口使用password模式认证,只不过我们没有设置密码;设置密码可以在用户console接口视图下使用set auth password ci 密码命令来设置密码;

设置qiuhom用户能够用于console登录

提示:terminal 的意思就是用于console口本地登录;上述命令表示qiuhom用户可以用于telnet和本地console口登录认证;

验证:退出终端,重新登录console口,看看是否需要密码?

提示:可以看到现在退出console口以后再次登录就需要我们提供用户名和密码了;从上述实验过程来看,aaa认证模式比password认证模式要严格安全一点,同时也要比password认证模式更加灵活;在管理上推荐使用aaa认证;

扩展:在R1上配置ssh服务

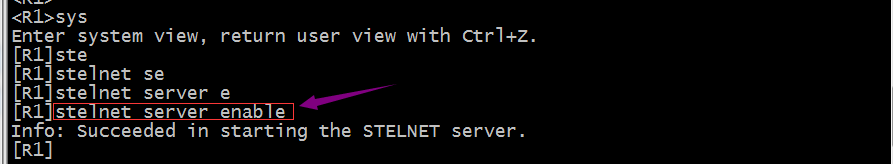

开启ssh服务

提示:在华为路由器上的stelnet服务就ssh服务;

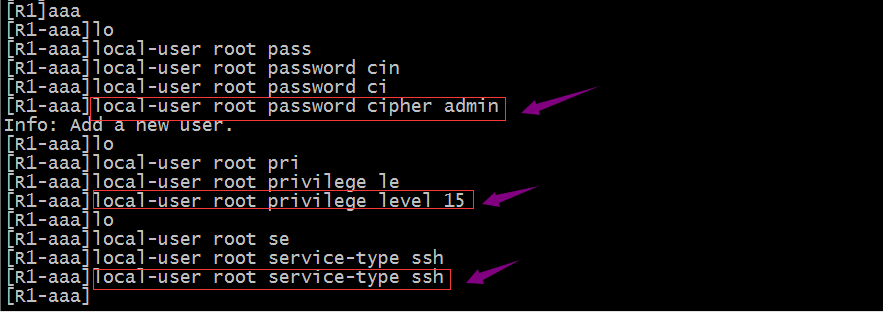

创建用于ssh连接的aaa用户和密码,并授权为管理级别权限

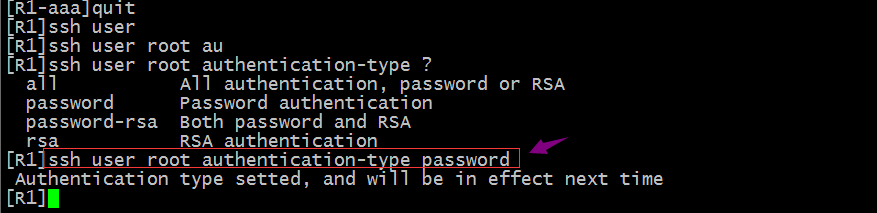

配置ssh用户的认证方式为password

提示:ssh用户认证的方式有四种,第一种all表示密码或者密钥两者选其一种即可;第二种password表示认证方式为密码认证;第三种是密码和密钥都要认证,并且两者都要正确才给予登录;第四种表示密钥认证;

创建密钥对

提示:该密钥对用于ssh通信时加密和解密数据,保证数据通信是加密的;

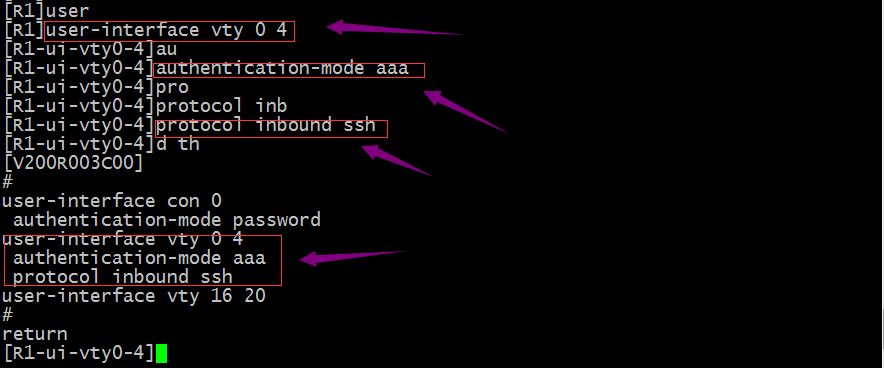

配置vty认证模式为aaa认证模式,并允许ssh用户接入

ok,到此服务端ssh的配置 就完成了;接下来R2用ssh连接R1,看看是否可以正常连接?

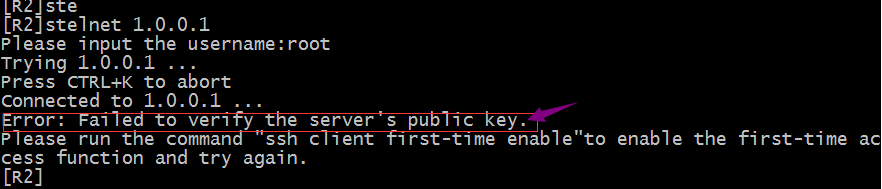

R2用ssh连接R1

提示:上面无法正常连接的原因是,在客户端没有服务端公钥,所以服务端拒绝了客户端的连接;解决办法是在客户端开启第一次连接公钥下载;

在客户端开启第一次连接公钥下载

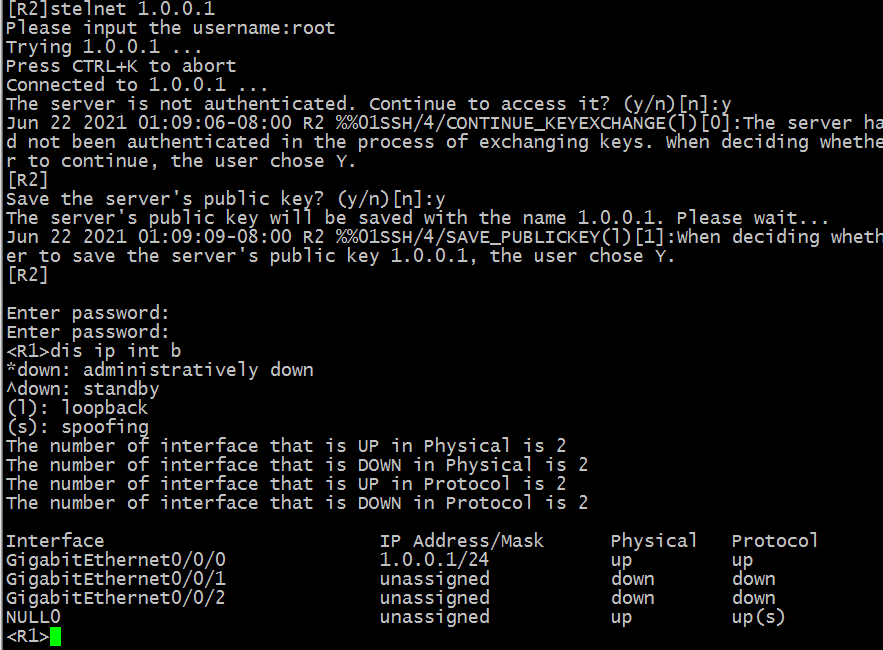

再次用r2连接R1,看看现在是否可以正常连接?

提示:可以看到在客户端开启了第一次连接时公钥下载就能够正常连接到R1;

简单讲远程管理就是通过网络连接对方服务器或网络设备上的远程服务进行一系列操作;类似我们在本地操作一样;主要是通过网络和远程服务实现;其原理就是客户端访问服务端的远程服务,从而实现远程管理;其核心就是网络和服务;对于不同的系统,其后端的远程服务各不相同;比如Linux默认就是跑的openssh(sshd)服务,默认远程端口是22;windows系统默认跑的mstsc服务,默认远程端口是3389;除了ssh和mstsc远程服务,还有最原始的telnet服务;不管跑那种远程服务,要想实现远程管理首先得网络互通,所谓网络互通是指客户端和服务端能够正常通信,中间没有任何阻拦;除此之外,服务端的远程服务得运行正常;只要满足这两个条件,我们就可以实现远程管理

简单讲远程管理就是通过网络连接对方服务器或网络设备上的远程服务进行一系列操作;类似我们在本地操作一样;主要是通过网络和远程服务实现;其原理就是客户端访问服务端的远程服务,从而实现远程管理;其核心就是网络和服务;对于不同的系统,其后端的远程服务各不相同;比如Linux默认就是跑的openssh(sshd)服务,默认远程端口是22;windows系统默认跑的mstsc服务,默认远程端口是3389;除了ssh和mstsc远程服务,还有最原始的telnet服务;不管跑那种远程服务,要想实现远程管理首先得网络互通,所谓网络互通是指客户端和服务端能够正常通信,中间没有任何阻拦;除此之外,服务端的远程服务得运行正常;只要满足这两个条件,我们就可以实现远程管理

浙公网安备 33010602011771号

浙公网安备 33010602011771号