Nessus 扫描log4J漏洞

系列文章

Nessus介绍与安装

Nessus Host Discovery

Nessus 高级扫描

Nessus 扫描web服务

Nessus 扫描log4J漏洞

1.扫描环境搭建

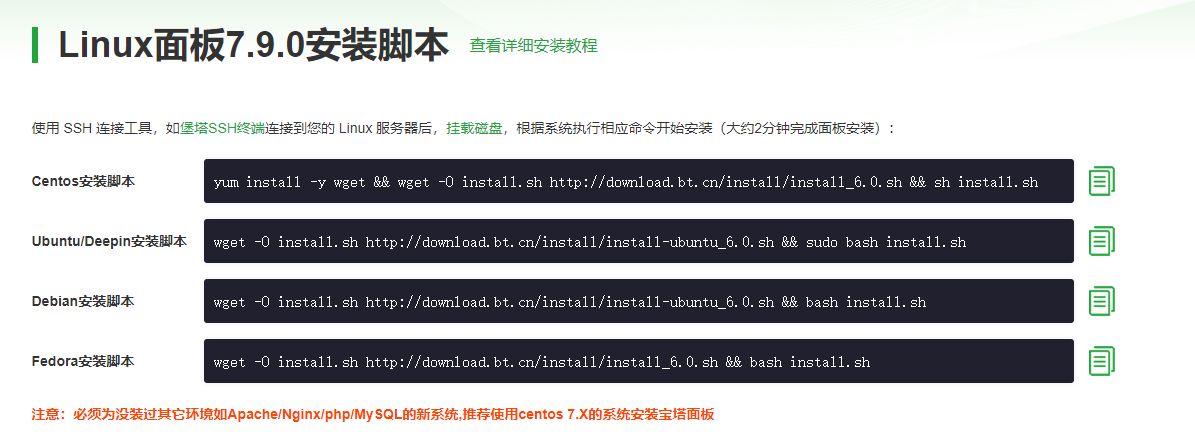

1.centos7 安装装宝塔面板

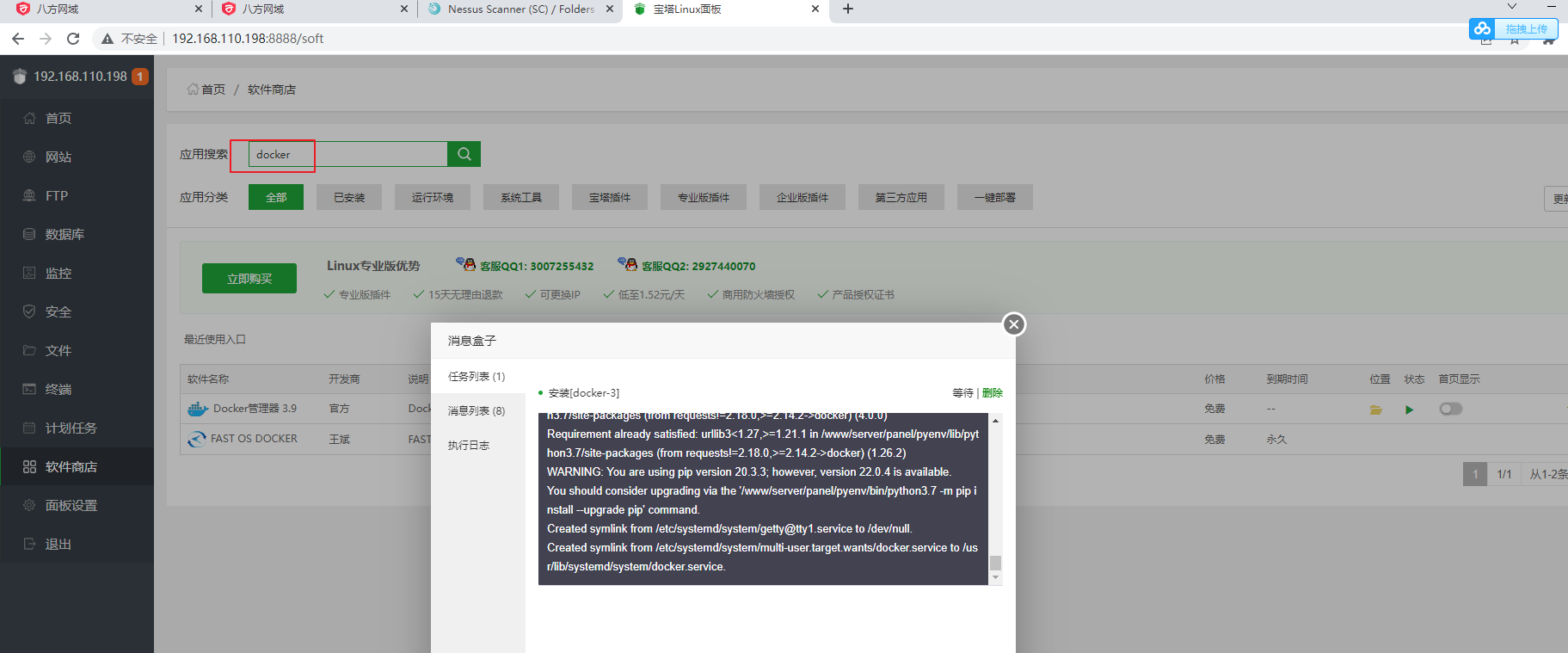

2.面板里下载docker

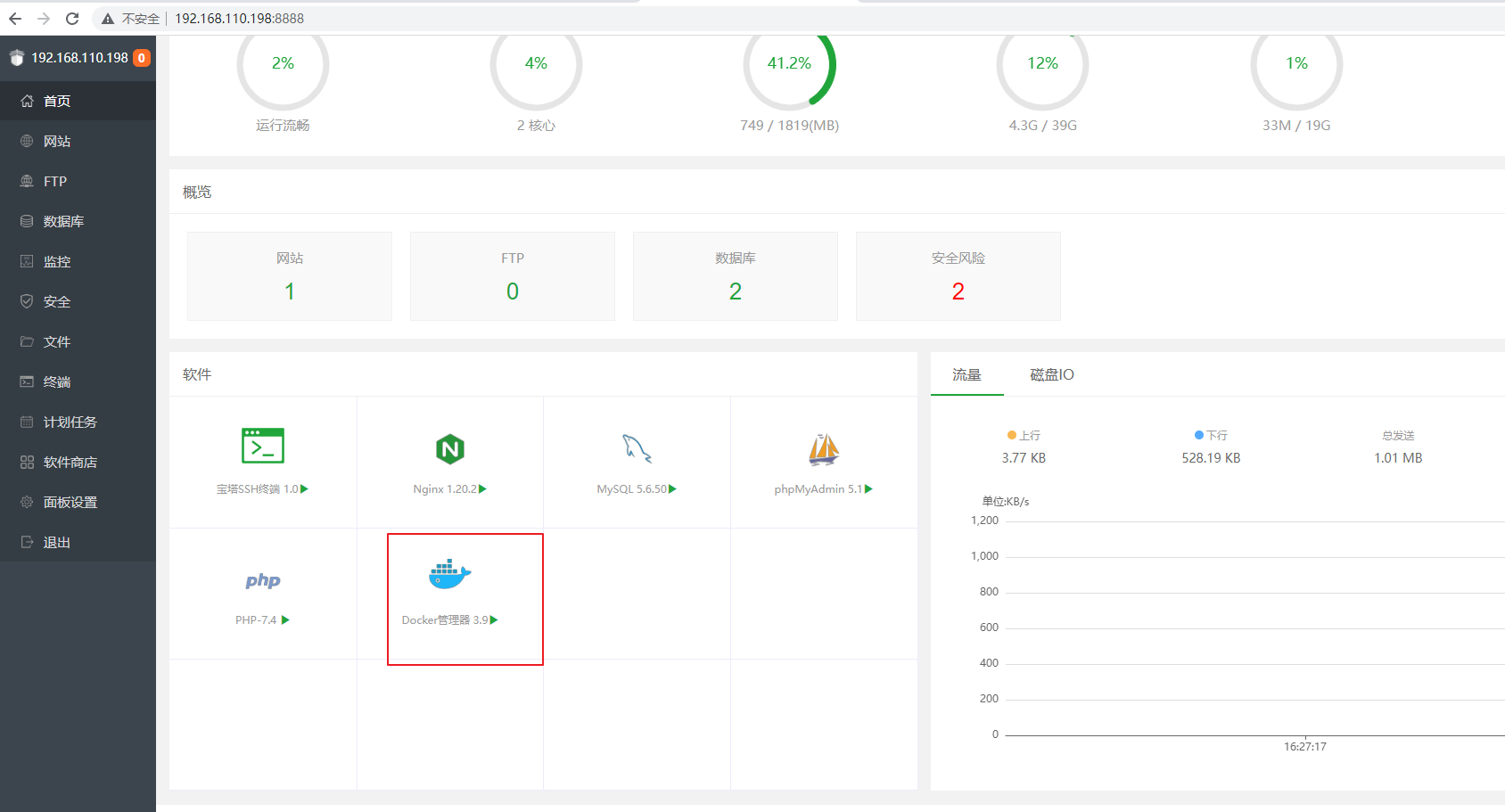

3.进入centos检查docker是否生效

docker --version

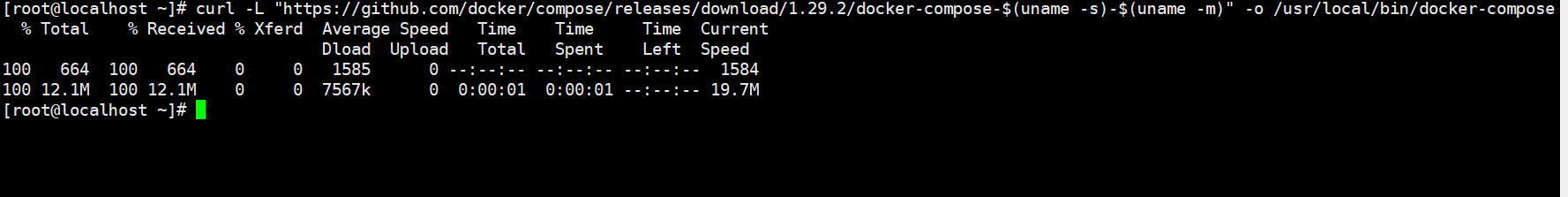

4.安装docker-compose

Docker Compose是一个用来定义和运行复杂应用的Docker工具。一个使用Docker容器的应用,通常由多个容器组成。使用Docker Compose不再需要使用shell脚本来启动容器。

Compose 通过一个配置文件来管理多个Docker容器,在配置文件中,所有的容器通过services来定义,然后使用docker-compose脚本来启动,停止和重启应用,和应用中的服务以及所有依赖服务的容器,非常适合组合使用多个容器进行开发的场景。

参考:https://docs.docker.com/compose/install/

4.1 下载 docker-compose

curl -L "https://github.com/docker/compose/releases/download/1.29.2/docker-compose-$(uname -s)-$(uname -m)" -o /usr/local/bin/docker-compose

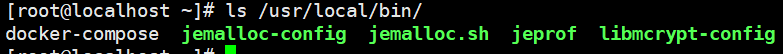

4.2 查看docker-compose

ls /usr/local/bin/

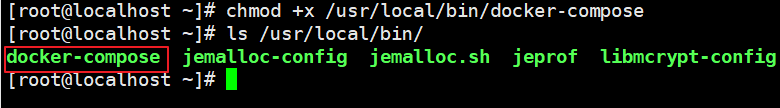

4.3 给docker-compose目录增加可执行权限

chmod +x /usr/local/bin/docker-compose

ls /usr/local/bin/

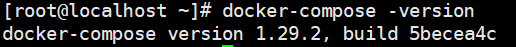

4.4 查看版本

docker-compose -version

5.安装vulhub

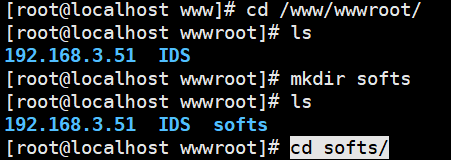

5.1 创建zsoft文件夹

cd /www/wwwroot/

ls

mkdir softs

ls

cd softs

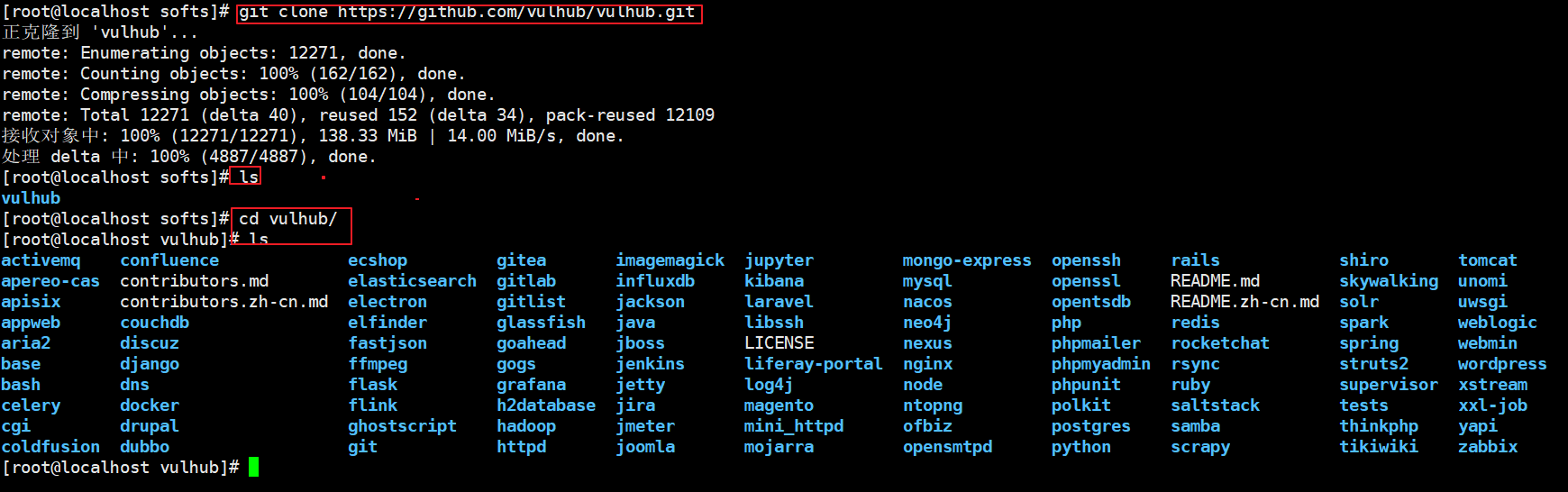

5.2 下载 vulhub,并查看

git clone https://github.com/vulhub/vulhub.git

ls

cd vulhub

ls

6.部署log4J靶场

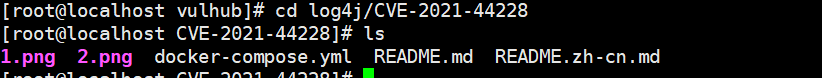

6.1 进入log4j/CVE-2021-44228

cd log4j/CVE-2021-44228

ls

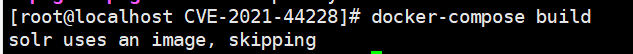

6.2 编译环境

docker-compose build

6.3 运行环境

docker-compose up -d

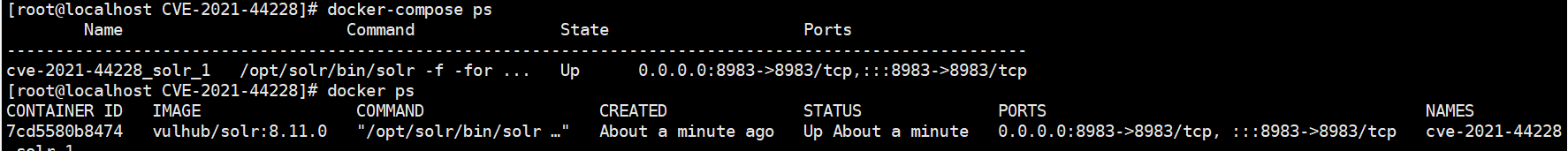

6.4 查看端口

docker-compose ps

docker ps

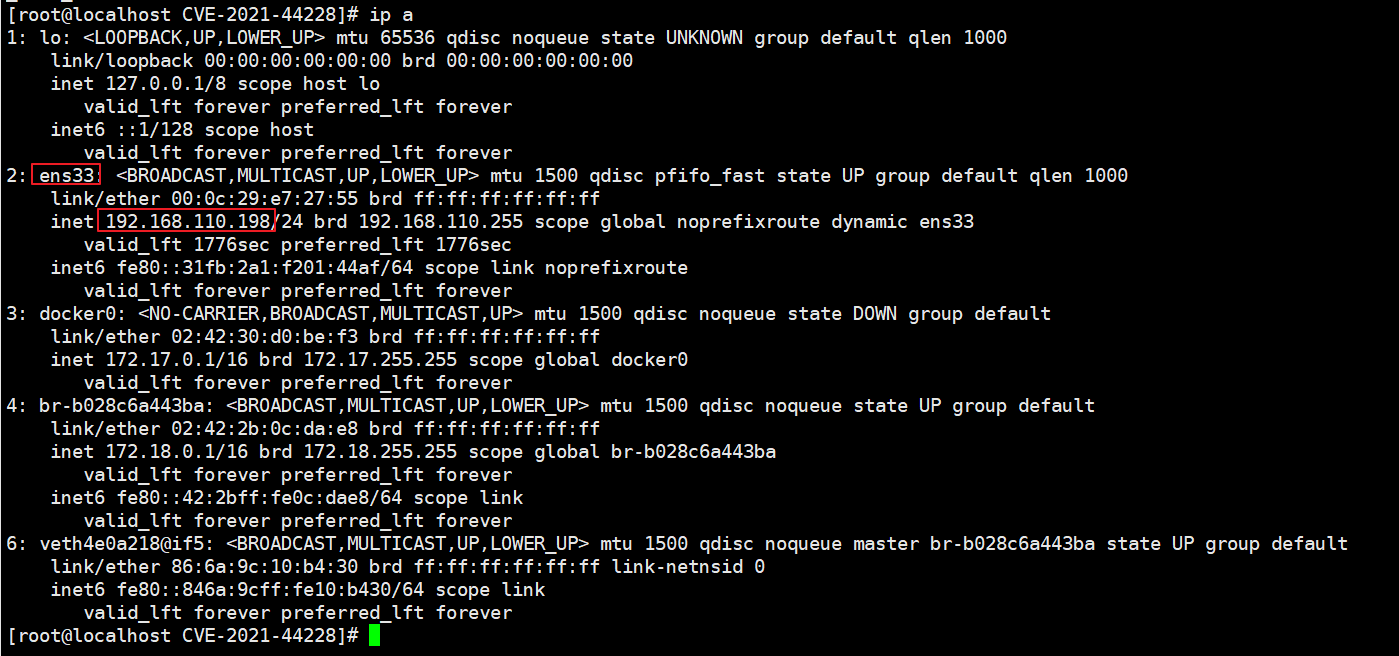

6.5 查看ip

ip a

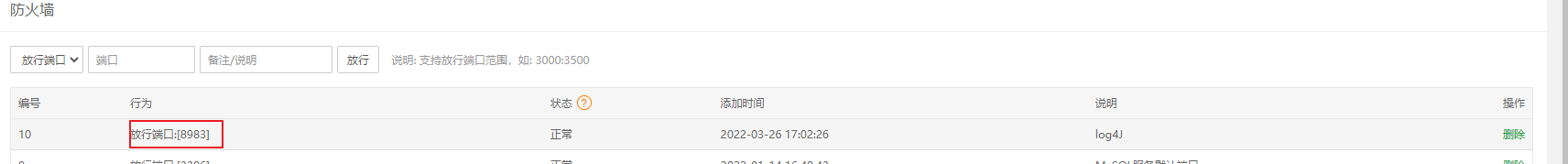

6.6 宝塔面板放行端口

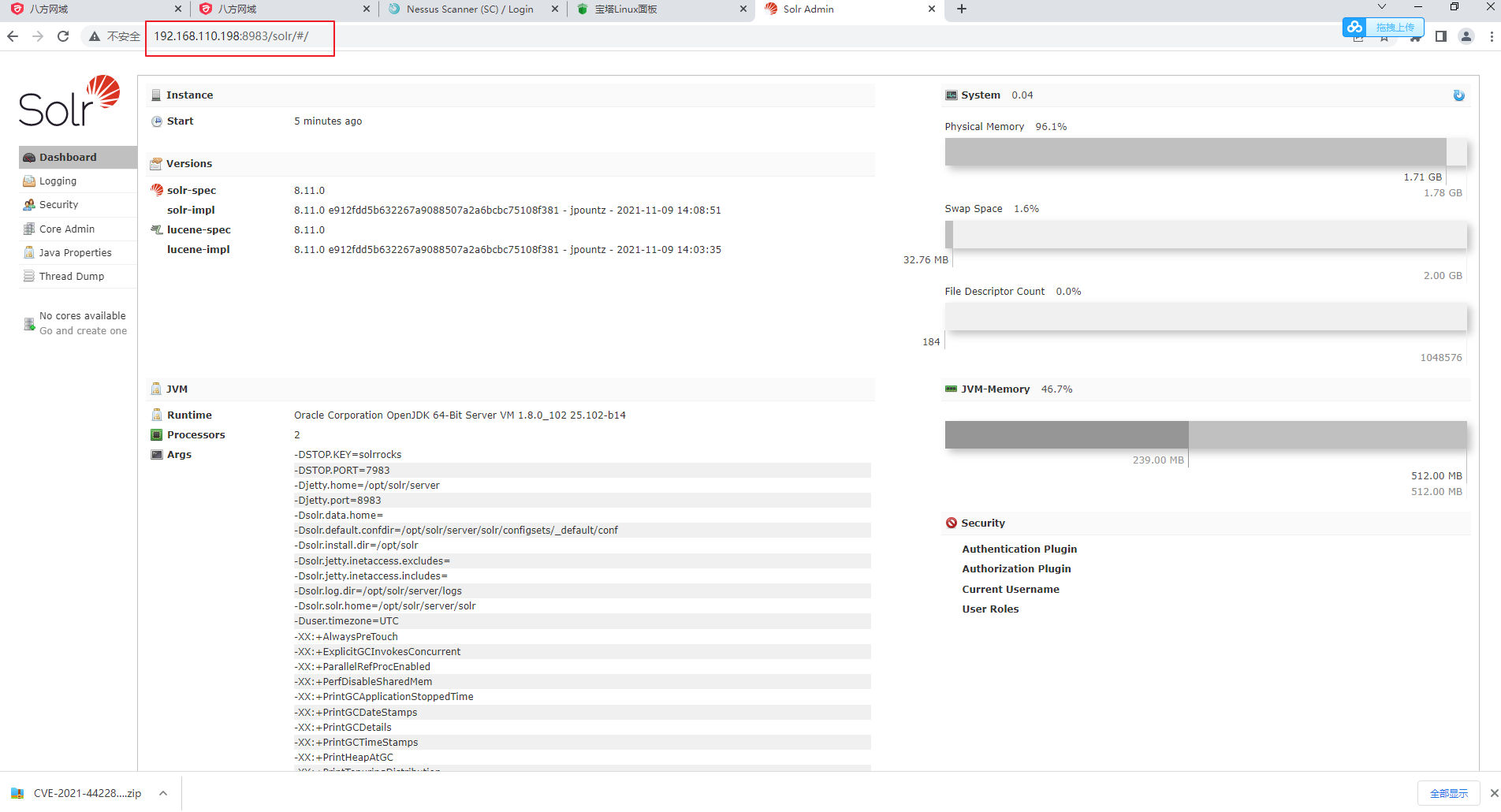

6.7 访问靶场地址

http://192.168.110.198:8983

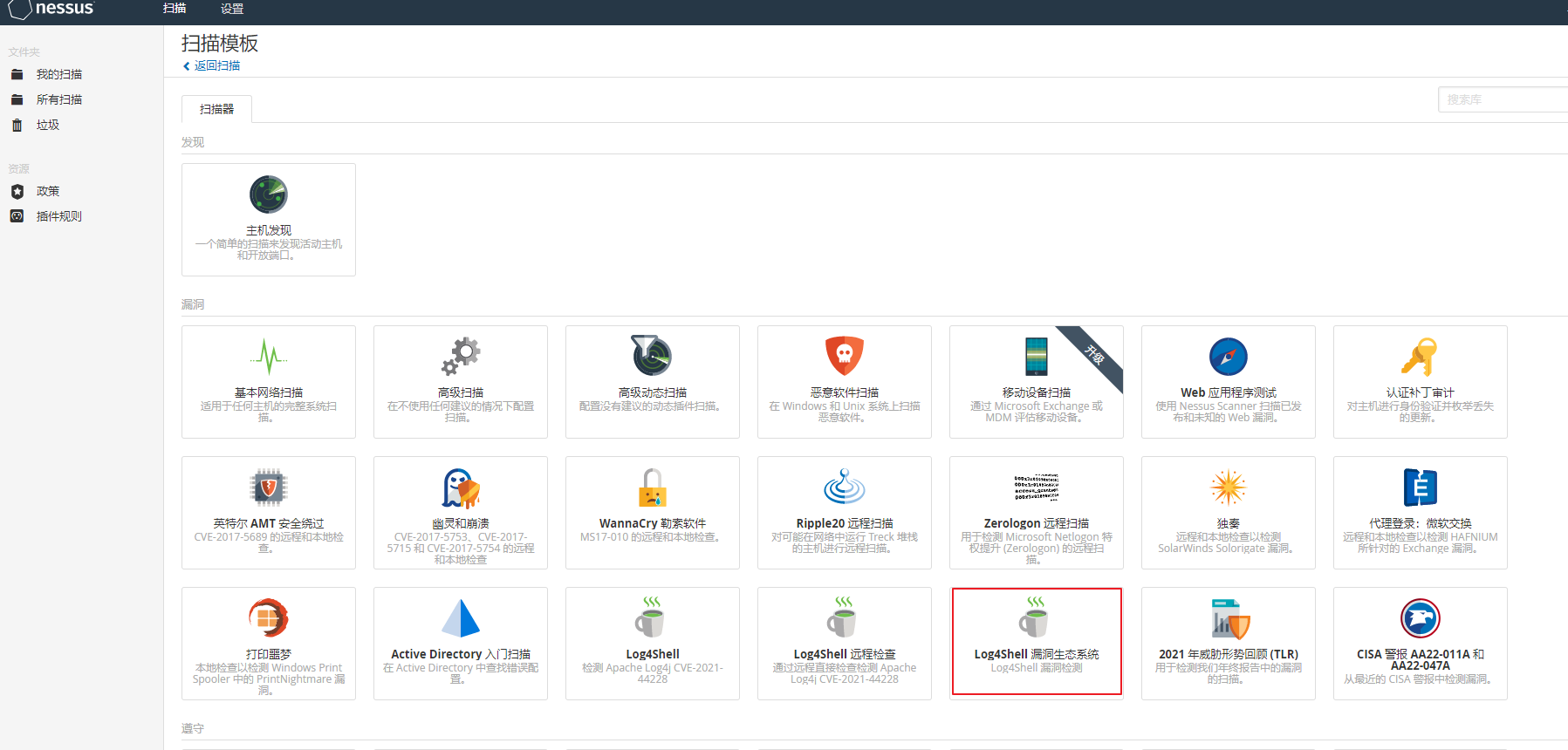

2.扫描log4J漏洞

1.log4Jshell扫描

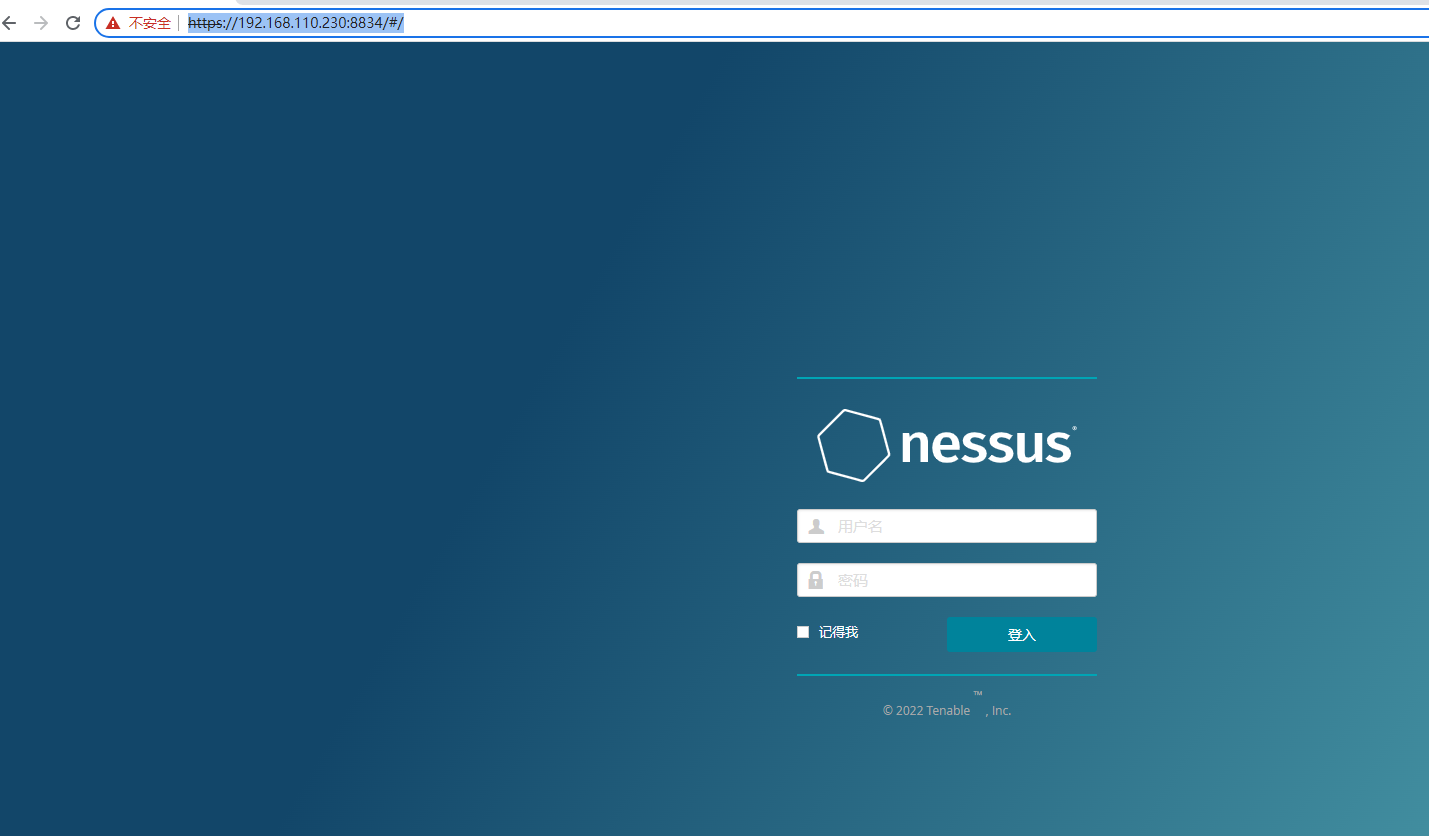

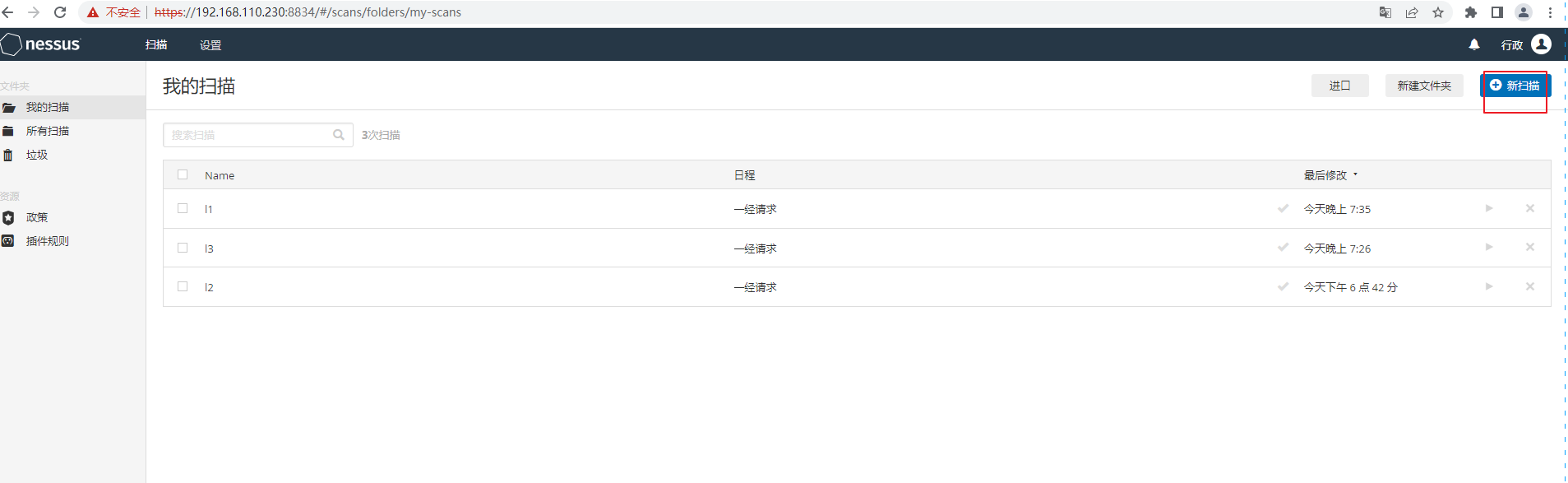

1.访问nessus扫描网站

https://192.168.110.230:8834/#/

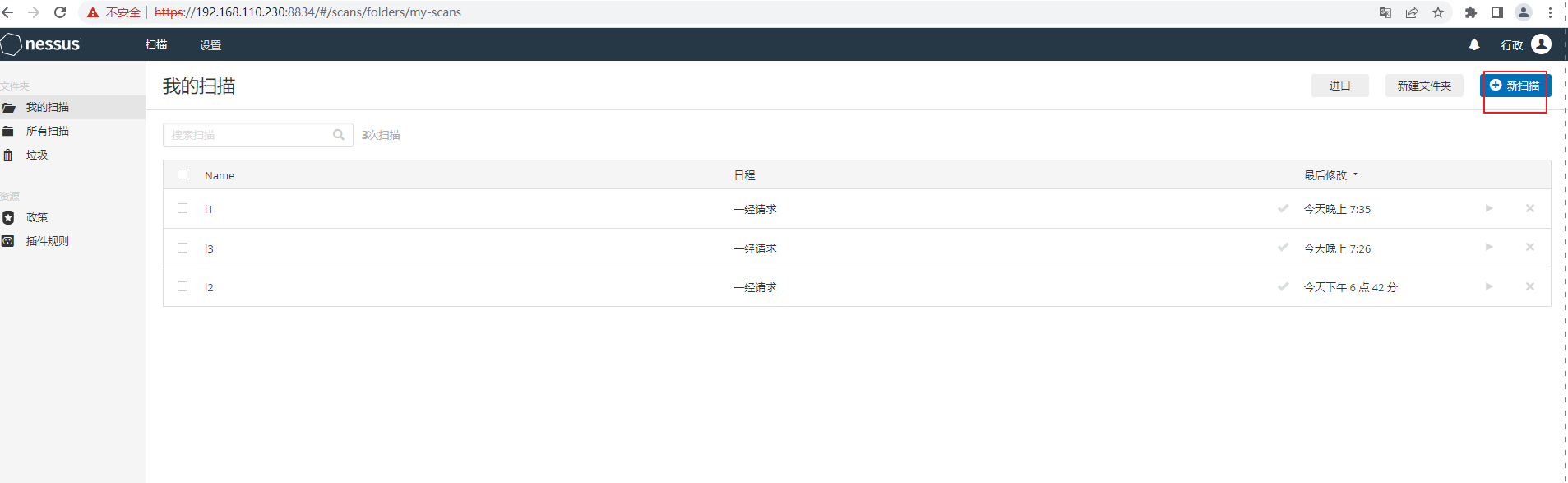

2.登录后,点击【新增扫描】

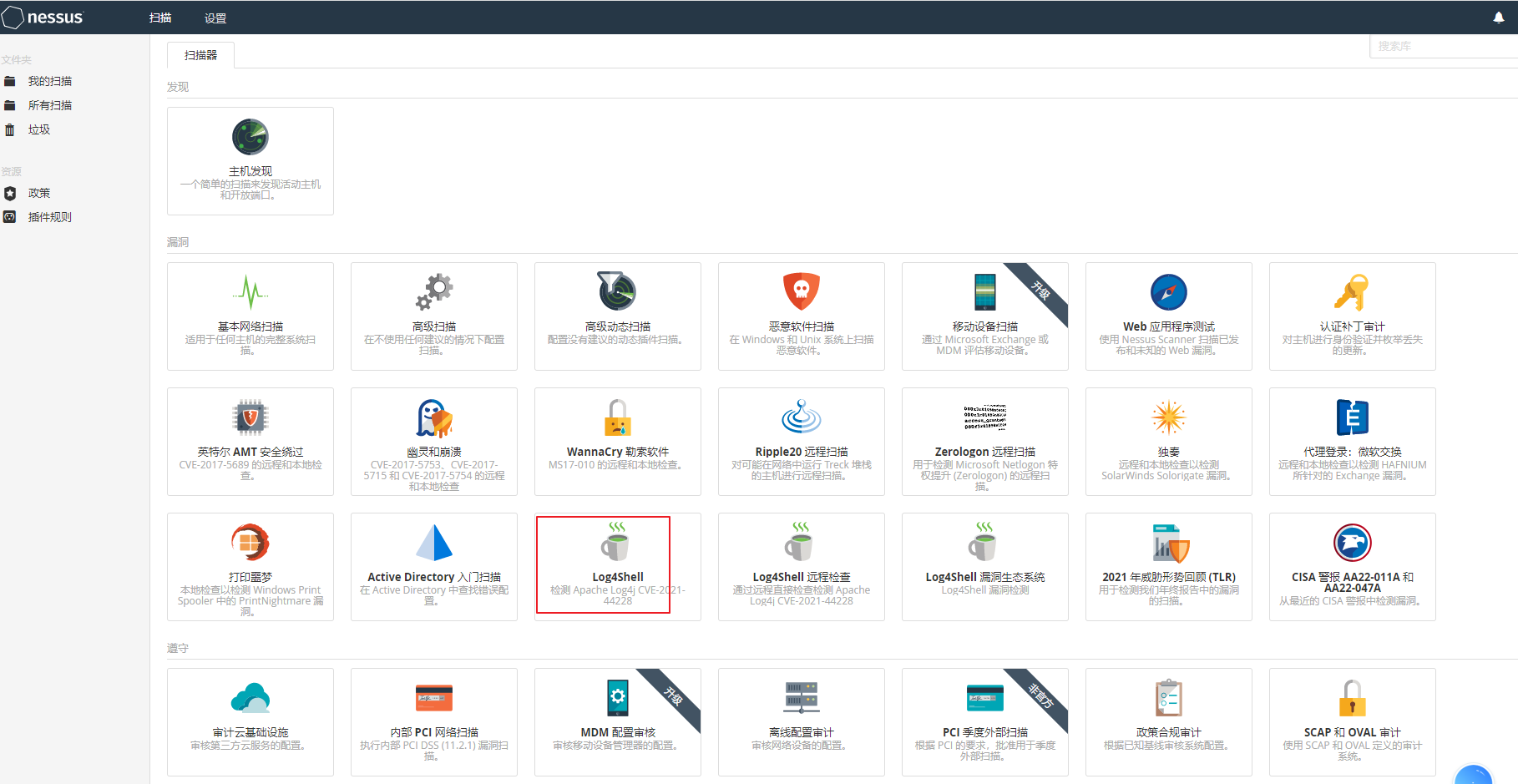

3.选择【Log4Shell】

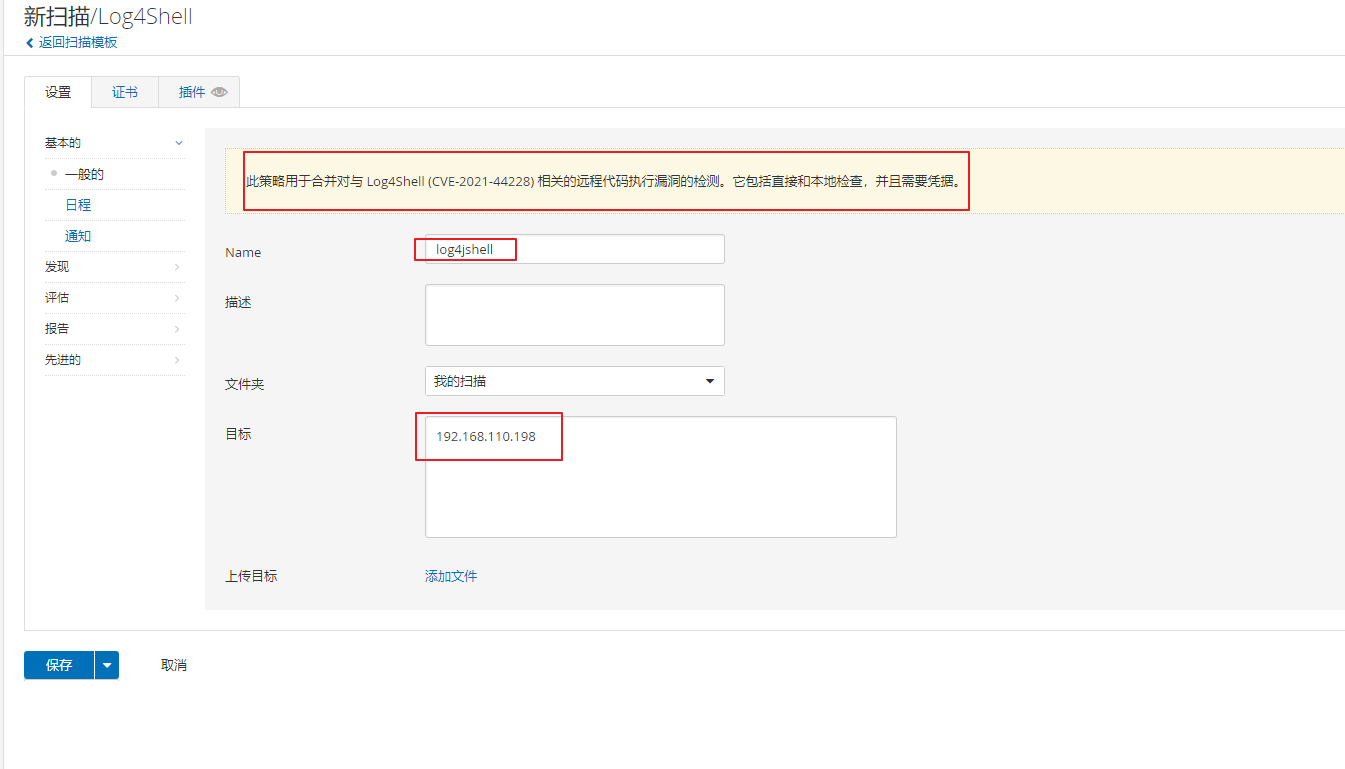

4.输入Name【log4jshell】,目标【192.168.110.198】

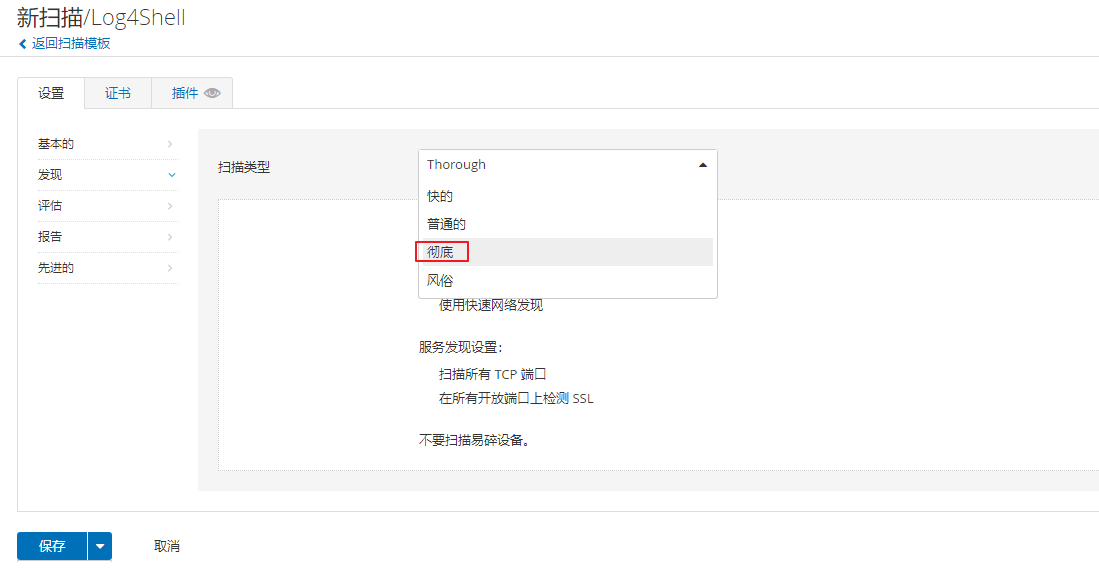

5.点击【发现】

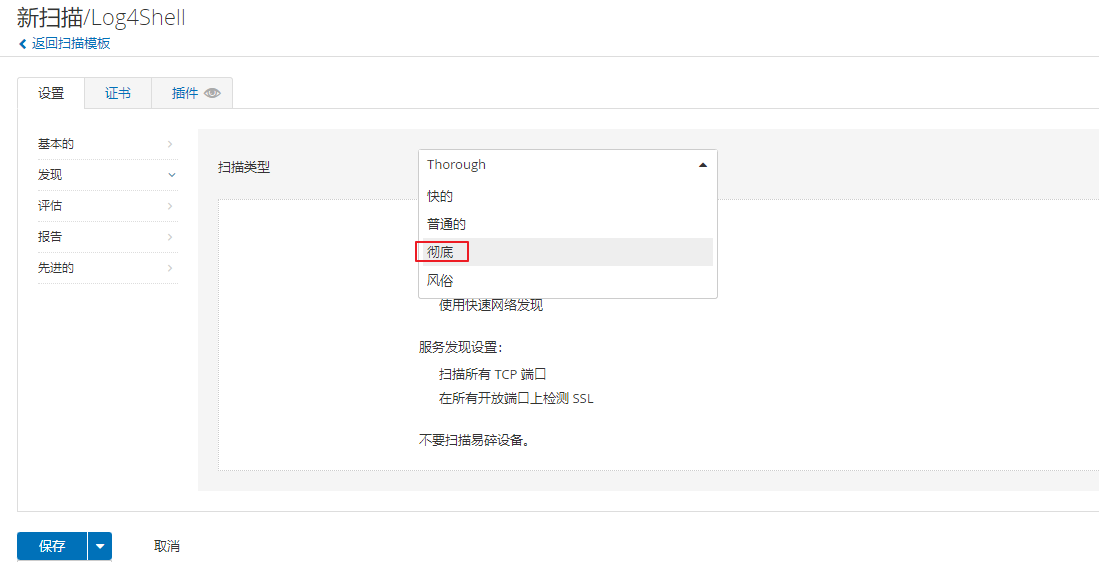

6.选择扫描类型【彻底】

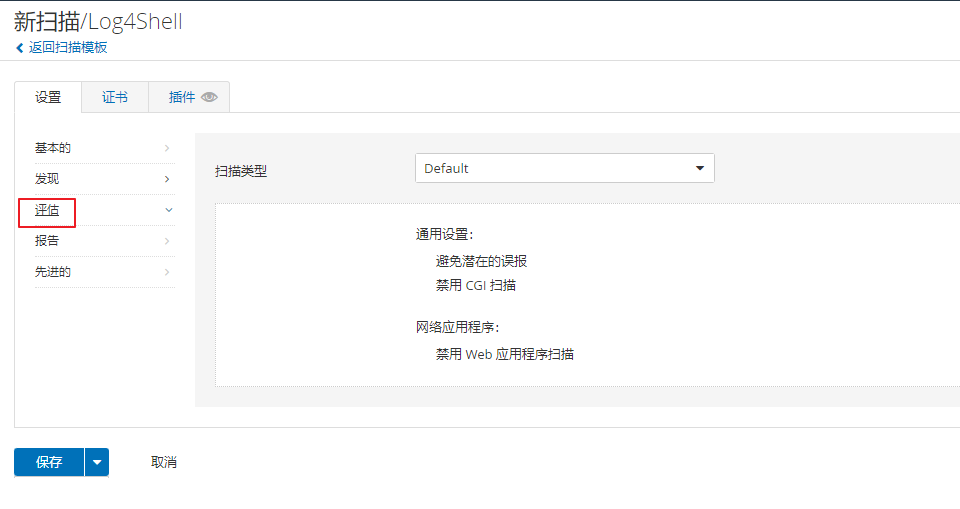

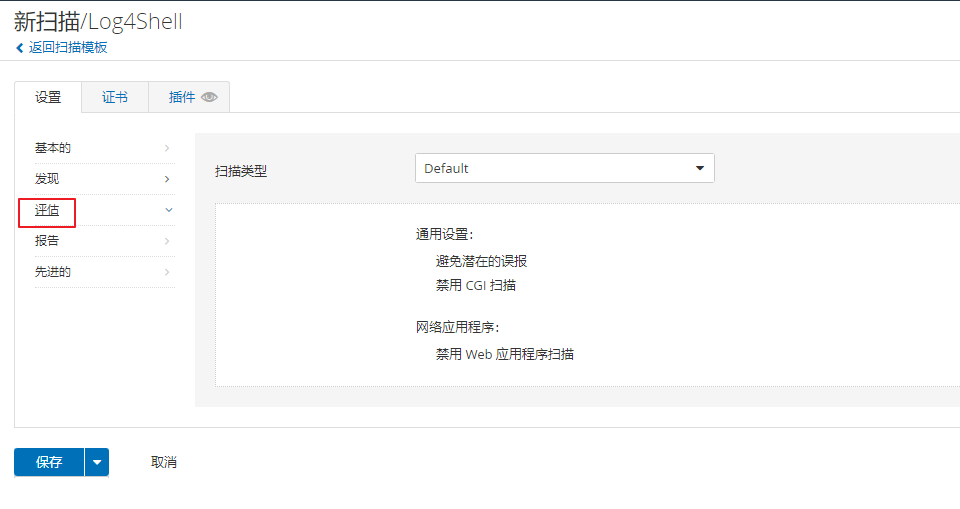

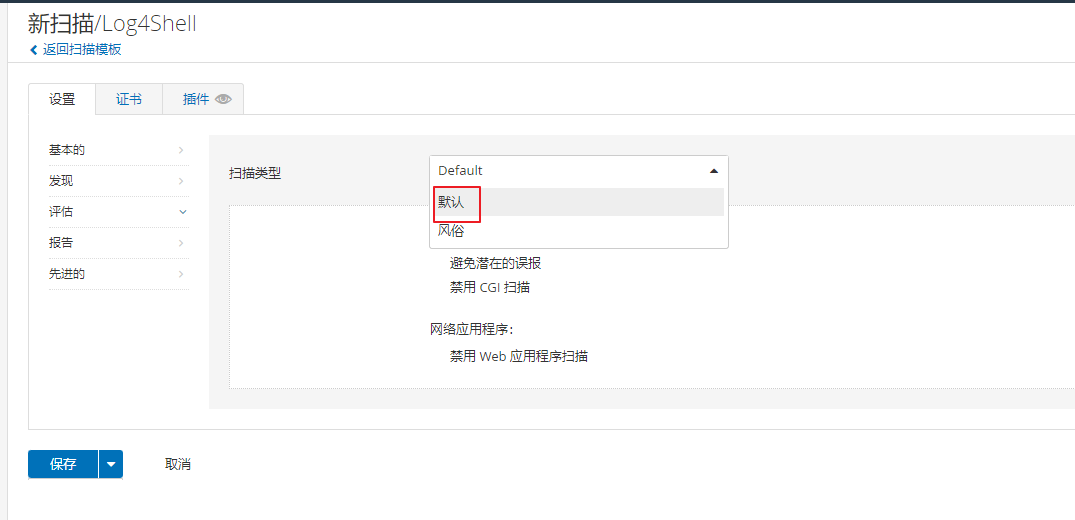

7.点击【评估】

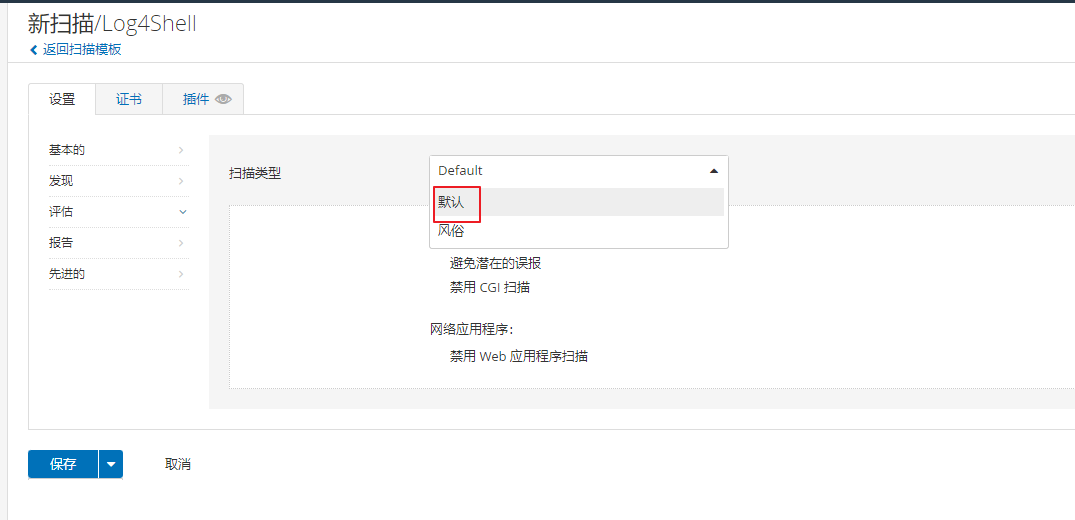

8.选择扫描类型【默认】

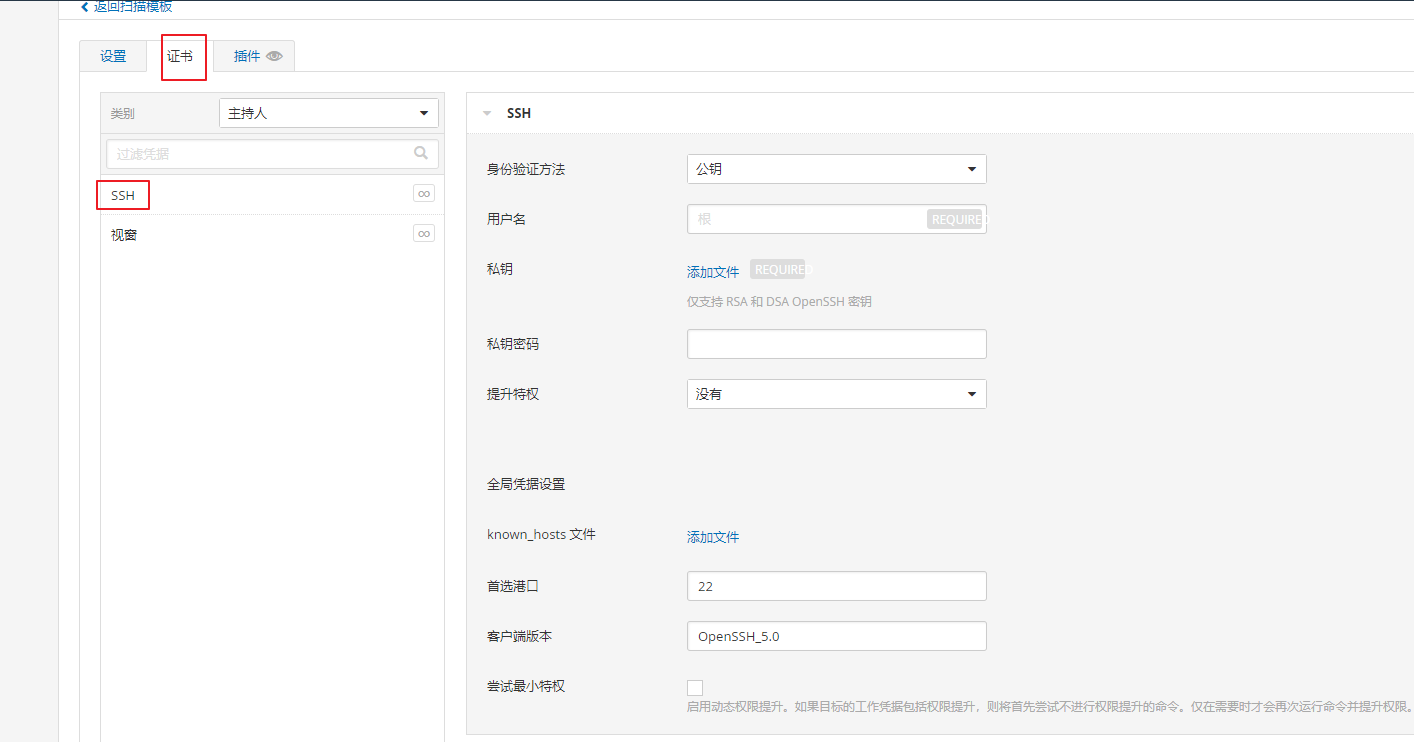

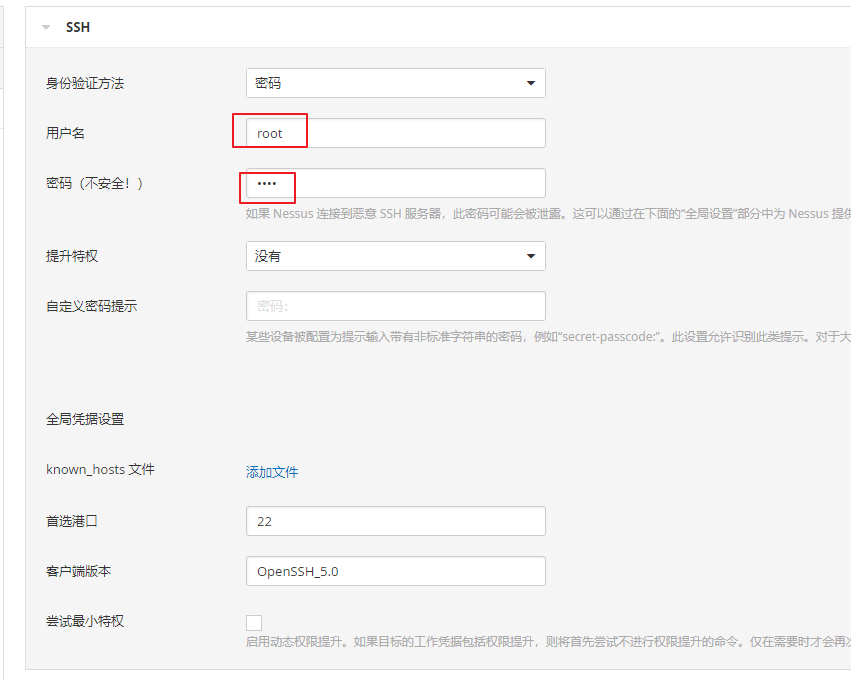

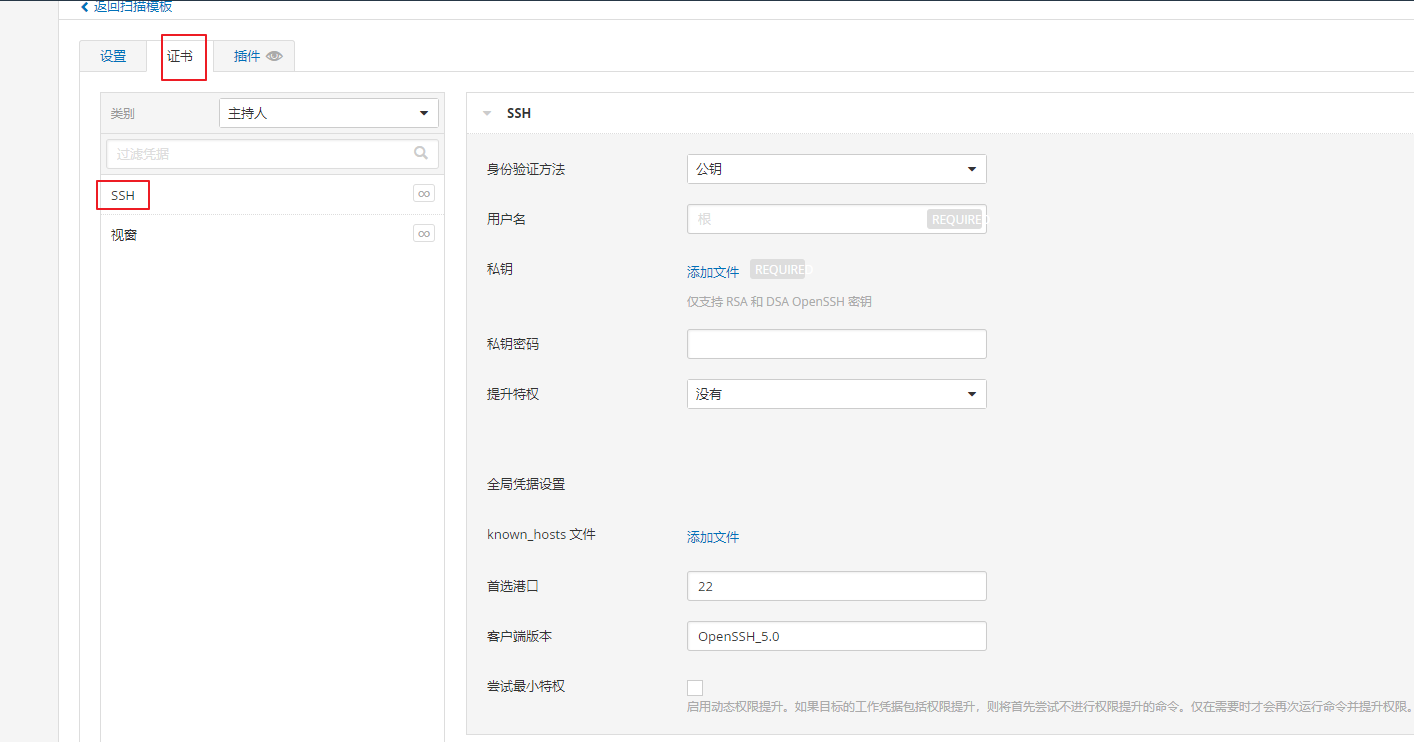

9.点击【证书】,点击【ssh】

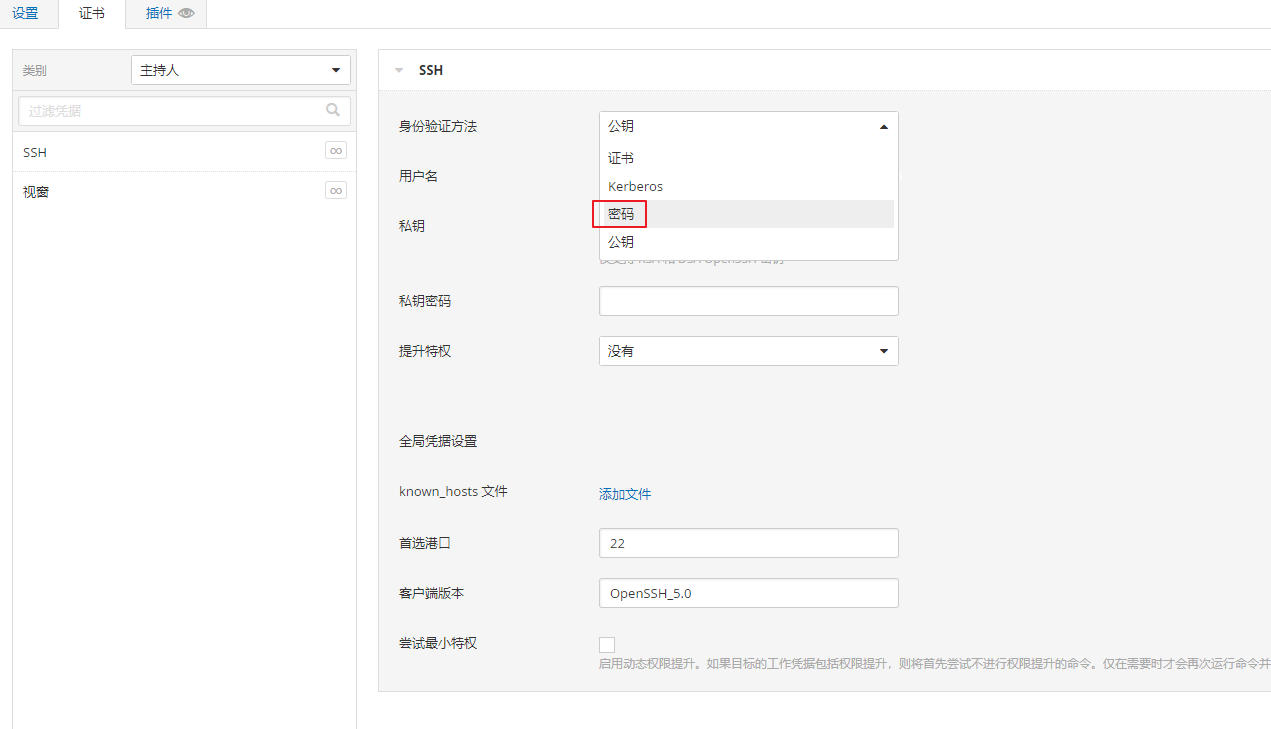

10.选择身份验证方法【密码】

11.输入被扫描服务器的用户名【root】,密码【root】

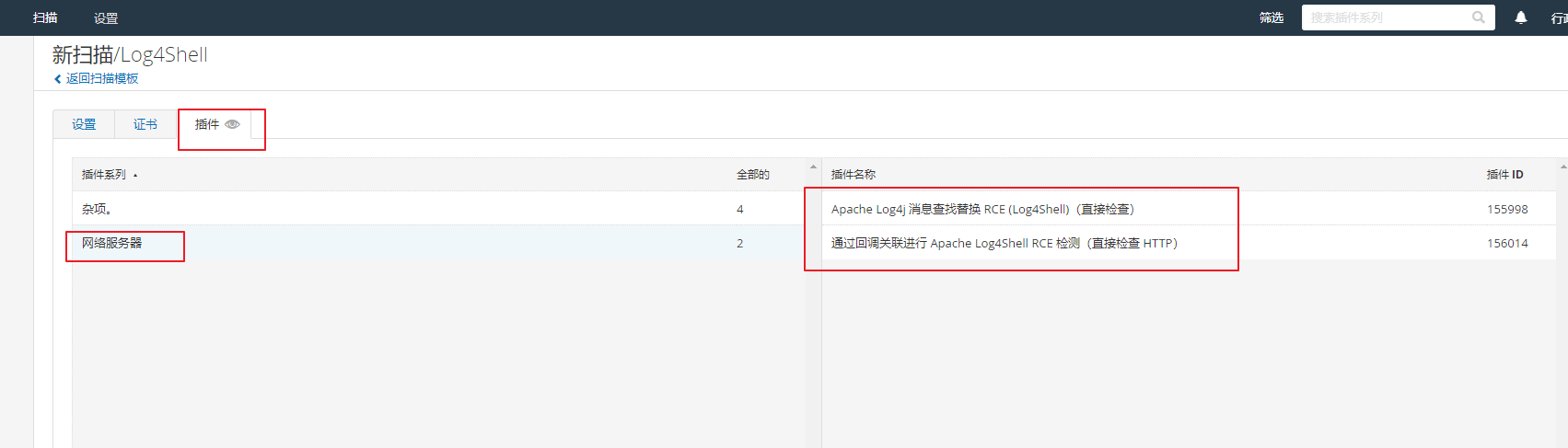

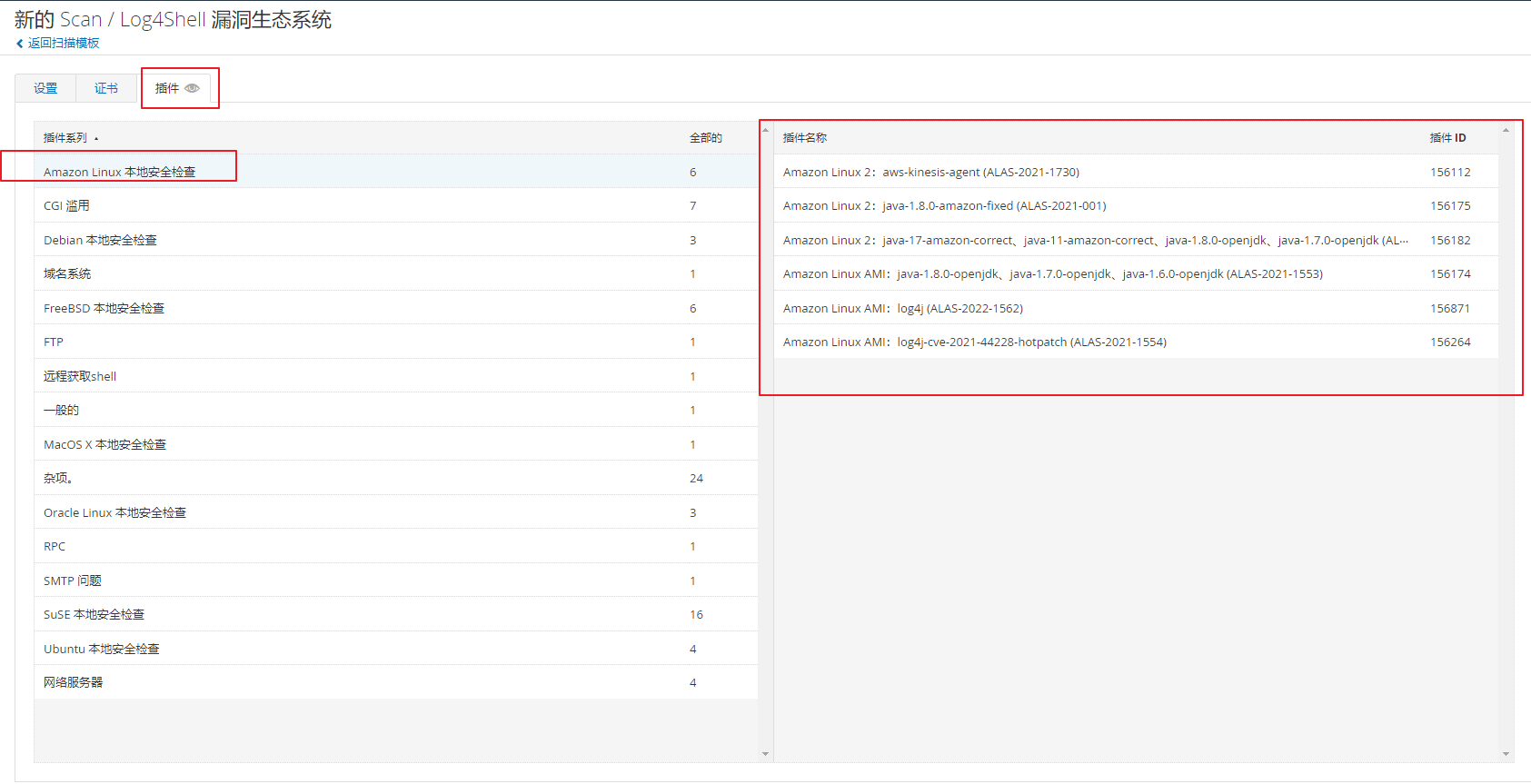

12.点击【插件】

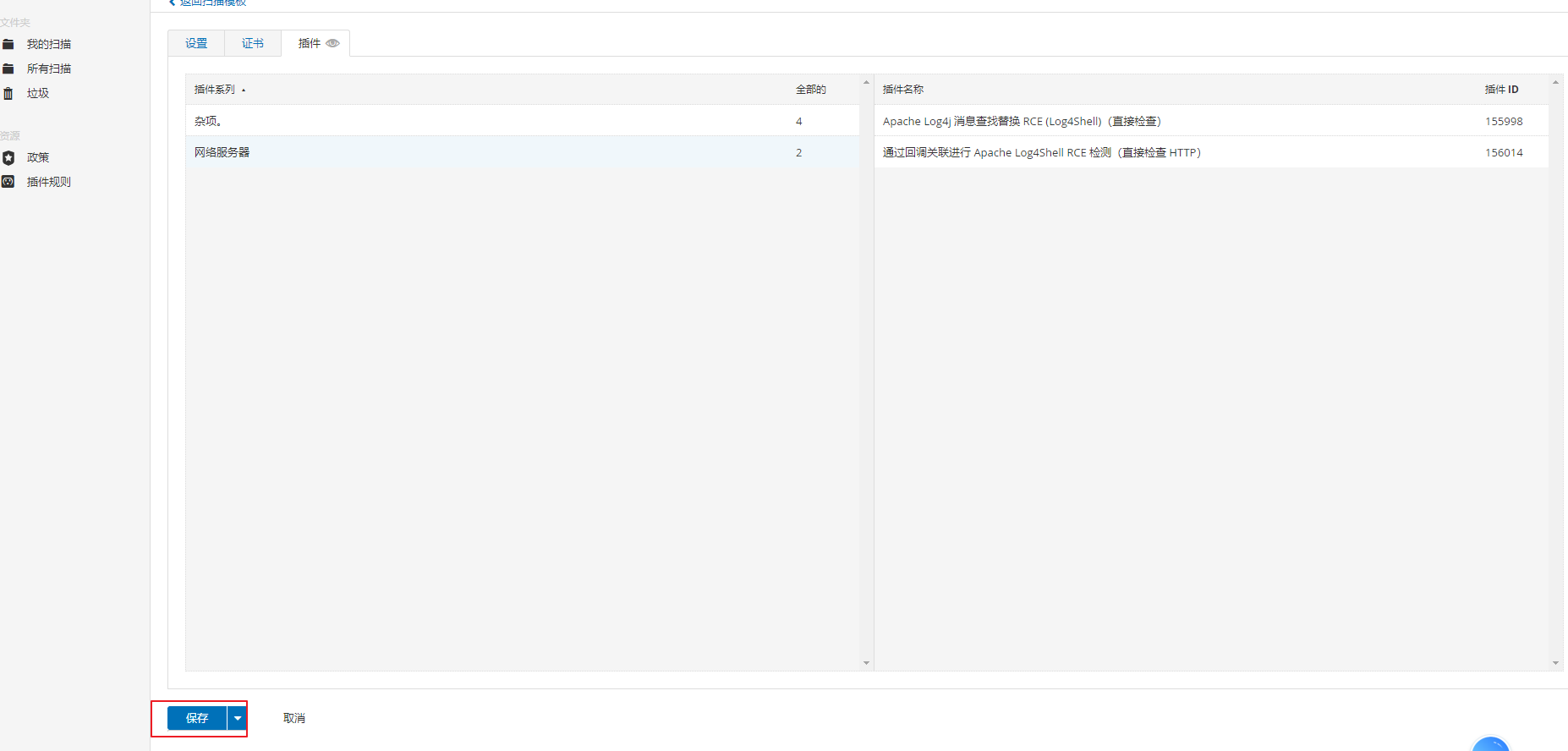

13.点击【保存】

14.执行【log4shell】扫描

15.查看log4J的扫描结果

2.nesuss扫描Log4Shell 漏洞生态系统

1.访问nessus扫描网站

https://192.168.110.230:8834/#/

2.点击新建扫描

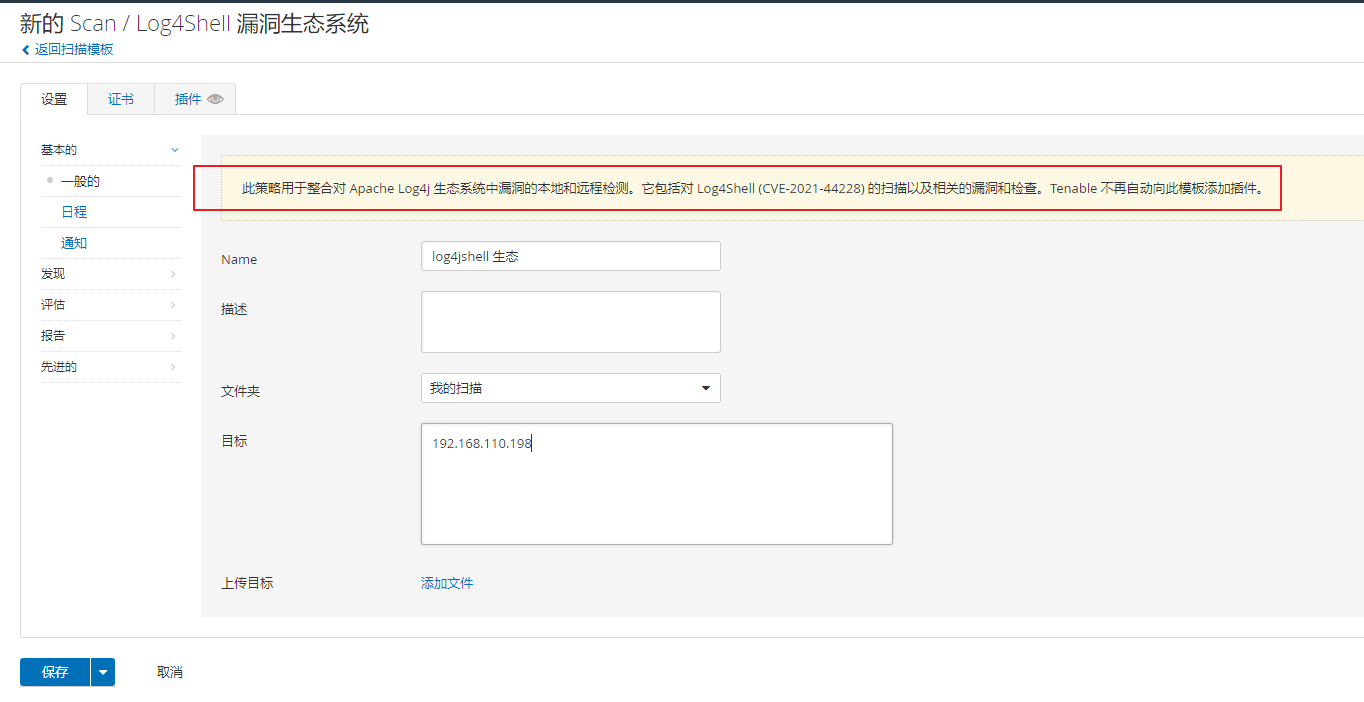

3.选择【Log4Shell 漏洞生态系统】

4.输入Name【log4jshell 生态】,目标【192.168.110.198】

5.点击【发现】

6.选择扫描类型【彻底】

7.点击【评估】

8.选择扫描类型【默认】

9.点击【证书】,点击【ssh】

10.点击【插件】

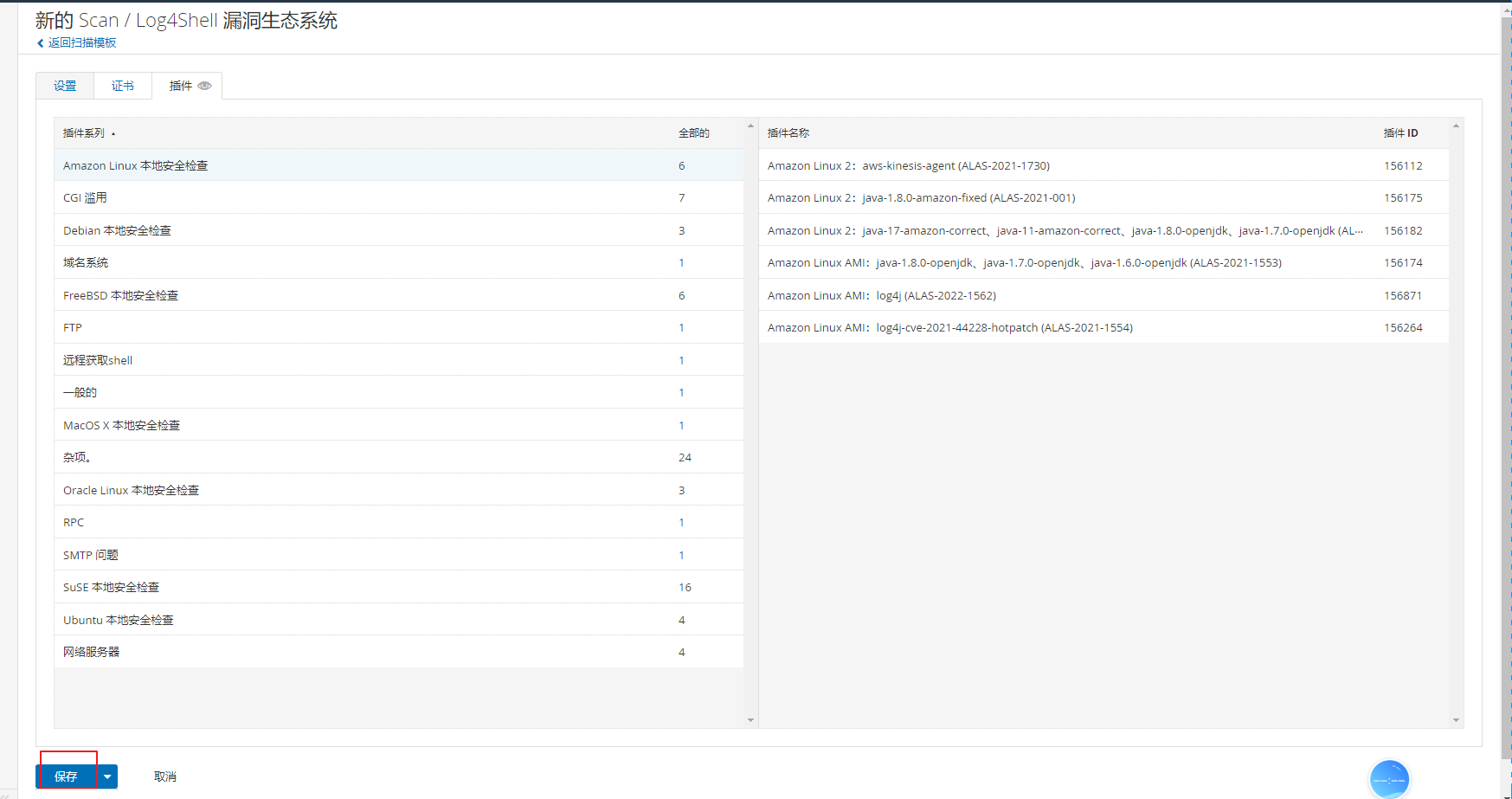

11.点击【保存】

12.执行【log4shell 生态】扫描

13.查看log4J 生态的扫描结果

浙公网安备 33010602011771号

浙公网安备 33010602011771号