DVWA——File Inclusion(文件包含)

File Inclusion

File Inclusion,意思是文件包含(漏洞),是指当服务器开启allow_url_include选项时,就可以通过php的某些特性函数(include(),require()和include_once(),require_once())利用url去动态包含文件,此时如果没有对文件来源进行严格审查,就会导致任意文件读取或者任意命令执行。文件包含漏洞分为本地文件包含漏洞与远程文件包含漏洞,远程文件包含漏洞是因为开启了php配置中的allow_url_fopen选项(选项开启之后,服务器允许包含一个远程的文件)。

文件包含分类:

LFI:本地文件包含(Local File Inclusion)

RFI:远程文件包含(Remote File Inclusion)

与文件包含有关的函数:

include():只有代码执行到该函数时才会包含文件进来,发生错误时只给出一个警告并继续向下执行。

include_once():和 include()功能相同,区别在于当重复调用同一文件时,程序只调用一次。

require():只要程序执行就包含文件进来,发生错误时会输出错误结果并终止运行。

require_once():和 require()功能相同,区别在于当重复调用同一文件时,程序只调用一次。

相关的 php.ini 配置参数:

allow_url_fopen = on (默认开启)

allow_url_include = on (默认关闭)

Low级:

<?php // The page we wish to display $file = $_GET[ 'page' ]; ?>

可以看到,服务器端对page参数没有做任何的过滤跟检查。

服务器期望用户的操作是点击下面的三个链接,服务器会包含相应的文件,并将结果返回。需要特别说明的是,服务器包含文件时,不管文件后缀是否是php,都会尝试当做php文件执行。

如果文件内容确为php,则会正常执行并返回结果,如果不是,则会原封不动地打印文件内容,所以文件包含漏洞常常会导致任意文件读取与任意命令执行。

所以文件包含漏洞常常会导致任意文件读取与任意命令执行。现实中,恶意的攻击者是不会乖乖点击这些链接的,因此page参数是不可控的。

点击file1.php,观察到url为:http://192.168.35.132/DVWA-master/vulnerabilities/fi/?page=file1.php

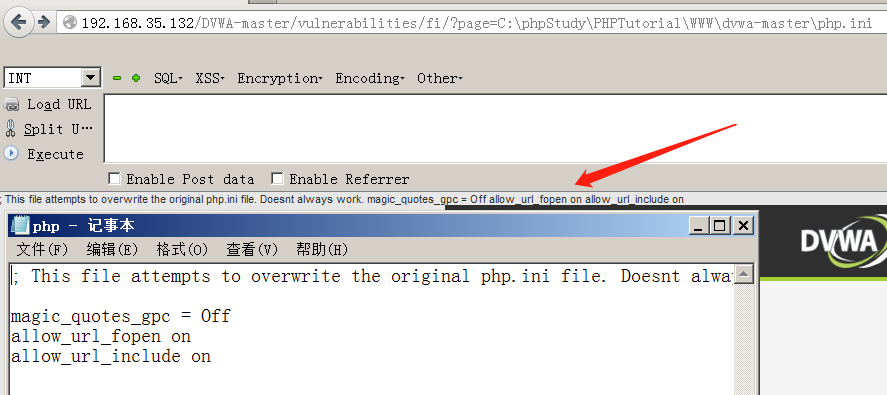

我们现在利用漏洞来构造url:http://192.168.35.132/DVWA-master/vulnerabilities/fi/?page=C:\phpStudy\PHPTutorial\WWW\dvwa-master\php.ini(绝对路径)

这个就算是成功了,记事本是我打开对照的。。

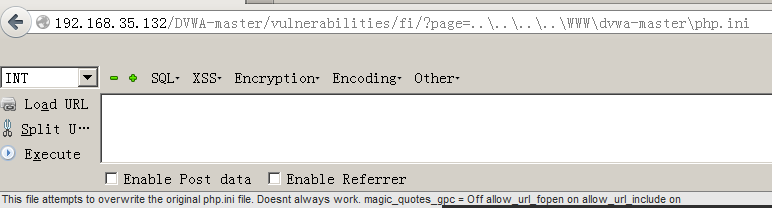

还可以构造url相对路径:http://192.168.35.132/DVWA-master/vulnerabilities/fi/?page=..\..\..\..\WWW\dvwa-master\php.ini

(文件路径哪种斜杠都没关系,加这么多..\是为了保证到达服务器的C盘根目录,可以看到读取是成功的)

Medium级:

<php //Thepagewewishtodisplay $file=$_GET['page']; //Inputvalidation $file=str_replace(array("http://","https://"),"",$file); $file=str_replace(array("../","..\""),"",$file); >

可以看到,Medium级别的代码增加了str_replace函数,对page参数进行了一定的处理,将”http:// ”、”https://”、 ” ../”、”..\”替换为空字符,即删除。这里只是过滤了远程包含,但没有过滤本地包含。

使用str_replace函数是极其不安全的,因为可以使用双写绕过替换规则。例如page=htthttp://p://时,str_replace函数会将http://删除,于是page=http://,成功执行远程命令。

因为没有过滤本地包含所以还这样还是可以。。

High级:

<?php // The page we wish to display $file = $_GET[ 'page' ]; // Input validation if( !fnmatch( "file*", $file ) && $file != "include.php" ) { // This isn't the page we want! echo "ERROR: File not found!"; exit; } ?>

High级别的代码使用了fnmatch函数检查page参数,要求page参数的开头必须是file,服务器才会去包含相应的文件。

High级别的代码规定只能包含file开头的文件,看似安全,我们依然可以利用file协议绕过防护策略。

构建url:

Impossible级:

<php //Thepagewewishtodisplay $file=$_GET['page']; //Onlyallowinclude.phporfile{1..3}.php if($file!="include.php"&&$file!="file1.php"&&$file!="file2.php"&&$file!="file3.php"){ //Thisisn'tthepagewewant! echo"ERROR:Filenotfound!"; exit; } >

可以看到,Impossible级别的代码使用了白名单机制进行防护,page参数必须为“include.php”、“file1.php”、“file2.php”、“file3.php”之一,彻底杜绝了文件包含漏洞。

浙公网安备 33010602011771号

浙公网安备 33010602011771号