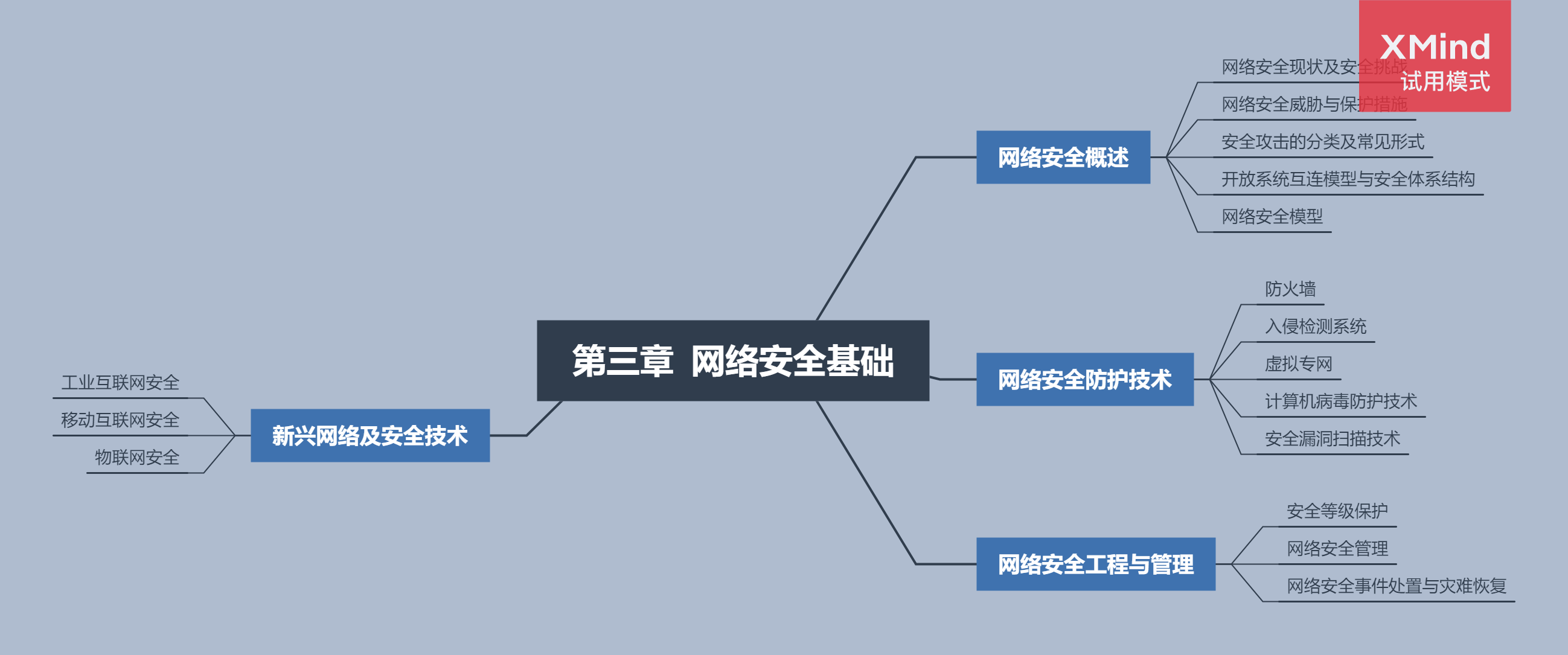

2020-2021-1学期20202407钱虹全《网络空间安全导论》第十周学习总结

3.1 网络安全概述

3.1.1 网络安全现状及安全挑战

1.网络安全现状

计算机病毒层出不穷以及黑客的恶意攻击势头攀升、技术设计的不完备。

信息安全问题已成为影响社会稳定和国家安危的战略性问题。

2.敏感信息对安全的需求

敏感信息设计的内容十分丰富,因此我们必须对相关安全工作进行全面的规划和部署。相关信息密级分为秘密级、机密级和绝密级,以确保每一密级的信息仅能让那些具有高于或等于该权限的人使用。

3.网络应用对安全的要求

3.1.2 网络安全威胁与保护措施

1.基本概念

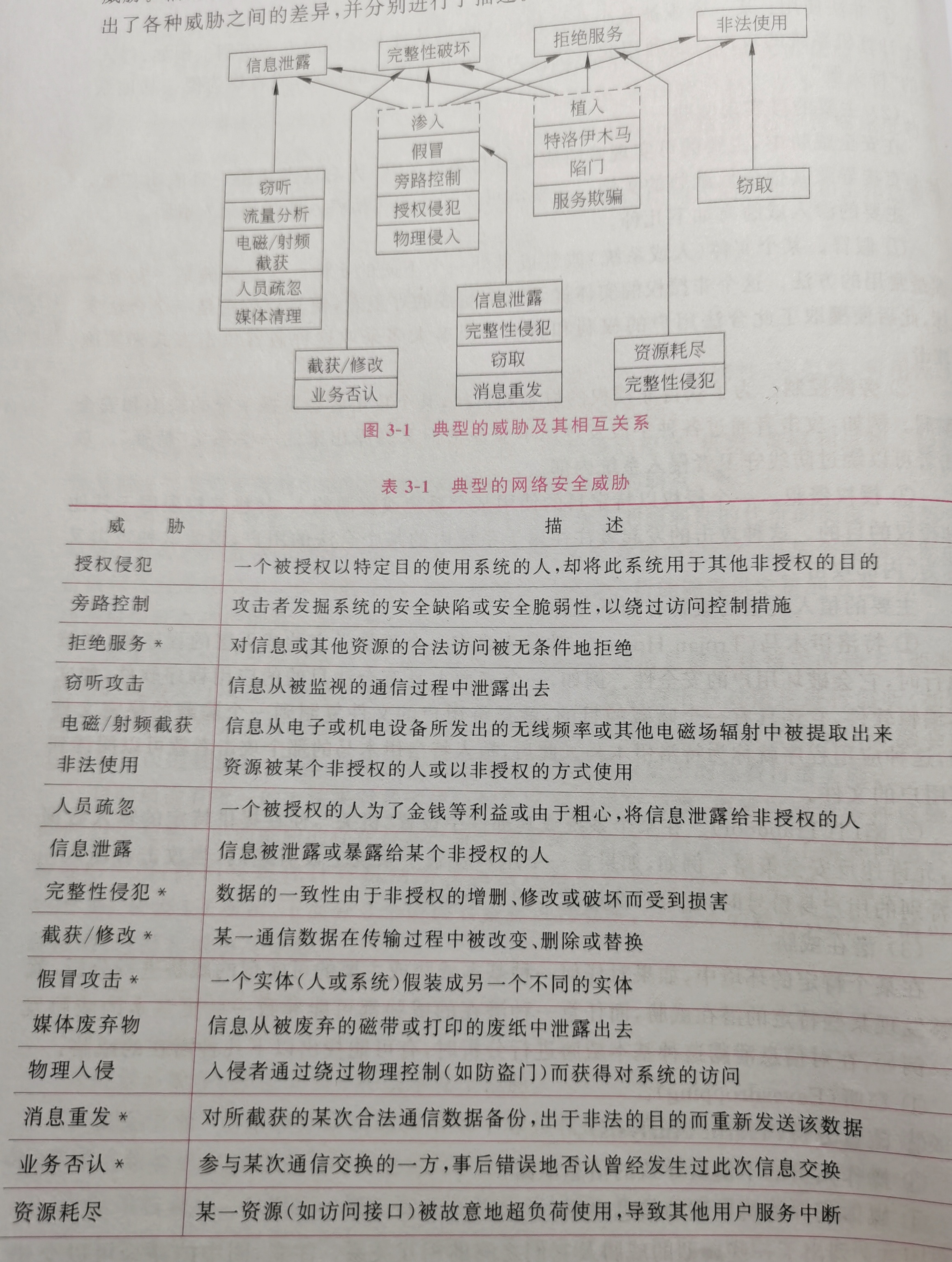

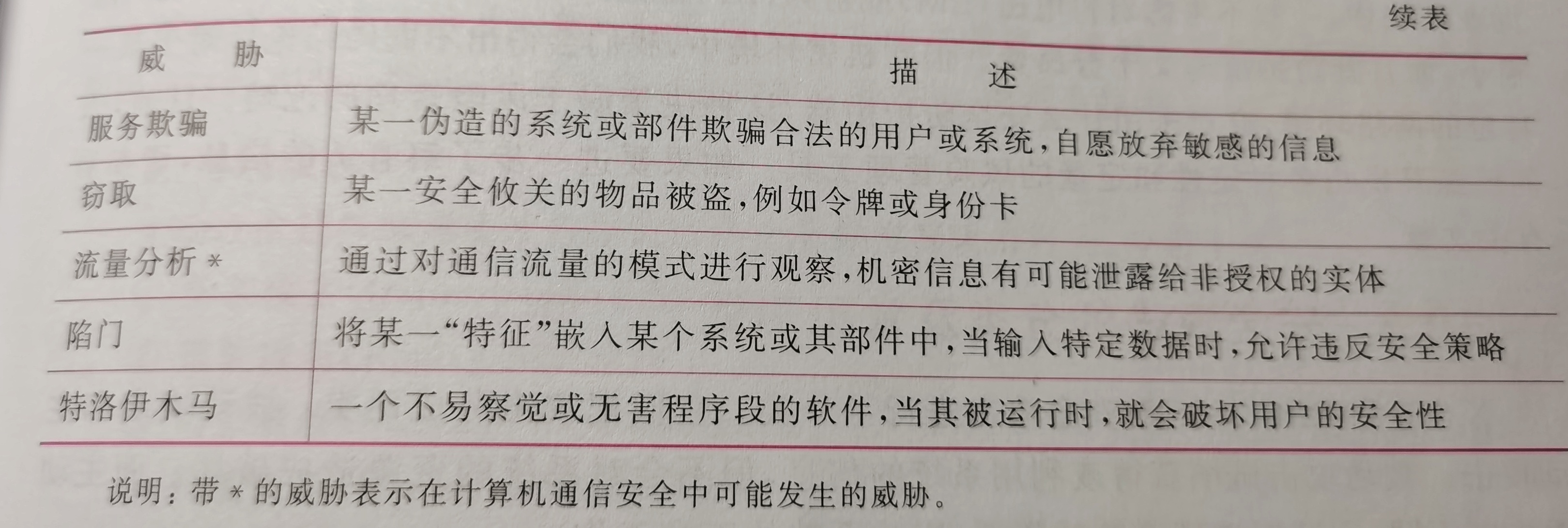

安全威胁:某个人、物、事件或概念对某一资源的保密性、完整性、可用性或合法使用造成的危险。攻击就是某个安全威胁的具体实施。

防护措施:保护资源免受威胁的一些物理的控制、机制、策略和过程。

风险:对某个已知的、可能引发某种成功攻击的脆弱性的代价的测度。

2.安全威胁的来源

3.安全防护措施

①物理安全 ②人员安全 ③管理安全 ④媒体安全 ⑤辐射安全 ⑥生命周期控制

3.1.3 安全攻击的分类及常见形式

1.被动攻击

①窃听攻击 ②流量分析

2.主动攻击

①伪装攻击 ②重放攻击 ③消息篡改 ④拒绝服务攻击

3.网络攻击常见形式

(1)口令窃取 (2)欺骗攻击 (3)缺陷和后门攻击 (4)认证失效 (5)协议缺陷 (6)信息泄露 (7)指数攻击——病毒和蠕虫 (8)拒绝服务攻击

3.1.4 开放系统互连模型与安全体系结构

1.安全服务

(1)认证

①同等实体认证。 ②数据源认证。

(2)访问控制

(3)数据保密性 保密性是防止传输的数据遭到诸如窃听、流量分析等被动攻击。

(4)数据完整性 与数据的保密性相比,数据完整性可以应用于消息流、单条消息或消息的选定部分同样,最常用和直接的方法是对整个数据流提供保护。

(5)不可否认性

(6)可用性服务

2.安全机制

3.安全服务与安全机制的关系

4.在OSI层中的服务配置

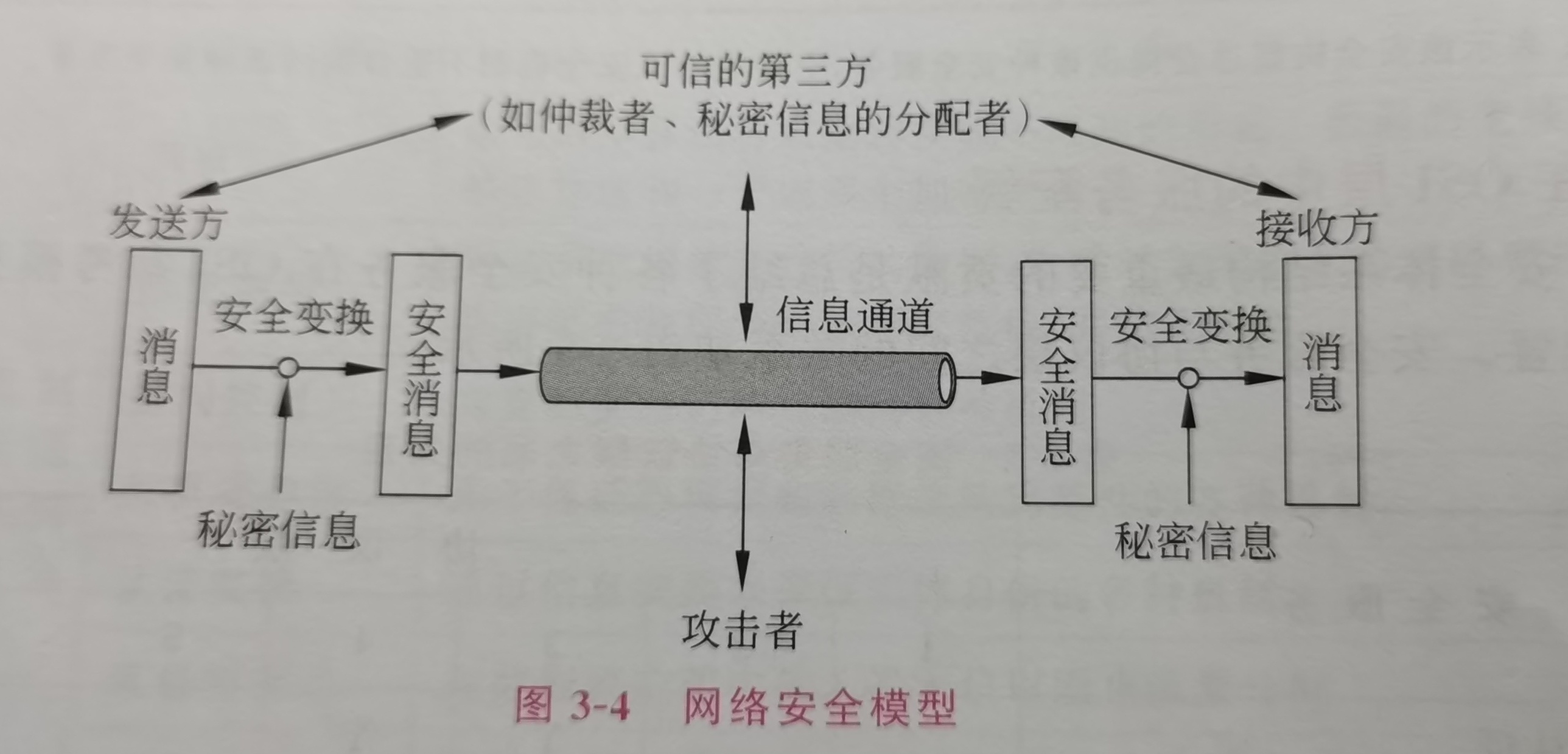

3.1.5 网络安全模型

3.2 网络安全防护技术

3.2.1 防火墙

1.防火墙概述

防火墙是由软件和硬件组成的系统,它处于安全的网络和不安全的网络之间,根据由系统管理员设置的访问控制规则,对数据进行过滤。

处理方法有三种:1.允许数据流通过。2.拒绝数据流通过。3.将这些数据流丢弃。

防火墙是Internet安全的最基本组成部分。但是对于防御内部的攻击,防火墙也无能为力;甚至有些绕过防火墙的连接,防火墙则毫无用武之地。

2.防火墙分类

通常将防火墙分为三类:包过滤防火墙、电路级网关防火墙、应用级防火墙。

3.防火墙原理

防火墙首先默认丢弃所有数据包,然后再逐个执行过滤规则,以加强对数据包的过滤。对于静态包过滤防火墙来说,决定接受还是拒绝一个数据包,取决于对数据包中的IP头和协议头等特定区域的检查和判定。判决仅依赖于当前数据包的内容。

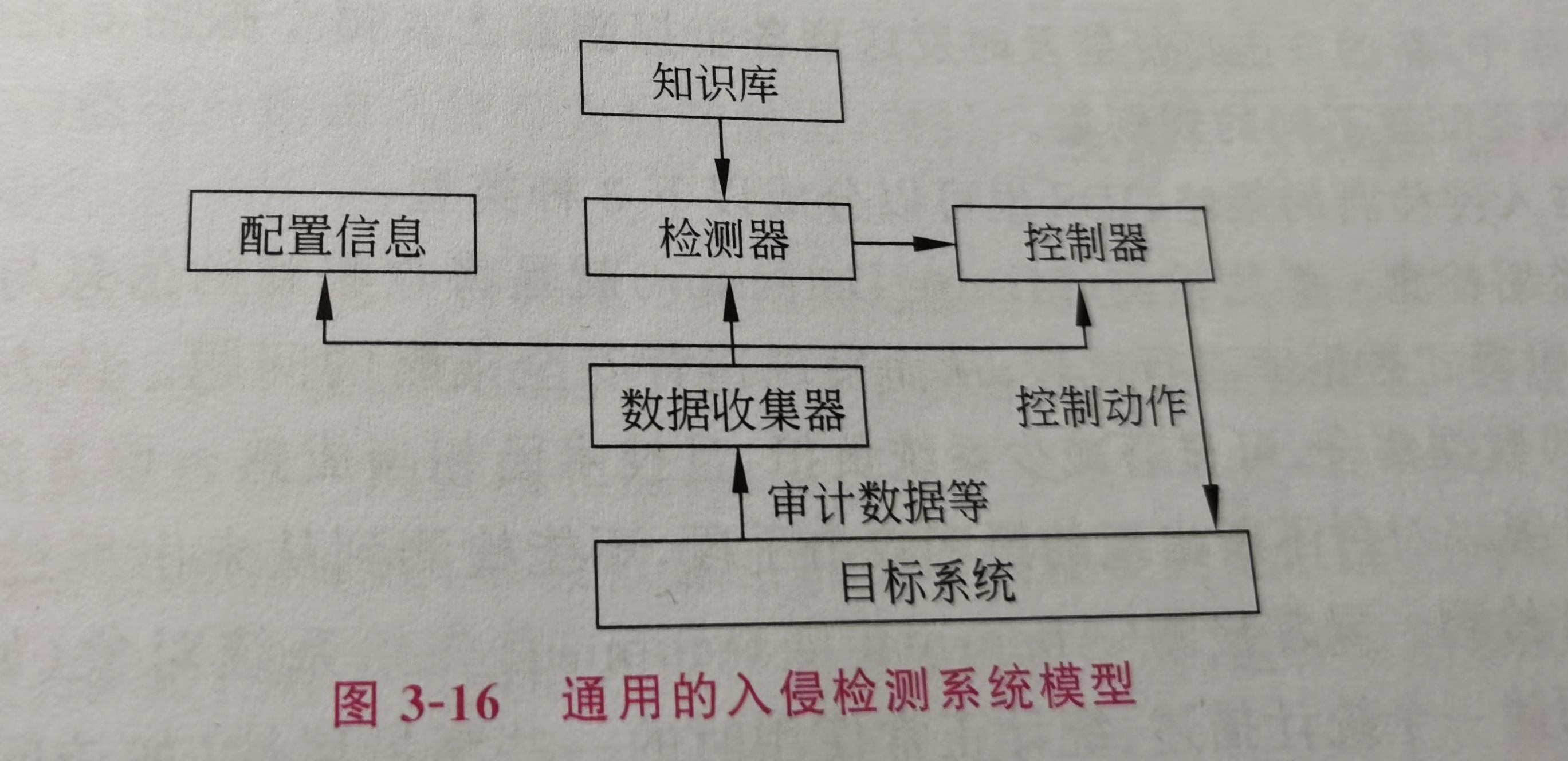

3.2.2 入侵检测系统

IDS系统模型如下:

3.2.3 虚拟专网

VPN:将物理上分布在不同地点的网络通过公用网络连接而构成逻辑上的虚拟子网。

采用认证、访问控制、机密性、数据完整性。

VPN根据数据使用者的身份和权限,直接将其接入VPN,非法的用户不能接入和使用其服务。

其精髓在于对数据包进行重新封装。对数据包进行IPSec处理使VPN提供了比包过滤防火墙更高的安全性。

IPSec的两种工作模式:传输模式和隧道模式。

3.2.4 计算机病毒防护技术

1.计算机病毒防护技术概述

计算机病毒:能够引起计算机故障、破坏计算机数据、影响计算机正常运行的指令或代码。

特点:1.破坏性。2.传染性。3.隐蔽性。

2.计算机病毒的分类

1.木马型病毒。

2.感染性病毒。

3.蠕虫型病毒。

4.后门型病毒。

5.恶意软件。

3.2.5 安全漏洞扫描技术

3.3 网络安全工程与管理

3.3.1 安全等级保护

3.3.2 网络安全管理

1.网络安全管理概述

2.网络安全管理体系(ISMS)

3.网络安全风险管理

3.3.3 网络安全事件处置与灾难恢复

3.4 新兴网络及安全技术

3.4.1 工业互联网安全

3.4.2 移动互联网安全

浙公网安备 33010602011771号

浙公网安备 33010602011771号