20212931 2021-2022-2 《网络攻防实践》第一次实验任务

一、知识点梳理与总结

1.实验介绍

网络攻防环境搭建,是在有限的资源和可控的范围内,搭建一个可靠安全的实验环境,进行一系列网络攻防的实践活动,在深入理解基础知识和攻防方法的同时,对个人创新型操作进行验证,增强个人攻防能力。网络攻防环境包括以下基础部分:

- 攻击机

- 靶机

- 攻击检测、数据分析与防御平台

- 网络连接

2.实验内容

- 利用VMWare Workstations软件,搭建自己的个人网络攻防实践环境,至少包括一台攻击机、靶机、SEED虚拟机和蜜网网关;

- 进行网络连通性检测,确保攻击机和靶机直接网络的正常联通;

- 撰写实验报告。

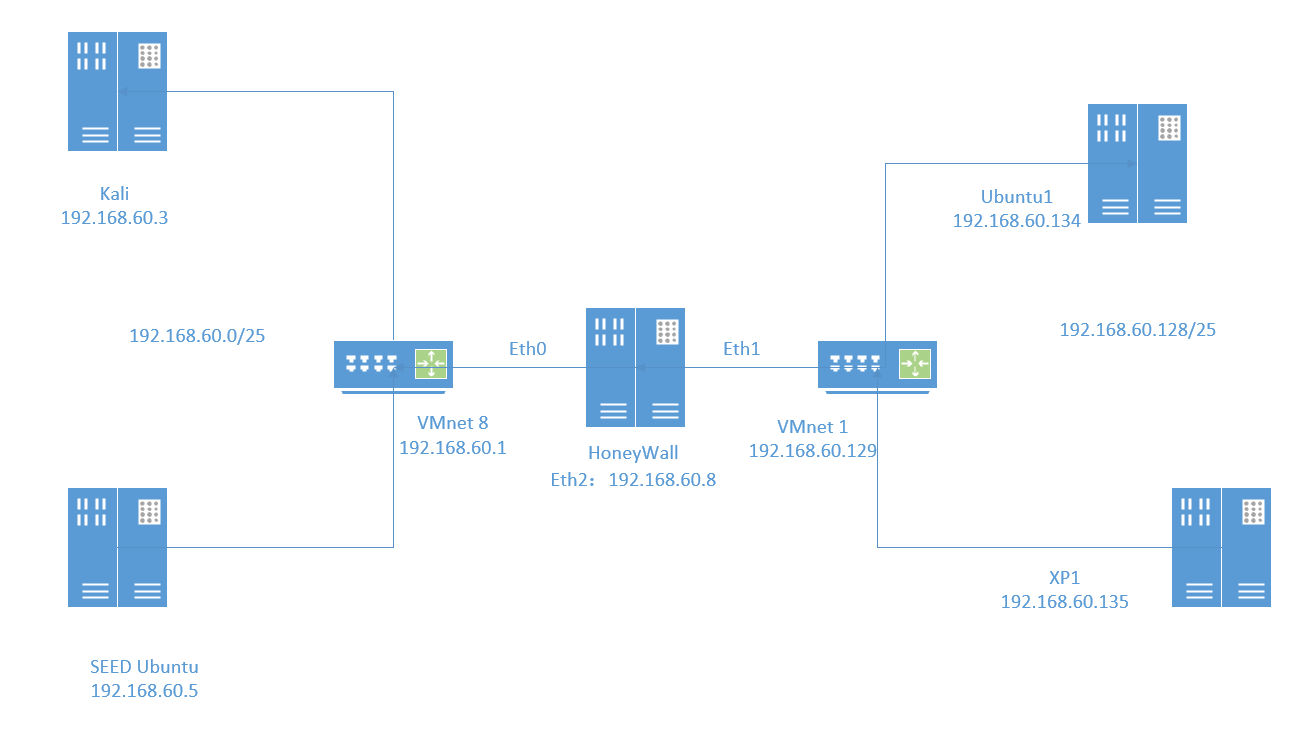

3.网络拓扑结构

- Ubuntu1和XP1处于192.168.60.128/25的靶机网段中,使用仅主机模式的VMnet1虚拟网卡;

- Kail和SEEDUbuntu处于192.168.60.0/25的攻击机网段中,使用NAT模式的VMnet8虚拟网卡;

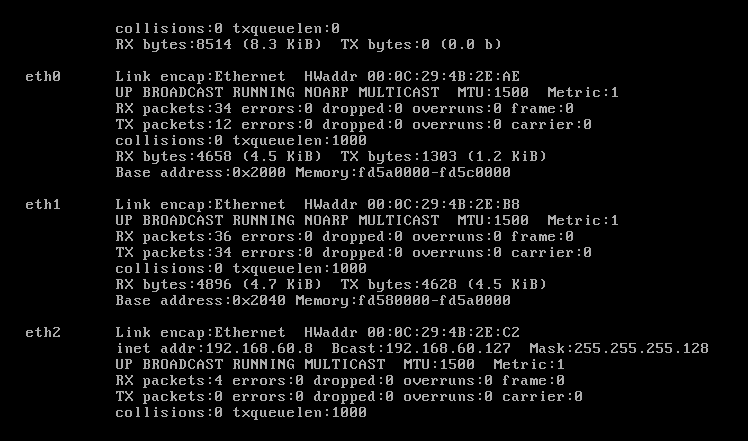

- HoneyWall为蜜网网关,其网口处理如下:eth0、eth2接入攻击机网段,eth1连接靶机网段,eth2作为自身网络端口,IP为192.168.60.8,宿主可以通过VMnet8虚拟网卡访问蜜网网关,进行数据分析和蜜网网关管理。

二、实验步骤--环境搭建及验证

(一)环境搭建

1.虚拟网卡配置(网段划分)

打开VMware,在菜单栏点击编辑->虚拟网络编辑器,进行VMnet1和VMnet8的网段配置,如果是灰色,请点击“更改设置”提升权限后进入设置页面:

VMnet1配置信息:(注意取消本地DHCP服务)

- 子网IP:192.168.60.128,子网掩码:255.255.255.128

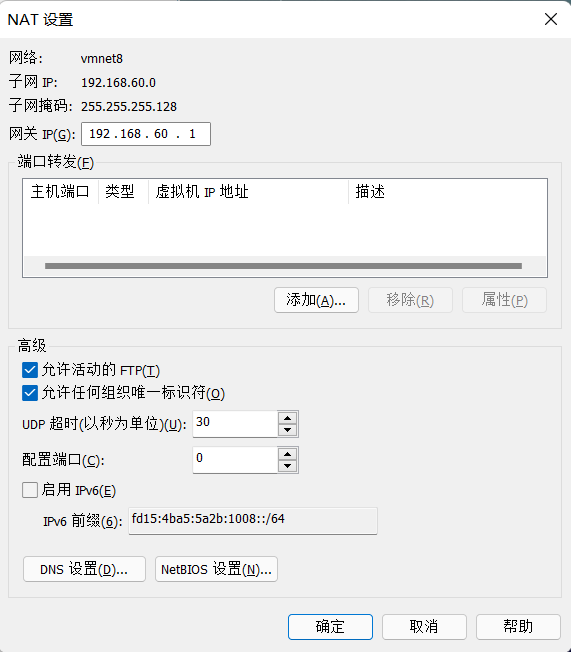

VMnet8配置信息:

- 子网IP:192.168.60.0,子网掩码:255.255.255.128

- NAT:网关:192.168.60.1

- DHCP:子网IP分配:192.168.60.2~.120

2.攻击机配置

(1)Kail

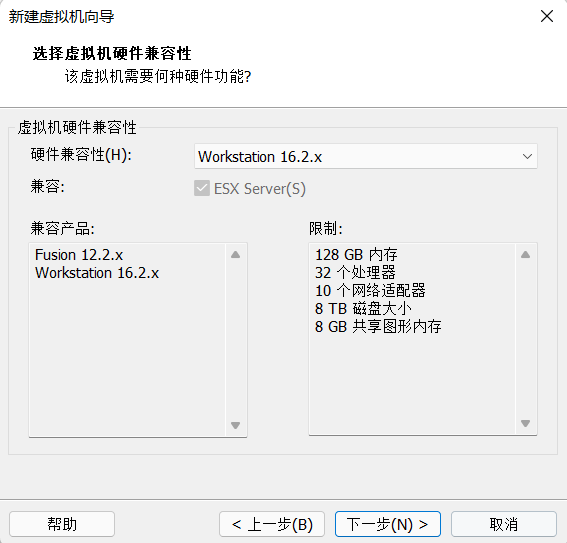

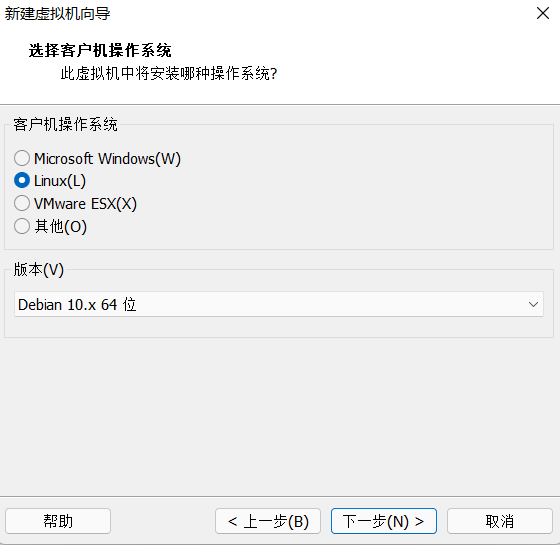

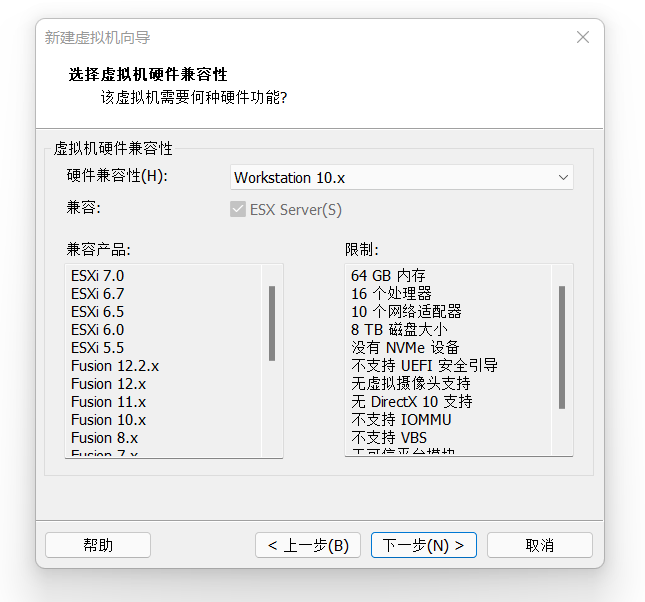

创建虚拟机完整操作如下(后续SEESD虚拟机与靶机重复步骤略去,只展示变化部分):

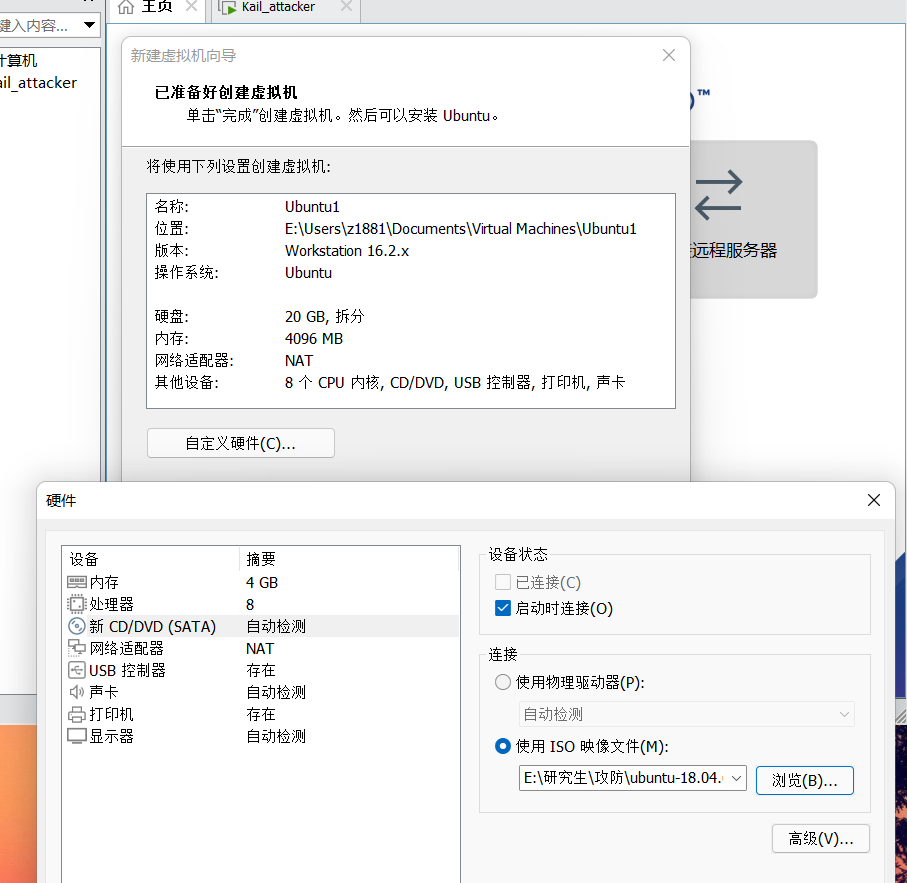

- 确定兼容性->稍后安装操作系统(这里强烈推荐)->确定操作系统类型与版本->自定义名称、未知、虚拟性能配置->网络类型(NAT)->控制器类型和磁盘类型默认->自定义硬件挂载ISO镜像并设置网络适配器->完成

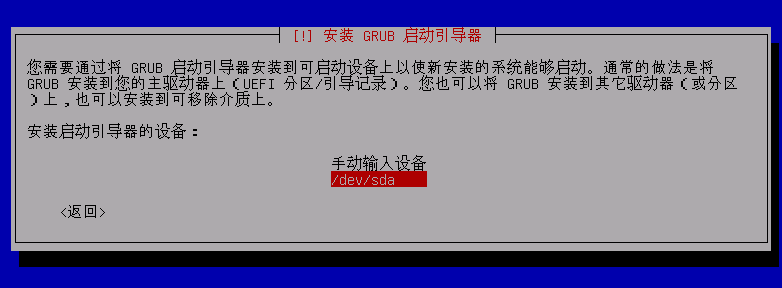

- 打开开始安装->分区整个磁盘->启动引导器(注意别选择错误,否则无法启动)->查看IP

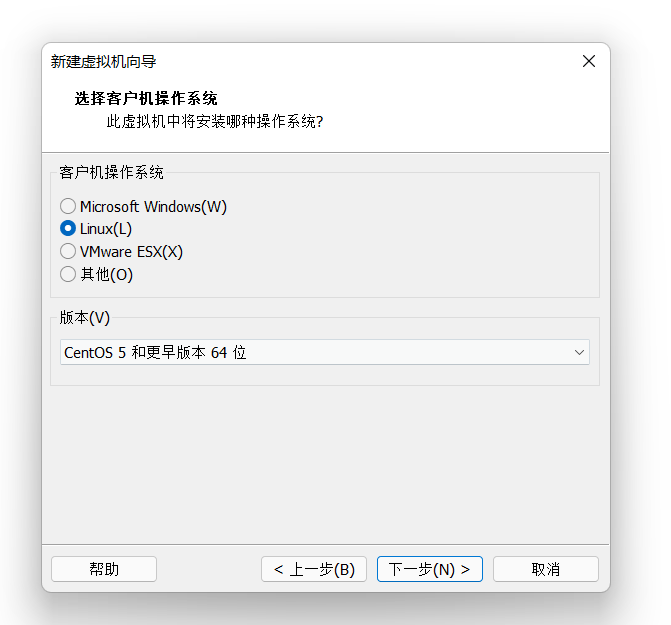

(2)SEED Ubuntu

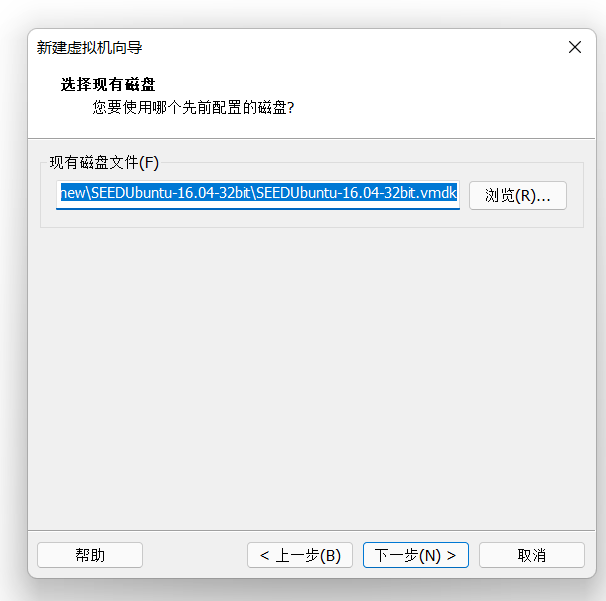

- 使用已有的磁盘文件安装,新建虚拟机时注意:

- 版本选择Ubuntu

- 选择现有虚拟磁盘

2.靶机配置

(1)Ubuntu1 (Ubuntu 18.04)

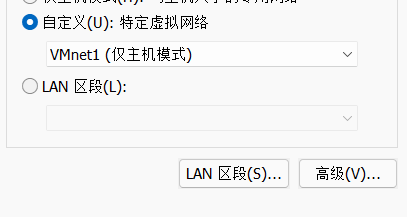

- 因为作为靶机,在VMnet1虚拟网卡的靶机网段内,注意自定义硬件时修改网络适配器

- 网络设定为仅主机模式,进入系统后需要固定IP地址,在设置内对其IPv4进行配置

- 检查IP地址(可以先设置为NAT模式,换源安装nets-tools,仅主机模式容易被主机防火墙拦截)

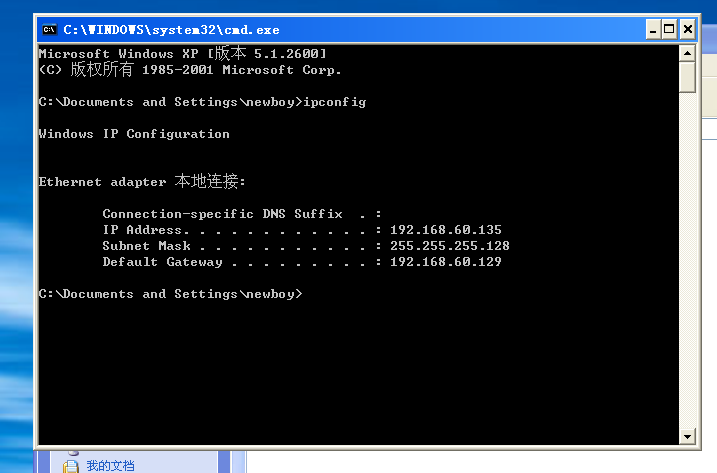

(2)XP1 (win XP)

- 注意修改系统类型和版本、自定义硬件时修改网络适配器

- 进入系统中对其网络进行设置,固定IP地址等信息

- 检查IP地址

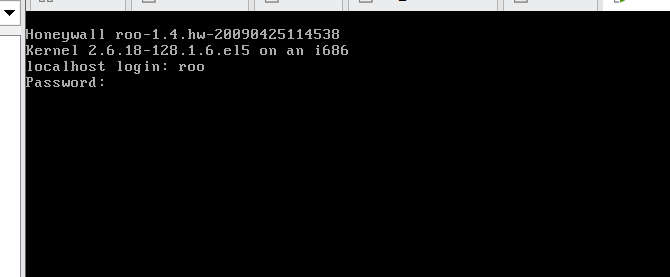

3.蜜网网关(HoneyWall)

- 硬件兼容性

- 系统类型和版本

- 自定义硬件:增加网络适配器:其中网络适配器2设置为仅主机模式,用于连接靶机网段,网络适配器3设置为自定义(VMnet8(NAT 模式)),用于连接攻击机网段

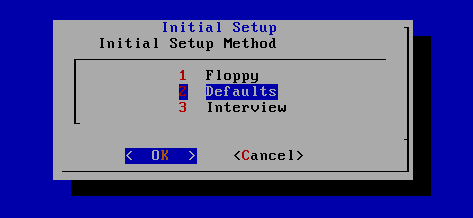

- 打开虚拟机,安装系统

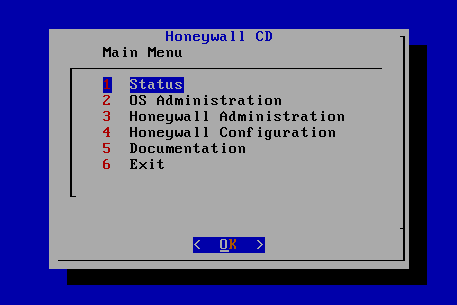

- 安装完成后,使用默认用户名密码(roo/honey)进行登录,然后使用su -提升至root用户权限,进入配置界面;

- 后续对配置进行修改,在root用户下可以直接使用menu进入配置界面

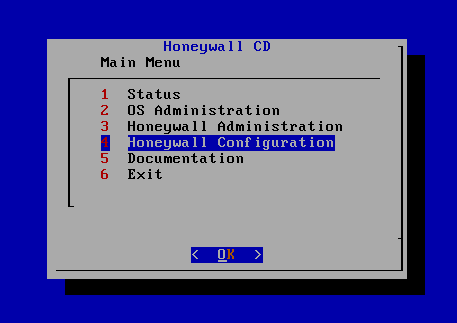

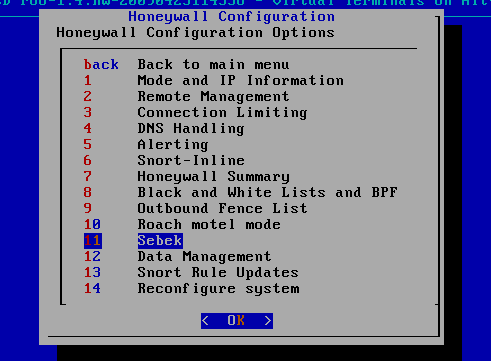

- 设置蜜网网关

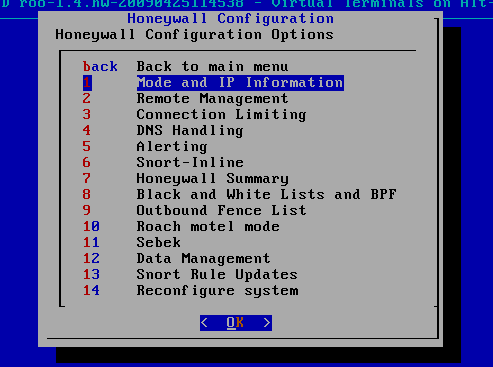

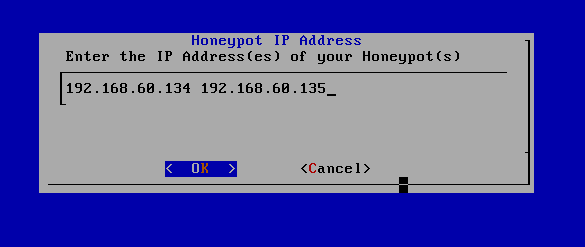

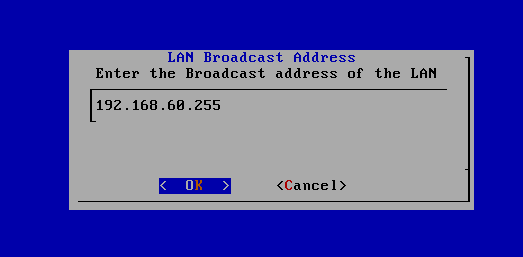

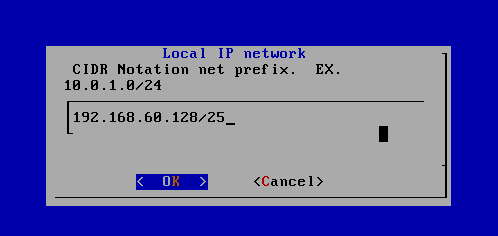

Honeywall Configuration->Mode and IP Information:

-- Honeypot IP Address:设置蜜罐IP,即两个靶机的IP

-- LAN Broadcast Address:蜜罐网段的广播地址

-- LAN CIDR Prefix:蜜罐网段的子网掩码

注意保存

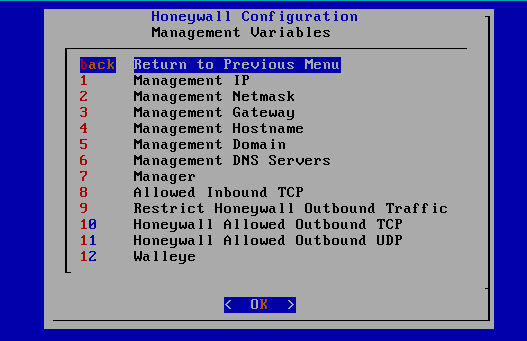

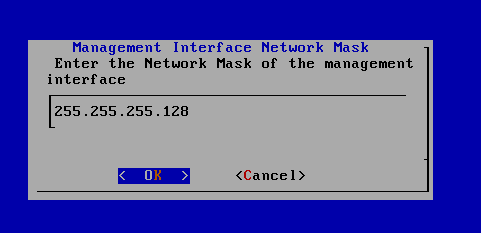

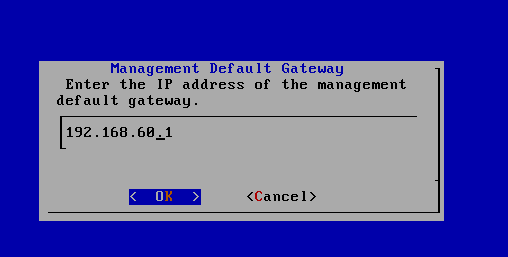

Honeywall Configuration->Remote Management:

-- Management IP:用于管理HoneyWall的IP地址

-- Management Netmask:管理IP地址的子网掩码

-- Management Gateway:网关地址

-- Management:可进行管理的IP范围

注意保存

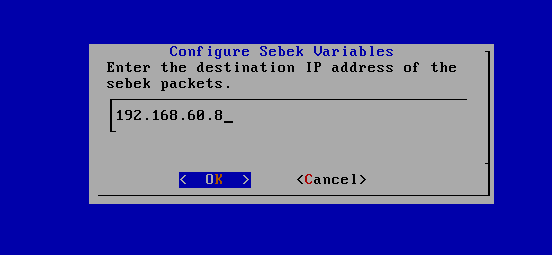

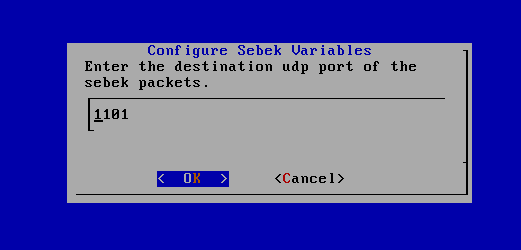

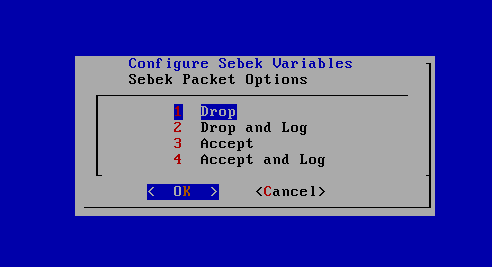

Honeywall Configuration->Sebek:地址为网关自身地址、端口默认、方式DROP

查看IP配置结果

(二)结果验证

1.网关验证

在Kail-Attacker上打开https://192.168.60.8/对网关进行管理访问(会重新设置一次密码勿忘)

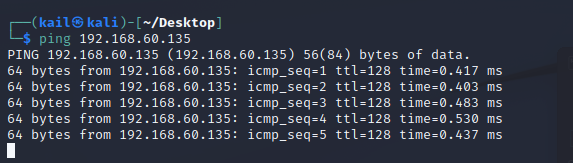

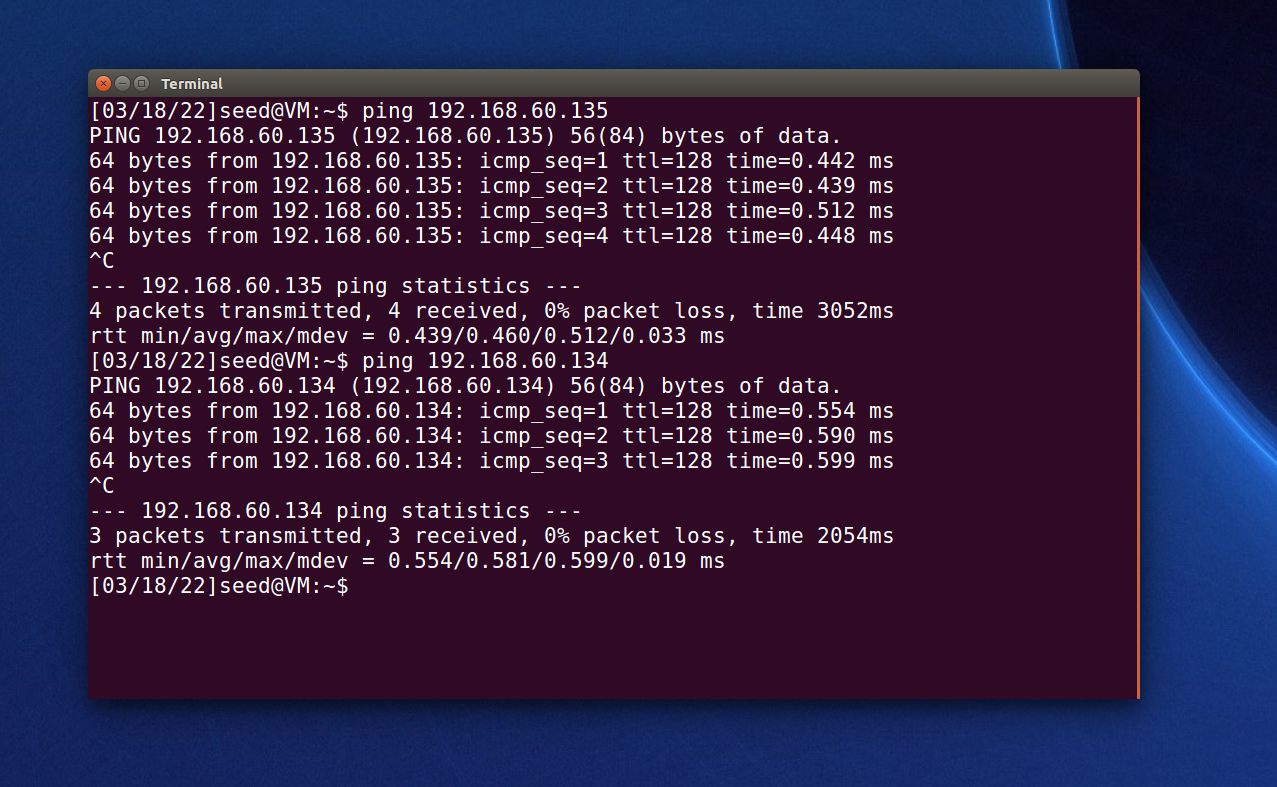

2. 网络连通性测试

- Kail

- SEED

三、学习感悟、思考等

本次实验,可以概括为小型局域网的划分和蜜网网关的配置以实现网段间的互联和数据监控,需要注意子网掩码对数量的控制,可以根据后续需要灵活调整。

浙公网安备 33010602011771号

浙公网安备 33010602011771号