ximo基础脱壳教程23:手脱ASProtect1.23 RC4

版本的判断:

判断版本:

ASProtect 1.23 RC4 按shift+f9键26次后来到典型异常,在最近处的retn处设断,跳过异常,f8步跟就会来到foep。

ASProtect 1.31 04.27 按shift+f9键36次后来到典型异常,在最近处的retn处设断,跳过异常,f8步跟就会来到foep。

ASProtect 1.31 05.18 按shift+f9键40次后来到典型异常,在最近处的retn处设断,跳过异常,f8步跟就会来到foep。

ASProtect 1.31 06.14 按shift+f9键38次后来到典型异常,在最近处的retn处设断,跳过异常,f8步跟就会来到foep。

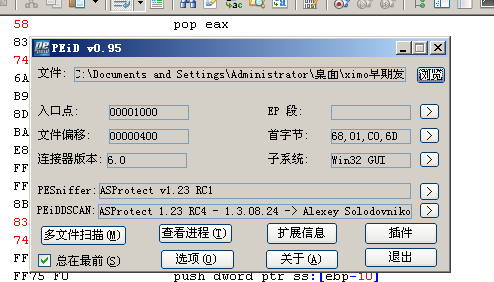

首先我们查一下壳

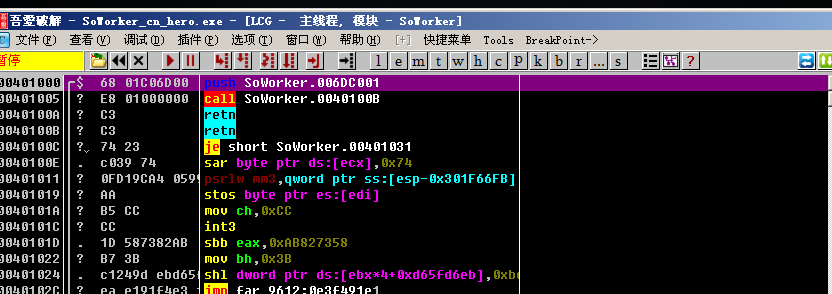

我们用OD载入

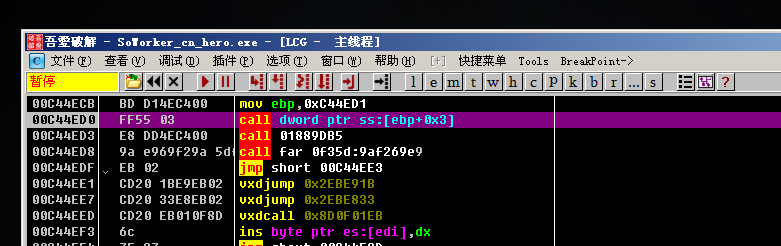

我们使用最后一次异常法

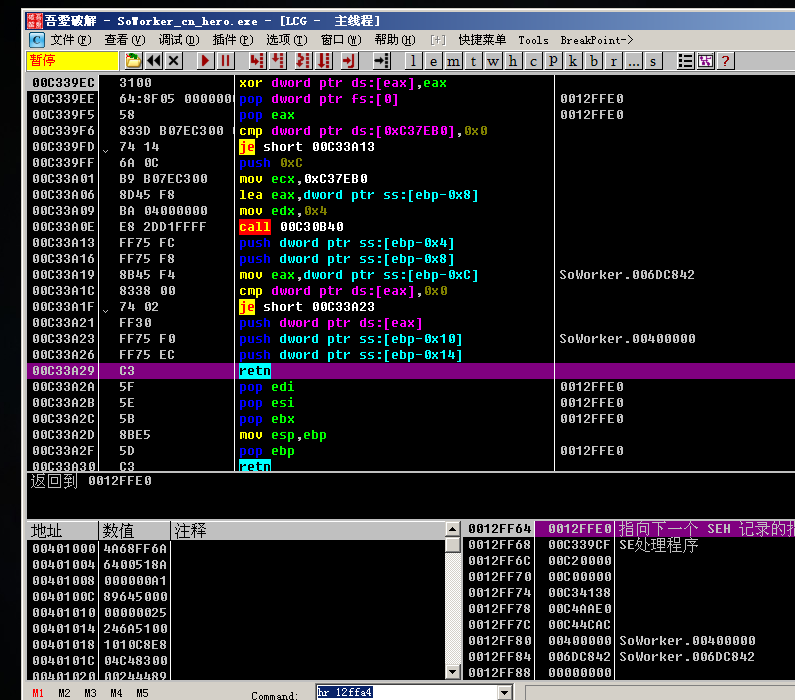

我们先下断转到ret处

找到00400000下面第二行处的内容,然后下硬件断点hr 12ffa4,然后点击运行,然后单步F8,直到遇到call指令,f7跟进

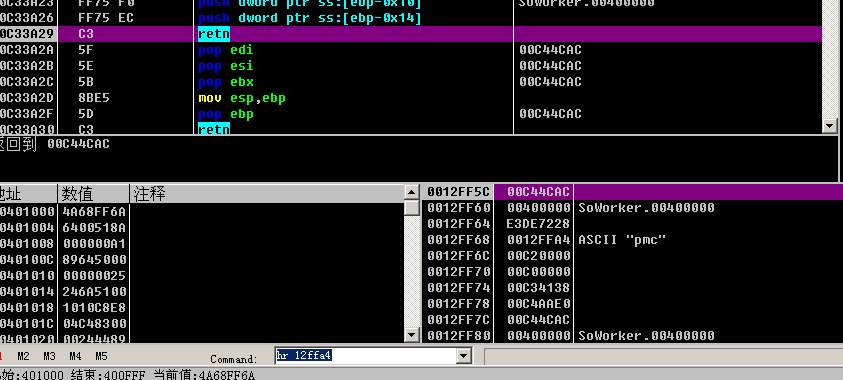

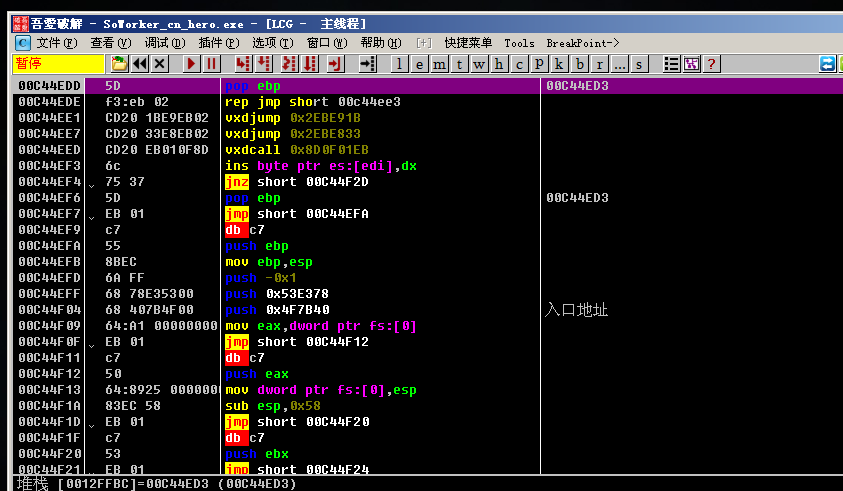

发现jmp中间夹杂的就是被偷取的代码

我们把被偷去的代码都记录下来

然后一直单步F7

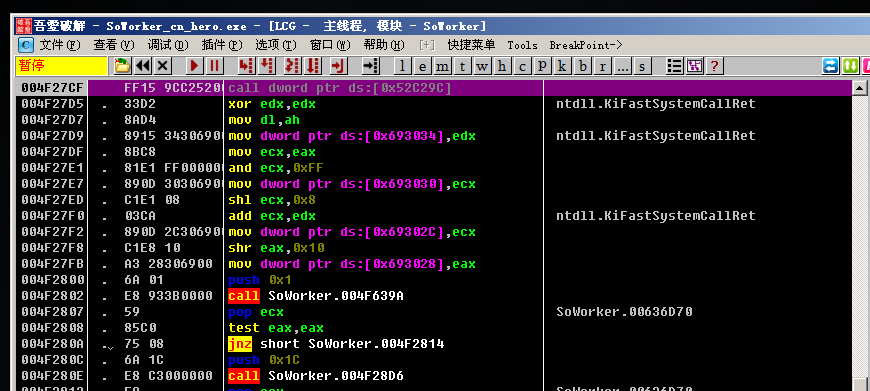

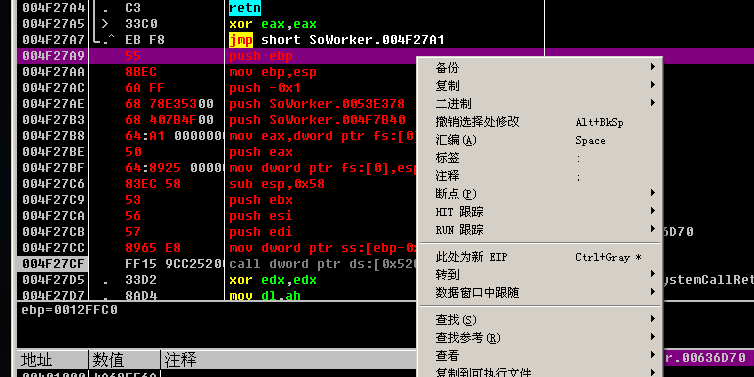

跟到这里就代表假的OEP,然后我们把被偷去的代码补上

选中新的OEP,然后脱壳修复即可

浙公网安备 33010602011771号

浙公网安备 33010602011771号